Академический Документы

Профессиональный Документы

Культура Документы

ANÁLISIS RIESGOS MAGERIT

Загружено:

MoraManИсходное описание:

Оригинальное название

Авторское право

Доступные форматы

Поделиться этим документом

Поделиться или встроить документ

Этот документ был вам полезен?

Это неприемлемый материал?

Пожаловаться на этот документАвторское право:

Доступные форматы

ANÁLISIS RIESGOS MAGERIT

Загружено:

MoraManАвторское право:

Доступные форматы

MAGERIT ANALISIS DE RIESGOS El anlisis de riesgos es uno de los procesos ms relevantes y prioritarios para la implantacin de SGSI, por ser

el procedimiento que permite analizar en orma metdica cada uno de los procesos, actividades y dems la!ores de la empresa que pueden estar en riesgo, as" como determinar las necesidades de seguridad, las posi!les vulnera!ilidades y las amenazas a las que se encuentra e#puesta$ En tal sentido, el resultado que se o!tiene de todo un proceso de anlisis de riesgo es la in ormacin so!re el estado actual de la empresa en cuanto a sus niveles, controles de seguridad y los riesgos$ Proceso de identificacin del riesgo %a identi icacin del riesgo en una empresa se realiza a trav&s de una metodolog"a apropiada$ Actualmente, e#isten varias metodolog"as para realizar el anlisis de riegos y su esencia se undamenta en tres elementos importantes que son los activos, las amenazas y las vulnera!ilidades como varia!les primordiales que se identi ican y se relacionan entre s", para determinar los riesgos$ 'er igura ($ %os activos pueden tener vulnera!ilidades que son aprovec)adas por las amenazas, las cuales conlleva al riesgo inminente en la empresa$ En este orden se descri!e de manera sucinta cada elemento$ Figura No. 4 Elementos del an lisis de riesgos

*uente+ El autor Acti!os" %os activos son todos los elementos que requiere una empresa u organizacin para el desarrollo de sus actividades misionales y las que sern tratadas durante el proceso de analisis de riegos$ %os activos pueden ser "sicos como servidores, equipos, ca!leados, entre otros y l,gicos como aplicaciones, !ases de datos, sitios -e!, entre otros$ Amena#as" Son todos aquellos )ec)os que pueden ocurrir en una empresa, per.udicando directamente los activos ya sea en el uncionamiento incorrecto o eliminacin del mismo$ $ulnera%ilidades" Son todas las de!ilidades de seguridad en la cual se encuentran los activos que se )an identi icado en el anlisis y son susceti!les de amenazas para su da/o o destruccin$ Entre las metodolog"as ms utilizadas para realizar el anlisis de riesgo a una organizacin se tienen Magerit, 0ctave y Me)ari, todas cumplen con el mismo o!.etivo, su di erencia se determina en la orma de presentacin de los resultados$ 1ara el caso de estudio de este curso, seleccionaremos la metodolog"a Magerit ya que los resultados del anlisis de riesgo se pueden e#presar en valores cualitativos y cuantitativos 2valores econmicos3, lo cual acilita la toma de decisiones en materia de seguridad por parte de los directivos, al conocer el impacto econmico que se podr"a presentar si la empresa no invierte en la implantacin de un sistema de seguridad de la in ormacin y

comunicaciones$ %as dems metodolog"as las tra!a.aremos en el mdulo de manera general$ &etodolog'a &AGERI( MAGERIT es la metodolog"a de anlisis y gestin de riesgos ela!orada por el 4onse.o Superior de Administracin Electrnica de Espa/a$ Actualizada en 5675 en su versin 8$ Esta metodolog"a contempla di erentes actividades enmarcadas a los activos que una organizacin posee para el tratamiento de la in ormacin$ A continuacin se relacionan cada uno de los pasos que se de!en contemplan en un proceso de anlisis de riesgos, teniendo en cuenta un orden sist&mico que permita concluir el riesgo actual en que se encuentra la empresa$ In!entario de Acti!os 4omo se mencion anteriormente, los activos son todos los elementos que una organizacin posee para el tratamiento de la in ormacin 2)ard-are, so t-are, recurso )umano, etc$3$ Magerit di erencia los activos agrupndolos en varios tipos de acuerdo a la uncin que e.ercen en el tratamiento de la in ormacin$ A la )ora de realizar el anlisis de riesgo el primer paso es identi icar los activos que e#isten en la organizacin y determinar el tipo$ En la ta!la 9o$ : se relacionan cada tipo de activos$ (a%la No. ) Relacin de acti!os de seguridad de la informacin Tipos de activos Acti!o de informacin ;escripcin <ases de datos, documentacin 2manuales de usuario, contratos, normativas, etc$3 Sistemas de in ormacin, )erramientas de desarrollo, aplicativos desarrollados y en desarrollo, sistemas operativos, aplicaciones de servidores etc$ Equipos de o icina 214, porttiles, servidores, dispositivos mviles, etc$3 ;ispositivos de conectividad de redes 2router, s-ict), concentradores, etc$3 =1S, 4a!leado estructurado, instalaciones el&ctricas$ 4onectividad a internet, servicios de mantenimiento, etc$ 1ersonal in ormtico 2administradores, -e!master, desarrolladores, etc$3, usuarios

Soft*are o a+licacin

,ard*are

Red

E-ui+amiento au.iliar Instalacin

Ser!icios

Personal

inales y personal t&cnico$ *uente+ El autor El levantamiento de la in ormacin de los activos y la respectiva clasi icacin es la primera actividad que se de!e realizar en un anlisis de riesgos$ Esta identi icacin se de!e )acer en con.unto con las personas directamente responsa!les de mane.ar en la organizacin todo el sistema de in ormacin y comunicaciones$ 1ara pro undizar en la metodolog"a Magerit, en el siguiente enlace se encuentra los 8 li!ros que especi ican en detalle las actividades que se de!en desarrollar en el anlisis de riesgos$ Espec" icamente en el li!ro I, se encuentra todos los aspectos a considerar en la clasi icacin de los activos ormando como especies de r!oles o gra os de dependencia que permiten darle un nivel de relevancia a los activos que la organizacin o empresa posee$ En esta clasi icacin se especi ican+ Activos esenciales Servicios internos Equipamiento in ormtico equipos in ormticos (hardware) comunicaciones soportes de in ormacin+ discos, cintas, etc$ el entorno+ activos que se precisan para garantizar las siguientes capas> equipamiento y suministros+ energ"a, climatizacin, etc$ in ormacin que se mane.a servicios prestados que estructuran ordenadamente el sistema de in ormacin Mo!iliario los servicios su!contratados a terceros las instalaciones "sicas El personal usuarios operadores y administradores desarrolladores /.0.0 $aloracin de los acti!os 4ada activo de in ormacin tiene una valoracin distinta en la empresa, puesto que cada uno cumple una uncin di erente en la generacin, almacena.e o procesamiento de la in ormacin$ 1ero a la )ora de valorarlos no slo de!emos tener en cuenta cuanto le cost a la empresa adquirirlo o desarrollarlo, sino que adems de!emos contemplar el costo por la uncin que ella desempe/a y el costo que genera ponerlo nuevamente en marc)a en caso de que &ste llegase a da/arse o deteriorarse$ Es por ello que se )ace necesario tener en cuenta di erentes varia!les a la )ora de darle valor a un activo$ En li!ro I en la metodolog"a Magerit que es la que actualmente estamos estudiando, e#pone que los activos se de!en valorar de acuerdo ? dimensiones de seguridad 2con ia!ilidad, integridad, disponi!ilidad, autenticidad y traza!ilidad3$ En el cap"tulo 7, vimos las ( primeras dimensiones como pilares de la seguridad, pero no se contempl traza!ilidad que la metodolog"a incluye$ 1or tal razn, de ine @7Atraza!ilidad 2del ingl&s, accountability3, que a e ectos t&cnicos se traducen en mantener la integridad y la

con idencialidad de ciertos activos del sistema que pueden ser los servicios de directorio, las claves de irma digital, los registros de actividad, etc$ %a metodolog"a Margerit contempla dos tipos de valoraciones, cualitativa y cuantitativa$ %a primera )ace re erencia al de calcular un valor a trav&s de una escala cualitativa donde se valora el activo de acuerdo al impacto que puede causar en la empresa su da/o o perdida, en consecuencia la escala se re le.a en+ Muy Alto 2MA3 Alto 2A3 Medio 2M3 <a.o 2!3 Muy !a.o 2M<3

En el li!ro III, Bgu"a t&cnicaC, en la pgina D, se encuentra en detalle esta valoracin$ En cuanto a la valoracin cuantitativa es necesario tam!i&n que se realice una escala de valores que permita a la empresa estimar su costo que no slo es el costo que tuvo inicialmente el activo sino teniendo en cuenta varia!les de valor inicial, costo de reposicin, costo de con iguracin, costo de uso del activo y valor de perdida de oportunidad$ En la gu"a t&cnica se e#plica esta valoracin cuantitativa pero no en pro undidad, por lo tanto se detalla los t&rminos en que se podr"a valorar un activo en miles de pesos$ 'alor de reposicin 'alor de con iguracin o puesta a punto 'alor de uso del activo 'alor de p&rdida de oportunidad

;e acuerdo a dic)a valoracin es preciso que se estime ? escalas que podr"amos asignar a cada activo de acuerdo a la valoracin cualitativa dada$ En la ta!la E, se relaciona la escala cuantitativa$

@7A Metodolog"a de anlisis y gestin de riesgos de los sistemas de in ormacin $ %i!ro I M&todo$ 1agina$ 5?$ Ministerio de Facienda y Administraciones 1G!licas$ Espa/a$ (a%la No. 1 Escala cuantitati!a

Valoracin cualitativa

Escala de valor Valor cuantitativo expresado cuantitativo en millones 300.000 $ 150.000 $ 50.000

Muy Alto (MA) > $ 200 Alto (A) Medio (M) Bajo (b) 200 <valor> 100 100 <valor> 50.000

50.000 <valor> 20.000 $ 20.000

Muy bajo (MB) 20.000 <valor> 10.000 $ 10.000

*uente+ El Autor 1odemos presentar como e.emplo, la valoracin del activo de una organizacin que podr"a ser el servidor de aplicaciones, donde su uncin es la de mantener el proceso de acturacin distri!uida de los productos en la organizacin$ A ;ic)o activo, se podr"a considerar cualitativamente con un valor muy alto en la empresa por cuanto administra in ormacin sumamente importante en la empresa para cumplimiento de sus procesos diarios yHo misionales$ En consecuencia y de acuerdo a la escala de valores cuantitativos se podr"a estimar su valor so!re los doscientos a trecientos millones de pesos, por el valor del uso o relevancia del activo, el tipo de in ormacin que guarda y genera diariamente, el valor de perdida de oportunidad de clientes por alla en los sistemas, valor que costar"a reponer el equipo en restauracin de copias de seguridad o adquisicin de nuevo servidor, recuperacin de in ormacin de la cual no se alcanz a realizar copia antes del incidente de seguridad presentado, entre otros aspectos relevantes$ /.0.0.2 Dimensiones de Seguridad 4omo se mencion anteriormente, las dimensiones de seguridad que contempla la metodolog"a Magerit son+ 4on ia!ilidad, integridad, autenticidad, disponi!ilidad y traza!ilidad, el cual se puede pro undizar cada una, en el %i!ro II+ 4atlogo de Elementos, en el cap"tulo 8 pagina 7?$ 1ara contemplar en la valoracin de activos cada una de estas dimensiones, es necesario de inir unos criterios de valoracin que nos permitan u!icar la posicin en que se encuentra cada activo rente a cada dimensin$ A continuacin se relacionan los criterios que se podr"an tener en cuenta para valorar los activos con respecto a cada dimensin de seguridad, ver ta!la 9o$ I$ (a%la No. 3 4riterios de !aloracin de los acti!os $ALOR 25 )83 489 28/ 5 4RI(ERIO Da6o mu7 gra!e a la organi#acin Da6o gra!e a la organi#acin Da6o im+ortante a la organi#acin Da6o menor a la organi#acin Irrele!ante +ara la organi#acin

Fuente" El Autor 4on !ase a los criterios anteriores, se puede )acer una valoracin cualitativa de cada activo en relacin a las ( dimensiones de seguridad contempladas en la metodolog"a$ En la igura ?, se ilustra un e.emplo de la )erramienta 1ilar, so!re la orma como se pueden valorar los activos con el nivel de dependencia, presentado en orma de r!ol de acuerdo a las ( dimensiones$ Figura No. : E.emplo de valoracin de activos de acuerdo a las ( dimensiones de seguridad, )erramienta 1ilar

*uente+ Arc)ivo de e.emplo de la )erramienta 1ilar$ /.0./ Amena#as ;identificacin 7 !aloracin< E#isten actualmente mGltiples amenazas que pueden a ectar los activos de una empresa, por ello es importante identi icarlas y determinar el nivel de e#posicin en la que se encuentra cada activo de in ormacin en la organizacin$ Se considera una amenaza, a cualquier situacin que pueda da/ar o deteriorar un activo, impactando directamente cualquiera de las ( dimensiones de seguridad$ %a IS0HIE4 7888?J7+566( de ine que una Bamenaza es la causa potencial de un incidente no deseado, el cual puede causar el da/o a un sistema o la organizacinC$ /.0./.2 Identificacin de amena#as Magerit, en el li!ro II, catlogo de elementos, presenta el catlogo de amenazas posi!les que puede tener un activo de in ormacin$ %as amenazas se clasi ican en cuatro grandes grupos+ ;esastres naturales293, de origen industrial 2I3, errores y allos no intencionados 2E3, ataques deli!erados o intencionados2A3$ 4ada grupo de amenaza se representa por una letra, as" mismo cada grupo presenta en orma espec" ica los tipos de amenazas que se pueden presentar$ A continuacin se presenta el listado codi icado de las posi!les amenazas que se pueden presentar en cada uno de los grupos mencionados$ =N> Desastres naturales @9$7A *uego @9$5A ;a/os por agua @9$KA ;esastres naturales =I> De origen industrial @I$7A *uego @I$5A ;a/os por agua

@I$KA ;esastres industriales @I$8A 4ontaminacin mecnica @I$(A 4ontaminacin electromagn&tica @I$?A Aver"a de origen "sico o lgico @I$DA 4orte del suministro el&ctrico @I$:A 4ondiciones inadecuadas de temperatura o )umedad @I$EA *allo de servicios de comunicaciones @I$IA Interrupcin de otros servicios o suministros esenciales @I$76A ;egradacin de los soportes de almacenamiento de la in ormacin @I$77A Emanaciones electromagn&ticas @E$7A Errores de los usuarios @E$5A Errores del administrador @E$8A Errores de monitorizacin 2log3 @E$(A Errores de con iguracin @E$:A ;e iciencias en la organizacin @E$EA ;i usin de so t-are da/ino @E$IA Errores de @reJAencaminamiento @E$76A Errores de secuencia @E$7(A *ugas de in ormacin @E$7?A Alteracin de la in ormacin @E$7DA Introduccin de alsa in ormacin @E$7:A ;egradacin de la in ormacin @E$7EA ;estruccin de la in ormacin @E$7IA ;ivulgacin de in ormacin @E$56A 'ulnera!ilidades de los programas 2so t-are3 @E$57A Errores de mantenimiento H actualizacin de programas 2so t-are3 @E$58A Errores de mantenimiento H actualizacin de equipos 2)ard-are3 @E$5(A 4a"da del sistema por agotamiento de recursos @E$5?A 1&rdida de equipos @E$5EA Indisponi!ilidad del personal @A$(A Manipulacin de la con iguracin @A$?A Suplantacin de la identidad del usuario @A$DA A!uso de privilegios de acceso @A$:A =so no previsto @A$EA ;i usin de so t-are da/ino @A$IA @ReJAencaminamiento de mensa.es @A$76A Alteracin de secuencia @A$77A Acceso no autorizado @A$75A Anlisis de tr ico @A$78A Repudio @A$7(A Interceptacin de in ormacin 2escuc)a3 @A$7?A Modi icacin de in ormacin @A$7DA Introduccin de alsa in ormacin

=E> Errores 7 fallos no intencionados

=A> Ata-ues deli%erados

@A$7:A 4orrupcin de la in ormacin @A$7EA ;estruccin de la in ormacin @A$7IA ;ivulgacin de in ormacin @A$55A Manipulacin de programas @A$5(A ;enegacin de servicio @A$5?A Ro!o de equipos @A$5DA Ataque destructivo @A$5:A 0cupacin enemiga @A$5EA Indisponi!ilidad del personal @A$5IA E#torsin @A$86A Ingenier"a social 2picaresca3

/.0./.0 $aloracin de amena#as Tomando como !ase el listado de amenazas propuesto por la metodolog"a Magerit, se procede a realizar la valoracin de amenazas a cada uno de los activos, es decir, determinar que amenazas los puede a ectar, con qu& recuencia se puede presentar la amenaza y que dimensin de seguridad puede ser a ectada$ 1ara valorar las amenazas es necesario que se estime una escala de valores que nos permita determinar el rango de recuencia en que se puede presentar la amenaza, la cual se realiza mediante estimaciones anuales, mensuales, y semanales, asignando un nGmero de veces$ En la ta!la :, se presenta dic)o rango$ (a%la No. 25 Escala de rango de frecuencia de amena#as $ulnera%ilidad Frecuencia mu7 alta Frecuencia alta Frecuencia media Frecuencia %a?a Frecuencia mu7 %a?a Fuente" El Autor Al valorar el nivel o recuencia de la amenaza de cada activo, es necesario valorar tam!i&n el impacto que ser"a en realidad el da/o causado al activo en caso de materializacin de una amenaza, la valoracin se puede realizar de manera porcentualL As" mismo se podr"a estimar en qu& grado el activo es a ectado so!re algunas de las dimensiones de seguridad que la metodolog"a Magerit )a considerado como la Autenticidad 2A3, con ia!ilidad 243, integridad 2I3, disponi!ilidad 2;3 y la traza!ilidad del servicio 2T3 que indica, el aseguramiento de que en todo momento se podr determinar qui&n us qu& y en qu& momento$ 1ara valorar el impacto, en la ta!la I, se presenta el rango de impactos de manera porcentual para posteriormente registrar en una ta!la resumen cada activo con el nivel de recuencia y el impacto en cada una de las dimensiones de seguridad$ En la igura D, se puede ver claramente la ta!la resumen que presenta la )erramienta 1ilar como e.emplo Rango 2 !e# al d'a 2 !e# cada 2 semanas 2 !e# cada 0 meses 2 !e# cada 9 meses 2 !e# al a6o $alor 255 )5 :5 25 :

para la valoracin de las amenazas que se pueden presentar en cada activo, donde enmarca siete columnasL %a primera para relacionar los activos representados en orma de r!ol con las posi!les amenazas, la segunda para representar el nivel de recuencia en que se puede presentar la amenaza, la cual se representa denotndose como+ Alta 2A3, media2M3, muy alta 2MA3, !a.a 2<3, muy !a.a 2M<3 que en nuestro caso, se estima de manera num&rica$ M por Gltimo las ? columnas siguientes que representan cada una de las dimensiones de seguridad$ (a%la No. 22 Escala de rango +orcentual de im+actos en los acti!os +ara cada dimensin de seguridad.

Impacto Muy alto !lto Medio #a$o Muy %a$o

Valor cuantitativo 100 "5 50 20 5

*igura 9o$ D E.emplo cuadro resumen valoracin de amenazas, )erramienta 1ilar *uente+ El Autor

*uente+ Arc)ivo de e.emplo de la )erramienta 1ilar

Si no se tiene disponi!le la )erramienta 1ilar, podr"amos representar en un cuadro resumen el activo con su clasi icacin desplegndolo tam!i&n en orma de r!ol los activos con sus posi!les amenazas$ 'er ta!la I$ (a%la 20. E?em+lo de cuadro resumen !aloracin de amena#as FRE4BEN4IA DE LA =A> A&ENAAA A4(I$O@A&ENAAAS ,ard*are Ser!idor de datos =E.2> Errores de los usuarios =E.0> Errores del administrador 25 :5 25C ):C ):C 255C 255C 255 05C 05C C ):C ):C :5C =4> =I> =D> =(>

=E./> Errores de monitori#acin ;log< =E.4> Errores de configuracin =E.21> Destruccin de la informacin =I.9> 4orte de suministro electrnico =I.1> Fallo de ser!icios de comunicaciones

:5

25 :

):C ):C ):C ):C ):C 255C 255C 255 255 C C 255C 255C 255 255 C C 255C 255C 255 255 C C

)5

255

Fuente" Bni!ersidad O%erta de 4atalun7a ;BO4<. Gu'a (rafa?o Final de &aster ;(F&< D Plan de Im+lementacin de la ISO@IE4 0)552"055: /.0././ Im+acto +otencial Teniendo como resultado la ta!la resumen presentada en el "tem anterior, se puede determinar el impacto potencial que se puede estimar en la empresa en caso de que llegue a materializarse las amenazas consideradas en cada activo$ %a de inicin del impacto que se puede producir en la empresa se resume so!re los activos esenciales, es decir, donde se centra la in ormacin que se mane.a y los servicios prestados$ 1odemos plantear como e.emplo, una empresa que presenta un listado de activos de in ormacin, entre ellos, el que centra la in ormacin en servidores tp y el que presta el servicio en el servidor de aplicaciones$ En relacin a ellos, se presenta un incidente de seguridad que materializa la amenaza de un allo de servicios de comunicaciones @I$EA, logrando que los uncionarios de la empresa no puedan actualizar la in ormacin y adems no puedan utilizar las aplicaciones$ 1ues con este )ec)o, se puede apreciar un

impacto so!re la dimensin de disponi!ilidad, sin incluir las dems dimensiones porque a pesar de que la in ormacin se mantuvo intacta en am!os servidores pues no )a!r"a disponi!ilidad de servicio a los clientes, lo que pondr"a en riesgo el !uen nom!re y retirada masiva de los mismos, entre otros$ El anterior )ec)o, se convierte en un impacto muy alto, teniendo en cuenta el tiempo que gastar"a la empresa en solucionar el da/o en su sistema de comunicaciones para volver a la normalidad$ En el li!ro I 2m&todo3 de la metodolog"a Magerit, se )a!la so!re impacto acumulado y el impacto repercutido, el cual pueden mirar en detalle$ Sin em!argo considero su iciente )acer el anlisis del impacto potencial a nivel general para de alguna manera mirar en orma general el estado de la empresa /.0./.4 Ni!el de riesgo +otencial Al determinar el impacto potencial, se de!e determinar el riesgo que asume la empresa al no tener implementados controles de seguridad$ En tal sentido, se tiene en cuenta tam!i&n, que se de!e estimar el riesgo por cada activo y en cada dimensin$ 1ara Magerit, se denomina riesgo a la medida del da/o pro!a!le so!re un sistema, al igual que la ta!la resumen mostrada anteriormente as" se de!e determinar la pro!a!ilidad de la ocurrencia de la amenaza para detectar el riesgo$ Sal!aguardias %as amenazas estimadas en cada uno de los activos, el riesgo e impacto presentado son contempladas en caso de que no e#istan salvaguardias, la cual de ine Magerit, como aquellos procedimientos o mecanismos tecnolgicos que reducen el riesgo$ Es as" como dentro del proceso de anlisis de riesgos se contemplan las salvaguardias$ As" como se estimaron las amenazas para cada activo de in ormacin en el "tem de amenazas, tam!i&n se de!e estimar las salvaguardias para cada uno$ En el li!ro II, catlogo de elementos se encuentra diecis&is tipos de salvaguardias, sin em!argo, para seleccionarnos se de!e tener en cuenta aspectos importantes que el li!ro I contempla, las cuales resumo a continuacin+ Tipo de activos a proteger, pues cada tipo se protege de una orma espec" ica ;imensin o dimensiones de seguridad que requieren proteccin Amenazas de las que necesitamos protegernos Si e#isten salvaguardas alternativas

1ara mayor pro undizacin en la de inicin de salvaguardias se recomienda revisar detenidamente el li!ro I y II de la metodolog"a Magerit$ Es de mencionar que la )erramienta 1ilar, por utilizar la metodolog"a identi ica y valora por activos los salvaguardias al igual que por dominios$ En la igura :, se muestra en detalle la orma como se contemplan los salvaguardias$ Figura No. 3 E?em+lo !aloracin de sal!aguardias +or acti!o Eerramienta Pilar

*uente+ Arc)ivo de e.emplo de la )erramienta 1ilar Si !ien es cierto, que las organizaciones actuales poseen seguridad so!re sus activos, estas generalmente la contemplan so!re la proteccin de las localidades "sicas donde se encuentran "sicamente sus activos de in ormacin y alguna proteccin lgica a nivel de antivirus o ire-all pero no contempla es orma espec" icas medidas o salvaguardas para cada activo$ /.0.: Im+acto residual El impacto residual supera el impacto potencial, por cuanto esta vez ya se )a aplicado en cada activo los salvaguardias de seguridad, lo cual minimizar"a en cada activo el impacto en caso de que materialicen las amenazas$ 1or tanto, este impacto de!er estar muy por de!a.o del impacto potencial$ /.0.9 Riesgo residual El nivel de riesgo residual, es el riesgo que la institucin puede asumir despu&s de aplicar medidas o salvaguardias de seguridad$ El nivel de riesgo residual o!tenido supera el riesgo potencial, por tanto todo lo que &ste por de!a.o de &ste nivel no se considera una amenaza importante para la empresa$ /.0.) Resultados del an lisis de riesgos Al desarrollar las ases consideradas en el anlisis de riesgos se de!e presentar a manera de resumen los resultados o!tenidos$ ;ic)os resultados pueden ser+ =n anlisis detallado de los activos relevantes a nivel de seguridad para la empresa$ =n estudio de las posi!les amenazas so!re los sistemas de in ormacin, as" como cul ser"a su impacto en la misma$ =na evaluacin del impacto potencial que tendr"a la materializacin de las

di erentes amenazas a que estn e#puestas nuestros activos$

Вам также может понравиться

- Ejemplo Practico de Análisis de RiesgosДокумент4 страницыEjemplo Practico de Análisis de RiesgosLxloxluchitoxolxl LxlAlianzalxlОценок пока нет

- Análisis Patrones Procesos NegociosДокумент86 страницAnálisis Patrones Procesos NegociosCristian BaileyОценок пока нет

- 02 Esquema Nacional de Seguridad PDFДокумент44 страницы02 Esquema Nacional de Seguridad PDFkougaR8Оценок пока нет

- Regalo Metodologia Feb 2020Документ9 страницRegalo Metodologia Feb 2020Roberto Carlos Espitia SteerОценок пока нет

- Sinergia Six Sigma e Iso 9000Документ13 страницSinergia Six Sigma e Iso 9000Cristian BaileyОценок пока нет

- Auditoria Aplicada en Entorno de Nubes PDFДокумент22 страницыAuditoria Aplicada en Entorno de Nubes PDFcarme20750% (2)

- Propuesta de Un BCPДокумент147 страницPropuesta de Un BCPoscarxlivОценок пока нет

- Gobierno Desde Las Nubes PDFДокумент34 страницыGobierno Desde Las Nubes PDFEduardo Jose Rodriguez SerranoОценок пока нет

- IIIJ05 Técnico Informática Programa PDFДокумент5 страницIIIJ05 Técnico Informática Programa PDFarrondo27Оценок пока нет

- CGN-006 Continuidad de Negocio 50.5Документ117 страницCGN-006 Continuidad de Negocio 50.5Janny BustosОценок пока нет

- Sistemas de Gestion de IncidenciaДокумент14 страницSistemas de Gestion de IncidenciaOscarFernandoAristizabalGonzalezОценок пока нет

- Resumen de Procesos Norma ISO 20000Документ4 страницыResumen de Procesos Norma ISO 20000Viktor Zamora100% (1)

- MAGERITДокумент18 страницMAGERITWilder LopezОценок пока нет

- Automatización de Tareas de Azure Mediante Scripts Con PowerShellДокумент16 страницAutomatización de Tareas de Azure Mediante Scripts Con PowerShellKevin MoralesОценок пока нет

- Latam Spanish Sample Exam 1 Itil Foundation 201312Документ12 страницLatam Spanish Sample Exam 1 Itil Foundation 201312Edgar Orlando Bermúdez AljuriОценок пока нет

- Resumen Agile Con Azure EspañolДокумент57 страницResumen Agile Con Azure EspañolJack Shaftoe100% (1)

- Contenedores Docker y Su Capacidad de Ofrecer Una Rápida Escalabilidad para Servicios WebДокумент32 страницыContenedores Docker y Su Capacidad de Ofrecer Una Rápida Escalabilidad para Servicios WebDigital Harbor BoliviaОценок пока нет

- 20210226-Metodologías para Un ProyectoДокумент5 страниц20210226-Metodologías para Un ProyectoMauricio Oswaldo Cazares RebollarОценок пока нет

- Temario Lean IT FoundationДокумент7 страницTemario Lean IT FoundationfuertesesyahooesОценок пока нет

- Tablero KanbanДокумент1 страницаTablero KanbanEvelyn Brito GomezОценок пока нет

- Elaboración de Un Plan de Implementación de ISO 27001-2005 - Contraste 2013Документ28 страницElaboración de Un Plan de Implementación de ISO 27001-2005 - Contraste 2013Anonymous 3C9hRoc6KОценок пока нет

- Gestor DocumentalДокумент11 страницGestor DocumentalYamil Pernett100% (1)

- Seminario Cultura DevopsДокумент51 страницаSeminario Cultura DevopsariannayamileОценок пока нет

- Gestion de Correspondencia Alfresco - RadarДокумент5 страницGestion de Correspondencia Alfresco - Radarnikos.sierraОценок пока нет

- Ism 3Документ3 страницыIsm 3EffeelantePequines100% (1)

- 3-Transición Del Servicio - ITIL V3Документ46 страниц3-Transición Del Servicio - ITIL V3Aron Olivo100% (1)

- Unidad I - Fundamentos de Administración Del RiesgoДокумент63 страницыUnidad I - Fundamentos de Administración Del Riesgojorge_00750Оценок пока нет

- Material-Estudiante-DEPC DevOps Fundamentos - CompressedДокумент83 страницыMaterial-Estudiante-DEPC DevOps Fundamentos - CompressedJair de Jesus Diaz LoraОценок пока нет

- Introduccion A La Gestion de Servicios de TIДокумент19 страницIntroduccion A La Gestion de Servicios de TIVictor Manuel Gasparillo HernandezОценок пока нет

- SCOM Operations GuideДокумент22 страницыSCOM Operations GuideSaymon DevОценок пока нет

- CriscДокумент6 страницCriscOscar MarteОценок пока нет

- Ebook DevopsДокумент25 страницEbook DevopsMilton AlvarezОценок пока нет

- ISO NCH 27001 - Técnicas de Seguridad - Sistemas de Gestion de Seguridad de La InformacionДокумент34 страницыISO NCH 27001 - Técnicas de Seguridad - Sistemas de Gestion de Seguridad de La InformacionMitzio RiquelmeОценок пока нет

- Plan de TrabajoДокумент2 страницыPlan de TrabajoGrupo6Оценок пока нет

- ITIL Fundamentos v2011Документ147 страницITIL Fundamentos v2011Clara Elizabeth Ochoa VicenteОценок пока нет

- Presentación ITIL V3 Edicion 2011Документ292 страницыPresentación ITIL V3 Edicion 2011Mega Copias0% (1)

- MageritДокумент12 страницMageritJoseph H HuayllaОценок пока нет

- Big data seguridadДокумент58 страницBig data seguridadstanley1972Оценок пока нет

- Checklist TI CobITДокумент17 страницChecklist TI CobITCarlos Emilio Torres MadridОценок пока нет

- Como Establecer Un Plan para Respaldar Los Datos en Las PYMESДокумент6 страницComo Establecer Un Plan para Respaldar Los Datos en Las PYMESHugo Bravo RojasОценок пока нет

- Guia Usuario AddДокумент42 страницыGuia Usuario AddeckyzОценок пока нет

- MorenoAndres 2020 ImplementandoDevsecopsFinancieroДокумент20 страницMorenoAndres 2020 ImplementandoDevsecopsFinancieroJhonGarciaОценок пока нет

- Fundamentos de ITIL (Resumen)Документ3 страницыFundamentos de ITIL (Resumen)q1s23de34fОценок пока нет

- Averigua Tu Nivel de ITIL 4. Examen Practicas en Detalle - Doitsmart PDFДокумент4 страницыAverigua Tu Nivel de ITIL 4. Examen Practicas en Detalle - Doitsmart PDFWilliam PolhmannОценок пока нет

- Camunda BPMNДокумент1 страницаCamunda BPMNcaridad escalona100% (1)

- Taller de Microservicios Con Spring Cloud y Aws Tmicrosc - 10 - 2021 - v01Документ3 страницыTaller de Microservicios Con Spring Cloud y Aws Tmicrosc - 10 - 2021 - v01Felipe JimenezОценок пока нет

- Ruby On RailsДокумент15 страницRuby On Rails3dcarlosОценок пока нет

- Taller de Itil V4 Certificación PDFДокумент3 страницыTaller de Itil V4 Certificación PDFA-JotaBCОценок пока нет

- Libro BlancoДокумент268 страницLibro BlancoAlain GillОценок пока нет

- Cobit 2019Документ4 страницыCobit 2019Angelo MonteverdeОценок пока нет

- Plan de Continuidad Del Negocio BCP DRPДокумент3 страницыPlan de Continuidad Del Negocio BCP DRPRafael GM GrosserОценок пока нет

- Estructura de Contenido - Introducción A OpenStack - v4 PDFДокумент13 страницEstructura de Contenido - Introducción A OpenStack - v4 PDFboern1980Оценок пока нет

- Curso LeanДокумент52 страницыCurso LeanGermán Huarte Zubiate100% (1)

- Riesgo InformaticoДокумент3 страницыRiesgo InformaticoJose ManzanarezОценок пока нет

- Ejemplo Auditoría Seguridad InformáticaДокумент16 страницEjemplo Auditoría Seguridad InformáticaalibrizeОценок пока нет

- Análisis de Riesgo Informático Base de Datos PDFДокумент4 страницыAnálisis de Riesgo Informático Base de Datos PDFJOSE LUIS BANDERAS HERRERA100% (1)

- Análisis de Riesgo InformáticoДокумент5 страницAnálisis de Riesgo InformáticoNicolasVargasJimenezОценок пока нет

- Administración de Riesgos en InformaticaДокумент5 страницAdministración de Riesgos en Informaticadiever anacona ochoaОценок пока нет

- Análisis de Riesgos Informáticos MiДокумент5 страницAnálisis de Riesgos Informáticos MiGUSTAVO PANTIGOZO ROMEROОценок пока нет

- Ac Meast Espe 048314Документ9 страницAc Meast Espe 048314escuelamercedОценок пока нет

- Abitualidad Actividad Economica 2Документ4 страницыAbitualidad Actividad Economica 2MoraManОценок пока нет

- Manual de Configuración Telsome Con Freepbx - v3 - 1Документ9 страницManual de Configuración Telsome Con Freepbx - v3 - 1MoraManОценок пока нет

- Canal de Comunicacion Interna y Denuncias NCДокумент7 страницCanal de Comunicacion Interna y Denuncias NCMoraManОценок пока нет

- 19714-Modulo - Exportacion A3ecoДокумент48 страниц19714-Modulo - Exportacion A3ecoMoraManОценок пока нет

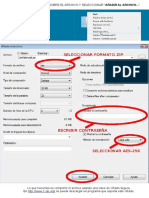

- Cifrar ArchivoДокумент1 страницаCifrar ArchivoMoraManОценок пока нет

- Presentacion Check-List Soporte LOPD PublicosДокумент4 страницыPresentacion Check-List Soporte LOPD PublicosMoraManОценок пока нет

- Actualiza VPS protege servidorДокумент2 страницыActualiza VPS protege servidorMoraManОценок пока нет

- Obligación RETA ingresos menores SMIДокумент4 страницыObligación RETA ingresos menores SMIMoraManОценок пока нет

- Autonomo para Poder FacturarДокумент3 страницыAutonomo para Poder FacturarMoraManОценок пока нет

- ISO27000 Contenido CompletoДокумент19 страницISO27000 Contenido CompletoVictor Hugo Hurtado Jaramillo100% (1)

- Politica de Privacidad El PaisДокумент53 страницыPolitica de Privacidad El PaisMoraManОценок пока нет

- Modulo GrutinetДокумент4 страницыModulo GrutinetMoraManОценок пока нет

- Cifrado de Información PDFДокумент26 страницCifrado de Información PDFyoalithОценок пока нет

- Anteproyecto Ley Proteccion DatosДокумент72 страницыAnteproyecto Ley Proteccion DatosMoraManОценок пока нет

- ControlesISO27002 2005Документ1 страницаControlesISO27002 2005andreina_jaramilloОценок пока нет

- Tabla Comparativa CRMДокумент1 страницаTabla Comparativa CRMMoraManОценок пока нет

- NFS y Samba: compartir carpetas en LinuxДокумент22 страницыNFS y Samba: compartir carpetas en LinuxmferuiОценок пока нет

- Proteccion Puesto TrabajoДокумент11 страницProteccion Puesto TrabajoMoraManОценок пока нет

- TeamViewer Manual Wake On LAN EsДокумент13 страницTeamViewer Manual Wake On LAN EsMoraManОценок пока нет

- Manual DoliposДокумент60 страницManual DoliposMoraManОценок пока нет

- Mta Cg3100 Um SPДокумент56 страницMta Cg3100 Um SPVictor OrejaОценок пока нет

- Quadro Free PBXДокумент12 страницQuadro Free PBXMoraManОценок пока нет

- Aastra 6700i Phone Label DesignationsДокумент19 страницAastra 6700i Phone Label DesignationsDarryl CresswellОценок пока нет

- Document Ac I On Client eДокумент25 страницDocument Ac I On Client eMoraManОценок пока нет

- Sobre LopdДокумент5 страницSobre LopdMoraManОценок пока нет

- 00b Instalación de PrestashopДокумент12 страниц00b Instalación de PrestashopMoraManОценок пока нет

- (CSIRTcv) Guía de Seguridad en El TeletrabajoДокумент20 страниц(CSIRTcv) Guía de Seguridad en El TeletrabajoMoraManОценок пока нет

- PCI HandbookДокумент18 страницPCI HandbookMoraManОценок пока нет

- 2 de Septiembre Informe Riesgos Globales de Seguridad de TiДокумент23 страницы2 de Septiembre Informe Riesgos Globales de Seguridad de TiMoraManОценок пока нет

- Éxito de las pymes valencianas a través de las TICДокумент60 страницÉxito de las pymes valencianas a través de las TICEdGar DeRaОценок пока нет

- ORGANIGRAMAДокумент5 страницORGANIGRAMAleonilde olarteОценок пока нет

- Qué Es El Flujo de Caja y para Qué SirveДокумент4 страницыQué Es El Flujo de Caja y para Qué SirvejavierОценок пока нет

- Curriculum Documentado PDFДокумент22 страницыCurriculum Documentado PDFMoisés Andrés Lazo VásquezОценок пока нет

- Estatuto Regimen Académico de La Universidad Autónoma Tomás FríasДокумент14 страницEstatuto Regimen Académico de La Universidad Autónoma Tomás FríasWilbert Rivera Muñoz100% (1)

- Tarea Rodrigo Aquino QuintanillaДокумент23 страницыTarea Rodrigo Aquino Quintanillaamador mendoza floresОценок пока нет

- Tema 24 PDFДокумент30 страницTema 24 PDFFlautista8Оценок пока нет

- La Responsabilidad Social en El PerúДокумент5 страницLa Responsabilidad Social en El PerúCinthia TamayoОценок пока нет

- 10589-La Produc..Документ116 страниц10589-La Produc..Nancy RíosОценок пока нет

- Liderazgo y trabajo en equipo en el IPNДокумент10 страницLiderazgo y trabajo en equipo en el IPNStephania Aguirre LópezОценок пока нет

- Caso Practico Unidad 2Документ3 страницыCaso Practico Unidad 2Vivi PeñaОценок пока нет

- Tarjetas AnónimasДокумент12 страницTarjetas AnónimasJorge VillaseñorОценок пока нет

- Práctica 2 Sis 210 II '08Документ3 страницыPráctica 2 Sis 210 II '08carol choquecallataОценок пока нет

- Demostración de Cumplimiento de Requisitos de Autorización SanitariaДокумент40 страницDemostración de Cumplimiento de Requisitos de Autorización SanitariaCaronte Sohn67% (3)

- Pasos para Constituir Una EmpresaДокумент3 страницыPasos para Constituir Una Empresaarroyo100Оценок пока нет

- Monopolio: ventajas, desventajas y causasДокумент6 страницMonopolio: ventajas, desventajas y causasNico HerreraОценок пока нет

- Personas MoralesДокумент8 страницPersonas MoralesDiana G. LemusОценок пока нет

- Procedimiento de Constitucion CopasstДокумент3 страницыProcedimiento de Constitucion CopasstdianaОценок пока нет

- Información Institucional Escuela Superior de Desarrollo en Innovación ESDIEДокумент2 страницыInformación Institucional Escuela Superior de Desarrollo en Innovación ESDIEEscuela Superior de Desarrollo e Innovación EmpresarialОценок пока нет

- Los Libros Registro Del IvaДокумент7 страницLos Libros Registro Del IvaRayken LCОценок пока нет

- Investigacion de Mercado de La Leche y Sus DerivadosДокумент97 страницInvestigacion de Mercado de La Leche y Sus DerivadosYenny Chumacero VargasОценок пока нет

- Ficha Técnica de Anexo TransaccionalДокумент159 страницFicha Técnica de Anexo TransaccionalAngie TaffurОценок пока нет

- RuidoДокумент2 страницыRuidoJuan GarciaОценок пока нет

- Análisis de examen sobre sistemas de informaciónДокумент10 страницAnálisis de examen sobre sistemas de informaciónDashely Rodriguez Humerez100% (1)

- Recurso 3 Neoliberalismo en MéxicoДокумент2 страницыRecurso 3 Neoliberalismo en MéxicoDranoel Sagev AdarpОценок пока нет

- Solicitud Crédito para Adquisición de Vehículo Banco Industrial - NotilogiaДокумент2 страницыSolicitud Crédito para Adquisición de Vehículo Banco Industrial - NotilogiaNotilogía.comОценок пока нет

- Eco Pol IДокумент63 страницыEco Pol IEdward TorresОценок пока нет

- El Valor Añadido Es Un Rayo Que No Cesa - Documentación Técnica 1Документ3 страницыEl Valor Añadido Es Un Rayo Que No Cesa - Documentación Técnica 1josevaldez2016Оценок пока нет

- httpsunapec.edu.domedia7363instructivo-de-graduandos-graduación-extraordinaria-1.pdfДокумент20 страницhttpsunapec.edu.domedia7363instructivo-de-graduandos-graduación-extraordinaria-1.pdfNichol SantiagoОценок пока нет

- Berg, Maxine - La Era de Las Manufacturas, 1700-1820Документ384 страницыBerg, Maxine - La Era de Las Manufacturas, 1700-1820Leonardo Marques50% (2)

- Los CetesДокумент8 страницLos CetesMMayela MontañoОценок пока нет