Академический Документы

Профессиональный Документы

Культура Документы

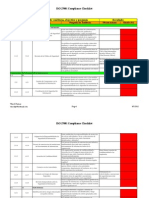

ISO27001 2013 - Anexo A - en Tabla Excel

Загружено:

MartaMejiaОригинальное название

Авторское право

Доступные форматы

Поделиться этим документом

Поделиться или встроить документ

Этот документ был вам полезен?

Это неприемлемый материал?

Пожаловаться на этот документАвторское право:

Доступные форматы

ISO27001 2013 - Anexo A - en Tabla Excel

Загружено:

MartaMejiaАвторское право:

Доступные форматы

A.5.1.

Orientacin de la Direccin

para la Gestin de la Seguridad de

la Informacin.

A.5.1.1. Polticas para la Seguridad de la Informacin. Se debe definir un conjunto

de polticas para la seguridad de la informacin, aprobada por la Direccin,

publicada y comunicada a los empleados y partes interesadas.

Objetivo. Brindar orientacin y

soporte, por parte de la direccin,

de acuerdo con los requisitos del

negocio y con las leyes y

reglamentos pertinentes.

A.5.1.2. Revisin de las Polticas para seguridad de la informacin. Las Polticas

para Seguridad de la Informacin se deben revisar a intervalos planificados o si

ocurren cambios significativos, para asegurar su idoneidad, adecuacin y eficacia

continas.

A.6.1. Organizacin Interna.

A.6.1.1. Seguridad de la Informacin Roles y Responsabilidades. Se deben definir

y asignar todas las responsabilidades de la seguridad de la informacin.

Objetivo. Establecer un marco de

referencia de gestin para iniciar y

controlar la implementacin y

operacin del SGSI.

A.6.1.2. Separacin de deberes. Las tareas y reas de responsabilidad en conflicto

se deben separar para reducir las posibilidades de modificacin no autorizada o

no intencional o el uso indebido de los activos de la organizacin.

A.6.1.3. Contacto con las autoridades. Se debe mantener contactos apropiados

con las autoridades pertinentes.

A.6.1.4. Contacto con grupos de inters especial. Se deben mantener controles

apropiados con grupos de inters especial u otros foros y asociaciones

profesionales especializadas en seguridad.

A.6.1.5. Seguridad de la informacin en Gestin de Proyectos. La seguridad de la

informacin se debe tratar en la gestin de proyectos, independiente del tipo de

proyecto,

A.6.2. Dispositivos Mviles y

Teletrabajo.

A.6.2.1. Poltica para dispositivos mviles. Se deben adoptar una poltica y unas

medidas de seguridad de soporte, para gestionar los riesgos introducidos por el

uso de dispositivos mviles.

Objetivo. Garantizar la seguridad

del teletrabajo y el uso de

dispositivos mviles.

A.6.2.2. Teletrabajo. Se deben implementar una poltica y medidas de seguridad

de soporte para proteger la informacin a la que se tiene acceso, que es

procesada o almacenada en los lugares en los que se realiza teletrabajo.

A.7.1. Antes de asumir el empleo.

A.7.1.1. Seleccin. Las verificaciones de los antecedentes de todos los candidatos

a un empleo se deben llevar a cabo de acuerdo con las leyes, reglamentos y tica

pertinentes, y deben ser proporcionales a los requisitos de negocio, a la

clasificacin de la informacin a que se va a tener acceso, y a los riesgos

percibidos.

ISO27001:2013 - ANEXO A

OBJETIVOS DE CONTROL Y CONTROLES

A.5. POLTICA DE LA

SEGURIDAD DE LA

INFORMACIN.

A.6. ORGANIZACIN DE

LA SEGURIDAD DE LA

INFORMACIN.

A.7. SEGURIDAD DE LOS

RECURSOS HUMANOS.

ISO27001:2013 - ANEXO A

OBJETIVOS DE CONTROL Y CONTROLES

Objetivo. Asegurar que los

empleados y contratistas

comprenden sus

responsabilidades y son idneos

en los roles para los que se

consideran.

A.7.1.2. Trminos y condiciones del empleo. Los acuerdos contractuales con

empleados y contratistas deben establecer sus responsabilidades y las de la

organizacin en cuanto a seguridad de la informacin.

A.7.2. Durante la ejecucin del

empleo.

A.7.2.1. Responsabilidades de la Direccin. La direccin debe exigir a todos los

empleados y contratistas la aplicacin de la seguridad de la informacin de

acuerdo con las polticas y procedimientos establecidos de la organizacin.

Objetivo. Asegurarse que los

empleados y contratistas tomen

conciencia de sus

responsabilidades de seguridad de

la informacin y las cumplan.

A.7.2.2. Toma de conciencia, educacin y formacin de la Seguridad de la

Informacin. Todos los empleados de la organizacin y donde sea pertinente, los

contratistas deben recibir educacin y la formacin en toma de conciencia

apropiada, y actualizaciones regulares sobre las polticas y procedimientos

pertinentes para su cargo.

A.7.2.3. Proceso disciplinario. Se debe contar con un proceso formal y

comunicado para emprender acciones contra empleados que hayan cometido

una violacin a la seguridad de la informacin.

A.7.3. Terminacin y cambio de

empleo.

A.7.3.1. Terminacin o cambio de responsabilidades de empleo. Las

responsabilidades y los deberes de seguridad de la informacin que permanecen

vlidos despus de la terminacin o cambio de empleo se deben definir,

comunicar al empleado o contratista y se deben hacer cumplir.

Objetivo. Proteger los intereses de

la organizacin como parte del

proceso de cambio o terminacin

del empleo.

A.8.1. Responsabilidad por los

Activos.

A.8.1.1. Inventario de Activos. Se deben identificar los activos asociados con

informacin e instalaciones de procesamiento de informacin, y se debe elaborar

y mantener un inventario de estos activos.

Objetivo. Identificar los activos

organizacionales y definir las

responsabilidades de proteccin

apropiada.

A.8.1.2. Propiedad de los activos. Los activos mantenidos en el inventario deben

ser propios.

A.8.1.3. Uso Aceptable de los Activos. Se deben identificar, documentar e

implementar reglas para el uso aceptable de informacin y de activos asociados

con informacin e instalaciones de procesamiento de informacin.

A.8.1.4. Devolucin de Activos. Todos los empleados y usuarios de partes

externas deben devolver todos los activos de la organizacin que se encuentren a

su cargo, al terminar su empleo, contrato o acuerdo.

A.8. GESTIN DE

ACTIVOS.

A.7. SEGURIDAD DE LOS

RECURSOS HUMANOS.

ISO27001:2013 - ANEXO A

OBJETIVOS DE CONTROL Y CONTROLES

A.8.2. Clasificacin de la

Informacin.

A.8.2.1. Clasificacin de la Informacin. La informacin se debe clasificar en

funcin de los requisitos legales, valor, criticidad y susceptibilidad a divulgacin o

a modificacin no autorizada.

Objetivo. Asegurar que la

organizacin recibe un nivel

apropiado de proteccin de

acuerdo con su importancia para

la organizacin.

A.8.2.2. Etiquetado de la Informacin. Se debe desarrollar e implementar un

conjunto apropiado de procedimientos para el etiquetado de la informacin, de

acuerdo con el esquema de clasificacin de informacin adoptado por la

organizacin.

A.8.2.3. Manejo de Activos. Se deben desarrollar e implementar procedimientos

para el manejo de activos, de acuerdo con el esquema de clasificacin de

informacin adoptado por la organizacin.

A.8.3. Manejo de medios de

soporte.

A.8.3.1. Gestin de medios de Soporte Removibles. Se deben implementar

procedimientos para la gestin de medios de soporte removibles, de acuerdo con

el esquema de clasificacin adoptado por la organizacin.

Objetivo. Prevenir la divulgacin,

la modificacin, el retiro o la

destruccin de informacin

almacenada en medios de

soporte.

A.8.3.2. Disposicin de los medios de soporte. Se debe disponer en forma segura

de los medios de soporte cuando ya no se requieran, utilizando procedimientos

formales.

A.8.3.3. Transferencia de medios de soporte fsicos. Los medios que contienen

informacin se deben proteger contra acceso no autorizado, uso indebido o

corrupcin durante el transporte.

A.9.1. Requisitos del Negocio para

Control de Acceso.

A.9.1.1. Poltica de Control de Acceso. Se debe establecer, documentar y revisar

una poltica de control de acceso con base en los requisitos del negocio y de

seguridad de la informacin.

Objetivo. Limitar el acceso a

informacin y a instalaciones de

procesamiento de informacin.

A.9.1.2. Acceso a redes y a servicios en red. Solo se debe permitir acceso de los

usuarios a la red y a los servicios de red para los que hayan sido autorizados

especficamente.

A.9.2. Gestin de Acceso de

Usuarios.

A.9.2.1. Registro y cancelacin del registro de usuarios. Se debe implementar un

proceso formal de registro y de cancelacin del registro para posibilitar la

asignacin de los derechos de acceso.

Objetivo. Asegurar el acceso de los

usuarios autorizados e impedir el

acceso no autorizado a sistemas y

servicios.

A.9.2.2. Suministro de acceso de usuarios. Se debe implementar un proceso de

suministro de acceso formal de usuarios para asignar o cancelar los derechos de

acceso a todo tipo de usuarios para todos los sistemas y servicios.

A.9.2.3. Gestin de derechos de acceso privilegiado. Se debe restringir y

controlar la asignacin y uso de derechos de acceso privilegiado.

A.9.2.4. Gestin de informacin de autenticacin secreta de usuarios. La

asignacin de informacin de autenticacin secreta se debe controlar por medio

de un procedimiento de gestin formal.

A.8. GESTIN DE

ACTIVOS.

A.9. CONTROL DE

ACCESO.

ISO27001:2013 - ANEXO A

OBJETIVOS DE CONTROL Y CONTROLES

A.9.2.5. Revisin de los derechos de acceso de usuarios. Los dueos de los activos

deben revisar los derechos de acceso de los usuarios a intervalos regulares.

A.9.2.6. Cancelacin o ajuste de los derechos de acceso. Los derechos de acceso

de todos los empleados y de usuarios externos a la informacin y a las

instalaciones de procedimiento de informacin se deben cancelar al terminar su

empleo, contrato o acuerdo, o se deben ajustar cuando se hagan cambios.

A.9.3. Responsabilidades de los

usuarios.

A.9.3.1.Uso de informacin secreta. Se debe exigir a los usuarios que cumplan las

prcticas de la organizacin para el uso de informacin de autenticacin secreta.

Objetivo. Hacer que los usuarios

rindan cuentas por la custodia de

su informacin de autenticacin.

A.9.4. Control de Acceso a

Sistemas y Aplicaciones.

A.9.4.1. Restriccin de acceso a informacin. El acceso a la informacin y a las

funciones de los sistemas de las aplicaciones se debe restringir de acuerdo con la

poltica de control de acceso.

Objetivo. Prevenir el uso no

autorizado de sistemas y

aplicaciones.

A.9.4.2. Procedimiento de Conexin Segura. Cuando lo requiere la poltica de

control de acceso, el acceso a sistemas y aplicaciones se debe controlar mediante

un proceso de conexin segura.

A.9.4.3. Sistema de Gestin de Contraseas.los sistemas de gestin de

contraseas deben ser interactivos y deben asegurar contraseas de calidad.

A.9.4.4. Uso de programas utilitarios privilegiados. Se debe restringir y controlar

estrechamente el uso de programas utilitarios que podran tener capacidad de

anular el sistema y los controles de las aplicaciones.

A.9.4.5. Control de Acceso a Cdigos Fuente de Programas. Se debe restringir el

acceso a cdigos fuente de programas.

A.10.1. Controles Criptogrficos.

A.10.1.1. Poltica sobre el uso de controles Criptogrficos. Se debe desarrollar e

implementar una poltica sobre el uso de controles criptogrficos para proteccin

de informacin.

Objetivo. Asegurar el uso

apropiado y eficaz de la

criptografa para proteger la

confiabilidad, la autenticidad y/o

la integridad de la informacin.

A.10.1.2. Gestin de Claves. Se debe desarrollar e implementar una poltica sobre

el uso, proteccin y tiempo de vida de claves criptogrficas, durante todo su ciclo

de vida.

A.9. CONTROL DE

ACCESO.

A.10. CRIPTOGRAFA

ISO27001:2013 - ANEXO A

OBJETIVOS DE CONTROL Y CONTROLES

A.11.1. reas Seguras.

A.11.1.1. Permetro de Seguridad Fsica. Se deben definir y usar permetros de

seguridad, y usarlos para proteger reas que contengan informacin confidencial

o crtica, e instalaciones de manejo de informacin.

Objetivo. Prevenir el acceso fsico

no autorizado, el dao y la

interferencia a la informacin y a

las instalaciones de procesamiento

de informacin de la organizacin.

A.11.1.2. Controles Fsicos de entrada. Las reas seguras se deben proteger

mediante controles de entrada apropiados para asegurar que solamente se

permite el acceso a personal autorizado.

A.11.1.3. Seguridad de oficinas, salones e instalaciones. Se debe disear y aplicar

seguridad fsica a oficinas, salones e instalaciones.

A.11.1.4. Proteccin contra amenazas externas y ambientales. Se debe disear y

aplicar proteccin fsica contra desastres naturales, ataques maliciosos o

accidentes.

A.11.1.5. Trabajo en reas seguras. Se deben disear y aplicar procedimientos

para trabajo en reas seguras.

A.11.1.6. reas de despacho y carga. Se deben controlar los puntos de acceso

tales como reas de despacho y de carga y otros puntos en donde pueden entrar

personas no autorizadas, y si es posible, aislarlos de las instalaciones de

procesamiento de informacin para evitar el acceso no autorizado.

A.11.2. Equipos.

A.11.2.1. Ubicacin y proteccin de los equipos. Los equipos deben estar

ubicados y protegidos para reducir los riesgos de amenazas y peligros

ambientales y las posibilidades de acceso no autorizado.

Objetivo. Prevenir la prdida,

dao, robo o compromiso de

activos, y la interrupcin de las

operaciones de la organizacin.

A.11.2.2. Servicios Pblicos de soporte. Los equipos se deben proteger de fallas

de potencia y otras interrupciones causadas por fallas en los servicios pblicos de

soporte.

A.11. SEGURIDAD

FSICA Y AMBIENTAL.

ISO27001:2013 - ANEXO A

OBJETIVOS DE CONTROL Y CONTROLES

A.11.2.3. Seguridad del cableado. El cableado de potencia y de

telecomunicaciones que porta datos o brinda soporte a los servicios de

informacin se debe proteger contra interceptaciones, interferencia o dao.

A.11.2.4. Mantenimiento de equipos. Los equipos se deben mantener

correctamente para asegurar su disponibilidad e integridad continuas.

A.11.2.5. Retiro de Activos. Los equipos, informacin o software no se deben

retirar de su sitio sin autorizacin previa.

A.11.2.6. Seguridad de equipos y activos fuera del predio. Se deben aplicar

medidas de seguridad a los activos que se encuentran fuera de los predios de la

organizacin, teniendo en cuenta los diferentes riesgos de trabajar fuera de

dichos predios.

A.11.2.7. Disposicin segura o reutilizacin de equipos. Se deben verificar todos

los elementos de equipos que contengan medios de almacenamiento para

asegurar que cualquier dato confidencial o software con licencia haya sido

retirado o sobre escrito en forma segura antes de su disposicin o reuso.

A.11.2.8. Equipos sin supervisin de los usuarios. Los usuarios deben asegurarse

de que el equipo sin supervisin tenga la proteccin apropiada.

A.11.2.9. Poltica de escritorio limpio y pantalla limpia. Se debe adoptar una

poltica de escritorio limpio para los papeles y medios de almacenamiento

removibles, y una poltica de pantalla limpia para las instalaciones de

procesamiento de informacin.

A.12.1. Procedimientos operacionales

y responsabilidades.

A.12.1.1. Procedimientos de operacin documentadas. Los procedimientos operativos se

deben documentar y poner a disposicin de todos los usuarios que los necesitan.

Objetivo. Asegurar las operaciones

correctas y seguras de las

instalaciones de procesamiento de

informacin.

A.12.1.2. Gestin de Cambios. Se deben controlar los cambios en la organizacin, en los

procesos de negocio, en las instalaciones y en los sistemas de procesamiento de

informacin que afectan la seguridad de la informacin.

A.12.1.3. Gestin de Capacidad. Se debe hacer seguimiento al uso de recursos, hacer los

ajustes, y hacer proyecciones de los requisitos de capacidad futura, para asegurar el

desempeo requerido del sistema.

A.12.1.4. Separacin de los ambientes de desarrollo, ensayo y operacin. Se deben

separar los ambientes de desarrollo, ensayo y operativos, para reducir los riesgos de

acceso o cambios no autorizados al ambiente operacional.

A.12.2. Proteccin contra cdigos

maliciosos.

A.12.2.1. Controles contra cdigos maliciosos. Se deben implementar controles de

deteccin, de prevencin y de recuperacin, combinarlos con la toma de conciencia

apropiada de los usuarios, para proteger contra cdigos maliciosos.

A.11. SEGURIDAD

FSICA Y AMBIENTAL.

A.12. SEGURIDAD DE LAS

OPERACIONES.

ISO27001:2013 - ANEXO A

OBJETIVOS DE CONTROL Y CONTROLES

Objetivo. Asegurarse de que la

informacin y las instalaciones de

procesamiento de informacin estn

protegidas contra cdigos maliciosos.

A.12.3. Copias de Respaldo.

A.12.3.1. Copias de respaldo de la informacin. Se deben hacer copias de respaldo de la

informacin, software e imgenes de los sistemas y ponerlas a prueba regularmente de

acuerdo con una poltica de copias de respaldo acordadas.

Objetivo. Proteger contra la prdida

de datos.

A.12.4. Registro y Seguimiento.

A.12.4.1. Registro de eventos. Se deben elaborar, conservar y revisar regularmente los

registros de eventos acerca de actividades del usuario, excepcionales, fallas y eventos de

seguridad de la informacin.

Objetivo. Registrar eventos y generar

evidencia.

A.12.4.2. Proteccin de la informacin de registro. Las instalaciones y la informacin de

registro se deben proteger contra alteracin y acceso no autorizado.

A.12.4.3. Registros del administrador y del operador. Las actividades del administrador y

del operador del sistema se deben registrar y los registros se deben proteger y revisar

con regularidad.

A.12.4.4. Sincronizacin de relojes. Los relojes de todos los sistemas de procesamiento

de informacin pertinentes dentro de una organizacin o mbito de seguridad se deben

sincronizar con una nica fuente de referencia de tiempo.

A.12.5. Control de Software

Operacional.

A.12.5.1. Instalacin de software en sistemas operativos. Se deben implementar

procedimientos para controlar la instalacin de software en sistemas operativos.

Objetivo. Asegurarse de la integridad

de los sistemas operacionales.

A.12.6. Gestin de vulnerabilidad

tcnica.

A.12.6.1. Gestin de las vulnerabilidades tcnicas. Se debe obtener oportunamente

informacin acerca de las vulnerabilidades tcnicas de los sistemas de informacin que

se usen; evaluar la exposicin de la organizacin a estas vulnerabilidades, y tomar las

medidas apropiadas para tratar el riesgo asociado.

Objetivo. Prevenir el

aprovechamiento de las

vulnerabilidades tcnicas.

A.12.6.2. Restricciones sobre la instalacin de Software. Se debe establecer e

implementar el reglamento de instalacin de software por parte de los usuarios.

A.12.7. Consideraciones sobre

auditoras de sistemas de

informacin.

A.12.7.1. Controles sobre auditoras de Sistemas de Informacin. Los requisitos y

actividades de auditora que involucran la verificacin de los sistemas operativos se

deben planificar y acordar cuidadosamente para minimizar las interrupciones en los

procesos del negocio.

Objetivo. Minimizar el impacto de las

actividades de auditora sobre los

sistemas operativos.

A.12. SEGURIDAD DE LAS

OPERACIONES.

ISO27001:2013 - ANEXO A

OBJETIVOS DE CONTROL Y CONTROLES

A.13.1. Gestin de Seguridad de

Redes.

A.13.1.1. Controles de redes. Las redes se deben gestionar y controlar para proteger la

informacin en sistemas y aplicaciones.

Objetivo. Asegurar la proteccin de la

informacin en las redes, y sus

instalaciones de procesamiento de

informacin de soporte.

A.13.1.2. Seguridad de los servicios de red. Se deben identificar los mecanismos de

seguridad y los niveles de servicio y los requisitos de gestin de todos los servicios de

red, e incluirlos en los acuerdos de servicios de red, e incluirlos en los acuerdos de

servicio de red, ya sea que los servicios se presten internamente o se contraten

externamente.

A.13.1.3. Separacin en las redes. Los grupos de servicios de informacin, usuarios y

sistemas de informacin se deben separar en las redes.

A.13.2. Transferencia de informacin.

A.13.2.1. Polticas y procedimientos de transferencia de informacin. Se debe contar con

polticas, procedimientos y controles de transferencia formales para proteger la

transferencia de informacin, mediante el uso de todo tipo de instalaciones de

comunicaciones.

Objetivo. Mantener la seguridad de la

informacin transferida dentro de

una organizacin y con cualquier

entidad externa.

A.13.2.2. Acuerdos sobre transferencia de informacin. Los acuerdos deben tratar la

transferencia segura de informacin del negocio entre la organizacin y las partes

externas.

A.13.2.3. Mensajes electrnicos. Se debe proteger apropiadamente la informacin

incluida en los mensajes electrnicos.

A.13.2.4. Acuerdos de confidencialidad o de no divulgacin. Se deben identificar, revisar

regularmente y documentar los requisitos para los acuerdos de confidencialidad o no

divulgacin que reflejen las necesidades de la organizacin para la proteccin de la

informacin.

A.14.1. Requisitos de seguridad de los

sistemas de informacin.

A.14.1.1. Anlisis y especificacin de requisitos de seguridad de la informacin. Los

requisitos relacionados con seguridad de la informacin se deben incluir en los requisitos

para nuevos sistemas de informacin o para mejoras a los sistemas de informacin

existentes.

Objetivo. Garantizar que la seguridad

de la informacin sea una parte

integral de los sistemas de

informacin durante todo el ciclo de

vida. Esto incluye los requisitos para

sistemas de informacin que prestan

servicios sobre redes pblicas.

A.14.1.2. Seguridad de servicios de las aplicaciones en redes pblicas. La informacin

involucrada en servicios de aplicaciones que pasan sobre redes pblicas se debe

proteger de actividades fraudulentas, disputas contractuales y divulgacin y

modificacin no autorizadas.

A.14.1.3. Proteccin de transacciones de servicios de aplicaciones. La informacin

involucrada en las transacciones de servicios de aplicaciones se debe proteger para

prevenir la transmisin incompleta, el enrutamiento errado, la alteracin no autorizada

de mensajes. La divulgacin no autorizada y la duplicacin o reproduccin de mensajes

no autorizados.

A.14.2. Seguridad en los procesos de

desarrollo y de soporte.

A.14.2.1. Poltica de desarrollo seguro. Se deben establecer y aplicar reglas para el

desarrollo de software y de sistemas a los desarrollos dentro de la organizacin.

A.13. SEGURIDAD DE LAS

COMUNICACIONES.

A.14. ADQUISICIN,

DESARROLLO Y

MANTENIMIENTO DE

SISTEMAS.

ISO27001:2013 - ANEXO A

OBJETIVOS DE CONTROL Y CONTROLES

Objetivo. Asegurar que la seguridad

de la informacin est diseada e

implementada dentro del ciclo de

vida de desarrollo de los sistemas de

informacin.

A.14.2.2. Procedimiento de control de cambios en sistemas. Los cambios a los sistemas

dentro del ciclo de vida de desarrollo de software y de sistemas a los desarrollos dentro

de la organizacin.

A.14.2.3. Revisin tcnica de aplicaciones despus de cambios en la plataforma de

operaciones. Cuando se cambian las plataformas de operacin, se deben revisar las

aplicaciones crticas del negocio, y poner a prueba para asegurar que no haya impacto

adverso en las operaciones o seguridad organizacionales.

A.14.2.4. Restricciones sobre los cambios de paquetes de software. Se deben desalentar

las modificaciones a los paquetes de software, que se deben limitar a los cambios

necesarios, y todos los cambios se deben controlar estrictamente.

A.14.2.5. Principios de construccin de sistemas de seguros. Se deben establecer,

documentar y mantener principios para la organizacin de sistemas seguros, y aplicarlos

a cualquier trabajo de implementacin de sistemas de informacin.

A.14.2.6. Ambiente de desarrollo seguro. Las organizaciones deben establecer y proteger

adecuadamente los ambientes de desarrollo seguros para las tareas de desarrollo e

integracin de sistemas que comprendan todo el ciclo de vida de desarrollo de sistemas.

A.14.2.7. Desarrollo contratado externamente. La organizacin debe supervisar y hacer

seguimiento de la actividad de desarrollo de sistemas subcontratados.

A.14.2.8. Pruebas de seguridad de sistemas. Durante el desarrollo se deben llevar a cabo

ensayos de funcionalidad de la seguridad.

A.14.2.9. Pruebas de aceptacin de sistemas. Para los sistemas de informacin nuevos,

actualizaciones y nuevas versiones se deben establecer programas de ensayo y criterios

relacionados.

A.14.3. Datos de ensayo.

A.14.3.1. Proteccin de datos de ensayo. Los datos de ensayo se deben seleccionar,

proteger y controlar cuidadosamente.

Objetivo. Asegurar la proteccin de

los datos usados para ensayos.

A.15.1. Seguridad de la informacin

en las relaciones con los proveedores.

A.15.1.1. Poltica de seguridad de la informacin para las relaciones con proveedores.

Los requisitos de seguridad de la informacin para mitigar los riesgos asociados con el

acceso de proveedores a los activos de la organizacin se deben acordar con estos y se

deben documentar.

Objetivo. Asegurar la proteccin de

los activos de la organizacin que

sean accesibles a los proveedores.

A.15.1.2. Tratamiento de la seguridad dentro de los acuerdos con proveedores. Se deben

establecer y acordar todos los requisitos de seguridad de la informacin pertinentes con

cada proveedor que puedan tener acceso, procesar, almacenar, comunicar o suministrar

componentes de infraestructura de TI para la informacin de la organizacin.

A.15. RELACIONES CON

LOS PROVEEDORES.

A.14. ADQUISICIN,

DESARROLLO Y

MANTENIMIENTO DE

SISTEMAS.

ISO27001:2013 - ANEXO A

OBJETIVOS DE CONTROL Y CONTROLES

A.15.1.3. Cadena de suministro de tecnologa de informacin y comunicacin. Los

acuerdos con proveedores deben incluir requisitos para tratar los riesgos de seguridad

de la informacin asociados con la cadena de suministro de productos y servicios de

tecnologa de informacin y comunicacin.

A.15.2. Gestin de la prestacin de

servicios de proveedores.

A.15.2.1. Seguimiento y revisin de los servicios de los proveedores. Las organizaciones

deben hacer seguimiento, revisar y auditar con regularidad la prestacin de servicios de

los proveedores.

Objetivo. Mantener el nivel acordado

de seguridad de la informacin y de

prestacin del servicio en lnea con

los acuerdos con los proveedores.

A.15.2.2. Gestin de cambios a los servicios de los proveedores. Se deben gestionar los

cambios en el suministro de servicios por parte de los proveedores, incluido el

mantenimiento y la mejora de las polticas, procedimientos y controles de seguridad de

la informacin existentes, teniendo en cuenta la criticidad de la informacin, sistemas y

procesos del negocio involucrados y la reevaluacin de los riesgos.

A.16.1. Gestin de incidentes y

mejoras en la seguridad de la

informacin.

A.16.1.1. Responsabilidades y procedimientos. Se deben establecer las responsabilidades

y procedimientos de gestin para asegurar una respuesta rpida, eficaz y ordenada a los

incidentes de seguridad de la informacin.

Objetivo. Asegurar un enfoque

coherente y eficaz para la gestin de

incidentes de seguridad de la

informacin, incluida la comunicacin

sobre eventos de seguridad y

debilidad.

A.16.1.2. Informe de eventos de seguridad de la informacin. Los eventos de seguridad

de la informacin se deben informar a travs de los canales de gestin apropiados tan

pronto como sea posible.

A.16.1.3. Informe de debilidades de seguridad de la informacin. Se debe exigir a todos

los empleados y contratistas que usan los servicios y sistemas de informacin de la

organizacin, que se observen e informen cualquier debilidad de seguridad de la

informacin observada o sospechada en los sistemas o servicios.

A.16.1.4. Evaluacin de eventos de seguridad de la informacin y decisiones sobre ellos.

Los eventos de seguridad de la informacin se deben evaluar y se debe decidir si se van a

clasificar como incidentes de seguridad de la informacin.

A.16.1.5. Respuesta a incidentes de seguridad de la informacin. Se debe dar respuesta a

los incidentes de seguridad de la informacin de acuerdo con procedimientos

documentados.

A.16.1.6. Aprendizaje obtenido de los incidentes de seguridad de la informacin. El

conocimiento adquirido al analizar y resolver incidentes de seguridad de la informacin

se debe usar para reducir la posibilidad o el impacto de incidentes futuros.

A.16.1.7. Recoleccin de evidencia. La organizacin debe definir y aplicar procedimientos

para la identificacin, recoleccin, adquisicin y preservacin de informacin que pueda

servir como evidencia.

A.17.1. Continuidad de seguridad de

la informacin

A.17.1.1. Planificacin de la continuidad de la seguridad de la informacin. La

organizacin debe determinar sus requisitos para la seguridad de la informacin y la

continuidad de la gestin de seguridad de la informacin en situaciones adversas, por

ejemplo, durante una crisis o desastres.

A.15. RELACIONES CON

LOS PROVEEDORES.

A.16. GESTIN DE

INCIDENTES DE

SEGURIDAD DE LA

INFORMACIN.

A.17. ASPECTOS DE

SEGURIDAD DE LA

INFORMACIN DE LA

GESTIN DE LA

CONTINUIDAD DE

NEGOCIO.

ISO27001:2013 - ANEXO A

OBJETIVOS DE CONTROL Y CONTROLES

Objetivo. La continuidad de seguridad

de la informacin se debe incluir en

los sistemas de gestin de la

continuidad de negocio de la

organizacin.

A.17.1.2. Implementacin de la continuidad de la seguridad de la informacin. La

organizacin debe establecer, documentar, implementar y mantener procesos,

procedimientos y controles para asegurar el nivel de continuidad requerido para la

seguridad de la informacin durante una situacin adversa.

A.17.1.3. Verificacin, revisin y evaluacin de la continuidad de la seguridad de la

informacin. La organizacin debe verificar a intervalos regulares los controles de

continuidad de la seguridad de la informacin implementados con el fin de asegurar que

los vlidos y eficaces durante situaciones adversas.

A.17.2. Redundancia

A.17.2.1. Disponibilidad de instalaciones de procesamiento de informacin. Las

instalaciones de procesamiento de informacin se deben implementar con redundancia

suficiente para cumplir los requisitos de disponibilidad.

Objetivo. Asegurarse de la

disponibilidad de instalaciones de

procesamiento de informacin.

A.18.1. Cumplimiento de requisitos

legales y contractuales.

A.18.1.1. Identificacin de los requisitos de legislacin y contractuales aplicables. Se

deben identificar, documentar y mantener actualizados explcitamente todos los

requisitos legislativos estatutarios, de reglamentacin y contractuales pertinentes, y el

enfoque de la organizacin para cada sistema de informacin y para la organizacin.

Objetivo. Evitar violaciones de las

obligaciones legales, estatutarias, de

reglamentacin o contractuales

relacionadas con seguridad de la

informacin y de cualquier requisito

de seguridad.

A.18.1.2. Derechos de Propiedad Intelectual. Se deben implementar procedimientos

apropiados para asegurar el cumplimiento de los requisitos legislativos, de

reglamentacin y contractuales relacionados con los derechos de propiedad intelectual y

el uso de productos de software licenciados.

A.18.1.3. Proteccin de registros. Los registros se deben proteger contra prdida,

destruccin, falsificacin, acceso no autorizado y liberacin no autorizada, de acuerdo

con los requisitos legislativos, de reglamentacin, contractuales y de negocio.

A.18.1.4. Privacidad y proteccin de la informacin identificable personalmente. Se

deben asegurar la privacidad y la proteccin de la informacin identificable

personalmente, como se exige en la legislacin y la reglamentacin pertinentes, cuando

sea aplicable.

A.18.1.5. Reglamentacin de Controles Criptogrficos. Se deben usar controles

criptogrficos, en cumplimiento de todos los acuerdos

A.18.2. Revisiones de seguridad de la

informacin

A.18.2.1. Revisin independiente de la seguridad de la informacin. El enfoque de la

organizacin para la gestin de la seguridad de la informacin y su implementacin (es

decir, los objetivos de control, los controles, la polticas, los procesos y los

procedimientos para seguridad de la informacin se deben revisar independientemente

a intervalos planificados o cuando ocurran cambios significativos.

A.17. ASPECTOS DE

SEGURIDAD DE LA

INFORMACIN DE LA

GESTIN DE LA

CONTINUIDAD DE

NEGOCIO.

A.18. CUMPLIMIENTO.

ISO27001:2013 - ANEXO A

OBJETIVOS DE CONTROL Y CONTROLES

Objetivo. Asegurar que la seguridad

de la informacin se implemente y

opere de acuerdo con las polticas y

procedimiento organizacionales.

A.18.2.2. Cumplimiento con las polticas y normas de seguridad. Los directores deben

revisar con regularidad el cumplimiento del procesamiento y procedimientos de

informacin dentro de su rea de responsabilidad, con las polticas y normas de

seguridad apropiadas y cualquier otro requisito de seguridad.

A.18.2.3. Revisin del Cumplimiento Tcnico. Los Sistemas de informacin se deben

revisar con regularidad para determinar el cumplimiento con las polticas y normas de

seguridad de la informacin.

A.18. CUMPLIMIENTO.

Вам также может понравиться

- Cuestionario Análisis GAP ISO 27001Документ207 страницCuestionario Análisis GAP ISO 27001est_zain75% (4)

- ISO 27001 2013 Mapeo de ControlesДокумент12 страницISO 27001 2013 Mapeo de Controlesing.muedas100% (2)

- Copia de SGSI - ISO 27001 Anexo A 2012-02 11Документ5 страницCopia de SGSI - ISO 27001 Anexo A 2012-02 11Jennifer LopezОценок пока нет

- ISO 27001 ControlesДокумент11 страницISO 27001 ControlesPOOLОценок пока нет

- Evaluacion Iso 27001 ChecklistДокумент16 страницEvaluacion Iso 27001 ChecklistVladimirSGonzalesM100% (1)

- ControlesISO27002 2013Документ1 страницаControlesISO27002 2013MoraManОценок пока нет

- ISO 27002:2022 (SOA) : 93 Controles de La Norma Iso27002:2022Документ10 страницISO 27002:2022 (SOA) : 93 Controles de La Norma Iso27002:2022RubenОценок пока нет

- ISO 27001 Chequeo de CumplimientoДокумент28 страницISO 27001 Chequeo de CumplimientoGuiomar Vilela100% (2)

- Objetivos de Control y Controles de Seguridad ISO 27001Документ5 страницObjetivos de Control y Controles de Seguridad ISO 27001Emerson AuccasiОценок пока нет

- Lista de Chequeo Frente A La Norma ISO 27001Документ42 страницыLista de Chequeo Frente A La Norma ISO 27001Dilan Salamanca100% (2)

- CertiProf ISO 27001 Foundation - SoloyAllДокумент5 страницCertiProf ISO 27001 Foundation - SoloyAllJose Baltasar Couce LopezОценок пока нет

- Lista de Verificación Iso 27001Документ2 страницыLista de Verificación Iso 27001Diego Andres Ipuz Garcia67% (3)

- ISO 27001 ChecklistДокумент44 страницыISO 27001 ChecklistJhon Hegel Gutierrez0% (1)

- Checklist I So 27001 Yan Exo AДокумент11 страницChecklist I So 27001 Yan Exo Asantiatacama100% (1)

- Preguntas Auditorías ISO27001Документ12 страницPreguntas Auditorías ISO27001hdrr200560% (5)

- Test Cumplimiento ISO 27001 PDFДокумент4 страницыTest Cumplimiento ISO 27001 PDFBM Briga Music - No Copyright MusicОценок пока нет

- Taller ISO 27001Документ7 страницTaller ISO 27001Israel PULIDO MONTES100% (1)

- Simulador - CertiProf ISO 27001 FoundationДокумент16 страницSimulador - CertiProf ISO 27001 FoundationJose Baltasar Couce Lopez100% (1)

- Check List ISO 27001 2013Документ4 страницыCheck List ISO 27001 2013Yaider Espinoza100% (3)

- Auditoria CiberSeguridad Caja Negra AuraPortal Azure Telefonica 20190906Документ19 страницAuditoria CiberSeguridad Caja Negra AuraPortal Azure Telefonica 20190906Miguel AngelОценок пока нет

- Análisis brecha ISO27001 ICAДокумент270 страницAnálisis brecha ISO27001 ICAJorge Lopez100% (1)

- Mapeo Métricas Controles - ISO 27002 Vs NISTДокумент60 страницMapeo Métricas Controles - ISO 27002 Vs NISTJorge Andrés100% (1)

- Preguntas de Apoyo I27001 A LA V012019A PDFДокумент10 страницPreguntas de Apoyo I27001 A LA V012019A PDFSergio RiveraОценок пока нет

- ISO-27005 - EspañolДокумент96 страницISO-27005 - EspañolGustavo Osorio93% (61)

- Medición de seguridad de la informaciónДокумент79 страницMedición de seguridad de la informaciónDorian Xavier Bendezu Martinez75% (4)

- Documentos Obligatorios y de Uso Frecuente Norma ISO 27001.2013Документ2 страницыDocumentos Obligatorios y de Uso Frecuente Norma ISO 27001.2013Ingrid Montenegro100% (1)

- GTC Iso Iec 27003Документ11 страницGTC Iso Iec 27003Jose Ever M JОценок пока нет

- Iso: Iec 27035 - 2016Документ6 страницIso: Iec 27035 - 2016Jordiny Montañez Flores100% (1)

- ISO 27001 Chequeo de CumplimientoДокумент54 страницыISO 27001 Chequeo de Cumplimientoyoeyorin83% (6)

- ISO 27002 - Estructura de Un ControlДокумент1 страницаISO 27002 - Estructura de Un ControlMarco Antonio Salcedo Huarcaya100% (2)

- ISO 27032 MadurezДокумент20 страницISO 27032 MadurezYefer Frank Huansha LeyvaОценок пока нет

- Lista ISO 27001Документ3 страницыLista ISO 27001Eduardo Roque100% (1)

- Cómo implantar un SGSI según UNE-EN ISO/IEC 27001: y su aplicación en el Esquema Nacional de Seguridad. Edición 2018От EverandCómo implantar un SGSI según UNE-EN ISO/IEC 27001: y su aplicación en el Esquema Nacional de Seguridad. Edición 2018Рейтинг: 4 из 5 звезд4/5 (1)

- Auditoría de seguridad informática: Curso prácticoОт EverandAuditoría de seguridad informática: Curso prácticoРейтинг: 5 из 5 звезд5/5 (1)

- ISO27001 2013 Anexo A en Tabla ExcelДокумент11 страницISO27001 2013 Anexo A en Tabla ExcelJimmy SalcedoОценок пока нет

- 0002-Requerimientos Básicos en La Gestión de La Seguridad de La InformaciónДокумент7 страниц0002-Requerimientos Básicos en La Gestión de La Seguridad de La Informaciónjose panta yamunaqueОценок пока нет

- Requerimientos básicos de seguridad de la informaciónДокумент26 страницRequerimientos básicos de seguridad de la informaciónjose panta yamunaqueОценок пока нет

- Declaración de AplicabilidadДокумент16 страницDeclaración de AplicabilidadVeronica VenegasОценок пока нет

- Iso27001 Anexo AДокумент17 страницIso27001 Anexo ACanitocheОценок пока нет

- ISO 27001-2005 - AnexoAДокумент22 страницыISO 27001-2005 - AnexoAAlex ZuritaОценок пока нет

- Microsoft Word NTC ISO IEC27001Документ12 страницMicrosoft Word NTC ISO IEC27001Maira TelloОценок пока нет

- Matriz RaciДокумент22 страницыMatriz RacimlopezОценок пока нет

- Trabajo - 2 Anexo A PDFДокумент11 страницTrabajo - 2 Anexo A PDFAndres MedelОценок пока нет

- Controles de Seguridad ISO27002-2013Документ8 страницControles de Seguridad ISO27002-2013Eins Ortiz MoralesОценок пока нет

- Gestión de la seguridad de la informaciónДокумент42 страницыGestión de la seguridad de la informaciónEmilio IzarraОценок пока нет

- ISO27001 2013 Anexo A en Tabla ExcelДокумент11 страницISO27001 2013 Anexo A en Tabla ExcelDanteОценок пока нет

- Anexo AДокумент11 страницAnexo AWar DogОценок пока нет

- Control de acceso y seguridad operacionalДокумент16 страницControl de acceso y seguridad operacionalLizeth FloresОценок пока нет

- Malware EmotetДокумент5 страницMalware EmotetdiegoОценок пока нет

- Actividad - 1 - Pre-Auditoria - SGSIДокумент21 страницаActividad - 1 - Pre-Auditoria - SGSIFabio RuizОценок пока нет

- Modelo para La Identificacion de Los ActivosДокумент91 страницаModelo para La Identificacion de Los Activos(E)-(26) JESUS ANTONIO GALE VASQUEZОценок пока нет

- Política General de Seguridad de InformaciónДокумент13 страницPolítica General de Seguridad de InformaciónVictor Alberto SerrudoОценок пока нет

- Controles y Objetivos ISO 27002Документ30 страницControles y Objetivos ISO 27002JEFERОценок пока нет

- Evaluacion Final (09092019)Документ29 страницEvaluacion Final (09092019)aecornejogОценок пока нет

- Traducción online al españolДокумент12 страницTraducción online al españolSara CruzОценок пока нет

- 11 Dominios de La Norma Iso 27001Документ4 страницы11 Dominios de La Norma Iso 27001Roman YoyopoОценок пока нет

- Sesion 07, 2022-IIДокумент57 страницSesion 07, 2022-IIRuben Eduardo Rondan PomaОценок пока нет

- B1SOFT - SOA - Declaración de AplicabilidadДокумент30 страницB1SOFT - SOA - Declaración de AplicabilidadJORGE PIERREОценок пока нет

- Políticas de Seguridad InformáticaДокумент20 страницPolíticas de Seguridad InformáticaandresОценок пока нет

- Ruta de Promocion y EgresoДокумент2 страницыRuta de Promocion y EgresoGrabiela VenturaОценок пока нет

- Control Interno Del Efectivo, Caja ChicaДокумент24 страницыControl Interno Del Efectivo, Caja ChicaSandra RojasОценок пока нет

- Herramientas de gestión en seguridad y salud ocupacionalДокумент7 страницHerramientas de gestión en seguridad y salud ocupacionalJulieth Melina Apolinarez RoblesОценок пока нет

- Catálogo Depuertas - CASANOVAДокумент29 страницCatálogo Depuertas - CASANOVATavigno GonzalezОценок пока нет

- Material para Estudiantes LCSPC V82020A SP 2Документ116 страницMaterial para Estudiantes LCSPC V82020A SP 2Speedy ServicesОценок пока нет

- Publicar Un EstadoДокумент18 страницPublicar Un EstadoPablo LanuzaОценок пока нет

- DECORHE - SODIMAC - Catalogo - Herrajes - WebДокумент70 страницDECORHE - SODIMAC - Catalogo - Herrajes - WebsitiowebОценок пока нет

- Introduccion Practica 1Документ6 страницIntroduccion Practica 1Juan Carlos Lopez GutierrezОценок пока нет

- Guia de Servicios y Tarifas 2018 PDFДокумент30 страницGuia de Servicios y Tarifas 2018 PDFMILDRETH MUÑOZОценок пока нет

- Estacion de Bomberos Costa Rica PDFДокумент150 страницEstacion de Bomberos Costa Rica PDFtuh delirioh dominguez100% (1)

- Webinar Gratuito: MaltegoДокумент12 страницWebinar Gratuito: MaltegoAlonso Eduardo Caballero QuezadaОценок пока нет

- 1, 2 y ConclusionesДокумент2 страницы1, 2 y ConclusionesEdison Ponte AyalaОценок пока нет

- LeemeДокумент123 страницыLeemeMateo Melgarejo SanchezОценок пока нет

- FalsosPromocionalesДокумент1 страницаFalsosPromocionalesoxi riusОценок пока нет

- Manual Estudiantes FPДокумент8 страницManual Estudiantes FPLuisesnrique Carmona RomeroОценок пока нет

- 0001 000000001414294.parДокумент2 страницы0001 000000001414294.parJOSE MORIANO NISAОценок пока нет

- Transformadores de Puesta A TierraДокумент7 страницTransformadores de Puesta A TierraDanny Jesse Lingard PullotasigОценок пока нет

- RPT Solicitud PQRДокумент1 страницаRPT Solicitud PQRFernando GarcíaОценок пока нет

- Cómo Usar El Comando FTP de Linux para Subir y Descargar Archivos en El ShellДокумент6 страницCómo Usar El Comando FTP de Linux para Subir y Descargar Archivos en El ShellLuis VerenzuelaОценок пока нет

- Solicitud de reposición de tarjeta de circulación vehicular por deterioro, extravío o roboДокумент1 страницаSolicitud de reposición de tarjeta de circulación vehicular por deterioro, extravío o roboAmon RaОценок пока нет

- Manual de Usuario CEA - Modulo DocumentosДокумент66 страницManual de Usuario CEA - Modulo DocumentosJerzy VirhuezОценок пока нет

- Esquema Resumen Tema 7. Archivo, Protección de Datos y Firma Electrónica.Документ20 страницEsquema Resumen Tema 7. Archivo, Protección de Datos y Firma Electrónica.Paula Rm100% (2)

- AP01-AA2-EV05.ESPEFICACION DE LOS REQUERIMIENTOS NG - 85613027efb11f8Документ5 страницAP01-AA2-EV05.ESPEFICACION DE LOS REQUERIMIENTOS NG - 85613027efb11f8Vaquera VirgüezОценок пока нет

- Tecnologías Cuánticas Una Oportunidad Transversal e Interdisciplinar para La Transformación Digital y El Impacto SocialДокумент97 страницTecnologías Cuánticas Una Oportunidad Transversal e Interdisciplinar para La Transformación Digital y El Impacto SocialEduardo Rua100% (1)

- 18 BOLETniN SMS - QS - 27 - 18Документ1 страница18 BOLETniN SMS - QS - 27 - 18Anonymous efW6HtVCОценок пока нет

- Puladores de AlarmaДокумент4 страницыPuladores de AlarmaoquirogacОценок пока нет

- Metodologia Analisis de VulnerabilidadДокумент5 страницMetodologia Analisis de VulnerabilidadPaola EОценок пока нет

- Captura y Recaptura Laguna YarinacochaДокумент6 страницCaptura y Recaptura Laguna YarinacochaNICOLE DAYANE TAFUR CALCINAОценок пока нет

- Actividades Del Tema 8 - Opciones de ArranqueДокумент4 страницыActividades Del Tema 8 - Opciones de ArranquechristianОценок пока нет