Академический Документы

Профессиональный Документы

Культура Документы

Pibot

Загружено:

David CooperОригинальное название

Авторское право

Доступные форматы

Поделиться этим документом

Поделиться или встроить документ

Этот документ был вам полезен?

Это неприемлемый материал?

Пожаловаться на этот документАвторское право:

Доступные форматы

Pibot

Загружено:

David CooperАвторское право:

Доступные форматы

Seguridad informtica Plataformas de internet

Metodologa de la informacin

Anlisis de sistemas Primer ao

Contenidos 1. 2. 3. 4. 5. 6. Introduccin Justificacin Planteamiento del problema Objeto de estudio Preguntas de investigacin Objetivos

1. R e s u m e n Seguridad informtica en plataformas de internet. Las plataformas de internet(servidores) son herramientas ya muy utilizadas hoy en da por la mayora de las empresas, los servicios ofrecidos en estas plataformas pueden ser pblicos o privados(ya sea una pagina web para el publico, o una web u otro servicio privado para los empleados) y estn expuestos a diversos peligros. En este trabajo practico hablaremos sobre estos y algunas formas de protegernos de los mismos. 2. Justificacin Poder estar al tanto de las amenazas que asechan fuera de una empresa permite al desarrollador poder tomar una accin preventiva. Es necesario estar al tanto de los bugs que van descubrindose da a da en las distintas plataformas utilizadas en los servidores, para as poder dar con su respectiva solucin. A su vez tambin tener conocimientos de los distintos tipos de ataque o tentativas de estos(Por ejemplo un escaneo de puertos que en si no es nocivo para el sistema, pero que es lo que da el pie a otros tipos de ataques) ya que algunos ataques pueden no explotar un bug, siendo un ataque deliberado, como podra ser un ataque de fuerza bruta, contra el cual tambin podemos tomar acciones preventivas. Realizar una investigacin detallada sobre las formas en que terceros podran vulnerar y tomar ventaja de los defectos de nuestros sistemas nos permite equiparnos con herramientas para detectar nosotros esas vulnerabilidades y as poder solucionarlas antes de que alguien las explote con fines maliciosos. 3. Planteamiento del Problema El campo en el que se desarrolla la investigacin es el de servicios en linea. Desde como brindamos la informacin y como acceden los usuarios, hasta la estructura interna de nuestro servidor(que es el que esta programado para brindar los servicios) y como mantener la integridad de la informacin y el sistema, almacenados en este a salvo de ser robada, destruida o malversada. 4. Objeto de Estudio La investigacin se dar respecto a los mtodos ya conocidos en internet de ataques a servidores. Un desarrollo terico de estas y que puntos atacan. Herramientas que se usan y que daos pueden causar al sistema, adems de como podra solucionarse el problema. 5. Preguntas de Investigacin Las cuestiones a investigar(de inters particular) se dividen en dos grupos: 1. Ataques Pasivos: el atacante no altera la comunicacin, sino que nicamente la escucha o monitoriza, para obtener informacin que est siendo transmitida. Sus objetivos son la intercepcin de datos y el anlisis de trfico. Generalmente se emplean para: Obtencin del origen y destinatario de la comunicacin, a travs de la lectura de las cabeceras de los paquetes monitorizados. Control del volumen de trfico intercambiado entre las entidades monitorizadas, obteniendo as informacin acerca de actividad o inactividad inusuales. Control de las horas habituales de intercambio de datos entre las entidades de la comunicacin, para extraer informacin acerca de los perodos de actividad.

Es posible evitar el xito, si bien no el ataque, mediante el cifrado de la informacin y otros mecanismos que se vern posteriormente. 2. Ataques Activos: estos ataques implican algn tipo de modificacin del flujo de datos transmitido o la creacin de un falso flujo de datos. Generalmente son realizados por hackers, piratas informticos o intrusos remunerados y se los puede subdividir en cuatro categoras: Interrupcin: si hace que un objeto del sistema se pierda, quede inutilizable o no disponible. Intercepcin: si un elemento no autorizado consigue el acceso a un determinado objeto del sistema. Modificacin: si adems de conseguir el acceso consigue modificar el objeto. Fabricacin: se consigue un objeto similar al original atacado de forma que es difcil distinguirlos entre s. Destruccin: es una modificacin que inutiliza el objeto.

6. Objetivos El objetivo de esta investigacin es: 1-Descubrimiento y anlisis de los errores y defectos del sistema. 2-Demostrar las vulnerabilidades del sistema. 3-Plantear posibles soluciones. 4-Aplicar solucin mas viable. 5-Demostrar nuevamente la vulnerabilidad para verificar que ha sido solucionada. Qu debo hacer para desarrollar la investigacin? Qu espero que suceda con mi intervencin sobre la realidad estudiada? Se espera solucionar los problemas de seguridad que enfrentan los servidores. Qu pienso encontrar en la realidad estudiada? Investigando esta realidad, te encontraras con distintas tcnicas de penetracin a sistemas vulnerables. A su vez, tambin sabrs como prevenir futuros ataques de piratas informticos. Para estudiar esta realidad, tendrs que investigar sobre tcnicas de pen-testing. 7. Fundamentacin terica INTRODUCCIN Muchos sistemas estn expuestos a "agujeros" de seguridad que son explotados para acceder a archivos, obtener privilegios o realizar sabotaje. Estas vulnerabilidades ocurren por variadas razones,

y miles de "puertas invisibles" son descubiertas (cada da) en sistemas operativos, aplicaciones de software, protocolos de red, browsers de Internet, correo electrnico y todas clase de servicios informtico disponible. L o s S i s t e m a s o p e r a t i v o s a b i e r t o s ( c o m o U n i x y L i n u x ) t i e n e n a g u j e r o s m a s c o n o c i d o s y controlados que aquellos que existen en sistemas operativos cerrados (como W indows). La importancia (y ventaja) del cdigo abierto radica en miles de usuarios analizan dicho cdigo en busca de posibles bugs y ayudan a obtener soluciones en forma inmediata. Constantemente encontramos en Internet avisos de nuevos descubrimientos de problemas de s e g u r i d a d ( y h e r r a m i e n t a s d e H a c k i n g q u e l o s e x p l o t a n ) , p o r l o q u e h o y t a m b i n s e h a c e indispensable contar con productos que conocen esas debilidades, puedan diagnosticarlas y actualizar el programa afectado con el parche adecuado. Introduccin a los ataques Cualquier equipo conectado a una red informtica puede ser vulnerable a un ataque. Un "ataque" consiste en aprovechar una vulnerabilidad de un sistema informtico (sistema operativo, programa de software o sistema del usuario) con propsitos desconocidos por el operador del sistema y que, por lo general, causan un dao. Los ataques siempre se producen en Internet, a razn de varios ataques por minuto en cada equipo conectado. En su mayora, se lanzan automticamente desde equipos infectados (a travs de virus,troyanos, gusanos, etc.) sin que el propietario sepa lo que est ocurriendo. En casos atpicos, son ejecutados por piratas informticos. Para bloquear estos ataques, es importante estar familiarizado con los principales tipos y tomar medidas preventivas. Los ataques pueden ejecutarse por diversos motivos: para obtener acceso al sistema; para robar informacin, como secretos industriales o propiedad intelectual; para recopilar informacin personal acerca de un usuario; para obtener informacin de cuentas bancarias; para obtener informacin acerca de una organizacin (la compaa del usuario, etc.); para afectar el funcionamiento normal de un servicio; para utilizar el sistema de un usuario como un "rebote" para un ataque; para usar los recursos del sistema del usuario, en particular cuando la red en la que est ubicado tiene un ancho de banda considerable.

Tipos de ataque A continuacin se expondrn diferentes tipos de ataques perpetrados, principalmente, por Hackers. Estos ataques pueden ser realizados sobre cualquier tipo de red, sistema operativo, usando diferentes protocolos, etc. En los primeros tiempos, los ataques involucraban poca sofisticacin tcnica. Los Insiders (operadores, programadores, data entrys) utilizaban sus permisos para alterar archivos o registros. Los Outsiders ingresaban a la red simplemente averiguando una password vlida. A travs de los aos se han desarrollado formas cada vez ms sofisticadas de ataque para explotar "agujeros" en el diseo, configuracin y operacin de los sistemas. Los sistemas informticos usan una diversidad de componentes, desde electricidad para suministrar alimentacin a los equipos hasta el programa de software ejecutado mediante el sistema operativo que usa la red.

Los ataques se pueden producir en cada eslabn de esta cadena, siempre y cuando exista una vulnerabilidad que pueda aprovecharse. Los riesgos se pueden clasificar de la siguiente manera: Acceso fsico: en este caso, el atacante tiene acceso a las instalaciones e incluso a los equipos: Interrupcin del suministro elctrico. Apagado manual del equipo. Vandalismo. Apertura de la carcasa del equipo y robo del disco duro. Monitoreo del trfico de red. Intercepcin de comunicaciones: Secuestro de sesin. Falsificacin de identidad. Re direccionamiento o alteracin de mensajes. Denegaciones de servicio: el objetivo de estos ataques reside en interrumpir el funcionamiento normal de un servicio. Por lo general, las denegaciones de servicio se dividen de la siguiente manera: Explotacin de las debilidades del protocolo TCP/IP. Explotacin de las vulnerabilidades del software del servidor. Intrusiones: Anlisis de puertos. Elevacin de privilegios: este tipo de ataque consiste en aprovechar una vulnerabilidad en una aplicacin al enviar una solicitud especfica (no planeada por su diseador). En ciertos casos, esto genera comportamientos atpicos que permiten acceder al sistema con derechos de aplicacin. Los ataques de desbordamiento de la memoria intermedia (bfer) usan este principio. Ataques malintencionados (virus, gusanos, troyanos). Ingeniera social: en la mayora de los casos, el eslabn ms dbil es el mismo usuario. Muchas veces es l quien, por ignorancia o a causa de un engao, genera una vulnerabilidad en el sistema al brindar informacin (la contrasea, por ejemplo) al pirata informtico o al abrir un archivo adjunto. Cuando ello sucede, ningn dispositivo puede proteger al usuario contra la falsificacin: slo el sentido comn, la razn y el conocimiento bsico acerca de las prcticas utilizadas pueden ayudar a evitar este tipo de errores. Puertas trampa: son puertas traseras ocultas en un programa de software que brindan acceso a su diseador en todo momento. Es por ello que los errores de programacin de los programas son corregidos con bastante rapidez por su diseador apenas se publica la vulnerabilidad. En consecuencia, queda en manos de los administradores (o usuarios privados con un buen conocimiento) mantenerse informados acerca de las actualizaciones de los programas que usan a fin de limitar los riesgos de ataques. Adems, existen ciertos dispositivos (firewalls, sistemas brindan la posibilidad de aumentar el nivel de seguridad. . Amenazas Lgicas Los protocolos de comunicacin utilizados carecen (en su mayora) de seguridad o esta ha sido implementada en forma de "parche" tiempo despus de su creacin. Existen agujeros de seguridad en los sistemas operativos. Existen agujeros de seguridad en las aplicaciones.

de deteccin de intrusiones, antivirus) que

Existen errores en las configuraciones de los sistemas. Los usuarios carecen de informacin respecto al tema.

Esta lista podra seguir extendindose a medida que se evalen mayor cantidad de elementos de un Sistema Informtico. Las empresas u organizaciones no se pueden permitir el lujo de denunciar ataques a sus sistemas, pues el nivel de confianza de los clientes (ciudadanos) bajara enormemente. Los Administradores tienen cada vez mayor conciencia respecto de la seguridad de sus sistemas y arreglan por s mismos las deficiencias detectadas. A esto hay que aadir las nuevas herramientas de seguridad disponibles en el mercado. Los "advisories" (documentos explicativos) sobre los nuevos agujeros de seguridad detectados y la forma de solucionarlos, lanzados por el CERT, han dado sus frutos. Acceso - Uso - Autorizacin La identificacin de estas palabras es muy importante ya que el uso de algunas implica un uso desapropiado de las otras. Especficamente "Acceso" y "Hacer Uso" no son el mismo concepto cuando se estudian desde el punto de vista de un usuario y de un intruso. Por ejemplo: Cuando un usuario tiene acceso autorizado, implica que tiene autorizado el uso de un recurso. Cuando un atacante tiene acceso desautorizado est haciendo uso desautorizado del sistema. Pero, cuando un atacante hace uso desautorizado de un sistema, esto implica que el acceso fue autorizado (simulacin de usuario).

Luego un Ataque ser un intento de acceso, o uso desautorizado de un recurso, sea satisfactorio o no. Un Incidente envuelve un conjunto de ataques que pueden ser distinguidos de otro grupo por las caractersticas del mismo (grado, similitud, tcnicas utilizadas, tiempos, etc.). John D. Howard (1) en su tesis estudia la cantidad de ataques que puede tener un incidente. Al concluir dicho estudio y basado en su experiencia en los laboratorios del CERT afirma que esta cantidad vara entre 10 y 1.000 y estima que un nmero razonable para estudios es de 100 ataques por incidentes.

Identificacin de las Amenazas La identificacin de amenazas requiere conocer los tipos de ataques, el tipo de acceso, la forma operacional y los objetivos del atacante. Las consecuencias de los ataques se podran clasificar en: Data Corruption: la informacin que no contena defectos pasa a tenerlos. Denial of Service (DoS): servicios que deberan estar disponibles no lo estn. Leakage: los datos llegan a destinos a los que no deberan llegar.

Desde 1990 hasta nuestros das, el CERT viene desarrollando una serie de estadsticas que demuestran que cada da se registran ms ataques informticos, y estos son cada vez ms sofisticados, automticos y difciles de rastrear. La Tabla detalla el tipo de atacante, las herramientas utilizadas, en qu fase se realiza el ataque, los tipos de procesos atacados, los resultados esperados y/u obtenidos y los objetivos perseguidos por los intrusos.

Cualquier adolescente de 15 aos (Script Kiddies), sin tener grandes conocimientos, pero con una potente y estable herramienta de ataque desarrollada por los Gurs, es capaz de dejar fuera de servicio cualquier servidor de informacin de cualquier organismo en Internet, simplemente siguiendo las instrucciones que acompaan la herramienta. Los nmeros que siguen no pretenden alarmar a nadie ni sembrar la semilla del futuro Hacker. Evidentemente la informacin puede ser aprovechada para fines menos lcitos que para los cuales fue pensada, pero esto es algo ciertamente difcil de evitar.

Nota I: Estos incidentes slo representan el 30% correspondiente a los Hackers. Nota II: En 1992 el DISA (2) realiz un estudio durante el cual se llevaron a cabo 38.000 ataques a distintas sitios de organizaciones gubernamentales (muchas de ellas militares). El resultado de los ataques desde 1992 a 1995 se resume en el siguiente cuadro (3):

Puede observarse que solo el 0,70% (267) de los incidentes fueron reportados. Luego, si en el ao 2000 se denunciaron 21.756 casos eso arroja 3.064.225 incidentes en ese ao. Nota III: Puede observarse que los incidente reportados en 1997 con respecto al ao anterior es menor. Esto puede deberse a diversas causas: Las empresas u organizaciones no se pueden permitir el lujo de denunciar ataques a sus sistemas, pues el nivel de confianza de los clientes (ciudadanos) bajara enormemente. Los administradores tienen cada vez mayor conciencia respecto de la seguridad de sus sistemas y arreglan por s mismos las deficiencias detectadas. A esto hay que aadir las nuevas herramientas de seguridad disponibles en el mercado.

Los "Advisories" (documentos explicativos) sobre los nuevos agujeros de seguridad detectados y la forma de solucionarlos, lanzados por el CERT, han dado sus frutos.

Errores de Diseo, Implementacin y Operacin Muchos sistemas estn expuestos a "agujeros" de seguridad que son explotados para acceder a archivos, obtener privilegios o realizar sabotaje. Estas vulnerabilidades ocurren por variadas razones, y miles de "puertas invisibles" son descubiertas (cada da) en sistemas operativos, aplicaciones de software, protocolos de red, browsers de Internet, correo electrnico y todas clase de servicios informtico disponible. Los Sistemas operativos abiertos (como Unix y Linux) tienen agujeros ms conocidos y controlados que aquellos que existen en sistemas operativos cerrados (como Windows). La importancia (y ventaja) del cdigo abierto radica en miles de usuarios analizan dicho cdigo en busca de posibles bugs y ayudan a obtener soluciones en forma inmediata. Constantemente encontramos en Internet avisos de nuevos descubrimientos de problemas de seguridad (y herramientas de Hacking que los explotan), por lo que hoy tambin se hace indispensable contar con productos que conocen esas debilidades, puedan diagnosticarlas y actualizar el programa afectado con el parche adecuado. TCNICAS DE ATAQUES A ORDENADORES POR AUTENTICACIN:

1. Fuerza bruta Un ataque de fuerza bruta es un proceso automatizado de prueba y error utilizado para adivinar un nombre de usuario, contrasea, nmero de tarjeta de crdito o clave criptogrfica. Este tipo de ataque es utilizado por programas que intentan descifrar contraseas deficheros, hasta inclusive para intentar acceder a correos electrnicos como elMessenger.La forma de operar es simplemente con probar sucesivamente caracteres de digito en dgito, de dos dgitos en dos dgitos, de tres dgitos en tres dgitos y as sucesivamente hasta dar con el objetivo, suelen demorarse mucho, y por ello existen programas que hacen todo este trabajo. Por tales motivos es conveniente que cuando un usuario va a encriptar algn archivo lo realice con varios caracteres entre ellos signos de puntuacin, nmeros y letras, as se les hars muy difcil a los lamers que intenten robar suspaswords. 2. Autenticacin insuficiente La autenticacin insuficiente ocurre cuando un sitio web permite a un atacante acceder a contenido sensible o funcionalidades sin haberse autenticado correctamente. 3. Dbil Validacin en la recuperacin de contraseas La dbil validacin en la recuperacin de contraseas se produce cuando un sitio web permite a un atacante obtener, modificar o recuperar, de forma ilegal, la contrasea de otro usuario. POR AUTORIZACIN: 4. Prediccin de credenciales/sesin La prediccin de credenciales/sesin es un mtodo de secuestro o suplantacin de un usuario del sitio web. 5. Autorizacin insuficiente La autorizacin insuficiente se produce cuando un sitio web permite acceso a contenido sensible o funcionalidades que deberan requerir un incremento de las restricciones en el control de acceso 6. Expiracin de sesin insuficiente La expiracin de sesin insuficiente se produce cuando un sitio web permite a un atacante reutilizar credenciales de sesin o IDs de sesin antiguos para llevar a cabo la autorizacin. 7. Fijacin de sesin La fijacin de sesin es una tcnica de ataque que fuerza al ID de sesin de un usuario a adoptar un valor determinado. ATAQUES EN LA PARTE CLIENTE: 8. Suplantacin de contenido La suplantacin de contenido es una tcnica de ataque utilizada para engaar al usuario hacindole creer que cierto contenido que aparece en un sitio web es legtimo, cuando en realidad no lo es. 9. Cross-site scripting Cross-site Scripting (XSS) es una tcnica de ataque que fuerza a un sitio web a repetir cdigo ejecutable facilitado por el atacante, y que se cargar en el navegador del usuario. EJECUCIN DE COMANDOS: 10. Desbordamiento de buffer La explotacin de un desbordamiento de buffer es un ataque que altera el flujo de una aplicacin sobrescribiendo partes de la memoria. 11. Ataques de formato de cadena Los ataques de formato de cadena alteran el flujo de una aplicacin utilizando las capacidades proporcionadas por las libreras de formato de cadenas para acceder a otro espacio de memoria. 12. Inyeccin LDAP La inyeccin LDAP es una tcnica de ataque usada para explotar sitios web que construyen sentencias LDAP a partir de datos de entrada suministrados por el usuario. 13. Comandos de Sistema Operativo

Los comandos de sistema operativo es una tcnica de ataque utilizada para explotar sitios web mediante la ejecucin de comandos de sistema operativo a travs de la manipulacin de las entradas a la aplicacin. 14. Inyeccin de cdigo SQL La inyeccin de cdigo SQL es una tcnica de ataque usada para explotar sitios web que construyen sentencias SQL a partir de entradas facilitadas por el usuario. 15. Inyeccin de cdigo SSI La inyeccin de cdigo SSI (Server-side Include) es una tcnica de explotacin en la parte servidora que permite a un atacante enviar cdigo a una aplicacin web, que posteriormente ser ejecutado localmente por el servidor web. 16. Inyeccin XPath La inyeccin XPath es una tcnica de ataque utilizada para explotar sitios web que construyen consultas Xpath con datos de entrada facilitados por el usuario. REVELACIN DE INFORMACIN: 17. Indexacin de directorio La indexacin/listado automtico de directorio es una funcin del servidor web que lista todos los ficheros del directorio solicitado si no se encuentra presente el fichero de inicio habitual. 18. Fuga de informacin La fuga de informacin se produce cuando un sitio web revela informacin sensible, como comentarios de los desarrolladores o mensajes de error, que puede ayudar a un atacante para explotar el sistema. 19. Path Traversal La tcnica de ataque Path Traversal fuerza el acceso a ficheros, directorios y comandos que potencialmente residen fuera del directorio documento roto del servidor web. 20. Localizacin de recursos predecibles La localizacin de recursos predecibles es una tcnica de ataque usada para descubrir contenido y funcionalidades ocultas en el sitio web. ATAQUES LGICOS: 21. Abuso de funcionalidad El abuso de funcionalidad es una tcnica de ataque que usa las propias capacidades y funcionalidades de un sitio web para consumir, estafar o evadir mecanismos de control de acceso. 22. Denegacin de servicio La denegacin de servicio (Denial of Service, DoS) es una tcnica de ataque cuyo objetivo es evitar que un sitio web permita la actividad habitual de los usuarios. 23. Anti-automatizacin insuficiente La anti-automatizacin insuficiente se produce cuando un sitio web permite a un atacante automatizar un proceso que slo debe ser llevado a cabo manualmente. 24. Validacin de proceso insuficiente La validacin de proceso insuficiente se produce cuando un sitio web permite a un atacante evadir o engaar el flujo de control esperado por la aplicacin Implementacin de las Tcnicas Existen distintos tipos de programas que son la aplicacin de las distintas tcnicas enumeradas anteriormente. La mayora de los mismos son encontrados fcilmente en Internet en versiones ejecutables, y de otros se encuentra el cdigo fuente, generalmente en lenguaje C, Java y Perl. Cada una de las tcnicas explicadas (y ms) pueden ser utilizadas por un intruso en un ataque. A continuacin se intentarn establecer el orden de utilizacin de las mismas, pero siempre remarcando que un ataque insume mucha paciencia, imaginacin acumulacin de conocimientos y experiencia dada (en la mayora de los casos) por prueba y error.

1. Identificacin del problema (vctima): en esta etapa se recopila toda la informacin posible de la vctima. Cuanta ms informacin se acumule, ms exacto y preciso ser el ataque, ms fcil ser eliminar las evidencias y ms difcil ser su rastreo.

2. Exploracin del sistema vctima elegido: en esta etapa se recopila informacin sobre los sistemas

activos de la vctima, cuales son los ms vulnerables y cuales se encuentran disponibles. Es importante remarcar que si la victima parece apropiada en la etapa de Identificacin, no significa que esto resulte as en esta segunda etapa.

3. Enumeracin: en esta etapa se identificaran las cuentas activas y los recursos compartidos mal

protegidos. La diferencia con las etapas anteriores es que aqu se establece una conexin activa a los sistemas y la realizacin de consultas dirigidas. Estas intrusiones pueden (y deberan) ser registradas, por el administrador del sistema, o al menos detectadas para luego ser bloqueadas.

4. Intrusin propiamente dicha: en esta etapa el intruso conoce perfectamente el sistema y sus

debilidades y comienza a realizar las tareas que lo llevaron a trabajar, en muchas ocasiones, durante meses. Contrariamente a lo que se piensa, los sistemas son difciles de penetrar si estn bien administrados y configurados. Ocasionalmente los defectos propios de la arquitectura de los sistemas proporciona un fcil acceso, pero esto puede ser, en la mayora de los casos, subsanado aplicando las soluciones halladas.

Cmo defenderse de estos Ataques? La mayora de los ataques mencionados se basan en fallos de diseo inherentes a Internet (y sus protocolos) y a los sistemas operativos utilizados, por lo que no son "solucionables" en un plazo breve de tiempo. La solucin inmediata en cada caso es mantenerse informado sobre todos los tipos de ataques existentes y las actualizaciones que permanentemente lanzan las empresas desarrolladoras de software, principalmente de sistemas operativos. Las siguientes son medidas preventivas. Medidas que toda red y administrador deben conocer y desplegar cuanto antes: 1. Mantener las mquinas actualizadas y seguras fsicamente 2. Mantener personal especializado en cuestiones de seguridad (o subcontratarlo). 3. Aunque una mquina no contenga informacin valiosa, hay que tener en cuenta que puede resultar til para un atacante, a la hora de ser empleada en un DoS coordinado o para ocultar su verdadera direccin. 4. No permitir el trfico "broadcast" desde fuera de nuestra red. De esta forma evitamos ser empleados como "multiplicadores" durante un ataque Smurf. 5. Filtrar el trfico IP Spoof. 6. Auditorias de seguridad y sistemas de deteccin.

7. Mantenerse informado constantemente sobre cada unas de las vulnerabilidades encontradas y

parches lanzados. Para esto es recomendable estar suscripto a listas que brinden este servicio de informacin.

8. Por ltimo, pero quizs lo ms importante, la capacitacin contina del usuario.

CONCLUSIONES Como conclusin. Nos gustara que quedase claro que la Seguridad Informtica es un aspecto muchas veces descuidado en nuestros sistemas, pero de vital importancia para el correcto funcionamiento de todos ellos.

Todo sistema es susceptible de ser atacado, por lo que conviene prevenir esos ataques. Conocer las tcnicas de ataque ayuda a defenderse ms eficientemente. Elegir SOs con poco nfasis en la seguridad, puede suponer un autntico infierno. La seguridad basada en la ocultacin no existe.

Metodologa de la investigacin la metodologa se dio buscando informacin en Internet, de artculos de revistas, informes en foros. Partimos de conocimientos generales que ya poseamos y mediante la bsqueda profundizamos en estos. Poblacin y Muestra forman parte de la realidad investigada cada institucin o persona que se relacione con un servidor de Internet para ofrecer un servicio, ya sea un banco que ofrezca el acceso a las cuentas de los clientes mediante Internet y el servidor del banco, hasta el usuario promedio que puede ser administrador de su propio sitio web. En esta investigacin nos enfocamos en los servidores de Internet y nuestra informacin proviene de informes, de dominio publico, de administradores de los mismos, tambin de diversos lugares que proveen informacin sobre ataques informticos y como prevenirlos. Diseo de la Investigacin Primera etapa Recoleccin de informacin. Segunda etapa Organizacin de la informacin. Tercera etapa Discusin sobre los datos recolectados. Recoleccin de nuevos datos, para completar tema discutidos. Cuarta etapa Organizacin de la informacin.

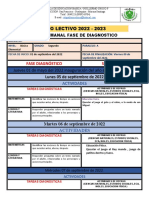

11. Cronograma y Presupuesto

Bibliografa http://www.segu-info.com.ar/ataques/ataques_modificacion.htm http://www.segu-info.com.ar/ataques/ataques.htm file:///E:/pendrive/1739221-Seguridad-en-Redes-y-Servidores.html http://es.kioskea.net/contents/attaques/attaques.php3

Вам также может понравиться

- Guion para InglishДокумент2 страницыGuion para InglishSebastián MayhuaОценок пока нет

- Formato OlaДокумент4 страницыFormato OlaYeison Andrés Morales MedinaОценок пока нет

- Gesto Verbal y Poetica Gestual Los PrincДокумент30 страницGesto Verbal y Poetica Gestual Los PrincAZAHAR MONTES MARTÍNОценок пока нет

- DisartriaДокумент9 страницDisartriamaria lopezОценок пока нет

- Para Textos Bastan y Sobran. Lectura de Triste, Solitario y Final Soriano. IntertexДокумент23 страницыPara Textos Bastan y Sobran. Lectura de Triste, Solitario y Final Soriano. IntertexDamian MadeiraОценок пока нет

- Formato de Planificación DiagnosticaДокумент5 страницFormato de Planificación DiagnosticaTito VicenteОценок пока нет

- Act Contingencia Es 21Документ5 страницAct Contingencia Es 21Silvana GarayaldeОценок пока нет

- Del Latín A Las Lenguas Romances PDFДокумент5 страницDel Latín A Las Lenguas Romances PDFluisОценок пока нет

- Asignacion 1.1 Computacion Esencial UasdДокумент3 страницыAsignacion 1.1 Computacion Esencial UasdKevin GomezОценок пока нет

- Estudios de Publico Síntesis Teorica de ReferenciaДокумент13 страницEstudios de Publico Síntesis Teorica de ReferenciaJorge ValdiviaОценок пока нет

- Las Claves Del Sujeto en LacanДокумент3 страницыLas Claves Del Sujeto en LacanLiesel MemingerОценок пока нет

- Libro Espiritualidad AhoraДокумент212 страницLibro Espiritualidad AhoraOliver GonzalezОценок пока нет

- Fonética en InglésДокумент9 страницFonética en InglésRene Munguia100% (1)

- HOJA DE ACTIVIDADES - S9 - 3roДокумент4 страницыHOJA DE ACTIVIDADES - S9 - 3roJack Vargas oliveraОценок пока нет

- Calendario de Actividades II Semestre 2019Документ7 страницCalendario de Actividades II Semestre 2019Nancy MartinezОценок пока нет

- Virtualbox (Activar Copiar y Pegar)Документ5 страницVirtualbox (Activar Copiar y Pegar)Jorge MonteeОценок пока нет

- Trabajo Escrito El Lenguaje.Документ16 страницTrabajo Escrito El Lenguaje.Betzi Zapata100% (1)

- Bitácora de Actividades (Estancia)Документ4 страницыBitácora de Actividades (Estancia)josueОценок пока нет

- Zemelman, Hugo - Los Horizontes de La Razón Vol. IДокумент128 страницZemelman, Hugo - Los Horizontes de La Razón Vol. Ijdsanchej100% (2)

- Area ComunicacionДокумент3 страницыArea Comunicacionedan chanta santosОценок пока нет

- Morfologia PDFДокумент242 страницыMorfologia PDFelscorpiondefuegoОценок пока нет

- Capitulo 2Документ26 страницCapitulo 2Alexander Ojeda AyalaОценок пока нет

- Tarea Entegrable 1 Características Del Buen OradorДокумент4 страницыTarea Entegrable 1 Características Del Buen OradorB1ONEОценок пока нет

- IntroducciónДокумент19 страницIntroduccióndago135100% (1)

- Trabajo Práctico N1 Algebra I 2020Документ2 страницыTrabajo Práctico N1 Algebra I 2020Miguel Angel MendozaОценок пока нет

- PEC1 Solución Oficial 2023-OtoñoДокумент10 страницPEC1 Solución Oficial 2023-OtoñoJohn LinnonОценок пока нет

- Informe Gestion Documental y GTC 185Документ17 страницInforme Gestion Documental y GTC 185Julieta GonzalezОценок пока нет

- Recopilatorio de Organizadores GráficosДокумент21 страницаRecopilatorio de Organizadores GráficosLuzОценок пока нет

- ALN Diapositivas NadiaДокумент16 страницALN Diapositivas NadiaYaretzi HernandezОценок пока нет

- Vestidura Espiritual UncionДокумент9 страницVestidura Espiritual UncionJuan HidrovoОценок пока нет