Академический Документы

Профессиональный Документы

Культура Документы

X Auditoría de La Seguridad Informática

Загружено:

Monserrat AmbrosioОригинальное название

Авторское право

Доступные форматы

Поделиться этим документом

Поделиться или встроить документ

Этот документ был вам полезен?

Это неприемлемый материал?

Пожаловаться на этот документАвторское право:

Доступные форматы

X Auditoría de La Seguridad Informática

Загружено:

Monserrat AmbrosioАвторское право:

Доступные форматы

INSTITUTO TECNOLGICO DE OAXACA

LICENCIATURA EN INFORMTICA

AUDITORA DE LA SEGURIDAD INFORMTICA EN TELEINFORMTICA

ASIGNATURA: LEGISLACIN INFORMTICA

PROFESORA: RAFAEL PREZ EVA

ALUMNA:

Auditoria de la seguridad informatica en la teleinformatica

La seguridad informtica es el conjunto de reglas, planes y acciones que permiten asegurar la informacin contenida en un sistema de la informacin. La auditora informtica Permite realizar una evaluacin detallada de su arquitectura de seguridad mediante un anlisis a nivel tcnico. El informe de auditora le ayudara a evitar los riesgos de seguridad teniendo en cuenta todos los componentes que garanticen la confidencialidad, integridad y disponibilidad de sus datos. reas que cubre la seguridad informtica Polticas de seguridad. Seguridad fsica. Autentificacin. Integridad. Confidencialidad. Control de acceso. Auditoria. Seguridad informtica y proteccin de datos Proteccin de datos, anlisis de vulnerabilidades, cortafuegos, copias de seguridad, antivirus, otras mejoras conclusiones. Aumenta un 600% el nmero de nuevos cdigos maliciosos detectados en septiembre, existe un solo motivo por el cual se pierde informacin: la falta de backups, para una correcta realizacin y seguridad de backups.

Cul es la seleccin de aplicaciones de seguridad informtica para cualquier pequea empresa u organizacin? Esta es la gran pregunta que se formulan todos los responsables con los que se suele hablar. Algunos lo tienen claro y aplican soluciones de seguridad informtica antes de que se produzca algn problema ms o menos grave, ya sea por que solicitan asesoramiento experto o porque poseen una base de

conocimientos para emprender tales acciones. En realidad, para abordar la implantacin de medidas de seguridad informtica, existen algunas metodologas de trabajo. En resumen, lo que se propone es medir la seguridad de los siguientes factores: Revisin de privacidad y recoleccin de documentos, seguridad de los procesos fsicos. Verificacin de posibles vulnerabilidades. Identificacin de sistemas y puertos. Implantacin de sistemas de seguridad de intrusos y cortafuegos. Elaboracin de polticas de seguridad, testeo de mdems. Seguridad inalmbrica, entre otros.

Generalidades de la seguridad en el rea de la teleinformtica. En las polticas de la entidad debe reconocer que los sistemas, redes y mensajes transmitidos procesados son de propiedad de la entidad y no deben usarse para otros fines no autorizados, por seguridad y por productividad, tal vez emergencias concretas si as se ha especificado, y ms bien para comunicaciones por voz. En funcin de la clasificacin de los datos se habar previsto el uso de cifrado, en la auditoria se evaluara o se llevara a reconocer, y se revisara la generacin, longitud, comunicacin, almacenamiento y vigencia de las claves, especialmente de las maestras.

Cada usuario solo deber recibir en el men lo que puede seleccionar realmente. Los usuarios tendrn restricciones de acceso segn dominios, nicamente podrn cargar los programas autorizados, y solo podrn variar las configuraciones y componentes de tcnicos autorizados. Deber existir proteccin de distinto tipo, y tanto preventivas como de deteccin, ante posibles acceso sobre todo externos, as como frente a virus por diferentes vas de infeccin, Incluyendo el correo electrnico. Algunos de los puntos completos a revisar son: Tipos de redes y conexiones. Informacin y programas transmitidos, y uso de cifrado. Tipos de transacciones. Tipos de terminales y proteccin: fsicas, lgicas, llamada de retorno. Proteccin de transmisiones por fax si el contenido est clasificado, si bien es de preferible evitar el uso de este medio en ese caso. Proteccin de conversaciones de voz en caso necesario. Transferencia de archivos y controles existentes. Internet e intranet Separacin de dominios en implementacin de medidas especiales, como normas y cortafuegos, y no solo en relacin con la seguridad sino por accesos no justificados por la funcin desempeada, como a pginas de ocio o erticas, por lo que pueden suponer para la produccin. El correo electrnico, tanto por privacidad y para evitar virus como para que el uso del correo sea adecuado y referido a la propia funcin, y no utilizado para fines particulares como se ha intentado hacer en muchas entidades y no siempre con xito, con otros recursos anteriores Otro aspecto que preocupa es la proteccin de programas, y tanto la prevencin del uso no autorizado de programas propiedad de la entidad o de los que tengan

licencia de uso, como la carga o transmisin de otros de los que no se tenga licencia o simplemente para los que no exista autorizacin interna.

Objetivos y criterios de auditoria para teleinformtica. Cada vez ms las comunicaciones estn tomando un papel determinado en el tratamiento de datos, cumplindose el lema el computador es la red. Mientas que comnmente el directivo informtico tiene amplios conocimientos de comunicaciones estn a la misma altura, por lo que el riesgo de deficiente anclaje de la gerencia de comunicacin en le esquema organizativo existe. Por su parte, los informticos a cargo de las comunicaciones suelen auto considerarse exclusivamente tcnicos, obviando considerar las aplicaciones organizativas de su tarea. Todos estos factores convergen en que la auditoria de comunicaciones no siempre se practique con la frecuencia y profundidad equivalentes a las de otras reas del proceso de datos. Por tanto, el primer punto de una auditoria es determinar que la funcin de gestin de redes y comunicaciones este claramente definida, debiendo ser responsable, en general, de las siguientes reas: Gestin de red, inventariado de equipamiento y normativa de conectividad. Monitorizacin de las comunidades, registros y resolucin de problemas. Revisin de costos y su asignacin de proveedores y servicios de transporte, balanceo e trfico entre rutas y seleccin de equipamiento. Como objetivos del control, se debe marcar la existencia de: Una gerencia de comunicaciones con autoridad para establecer

procedimientos y normatividad. Procedimientos y registros de inventarios y cambios.

Funciones de vigilancia del uso de la red de comunicaciones, ajustes de rendimiento, registros de incidencias y resolucin de problemas. Procedimientos para el seguimiento del costo de las comunicaciones y su reparto a las personas o unidades apropiadas. Auditando la red fsica En una primera divisin, se establece distintos riesgos para los datos que circulan dentro del edificio de aquellos que viajan por exterior. Por tanto, ha de auditarse hasta qu punto las instalaciones fsicas del edificio ofrecen garantas y han o estudiadas las vulnerabilidades existentes. En general, muchas veces se parte del supuesto de que si no existe acceso fsico desde el exterior a la red interna de una empresa las comunicaciones internas quedan a salvo. El equipo de comunicaciones se mantiene en habitaciones cerradas limitado a personas autorizadas. La seguridad fsica de los equipos de comunicaciones, tales como controladores de comunicaciones, dentro de las salas de computadores sea adecuada. Solo personas con responsabilidad y conocimiento estn incluidas en la lista de personas permanentemente autorizadas para entrar en las salas de equipo de comunicaciones. Se toman medidas para separar las actividades de electricistas y personal de tendido y mantenimiento de tendido de lneas telefnicas, as como su autorizaciones de acceso, de aquellos del personal bajo control de la gerencia de comunicaciones. Facilidades de tasa y registro del trfico de datos que posean los equipos de monitorizacin. Procedimientos de aprobacin y registros ante las conexiones a lneas de comunicaciones en la deteccin y correccin de problemas.

En el plan general de recuperacin de desastres para servicios de informacin preste adecuadamente atencin a la recuperacin y vuelta al servicio de los sistemas de comunicacin de datos. Existen planes de contingencia para desastres que solo afectan a las comunicaciones, como el fallo de una sala completa de comunicacin. Las alternativas de respaldo de comunicaciones, bien sean con las mismas salas o con salas de respaldo, consideran la seguridad fsica de estos lugares. Las lneas telefnicas usadas para datos, cuyos nmeros no deben ser pblicos, tienen dispositivos/procedimientos de seguridad tales como retrollamada, cdigos de conexin o interruptores para impedir accesos no autorizados al sistema informtico. Auditando la red lgica Cada vez ms se tiende a que un equipo pueda comunicarse con cualquier otro equipo, de manera que sea la red de comunicaciones el substrato comn que les une. Simplemente si un equipo, por cualquier circunstancia, se pone a enviar indiscriminadamente mensajes, puede ser capaz de bloquear la red completa y por tanto al resto de los equipos de la instalacin. Es necesario monitorizar la red, revisar los errores o situaciones anmalas que se producen y tener establecidos los procedimientos para detectar y aislar equipos en situacin anmala. En general, si se quiere que la informacin que viaja por la red no pueda ser espiada, la nica solucin totalmente efectiva es la encriptacin. Como objetivo de control, se debe marcar la existencia de: Contraseas y otros procedimientos para limitar y detectar cualquier intento de acceso no autorizado a la red de comunicacin.

Facilidades de control de errores para detectar errores de transmisin y establecer las retransmisiones apropiadas. Controles para asegurar que las transmisiones van solamente a usuarios autorizados y que los mensajes no tienen por qu seguir siempre la misma ruta.

Sntomas de riesgo en teleinformtica Todos los sistemas de comunicacin, desde el punto de vista de auditoria, presentan en general una problemtica comn: La informacin transita por lugares fsicamente alejados de las personas responsables. Esto presupone un compromiso en la seguridad, ya que no existen procedimientos fsicos para garantizar la inviolabilidad de la informacin. En las redes de comunicacin, por propias de la tecnologa, pueden producir bsicamente tres tipos de incidencias. 1 Alteracin de bits. Por error en los medios de transmisin, una trama puede sufrir variaciones en parte de su contenido. La forma ms habitual de detectar, y corregir en su caso, este tipo de incidencias, es sufijar la trama con un cdigo de redundancia cclico que detecta cualquier error y permite corregir errores que afecten hasta unos pocos bits en el mejor de los casos. 2 Ausencia de tramas. Por error en el medio, o en algn nodo, o por sobrecarga, alguna trama puede desaparecer en el camino del emisor al receptor. Se suele este riesgo dando un nmero de secuencia a las tramas. 3 Alternacin de secuencia. El orden en el que se envan y reciben las tramas no coincide. Unas tramas han adelantado a otras. En el receptor, mediante el nmero de secuencia; se reconstruye el orden original.

En el propio puesto de trabajo puede haber peligros, como grabar/retransmitir la imagen que se ve en la pantalla, teclados que guarden memorias del orden en que se han pulsado las teclas, o directamente que las contraseas estn escritas en papeles a la vista. Dentro de las redes locales, el mayor peligro es que alguien instale una escucha no autorizada. Al viajar en claro la informacin dentro de la red, es imprescindible tener una organizacin que controle estrictamente los equipos de escucha, bien sean estos fsicos o lgicos. Ambos escuchadores, fsicos o lgicos, son de uso habitual dentro de cualquier instalacin de cierto tamao. Por tanto, es fundamental que ese uso legtimo este controlado y no devenga en una actividad espuria. Es riesgo de interceptar un canal de comunicacin, y poder extraer de l la informacin, tiene unos efectos relativamente similares a los de poder entrar, sin control, en el sistema de almacenamiento del computador. Hay un poco especialmente crtico en los canales de comunicacin que son las contraseas de usuario. Mientras que en el sistema de almacenamiento las contraseas suelen guardarse cifrados, es inhabitual que los trminos u computador personales sean capaces de cifrar la contrasea cuando se envi al computador central o al servidor.

Tcnicas y herramientas de auditoria relacionadas con la seguridad en la teleinformtica. Actualmente las telecomunicaciones y las redes de computadoras son un pilar sobre el cual se sostienen la mayora de las operaciones que se realizan en una organizacin. Dada su rpida expansin, es muy comn que hoy en da muchas organizaciones tengan una gran infraestructura de red y de telecomunicaciones.

No se concibe una empresa que no tenga sus aplicaciones de software para las operaciones cotidianas, usando una red de computadoras. Por tanto, es casi seguro de que si ocurriera un fallo en la infraestructura de telecomunicaciones, la organizacin quedara prcticamente paralizada. No permitirse la entrada a la red a personas no autorizadas, ni usar las terminales. Debe existir un software de comunicacin efectivo y controlado Restringir el acceso a las instalaciones del procesamiento de la red. Se debe contar con un sistema de codificacin para la informacin confidencial. Realizar peridicamente una verificacin fsica del uso de terminales y de los reportes obtenidos. Se debe monitorear peridicamente el uso que le est dando a las terminales. Se debe hacer auditorias peridicas sobre el rea de operacin. Verificar que los datos recolectados sean procesados correctamente. Deben realizarse revisiones regulares de seguridad a los usuarios. Documentacin y capacitacin del personal de la red. Deben existir planes de respaldo y contingencias de la red. Programas de trabajo de auditoria relacionados con las telecomunicaciones Los siguientes son ejemplos de programas de trabajo que se pueden evaluar en una auditoria: Instalacin Que existan procedimientos que aseguren la oportuna y adecuada instalacin de los diferentes componentes de la red. Que exista un registro de las actividades que se realizan durante el proceso de instalacin de uso componentes de la red, hardware y software.

Registro de la planeacin y evaluacin formal de las compras de los elementos de la red. Seguro de dichas compras. Control de software que se encuentra instalado. Para dar de lata al personal especializado que har uso de los centros terminales, el centro de cmputo debe facilitar los medios para registrarlos y mantener actualizado dicho registro a travs de: La unidad administrativa que sea responsable de un centro terminal debe registrar y dar de alta todo el personal que haga uso del equipo de dicho centro.

Вам также может понравиться

- Instructivo para Elaboracion de Informe de Practica ProfesionalДокумент13 страницInstructivo para Elaboracion de Informe de Practica Profesionalleec2067% (3)

- Mapa conceptual sobre software y servicios de internetДокумент3 страницыMapa conceptual sobre software y servicios de internetPatricia MBОценок пока нет

- Examenes de Topografia 1 DownloableДокумент22 страницыExamenes de Topografia 1 DownloableDidier Milenio Quichca AguirreОценок пока нет

- Tutorial Cadworx 2015Документ19 страницTutorial Cadworx 2015Marco Rg100% (3)

- Guía de Aprendizaje - Excel Intermedio - 13410564Документ6 страницGuía de Aprendizaje - Excel Intermedio - 13410564Daniel Eduardo Niño CamachoОценок пока нет

- Reporte AfiДокумент18 страницReporte AfiMonserrat AmbrosioОценок пока нет

- LX Evaluació de La SeguridadДокумент25 страницLX Evaluació de La SeguridadMonserrat AmbrosioОценок пока нет

- Interaccion Con PGДокумент5 страницInteraccion Con PGMonserrat AmbrosioОценок пока нет

- Interaccion Con PGДокумент5 страницInteraccion Con PGMonserrat AmbrosioОценок пока нет

- TrabajoДокумент25 страницTrabajoMonserrat AmbrosioОценок пока нет

- Unid 4 y 5Документ31 страницаUnid 4 y 5Paola VillanquiОценок пока нет

- LX Evaluació de La SeguridadДокумент25 страницLX Evaluació de La SeguridadMonserrat AmbrosioОценок пока нет

- La Criptografía y Su LegislaciónДокумент3 страницыLa Criptografía y Su LegislaciónMonserrat AmbrosioОценок пока нет

- 3000SProductBrochure SP!!!Документ3 страницы3000SProductBrochure SP!!!Javier RamirezОценок пока нет

- Aprendiendo de Las Crisis AnterioresДокумент19 страницAprendiendo de Las Crisis Anterioresfreefirecompu3Оценок пока нет

- Roc DataДокумент5 страницRoc DataRaulEspinoОценок пока нет

- Unidad 2 de Planificacion y ModeladoДокумент16 страницUnidad 2 de Planificacion y ModeladoMayoni Toribio OlayoОценок пока нет

- Análisis Del Mercado ObjetivoДокумент8 страницAnálisis Del Mercado ObjetivoRD FilemónОценок пока нет

- 3 PrólogoДокумент1 страница3 PrólogoTiare Espinoza RiverosОценок пока нет

- LOGISTICA TAREA Diagrama ParetoДокумент5 страницLOGISTICA TAREA Diagrama ParetoMikasa de ErenОценок пока нет

- Traducciones Curso Arreglo Fases Capitulo $Документ30 страницTraducciones Curso Arreglo Fases Capitulo $Efrain Ortiz BarretoОценок пока нет

- Inspiron 15 5593 Laptop - Setup Guide - Es MXДокумент23 страницыInspiron 15 5593 Laptop - Setup Guide - Es MXRomán TenorioОценок пока нет

- DataAnalytics - CoderAskДокумент9 страницDataAnalytics - CoderAskAlejandra GodoyОценок пока нет

- BSBXCM501 Project Portfolio - En.esДокумент15 страницBSBXCM501 Project Portfolio - En.esMaria Paula Moreno0% (1)

- Cómo Calibrar La Batería de Un Móvil AndroidДокумент3 страницыCómo Calibrar La Batería de Un Móvil AndroidJohn Condorcet JimenezОценок пока нет

- Formato Factor PosicionamientoДокумент11 страницFormato Factor PosicionamientoAnuar Causil VilladiegoОценок пока нет

- 1.PARA EL PLAN DE ACCIÓN MINEDU (Propuesta)Документ9 страниц1.PARA EL PLAN DE ACCIÓN MINEDU (Propuesta)Marco Antonio Briones GutiérrezОценок пока нет

- Practica Semana 4Документ9 страницPractica Semana 4Axel GTОценок пока нет

- Cuadro Comparativo de Los Métodos para Calcular La Raíz de Una EcuaciónДокумент7 страницCuadro Comparativo de Los Métodos para Calcular La Raíz de Una EcuaciónFernandoCifuentes100% (1)

- GodetДокумент23 страницыGodetJotaPunch0% (1)

- Prácticas Probadas de IBM Cognos IBM Cognos 8 Como Fuente de Datos para TransformerДокумент20 страницPrácticas Probadas de IBM Cognos IBM Cognos 8 Como Fuente de Datos para TransformerRoberto BenitezОценок пока нет

- Algoritmos Profesor LunaДокумент82 страницыAlgoritmos Profesor LunaJoshua PerryОценок пока нет

- Guia 5Документ2 страницыGuia 5Sofia GaviriaОценок пока нет

- Tu Plan Inesperados Mas L PLUS MX SM de $82,899: Medellin/Antioquia Codigo PostalДокумент6 страницTu Plan Inesperados Mas L PLUS MX SM de $82,899: Medellin/Antioquia Codigo PostalLeidy AguirreОценок пока нет

- SS2209EM-ES Ficha TécnicaДокумент1 страницаSS2209EM-ES Ficha TécnicaCarolinaОценок пока нет

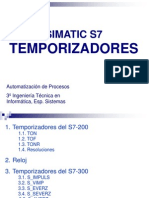

- SIMATIC TemporizadoresДокумент17 страницSIMATIC TemporizadoresFrank Ruiz MitteennОценок пока нет

- FICHA DE ACTIVIDAD 1 - Hardware, Software y e Introduccion A Windows 10 PROMAE - MOD-IIДокумент3 страницыFICHA DE ACTIVIDAD 1 - Hardware, Software y e Introduccion A Windows 10 PROMAE - MOD-IIclases san luisОценок пока нет

- Cotizacion TransformadorДокумент4 страницыCotizacion TransformadorAlejandro RodriguezОценок пока нет