Академический Документы

Профессиональный Документы

Культура Документы

Virus Informatique

Загружено:

Ayoub MoustaouliАвторское право

Доступные форматы

Поделиться этим документом

Поделиться или встроить документ

Этот документ был вам полезен?

Это неприемлемый материал?

Пожаловаться на этот документАвторское право:

Доступные форматы

Virus Informatique

Загружено:

Ayoub MoustaouliАвторское право:

Доступные форматы

Virus informatique

Virus informatique

Un virus informatique est un automate auto rplicatif la base non malveillant, mais aujourd'hui trop souvent additionn de code malveillant (donc classifi comme logiciel malveillant), conu pour se propager d'autres ordinateurs en s'insrant dans des logiciels lgitimes, appels htes . Il peut perturber plus ou moins gravement le fonctionnement de l'ordinateur infect. Il peut se rpandre travers tout moyen d'change de donnes numriques comme les rseaux informatiques et les cdroms, les clefs USB, etc. Son appellation provient d'une analogie avec le virus biologique puisqu'il prsente des similitudes dans sa manire de se propager en utilisant les facults de reproduction de la cellule hte. On attribue le terme de virus informatique l'informaticien et spcialiste en biologie molculaire Leonard Adleman (Fred Cohen, Experiments with Computer Viruses, 1984). Les virus informatiques ne doivent pas tre confondus avec les vers informatiques, qui sont des programmes capables de se propager et de se dupliquer par leurs propres moyens sans contaminer de programme hte. Au sens large, on utilise souvent et abusivement le mot virus pour dsigner toute forme de logiciel malveillant.

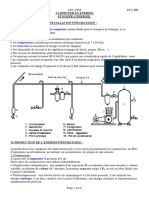

Stoned (1987)

Stoned Code

Le nombre total de programmes malveillants connus serait de l'ordre de 95 000 (2011) selon Sophos (tous types de malwares confondus)[1]. Cependant, le nombre de virus rellement en circulation ne serait pas suprieur quelques milliers selon la Wildlist Organisation[2], chaque diteur d'antivirus ayant intrt gonfler (surestimer) le nombre de virus qu'il dtecte. La trs grande majorit touche la plate-forme Windows. Bien qu'ils soient extrmement peu nombreux, il existe aussi des virus sur les systmes d'exploitation de type Unix/Linux[3], mais aucune pidmie comparable celle des virus Windows n'a encore t constate cette date (2011). Le reste est essentiellement destin des systmes d'exploitation qui ne sont plus distribus depuis quelques annes, comme les 27 virus aucun n'tant dangereux frappant Mac OS 9 et ses prdcesseurs (recenss par John Norstad, auteur de l'antivirus Disinfectant). Les systmes les moins touchs sont FreeBSD qui axe son dveloppement sur la scurit, ainsi que Novell NetWare et OS/2 trop rares pour apporter une notorit un dveloppeur de virus. Les virus font souvent l'objet de fausses alertes que la rumeur propage, encombrant les messageries. Certaines d'entre elles, jouant sur l'ignorance en informatique des utilisateurs, leur font parfois dtruire des lments totalement sains du systme d'exploitation.

Historique

Les premiers logiciels autonomes n'avaient pas le but qu'ils ont aujourd'hui. Les tout premiers logiciels de ce type taient de simples divertissements, un jeu entre trois informaticiens de la socit Bell, Core War, cr en 1970 dans les laboratoires de la socit. Pour ce jeu, chaque joueur crit un programme, ensuite charg en mmoire vive. Le systme d'exploitation, qui se doit juste d'tre multitche, excute tour tour une instruction de chacun des logiciels. L'objectif du jeu est de dtruire les programmes adverses tout en assurant sa propre prolifration. Les joueurs ne connaissent videmment pas l'emplacement du programme adverse. Les logiciels sont capables de se recopier, de se rparer, de se dplacer eux-mmes en diffrentes zones de la mmoire et d'attaquer le logiciel adverse en crivant

Virus informatique alatoirement dans d'autres zones mmoire. La partie se termine au bout d'un temps dfini ou lorsque l'un des joueurs voit tous ses programmes inactifs ou dtruits. Le vainqueur est celui qui possde le plus grand nombre de copies actives. C'est exactement un des principes de programmation des virus. En 1984, le magazine Scientific American a prsent un jeu informatique consistant concevoir de petits programmes entrant en lutte et s'autoreproduisant en essayant d'infliger des dgts aux adversaires, fondant ainsi les bases des futurs virus. En 1986, l'ARPANET fut infect par Brain, virus renommant toutes les disquettes de dmarrage de systme en (C)Brain. Les crateurs de ce virus y donnaient leur nom, adresse et numro de tlphone car c'tait une publicit pour eux.

Diffrents types de virus

Le virus classique est un morceau de programme, souvent crit en assembleur, qui s'intgre dans un programme normal, le plus souvent la fin, mais cela peut varier. Chaque fois que l'utilisateur excute ce programme infect , il active le virus qui en profite pour aller s'intgrer dans d'autres programmes excutables. De plus, lorsqu'il contient une charge utile, il peut, aprs un certain temps (qui peut tre trs long) ou un vnement particulier, excuter une action prdtermine. Cette action peut aller d'un simple message anodin la dtrioration de certaines fonctions du systme d'exploitation ou la dtrioration de certains fichiers ou mme la destruction complte de toutes les donnes de l'ordinateur. On parle dans ce cas de bombe logique et de charge utile . Un virus de boot s'installe dans un des secteurs de boot d'un priphrique de dmarrage, disque dur (le secteur de boot principal, le Master boot record , ou celui d'une partition), disquette, ou autre. Il remplace un chargeur d'amorage (ou programme de dmarrage ou bootloader ) existant (en copiant l'original ailleurs) ou en cr un (sur un disque ou il n'y en avait pas) mais ne modifie pas un programme comme un virus normal ; quand il remplace un programme de dmarrage existant, il agit un peu comme un virus prepender (qui s'insre au dbut), mais le fait d'infecter aussi un priphrique vierge de tout logiciel de dmarrage le distingue du virus classique, qui ne s'attaque jamais rien . Les macrovirus qui s'attaquent aux macros de logiciels de la suite Microsoft Office (Word, Excel, etc.) grce au VBA de Microsoft. Par exemple, en s'intgrant dans le modle normal.dot de Word, un virus peut tre activ chaque fois que l'utilisateur lance ce programme. Les virus-vers, apparus aux environs de l'anne 2003, ayant connu un dveloppement fulgurant dans les annes qui suivirent, sont des virus classiques car ils ont un programme hte. Mais s'apparentent aux vers (en anglais worm ) car : Leur mode de propagation est li au rseau, comme des vers, en gnral via l'exploitation de failles de scurit. Comme des vers, leur action se veut discrte, et non-destructrice pour les utilisateurs de la machine infecte. Comme des vers, ils poursuivent des buts vise large, tels que l'attaque par saturation des ressources ou attaque DoS (Denial of Service) d'un serveur par des milliers de machines infectes se connectant simultanment[rf.ncessaire]. Les virus de type batch, apparu l'poque o MS-DOS tait le systme d'exploitation en vogue, sont des virus primitifs . Bien que capables de se reproduire et d'infecter d'autres fichiers batch, ils sont lents et ont un pouvoir infectant trs faible. Certains programmeurs ont t jusqu' crer des virus batch crypts et polymorphes, ce qui peut tre qualifi de prouesse technique tant le langage batch est simple et primitif. D'autres menaces existent en informatique, s'en distinguant souvent par l'absence de systme de reproduction qui caractrise les virus et les vers ; le terme de logiciel malveillant ( malware en anglais) est dans ce cas plus appropri.

Virus informatique

Caractristiques

le chiffrement : chaque rplication, le virus est chiffr (afin de dissimuler les instructions qui, si elles s'y trouvaient en clair, rvleraient la prsence de ce virus ou pourraient indiquer la prsence de code suspect). le polymorphisme : le virus est chiffr et la routine de dchiffrement est capable de changer certaines de ses instructions au fil des rplications afin de rendre plus difficile la dtection par l'antivirus. le mtamorphisme : contrairement au chiffrement simple et au polymorphisme, o le corps du virus ne change pas et est simplement chiffr, le mtamorphisme permet au virus de modifier sa structure mme et les instructions qui le composent. la furtivit : le virus trompe le systme d'exploitation (et par consquent les logiciels antivirus) sur l'tat des fichiers infects. Des rootkits permettent de crer de tels virus. Par exemple, l'exploitation d'une faille de scurit au niveau des rpertoires permet de masquer l'existence de certains fichiers excutables ainsi que les processus qui leur sont associs.

Logiciels antivirus

Les logiciels antivirus sont des logiciels capables de dtecter des virus, dtruire, mettre en quarantaine et parfois de rparer les fichiers infects sans les endommager. Ils utilisent pour cela de nombreuses techniques, parmi lesquelles : la reconnaissance de squences d'octets caractristiques (signatures) d'un virus particulier ; la dtection d'instructions suspectes dans le code d'un programme (analyse heuristique); la cration de listes de renseignements sur tous les fichiers du systme, en vue de dtecter d'ventuelles modifications ultrieures de ces fichiers par un virus ; la dtection d'ordres suspects ; la surveillance des lecteurs de support amovible : disquettes, Zip, CD-ROM, DVD-ROM, Cl USB

Virologie

Le terme virus informatique a t cr par analogie avec le virus en biologie : un virus informatique utilise son hte (l'ordinateur qu'il infecte) pour se reproduire et se transmettre d'autres ordinateurs. Comme pour les virus biologiques, pour lesquels ce sont les htes les plus en contact avec d'autres htes qui augmentent les chances de dveloppement d'un virus, en informatique ce sont les systmes et logiciels les plus rpandus qui sont les plus atteints par les virus : Microsoft Windows, Microsoft Office, Microsoft Outlook, Microsoft Internet Explorer, Microsoft Internet Information Server... Les versions professionnelles de Windows (NT/2000/XP pro) permettant de grer les droits de manire professionnelle ne sont pas immunises contre ces envahisseurs furtifs. La banalisation de l'accs Internet a t un facteur majeur dans la rapidit de propagation grande chelle des virus les plus rcents. Ceci est notamment d la facult des virus de s'approprier des adresses de courriel prsentes sur la machine infecte (dans le carnet d'adresses mais aussi dans les messages reus ou dans les archives de pages web visites ou de messages de groupes de discussions). De mme, l'interconnexion des ordinateurs en rseaux locaux a amplifi la facult de propagation des virus qui trouvent de cette manire plus de cibles potentielles. Cependant, des systmes diffusion plus restreinte ne sont pas touchs proportionnellement. La majorit de ces systmes, en tant que variantes de l'architecture UNIX (BSD, Mac OS X ou Linux), utilisent en standard une gestion des droits de chaque utilisateur leur permettant d'viter les attaques les plus simples, les dgts sont donc normalement circonscrits des zones accessibles au seul utilisateur, pargnant la base du systme d'exploitation.

Virus informatique

Dnomination des virus

Lors de leur dcouverte, les virus se voient attribuer un nom. Celui-ci est en thorie conforme la convention signe en 1991 par les membres de CARO (en:Computer Antivirus Research Organization). Ce nom se dtermine ainsi : en prfixe, le mode d'infection (ex: macro virus, cheval de Troie, ver...) ou le systme d'exploitation concern (ex: Win32) ; un mot exprimant une de ses particularits ou la faille qu'il exploite (Swen est l'anagramme de News, Nimda l'anagramme de Admin, Sasser exploite une faille LSASS, ...) ; en suffixe un numro de version (les virus sont souvent dclins sous forme de variantes comportant des similitudes avec la version d'origine).

Exceptions

Malheureusement, les laboratoires d'analyse des diffrents diteurs antiviraux affectent parfois leur propre appellation aux virus sur lesquels ils travaillent, ce qui rend difficile la recherche d'informations. C'est ainsi que, par exemple, le virus NetSky dans sa variante Q est appel W32.Netsky.Q@mm chez Symantec, WORM_NETSKY.Q chez Trend Micro, W32/Netsky.Q.worm chez Panda Security et I-Worm.NetSky.r chez Kaspersky. Il est cependant possible d'effectuer des recherches gnriques pour un nom donn grce des moteurs de recherche spcialiss, comme celui de en:Virus Bulletin ou de Kevin Spicer.

Virus sur les systmes Linux

Le systme d'exploitation Linux, au mme titre que les systmes d'exploitation Unix et apparents, est gnralement assez bien protg contre les virus informatiques. Cependant, certains virus peuvent potentiellement endommager des systmes Linux non scuriss. Comme les autres systmes Unix, Linux implmente un environnement multi-utilisateur, dans lequel les utilisateurs possdent des droits spcifiques correspondant leur besoin. Il existe ainsi un systme de contrle d'accs visant interdire un utilisateur de lire ou de modifier un fichier. Ainsi, les virus ont typiquement moins de capacits altrer et infecter un systme fonctionnant sous Linux que sous DOS ou encore les Windows ayant toujours des systmes de fichiers en FAT32 (le systme de fichier NTFS a le mme type de protection que les fichiers UNIX, les Windows base NT isolent galement les comptes entre eux). C'est pourquoi, aucun des virus crits pour Linux, y compris ceux cits ci-dessous, n'a pu se propager avec succs. En outre, les failles de scurit qui sont exploites par les virus sont corriges en quelques jours par les mises jour du noyau Linux et des logiciels composant le systme. Des scanners de virus sont disponibles pour des systmes Linux afin de surveiller l'activit des virus actifs sur Windows. Ils sont principalement utiliss sur des serveurs mandataires ou des serveurs de courrier lectronique, qui ont pour client des systmes Microsoft Windows.

Virus informatique

Virus informatiques clbres

Cabir est considr comme le tout premier virus informatique proof of concept recens se propageant par la tlphonie mobile grce la technologie Bluetooth et du systme d'exploitation Symbian OS. MyDoom.A est un virus informatique qui se propage par les courriels et le service P2P de Kazaa. Les premires infections ont eu lieu le 26 janvier 2004. Psyb0t est un virus informatique dcouvert en janvier 2009. Il est considr comme tant le seul virus informatique ayant la capacit d'infecter les routeurs et modem haut-dbit. Le virus Tchernobyl ou CIH est connu pour avoir t un des plus destructeurs. Il dtruisait l'ensemble des informations du systme attaqu et parfois il rendait la machine quasiment inutilisable. Il a svi de 1998 2002. Le ver Conficker exploite une faille du Windows Server Service utilis par Windows 2000, Windows XP, Windows Vista, Windows 7, Windows Server 2003 et Windows Server 2008.

Virus et tlphonie mobile

Le premier virus ciblant la tlphonie mobile est n en 2004 : il s'agit de Cabir se diffusant par l'intermdiaire des connexions Bluetooth. Il sera suivi d'un certain nombre dont le CommWarrior en 2005. Ces virus attaquent essentiellement le systme d'exploitation le plus rpandu en tlphonie mobile, Symbian OS, surtout dominant en Europe[4].

Bibliographie

Mark Allen Ludwig (traduction de Jean-Bernard Condat), Naissance d'un virus : Technologie et principes fondamentaux, Diff. Bordas, 1993, 47p. (ISBNB0006PCHY6) Mark Allen Ludwig (traduction de Jean-Bernard Condat), Mutation d'un virus : vie artificielle et volution, Addison-Wesley France, 1996, 372p. (ISBN9782879080864) Mark Allen Ludwig, Du virus l'antivirus : guide d'analyse, Dunod, 1997, 720p. (ISBN9782100034673) ric Filiol, Les Virus informatiques : thorie, pratique et applications, 2009, 575p. (ISBN9782287981999) (en) Peter Szor, The Art of Computer Virus Research and Defense, Addison-Wesley Professional, 2005, 744p.

(ISBN9780321304544)

Franois Paget, Vers & Virus - Classification, lutte anti-virale et perspectives, DUNOD, 2005 (ISBN2-10-008311-2)

Notes et rfrences

[1] The Security Threat Report: The Threats to Watch 2011 (http:/ / www. sophos. com/ fr-fr/ about-us/ webinars/ security-threat-report-threats-to-watch. aspx) [2] Wildlist Organisation (http:/ / www. wildlist. org/ ) [3] Linux n'est pas invulnrable face aux virus (http:/ / www. commentcamarche. net/ faq/ sujet-5865-linux-est-invulnerable-face-aux-virus), explication sur la vulnrabilit de Linux sur CommentCaMarche.net (2012) [4] Les virus l'assaut des tlphones mobiles, M Hypponen, Pour la Science, janvier 2007, p 36-42

Liens externes

(fr) Une brve histoire des virus (http://www.linternaute.com/hightech/internet/dossier/virus/ 10-virus-marquants/1.shtml), 10 virus marquants.

Virus informatique

Sites gnralistes

(fr) Secuser.com (http://www.secuser.com) : actualits sur la scurit et les virus et outils en ligne ou tlcharger. (fr) Zataz

Moteurs de recherche spcialiss

(en) Virus Bulletin (http://www.virusbtn.com/resources/vgrep/index.xml)

Sources et contributeurs de larticle

Sources et contributeurs de larticle

Virus informatique Source: http://fr.wikipedia.org/w/index.php?oldid=89013586 Contributeurs: -Strogoff-, 2A01:E34:EF9B:B9F0:9C3F:5E6B:AF70:AA89, A455bcd9, Airelle, Akeron, Alibaba, Alno, AnoNimes, Anthere, Antoinetav, Apokrif, Archeos, Arm@nd, Astalaseven, Austin974, Axelm, Bdrieu, Bellatrix Black, Birdfr, BlueGinkgo, Cham, Champciaux, Chougare, Chji, Clearpowers, Clemclem85, Crales Killer, Dabfus, Dadu, Dake, Dalb, Deep silence, Didier, DocteurCosmos, Dcapitation, Elec, Elfix, Ellisllk, Emericpro, Epommate, Erasmus.new, Evinfo, Fabizor, Fanaki, Fluti, Francois Trazzi, FvdP, Ganondorf, Garfieldairlines, Gede, George369, Greudin, Grondin, Guillaume.arcas, Herman, Hevydevy81, Hgsippe Cormier, Idefix29, Indeed, Infos3000, J-L Cavey, JLM, JackPotte, Jenny130821, Jerotito, Jmax, Jules78120, Jyp, Keitaro27180, Kesiah, Koxinga, Kyro, La Corona, Laurentdk01, LeMorvandiau, LeonardoRob0t, Linedwell, Lomita, Louis-garden, Marc BERTIER, Marc Mongenet, Maurice michel, Maurilbert, Medium69, Melkor73, Melusin, Michel BUZE, Mig, Mikay, Moumine, Moumousse13, Nadin123, Nakor, NeMeSiS, Neitsa, Nguyenld, Nicolas Ray, Numbo3, ObiWan Kenobi, Orthogaffe, Oz, Pfv2, Phe, Pittiponk, Popolon, Powerdark, ProRAT24, Prokofiev, Psaxl, Pulsar, Ralf Roletschek, Raph, Rhizome, Romainhk, Rosebush, Ryo, Rmih, Rmy, Sam Hocevar, Schiste, Scoopfinder, Scullder, Sebjarod, SharedX, ShreCk, Skull33, Sodatux, Stphane33, Superadri, T, Theoliane, Tieno, Tieum512, Toto Azro, Treanna, Trusty, Tu5ex, Vargenau, Vazkor, Vincent Ramos, Wcorrector, Web33, Weltersmith, Wertespro, WikiAlly, Wikig, Wishmaster, XTremePower, YSidlo, Youssefsan, Zandr4, Zerioughfe, Zuul, 267 modifications anonymes

Source des images, licences et contributeurs

File:Stoned-virus-screenshot.jpg Source: http://fr.wikipedia.org/w/index.php?title=Fichier:Stoned-virus-screenshot.jpg Licence: Public Domain Contributeurs: kein Autor, da kein Werk File:Stoned-virus-hexacode.jpg Source: http://fr.wikipedia.org/w/index.php?title=Fichier:Stoned-virus-hexacode.jpg Licence: Public Domain Contributeurs: keiner, da kein Werk

Licence

Creative Commons Attribution-Share Alike 3.0 Unported //creativecommons.org/licenses/by-sa/3.0/

Вам также может понравиться

- Web hacking : apprenez à tester la sécurité des applications web comme un hacker pro avec kali linuxОт EverandWeb hacking : apprenez à tester la sécurité des applications web comme un hacker pro avec kali linuxОценок пока нет

- Les Types de Virus InformatiquesДокумент2 страницыLes Types de Virus InformatiquesAzedine Sariye100% (1)

- Competence D1 2 PDFДокумент6 страницCompetence D1 2 PDFseddikОценок пока нет

- Sécurité Et PartageДокумент177 страницSécurité Et PartagemouloudОценок пока нет

- Les Virus Informatiques - L'EXAMEN NORMALISÉ (Collège & Lycée)Документ11 страницLes Virus Informatiques - L'EXAMEN NORMALISÉ (Collège & Lycée)raid bazizОценок пока нет

- Activité41Документ6 страницActivité41meriam chaouchОценок пока нет

- Rapport Sur Les Virus QueДокумент10 страницRapport Sur Les Virus QueKamal HunterОценок пока нет

- Virus InformatiquesДокумент24 страницыVirus Informatiquesyassado100% (1)

- Rapport Protection pc1 PDFДокумент14 страницRapport Protection pc1 PDFletsgo64Оценок пока нет

- 10 Anti VirusДокумент22 страницы10 Anti VirusYasmine ChihabОценок пока нет

- Metasploit pour débutant : le guide du débutant pour bypasser les antivirus, contourner les pare-feu et exploiter des machines avec le puissant framework Metasploit.От EverandMetasploit pour débutant : le guide du débutant pour bypasser les antivirus, contourner les pare-feu et exploiter des machines avec le puissant framework Metasploit.Оценок пока нет

- Kali linux pour les hackers : Le guide étape par étape du débutant pour apprendre le système d’exploitation des hackers éthiques et comment attaquer et défendre les systémesОт EverandKali linux pour les hackers : Le guide étape par étape du débutant pour apprendre le système d’exploitation des hackers éthiques et comment attaquer et défendre les systémesОценок пока нет

- Le secret de la cybersécurité : le guide pour protéger votre famille et votre entreprise de la cybercriminalitéОт EverandLe secret de la cybersécurité : le guide pour protéger votre famille et votre entreprise de la cybercriminalitéОценок пока нет

- Kali linux pour débutant : le guide ultime du débutant pour apprendre et maîtriser le système d’exploitation des hackersОт EverandKali linux pour débutant : le guide ultime du débutant pour apprendre et maîtriser le système d’exploitation des hackersОценок пока нет

- Les Virus InformatiquesДокумент1 страницаLes Virus InformatiquesFlorence Nga NdzanaОценок пока нет

- SécuritéДокумент6 страницSécuritéMus TaОценок пока нет

- Cours 05Документ48 страницCours 05Amine MssfrОценок пока нет

- Pentesting GroupДокумент11 страницPentesting Groupfabrice bodjaОценок пока нет

- Sécurité Réseaux Sans FilДокумент160 страницSécurité Réseaux Sans Filken merveil sinsa bilongo100% (2)

- Les Pannes MateriellesДокумент25 страницLes Pannes MateriellesBenacer LeilaОценок пока нет

- Guide de Protection de Son OrdinateurДокумент17 страницGuide de Protection de Son OrdinateurredomixОценок пока нет

- Installer L'hyperviseur ESXi VMwareДокумент7 страницInstaller L'hyperviseur ESXi VMwareabdoulayeaw1989Оценок пока нет

- Abidi RapportДокумент20 страницAbidi Rapportabidi saameh100% (1)

- Leçon 1 SecuritéДокумент12 страницLeçon 1 SecuritéDJIGUIBA MAGASSAОценок пока нет

- Le Système de Surveillance de La Sécurité Des Réseaux, Security OnionДокумент30 страницLe Système de Surveillance de La Sécurité Des Réseaux, Security OnionHumbert TonyОценок пока нет

- PE ExploitantДокумент45 страницPE ExploitantDe Sa Maman EliasОценок пока нет

- Yassine Zemih-Supervision InformatiqueДокумент11 страницYassine Zemih-Supervision Informatiqueapi-335503889Оценок пока нет

- Cybersécurité: Sécurité Informatique Et RéseauxДокумент30 страницCybersécurité: Sécurité Informatique Et Réseauxmary100% (1)

- Cours1 Intro Securite 052016Документ37 страницCours1 Intro Securite 052016GERAUDОценок пока нет

- Memoire PreSoutenance SambaДокумент90 страницMemoire PreSoutenance SambaSamba NdiayeОценок пока нет

- 3 pfSense-PPE-1er-anneeДокумент39 страниц3 pfSense-PPE-1er-anneeMOHAMED EL AMINE NAJI100% (1)

- 10 Commandes Dangeureuses Sous LinuxДокумент2 страницы10 Commandes Dangeureuses Sous LinuxOmar OughzalОценок пока нет

- Projet Admin Systeme 1Документ46 страницProjet Admin Systeme 1Anonymous 8b9ZAH5100% (1)

- SIC-C5 PR PDFДокумент21 страницаSIC-C5 PR PDFAbdelhak BigbossОценок пока нет

- Gestion Des Utilisateurs Et de La Sécurité Sous Gnu-LinuxДокумент13 страницGestion Des Utilisateurs Et de La Sécurité Sous Gnu-Linuxdualcorefree100% (2)

- Correction Activite Chapitre 4 PDFДокумент37 страницCorrection Activite Chapitre 4 PDFAmineessyahoo.com AmineОценок пока нет

- TP4 Oracle VM VirtualBoxДокумент13 страницTP4 Oracle VM VirtualBoxDel HadОценок пока нет

- Rapport de StageДокумент12 страницRapport de StageTafa BraïmaОценок пока нет

- ExamenSecuMat-Log-Corriger TYPEДокумент5 страницExamenSecuMat-Log-Corriger TYPEArnaud Semevo AhouandjinouОценок пока нет

- Chapitre1:la Sécurité InformatiqueДокумент15 страницChapitre1:la Sécurité InformatiqueMes RamaОценок пока нет

- VirtualisationДокумент2 страницыVirtualisationTekayaОценок пока нет

- Audit de Code PentestДокумент11 страницAudit de Code PentestBarryОценок пока нет

- Memoire Online - Mise en Place D'un Système de Gestion Centralisé Des Logs Et Des Évènements  SIEM  - Joseph DEMBELEДокумент3 страницыMemoire Online - Mise en Place D'un Système de Gestion Centralisé Des Logs Et Des Évènements  SIEM  - Joseph DEMBELEDavid DjidonouОценок пока нет

- A. Objectifs Generaux: Cours de Théories Des Systèmes D'exploitation L1 LMD/IG Ass. Gaston MUYOMBOДокумент97 страницA. Objectifs Generaux: Cours de Théories Des Systèmes D'exploitation L1 LMD/IG Ass. Gaston MUYOMBOEddy TuiteОценок пока нет

- Installation Observium Système de Surveillance Dans Ubuntu 11Документ3 страницыInstallation Observium Système de Surveillance Dans Ubuntu 11Aden Abdi BarkadОценок пока нет

- TP2 Mise en Place Dun Serveur WSUS Et Dun Serveur WDSДокумент22 страницыTP2 Mise en Place Dun Serveur WSUS Et Dun Serveur WDSOumaima IbrahmiОценок пока нет

- Crowdsec - Protéger Les Serveurs WindowsДокумент34 страницыCrowdsec - Protéger Les Serveurs WindowsjupiterОценок пока нет

- La Virtualisation Avec Etude de CasДокумент46 страницLa Virtualisation Avec Etude de CasTaher JelleliОценок пока нет

- Securite - Ids - Comment Mettre en Place Un Systeme de Detection DДокумент46 страницSecurite - Ids - Comment Mettre en Place Un Systeme de Detection DANGOHJ EAN ROLANDОценок пока нет

- Tp1 Ex1Документ7 страницTp1 Ex1dridi chaimaОценок пока нет

- Projet WsusДокумент38 страницProjet Wsusmarvin ranoke100% (1)

- Tuto Installation Automatisée de Windows 10Документ24 страницыTuto Installation Automatisée de Windows 10Bulliard Gaetan100% (1)

- Communication Entre Deux Machines Virtuelles (Virtual Box) Pierre BLONDEAUДокумент3 страницыCommunication Entre Deux Machines Virtuelles (Virtual Box) Pierre BLONDEAUBAILA ATHIMAN ROLANDОценок пока нет

- Installez Linux UbuntuДокумент26 страницInstallez Linux UbuntuAbdul khaliq100% (1)

- Activité 4.1Документ2 страницыActivité 4.1Zied GandouziОценок пока нет

- Mise en Place Serveur WebДокумент29 страницMise en Place Serveur WebUriel OuakeОценок пока нет

- Securite Informatique - 2017 - 2018Документ56 страницSecurite Informatique - 2017 - 2018JOSEPHОценок пока нет

- Outils KaliДокумент16 страницOutils KaliLucca CalzagheОценок пока нет

- AlgoДокумент27 страницAlgoBlume DewОценок пока нет

- Algoboxbook 1Документ56 страницAlgoboxbook 1Ayoub MoustaouliОценок пока нет

- Corriges Des Exercices Algorithme TOUS LES NIVEAUXДокумент57 страницCorriges Des Exercices Algorithme TOUS LES NIVEAUXAyoub Moustaouli79% (29)

- Chapitre3 PDFДокумент20 страницChapitre3 PDFensagtrОценок пока нет

- 14 Matrices CorrigeДокумент13 страниц14 Matrices CorrigeAyoub MoustaouliОценок пока нет

- 14 Matrices PDFДокумент3 страницы14 Matrices PDFMohamed RdaitОценок пока нет

- Controle1 Analyse3Документ2 страницыControle1 Analyse3Ayoub MoustaouliОценок пока нет

- Radioactivitã© Rã©actions Nuclã©airesДокумент4 страницыRadioactivitã© Rã©actions Nuclã©airesAyoub MoustaouliОценок пока нет

- CIN5 TorseurДокумент4 страницыCIN5 TorseurAyoub MoustaouliОценок пока нет

- TD CristalloДокумент4 страницыTD CristalloAyoub Moustaouli50% (2)

- Alimenter en Energie-16Документ6 страницAlimenter en Energie-16Youssef RafikiОценок пока нет

- Esi 2cpi Emd3 sdf1Документ5 страницEsi 2cpi Emd3 sdf1BoualemDjillaliОценок пока нет

- Le Tube Multicouche-12Документ55 страницLe Tube Multicouche-12Bassime Zak100% (1)

- Les AciersДокумент2 страницыLes AciersZaarad ZakariaОценок пока нет

- TP TypeScriptДокумент8 страницTP TypeScriptluna004lovegoodОценок пока нет

- Notice SKR200Документ22 страницыNotice SKR200didier bernardОценок пока нет

- Realisation D Un Thermometre 2Документ14 страницRealisation D Un Thermometre 2FédyHamdi100% (1)

- Série 1 PDFДокумент3 страницыSérie 1 PDFAz-eddine KaibaОценок пока нет

- Révision Sectionneur Porte-Fusibles Document ÉlèveДокумент2 страницыRévision Sectionneur Porte-Fusibles Document ÉlèvemellllaikhagОценок пока нет

- Seq3 SyntheseДокумент3 страницыSeq3 Synthesesalima hannaneОценок пока нет

- Chaitre II .Techniques Utilisées en MaintenanceДокумент18 страницChaitre II .Techniques Utilisées en MaintenancezachazetОценок пока нет

- TD5Документ4 страницыTD5JassemОценок пока нет

- L'ExtrusionДокумент13 страницL'ExtrusionAnass Merbouh100% (1)

- SLCI CorrecteursДокумент13 страницSLCI CorrecteursAbОценок пока нет

- Extr Guide Eurocode Poutres Dalles Continues en Beton Arme PDFДокумент8 страницExtr Guide Eurocode Poutres Dalles Continues en Beton Arme PDFf_berroug538Оценок пока нет

- Base de Données.Документ270 страницBase de Données.Jesuyon100% (3)

- Fiche Technique Premix C500 FR V14Документ2 страницыFiche Technique Premix C500 FR V14LucasОценок пока нет

- La Fondation Prada - OMA - PDFДокумент24 страницыLa Fondation Prada - OMA - PDFMatheus RennoОценок пока нет

- 08Документ16 страниц08HakimОценок пока нет

- Corrige Exam Optiq Geom MPC Session1 2021Документ8 страницCorrige Exam Optiq Geom MPC Session1 2021Achfakidine JaovitahermannОценок пока нет

- EnersysДокумент27 страницEnersystewngom-1Оценок пока нет

- Le RaclageДокумент110 страницLe RaclageSahyuo Buo100% (4)

- 2a HydrostatiqueДокумент1 страница2a HydrostatiqueAnas KnidilОценок пока нет

- Le Soudage A ArcДокумент18 страницLe Soudage A ArcMohamed El Hadi RedjaimiaОценок пока нет

- E Classification de MortierДокумент2 страницыE Classification de MortierVictor Fon EtotОценок пока нет

- 284 03 Fonction DemarrageДокумент20 страниц284 03 Fonction Demarrageسعيد الغندورОценок пока нет

- Transformateurs TPC Pour Reseaux AeriensДокумент4 страницыTransformateurs TPC Pour Reseaux AeriensEdgard Adán Cieza EstelaОценок пока нет

- Présentation Routes Et Voiries - Chaussée - 2021-2022Документ163 страницыPrésentation Routes Et Voiries - Chaussée - 2021-2022Omar ZnadОценок пока нет

- Guide D - Audit Des SI - VFДокумент287 страницGuide D - Audit Des SI - VFYamadou DiopОценок пока нет

- Mise en Place D'une Solution VPN Entre Deux SitesДокумент32 страницыMise en Place D'une Solution VPN Entre Deux SitesSaid Ait Mansour100% (7)