Академический Документы

Профессиональный Документы

Культура Документы

Trabalho Anderson Petersen

Загружено:

Evellyne DiasАвторское право

Доступные форматы

Поделиться этим документом

Поделиться или встроить документ

Этот документ был вам полезен?

Это неприемлемый материал?

Пожаловаться на этот документАвторское право:

Доступные форматы

Trabalho Anderson Petersen

Загружено:

Evellyne DiasАвторское право:

Доступные форматы

UNIVERSIDADE LUTERANA DO BRASIL

ULBRA CAMPUS GUABA CURSO DE SISTEMAS DE INFORMAO

OTIMIZAO WAN ACELERADORES: TRABALHO DE CONCLUSO DE CURSO I

ANDERSON SILVA PETERSEN

Andr Peres Orientador

Guaba, dezembro de 2009.

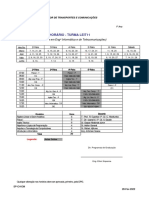

DADOS DE IDENTIFICAO

Acadmico: Anderson Silva Petersen E-mail: aspetersen@gmail.com Professor Orientador: Andr Peres E-mail: peres@guaiba.ulbra.tche.br Ttulo do Projeto: Otimizao WAN - Aceleradores Perodo de realizao: Agosto de 2009 Dezembro de 2009

SUMRIO

1 DEFINIO DO TEMA .......................................................................................... 5 1.1 Tema ................................................................................................................... 5 1.2 Delimitao do Tema ........................................................................................ 5 2 PROBLEMA DE PESQUISA ................................................................................. 5 3 HIPTESES DE SOLUO .................................................................................. 6 4 OBJETIVOS .......................................................................................................... 6 5 JUSTIFICATIVA .................................................................................................... 6 6 FUNDAMENTAO TERICA............................................................................. 7 6.1 TCP ..................................................................................................................... 7 6.1.1 Caractersticas tcnicas ................................................................................. 8 6.1.2 Funcionamento .............................................................................................. 9 6.2 UDP ................................................................................................................... 10 6.2.1 Cabealho UDP ........................................................................................... 11 6.3 IP ....................................................................................................................... 11 6.4 WAN .................................................................................................................. 12 6.4.1 Protocolos WAN ........................................................................................... 13 6.4.2 Segurana em WAN..................................................................................... 15 6.4.3 Otimizao de WAN ..................................................................................... 23 6.5 ACELERADORES WAN ................................................................................... 30 6.5.1 WAAS........................................................................................................... 30 6.5.2 Vtun .............................................................................................................. 34 7 METODOLOGIA .................................................................................................. 36 7.1 PLANEJANDO A IMPLEMENTAO DA SOLUO VTUN .......................... 36 7.1.1 Pr-requisitos ............................................................................................... 36 7.1.2 Instalando o Vtun ......................................................................................... 37 7.1.3 Configurando o Vtun .................................................................................... 38 7.1.4 Ambiente a ser implementado...................................................................... 41 7.2 PLANEJANDO A IMPLEMENTAO DA SOLUO WAAS......................... 41 7.2.1 Requisitos necessrios ................................................................................ 43 7.2.2 Ambiente a ser implementado...................................................................... 43 7.2.3 Monitorando e Configurando o WAAS ......................................................... 44

7.3 TESTES A SEREM REALIZADOS ................................................................... 52 8 RESULTADOS .................................................................................................... 53 9 TRABALHO DE CONCLUSO DE CURSO - II .................................................. 53 10 REFERNCIAS ................................................................................................... 53

1 DEFINIO DO TEMA 1.1 Tema O trabalho est sendo desenvolvido na rea de redes, visando mais especificamente questo de otimizao WAN, trazendo o conceito de acelerao na comunicao entre duas redes geograficamente distribudas. No incio sero abordados conceitos bsicos de rede, segurana, alguns breves comentrios sobre as ferramentas j utilizadas para o melhor aproveitamento dos recursos de rede e o estudo de duas tecnologias diferentes que possuem a mesma finalidade. 1.2 Delimitao do Tema Este trabalho visa conhecer e descrever duas tecnologias diferentes de acelerao WAN. Uma das tecnologias ser a WAAS (Wide Area Application Services) criada pela Cisco Systems e a outra ser uma soluo Linux chamada Vtun, utilizada para estabelecer comunicao entre duas redes geograficamente distribudas.

2 PROBLEMA DE PESQUISA A baixa performance dos meios de comunicao, aliada ao alto custo das mesmas, dificultam a implementao de novos sistemas nas grandes empresas que atuam em localidades diferentes. Com links mais rpidos possvel o desenvolvimento de novas ferramentas, a centralizao de mecanismos de backup, servidores e profissionais de tecnologia da informao. Tudo isso obtendo um melhor desempenho, favorecendo principalmente os usurios finais. Uma forma de tornar mais rpida essa comunicao utilizando solues capazes de acelerar a transmisso de dados entre as redes. O conceito de acelerador WAN pode prover esta maior velocidade na comunicao, sendo esta soluo, comercializada por vrias empresas de tecnologia e tendo disponveis tambm algumas solues gratuitas.

A maior dificuldade encontrada no desenvolvimento deste trabalho a escassez de documentaes sobre a tecnologia, bem como a dificuldade de encontrar casos que nos permitam definir qual a melhor soluo a ser implantada.

3 HIPTESES DE SOLUO Aps a pesquisa inicial sobre os problemas ocasionados por links de baixa qualidade e a possibilidade de implementar aceleradores de comunicao entre redes distantes geograficamente, sero estudadas duas alternativas diferentes que podem prover esta soluo: - Soluo paga (requer investimento financeiro): ser abordado o conceito desenvolvimento pela Cisco Systems denominada WAAS (Wide Area Application Services); - Soluo gratuita: ser utilizada a ferramenta Vtun, sendo executada sobre uma distribuio Linux.

4 OBJETIVOS Criar uma documentao detalhada sobre aceleradores WAN, capaz de auxiliar um profissional da rea de TI a escolher uma das alternativas, bem como instru-lo a implementar qualquer uma das duas tecnologias descritas neste trabalho.

5 JUSTIFICATIVA O mercado de desenvolvimento de softwares avana a cada dia que passa, desenvolvendo sistemas cada vez mais complexos e mais exigentes, tudo para atender aos requisitos expostos pelos usurios. Para os profissionais de infraestrutura no diferente, pois os usurios necessitam ter cada vez mais performance, tanto das suas estaes de trabalho como na transmisso de arquivos pela rede. Quando se trata de uma empresa de grande porte, que possui filiais espalhadas por regies geogrficas distantes, necessrio estabelecer uma comunicao entre estas filiais, para que os dados possam ser compartilhados, tornando-os comuns e acessveis a qualquer funcionrio, independente de sua regio. Cabe a estes profissionais de infraestrutura buscar alternativas para suportar

a execuo destes novos sistemas, bem como interligar todos os escritrios remotos. Existe uma diversidade muito grande de tecnologias, porm todas envolvem um alto valor de implementao e mensalidades custosas. Quanto maior a banda contratada com a operadora de telecomunicao, maior o valor da mensalidade. Cria-se ento mais um desafio para os profissionais de TI: estabelecer uma conexo segura entre filiais geograficamente distantes, proporcionando uma comunicao rpida e sem custos elevados.

6 FUNDAMENTAO TERICA 6.1 TCP O TCP (Transmission Control Protocol) um dos protocolos sob os quais assenta o ncleo da Internet. O TCP possui controle de erros, verificando se os dados so enviados de forma correta, na sequncia apropriada e sem erros. Este protocolo do nvel da camada de transporte do Modelo OSI. Podemos citar como principais portas as seguintes: HTTP (HyperText Transfer Protocol Secure): o principal protocolo da Internet, usado para acesso s paginas web. Por padro utiliza a porta 80. HTTPS: permite transmitir dados de forma segura, encriptados usando o SSL. Ele usado por Bancos (Financeiras) e todo tipo de site de comrcio eletrnico ou que armazene informaes confidenciais. Utiliza a porta 443. FTP (File Transfer Protocol): um dos protocolos de transferncia de arquivos mais antigos e ainda assim um dos mais usados. O ponto fraco do FTP a questo da segurana: todas as informaes, incluindo as senhas trafegam em texto puro e podem ser capturadas por qualquer um que tenha acesso transmisso. Utiliza normalmente a porta 21. SSH (Secure Shell): a chave mestra da administrao remota em servidores Linux. Inicialmente o SSH permitia executar apenas comandos de texto remotamente; depois passou a permitir executar tambm aplicativos grficos e, em seguida, ganhou tambm um mdulo para transferncia de arquivos, o SFTP. A vantagem do SSH sobre o Telnet e o FTP que tudo feito atravs

de um canal encriptado, com uma excelente segurana. O SSH pode ser usado tambm para encapsular outros protocolos, criando um tnel seguro para a passagem dos dados. Criando tneis, possvel acessar servidores de FTP, proxy, e-mail, rsync, etc. de forma segura. 6.1.1 Caractersticas tcnicas Podemos citar como principais caractersticas do protocolo TCP: Orientado conexo primeiramente a aplicao envia um pedido de conexo para o destino e usa a "conexo" para transferir dados; Ponto a ponto - uma conexo TCP estabelecida entre dois pontos; Confiabilidade - o TCP usa vrias tcnicas para proporcionar uma de dados confivel. O TCP permite recuperar pacotes perdidos, eliminar pacotes duplicados, recuperar dados corrompidos, e estabelecer novamente a ligao em caso de problemas no sistema e na rede. Full duplex - transferncia simultnea em ambas as direes (clienteservidor). Handshake Utilizado para estabelecer e finalizar uma conexo a trs e quatro tempos, o que permite a autenticao e encerramento de uma sesso completa. O TCP garante que todos os pacotes foram recebidos com sucesso. Entrega ordenada o TCP garante a entrega ordenada dos pacotes atravs de nmeros de sequncia, mesmo que os pacotes fiquem desordenados ao longo do trajeto, pelo protocolo de encaminhamento. Controle de fluxo - O TCP usa o campo janela (ou window) para fazer o controle do fluxo. O receptor, medida que recebe os dados, envia mensagens ACK confirmando o recebimento de um segmento. Estas mensagens podem especificar o tamanho mximo do buffer no campo (janela) do segmento TCP, determinando a quantidade mxima de bytes que o receptor aceitar. O transmissor pode transmitir segmentos com um nmero de bytes que dever estar confinado ao tamanho da janela permitido.

6.1.2 Funcionamento Conforme Tanembaum (2003), o protocolo TCP possui trs fases durante uma conexo: estabelecimento da ligao, transferncia e trmino de ligao.

Estabelecimento da ligao: Em uma ligao TCP existe o cliente e o servidor. O cliente inicia a ligao enviando um pacote com a flag SYN ativa e espera que o servidor aceite a ligao enviando um pacote SYN+ACK. Se esse pacote no for recebido no tempo esperado ocorre um timeout (tempo esgotado) e o cliente reenvia o SYN. O estabelecimento da ligao concludo por parte do cliente quando o mesmo responde com um pacote ACK. Durante estas trocas, so trocados nmeros de sequncia iniciais entre os interlocutores que iro servir para identificar os dados ao longo do fluxo, bem como servir de contador de bytes transmitidos durante a fase de transferncia de dados. No final desta fase, o servidor registra o cliente como uma ligao estabelecida numa tabela prpria que contm um limite de conexes, o backlog. Se o backlog fica completamente preenchido, o servidor rejeita as ligaes, ignorando todos os pacotes SYNs subsequentes. O exemplo prtico de como funciona o estabelecimento desta conexo pode ser visto na Figura 1 que segue logo abaixo.

Figura 1 Exemplo de conexo TCP

Transferncia de dados (sesso): o TCP possui mecanismos que garantem

a transmisso dos dados. Conforme o cabealho TCP, existe um par de nmeros, denominados como nmero de sequncia e nmero de

10

confirmao. O emissor determina o seu prprio nmero de sequncia e o receptor confirma o segmento usando como nmero ACK o nmero de sequncia do emissor. O receptor confirma os segmentos indicando que recebeu um determinado nmero de bytes contguos. Uma das melhorias introduzidas no TCP foi a possibilidade do receptor confirmar blocos fora da ordem esperada. Esta caracterstica chamada SACK, ou selective ACK.

Adequao de parmetros: O cabealho TCP possui um parmetro que

permite indicar o espao livre atual do receptor. Assim, o emissor fica sabendo que s poder ter em trnsito aquela quantidade de informao at esperar o ACK de um dos pacotes. Trmino da ligao: o encerramento da conexo possui 4 fases, em que cada extremo se responsabiliza pelo encerramento da sua ligao. Quando um deles pretende finalizar a sesso, envia um pacote com a flag FIN ativa, ao qual dever receber uma resposta ACK. O outro extremo ir proceder da mesma forma. Pode ocorrer, no entanto, que um dos lados no encerre a sesso. Este evento chama-se conexo semiaberta. O lado que no encerrou a sesso poder continuar a enviar informao pela conexo, mas o outro lado no. Um exemplo de como isso ocorre pode ser visto na figura 2.

Figura 2 - Trmino de Conexo

6.2 UDP O User Datagram Protocol (UDP) pertence camada de transporte. Ele permite que a aplicao escreva um datagrama encapsulado em pacotes IPv4 e IPv6 para que seja enviado ao destino. O protocolo UDP torna-se no confivel por

11

no existir garantia de chegada do pacote ao destino. Timeouts, retransmisses, acknowlegments, controle de fluxo, etc., podem ser aplicados para tornar o UDP mais confivel. O UDP, ao contrrio do TCP, no utiliza servio de conexo, pois no mantm um relacionamento longo entre o cliente e o servidor. O UDP trabalha criando socket que permite enviar um datagrama para um servidor e imediatamente enviar outro datagrama com o mesmo socket para outro servidor. Da mesma forma, um servidor poderia ler datagramas vindos de clientes diferentes, usando o mesmo socket. A grande diferena entre o UDP e o TCP o fato do TCP possuir mecanismos para controle de erros, ao contrrio do UDP (utilizado geralmente em sistemas de udio e vdeo conferncia). Podemos citar como exemplo de portas UDP: DNS (Domain Name Server) e NTP (Network Time Protocol). 6.2.1 Cabealho UDP O cabealho UDP muito simples, contendo apenas os nmeros de porta, comprimento da mensagem e o checksum. A figura 3 que pode ser vista logo abaixo ilustra o tema desta seo.

Porta Origem Comprimento da Mensagem

Porta Destino Checksum

Figura 3 Cabealho UDP

Os campos em amarelo so opcionais. A porta de origem geralmente especifica a porta desejada de resposta, mas pode ser omitida. Isso tipicamente ocorre em comunicaes broadcast ou mensagens de pnico, que notificam sobre a queda de um equipamento. 6.3 IP IP ("Internet Protocol" ou Protocolo de Internet) um protocolo usado entre duas ou mais mquinas em rede para encaminhamento dos dados.

12

Os dados so enviados em blocos como pacotes ou datagramas. No IP no necessria nenhuma definio antes do host tentar enviar pacotes para um host com o qual no comunicou previamente. O IP oferece um servio de datagramas no confivel (tambm chamado de melhor esforo), onde o pacote transportado quase sem garantias, podendo chegar ao destino desordenado, duplicado ou at mesmo no chegar. Os roteadores so usados para reencaminhar datagramas IP atravs das redes interconectadas na segunda camada. A falta de qualquer garantia de entrega proporciona maior velocidade. A verso 4 (ou IPv4) possui endereamento de 32 bits e a verso 6 (ou IPv6) oferece um endereamento de 128 bits. 6.4 WAN A WAN (Wide Area Network) a unio estabelecida entre duas ou mais LAN's (Local Area Network). A Internet um exemplo de WAN. Em geral, as redes geograficamente distribudas contm conjuntos de servidores, que formam subredes. Na maioria das WANs, a sub-rede consiste em dois componentes distintos: linhas de transmisso e elementos de comutao. As linhas de transmisso (circuitos, canais ou troncos), transportam os bits entre os computadores da LAN. Os elementos de comutao so equipamentos usados para conectar duas ou mais linhas de transmisso. Os dispositivos de comutao so os roteadores, que estabelecem comunicao entre si atravs de um link. Um exemplo desta estrutura, conforme Tanembaum (2003) pode ser vista na figura 4.

Figura 4 Exemplo de WAN

13

6.4.1 Protocolos WAN Possibilitam a transmisso de dados de uma rede fisicamente distante atravs de uma infraestrutura de canais de dados de longa distncia. So estes protocolos: PPP Protocolo ponto-a-ponto (Point-to-Point Protocol): protocolo mais comum para acesso internet. utilizado tanto em conexes discadas como em conexes dedicadas. Este seja talvez o mais usado atualmente no nvel da camada de enlace de dados, tendo em vista que toda a Internet baseada nele para poder fazer os equipamentos se comunicarem. Ele trabalha tambm na conexo que h entre sua casa e o seu provedor de acesso Internet. Basicamente, ele tem recursos que permitem a deteco de erros de transmisso: um subprotocolo chamado LCP (Link Control Protocol Protocolo de Controle de Enlace) que usado para ativar e desativar linhas de transmisso, test-las e negociar opes de funcionamento e um subprotocolo chamado NCP (Network Control Protocol - Protocolo de Controle de Rede) que usado para fazer com que a camada de enlace de dados "converse" com a camada de rede. Quanto ao NCP, existem vrios tipos dele, cada um sendo usado para trabalhar em conjunto com um determinado protocolo correspondente na camada de rede. Frame Relay: uma arquitetura de rede de pacotes de alta velocidade. O Frame Relay permite vrios tipos de servio, at altas velocidades de comunicao entre ns da rede, por exemplo, DS3 (45 Mbps). Com a evoluo e uso de meios de transmisso confiveis (por exemplo, cabos ticos), viabilizou a comunicao entre redes locais (LAN) e um servio oferecido comumente pelas operadoras. Rede ATM (Asynchronous Transfer Mode): uma tecnologia de rede usada para WAN (e tambm para backbones de LAN), suportando a transmisso em tempo real de dados de voz e vdeo. A topologia tpica da rede ATM utiliza-se de switches que estabelecem um circuito lgico entre o computador de origem e destino, deste modo garantindo alta qualidade de servio e uma taxa de erros baixa. Diferentemente de uma central telefnica, a rede ATM permite que a banda excedente do circuito lgico estabelecido seja usada por outras aplicaes. A tecnologia de transmisso e comutao de dados utiliza a

14

comutao de clulas como mtodo bsico de transmisso, uma variao da comutao de pacotes onde o pacote possui um tamanho reduzido. MPLS (Multiprotocol Label Switching): proporciona o encaminhamento e a comutao eficientes de fluxos de trfegos atravs da rede. A informao em uma rede MPLS processada e dividida em classes de servio, e os dados so encaminhados atravs de rotas estabelecidas anteriormente por essas classes, sendo feito apenas comutao. O MPLS uma tecnologia utilizada em backbones, e tem o objetivo de aumentar a velocidade nas redes, melhorar a escabilidade, o gerenciamento do QoS e a engenharia de trfego. A aplicao mais interessante do MPLS consiste na sua utilizao em conjunto com o IP. Esta juno possibilita a interoperabilidade entre o roteamento de pacotes e a comutao de circuitos. DSL Linha Digital de Assinante (Digital Subscriber Line) XDSL: Permite trfego de alta capacidade usando o cabo telefnico normal entre a casa ou escritrio do assinante e a central telefnica. Possui dois modos bsicos: o ADSL DSL Assimtrico (Asymmetric DSL): ADSL compartilha uma linha de telefone comum, usando um faixa de frequncia de transmisso acima daquelas usadas para a transmisso de voz. uma variao do protocolo DSL onde a capacidade de transmisso assimtrica, isto , a banda do assinante projetada para receber maior volume de dados do que este pode enviar. Servio mais adequado ao usurio comum que recebe dados da Internet (usurios domsticos). o HDSL DSL (High-Bit-Rate DSL): O HDSL fornece um enlace de alta taxa de transmisso de dados, sobre o par tranado comum, exigindo a instalao de pontes e repetidores. uma variao do protocolo DSL onde a banda do assinante tem a mesma capacidade de envio e recebimento de dados. Servio mais adequado ao usurio corporativo que disponibiliza dados para outros usurios comuns (pequenas empresas).

15

6.4.2 Segurana em WAN Ao pensar em segurana de redes de longa distncia, preciso que se tenha em mente que a segurana na transmisso de dados necessria e exige certos cuidados. Pela WAN de uma empresa trafegam as mais confidenciais e importantes informaes. Na internet, milhares de pessoas navegam e nem todos so bem intencionados. Nesse contexto todos precisam tomar atitudes para aumentar o grau de confiabilidade de sua conexo. Como exemplo pode ser citada a comunicao por e-mail. Embora parea que tal comunicao altamente segura, um e-mail pode ser capturado, lido por outros, destrudo ou at sofrer modificaes de contedo. Outro ponto importante a questo de utilizao de senha de acesso, pois comum que os usurios no dispensem muita ateno a isso. O quesito segurana visa assegurar a integridade, confidencialidade, disponibilidade e autenticidade das informaes. Dentre os recursos mais utilizados pode-se citar: IDS (Intrusion Detection System), firewall, criptografia, PKI (Public Key Infrastructure), VPN (Virtual Private Network). 6.4.2.1 VPN (Virtual private network) O objetivo principal da VPN (Virtual Private Network) criar um canal de comunicao seguro entre dois pontos de rede, utilizando como meio uma rede pblica (por exemplo: a Internet), garantindo a confidencialidade e autenticidades dos dados que por ela trafegam. A figura 5 ilustra um exemplo de VPN.

Figura 5 - VPN

A segurana a primeira e mais importante funo da VPN. Uma vez que dados privados sero transmitidos pela Internet, eles devem ser protegidos de forma a no permitir que sejam modificados ou interceptados.

16

A VPN pode representar uma reduo de custos considervel, pois, por exemplo, elimina a necessidade de contratao de links dedicados para a conexo de filiais de uma empresa. Dentre as aplicaes de uma VPN, podem-se citar como principais as duas que seguem abaixo: - Acesso remoto via Internet: o acesso remoto a redes corporativas atravs da Internet pode ser viabilizado com a VPN atravs da ligao local a algum provedor de acesso (Internet Service Provider - ISP). A estao remota disca para o provedor de acesso, conectando-se Internet e o software de VPN cria uma rede virtual privada entre o usurio remoto e o servidor de VPN corporativo atravs da Internet. uma soluo muito til para que os funcionrios de uma empresa possam desempenhar suas funes sem estar no escritrio. A figura 6 demonstra de forma mais clara como estabelecida esta conexo VPN.

Figura 6 Acesso remoto via Internet

- Conexo de LANs via rede pblica: uma soluo que substitui as conexes entre LAN's atravs de circuitos dedicados de longa distncia a utilizao de circuitos dedicados locais interligando-as Internet. O software de VPN assegura esta interconexo formando a WAN corporativa. Desta forma, filiais podem trabalhar como se estivem dentro da rede da matriz da empresa. Abaixo segue a figura 7 que exemplifica esta conexo.

17

Figura 7 Conexo de LAN via rede pblica

Em qualquer modelo de conexo VPN, o quesito segurana deve ser valorizado. Abaixo seguem os requisitos para garantir uma rede virtual privada segura: Autenticao de Usurios: Verificao da identidade do usurio, restringindo o acesso s pessoas autorizadas. Deve dispor de mecanismos de auditoria, provendo informaes referentes aos acessos efetuados: quem acessou, o qu e quando foi acessado. Gerenciamento de Endereo: O endereo do cliente na sua rede privada no deve ser divulgado, devendo-se adotar endereos fictcios para o trfego externo. Criptografia de Dados: Os dados devem trafegar na rede pblica ou privada num formato cifrado e, caso sejam interceptados por usurios no autorizados, no devero ser decodificados, garantindo a privacidade da informao. O

reconhecimento do contedo das mensagens deve ser exclusivo dos usurios autorizados. Gerenciamento de Chaves: O uso de chaves que garantem a segurana das mensagens criptografadas deve funcionar como um segredo compartilhado exclusivamente entre as partes envolvidas. O gerenciamento de chaves deve garantir a troca peridica das mesmas, visando manter a comunicao de forma segura. Suporte a Mltiplos Protocolos: Com a diversidade de protocolos existentes, torna-se bastante desejvel que uma VPN suporte protocolos padro de fato usadas nas redes pblicas, tais como IP (Internet Protocol), IPX (Internetwork Packet Exchange), etc.

18

As redes virtuais privadas baseiam-se na tecnologia de tunelamento cuja existncia anterior s VPN's. Ele pode ser definido como processo de encapsular um protocolo dentro de outro. O uso do tunelamento nas VPN's incorpora um novo componente a esta tcnica: antes de encapsular o pacote que ser transportado, este criptografado de forma a ficar ilegvel caso seja interceptado durante o seu transporte. O pacote criptografado e encapsulado viaja atravs da Internet at alcanar seu destino onde desencapsulado e decriptografado, retornando ao seu formato original. Uma caracterstica importante que pacotes de um determinado protocolo podem ser encapsulados em pacotes de protocolos diferentes. Por exemplo, pacotes de protocolo IPX podem ser encapsulados e transportados dentro de pacotes TCP/IP. O protocolo de tunelamento encapsula o pacote com um cabealho adicional que contm informaes de roteamento que permitem a travessia dos pacotes ao longo da rede intermediria. Os pacotes encapsulados so roteados entre as extremidades do tnel na rede intermediria. Tnel a denominao do caminho lgico percorrido pelo pacote ao longo da rede intermediria Aps alcanar o seu destino na rede intermediria, o pacote desencapsulado e encaminhado ao seu destino final. A rede intermediria por onde o pacote trafegar pode ser qualquer rede pblica ou privada. Este processo de tunelamento envolve encapsulamento, transmisso ao longo da rede intermediria e desencapsulamento do pacote. Na figura 8 pode-se analisar o funcionamento do tunelamento.

Figura 8 - Tunelamento

19

Assim como em outros temas, para se estabelecer um tnel necessrio que as suas extremidades utilizem o mesmo protocolo de tunelamento. O tunelamento pode ocorrer na camada 2 ou 3 (respectivamente enlace e rede) do modelo da tabela OSI. No tunelamento em nvel 2 (enlace), o objetivo transportar protocolos de nvel 3, tais como o IP e IPX na Internet. Os protocolos utilizam quadros como unidade de troca, encapsulando os pacotes da camada 3 (como IP/IPX) em quadros PPP (Pointto-Point Protocol). Como exemplos podem ser citados: PPTP (Point-to-Point Tunneling Protocol) da Microsoft permite que o trfego IP, IPX e NetBEUI sejam criptografados e encapsulados para serem enviados atravs de redes IP privadas ou pblicas como a Internet. L2TP (Layer 2 Tunneling Protocol) da IETF (Internet Engineering Task Force) permite que o trfego IP, IPX e NetBEUI sejam criptografados e enviados atravs de canais de comunicao de datagrama ponto a ponto tais como IP, Frame Relay ou ATM. L2F (Layer 2 Forwarding) da Cisco utilizada para VPNs discadas. No tunelamento em nvel 3 (rede), os pacotes IP so encapsulados com um cabealho adicional deste mesmo protocolo antes de envi-los atravs da rede. O IP Security Tunnel Mode (IPSec) permite que pacotes IP sejam criptografados e encapsulados com cabealho adicional deste mesmo protocolo para serem transportados numa rede IP pblica ou privada. O IPSec um protocolo desenvolvido para IPv6, devendo, no futuro, se constituir como padro para todas as formas de VPN caso o IPv6 venha de fato substituir o IPv4. O IPSec sofreu adaptaes possibilitando, tambm, a sua utilizao com o IPv4. Os protocolos de nvel 2, tais como PPTP e L2TP, foram baseados no PPP, e, como consequncia, herdaram muito de suas caractersticas e funcionalidades. Estas caractersticas e suas contrapartes de nvel 3 so analisadas juntamente com alguns dos requisitos bsicos das VPNs: - Autenticao de Usurio: Os protocolos de tunelamento da camada 2 herdaram os esquemas de autenticao do PPP e os mtodos EAP (Extensible Authentication

20

Protocol). Muitos esquemas de tunelamento da camada 3 assumem que as extremidades do tnel so conhecidas e autenticadas antes mesmo que ele seja estabelecido. Uma exceo o IPSec que prov a autenticao mtua entre as extremidades do tnel. Na maioria das implementaes deste protocolo, a verificao se d em nvel de mquina e no de usurio. Como resultado, qualquer usurio com acesso s mquinas que funcionam como extremidades do tnel podem utiliz-lo. Esta falha de segurana pode ser suprida quando o IPSec usado junto com um protocolo de camada de enlace como o L2TP. - Suporte a Token Card: Com a utilizao do EAP, os protocolos de tunelamento de camada de enlace podem suportar uma variedade de mtodos de autenticao, tais como senhas e cartes inteligentes (smart cards). Os protocolos de camada 3 tambm podem usar mtodos similares, como, por exemplo, o IPSec que define a autenticao de chave pblica durante a negociao de parmetros feita pelo ISAKMP (Internet Security Association and Key Management Protocol). - Endereamento dinmico: O tunelamento na camada 2 suporta alocao dinmica de endereos baseada nos mecanismos de negociao do NCP (Network Control Protocol). Normalmente, esquemas de tunelamento na camada 3 assumem que os endereos foram atribudos antes da inicializao do tnel. - Compresso de dados: Os protocolos de tunelamento da camada 2 suportam esquemas de compresso baseados no PPP. O IETF est analisando mecanismos semelhantes, tais como a compresso de IP, para o tunelamento na camada 3. - Criptografia de dados: Protocolos de tunelamento na camada de enlace suportam mecanismos de criptografia baseados no PPP. Os protocolos de nvel 3 tambm podem usar mtodos similares. No caso do IPSec so definidos vrios mtodos de criptografia de dados que so executados durante o ISAKMP. Algumas implementaes do protocolo L2TP utilizam a criptografia provida pelo IPSec para proteger cadeias de dados durante a sua transferncia entre as extremidades do tnel. - Gerenciamento de chaves: O MPPE (Microsoft Point-to-Point Encryption), protocolo de nvel de enlace, utiliza uma chave gerada durante a autenticao do usurio, atualizando-a periodicamente. O IPSec negocia uma chave comum atravs do ISAKMP e, tambm, periodicamente, faz sua atualizao.

21

- Suporte a mltiplos protocolos: O tunelamento na camada de enlace suporta mltiplos protocolos o que facilita o tunelamento de clientes para acesso a redes corporativas utilizando IP, IPX, NetBEUI e outros. Em contraste, os protocolos de tunelamento da camada de rede, tais como o IPSec, suportam apenas redes destino que utilizam o protocolo IP. 6.4.2.2 Criptografia Trata-se de um conjunto de conceitos e tcnicas que visam codificar uma informao de forma que somente o emissor e o receptor possam acess-la, evitando que um intruso consiga interpret-la. Para isso, uma srie de tcnicas so usadas e muitas outras surgem com o passar do tempo. Conforme Paine e Burnett (2002), na computao, as tcnicas mais conhecidas envolvem o conceito de chaves (as chamadas chaves criptogrficas). Trata-se de um conjunto de bits baseado em um determinado algoritmo capaz de codificar e de decodificar informaes. Se o receptor da mensagem usar uma chave incompatvel com a chave do emissor, no conseguir extrair a informao. Os primeiros mtodos criptogrficos existentes usavam apenas um algoritmo de codificao. Assim, bastava que o receptor da informao conhecesse esse algoritmo para poder extra-la. No entanto, se um intruso tivesse posse desse algoritmo, tambm poderia efetuar um processo de decifragem, caso capturasse os dados criptografados. H ainda outro problema: imagine que o usurio A tivesse que enviar uma informao criptografada ao usurio B. Esta ltima teria que conhecer o algoritmo usado. Imagine agora que um usurio C tambm precisasse receber uma informao do usurio A, porm o usurio C no poderia descobrir qual a informao a ser enviada ao usurio B. Se o usurio C capturasse a informao enviada ao usurio B, tambm conseguiria decifr-la, pois quando o usurio A enviou sua informao, o usurio C tambm teve que conhecer o algoritmo usado. Para o usurio A evitar esse problema, a nica soluo seria utilizar um algoritmo diferente para cada receptor. Com o uso de chaves, um emissor pode usar o mesmo algoritmo (o mesmo mtodo) para vrios receptores. Basta que cada um receba uma chave diferente. Alm disso, caso um receptor perca ou exponha determinada chave, possvel troc-la, mantendo-se o mesmo algoritmo.

22

As chaves podem ser de 64, 128 bits e assim por diante. Esses valores expressam o tamanho de uma determinada chave. Quanto mais bits forem utilizados, mais segura ser a criptografia. Explica-se: caso um algoritmo use chaves de 8 bits, por exemplo, apenas 256 chaves podero ser usadas na decodificao, pois 2 elevado a 8 256. Isso deixa claro que 8 bits inseguro, pois at uma pessoa capaz de gerar as 256 combinaes, basta ter tempo. Porm, se forem usados 128 ou mais bits para chaves (faa 2 elevado a 128 para ver o que acontece), teremos uma quantidade extremamente grande de combinaes, deixando a informao criptografada bem mais segura. H dois tipos de chaves criptogrficas: chaves simtricas e chaves assimtricas. Ambas so abordadas a seguir: - Chave simtrica: Esse um tipo de chave mais simples, onde o emissor e o receptor fazem uso da mesma chave, isto , uma nica chave usada na codificao e na decodificao da informao. Existem vrios algoritmos que usam chaves simtricas, como o DES, o IDEA, e o RC. O uso de chaves simtricas tem algumas desvantagens, fazendo com que sua utilizao no seja adequada em situaes onde a informao muito valiosa. Para comear, necessrio usar uma grande quantidade de chaves caso muitas pessoas ou entidades estejam envolvidas. Ainda, h o fato de que tanto o emissor quanto o receptor precisam conhecer a mesma chave. A transmisso dessa chave de um para o outro pode no ser to segura e cair em "mos erradas". - Chave assimtrica: Tambm conhecida como "chave pblica", a chave assimtrica trabalha com duas chaves: uma denominada privada e outra denominada pblica. Neste mtodo, um emissor deve criar uma chave de codificao e envi-la ao receptor. Essa a chave pblica. Uma outra chave deve ser criada para a decodificao. Esta, a chave privada, secreta. Por exemplo: a Empresa A criou uma chave pblica e a enviou a vrias outras empresas. Quando qualquer uma dessas empresas quiser enviar uma informao criptografada Empresa A dever utilizar a chave pblica desta. Quando o Empresa A receber essa informao, apenas ser possvel extra-la com o uso da chave privada, que s a Empresa A tem. Caso a Empresa A queira enviar uma informao criptografada a outro site, dever obter uma chave pblica fornecida por este. Entre os algoritmos que usam chaves assimtricas, tm-se o RSA. um dos algoritmos de chave assimtrica mais

23

usados. Nele, nmeros primos so utilizados da seguinte forma: dois nmeros primos so multiplicados para se obter um terceiro valor. Porm, descobrir os dois primeiros nmeros a partir do terceiro (ou seja, fazer uma fatorao) muito trabalhoso. Se dois nmeros primos grandes (realmente grandes) forem usados na multiplicao, ser necessrio usar muito processamento para descobri-los, tornando essa tarefa praticamente invivel. Basicamente, a chave privada no RSA so os nmeros multiplicados e a chave pblica o valor obtido. Existem ainda outros algoritmos, como o DSA (Digital Signature Algorithm), o Schnorr (praticamente usado apenas em assinaturas digitais) e Diffie-Hellman. Outro recurso muito utilizado com chaves pblicas a certificao digital. Trata-se de um meio que permite, por exemplo, provar que um certo documento eletrnico foi mesmo emitido por uma determinada entidade ou pessoa. O receptor da informao usar a chave pblica fornecida pelo emissor para se certificar da origem. Alm disso, a chave fica integrada ao documento de forma que qualquer alterao por terceiros imediatamente a invalide. 6.4.3 Otimizao de WAN Existem algumas ferramentas/mtodos que auxiliam no desempenho de uma WAN. Logo abaixo sero descritos alguns destes mtodos. 6.4.3.1 Proxy Um proxy um servidor que atende a requisio de conexo, navegao, download de arquivos ou qualquer outro recurso disponvel em outro servidor. Pode desempenhar a funo de Caching Web Proxy, que visa manter em uma rea de acesso rpido informaes j acessadas por algum usurio. Pode ser um proxy transparente, que tem a funo de obrigar os usurios de uma rede a realizarem os acessos atravs do proxy. Pode tambm ser um proxy aberto, possibilitando que qualquer internauta seja capaz de usar este servio. Quando a inteno realizar acessos Internet ocultando as identificaes como computador de origem e login, pode ser usado o proxy annimo. 6.4.3.2 QoS (Quality of Service) Normalmente a Internet trabalha com a filosofia do melhor esforo: cada usurio compartilha largura de banda com outros e, portanto, a transmisso de seus

24

dados concorre com as transmisses dos demais usurios. Os dados empacotados so encaminhados da melhor forma possvel, conforme as rotas e banda disponveis. Quando h congestionamento, os pacotes so descartados sem distino. No h garantia de que o servio ser realizado com sucesso. Entretanto, aplicaes como voz sobre IP e videoconferncia necessitam de tais garantias. Com a implantao de qualidade de servio (quality of service QoS), possvel oferecer maior garantia e segurana para aplicaes avanadas, uma vez que o trfego destas aplicaes passa a ter prioridade em relao a aplicaes tradicionais. Com uso de QoS os pacotes so marcados para distinguir os tipos de servios e os roteadores so configurados para criar filas distintas para cada aplicao, de acordo com as prioridades das mesmas. Assim, uma faixa da largura de banda, dentro do canal de comunicao, reservada para que, no caso de congestionamento, determinados tipos de fluxos de dados ou aplicaes tenham prioridade na entrega. Tal configurao tem que ser aplicada nos roteadores das duas pontas, para que os mesmos tenham as mesmas definies de prioridade. Os principais critrios que permitem apreciar a qualidade de servio so os seguintes: Dbito (em ingls bandwidth): s vezes chamado banda concorrida por abuso de linguagem, define o volume mximo de informao (bits) por unidade de tempo. Latncia, prazo ou tempo de resposta (em ingls delay): caracteriza o atraso entre a emisso e a recepo de um pacote. Delay o tempo que o pacote demora para ser transmitido de um ponto a outro, conforme ilustra a figura 9.

25

Figura 9 Delay = Tempo A + Tempo B

Flutuao (em ingls jitter): a variao do delay. O lado que envia os pacotes realiza este envio de forma contnua, com um espaamento semelhante entre os pacotes, porm, devido ao congestionamento da rede ou algum erro de configurao o recebimento destes pacotes pode ocorrer sem o mesmo espaamento com que foram enviados. Um exemplo pode ser conferido na figura 10. O Jitter influencia bastante, pois reduzindo o delay, tornando a variao menor possvel, o prazo de entrega dos pacotes tambm reduz. O Jitter pode ser suavizado atravs das tcnicas de compresso de dados.

Figura 10 Exemplo de jitter

Perda de pacote (em ingls packet loss): corresponde a no entrega de um pacote de dados, a maior parte do tempo devido a uma obstruo na rede;

Desequencing: trata-se de uma modificao na ordem de chegada dos pacotes.

26

Dentro da qualidade de servio, existe o conceito de CoS (Class of Service). uma forma de agrupar diversas aplicaes com caractersticas comuns, permitindo o tratamento diferenciado em relao a outras classes de servio (ou grupo de aplicaes). Como vrios servios podem ser oferecidos e utilizados simultaneamente, concorrendo assim pelos recursos da rede, temos que garantir, para cada tipo ou classe de servio, o nvel de servio adequado ao seu funcionamento. A identificao de diversos fluxos de dados com a mesma caracterstica facilita a construo de polticas especficas para tratamento daquele trfego de forma individualizada em cada classe de servio, independentemente de sua origem ou do seu destino. 6.4.3.3 Aceleradores WAN Com a evoluo crescente das aplicaes, a demanda por velocidades de transmisso aumenta cada vez mais. Gera-se ento uma situao complicada, afinal necessrio melhorar a qualidade e velocidade de transmisso para suportar os novos sistemas, porm projetos como este esbarram nas diretorias das empresas devido aos altos custos com links maiores. As tecnologias existentes para otimizao de WAN vieram para solucionar este problema. Aceleradores WAN permitem contornar as limitaes mencionadas acima, permitindo transferncias mais rpidas e eficientes e uma menor taxa de perda de pacotes sem que seja necessrio contratar mais largura de banda. Estes dispositivos trabalham comprimindo e armazenando (caching) os dados, otimizando parmetros do TCP e implementando polticas de qualidade de servio (QoS) para aumentar a eficincia no processo de transmisso de dados. Alguns fabricantes alegam que seus dispositivos chegam a aumentar a capacidade de transmisso em at 10 vezes. No de hoje que realizada abordagem sobre este assunto. Modems analgicos j comprimiam dados antes de envi-los pelas linhas telefnicas h mais de 20 anos atrs (Filippetti, 2009). O que ocorre que novas tcnicas foram sendo criadas e aperfeioadas. Basicamente, os aceleradores baseiam-se no

armazenamento (caching) e fortes algoritmos de compresso para fazer seu trabalho. Quando o TCP foi criado, as necessidades de transmisso e a qualidade

27

das redes eram muito diferentes das de hoje. Os aceleradores alteram propriedades do TCP para adequ-lo a realidade das redes de hoje. Isso torna o processo de transmisso mencionados. Em uma implementao tradicional, aceleradores WAN so colocados em cada ponta do link WAN. So necessrios pelo menos dois motores, j que os dados so comprimidos e, sem um dispositivo que possa entender os dados alterados que chegam outra ponta, estes se tornam ilegveis para equipamentos convencionais (como roteadores ou computadores). Alm destes dois motores aceleradores, podemos implementar outro, para que o mesmo faa o gerenciamento da aplicao. Esta estrutura pode variar de acordo com o fabricante. Podemos encontrar hoje, no mercado, alguns appliances pagos para esta finalidade, das seguintes empresas: A10 Networks, Riverbed Technology, Cisco Systems, Blue Coat Systems, Citrix, Exinda Networks, Intelligent Compression Technologies (ICT), Juniper Networks, Expand Networks, Nortel Networks. A grande vantagem de utilizar aceleradores que em muito pouco tempo temos o retorno do investimento, j que no temos um aumento de custo recorrente (banda). O que dificulta tal implantao, no caso de optar por uma soluo paga, o alto custo dos equipamentos. Logo abaixo, na figura 11, pode ser visualizada uma forma de aplicar esta tecnologia: extremamente eficiente e resulta nos ganhos anteriormente

Figura 11 - aplicao de acelerador WAN.

Neste exemplo, pode-se perceber a existncia de dois equipamentos diferentes dentro da uma WAN. Estes equipamentos so appliances de rede. Os dois appliances que esto entre a LAN da matriz e da filial e os roteadores so

28

motores responsveis por realizar a compresso e o caching (motores da acelerao) e um terceiro appliance localizado na matriz responsvel por gerenciar e configurar a forma de acelerao que ser aplicada. 6.4.3.4 Compresso de dados A compresso de dados o ato de reduzir o espao ocupado por dados num determinado dispositivo. Este processo realizado atravs de algoritmos de compresso, reduzindo a quantidade de bits para representar cada dado, sendo esse dado uma imagem, um texto, ou um arquivo qualquer.

Figura 12 - Exemplo de compresso e descompresso dos pacotes.

A compresso de dados pode tambm retirar a redundncia, levando em conta que muitos arquivos possuem informaes redundantes que podem ou precisam ser eliminadas de alguma forma para diminuir o nmero de bits. Essa forma atravs de regra, chamada de cdigo ou protocolo, que, quando seguida, elimina os bits redundantes de informaes, de modo a diminuir seu tamanho nas pastas. Por exemplo, a sequncia "CCCCCCCC" que ocupa 8 bytes, poderia ser representada pela sequncia "8C", que ocupa 2 bytes, economizando 75% de espao. As maiores intenes da compresso de dados so: Economizar espao em dispositivos de armazenamento, como discos rgidos; Ganhar desempenho nas transmisses.

Ambas as aes visam reduo de custos, tanto com relao aquisio de hardware quanto com relao contratao de links maiores, por exemplo. Embora possam parecer sinnimos, compresso e compactao de dados so processos distintos. A compresso, como visto, reduz a quantidade de bits para representar algum dado, enquanto a compactao tem a funo de unir dados que

29

estejam desunidos. Um exemplo clssico de compactao de dados a desfragmentao de discos. Como exemplo de algoritmo de compresso de dados, pode-se citar o algoritmo Deflate. Esse algoritmo tem como princpio encontrar strings duplicadas no texto de entrada. Quando uma segunda ocorrncia achada, ela trocada por um ponteiro para a string anterior, contendo os campos distncia e comprimento. A distncia limitada por 32 Kbytes, e o tamanho por 258 bytes. Se uma determinada string no for achada em nenhum ponto dos 32 Kbytes anteriores, ela lanada como uma sequncia literal de bytes. As strings duplicadas so encontradas atravs de uma hash table, que guarda todas as strings de comprimento 3 da entrada. Um ndex criado para os prximos 3 bytes, selecionando uma cadeia de bits. Enquanto essa cadeia no estiver vazia, ela vai sendo comparada com a parte da entrada que estiver sendo analisada no momento, e o maior trecho que tiver correspondncia selecionado. A procura por essa cadeia feita sempre comeando pelas strings mais recentes, a fim de favorecer pequenas distncias, o que melhor para se obter um bom desempenho. Assim, o tamanho das sequncias que sero analisadas no deve ser muito grande, e, por isso, ele uma das entradas da funo Deflate. Dessa forma, essa funo no encontra o maior grupo de bits que correspondam entrada que est sendo analisada, mas ela encontra um grupo semelhante que j suficientemente grande para o bom funcionamento do algoritmo. Existem ainda mecanismos que visam acelerar o processo de compresso, em nveis de velocidade avaliados em uma escala de 1 a 3. Esses mecanismos, no entanto, reduzem a taxa de compresso. Portanto, antes de us-los, deve-se observar se o que importa mais o tamanho final ou tempo que ser usado para fazer a compresso. Para que se possa realizar a descompresso dos dados, usada a funo Inflate. Esta funo, primeiramente, cria uma tabela contendo certo nmero de bits da entrada em um tamanho menor do que o cdigo mais longo. Ento, ela pega esses bits e extrai informaes da tabela dizendo se o tamanho do prximo cdigo o mesmo ou se menor, e nesse caso dizendo qual a diferena. Alm disso, ela tambm descobre qual o prximo cdigo apontado, que servir para se criar um

30

novo nvel de tabela. Desse modo, a funo tenta achar mais bits, para decodificar um cdigo mais longo. O tamanho real da primeira tabela decidido equilibrando o tempo para fazer a decodificao e o tempo para construir a tabela. Assim, se construir uma tabela no levasse nenhum tempo e se a memria fosse grande o suficiente, s haveria o primeiro nvel de tabela, que cobriria o maior cdigo inteiro. Como isso no acontece, a funo escolhe o nmero de bits para a primeira tabela que ir proporcionar a maior velocidade. O algoritmo Deflate usado nos utilitrios que comprimem ou descomprimem arquivos no padro ZIP ou no padro gzip. O formato ZIP se tornou popular atravs do programa PKZIP e hoje usado na maioria dos programas de compresso de dados. Esse algoritmo tambm usado para comprimir imagens no formato PNG. Outro exemplo de algoritmo de compresso de dados o LZ. Trata-se de uma tcnica de compresso sem perdas de dados, criada em 1977 por Lempel e Ziv. baseada no princpio de compresso por substituio. O LZ procura a ocorrncia de conjuntos de caracteres repetidos em um arquivo e substitui-os por um cdigo que usa menos bits para representar aquele conjunto de caracteres. O algoritmo LZ deu origem ao LZW, um dos mais usados pelos programas de compactao de hoje. 6.5 ACELERADORES WAN Neste captulo sero descritos os conceitos de duas tecnologias diferentes de acelerao WAN. A soluo criada pela Cisco Systems chamada WAAS e uma soluo Opensource da plataforma Linux, chamada Vtun. 6.5.1 WAAS Conforme artigo publicado pela Cisco Systems Inc., em 2007, Cisco Wide Area Application Services (WAAS) uma abrangente soluo para otimizao WAN (desenvolvida pela Cisco Systems, Inc). Tal soluo visa acelerar o trfego de dados (informaes) entre duas LANs. Cisco WAAS permite que o departamento de TI centralize aplicaes e armazenamento de dados, pois oferece um grande ganho de desempenho na comunicao entre as redes locais.

31

6.5.1.1 Processo de acelerao A soluo Cisco WAAS capaz de acelerar a WAN atravs dos seguintes mecanismos: Payload Compression com RTM (Router Transparency Mode): A compresso do pacote IP tem duas fases: compresso de sada (compresso) e descompresso de entrada (descompresso). A compresso realizada atravs de: o DRE (Data Redundancy Elimination, Eliminao de redundncia de dados); o Algoritmo LZ. O tratamento feito com compresso sem perdas, garantindo que o pacote IP, depois de comprimido e descomprimido, seja idntico ao pacote IP original. Cada pacote IP comprimido e descomprimido por si s, sem qualquer relao com outros pacotes. Como os pacotes IPs podem chegar fora de ordem ou no chegar, cada pacote IP comprimido encapsula uma nica carga. Na compresso e descompresso com o Router Transparency Mode o cabealho IP, TCP e UDP so preservados, e a rede tem total visibilidade de todos os fluxos de IP. Usando o RTM, todos os atuais e futuros servios so garantidos para que funcionem corretamente. Os roteadores podem classificar, estruturar e marcar o trfego IP e fluxos originais de provisionamento sem modificaes ou alteraes. A criptografia pode ser aplicada ao trfego sensvel a ameaas. O trfego no autorizado pode ser bloqueado. Se a compresso fosse feita sem o RTM, ocorreria a alterao do cabealho, perdendo assim a gerncia dos pacotes, bem como a aplicao de QoS. Tecnologia de Caching (tambm conhecido como WAFS Wide Area File Services): Esta funo construda atravs de vrios algoritmos: - Vertical Data Analysis (VDA): Divide todo o trfego em vrios cabealhos e componentes de dados, reduz o tamanho deles e marca dados que vo para cache.

32

- Selective Caching (SC): Opera em um nvel de byte e dados de cache que so transmitidos repetidamente. - Adaptive Packet Compression (APC): Aplicado a dados que no so tratados por caching ou otimizao de cabealho. Por exemplo, pode-se citar qualquer empresa que trabalhe com um servidor central onde filiais acessem, por exemplo, uma planilha de Excel. No primeiro acesso, esta planilha ser acelerada pelo RTM e ser salva em um disco ou memria flash de um appliance acelerador. Na segunda vez, quando o usurio abrir a planilha, ela j estar salva localmente e a nica coisa que ser acrescentada planilha so as atualizaes feitas por outros usurios. Otimizao de TCP: atravs da otimizao do TCP, a resposta aos flags de SYN local, mantendo a conexo WAN ativa, no aguardando um ACK para o envio do prximo SYN. Apresenta tambm uma melhor utilizao da banda, no desperdiando recursos. A retransmisso ocorre somente para pacotes perdidos. BIC TCP: Binary Increase Congestion TCP um novo protocolo de transmisso de dados que gerencia o congestionamento e permite que a rede se recupere mais rpido de eventos de perda de pacotes. Alguns estudos apontam que o BIC TCP pode atingir velocidades 6 mil vezes maior que o padro DSL. O BIC TCP funciona atravs dos mecanismos: Binary Search Increase, Additive Increase, Fast Convergence e Slow Start. Application-Specific Acceleration: Trata-se da possibilidade de configurar aceleraes especficas para determinadas aplicaes. O WAAS permite transformar uma sequncia de comandos em uma sequncia mais curta, a fim de reduzir ida e volta das informaes. Alm do mais, faz uso do WAFS (Wide Area File System), podendo apresentar respostas mais rpidas atravs da informao contida em cache. WCCP: um protocolo de redirecionamento transparente que permite o uso de um proxy-cache para manipular o trfego Web, reduzindo o custo de transmisso e o tempo de download. Atualmente, existem duas verses do protocolo do WCCP. A verso 1 (WCCPv1) permite apenas que um roteador participe do servio de proxy transparente, ou seja, s permitido que um

33

roteador atue como redirecionador de pacotes, entretanto possvel usar mais de um servidor proxy-cache para participar do servio. A verso 2 (WCCPv2) suporta mltiplos roteadores o que aumenta o desempenho do servio, pois a tarefa de encapsulamento de pacotes balanceada entre os mesmos. Alm disso, a verso 2 prov recursos de segurana na comunicao entre o roteador e o proxy-cache. 6.5.1.2 WAE O WAE (Wide-Area Application Engine) um appliance (equipamento) de rede desenvolvido pela Cisco para prover a acelerao de WAN.

Figura 13 - Cisco WAE 512.

Um WAE pode suporta a instalao diferentes softwares que fornecem um conjunto abrangente de servios para escritrios remotos:

WAAS (Cisco Wide Area Application Services); WAFS (Cisco Wide Area File System)

Quando o software do WAAS instalado, o WAE funciona como um gerenciador central da soluo e/ou como o motor de acelerao propriamente dito (artigo publicado pela Cisco Systems Inc, em 2007).

34

Alm de prover a acelerao, o WAE pode tambm funcionar como servidor de arquivos (basta estar equipado com um disco rgido) e como servidor de impresso. A grande vantagem destas duas funcionalidades a eliminao de hardware. Uma vez acelerada a comunicao entre matriz e filial e o prprio WAE suportando arquivos e impressoras, elimina-se a necessidade de um servidor em uma filial. 6.5.2 Vtun A ferramenta Vtun utilizada para criar VPNs sobre redes TCP/IP suportando uma variedade de tipos de tunelamento e providenciando encriptao, compresso e controle de trfego. Suporta tneis IP, tneis ponto a ponto, tneis Ethernet suportando todos os protocolos que trabalham sobre a ethernet: IP, IPX, Appletalk, tneis serial suportando protocolos que utilizam linhas serias como: PPP, SLIP e tneis pipes suportando todos os tneis que trabalham sobre pipes UNIX. Vtun possibilita o uso dos protocolos TCP permitindo, com isso, estabelecer tneis sobre firewalls e o protocolo UDP (User Datagram Protocol) permitindo trabalhar com um pequeno overhead de tunelamento. A ferramenta permite compresso usando zlib (suportado apenas sobre TCP) e lzo suportado por UDP e TCP. A forma de encriptao usa: autenticao baseada em desafio permitindo que passwords no passem em claro e uso de chaves BlowFish (algoritmo criptogrfico de chave simtrica) de 128 bits com rpida encriptao e chaves hash com 128 bits MD5. Esta soluo pode ser utilizada em ambientes Linux (Red Hat, Debian, Corel, Ubuntu), FreeBSD, HPUX e Solaris. 6.5.2.1 Zlib ZLIB uma biblioteca multiplataforma de compresso de dados escrita por Jean-Loup Gailly e Mark Adler como uma generalizao do algoritmo deflate usado em seu programa de compresso de dados gzip (abreviao de gnu zip, um software livre de compresso sem perda de dados, que gera arquivos *.gz). Hoje, zlib de fato um padro para compresso de dados em documentos portveis (Roelofs, 2005). A biblioteca zlib usada por centenas de aplicativos dos

35

sistemas operacionais Unix, como o Linux. Seu uso tambm crescente em outros sistemas, como o Microsoft Windows e o Palm OS. A ltima verso publicada do Zlib a 1.2.3, no dia 18 de julho de 2005. 6.5.2.2 LZO LZO uma biblioteca de compresso de dados que realiza o processo de compresso e descompresso em tempo real. LZO escrito em ANSI C. Tanto o cdigo fonte quanto o formato comprimido de dados so projetados para serem portveis entre plataformas. Esta biblioteca implementa uma srie de algoritmos com as seguintes caractersticas (Oberhumer, 2008): A descompresso simples e muito rpida; No requer memria para descompresso; A compresso muito rpida; Requer 64 KB de memria para realizar a compresso; Inclui nveis de compresso para a gerao de dados pr-comprimido que atingem uma taxa de compresso bastante competitiva; H tambm um nvel de compresso, que precisa de apenas 8 Kb para compactao; O algoritmo seguro e sem perdas; Permite compresso em acessos discados, porm o processo de compresso mais lento.

A ltima verso do LZO a 2.03, lanada em 30 de abril de 2008. Em testes realizados em um computador Pentium 133, alcanaram-se resultados de 5 MB/segundo no processo de compresso e 16 MB/segundo na descompresso dos dados. Obviamente, em computadores mais rpidos, melhores resultados so obtidos.

36

O LZO foi criado e testado com sucesso nas plataformas Microsoft Windows 9x, NT, Me, 2000, 2003 e XP, Linux e HPUX.

7 METODOLOGIA Durante a realizao do TCC I, foi planejada a implementao das duas solues. Sero abordados os principais tpicos, custos, estruturas necessrias e orientaes fornecidas pelos fabricantes das solues. 7.1 PLANEJANDO A IMPLEMENTAO DA SOLUO VTUN O primeiro passo para se configurar uma VPN decidir o sistema operacional utilizado nos gateways, bem como a ferramenta que estabelecer a conexo entre os dois pontos, atendendo aos requisitos j citados anteriormente. Como este trabalho visa descrever uma soluo gratuita, o sistema operacional escolhido o Ubuntu Server 9.04. Conforme o site do fabricante (www.ubuntu.com), esta verso apresenta como benefcios: Facilidade na instalao e no gerenciamento; Plataforma de computao aberta; Facilidade em realizar upgrade de verso; Gerenciamento de atualizaes de fcil controle; Se o assunto for sustentabilidade, uma excelente soluo Verde, pois maximiza a eficincia da virtualizao; Segurana. Visando atender s necessidades de uma conexo VPN conforme todas as descries feitas no referencial terico e a compresso de dados para prover a acelerao, ser adotada a ferramenta Vtun. 7.1.1 Pr-requisitos Tal soluo precisa de dois computadores com conexo Internet para ser implementada, ficando cada gateway em uma das extremidades. Para que seja definido o hardware mnimo necessrio, ser tomada por base a especificao do sistema operacional Ubuntu Server 9.04, que solicita: Processador: Intel, AMD x86, AMD 64;

37

Memria: mnimo 192Mb de RAM; Espao em Disco: 1Gb;

Os 2 equipamentos utilizados neste trabalho possuiro a seguinte configurao: Computador A Processador AMD Sempron 2400+, 512Mb de memria RAM e um disco rgido de 40Gb; Computador B Processador Intel Pentium IV, 512Mb de memria RAM e um disco rgido de 20Gb. 7.1.2 Instalando o Vtun Primeiramente necessrio fazer o download do Vtun diretamente do site http://vtun.sourceforge.net/.

Figura 14 - Pgina oficial do Vtun

Depois de realizado o download e instalao da verso 3.0.1, lanada em 06/12/2007, devem ser seguidos os seguintes passos: - Descompactar o arquivo vtun-3.0.1.tar.gz baixado, acessando a pasta onde foi feito o download e executando o comando tar vzxf vtun-3.0.1.tar.gz;

38

7.1.3 Configurando o Vtun Toda a configurao do Vtun fica localizada em /etc/vtund.conf. Abaixo segue a configurao do arquivo pelo lado do servidor. Repare que todas as sees comeam com { e terminam com }. options { port 5000; # Listen on this port. # Path to various programs ppp /usr/sbin/pppd; ifconfig /sbin/ifconfig; route /sbin/route; firewall /sbin/ipchains; } # Ethernet example. Session 'lion'. lion { pass teste; # Password type ether; # Ethernet tunnel device tap0; # Device tap0 comp lzo:1; # LZO compression level 1 encr yes; # Encryption stat yes; # Log connection statistic keepalive yes; # Keep connection alive speed 256:128; up { # Connection is Up # Assign IP address ifconfig "%% 10.1.0.1 netmask 255.255.255.0"; # Add route to net 10.2.0.0/24 route "add -net 10.2.0.0 netmask 255.255.255.0 gw 10.1.0.2"; # Enable masquerading for net 10.2.0.0.0/24 firewall "-A forward -s 10.2.0.0/24 -d 0.0.0.0/0 -j MASQ";

39

}; down { # Connection is Down # Shutdown tap device. ifconfig "%% down"; # Disable masquerading for net 10.2.0.0.0/24 firewall "-D forward -s 10.2.0.0/24 -d 0.0.0.0/0 -j MASQ"; }; } Dentro da configurao importante destacar os seguintes itens: port 5000; define a porta que ser usada; pass teste; define a senha utilizada na conexo. Neste caso a senha definida foi teste; type ether especfica o tipo de conexo. Neste exemplo a conexo do tipo Ethernet; device tap0 este ser o dispositivo virtual usado para a comunicao; comp lzo:1 define o nvel de compresso que ser utilizado; encr yes define se a seo ser encriptada ou no; speed 256:128 - Esta e uma das mais importantes, pois nessa linha possvel definir o trafic shape. O valor 256 e a velocidade de download e 128 a velocidade de upload. up O Vtun executa um up quando a conexo estabelecida, definindo um endereo IP para o tap0: Up{ Ifconfig %% 10.1.0.1 netmask 255.255.255.0; route "add -net 10.2.0.0 netmask 255.255.255.0 gw 10.1.0.2"; firewall "-A forward -s 10.2.0.0/24 -d 0.0.0.0/0 -j MASQ";

40

} A terceira linha define a rota para a rede 10.2.0.0 com o gateway e a quarta linha a mscara de rede interna e o IP forward pelo ipchains. Do lado do cliente, utiliza-se o exemplo abaixo. importante notar que o algoritmo cliente possui basicamente as mesmas opes do algoritmo servidor: options { port 5000; # Connect to this port. timeout 60; # General timeout # Path to various programs ppp /usr/sbin/pppd; ifconfig /sbin/ifconfig; route /sbin/route; firewall /sbin/ipchains; }

# Ethernet example. Session 'lion'. lion { pass tiago; # Password type ether; # Ethernet tunnel device tap0; # Device tap1 up { # Connection is Up # Assign IP address and netmask. ifconfig "%% 10.1.0.2 netmask 255.255.255.0"; }; down { # Connection is Down # Shutdown tap device ifconfig "%% down"; };

41

Para iniciar o Vtun no computador que atua como servidor, deve-se usar o comando #vtund s. Para conectar o cliente deve-se utilizar o comando #vtund lion. Desta forma ser estabelecida uma VPN utilizando a ferramenta Vtun.

7.1.4 Ambiente a ser implementado A soluo ser aplicada criando uma VPN entre um escritrio remoto e a empresa ThyssenKrupp Elevadores. Ambos os sites esto localizados em Guaba/RS. O escritrio remoto possui uma conexo banda larga (ADSL) de 1Mb, provida pela empresa de telefonia Oi.

Figura 15 VPN entre escritrio remoto e a ThyssenKrupp

Na figura 15, pode ser visto esquerda o escritrio remoto com o computador que far ser o cliente neste conexo e direita a empresa, onde ficar o servidor que receber a conexo VPN. 7.2 PLANEJANDO A IMPLEMENTAO DA SOLUO WAAS O planejamento da implementao do Cisco WAAS pode ser dividido em trs partes: fase de dimensionamento, anlise da otimizao desejada, disponibilidade para gesto (gerenciamento) do sistema. A fase de dimensionamento inclui as definies das tarefas descritas abaixo: Determinar onde se faz necessria a acelerao (WAN onde a comunicao mais lenta, onde o negcio requer mais agilidade, etc.);

42

Determinar o modelo de WAE a ser adquirido. Esta determinao se faz levando em conta a largura de banda contratada com a operadora de telefonia, o nmero de usurios da filial e a expectativa de utilizao. Verificar se a filial tem a necessidade de um servidor de arquivos e de impresso;

Determinar nmeros de licenas a serem adquiridas. O planejamento em torno da questo de gesto deve ser feito levando em

conta os seguintes quesitos: Analisar a estrutura que receber a acelerao antes da alterao na arquitetura; Determinar o mtodo de autenticao e autorizao de login (por exemplo, RADIUS, TACACS+, servidor de domnio Microsoft Windows) e as polticas de conta para manuteno do Cisco WAAS; Para fins de segurana, definir polticas de senha, bem como pr-definir a alterao de senha do superusurio assim que a implementao for finalizada; Definir a necessidade de criar outras contas de usurio para administrar a soluo; Determinar se ser mais fcil administrar os WAEs reunindo-os em grupos lgicos. Estes grupos facilitam a administrao e aplicao de alteraes nos WAEs; Determinar se o gerenciamento ser feito por Telnet ou SSH; Quando o assunto determinar a otimizao desejada com a implementao da soluo, deve-se analisar o seguinte: Analisar a funcionalidade do link e dos roteadores, para definir se existem problemas de performance, quedas, etc. Determinar os tipos de acelerao necessrios (por exemplo, WAFS, servidor de impresso, servidor de arquivo, acelerao de aplicaes especficas); Todas as configuraes possveis estaro disponveis no decorrer deste trabalho, quando o assunto for o gerenciamento da soluo.

43

7.2.1 Requisitos necessrios Baseando-se em uma WAN j estabelecida, necessria a aquisio de trs WAEs. Dois faro a funo de motor da acelerao e um a funo de gerenciador. Existem diversos modelos de WAE disponveis pela Cisco para a implementao do WAAS. Nesta implementao sero usados o Cisco WAE 512 na filial Porto Alegre, o WAE 674 na matriz (trata-se de um equipamento mais robusto, visando suportar depois a aplicao de aceleradores nas demais filiais) e um WAE 474 como gerenciador da aplicao. O 474 ser utilizado por fornecer uma maior facilidade na manuteno, pois possui uma estrutura muito semelhante a um desktop. Vale salientar que a aquisio de trs appliances de rede ocorre somente na primeira implementao. Caso a empresa deseje aplicar o WAAS em outra filial, ser necessria a aquisio de somente mais um WAE, pois o motor de acelerao e o gerenciador, ambos localizado na Matriz, sero o mesmo que j vem sendo utilizado na acelerao da primeira filial. 7.2.2 Ambiente a ser implementado A implementao do WAAS ser realizada entra a LAN da Matriz, localizada em Guaba e a LAN da filial localizada em Porto Alegre. Hoje a comunicao entre essas duas redes conta com um link MPLS de 1,5Mbps, seguindo a figura 16:

Figura 16 - Desenho da rede antes da implementao do WAAS

Com a implementao dos WAEs, a rede sofrer as seguintes alteraes:

44

Figura 17 Cenrio aps a implementao dos WAEs

Pode-se verificar pelo desenho que dois WAEs ficaram entre a LAN e o roteador, realizando a funo de motor da acelerao e um terceiro equipamento ficar localizado na matriz realizando o gerenciamento da acelerao. A vantagem de se ter um terceiro equipamento apenas com a funo de gerenciador a no necessidade de parar a acelerao para gerar relatrios ou realizar alteraes no mecanismo. 7.2.3 Monitorando e Configurando o WAAS Nesta seo sero descritas as principais funes a serem monitoradas e configuradas no WAAS. O monitoramento e as configuraes so realizadas no appliance gerenciador e o mesmo replica para os motores de acelerao. Neste trabalho ser descrita a verso 4.1.5a do software. Ao desembalar e alocar o WAE em um rack, deve-se ligar o mesmo na energia eltrica e conectar um monitor e um teclado. Depois de ligado, o WAE solicitar a execuo do utilitrio de configurao, usado para definir as configuraes bsicas do appliance. Dentro deste utilitrio ser selecionado se o WAE ser um gerenciador central ou o motor da soluo. Escolhendo a opo de Central Manager, o utilitrio solicitar informaes sobre DHCP, servidor NTP e fuso-horrio, promovendo assim o WAE a gerenciador da soluo. Aps inserir todas estas informaes, necessrio confirmar as alteraes o equipamento ser reinicializado. Se na primeira tela do utilitrio for selecionada a opo de motor de acelerao (application-accelerator), o assistente de configurao solicitar as informaes

45

necessrias para saber quem o Central Manager e receber as definies realizadas no mesmo. O mesmo processo ocorre no WAE que ficar localizado na outra LAN (filial). Com as instalaes realizadas, o Central Manager disponibiliza, via browser, o acesso para monitoramento e configuraes do WAAS. A primeira tela, que pode ser vista logo abaixo, solicitar o logon do usurio.

Figura 18 Tela de Logon

Na tela inicial do gerenciador ser apresentada uma viso geral da aplicao. Nesta tela possvel analisar o trfego ocorrido entre os appliances, dividindo e mensurando em percentual o quanto cada tipo de trfego est consumindo do link, bem como um comparativo entre a utilizao do link no seu estado original e com a aplicao desta tecnologia de otimizao. Esta tela exibe tambm os Alarms Informations, onde possvel identificar se existe algum dispositivo com alguma no conformidade. A tela indica qual dispositivo est apresentando problema, qual o problema e o seu impacto no bom funcionamento da soluo. Nesta tela podem ser identificados problemas onde o WAE no est ligando, est com o horrio incorreto, entre outros. A figura 19 exibe a tela descrita.

46

Figura 19 Tela Inicial

Clicando em Alerts, o gerenciador apresenta uma tela de alertas mais detalhada. Nela possvel tomar algumas aes como editar as configuraes do application-accelerator a fim de resolver problemas, visualizar logs e executar comandos de diagnstico disponibilizados pelo prprio software.

Figura 20 Tela de alertas

No submenu Manage Device possvel gerenciar cada WAE da rede, podendo ativ-los, desativ-los, identificar o endereo IP, a localizao geogrfica, a verso do software que est sendo utilizada, o modelo do dispositivo, o status (online ou offline), bem como exportar relatrios e realizar pesquisas avanadas (opo mais utilizada em grandes empresas equipadas com WAAS em todas as suas filiais).

47

Figura 21 Tela de gerenciador de dispositivos

No item Manage Device Group possvel criar grupos para armazenar os dispositivos. Esta opo torna-se importante por facilitar a aplicao de configuraes em diversos WAEs ao mesmo tempo alm de facilitar a organizao. Um grupo aceita os parmetros de configurao da mesma forma que um dispositivo e todos os dispositivos que estiverem dentro deste grupo herdam as configuraes.

Figura 22 Tela de gerenciamento dos grupos de dispositivos

A opo Manage Locations visa organizar e indicar a localizao de cada equipamento.

48

Figura 23 Tela de gerenciamento de localizao dos WAE's

Acessando o menu Monitor e o submenu Optimization possvel acessar tabelas e grficos gerais (fornecem percentuais) sobre os resultados que esto sendo obtidos com a implementao do WAAS. semelhante ao que pode ser visualizado na tela inicial, porm com mais detalhes, permitindo exportar estes resultados a fim de gerar relatrios.

Figura 24 Tela monitoramento da otimizao

No submenu Acceleration possvel ter acesso s informaes especficas de cada tipo de acelerao. Pode-se visualizar, por exemplo, o nmero de conexes que foram estabelecidas em cada dispositivo e o comportamento da WAAS com estas conexes. Assim como nos submenus anteriores, possvel exportar estes dados para a gerao de relatrios.

49

Figura 25 Tela monitoramento da acelerao

No submenu Topology identifica-se quais conexes existentes entre os WAEs. Por padro, as conexes so estabelecidas entre filial e matriz, mas o WAAS permite que se estabelea a acelerao entre duas filiais remotas, desde que elas tenham um link entre as duas LANs.

Figura 26 Tela monitoramento dos WAEs

O menu Report exibe relatrios j prontos e possibilita planejar a gerao destes relatrios atravs da opo Scheduled Reports

50

Figura 27 Tela de relatrios

O menu Jobs exibe as atualizaes disponveis para o software do WAAS. Estes Jobs so criados atravs de um filtro que solicita origem dos arquivos, verses a serem pesquisadas e tamanho de arquivo.

Figura 28 Tela de gerenciamento de atualizaes

O menu Configure disponibiliza o acesso a todas as possveis configuraes da soluo Cisco WAAS. Sero descritas a seguir as opes disponveis.

51

Figura 29 Tela de configurao do WAAS

File Service: conforme j descrito neste trabalho, possvel que o WAE seja um servidor de arquivos, reduzindo assim custos com servidores. o Preposition cria o servidor de arquivo, atribuindo a ele um nome, credenciais de acesso para um administrador, espao em disco que ser utilizado para o armazenamento de arquivos, percentual de espao em disco que ser utilizado para o caching, entre outras configuraes; o Dynamic Shares possibilita configurar o compartilhamento de pastas; o Baseline Group possibilita aplicar as configuraes de servidor de arquivos grupos de dispositivos j criados previamente.

Acceleration: configura-se deste submenu a principal ferramenta do WAAS. o Applications defini-se que tipos de aplicao tero acelerao. Dentre as diversas aplicaes, destaca-se a acelerao de ferramentas de backup, ferramentas de conferncia, aplicaes de e-mail e

mensagens instantneas, acesso e transferncia de arquivos, servios de impresso e acesso remoto; o Polices possvel criar polticas de acelerao para cada tipo de aplicao. Com isso possvel concentrar mais ainda os esforos da acelerao em servios ou aplicaes essenciais para o negcio da empresa; o Classifiers indica em quais WAEs os servios esto configurados;

52

Legacy Services: exibe de forma mais resumida os servios habilitados, as conexes estabelecidas e as impressoras instaladas (afinal o WAE pode tambm ser um servidor de impresso). O menu Admin permite configurar e administrar os logins de acesso ao

sistema. Neste mesmo menu possvel tambm criar grupo de usurios e auditar logs gravados em cada logon e logoff realizado no sistema.

Figura 30 Tela de administrao do software 4.1.5a

7.3 TESTES A SEREM REALIZADOS Como cada soluo ser implementada em um ambiente diferente, ser realizada uma comparao de performance entre o antes e o depois da implementao dos aceleradores. No caso do WAAS, a WAN entre a Matriz e a filial Porto Alegre ser testada antes da implementao dos WAEs. Para a efetivao dos testes com o Vtun, primeiramente ser criada uma VPN sem a aplicao de compresso. Aps realizar diversas transferncias de arquivo, sero testados os nveis possveis de compresso de dados, podendo assim avaliar a otimizao proporcionada pelo Vtun. Os testes sero realizados mediante a transferncia de diferentes tipos de arquivos, atravs da anlise em diferentes enlaces (jitter, delay, vazo). Acessos a sistemas internos, como Intranet, aplicaes Metaframe, servidor de arquivos, entre outros, tambm sero analisados, usando como unidade o tempo.

53

8 RESULTADOS O material terico encontrado indica que a acelerao WAN uma boa alternativa para a otimizao das redes geograficamente distribudas. Um fator que facilita a implementao a existncia de alternativas gratuitas desta tecnologia. Com esta descrio realizada nos captulos acima possvel realizar a implementao e testes de performance, para que seja definida a melhor alternativa.

TRABALHO DE CONCLUSO DE CURSO - II No Trabalho de Concluso de Curso II, sero implementadas as duas solues

conforme planejado e descrito no TCC I. Aps esta implementao, sero analisados os resultados obtidos pelas duas solues e definida e melhor relao custo benefcio, bem como a apresentao de um ROI (Return of Investiment) da soluo Cisco WAAS. Vale salientar que este resultado vai depender muito das condies da empresa. Ser necessrio avaliar a disponibilidade de investimento que a empresa possui, uma analise de utilizao do link, entre outras opes que sero abordadas no TCC II.

10

REFERNCIAS

TANEMBAUM, Andrew. Redes de Computadores, 4a Edio. Ed. Campus. 2003. CISCO, Documentation - Cisco Systems - Cisco Wide Area Application Services (WAAS), disponvel para download em www.cisco.com. Acessado em 18 de Agosto de 2009. CISCO, Documentation Cisco Systems Disponvel em http://www.cisco.com/en/US/prod/collateral/contnetw/ps5680/ps6870/solution_overvi ew_gain_strategic_advantages_with_cisco_wide_area_application_services_WAAS. html Acessado em 13 de abril de 2009. CISCO, Documentation Cisco Systems Disponvel em http://www.cisco.com/support/br/public/nav/lll_280484571_1_212.shtml. Acessado em 10 de maro de 2009. FILIPPETTI, Marco, WAN Optimization A bola da vez? Disponvel em http://blog.ccna.com.br/2009/01/06/wan-optimization-a-bola-da-vez. Acessado em 10 de abril de 2009. FILIPPETTI, Marco, Tecnologias utilizadas em aceleradores WAN Disponvel em http://blog.ccna.com.br/2009/05/08. Acessado em 12 de maio de 2009.

54

PAINE, Stephen; BURNETT, Steven. Criptografia e Segurana: o Guia Oficial RSA, 1a Edio. Ed. Campus. 2002. Vtun Disponvel em http://vtun.sourceforge.net/. Acessado em 15 de Setembro de 2009. Zlib disponvel em http://zlib.net/. Acessado em 20 de Setembro de 2009. LZO disponvel em http://www.oberhumer.com/opensource/lzo/lzodoc.php. Acessado em 25 de Setembro de 2009.

Вам также может понравиться

- Mo SGS002 PДокумент5 страницMo SGS002 Plobinho122Оценок пока нет

- LIVRO Redes e ManutencaoДокумент131 страницаLIVRO Redes e ManutencaoCarlosОценок пока нет

- Formando PalavrasДокумент6 страницFormando PalavrasRenilda ChagasОценок пока нет

- Sobre o Vivo BoxДокумент5 страницSobre o Vivo BoxWilson MirandaОценок пока нет

- Apostila Assembly2Документ60 страницApostila Assembly2gui.srvОценок пока нет

- Aula Atividade TutorДокумент3 страницыAula Atividade TutorVanderlei LinoОценок пока нет

- Capítulo II. Engenharia de RequisitosДокумент41 страницаCapítulo II. Engenharia de RequisitosEl ProcuradoОценок пока нет

- PreLab-5 Acionamento LEDs e DisplaysДокумент4 страницыPreLab-5 Acionamento LEDs e DisplaysEvandro Fernandes LedemaОценок пока нет

- SQL Server Ebook PTДокумент31 страницаSQL Server Ebook PTLucas MeloОценок пока нет

- Aula 01 Introdução A MicroprocessadoresДокумент54 страницыAula 01 Introdução A MicroprocessadoresJean BalloneckerОценок пока нет

- Servidor Proxy Com Balanceamento de Carga e Alta DisponibilidadeДокумент16 страницServidor Proxy Com Balanceamento de Carga e Alta DisponibilidadeBrunaQuilesОценок пока нет

- Ficha de Trabalho 7 SOДокумент5 страницFicha de Trabalho 7 SOPaula AlmeidaОценок пока нет

- ApresentaçãoДокумент9 страницApresentaçãoStıcky GsОценок пока нет