Академический Документы

Профессиональный Документы

Культура Документы

Practicaanalisistrafico Grupod 120929165234 Phpapp02 PDF

Загружено:

Maria Esther Vera FuentesОригинальное название

Авторское право

Доступные форматы

Поделиться этим документом

Поделиться или встроить документ

Этот документ был вам полезен?

Это неприемлемый материал?

Пожаловаться на этот документАвторское право:

Доступные форматы

Practicaanalisistrafico Grupod 120929165234 Phpapp02 PDF

Загружено:

Maria Esther Vera FuentesАвторское право:

Доступные форматы

MSIGT:AnlisisdeDatosyGerenciadeTecnologasdeInformacinyComunicacin 2012

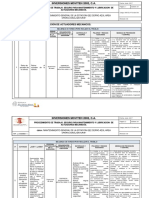

Prctica Anlisis de Vulnerabilidad

Grupo D:

EdsonTercerosT. JosLuisCalero. JerrySoletoR. MartinAyllonQ. RaulFernandezQ. JosAntonioOrellanaA. ClaudiaVillarroelP. YussenSolisG. PiterMontesC. MartinAyllonQ.

MSIGT:AnlisisdeDatosyGerenciadeTecnologasdeInformacinyComunicacin 2012

1. Objetivo

Elpropsitodeltrabajofueanalizareltrficodeunaredlocalseestudielflujodeinformacin generadoporlossistemasutilizadosenlaempresa.Eltrficofuemonitoreadoaniveldelascapas 2y3delmodeloOSI.

2. Herramientas

PararealizarelanlisisdetrficosevioporconvenienteusarlasherramientaWireshark,Driftnety Ettercap. Wiresharkesunanalizadordetrficoquepuederesultardegranutilidadparadetectar,analizary relacionar trfico identificando las posibles amenazas a la red para, posteriormente, limitar su impacto. Previo al anlisis, se realizo una prueba para conocer la herramienta. Inicialmente se configur una red privada entre tres equipos: dos Windows 7 y un Linux BackTrack 5 R3.Estos equipos fueron conectados a tres dispositivos de red distintos: HUB,SwitchEncore,Switch 3COM.Deesta manera queramos obtener la configuracin que aseguraba que todos los paquetes que se transportabanporlared,seancapturadosporWireshark. HUB.AlconectarconunHubsecomprobquetodoeltrficoeraescuchadoporelWireshark

MSIGT:AnlisisdeDatosyGerenciadeTecnologasdeInformacinyComunicacin 2012

Serealizunpingyseverificolaconexin

SWITCHEncore.Deigualfueposiblelacapturadedatosconesteequipo.

MSIGT:AnlisisdeDatosyGerenciadeTecnologasdeInformacinyComunicacin 2012

SWITCH3COM.Conestedispositivoderedseconstatoquealgunospaquetesnoeranvisiblespara WireShark. NosepudohacerunapruebaconunSwitchCISCOyaquenosetenanamano.

Debido a esto decidimos utilizar el HUB para realizar los anlisis ya que de esta manera no es necesarialautilizacindeotrastcnicascomoARPPoisoningparacapturarpaquetes. Se us la herramienta driftnet[http://www.exparrot.com/~chris/driftnet/] que escucha el trfico de la red y toma las imgenes JPEG y GIF de los streams TCP para desplegarlas de manera independiente. Junto con ettercap[http://ettercap.sourceforge.net/] que es un sniffer, es posible capturar las imgenes de toda una red. Ambas herramientas se encuentran en la distribucin BackTrack5R3bajolaclasificacinPrivilegeEscalation,ProtocolAnalysis,NetworkSniffers.

3. DescripcindelAnlisisconWireshark

Setratodeverificarcuanseguroeselaccesowebalassiguientesherramientas:Joomla, phpmadminycpanel. Acontinuacinsedetallaelprocesodelanlisis.

a. AnlisisJoomla

4

MSIGT:AnlisisdeDatosyGerenciadeTecnologasdeInformacinyComunicacin 2012

EstacapturarepresentaeltrficodepaquetesdenavegacinaunapginaJoomladonde esposiblecapturarlosdatosdelUsuarioycontrasea.

b. Anlisisphpmyadmin

Estacapturavisualizalascredencialesdeaccesoalabasededatosatravsde phpmyadmin.

5

MSIGT:AnlisisdeDatosyGerenciadeTecnologasdeInformacinyComunicacin 2012

c. AnlisisCpanel

SeintentacapturarlosdatosdeladministradorCPanel,peroposiblevisualizar informacincriticacomoocurrienlosdoscasosanteriores.

6

MSIGT:AnlisisdeDatosyGerenciadeTecnologasdeInformacinyComunicacin 2012

4. AnalisisconDriftnetyEttercap

Selogrocapturarlasimgenesqueerantransportadasporlared

MSIGT:AnlisisdeDatosyGerenciadeTecnologasdeInformacinyComunicacin 2012

MSIGT:AnlisisdeDatosyGerenciadeTecnologasdeInformacinyComunicacin 2012

5. Resultados a. Vulnerabilidadesenelacceso

El anlisis permiti evidenciar que Tanto Joomla como Phpmyadmin presentaron vulnerabilidades ante la captura de datos de WireShark, siendo posible capturar contraseasyusuarios. En cambio CPanel permite un acceso web mas seguro protegiendo los datos del usuario, comparado con las otras dos herramientas. Esto debido a que utiliza el protocolo ssdp paraestablecerlacomunicacin.

b. Vulnerabilidadesenimgenes

Driftnet y Ettercap son herramientas que pueden ser utilizadas para demostrar lo fcil que resultaaunapersonaverloquepasaenunared.Asmismo,servirademediodisuasivoya que instaurando una poltica de monitoreo es posible registrar que estuvo realizando un usuario.

MSIGT:AnlisisdeDatosyGerenciadeTecnologasdeInformacinyComunicacin 2012

6. PropuestadeSoluciones

Las herramientas que son utilizadas para realizar transacciones en la red, debern utilizar protocolos ms fuertes como https, ssh y ssdp. De esta se disminuirn los riesgos de posible capturadeinformacincrtica.

10

Вам также может понравиться

- Solicitud PadrinoДокумент1 страницаSolicitud PadrinoMaria Esther Vera Fuentes100% (4)

- Criptografia Tema 39Документ14 страницCriptografia Tema 39Estela Albert BorderiaОценок пока нет

- Uso Racioanl Del Agua 19-01-12Документ4 страницыUso Racioanl Del Agua 19-01-12Maria Esther Vera FuentesОценок пока нет

- Grupo 5Документ13 страницGrupo 5Maria Esther Vera FuentesОценок пока нет

- Grupo 5Документ13 страницGrupo 5Maria Esther Vera FuentesОценок пока нет

- Grupo 5Документ13 страницGrupo 5Maria Esther Vera FuentesОценок пока нет

- Manual SuperwallДокумент42 страницыManual SuperwallJennifer Alejandra Alvarez FrancoОценок пока нет

- Analisis Proceso Electrorefinacion CuДокумент9 страницAnalisis Proceso Electrorefinacion CuXimena Patricia Pizarro CortezОценок пока нет

- Ejemplo DISEÑO HIDRAULICO EDIFICIO SANTA MARIA OCAÑA FINAL.Документ24 страницыEjemplo DISEÑO HIDRAULICO EDIFICIO SANTA MARIA OCAÑA FINAL.juanОценок пока нет

- Memoria de Calculo de Pavimento RigidoДокумент15 страницMemoria de Calculo de Pavimento RigidoMayrenee RodriguezОценок пока нет

- Temario Taller de Ciencias IДокумент1 страницаTemario Taller de Ciencias Iaguilamilka42Оценок пока нет

- Comparacion de Pisos Epóxicos y Piso PulidoДокумент1 страницаComparacion de Pisos Epóxicos y Piso PulidoserviincaОценок пока нет

- Poligonal AbiertaДокумент14 страницPoligonal AbiertaWILMAR STEVEN SANTIAGO CUADROSОценок пока нет

- FERRASAДокумент3 страницыFERRASAnerioalfonsoОценок пока нет

- Formulario Aceros CompressДокумент4 страницыFormulario Aceros CompressVictor Hugo FernandezОценок пока нет

- Universidad Nacional de IngenieriaДокумент6 страницUniversidad Nacional de Ingenieriaisaias perezОценок пока нет

- Estrategia Genérica y Cadena de Valor de StarbucksДокумент2 страницыEstrategia Genérica y Cadena de Valor de StarbuckspetyzoОценок пока нет

- 311 Evaluacion de Columna de Empernado t88Документ8 страниц311 Evaluacion de Columna de Empernado t88Alexis Leonardo Vega ReyesОценок пока нет

- Materiales y Herramientas Utilizados en ConstruccionДокумент5 страницMateriales y Herramientas Utilizados en ConstruccionWilliams Anderson CG100% (1)

- Fs 8040358Документ1 страницаFs 8040358Santiago Andres Plaza QuirozОценок пока нет

- PTS Mantenimiento y Lubricacion de ActuadoresДокумент5 страницPTS Mantenimiento y Lubricacion de Actuadoresluis0% (1)

- Apuntes de SOLDADURAДокумент68 страницApuntes de SOLDADURAIván CaihuaraОценок пока нет

- 39-P-SDM10501-GMI-31453-E Memoria de Cálculo de Alimentadores Eléctricos ElectricidadДокумент3 страницы39-P-SDM10501-GMI-31453-E Memoria de Cálculo de Alimentadores Eléctricos ElectricidadmichaelОценок пока нет

- Método Estándar de Prueba para Resistencia de Abrasión de Hormigón Por Voladura de ArenaДокумент9 страницMétodo Estándar de Prueba para Resistencia de Abrasión de Hormigón Por Voladura de ArenaDaniel Enacarnacion PatracaОценок пока нет

- Prevencion de EmergenciasДокумент18 страницPrevencion de EmergenciasAdbleidys GutierrezОценок пока нет

- Capítulo 1 Consecuencias de Una Mala Calidad de EnergíaДокумент10 страницCapítulo 1 Consecuencias de Una Mala Calidad de EnergíaChava Montiel100% (1)

- Calidad en La Construcción - Mauricio Leon TejadaДокумент50 страницCalidad en La Construcción - Mauricio Leon TejadaCARLOS JEFFERОценок пока нет

- Trabajo #2 (Funciones MySQL)Документ2 страницыTrabajo #2 (Funciones MySQL)Roberto Camarillo MorázОценок пока нет

- SIRCE Manual de Usuario (Internet)Документ52 страницыSIRCE Manual de Usuario (Internet)Pilar Medrano Mena0% (1)

- Análisis Según Sherwood y LeupenДокумент3 страницыAnálisis Según Sherwood y LeupenDIANA LUCIA AVILA MALAVERОценок пока нет

- Esquematica Electrica C4 Sedan HDIДокумент47 страницEsquematica Electrica C4 Sedan HDICristian Javier Rivera Urrutia100% (1)

- Materiales e Instrucciones Kit Potabilizador Proyecto AguaДокумент3 страницыMateriales e Instrucciones Kit Potabilizador Proyecto AguaAlvaro IllanesОценок пока нет

- Yacimientos CordilleranosДокумент16 страницYacimientos CordilleranosD'Marlon MnОценок пока нет

- Informe Cerradura Digital de 4 BitsДокумент5 страницInforme Cerradura Digital de 4 BitsRichert Jesus BompartОценок пока нет

- La Capa LimiteДокумент30 страницLa Capa Limiteadonis hernandezОценок пока нет

- Modelo para ProyectoДокумент54 страницыModelo para ProyectoDiego PomaОценок пока нет