Академический Документы

Профессиональный Документы

Культура Документы

Joao Seguranca 0001 Principios

Загружено:

temes araujo mendes0 оценок0% нашли этот документ полезным (0 голосов)

20 просмотров0 страницАвторское право

© Attribution Non-Commercial (BY-NC)

Доступные форматы

PDF, TXT или читайте онлайн в Scribd

Поделиться этим документом

Поделиться или встроить документ

Этот документ был вам полезен?

Это неприемлемый материал?

Пожаловаться на этот документАвторское право:

Attribution Non-Commercial (BY-NC)

Доступные форматы

Скачайте в формате PDF, TXT или читайте онлайн в Scribd

0 оценок0% нашли этот документ полезным (0 голосов)

20 просмотров0 страницJoao Seguranca 0001 Principios

Загружено:

temes araujo mendesАвторское право:

Attribution Non-Commercial (BY-NC)

Доступные форматы

Скачайте в формате PDF, TXT или читайте онлайн в Scribd

Вы находитесь на странице: 1из 0

Mdulo 3 (Segurana) Segurana da Informao 1

Informtica para Concursos Pblicos

Joo Antonio www.joaoantonio.com.br

Mdulo 3 ( Segurana)

Segurana da I nformao

Informtica para Concursos

Joo Antonio

Como me Encontrar...

Site:

www.joaoantonio.com.br

E-mails:

joaoacarvalho@terra.com.br

joaoantonio@joaoantonio.com.br

MSN:

jaclgc@hotmail.com

SKYPE:

professor.joao.antonio

Joo Antonio Informtica para Concursos Mdulo 3 (Segurana)

2

Contedo desde Mdulo

Princpios da Segurana da Informao;

Ameaas aos Sistemas de Informao;

Recursos de Segurana;

Backup;

Criptografia;

Hash (Resumo da Mensagem);

Assinatura Digital;

Certificao Digital;

Joo Antonio Informtica para Concursos Mdulo 3 (Segurana)

3

Segurana da Informao

As informaes digitais esto sujeitas a

uma srie de inconvenientes

(intencionais ou no) que lhes conferem

um estado muito no confivel;

A segurana da informao trata

justamente dos conceitos, tcnicas e

recursos que conseguem minimizar

essa fragilidade, dando nveis de

confiabilidade altos s informaes

digitais;

Joo Antonio Informtica para Concursos Mdulo 3 (Segurana)

4

Princpios da Segurana

So os pilares nos quais se apia a

Segurana dos sistemas de

informao;

Os princpios da segurana so,

simplesmente, os pr-requisitos para

que se considere um sistema de

informaes seguro.

Formam a sigla CIDA (ou DICA, se

preferir);

Joo Antonio Informtica para Concursos Mdulo 3 (Segurana)

5

Princpios da Segurana

Confidencialidade: a garantia de

que uma informao no ser

acessada por pessoas no

autorizadas (ser confidencial, ser

sigiloso);

Recursos que encobrem ou

escondem a informao (como a

criptografia) e que limitam acesso

dos usurios (como senhas)

objetivam a confidencialidade.

Joo Antonio Informtica para Concursos Mdulo 3 (Segurana)

6

Mdulo 3 (Segurana) Segurana da Informao 2

Informtica para Concursos Pblicos

Joo Antonio www.joaoantonio.com.br

Princpios da Segurana

Integridade: a garantia de que

uma informao no ser alterada

sem autorizao durante seu

trajeto ou seu armazenamento, por

exemplo(manter-se ntegro);

Recursos que permitem que se saiba

se a informao foi, ou no, alterada,

como o Hash, so necessrios para

que se oferea essa garantia.

Joo Antonio Informtica para Concursos Mdulo 3 (Segurana)

7

Princpios da Segurana

Disponibilidade: a garantia de

que um sistema de informaes

estar sempre disponvel aos

usurios quando requisitado (ser

disponvel, estar l sempre);

Recursos como geradores de energia,

computadores reserva e, claro,

Backups das informaes, so

importantes para esse objetivo.

Joo Antonio Informtica para Concursos Mdulo 3 (Segurana)

8

Princpios da Segurana

Autenticidade: a garantia de

conhecer a identidade de um usurio

ou sistema de informaes com

quem se vai estabelecer comunicao

(ser autntico, ser quem diz ser);

Recursos como senhas (que,

supostamente, s o usurio sabe),

biometria, assinatura digital e

certificao digital so usados para

esse fim.

Joo Antonio Informtica para Concursos Mdulo 3 (Segurana)

9

Princpios da Segurana

Confiabilidade: o objetivo-mor da

Segurana esse! Garantir que um

sistema vai se comportar (vai prestar

seu servio) segundo o esperado e

projetado. (ser confivel, fazer

seu papel);

Para atingir a perfeio, esse

princpio deve ser alcanado e, para

ele, necessrio que se respeitem

todos os demais.

Joo Antonio Informtica para Concursos Mdulo 3 (Segurana)

10

Outros Princpios da Segurana

Privacidade: um princpio

secundrio, determina que um

usurio ter condies de decidir

quais informaes estaro

disponveis e quem ter o direito de

acess-las (ser privado, ser

publicado sob minha deciso);

Confidencialidade e a autenticidade

so princpios importantes para a

Privacidade.

Joo Antonio Informtica para Concursos Mdulo 3 (Segurana)

11

Outros Princpios da Segurana

No Repdio (Irretratabilidade): a

garantia de que o autor de uma

informao (como um e-mail) no

poder negar falsamente a autoria de

tal informao (no ser possvel

retratar-se);

Autenticidade e Integridade juntas

garantem o No-Repdio;

Condio necessria validade jurdica

das informaes digitais.

Joo Antonio Informtica para Concursos Mdulo 3 (Segurana)

12

Mdulo 3 (Segurana) Segurana da Informao 3

Informtica para Concursos Pblicos

Joo Antonio www.joaoantonio.com.br

Ameaas aos Sistemas

Ameaas so todas as condies

(possibilidades) de dano aos

sistemas de informao, maculando

as garantias associadas aos princpios

vistos.

As ameaas podem ser convertidas

em sinistros (o dano em si, o

acidente) por meio de ataques

(atos intencionais) ou falhas de

vrios tipos.

Joo Antonio Informtica para Concursos Mdulo 3 (Segurana)

13

Ameaas aos Sistemas

Falhas de Hardware: so impossveis

de prever e normalmente, impossveis

de consertar!

Os Backups constantes e regulares so

importantes para que a perda de

informaes causada pela falha em si

no seja considervel;

Backup no evita a falha! Mas permite

recuperar os dados perdidos.

Joo Antonio Informtica para Concursos Mdulo 3 (Segurana)

14

Ameaas aos Sistemas

Vulnerabilidades dos Programas:

falhas de desenvolvimento dos

softwares usados no cotidiano

permitem que os conhecedores de tais

defeitos possam explor-los para

prejudicar o sistema, invadi-lo

procura de dados ou simplesmente

torn-lo instvel.

Atualizar os programas com os patches

disponibilizados pelo fabricante

minimiza os riscos destas brechas.

Joo Antonio Informtica para Concursos Mdulo 3 (Segurana)

15

Ameaas aos Sistemas

Ataques: atos deliberados de

usurios mal-intencionados para

prejudicar um sistema de

informaes ou obter dados.

H vrios tipos de ataques, que so

classificados por seus objetivos (o

que fazer com o alvo) ou por sua

forma de execuo (como realizar o

ataque).

Joo Antonio Informtica para Concursos Mdulo 3 (Segurana)

16

Ameaas aos Sistemas

Malware: programas criados com

objetivos prejudiciais,

comprometendo, assim a segurana

dos sistemas de informao.

Backdoor: brechas intencionais, no

documentadas, em programas

legtimos, que permitem o acesso ao

sistema por parte de seus criadores

ou mantenedores.

Joo Antonio Informtica para Concursos Mdulo 3 (Segurana)

17

Ameaas aos Sistemas

Hackers: usurios avanados, que

possuem um exmio conhecimento

em informtica.

Crackers: usurios que quebram

sistemas de segurana de acesso a

servidores. Os crackers tambm

burlam os sistemas anticpia e

antipirataria de alguns programas

(criam cracks).

Joo Antonio Informtica para Concursos Mdulo 3 (Segurana)

18

Mdulo 3 (Segurana) Segurana da Informao 4

Informtica para Concursos Pblicos

Joo Antonio www.joaoantonio.com.br

Ameaas aos Sistemas

SPAM: envio em massa de

mensagens de e-mail no

autorizadas pelos destinatrios.

Scam(Golpe): uma srie de

tcnicas para enganar os usurios de

sistemas de informao no intuito de

enviar-lhe um programa malfico ou

simplesmente obter seus dados.

Joo Antonio Informtica para Concursos Mdulo 3 (Segurana)

19

Malware

Joo Antonio Informtica para Concursos Mdulo 3 (Segurana)

20

Malware

Vrus

Trojan

Sniffer

Spyware

Adware

Port Scanner

Exploit

WORM

Malware

Vrus de Computador: um

programa (ou parte de um

programa) que:

Necessita de um hospedeiro para

existir (um vrus se anexa ao

contedo de um arquivo para viver);

Consegue se replicar (copiar) sozinho

para outros arquivos (hospedeiros);

Joo Antonio Informtica para Concursos Mdulo 3 (Segurana)

21

Malware

Cavalo de Tria (Trojan Horse):

um programa que apresenta-se como

algo inofensivo (um jogo, um carto

de Natal etc.) e que, na verdade,

esconde objetivos maliciosos, como

apagar dados, roubar informaes e,

mais comumente, abrir portas de

comunicao para que se possa

invadir o computador que o

executou.

Joo Antonio Informtica para Concursos Mdulo 3 (Segurana)

22

Malware

Sniffer: um programa que

instalado na mquina do atacante e

serve para capturar os quadros da

rede que chegam quela mquina,

mesmo os que no esto oficialmente

direcionados a ela.

A placa de rede passa a operar em

modo promscuo, no rejeitando

nenhum quadro que chegou.

Joo Antonio Informtica para Concursos Mdulo 3 (Segurana)

23

Funcionamento sem Sniffer

Joo Antonio Informtica para Concursos Mdulo 3 (Segurana)

24

De: meu MAC :: Para: MAC Roteador

Bla bla bla bla bla bla bla bla bla bla

bla bla bla bla bla bla bla bla bla bla

P

O

O

Mdulo 3 (Segurana) Segurana da Informao 5

Informtica para Concursos Pblicos

Joo Antonio www.joaoantonio.com.br

Funcionamento com Sniffer

Joo Antonio Informtica para Concursos Mdulo 3 (Segurana)

25

De: meu MAC :: Para: MAC Roteador

Bla bla bla bla bla bla bla bla bla bla

bla bla bla bla bla bla bla bla bla bla

P

O

SNIFFER

P

Um Sniffer

Joo Antonio Informtica para Concursos Mdulo 3 (Segurana)

26

Um Sniffer

Joo Antonio Informtica para Concursos Mdulo 3 (Segurana)

27

Mais sobre o Sniffer

Sniffers s so 100% efetivos se forem

usados em redes que possuam hubs.

Em redes com switches, as mensagens

no chegam aos sniffers para que eles

possam captur-las com facilidade.

Existem sniffers para redes com switch,

mas so muito mais complexos (e nem

sempre funcionam).

Joo Antonio Informtica para Concursos Mdulo 3 (Segurana)

28

Malware

Spyware: um programa que

monitora e registra os hbitos de

navegao e acesso Internet do

micro infectado.

Um spyware pode conter keyloggers

(capturadores de teclado) e

screenloggers (capturadores de tela)

para copiar o que o usurio est

fazendo no computador.

Joo Antonio Informtica para Concursos Mdulo 3 (Segurana)

29

Malware

Adware: um programa que fica

fazendo anncios de propaganda

no micro infectado.

Pode ser um programa lcito,

acompanhando outros programas

como o MSN Messenger e o Emule.

Fica abrindo pginas ou mostrando

imagens e links de cassinos, lojas

etc.

Joo Antonio Informtica para Concursos Mdulo 3 (Segurana)

30

Mdulo 3 (Segurana) Segurana da Informao 6

Informtica para Concursos Pblicos

Joo Antonio www.joaoantonio.com.br

Malware

Port Scanner: um programa que

vasculha um computador alvo

procura de portas (servios) abertas

para que, atravs delas, se possa

perpetrar uma invaso quele micro.

Um port scanner, na verdade, envia

sucessivos pacotes a vrias portas

diferentes, esperando receber um

pacote de resposta por uma delas.

Joo Antonio Informtica para Concursos Mdulo 3 (Segurana)

31

Malware

Exploit: um programa construdo para

tirar vantagem de alguma falha, ou

vulnerabilidade, conhecida em um

sistema de informaes.

Um Exploit construdo por uma hacker

(ou cracker) para permitir que usurios

menos conhecedores possam invadir

ou prejudicar o funcionamento de

computadores. um programa para

script kiddies (amadores);

Joo Antonio Informtica para Concursos Mdulo 3 (Segurana)

32

Malware

WORM: um programa que apenas usa

a estrutura das redes para se copiar de

micro em micro, degradando a

velocidade da comunicao nesta

estrutura.

Um WORM no precisa de hospedeiro,

pois ele prprio o arquivo que se

copia. O WORM no precisa ser

acionado pelo usurio, pois se utiliza de

falhas nos protocolos e servios da rede

para se espalhar.

Joo Antonio Informtica para Concursos Mdulo 3 (Segurana)

33

Vrus de Computador

Um Vrus um programa (ou, muitas

vezes, uma parte de um programa)

que se anexa a um arquivo hospedeiro

(ou seja, o vrus aloca seu cdigo

dentro do corpo do arquivo

hospedeiro) e de l tenta se copiar

(duplicar) para outros arquivos.

Um Vrus s entra em ao quando seu

hospedeiro (e o prprio vrus)

executado na memria RAM do micro

infectado.

Joo Antonio Informtica para Concursos Mdulo 3 (Segurana)

34

Vrus de Computador

Vrus de Boot: afetam o setor de

boot do HD para serem carregados

sempre que o Sistema Operacional

for carregado.

Vrus de Macro: afetam os

programas da Microsoft que so

baseados em VBA (Visual Basic for

Applications), como os documentos

do Microsoft Office (.DOC, .XLS)

Joo Antonio Informtica para Concursos Mdulo 3 (Segurana)

35

Vrus de Computador

Vrus de Executvel: afetam os

arquivos executveis, como os que

tmextenso .EXE ou .COM

Vrus Stealth: escondem-se do

Antivrus (por exemplo, como BAD

BLOCKS falhas no Disco).

Vrus Polimrficos: mudam de

assinatura a cada infeco para

dificultar a sua deteco.

Joo Antonio Informtica para Concursos Mdulo 3 (Segurana)

36

Mdulo 3 (Segurana) Segurana da Informao 7

Informtica para Concursos Pblicos

Joo Antonio www.joaoantonio.com.br

Vrus de Computador

Quando um arquivo infectado por um

vrus de computador...

... copiado para o disco rgido do

computador do usurio, este micro

nao infectado.

... aberto no computador do

usurio, este vrus torna-se ativo

naquele computador e far o que foi

programado para fazer.

Joo Antonio Informtica para Concursos Mdulo 3 (Segurana)

37

Tcnicas / Ataques

DoS (Denial of Service): no o

nome de uma tcnica de ataque, mas

de uma srie delas.

Todo ataque DoS tem como objetivo

fazer o computador vtima deixar de

responder s requisies verdadeiras,

ou seja, atentar contra a

disponibilidade do sistema.

(Tirar o servidor da tomada um

exemplo de ataque de DoS)

Joo Antonio Informtica para Concursos Mdulo 3 (Segurana)

38

Tcnicas / Ataques

Buffer Overflow (Sobrecarga de

Memria): Consiste em oferecer a

um servidor uma quantidade de

dados que ele no suporta para uma

determinada informao.

Se houver falhas na forma como o

servidor lida com tais excessos, ele

poder invadir uma rea de

memria destinada a outra parte do

programa e, com isso, travar.

Joo Antonio Informtica para Concursos Mdulo 3 (Segurana)

39

Buffer Overflow

Um ataque de Buffer Overflow s ocorre

se algumprograma (no servidor ou no

micro alvo) tem falhas (vulnerabilidades

ou brechas) na forma como trabalha

com certos dados (como nmeros,

endereos, nomes de arquivos ou

senhas)

Quando o atacante conhece a falha e

ela ainda existe (no foi corrigida com

patches), o ataque ser efetivado com

sucesso!

Joo Antonio Informtica para Concursos Mdulo 3 (Segurana)

40

Buffer Overflow

Joo Antonio Informtica para Concursos Mdulo 3 (Segurana)

41

I N I C I O D O P R O G R A M A

A B R I R C O N E X A O

R E C E B E R L O G I N

L O G I N :

R E C E B E R S E N H A

S E N H A :

C O N F E R I R N O B A N C O

O B T E R D A D O S D A C O N T A

L I S T A R M E N S A G E N S

M O S T R A R M E N S A G E M 1

M O S T R A R M E N S A G E M 2

M O S T R A R M E N S A G E M 3

M O S T R A R M E N S A G E M 4

M O S T R A R M E N S A G E M 5

Buffer Overflow

Imaginando que no servidor mostrado

na memria anterior, a senha s possa

ter 10 caracteres, mas que no h nada

no programa que proba a insero de

uma senha com mais caracteres;

Ao fazer isso, o servidor nao saber

como lidar com o excedente e

simplesmente colocar os bytes extra

emseqncia, invadindo reas de

outras partes do programa.

Joo Antonio Informtica para Concursos Mdulo 3 (Segurana)

42

Mdulo 3 (Segurana) Segurana da Informao 8

Informtica para Concursos Pblicos

Joo Antonio www.joaoantonio.com.br

Buffer Overflow

Joo Antonio Informtica para Concursos Mdulo 3 (Segurana)

43

Buffer Overflow

Joo Antonio Informtica para Concursos Mdulo 3 (Segurana)

44

I N I C I O D O P R O G R A M A

A B R I R C O N E X A O

R E C E B E R L O G I N

L O G I N : r m e n d e s

R E C E B E R S E N H A

S E N H A : r o b e r t o m e n d e s 2

0 0 7 F E R I R N O B A N C O

O B T E R D A D O S D A C O N T A

L I S T A R M E N S A G E N S

M O S T R A R M E N S A G E M 1

M O S T R A R M E N S A G E M 2

M O S T R A R M E N S A G E M 3

M O S T R A R M E N S A G E M 4

M O S T R A R M E N S A G E M 5

Tcnicas / Ataques

Ping of Death (Ping da Morte): um

tipo de ataque de Buffer Overflow que

consiste em enviar um pacote ICMP

(comando PING) com tamanho superior

a 64KB (65536 bytes).

A maioria dos sistemas operacionais

travava ou reiniciava o computador

quando recebia esse tipo de pacote.

Hoje, os principais sistemas de

informao so imunes a esse ataque.

Joo Antonio Informtica para Concursos Mdulo 3 (Segurana)

45

Tcnicas / Ataques

SYN Flooding (Inundao SYN):

consiste em enviar sucessivos

pedidos de conexo TCP (segmentos

SYN) e no efetivar a conexo real.

O servidor vai ficar tentando

responder s requisies SYN, mas

no obter respostas. Enquanto isso,

ficar preso e no aceitar conexes

legtimas, feitas por usurios

verdadeiros.

Joo Antonio Informtica para Concursos Mdulo 3 (Segurana)

46

Conexo TCP

Joo Antonio Informtica para Concursos Mdulo 3 (Segurana)

47

SYN

ACK

SYN

ACK

Three-way Handshake

(aperto de mos em trs vias)

Pacote

de dados

SYN Flooding

Joo Antonio Informtica para Concursos Mdulo 3 (Segurana)

48

SYN

SYN

ACK

SYN

SYN

ACK

SYN

SYN

ACK

SYN

SYN

ACK

Mdulo 3 (Segurana) Segurana da Informao 9

Informtica para Concursos Pblicos

Joo Antonio www.joaoantonio.com.br

Tcnicas / Ataques

IP Spoofing (Disfarce IP): No

bem uma forma de ataque, mas uma

tcnica para fazer um atacante no

ser detectado.

possvel forjar o endereo IP de

origem de um pacote para evitar

represlias dos sistemas atacados.

Explora-se, nesse caso, a condio,

no protocolo, IPv4 que dispensa

reconhecer o IP de origem para

rotear os pacotes.

Joo Antonio Informtica para Concursos Mdulo 3 (Segurana)

49

Tcnicas / Ataques

Ataque Smurf: Consiste em enviar

vrias solicitaes PING ao endereo

de broadcast da rede, colocando,

como origem do pacote, um spoofing

para o endereo do alvo a ser

atacado (isso far todas as estaes

da rede enviarempacotes de

resposta a esse micro).

Joo Antonio Informtica para Concursos Mdulo 3 (Segurana)

50

Tcnicas / Ataques

Phishing (Trocadilho com

Pescaria): um golpe para

pescar (obter) dados de usurios,

como senhas de banco, nmero de

Cartes de Crdito, etc.

Normalmente implementado por uma

rplica da pgina do banco que o

usurio costuma acessar (ele recebe

um e-mail contendo um link para um

endereo falso que parece a pgina

real do Banco).

Joo Antonio Informtica para Concursos Mdulo 3 (Segurana)

51

Tcnicas / Ataques

Pharming (DNS Cache

Poisioning): um golpe que

consiste em alterar os registros de

Ips baseados em um servidor DNS

para que apontem para um

determinado IP que nao o real.

Exemplo: alterar, num DNS, o IP

associado ao endereo

www.bb.com.br para que aponte

para o IP de um site rplica do BB.

Joo Antonio Informtica para Concursos Mdulo 3 (Segurana)

52

Tcnicas / Ataques

Engenharia Social: uma tcnica

que consiste em enganar usurios

usando tcnicas de persuaso

eficazes (ca, 171, malandragem).

Atravs deste recurso valioso,

possvel ter acesso a informaes

importantes para a rede, como

senhas de usurios, horrios de

realizao de operaes especficas

na rede...

Joo Antonio Informtica para Concursos Mdulo 3 (Segurana)

53

Recursos de Segurana

Antivrus: programas que protegem

os sistemas de informao contra

vrus de computador.

So ferramentas preventivas e

corretivas, que detectam (e, em

muitos casos, removem) vrus de

computador e outros programas

maliciosos (como spywares e cavalos

de tria).

Joo Antonio Informtica para Concursos Mdulo 3 (Segurana)

54

Mdulo 3 (Segurana) Segurana da Informao 10

Informtica para Concursos Pblicos

Joo Antonio www.joaoantonio.com.br

Recursos de Segurana

Firewall: programa que filtra o

trfego de entrada e sada de dados

em uma rede.

O firewall deve ser previamente

configurado para o que vai aceitar

(deixar passar) e o que vai bloquear.

Pode ser implementado tanto em

software quanto em hardware.

Joo Antonio Informtica para Concursos Mdulo 3 (Segurana)

55

Tipos de Firewall

Filtro de Pacotes (Packet Filters):

analisa apenas as caractersticas

bsicas em um pacote (contidas no

cabealho do pacote), como endereo

IP da origem, endereo IP do destino e

porta do protocolo.

Filtros de pacotes no conseguem

detectar que o pacote em si parte de

um processo mais complexo de ataque

(ou seja, no tem uma viso macro).

Joo Antonio Informtica para Concursos Mdulo 3 (Segurana)

56

Tipos de Firewall

Firewall de Estado (Stateful):

analisa o trfego inteiro, identificando

um simples pacote como parte de

uma conexo estabelecida.

Ataques de SYN flooding e alguns

outros ataques de DoS so

caracterizados pelo envio de

inmeros pacotes vtima, que no

teriam sua malcia identificada por

um simples filtro de pacotes.

Joo Antonio Informtica para Concursos Mdulo 3 (Segurana)

57

Tipos de Firewall

Firewall de Aplicao: analisa o

contedo dos pacotes, pois tem a

responsabilidade de detectar trfego

suspeito na camada de aplicao

(protocolos HTTP, FTP, SMTP etc.).

muito mais complexo e pesado que os

firewall anteriores, pois exige altssimo

poder de computao para ler e

decidir se a conexo ser estabelecida

ou no, sem degradar demais a

velocidade da rede.

Joo Antonio Informtica para Concursos Mdulo 3 (Segurana)

58

Recursos de Segurana

IDS (Sistema Detector de

Intrusos): analisa as comunicaes

com o micro e consegue visualizar

comportamento suspeito nelas, de

acordo com suas assinaturas (seus

modi operandi).

Sistemas IDS so muito teis para

ajudar filtros de pacotes a melhorar

sua capacidade de deteco de

conexes suspeitas.

Joo Antonio Informtica para Concursos Mdulo 3 (Segurana)

59

Recursos de Segurana

Honey Pot (Pote de Mel): um

computador, colocado na rede da

empresa, sem nenhuma (ou com

pouca) proteo e com vrios

servios (portas) habilitados.

Hackers que invadam a rede da

empresa acharo esse alvo mais

fcil que os demais e, tendo-o

invadido, se sentiro satisfeitos.

Joo Antonio Informtica para Concursos Mdulo 3 (Segurana)

60

Mdulo 3 (Segurana) Segurana da Informao 11

Informtica para Concursos Pblicos

Joo Antonio www.joaoantonio.com.br

Honey Pot

Tambm usado para monitorar e,

com isso, detectar os ataques

desferidos contra a rede da empresa.

O Honey pot um micro que no tem

ligao com o restante da rede

(atravs dele no ser possvel

chegar s estaes da rede);

o boi de piranha.

Joo Antonio Informtica para Concursos Mdulo 3 (Segurana)

61

Recursos de Segurana

DMZ (Zona Desmilitarizada):

uma rede intermediria, semi-

protegida, que se localiza entre a

rede segura (a rede interna) e a rede

que no segura (normalmente, a

internet).

A DMZ serve para hospedar aquelas

mquinas (servidores) que precisaro

ser acessadas pela Internet, sem

expor as mquinas privadas da rede.

Joo Antonio Informtica para Concursos Mdulo 3 (Segurana)

62

DMZ (Zona Desmilitarizada)

Joo Antonio Informtica para Concursos Mdulo 3 (Segurana)

63

Servidor Web

Servidor

de E-mail

Servidor

DNS

Firewall ou

Bastion Host

DMZ (Zona Desmilitarizada)

Joo Antonio Informtica para Concursos Mdulo 3 (Segurana)

64

DMZ

Recursos de Segurana

Bastion Host(Computador

Bastion): um computador

contendo todo tipo de software de

proteo (firewall, IDS, antivrus,

anti-spyware) e que serve para

proteger a rede interna da empresa.

Um Bastion Host normalmente

colocado entre a Internet e a rede

interna da empresa para impedir

todo tipo de trfego entre elas.

Joo Antonio Informtica para Concursos Mdulo 3 (Segurana)

65

Recursos de Segurana

Criptografia: o processo

matemtico usado para reescrever

uma informao de forma

embaralhada, de modo que no

seja possvel entend-la, se ela for

interceptada.

A criptografia a base para outros

recursos de segurana como a

Assinatura Digital e a Certificao

Digital.

Joo Antonio Informtica para Concursos Mdulo 3 (Segurana)

66

Mdulo 3 (Segurana) Segurana da Informao 12

Informtica para Concursos Pblicos

Joo Antonio www.joaoantonio.com.br

Recursos de Segurana

Backup: o ato deliberado de copiar

os dados importantes da empresa para

outro local (outras mdias de

armazenamento, como DVDs, CDs ou

Fitas).

O objetivo ter como recuperar tais

dados em caso de perda dos mesmos

(falha de hardware, apagamentos).

RAID 1 (espelhamento de disco) no

considerado backup!!!

Joo Antonio Informtica para Concursos Mdulo 3 (Segurana)

67

Backup

freqente: deve ser realizado com

muita freqncia (de preferncia,

diariamente);

cclico: realizado em ciclos, com

incio e fim. Esses ciclos podem ter

qualquer periodicidade;

contemporneo: seu objetivo

manter os dados do backup to

recentes quanto os dados originais do

sistema a que se destina.

Joo Antonio Informtica para Concursos Mdulo 3 (Segurana)

68

Backup

Normalmente, nas empresas, os

backups so realizados em mdias

especficas para essa finalidade: as fitas

magnticas.

Por serem magnticas, as fitas so

reutilizveis (regravveis).

Uma vez reutilizadas, sero

desconsiderados os dados gravados

anteriormente na fita (eles so

apagados);

Joo Antonio Informtica para Concursos Mdulo 3 (Segurana)

69

Backup

Joo Antonio Informtica para Concursos Mdulo 3 (Segurana)

70

O Backup deixa marcas?

Em linhas gerais, depois de

backupear um arquivo para a fita, o

programa que faz o backup faz, no

arquivo original, uma marcao (para

indicar que ele acabou de passar pelo

backup).

Alguns tipos de Backup no deixam

marca alguma!

Joo Antonio Informtica para Concursos Mdulo 3 (Segurana)

71

O Backup deixa marcas?

Joo Antonio Informtica para Concursos Mdulo 3 (Segurana)

72

Mdulo 3 (Segurana) Segurana da Informao 13

Informtica para Concursos Pblicos

Joo Antonio www.joaoantonio.com.br

O Backup deixa marcas?

Essa marca indica que o arquivo

em questo acabou de passar por

um backup.

Ento assim:

Quando o arquivo criado (salvo

pela primeira vez), ele no tem a

marca, pois nunca passou por um

backup antes!

Joo Antonio Informtica para Concursos Mdulo 3 (Segurana)

73

O Backup deixa marcas?

Quando o arquivo backupeado

(quando ele copiado para a fita),

ele recebe a marca, apenas para

indicar que ele acabou de passar pelo

processo;

Quando o arquivo alterado

(modificado e salvo), ele perde a

marca, porque j no mais o

mesmo que est seguro na fita.

Joo Antonio Informtica para Concursos Mdulo 3 (Segurana)

74

O Backup deixa marcas?

Arquivo Marcado: arquivo que

acabou de passar por um processo

de backup e que, supostamente, no

precisa mais passar por outro;

Arquivo Desmarcado: arquivo que

foi criado ou alterado desde o ltimo

backup realizado no sistema,

portanto, precisa ser includo no

prximo backup.

Joo Antonio Informtica para Concursos Mdulo 3 (Segurana)

75

E essa Marca no Windows?

No sistema operacional Windows, a

marca do backup associada a um

atributo dos arquivos chamado

Atributo de Arquivamento, ou

Atributo de Arquivo-Morto (alguns

chamam de Atributo de Arquivo).

Para localiz-lo, basta acionar o

boto direito do mouse em qualquer

arquivo e clicar em Propriedades.

Joo Antonio Informtica para Concursos Mdulo 3 (Segurana)

76

E essa Marca no Windows?

Joo Antonio Informtica para Concursos Mdulo 3 (Segurana)

77

E essa Marca no Windows?

Mas lembre-se: o significado da

marca terica que ns vimos

diferente para o atributo de

arquivamento do Windows.

Muitos candidatos se confundem com

isso, portanto, preste ateno aos

prximos slides!

Joo Antonio Informtica para Concursos Mdulo 3 (Segurana)

78

Mdulo 3 (Segurana) Segurana da Informao 14

Informtica para Concursos Pblicos

Joo Antonio www.joaoantonio.com.br

Atributo de Arquivamento

O atributo de arquivamento serve para

indicar que o arquivo est pronto

para ser includo no prximo

backup.

Ento assim:

Quando o arquivo criado (salvo pela

primeira vez), ele tem seu Atributo de

Arquivamento marcado, pois nunca

passou por um backup antes!

Joo Antonio Informtica para Concursos Mdulo 3 (Segurana)

79

Atributo de Arquivamento

Quando o arquivo backupeado

(quando ele copiado para a fita), ele

tem seu Atributo de Arquivamento

desmarcado, apenas para indicar que

ele acabou de passar pelo processo;

Quando o arquivo alterado

(modificado e salvo), ele tem o seu

Atributo de Arquivamento marcado,

porque j no mais o mesmo que est

guardado seguramente na fita.

Joo Antonio Informtica para Concursos Mdulo 3 (Segurana)

80

Atributo de Arquivamento

Atributo de Arquivamento

Desmarcado: arquivo que acabou de

passar por um processo de backup e

que, supostamente, no precisa mais

passar por outro;

Atributo de Arquivamento Marcado:

arquivo que foi criado ou alterado desde

o ltimo backup realizado no sistema,

portanto, precisa ser includo no

prximo backup.

Joo Antonio Informtica para Concursos Mdulo 3 (Segurana)

81

Como Saber o que se Pergunta?

Se a questo falar em atributo de

arquivamento, deve-se entender as

regras vigentes no Windows, como

vimos.

Se a questo falar em o arquivo

marcado ou o arquivo

desmarcado, est-se usando o

entendimento terico do backup,

visto anteriormente.

Joo Antonio Informtica para Concursos Mdulo 3 (Segurana)

82

Tipos de Backups

Backup Normal (Total);

Backup Incremental;

Backup Diferencial;

Backup de Cpia;

Backup Dirio;

Joo Antonio Informtica para Concursos Mdulo 3 (Segurana)

83

Backup Normal

Quando o usurio solicita um Backup

Normal, todos os arquivos

selecionados (indicados por ele)

sero copiados.

Depois de passarem pelo processo de

cpia, esses arquivos so marcados

(ou seja, no Windows, eles tm seus

Atributos de Arquivamento

desmarcados).

Joo Antonio Informtica para Concursos Mdulo 3 (Segurana)

84

Mdulo 3 (Segurana) Segurana da Informao 15

Informtica para Concursos Pblicos

Joo Antonio www.joaoantonio.com.br

Backup Incremental

Num Backup Incremental, apenas os

arquivos criados ou modificados

desde o ltimo backup marcador

sero copiados (ou seja, s os que

precisarem ser includos no backup);

Depois de passarem pelo processo de

cpia, esses arquivos so marcados

(ou seja, no Windows, eles tm seus

Atributos de Arquivamento

desmarcados).

Joo Antonio Informtica para Concursos Mdulo 3 (Segurana)

85

Backup Diferencial

Num Backup Diferencial, apenas os

arquivos criados ou modificados

desde o ltimo backup marcador

sero copiados (ou seja, s os que

precisarem ser includos no backup);

Depois de passarem pelo processo de

cpia, esses arquivos no so

marcados (seus Atributos de

Arquivamento no so alterados).

Joo Antonio Informtica para Concursos Mdulo 3 (Segurana)

86

Backup de Cpia

Num Backup de Cpia, todos os

arquivos selecionados (indicados

pelo usurio) sero copiados.

Depois de passarem pelo processo de

cpia, esses arquivos no so

marcados (seus Atributos de

Arquivamento no so alterados).

um backup emergencial.

Joo Antonio Informtica para Concursos Mdulo 3 (Segurana)

87

Backup Dirio

Num Backup Dirio, apenas os

arquivos criados ou alterados na

data especificada sero copiados.

Depois de passarem pelo processo de

cpia, esses arquivos no so

marcados (seus Atributos de

Arquivamento no so alterados).

Joo Antonio Informtica para Concursos Mdulo 3 (Segurana)

88

Resumo de Backup

Joo Antonio Informtica para Concursos Mdulo 3 (Segurana)

89

Tipo Pega quem? E depois?

Normal Todos os Arquivos Marca

Incremental Apenas os arquivos

que precisam

Marca

Diferencial Apenas os arquivos

que precisam

No Marca

De Cpia Todos os Arquivos No Marca

Dirio Criados ou Alterados

na Data Especfica

No Marca

Estratgias de Backup

Nas empresas, normalmente misturam-

se backups de vrios tipos, para obter-

se maior praticidade na realizao dos

mesmos, eis algumas idias:

Normal + Incremental;

Normal + Diferencial;

Normal + Incremental + Dirio;

Normal + Diferencial + Dirio;

Joo Antonio Informtica para Concursos Mdulo 3 (Segurana)

90

Mdulo 3 (Segurana) Segurana da Informao 16

Informtica para Concursos Pblicos

Joo Antonio www.joaoantonio.com.br

Estratgias de Backup

Contemplam, sempre, a existncia de

Backups Normais;

Os backups Normais sempre iniciam

os ciclos, pois ao fazer um backup

Normal, pode-se desconsiderar o que

se tinha antes;

Incrementais e Diferenciais so

excludentes (ou se usa um, ou se usa

o outro);

Joo Antonio Informtica para Concursos Mdulo 3 (Segurana)

91

S Normal

Joo Antonio Informtica para Concursos Mdulo 3 (Segurana)

92

Domingo

1000 Arquivos no Sistema

Backup NORMAL

1000 Arquivos na Fita

1000 Arquivos Marcados

S Normal

Joo Antonio Informtica para Concursos Mdulo 3 (Segurana)

93

Segunda-Feira (0)

200 Arquivos Alterados

Backup NORMAL

1300 Arquivos na Fita

300 Arquivos Criados

1300 Arquivos no Sistema

1300 Arquivos Marcados

S Normal

Joo Antonio Informtica para Concursos Mdulo 3 (Segurana)

94

Tera-Feira (0)

500 Arquivos Alterados

Backup NORMAL

1500 Arquivos na Fita

200 Arquivos Criados

1500 Arquivos no Sistema

1500 Arquivos Marcados

S Normal

Joo Antonio Informtica para Concursos Mdulo 3 (Segurana)

95

Quarta-Feira (0)

Aconteceu um Problema

com o Sistema (Pifou)!

Recuperar Backup

Usar a Fita do ltimo

Backup Normal (Tera)

S Normal

Joo Antonio Informtica para Concursos Mdulo 3 (Segurana)

96

Concluses

Essa Estratgia de Backup

s precisa de uma nica

Fita (porque um NORMAL

sempre tem a cpia do

sistema inteiro e, com

isso, torna dispensveis

todos os backups

anteriores).

Mdulo 3 (Segurana) Segurana da Informao 17

Informtica para Concursos Pblicos

Joo Antonio www.joaoantonio.com.br

Normal + Incremental

Vamos fazer assim:

Domingos: Backups Normais;

Outros Dias: Backups Incrementais;

Joo Antonio Informtica para Concursos Mdulo 3 (Segurana)

97

Normal + Incremental

Joo Antonio Informtica para Concursos Mdulo 3 (Segurana)

98

Domingo

1000 Arquivos no Sistema

Backup NORMAL

1000 Arquivos na Fita

1000 Arquivos Marcados

Normal + Incremental

Joo Antonio Informtica para Concursos Mdulo 3 (Segurana)

99

Segunda-Feira (0)

200 Arquivos Alterados

Backup INCREMENTAL

500 Arquivos na Fita

300 Arquivos Criados

1300 Arquivos no Sistema

500 Arquivos Marcados

Normal + Incremental

Joo Antonio Informtica para Concursos Mdulo 3 (Segurana)

100

Tera-Feira (0)

100 Arquivos Alterados

Backup INCREMENTAL

200 Arquivos na Fita

100 Arquivos Criados

1400 Arquivos no Sistema

200 Arquivos Marcados

Normal + Incremental

Joo Antonio Informtica para Concursos Mdulo 3 (Segurana)

101

Quarta-Feira (0)

300 Arquivos Alterados

Backup INCREMENTAL

800 Arquivos na Fita

500 Arquivos Criados

1900 Arquivos no Sistema

800 Arquivos Marcados

Normal + Incremental

Joo Antonio Informtica para Concursos Mdulo 3 (Segurana)

102

Quinta-Feira (0)

O Sistema Pifou!

Recuperar Backup

1 - ltimo NORMAL

2 - Os INCREMENTAIS

posteriores em ordem

Mdulo 3 (Segurana) Segurana da Informao 18

Informtica para Concursos Pblicos

Joo Antonio www.joaoantonio.com.br

Normal + Incremental

Joo Antonio Informtica para Concursos Mdulo 3 (Segurana)

103

Concluses

Usa-se UMA FITA para o backup

NORMAL (exclusivamente);

Usam-se VRIAS FITAS para os

backups INCREMENTAIS (uma

para cada um a ser feito);

Normal + Diferencial

Vamos fazer assim:

Domingos: Backups Normais;

Outros Dias: Backups Diferenciais;

Joo Antonio Informtica para Concursos Mdulo 3 (Segurana)

104

Normal + Diferencial

Joo Antonio Informtica para Concursos Mdulo 3 (Segurana)

105

Domingo

1000 Arquivos no Sistema

Backup NORMAL

1000 Arquivos na Fita

1000 Arquivos Marcados

Normal + Diferencial

Joo Antonio Informtica para Concursos Mdulo 3 (Segurana)

106

Segunda-Feira (0)

200 Arquivos Alterados

Backup DIFERENCIAL

300 Arquivos na Fita

100 Arquivos Criados

1100 Arquivos no Sistema

300 Arquivos sem Marca

Normal + Diferencial

Joo Antonio Informtica para Concursos Mdulo 3 (Segurana)

107

Tera-Feira (300)

100 Arquivos Alterados

Backup DIFERENCIAL

800 Arquivos na Fita

400 Arquivos Criados

1500 Arquivos no Sistema

800 Arquivos sem Marca

Normal + Diferencial

Joo Antonio Informtica para Concursos Mdulo 3 (Segurana)

108

Quarta-Feira (800)

100 Arquivos Alterados

Backup DIFERENCIAL

1000 Arquivos na Fita

100 Arquivos Criados

1600 Arquivos no Sistema

1000 Arquivos sem Marca

Mdulo 3 (Segurana) Segurana da Informao 19

Informtica para Concursos Pblicos

Joo Antonio www.joaoantonio.com.br

Normal + Diferencial

Joo Antonio Informtica para Concursos Mdulo 3 (Segurana)

109

Quinta-Feira (1000)

O Sistema deu Pau!

Recuperar Backup

1 - ltimo NORMAL

2 - ltimo DIFERENCIAL

Normal + Diferencial

Joo Antonio Informtica para Concursos Mdulo 3 (Segurana)

110

Concluses

NORMAL (exclusivamente) e UMA

Usa-se UMA FITA para o backup

NORMAL (exclusivamente) e UMA

NICA FITA para todos os

DIFERENCIAIS (pois um backup

Diferencial sempre incluir o

anterior);

Objetivo do Backup

Backup um dos recursos de

segurana, junto com recursos fsicos

como geradores auxiliares de energia

eltrica, servidores redundantes,

discos espelhados (RAID 1), que tem

por objetivo manter a

disponibilidade dos dados dos

sistema.

Joo Antonio Informtica para Concursos Mdulo 3 (Segurana)

111

Recursos de Segurana

Criptografia: conjunto de tcnicas

matemticas para reescrever uma

mensagem (ou arquivo) de forma

incompreensvel por parte de pessoas

no autorizadas.

A criptografia deve ser possvel de

reverter para os usurios que

possuam o cdigo especfico para

esse fim (a chave criptogrfica).

Joo Antonio Informtica para Concursos Mdulo 3 (Segurana)

112

Criptografia (Termos)

Mensagem Original: a mensagem

em si, escrita em linguagem

compreensvel. Pode ser um e-mail,

um arquivo, uma pgina da Web.

Cifrar (encriptar, criptografar):

o processo de embaralhar a

mensagem original transformando-a

em mensagem cifrada. Esse processo

consiste em aplicar o algoritmo na

mensagem original, usando, para

isso, a chave de criptografia.

Joo Antonio Informtica para Concursos Mdulo 3 (Segurana)

113

Criptografia (Termos)

Joo Antonio Informtica para Concursos Mdulo 3 (Segurana)

114

Algoritmo de Criptografia: o

programa (seqncia definida de

passos) usado para realizar a

encriptao e a decriptao.

Os algoritmos so programas

padronizados, conhecidos por todos

os aplicativos que oferecem o recurso

de criptografia (como browsers e

programas de correio eletrnico).

Mdulo 3 (Segurana) Segurana da Informao 20

Informtica para Concursos Pblicos

Joo Antonio www.joaoantonio.com.br

Criptografia (Termos)

Joo Antonio Informtica para Concursos Mdulo 3 (Segurana)

115

Mensagem cifrada (ou

encriptada): a mensagem

embaralhada, incompreensvel, que

passou pelo processo de encriptao.

Decifrar (decriptar): o processo

de transformar a mensagem cifrada

de volta em mensagem original. Para

isso, usa-se o mesmo algoritmo

usado no ato de cifrar a mensagem.

Criptografia (Termos)

Joo Antonio Informtica para Concursos Mdulo 3 (Segurana)

116

Chave Criptogrfica: um nmero

(binrio) que usado para cifrar e/ou

decifrar a mensagem. o cdigo que

o programa deve conhecer para

embaralhar ou desembaralhar a

mensagem.

A chave o componente secreto do

processo de criptografia (ela no

dever se tornar pblica).

Criptografia (Termos)

Joo Antonio Informtica para Concursos Mdulo 3 (Segurana)

117

Tamanho da Chave: o

comprimento, em bits, da chave

criptogrfica.

Quanto maior for o tamanho da

chave, mais possibilidades de chaves

vai haver, tornando mais rdua a

tarefa de tentar descobri-la.

Hoje, so usadas chaves de 64 a

4096 bits!

Criptografia (Termos)

Joo Antonio Informtica para Concursos Mdulo 3 (Segurana)

118

Fora Bruta: a tcnica mais usada

para tentar quebrar o sigilo de uma

mensagem criptografada.

Consiste em, de posse de uma

mensagem criptografada, aplicar

todas as variantes de chaves

possveis para se obter um resultado

humanamente legvel.

tentativa e erro! (leva tempo!)

Criptografia (Exemplo)

Joo Antonio Informtica para Concursos Mdulo 3 (Segurana)

119

Objetivo: Escrever, num papel, a

senha do Banco seguramente.

Mensagem: 3480

Chave: 18

Algoritmo: Subtra a chave da

mensagem original, depois

multipliquei o resultado disso pela

metade do valor da chave.

Criptografia (Exemplo)

Joo Antonio Informtica para Concursos Mdulo 3 (Segurana)

120

Aplicando o Algoritmo:

348018 = 3462

3462*(18/2) = 3462*9 = 31158

Agora, escreve-se, no papel,

a seguinte informao:

E explica-se o algoritmo pessoa

que ir ao Banco.

Mdulo 3 (Segurana) Segurana da Informao 21

Informtica para Concursos Pblicos

Joo Antonio www.joaoantonio.com.br

Criptografia (Exemplo)

Joo Antonio Informtica para Concursos Mdulo 3 (Segurana)

121

Nesse caso de exemplo, a chave

criptogrfica foi enviada junto com a

mensagem (o que quase nunca

acontece);

Qual o segredo para que o processo

se torne seguro? O Algoritmo!

No assim que realmente acontece,

pois os algoritmos so publicamente

conhecidos! O segredo sempre a

chave!

Criptografia (a Chave)

Joo Antonio Informtica para Concursos Mdulo 3 (Segurana)

122

A chave, como j foi dito, um

nmero binrio (formado apenas por

zeros e uns), assim como a prpria

mensagem.

A chave tem um tamanho especfico

(medido em bits) e quanto maior ela

for, mais difcil ser encontr-la por

fora bruta.

Criptografia (a Chave)

Joo Antonio Informtica para Concursos Mdulo 3 (Segurana)

123

Imagine uma chave com 4 bits, para

descobri-la, um computador

precisaria testar as seguintes

possibilidades:

0000 0100 1000 1100

0001 0101 1001 1101

0010 0110 1010 1110

0011 0111 1011 1111

Levaria menos de 1 segundo!

Criptografia (a Chave)

Joo Antonio Informtica para Concursos Mdulo 3 (Segurana)

124

O nmero possvel de combinaes

para uma chave de K bits

exatamente 2

K

possibilidades.

Portanto, uma chave de 64 bits, por

exemplo, permite a existncia de 2

64

combinaes possveis.

So 18.446.744.073.709.600.000

possveis chaves.

Criptografia (a Chave)

Joo Antonio Informtica para Concursos Mdulo 3 (Segurana)

125

A cada 1 bit que se aumenta no

tamanho da chave, duplica-se o

nmero de possibilidades de chaves,

duplicando o tempo necessrio para

que um computador descubra a

verdadeira.

Imagine chaves de 128 bits (usadas

atualmente nas transaes pela Web)

e as de 1024 bits (usadas em

certificados digitais).

Criptografia (a Chave)

Joo Antonio Informtica para Concursos Mdulo 3 (Segurana)

126

Como uma chave gerada?

Simples: um computador a sorteia!

Antes de efetuar a comunicao

criptografada, um dos computadores

envolvidos sorteia (escolhe) a chave

a ser usada (ou as chaves a serem

usadas pode ser mais de uma)!

Mdulo 3 (Segurana) Segurana da Informao 22

Informtica para Concursos Pblicos

Joo Antonio www.joaoantonio.com.br

Criptografia (Tipos)

Joo Antonio Informtica para Concursos Mdulo 3 (Segurana)

127

Criptografia Simtrica (ou de

Chave Secreta): utiliza apenas

uma chave criptogrfica para o

processo de encriptar e para o

processo de decriptar (usa a mesma

chave nos dois processos!).

Se for usada em um processo de

comunicao, necessrio que a

chave seja compartilhada (todos os

envolvidos devem conhec-la).

Criptografia Simtrica

Joo Antonio Informtica para Concursos Mdulo 3 (Segurana)

128

A chave gerada

em um dos micros.

Depois, a chave

compartilhada.

Criptografia Simtrica

Joo Antonio Informtica para Concursos Mdulo 3 (Segurana)

129

Bla Bla Bla

Bla Bla Bla

Bla Bla Bla

A mensagem

escrita pelo emissor.

Rs*(3?/\#

wEre@2K&

&2##2*)--

A mensagem cifrada

com o uso da chave.

Criptografia Simtrica

Joo Antonio Informtica para Concursos Mdulo 3 (Segurana)

130

Bla Bla Bla

Bla Bla Bla

Bla Bla Bla

A mensagem

enviada ao destino.

Rs*(3?/\#

wEre@2K&

&2##2*)-- Bla Bla Bla

Bla Bla Bla

Bla Bla Bla

Rs*(3?/\#

wEre@2K&

&2##2*)--

Ento, decifrada com Ento, decifrada com

a mesma chave.

Criptografia Simtrica

Joo Antonio Informtica para Concursos Mdulo 3 (Segurana)

131

muito leve (fcil de processar):

seus algoritmos no so muito

complicados e levam menos tempo

para serem calculados;

Compartilhar a chave preciso: e

o canal seguro? Sua maior

caracterstica sua maior fraqueza!

Muito suscetvel a ataques de Fora

Bruta.

Criptografia Simtrica

Joo Antonio Informtica para Concursos Mdulo 3 (Segurana)

132

Algoritmos de Criptografia Simtrica:

DES: padro mundial, atualmente

obsoleto (chaves de 56 bits);

3DES: tcnica que usa 3 sucessivas

execues do DES, tornando-o 3

vezes mais seguro (e lento);

AES (Rijndael): padro de

algoritmo com chave de at 256 bits.

Atualmente recomendado e utilizado

pelos principais aplicativos.

Mdulo 3 (Segurana) Segurana da Informao 23

Informtica para Concursos Pblicos

Joo Antonio www.joaoantonio.com.br

Criptografia (Tipos)

Joo Antonio Informtica para Concursos Mdulo 3 (Segurana)

133

Criptografia Assimtrica (ou de

Chave Pblica): utiliza duas

chaves diferentes, uma somente

para encriptar e a outra apenas para

decriptar.

A chave usada para encriptar

distribuda (publicada) e a chave

usada para decriptar mantida em

segredo (pessoal e intransfervel);

Criptografia Assimtrica

Joo Antonio Informtica para Concursos Mdulo 3 (Segurana)

134

A chave pblica (aquela que serve

para codificar, apenas) e a chave

privada (a que s decodifica) so

criadas juntas, com base num

mesmo nmero escolhido

aleatoriamente pelo computador;

A chave de codificao poder (e

dever) ser distribuda para os

demais usurios. A partir dela, no

possvel chegar chave privada.

Criptografia Assimtrica

Joo Antonio Informtica para Concursos Mdulo 3 (Segurana)

135

Cada usurio gerar

um par de chaves.

Os usurios trocaro

suas chaves pblicas

Criptografia Assimtrica

Joo Antonio Informtica para Concursos Mdulo 3 (Segurana)

136

A mensagem

escrita pelo Emissor.

Bla Bla Bla

Bla Bla Bla

Bla Bla Bla

Rs*(3?/\#

wEre@2K&

&2##2*)--

E cifrada com a Chave

Pblica do Destino.

Criptografia Assimtrica

Joo Antonio Informtica para Concursos Mdulo 3 (Segurana)

137

A mensagem

enviada ao Destino.

Bla Bla Bla

Bla Bla Bla

Bla Bla Bla

Rs*(3?/\#

wEre@2K&

&2##2*)--

E decifrada com a Chave

Privada do Destino.

Bla Bla Bla

Bla Bla Bla

Bla Bla Bla

Rs*(3?/\#

wEre@2K&

&2##2*)--

Criptografia Simtrica

Joo Antonio Informtica para Concursos Mdulo 3 (Segurana)

138

bastante segura: a mensagem

no fica sob risco pois a chave que se

compartilha a chave que apenas

encripta. A chave que decodifica a

mensagem mantida em segredo.

bastante pesada (difcil de

processar): seus algoritmos levam

bastante tempo para serem

calculados (cerca de 1000 vezes mais

tempo que os simtricos).

S so usadas as chaves do destino.

Mdulo 3 (Segurana) Segurana da Informao 24

Informtica para Concursos Pblicos

Joo Antonio www.joaoantonio.com.br

Criptografia Assimtrica

Joo Antonio Informtica para Concursos Mdulo 3 (Segurana)

139

Algoritmo Assimtrico mais usado:

RSA: usado mundialmente para os

processos padro de assinatura

certificao digital.

O Algoritmo RSA admite chaves

criptogrficas de 1024 (mais usado

em todos os aplicativos de

comunicao na Internet), 2048 e

at mesmo 4096 bits (um absurdo!).

Simtrica x Assimtrica

Joo Antonio Informtica para Concursos Mdulo 3 (Segurana)

140

Simtrica Assimtrica

(Chave Pblica)

Chaves mais simples, fcil

processamento, exige pouco

poder computacional.

Chaves maiores, que exigem

hardware mais poderoso e

mais tempo para

processamento.

A chave tem que ser

compartilhada entre os

envolvidos, o que pode se

tornar a vulnerabilidade.

Apenas a chave de codificao

compartilhada. A chave que

decodifica continua segura!

Pode ser usada nos dois

sentidos (A B) e (B A), j

que os dois usurios usam a

mesma chave.

S pode ser usada em um

sentido (A B), usando as

chaves de B ou no outro

(B A), usando as chaves de A.

Criptografia Atual

Joo Antonio Informtica para Concursos Mdulo 3 (Segurana)

141

Atualmente, a soluo utilizada em

qualquer comunicao consiste no

uso das duas formas de criptografia.

Programas de E-mail, Browsers da

Internet, em sites seguros (aqueles

com o cadeado) so alguns dos

exemplos de uso das duas.

3DES e RSA so os algoritmos mais

usados atualmente.

Criptografia Atual

Joo Antonio Informtica para Concursos Mdulo 3 (Segurana)

142

simtrica para a transao

O emissor cria uma chave

simtrica para a transao

(chave de sesso).

Criptografia Atual

Joo Antonio Informtica para Concursos Mdulo 3 (Segurana)

143

O emissor cria a mensagem

e a codifica com a chave de

sesso recm-criada.

Bla Bla Bla

Bla Bla Bla

Bla Bla Bla

Rs*(3?/\#

wEre@2K&

&2##2*)--

Criptografia Atual

Joo Antonio Informtica para Concursos Mdulo 3 (Segurana)

144

O emissor cifra a chave de

sesso com a chave pblica

do destino (assegurando-a)

Bla Bla Bla

Bla Bla Bla

Bla Bla Bla

Rs*(3?/\#

wEre@2K&

&2##2*)--

W3$q^9*cRerE

sr4#@!-)#4&b.

Mdulo 3 (Segurana) Segurana da Informao 25

Informtica para Concursos Pblicos

Joo Antonio www.joaoantonio.com.br

Criptografia Atual

Joo Antonio Informtica para Concursos Mdulo 3 (Segurana)

145

Bla Bla Bla

Bla Bla Bla

Bla Bla Bla

Rs*(3?/\#

wEre@2K&

&2##2*)--

W3$q^9*cRerE

sr4#@!-)#4&b.

Bla Bla Bla

Bla Bla Bla

Bla Bla Bla

Rs*(3?/\#

wEre@2K&

&2##2*)--

W3$q^9*cRerE

sr4#@!-)#4&b.

Criptografia Atual

Joo Antonio Informtica para Concursos Mdulo 3 (Segurana)

146

Bla Bla Bla

Bla Bla Bla

Bla Bla Bla

Rs*(3?/\#

wEre@2K&

&2##2*)--

W3$q^9*cRerE

sr4#@!-)#4&b.

A mensagem enviada e A mensagem enviada e

o destino usa sua chave

privada para decodificar

a chave de sesso.

Criptografia Atual

Joo Antonio Informtica para Concursos Mdulo 3 (Segurana)

147

Bla Bla Bla

Bla Bla Bla

Bla Bla Bla

Rs*(3?/\#

wEre@2K&

&2##2*)--

Finalmente, o destino usa a

chave de sesso recm-

descoberta para decodificar

a mensagem cifrada.

Acesso ao Banco (Exemplo)

Joo Antonio Informtica para Concursos Mdulo 3 (Segurana)

148

1- O Banco envia sua chave pblica

ao cliente (o browser do usurio);

2- O browser (navegador) cria uma

chave de simtrica temporria (chave

de sesso).

3- Usando a chave pblica do banco,

o cliente cifra a chave de sesso e a

envia ao servidor da pgina.

Acesso ao Banco (Exemplo)

Joo Antonio Informtica para Concursos Mdulo 3 (Segurana)

149

4- O servidor usa sua chave privada

e decifra a chave de sesso, usando-

a para estabelecer uma sesso

segura com o usurio.

5- Banco e cliente usaro a mesma

chave de sesso para conversar

entre si.

Criptografia do Futuro

Joo Antonio Informtica para Concursos Mdulo 3 (Segurana)

150

Criptografia de Curvas Elpticas:

um sistema criptogrfico (variante da

criptografia assimtrica) que se

baseia na complexidade das

equaes de curvas elpticas.

Por seu alto grau de complexidade

(em resolver logaritmos discretos em

grupos finitos), so necessrias

chaves menores para se obter o

mesmo grau de segurana da

criptografia assimtrica.

Mdulo 3 (Segurana) Segurana da Informao 26

Informtica para Concursos Pblicos

Joo Antonio www.joaoantonio.com.br

Objetivos da Criptografia

Joo Antonio Informtica para Concursos Mdulo 3 (Segurana)

151

No importando se a criptografia

simtrica, a assimtrica ou a ECC (a

de curvas elpticas), o objetivo um

s: garantir a confidencialidade (o

sigilo) das informaes.

Recursos de Segurana

Joo Antonio Informtica para Concursos Mdulo 3 (Segurana)

152

Hash (Resumo da Mensagem):

um processo atravs do qual se cria

uma mensagem menor

(normalmente 20 caracteres) com

base numa mensagem original.

O Hash serve como um dgito

verificador do CPF, ou seja, para

resumir, em poucos caracteres, toda

a mensagem a que se refere.

Hash (Resumo da Mensagem)

Joo Antonio Informtica para Concursos Mdulo 3 (Segurana)

153

Teoricamente, um mesmo hash s

pode ser conseguido partindo-se de

mensagens iguais.

Qualquer pequena alterao numa

mensagem (como a incluso de um

espao entre as palavras), j altera

o hash completamente (ele

bastante sensvel a alteraes no

texto).

Hash (Resumo da Mensagem)

Joo Antonio Informtica para Concursos Mdulo 3 (Segurana)

154

Bla Bla Bla

Bla Bla Bla

Bla Bla Bla

R2@!MnSd%6

$$y&7aKdxC

O emissor escreve a

mensagem e calcula o hash

da mesma, anexando-o a ela.

Hash (Resumo da Mensagem)

Joo Antonio Informtica para Concursos Mdulo 3 (Segurana)

155

Bla Bla Bla

Bla Bla Bla

Bla Bla Bla

R2@!MnSd%6

$$y&7aKdxC

Bla Bla Bla

Bla Bla Bla

Bla Bla Bla

R2@!MnSd%6

$$y&7aKdxC

A mensagem enviada.

Hash (Resumo da Mensagem)

Joo Antonio Informtica para Concursos Mdulo 3 (Segurana)

156

Bla Bla Bla

Bla Bla Bla

Bla Bla Bla

R2@!MnSd%6

$$y&7aKdxC

O destino l a mensagem e O destino l a mensagem e

calcula o hash dela.

R2@!MnSd%6

$$y&7aKdxC

Mdulo 3 (Segurana) Segurana da Informao 27

Informtica para Concursos Pblicos

Joo Antonio www.joaoantonio.com.br

Hash (Resumo da Mensagem)

Joo Antonio Informtica para Concursos Mdulo 3 (Segurana)

157

Bla Bla Bla

Bla Bla Bla

Bla Bla Bla

R2@!MnSd%6

$$y&7aKdxC

se que a mensagem

O destino compara os

hashes. Se forem iguais,

conclui-se que a mensagem

no foi alterada

R2@!MnSd%6

$$y&7aKdxC

Hash (Resumo da Mensagem)

Joo Antonio Informtica para Concursos Mdulo 3 (Segurana)

158

Hash uma funo unidirecional

no d para chegar mensagem

partindo-se do hash dela.

No possvel prever quais

mensagens esto de acordo com um

determinado hash, portanto, a fraude

contra uma mensagem para alter-

la, tentando mant-la com o mesmo

hash praticamente impossvel!

Hash (Resumo da Mensagem)

Joo Antonio Informtica para Concursos Mdulo 3 (Segurana)

159

Algoritmos usados:

MD: famlia de algoritmos que criam

hashes de 16 caracteres (128 bits). O

mais famoso o MD5.

SHA: famlia de algoritmos que criam

hashes de 20 caracteres (160 bits).

mais seguro que os MD. O mais

usado o SHA-1 (usado hoje em

processos de certificao digital).

Objetivo do Hash

Joo Antonio Informtica para Concursos Mdulo 3 (Segurana)

160

Sem dvidas, o objetivo do Hash

garantir a Integridade da

mensagem, conferindo-lhe recursos

que garantam que ela no seja

alterada no meio do caminho.

Na verdade, o hash nos confere a

capacidade de saber, com certeza, se

uma mensagem foi, ou no, alterada

durante seu trajeto ou seu

armazenamento.

Recursos de Segurana

Joo Antonio Informtica para Concursos Mdulo 3 (Segurana)

161

Assinatura Digital: recurso que

permite associar, de forma

irrefutvel, uma mensagem a um

autor, garantindo que se possa saber

de onde a mensagem oriunda.

A assinatura digital tambm usa

chaves assimtricas (pblica e

privada), s que as utiliza de forma

diferente da criptografia.

Assinatura Digital

Joo Antonio Informtica para Concursos Mdulo 3 (Segurana)

162

A mensagem

escrita pelo Emissor.

Bla Bla Bla

Bla Bla Bla

Bla Bla Bla

E cifrada com a Chave

Privada do Emissor.

Rs*(3?/\#

wEre@2K&

&2##2*)--

Mdulo 3 (Segurana) Segurana da Informao 28

Informtica para Concursos Pblicos

Joo Antonio www.joaoantonio.com.br

Assinatura Digital

Joo Antonio Informtica para Concursos Mdulo 3 (Segurana)

163

A mensagem

enviada ao Destino.

Bla Bla Bla

Bla Bla Bla

Bla Bla Bla

Rs*(3?/\#

wEre@2K&

&2##2*)--

E decifrada com a Chave

Pblica do Emissor.

Bla Bla Bla

Bla Bla Bla

Bla Bla Bla

Rs*(3?/\#

wEre@2K&

&2##2*)--

Assinatura Digital

Joo Antonio Informtica para Concursos Mdulo 3 (Segurana)

164

Neste processo, s so usadas as

chaves do emissor.

No garante a confidencialidade

(sigilo) da mensagem, pois a

mensagem poder ser aberta por

todos aqueles que tm a chave

pblica do emissor.

Usam-se os termos assinar ao

invs de cifrar e verificar a

assinatura ao invs de decifrar.

Assinatura x Criptografia

Joo Antonio Informtica para Concursos Mdulo 3 (Segurana)

165

Assinatura Digital Criptografia Assimtrica

Usa apenas as

chaves do emissor.

Usa apenas as

chaves do

destinatrio.

Assina a mensagem

com a chave privada

do emissor.

Cifra a mensagem

com a chave pblica

do destino.

Verifica (confere) a

assinatura com a

chave pblica do

emissor.

Decifra a mensagem

usando a chave

privada do

destinatrio.

Assinatura Digital Hoje

Joo Antonio Informtica para Concursos Mdulo 3 (Segurana)

166

Assinar a mensagem toda com uma

chave assimtrica to demorado

quanto criptograf-la com chaves

assimtricas.

Seria invivel assinar mensagens

com arquivos anexos.

Por isso, usa-se o hash na assinatura

digital atual. S o hash da mensagem

assinado!

Assinatura Digital

Joo Antonio Informtica para Concursos Mdulo 3 (Segurana)

167

A mensagem escrita

pelo Emissor e seu hash

calculado.

Hash

Bla Bla Bla

Bla Bla Bla

Bla Bla Bla

Assinatura Digital

Joo Antonio Informtica para Concursos Mdulo 3 (Segurana)

168

O emissor usa sua chave

privada para assinar

somente o Hash.

Hash

Bla Bla Bla

Bla Bla Bla

Bla Bla Bla

HjRt$$32@

Mdulo 3 (Segurana) Segurana da Informao 29

Informtica para Concursos Pblicos

Joo Antonio www.joaoantonio.com.br

Assinatura Digital

Joo Antonio Informtica para Concursos Mdulo 3 (Segurana)

169

Hash

Bla Bla Bla

Bla Bla Bla

Bla Bla Bla

HjRt$$32@

Hash

Bla Bla Bla

Bla Bla Bla

Bla Bla Bla

HjRt$$32@

A mensagem enviada.

Assinatura Digital

Joo Antonio Informtica para Concursos Mdulo 3 (Segurana)

170

Hash

Bla Bla Bla

Bla Bla Bla

Bla Bla Bla

HjRt$$32@

pblica do emissor para

O destino usa a chave

pblica do emissor para

verificar o hash.

Assinatura Digital

Joo Antonio Informtica para Concursos Mdulo 3 (Segurana)

171

Hash

Bla Bla Bla

Bla Bla Bla

Bla Bla Bla

O destino calcula o

hash da mensagem e o

compara ao original.

Hash

Assinatura Digital Hoje

Joo Antonio Informtica para Concursos Mdulo 3 (Segurana)

172

Usa-se o hash para resumir a

mensagem, criando uma informao

de tamanho menor (20 caracteres);

Usa-se o algoritmo de assinatura

digital apenas no Hash (no demora

muito);

A mensagem vai trafegar

abertamente (sem criptografia);

Assinatura Digital

Joo Antonio Informtica para Concursos Mdulo 3 (Segurana)

173

O algoritmo usado de forma

padronizada para a assinatura digital

o DSA (Digital Signature

Algorithm).

O algoritmo de Hash usado

atualmente para os processos de

assinatura o SHA-1 (um dos

variantes da famlia SHA).

Objetivos da Assinatura Digital

Joo Antonio Informtica para Concursos Mdulo 3 (Segurana)

174

Sem dvidas, o objetivo principal da

Assinatura Digital a Autenticidade

(garantia da identidade do autor da

mensagem);

Por usar Hash, o processo de

assinatura digital tambm garante a

Integridade da mensagem;

E, por garantir esses dois princpios,

a Assinatura o recurso que nos

garante o No-Repdio.

Mdulo 3 (Segurana) Segurana da Informao 30

Informtica para Concursos Pblicos

Joo Antonio www.joaoantonio.com.br

Recursos de Segurana

Joo Antonio Informtica para Concursos Mdulo 3 (Segurana)

175

Certificao Digital: recurso

oferece nveis altos de confiabilidade

por meio da garantia prestada por

empresas de certificao.

Essas instituies, chamadas

Autoridades de Certificao (ou AC)

so responsveis por emitir, revogar

e renovar os certificados digitais dos

usurios do sistema.

Certificao Digital

Joo Antonio Informtica para Concursos Mdulo 3 (Segurana)

176

Um certificado digital um

documento (um arquivo em nosso

computador) que garante a nossa

identidade de forma irrefutvel,

porque est assinado digitalmente

por uma empresa que atesta isso (a

AC, uma espcie de cartrio

virtual).

O certificado Digital a nossa chave

pblica assinada pela AC.

Certificao Digital

Joo Antonio Informtica para Concursos Mdulo 3 (Segurana)

177

O usurio gerar um

par de chaves.

O usurio envia sua

chave pblica AC.

Certificao Digital

Joo Antonio Informtica para Concursos Mdulo 3 (Segurana)

178

A AC assina a chave

pblica do usurio com

sua chave privada.

Conferindo a ela o status

de Certificado Digital.

Certificao Digital

Joo Antonio Informtica para Concursos Mdulo 3 (Segurana)

179

A AC envia uma cpia do

certificado ao usurio.

Em toda mensagem do

usurio, o seu certificado

ser enviado em anexo.

Certificao Digital

Joo Antonio Informtica para Concursos Mdulo 3 (Segurana)

180

Sempre que um sistema (programa

cliente ou servidor) quiser se

identificar para outro sistema

qualquer, vai enviar seu certificado e

este ser analisado pela outra parte.

Os programas (como os de e-mail)

do destinatrio automaticamente

verificam o certificado e classificam-

no como vlido ou no.

Mdulo 3 (Segurana) Segurana da Informao 31

Informtica para Concursos Pblicos

Joo Antonio www.joaoantonio.com.br

Certificao Digital

Joo Antonio Informtica para Concursos Mdulo 3 (Segurana)

181

4 fatores so analisados:

1- O Certificado foi revogado?

2- O Certificado est Expirado?

3- O Certificado foi emitido para o

titular que o est utilizando?

4- O Certificado foi emitido por uma

Instituio confivel?

Certificao Digital

Joo Antonio Informtica para Concursos Mdulo 3 (Segurana)

182

Os certificados digitais so

documentos que:

trazem informaes acerca do seu

titular (nome, CPF, e-mail, website

etc.);

trazem a chave pblica de seu

titular;

tm data de validade (eles expiram);

Certificao Digital

Joo Antonio Informtica para Concursos Mdulo 3 (Segurana)

183

Os certificados digitais so

documentos que:

podem ser renovados (reemitidos

com datas posteriores de validade);

podem ser revogados (invalidados

antes de atingirem a data de

validade limite);

Certificao Digital

Joo Antonio Informtica para Concursos Mdulo 3 (Segurana)

184

Os certificados tm validade apenas

dentro de um conjunto de

componentes que confia neles.

Essa rede de confiana, formada

por diversas Autoridades de

Certificao que emitem certificados

e vrios usurios que os utilizam e

aceitam chamada PKI (Public Key

Infrastructure).

PKI Rede de Confiana

Joo Antonio Informtica para Concursos Mdulo 3 (Segurana)

185

Uma PKI ou Infra-estrutura de

Chaves Pblicas um conjunto de

normas, prticas e diretrizes que so

seguidas por vrios componentes,

como empresas e usurios finais;

A PKI se baseia na confiabilidade

associada sua base: a Autoridade

de Certificao Raiz (AC Raiz).

PKI Rede de Confiana

Joo Antonio Informtica para Concursos Mdulo 3 (Segurana)

186

Mdulo 3 (Segurana) Segurana da Informao 32

Informtica para Concursos Pblicos

Joo Antonio www.joaoantonio.com.br

Componentes da PKI

Joo Antonio Informtica para Concursos Mdulo 3 (Segurana)

187

AC Raiz: assina os certificados das

AC Intermedirias; Assina seu

prprio certificado;

AC Intermediria: assina os

certificados dos usurios finais

(pessoas e empresas);

AR (Autoridade de Registro):

atende os usurios e valida suas

solicitaes de emisso ou

revogao, mas no emite nem

revoga certificados.

ICP Brasil

Joo Antonio Informtica para Concursos Mdulo 3 (Segurana)

188

PKI do Governo Federal;

A AC Raiz da ICP-Brasil o ITI

(Instituto Nacional de Tecnologia da

Informao).

Os certificados emitidos sob as

normas da ICP Brasil so aceitos por

vrios rgos federais e estaduais,

como a RF, Banco do Brasil, Tribunais

etc.

ICP Brasil

Joo Antonio Informtica para Concursos Mdulo 3 (Segurana)

189

Um exemplo de Certificado Digital

emitido pelas ACs ligadas ICP-

Brasil so:

e-CPF: emitido pela RF e por outras

AC. Usado pelos contribuintes PF

para se comunicarem com a Receita

(nas declaraes do IR, por

exemplo);

e-CNPJ: emitido pela RF para os

contribuintes PJ.

e-CPF / e-CNPJ

Joo Antonio Informtica para Concursos Mdulo 3 (Segurana)

190

So emitidos como arquivos no

computador do usurio ou atravs de

hardwares criptogrficos, como smart

cards (cartes) e tokens

(chaveiros).

Os hardwares criptogrficos geram

aleatoriamente as chaves do usurio

e as guardam eternamente.

Tokens / Smart Cards

Joo Antonio Informtica para Concursos Mdulo 3 (Segurana)

191

Вам также может понравиться

- Tutorial Magento UsuarioДокумент24 страницыTutorial Magento UsuarioafonsobmОценок пока нет

- Atividade 10Документ29 страницAtividade 10LuisAlmeida100% (1)

- Redes Sociais Como Ferramentas de Jornalismo ParticipativoДокумент18 страницRedes Sociais Como Ferramentas de Jornalismo ParticipativomariosapereiraОценок пока нет

- WAG120N-BR V10 DS A Web, 0Документ2 страницыWAG120N-BR V10 DS A Web, 0Pedro GoisОценок пока нет

- Apontamentos TIC - 10º AnoДокумент9 страницApontamentos TIC - 10º AnoBeatrizОценок пока нет

- Claro - Movel - Termo - de - Adesao - Contrato - EditavelДокумент3 страницыClaro - Movel - Termo - de - Adesao - Contrato - EditavelLeandro ColoviniОценок пока нет

- C PantoneДокумент2 страницыC PantonerodmmeОценок пока нет

- Mundo Do Celular Lista de PrecosДокумент16 страницMundo Do Celular Lista de PrecosFelipe MarlonОценок пока нет

- Manual Sentron PAC3200 Portugues PDFДокумент168 страницManual Sentron PAC3200 Portugues PDFPauloHackОценок пока нет

- Ibfc 01 Auxadm Auxalmo Auxcomp OpcopiДокумент10 страницIbfc 01 Auxadm Auxalmo Auxcomp OpcopiLucas Martins De AssisОценок пока нет

- Divisão PDFДокумент4 страницыDivisão PDFGell22Оценок пока нет

- Torre de Vigia: Movimento Mensal de Publicações (S-28), Que As Congregações Já Usam para Acompanhar SeuДокумент4 страницыTorre de Vigia: Movimento Mensal de Publicações (S-28), Que As Congregações Já Usam para Acompanhar SeuhobadiasОценок пока нет

- Ghost Ref GuideДокумент280 страницGhost Ref GuideMarceloОценок пока нет

- My Space BrasilДокумент21 страницаMy Space BrasilRoberto Astor MoschettaОценок пока нет

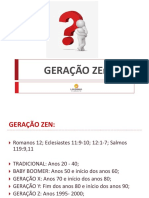

- Geração ZДокумент16 страницGeração ZRogério MoreiraОценок пока нет

- Omar Momade - Projecto de Redes FinalДокумент7 страницOmar Momade - Projecto de Redes FinalOmar Akanaby MomadeОценок пока нет

- Commbox SafeAlarm 3Документ27 страницCommbox SafeAlarm 3lfrn20044593Оценок пока нет

- Imovel e Dicas - Como Declarar No IR As Benfeitorias em ImóveisДокумент5 страницImovel e Dicas - Como Declarar No IR As Benfeitorias em ImóveisthalersonОценок пока нет

- TCC Marketing Digital Com Ênfase Na Rede Social FacebookДокумент17 страницTCC Marketing Digital Com Ênfase Na Rede Social FacebookAndreia Augusta100% (1)

- IPS Impressão Pessoal V 1.0Документ13 страницIPS Impressão Pessoal V 1.0Joao MarangoniОценок пока нет

- 07 Inf Bas PDFДокумент140 страниц07 Inf Bas PDFDarlei Vinicius Gomes da SilvaОценок пока нет

- Programas de Navegação - Microsoft Internet Explorer, Mozilla Firefox, Google Chrome e SimilaresДокумент26 страницProgramas de Navegação - Microsoft Internet Explorer, Mozilla Firefox, Google Chrome e SimilaresEdnelsa RamosОценок пока нет

- Diretriz Efex 01 GamificacaoДокумент14 страницDiretriz Efex 01 GamificacaoAdelinaОценок пока нет