Академический Документы

Профессиональный Документы

Культура Документы

Resumen de Sabotaje Informático SECCIÓN 303

Загружено:

jorgeivanramirezsandoval0 оценок0% нашли этот документ полезным (0 голосов)

892 просмотров2 страницыАвторское право

© Attribution Non-Commercial (BY-NC)

Доступные форматы

DOCX, PDF, TXT или читайте онлайн в Scribd

Поделиться этим документом

Поделиться или встроить документ

Этот документ был вам полезен?

Это неприемлемый материал?

Пожаловаться на этот документАвторское право:

Attribution Non-Commercial (BY-NC)

Доступные форматы

Скачайте в формате DOCX, PDF, TXT или читайте онлайн в Scribd

0 оценок0% нашли этот документ полезным (0 голосов)

892 просмотров2 страницыResumen de Sabotaje Informático SECCIÓN 303

Загружено:

jorgeivanramirezsandovalАвторское право:

Attribution Non-Commercial (BY-NC)

Доступные форматы

Скачайте в формате DOCX, PDF, TXT или читайте онлайн в Scribd

Вы находитесь на странице: 1из 2

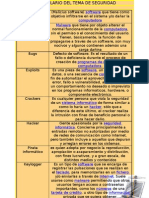

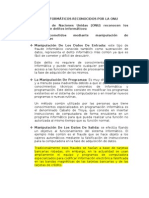

SABOTAJE INFORMATICO

“ Como venganza de los despidos”

• Es el acto de borrar, suprimir o modificar sin autorización

funciones o datos de computadora con intención de obstaculizar el

funcionamiento normal del sistema.

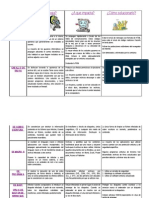

TIPOS DE SABOTAJE

∗ Conductas dirigidas a causar daños físicos

Todo tipo de conductas destinadas a la destrucción «física» del hardware

y el software de un sistema (por ejemplo: causar incendios o

explosiones, introducir piezas de aluminio dentro de la computadora

para producir cortocircuitos, echar café o agentes cáusticos en los

equipos, etc.

∗ Conductas dirigidas a causar daños lógicos

Las conductas que causan destrozos «lógicos», o sea, todas aquellas

conductas que producen, como resultado, la destrucción, ocultación, o

alteración de datos contenidos en un sistema informático.

FUNCIONAMIENTO

Las técnicas que permiten cometer sabotajes informáticos son:

Virus. Es una serie de claves programáticas que pueden adherirse a los

programas legítimos y propagarse a otros programas informáticos.

Gusanos. Se fabrica en forma análoga al virus con miras a infiltrarlo en

programas legítimos de procesamiento de datos o para modificar o

destruir los datos, pero es diferente del virus porque no puede

regenerarse

Bomba lógica o cronológica. Exige conocimientos especializados ya que

requiere la programación de la destrucción o modificación de datos en

un momento dado del futuro. Ahora bien, al revés de los virus o los

gusanos, las bombas lógicas son difíciles de detectar antes de que

exploten; por eso, de todos los dispositivos informáticos criminales, las

bombas lógicas son las que poseen el máximo potencial de daño. La

bomba lógica puede utilizarse también como instrumento de extorsión y

se puede pedir un rescate a cambio de dar a conocer el lugar donde se

halla la bomba.

MEDIDAS PREVENTIVAS PARA EL SABOTAJE

∗ Creación de un código telemático(uso de las herramientas

tecnológicas que pueden hacer los trabajadores)

∗ Moderar la información a la que tienen acceso los empleados

según su perfil

∗ En caso de decidir despedir a un administrador de sistemas, le

escolten a la puerta del edificio desde el momento mismo en que

sea notificado de su despido. Posteriormente deberán cambiarse

todas las contraseñas y códigos de vital importancia.

Вам также может понравиться

- Acceso No Autorizado A Sistemas de InformaciónДокумент5 страницAcceso No Autorizado A Sistemas de InformaciónRonaldo SantiagoОценок пока нет

- Riesgo InherenteДокумент4 страницыRiesgo Inherentearagorn_pgОценок пока нет

- Actividad 7 Estudio de CasoДокумент4 страницыActividad 7 Estudio de CasoDavid GONZALEZ CORTESОценок пока нет

- Sabotajeinformatico 131211133944 Phpapp02Документ5 страницSabotajeinformatico 131211133944 Phpapp02NALLELYОценок пока нет

- FolioДокумент3 страницыFolioJhonatan AJОценок пока нет

- Texto Con FotosДокумент5 страницTexto Con FotosGIS 12Оценок пока нет

- Sabotaje InformáticoДокумент4 страницыSabotaje InformáticoJesus DelgadoОценок пока нет

- Delitos InfoДокумент3 страницыDelitos InfoLegadoRegardRegardОценок пока нет

- Acceso No Autorizado A Sistemas de InformaciónДокумент11 страницAcceso No Autorizado A Sistemas de InformaciónAlejandro GuerreroОценок пока нет

- Tipos de Riesgos de RedДокумент21 страницаTipos de Riesgos de RedLuis Angel Cervantes HernandezОценок пока нет

- DERECHO INFORMATICO EMPRESARIAL-Algunos Delitos InformaticosДокумент6 страницDERECHO INFORMATICO EMPRESARIAL-Algunos Delitos InformaticosJuan Flores TitoОценок пока нет

- Vulnerabilidad InformáticaДокумент2 страницыVulnerabilidad InformáticaDanielОценок пока нет

- Delimitación Del Área A Auditar y Condiciones Del AmbienteДокумент10 страницDelimitación Del Área A Auditar y Condiciones Del Ambienteprety670% (2)

- TIPOS DE AMENAZAS EQUIPOS & LOGICAS - Semana4&6Документ28 страницTIPOS DE AMENAZAS EQUIPOS & LOGICAS - Semana4&6tuergenohОценок пока нет

- Delitos InformaticosДокумент5 страницDelitos InformaticosJavier HuamaniОценок пока нет

- Fraude InformáticoДокумент9 страницFraude InformáticoDayanara NeiraОценок пока нет

- Seguridad en RedesДокумент6 страницSeguridad en Redesfelipe solerОценок пока нет

- Sintesis Lectura Seguridad InformaticaДокумент8 страницSintesis Lectura Seguridad InformaticaJuan David Alvear Contreras0% (1)

- Sabotaje InformaticoДокумент6 страницSabotaje InformaticoPilfer PortalesОценок пока нет

- Capitulo 10 y 11Документ11 страницCapitulo 10 y 11Leurys soto lluberes100% (2)

- Cisco Capitulo 9Документ16 страницCisco Capitulo 9diegogupiОценок пока нет

- Capitulo 9 - Conceptos Básicos Sobre SeguridadДокумент21 страницаCapitulo 9 - Conceptos Básicos Sobre SeguridadValeria GonzalezОценок пока нет

- Delitos InformaticosДокумент2 страницыDelitos InformaticosAna Maria CataleyaОценок пока нет

- Ataques CiberneticosДокумент10 страницAtaques CiberneticosRosmery SinaluisaОценок пока нет

- Seguridad en RedesДокумент3 страницыSeguridad en RedesJOSE ZAPAОценок пока нет

- Clase #4 Tipos de Hacker-PentestingДокумент18 страницClase #4 Tipos de Hacker-PentestingJhohan estiwar palacios menaОценок пока нет

- Sintesis Proteccion de Los Sistemas de InformacionДокумент7 страницSintesis Proteccion de Los Sistemas de InformacionTony VegaОценок пока нет

- DelitosДокумент16 страницDelitosairtoncena40Оценок пока нет

- Seguridad InformáticaДокумент47 страницSeguridad InformáticaLuisAdolfoPerdomoRuanoОценок пока нет

- Seguridad en Redes de As - MonografiasДокумент4 страницыSeguridad en Redes de As - Monografiasantonio medinaОценок пока нет

- Actividad 5 Analisis de Los Riesgos y Las Amenazas en Los Sistemas InformaticosДокумент10 страницActividad 5 Analisis de Los Riesgos y Las Amenazas en Los Sistemas Informaticoscarolina pintoОценок пока нет

- Antologia de Actividades Realizadas en ClasesДокумент104 страницыAntologia de Actividades Realizadas en Clasesluis octavio cruz montesinosОценок пока нет

- Ataques InternosДокумент5 страницAtaques InternosYerson ZenderОценок пока нет

- Vulnerabilidad InformáticaДокумент2 страницыVulnerabilidad InformáticaDanielОценок пока нет

- Cuestionario Administración de Base de DatosДокумент6 страницCuestionario Administración de Base de DatosHEYDER CETZALОценок пока нет

- Ethical HackingДокумент29 страницEthical HackingHackingBolivia80% (15)

- SeguridadДокумент3 страницыSeguridadmarinavareaОценок пока нет

- Exposicion Seguridad InformáticaДокумент21 страницаExposicion Seguridad Informáticamarceltablante100% (4)

- Hacker Cracker PhreackerДокумент6 страницHacker Cracker PhreackerRonald Salinas soriaОценок пока нет

- AA13 Ev.1 Elaboración Del Plan de Gestion de RiesgosДокумент13 страницAA13 Ev.1 Elaboración Del Plan de Gestion de Riesgosvictor rodriguezОценок пока нет

- Delitos Informaticos y FraudesДокумент8 страницDelitos Informaticos y FraudesSteven MartinezОценок пока нет

- Ejercicio No. 3Документ19 страницEjercicio No. 3Hubert Permar50% (2)

- Informe de Seguridad InformáticaДокумент10 страницInforme de Seguridad InformáticaSanty VegaОценок пока нет

- Tipicidad ObjetivaДокумент6 страницTipicidad ObjetivaSofiaAmumsenHerlesCutipaAmumsenОценок пока нет

- Tema 5 Seguridad LogicaДокумент40 страницTema 5 Seguridad LogicawilОценок пока нет

- HACHERKДокумент23 страницыHACHERKcamilo rojasОценок пока нет

- Amenazas LogicasДокумент41 страницаAmenazas Logicaseldes tomasОценок пока нет

- Libro Controles Internos para Sistemas de ComputaciónДокумент5 страницLibro Controles Internos para Sistemas de ComputaciónClark KentОценок пока нет

- Delitos InformaticosДокумент3 страницыDelitos InformaticosAbigail ColonОценок пока нет

- Blackdoors y RootkitsДокумент11 страницBlackdoors y RootkitsVictor Manuel Argueta BarahonaОценок пока нет

- Delitos Informáticos Reconocidos Por La OnuДокумент5 страницDelitos Informáticos Reconocidos Por La OnuElizabeth Atarama SalazarОценок пока нет

- 4atp - Mo5 - 01 - Doc - Guia1 - Clasificacion Del MalwareДокумент7 страниц4atp - Mo5 - 01 - Doc - Guia1 - Clasificacion Del MalwareJorge RojasОценок пока нет

- Proteccion de Bienes JuridicosДокумент13 страницProteccion de Bienes JuridicosangelicaОценок пока нет

- Pisd-204 - Formatoalumnotrabajofinal-Cybersecurity-Segunda - EntregaДокумент13 страницPisd-204 - Formatoalumnotrabajofinal-Cybersecurity-Segunda - Entregaandre rojas100% (1)

- Seguridad Informatica WikiДокумент19 страницSeguridad Informatica WikiEduardo Villaseñor MartinezОценок пока нет

- SI2 Ensayo Unidad 9 Luis Richards RevAДокумент6 страницSI2 Ensayo Unidad 9 Luis Richards RevALuis Daniel Richards LayaОценок пока нет

- La Seguridad TIC en La Infancia - Modulo2 - Software MaliciosoДокумент28 страницLa Seguridad TIC en La Infancia - Modulo2 - Software MaliciosoSebastian SeguraОценок пока нет

- Redes y Seguridad TutorialДокумент22 страницыRedes y Seguridad Tutorialjairo alonso bernal hernandezОценок пока нет

- Transferencia Electrónica de Fondos e Intercambio Electrónico de DatosДокумент6 страницTransferencia Electrónica de Fondos e Intercambio Electrónico de DatosjorgeivanramirezsandovalОценок пока нет

- Workflow y GroupwareДокумент5 страницWorkflow y GroupwarejorgeivanramirezsandovalОценок пока нет

- Ejercicios de Software de Aplicación AdministrativaДокумент21 страницаEjercicios de Software de Aplicación AdministrativajorgeivanramirezsandovalОценок пока нет

- Tema Teoría de SistemasДокумент13 страницTema Teoría de Sistemasjorgeivanramirezsandoval100% (3)

- Simuladores de NegociosДокумент3 страницыSimuladores de NegociosjorgeivanramirezsandovalОценок пока нет

- Ejercicios de Software de Aplicación AdministrativaДокумент21 страницаEjercicios de Software de Aplicación AdministrativajorgeivanramirezsandovalОценок пока нет

- Matriz de Virus SECCIÓN 303Документ9 страницMatriz de Virus SECCIÓN 303jorgeivanramirezsandovalОценок пока нет

- Resumen de Bluejacking SECCIÓN 304Документ2 страницыResumen de Bluejacking SECCIÓN 304jorgeivanramirezsandovalОценок пока нет

- Resumen Biometría SECCIÓN 303Документ3 страницыResumen Biometría SECCIÓN 303jorgeivanramirezsandovalОценок пока нет

- Resumen de Sabotaje Informático SECCIÓN 304Документ2 страницыResumen de Sabotaje Informático SECCIÓN 304jorgeivanramirezsandoval0% (1)

- Lectura Polìticas de Seguridad InformáticaДокумент6 страницLectura Polìticas de Seguridad InformáticajorgeivanramirezsandovalОценок пока нет

- Tipos de Ataques InformáticosДокумент17 страницTipos de Ataques Informáticosjorgeivanramirezsandoval100% (3)

- Ingeniería Social, Una Amenaza InformáticaДокумент11 страницIngeniería Social, Una Amenaza Informáticajorgeivanramirezsandoval75% (4)