Академический Документы

Профессиональный Документы

Культура Документы

Auditoria Informatica - Tesis

Загружено:

Sergio Amed Alvarez Gomez0 оценок0% нашли этот документ полезным (0 голосов)

1K просмотров229 страницАвторское право

© Attribution Non-Commercial (BY-NC)

Доступные форматы

PDF, TXT или читайте онлайн в Scribd

Поделиться этим документом

Поделиться или встроить документ

Этот документ был вам полезен?

Это неприемлемый материал?

Пожаловаться на этот документАвторское право:

Attribution Non-Commercial (BY-NC)

Доступные форматы

Скачайте в формате PDF, TXT или читайте онлайн в Scribd

0 оценок0% нашли этот документ полезным (0 голосов)

1K просмотров229 страницAuditoria Informatica - Tesis

Загружено:

Sergio Amed Alvarez GomezАвторское право:

Attribution Non-Commercial (BY-NC)

Доступные форматы

Скачайте в формате PDF, TXT или читайте онлайн в Scribd

Вы находитесь на странице: 1из 229

UNIVERSIDAD DE COLIMA

FACULTAD DE INGENIERA MECNICA Y ELCTRICA

LA AUDITORIA EN LA INFORMTICA

ENSAYO

QUE PARA OBTENER EL GRADO DE:

MAESTRA EN CIENCIAS COMPUTACIONALES

PRESENTA: LORENA CARMINA MORENO JIMNEZ

ASESOR: MC. ANDRS GERARDO FUENTES COVARRUBIAS

COQUIMATLN, COLIMA, ABRIL DE 2003

UNIVERSIDAD DE COLIMA UNIVERSIDAD DE COLIMA UNIVERSIDAD DE COLIMA UNIVERSIDAD DE COLIMA

FACULTAD DE INGENIERA MECNICA Y ELCTRICA

EXPEDIENTE: 510

NUM. 92-5131

MORENO JIMNEZ LORENA CARMINA

AVE. NIOS HROES #427

VILLA DE LVAREZ, COLIMA

Informo a usted que ha sido APROBADO por el H. CONSEJO TCNICO DE LA MAESTRA EN

COMPUTACIN, como tema de titulacin para obtener el grado de MAESTRA EN CIENCIAS

COMPUTACIONALES.

El solicitado por usted bajo el ttulo:

"LA AUDITORIA EN LA INFORMTICA (ENSAYO)"

Desarrollado bajo los siguientes puntos:

1. ANTECEDENTES

2. TERMINOLOGA DE LA AUDITORIA INFORMTICA

3. AUDITORIA INFORMTICA

4. TIPOS DE AUDITORIAS

5. PLANEACIN DE LA AUDITORIA EN INFORMTICA

6. AUDITORIA DE LA FUNCIN DE INFORMTICA

7. EVALUACIN DE SISTEMAS

8. EVALUACIN DEL PROCESOS DE DATOS Y DE LOS EQUIPOS DE COMPUTO

9. EVALUACIN DE LA SEGURIDAD

10. INFORME FINAL

11. DIFERENTES ENFOQUES DE LA AUDITORIA

12. CONCLUSIONES

BIBLIOGRAFA

Al mismo tiempo, informo a usted que ha sido designado como DIRECTOR DE TESIS el C. M.C.

ANDRS GERARDO FUENTES COVARRUBIAS.

En cada uno de los ejemplares de titulacin que presente para examen, deber aparecer en primer

termino copia del presente oficio.

C.c.p. EXPEDIENTE ALUMNO

RFC7AGFC/laal*

Km 9 Carretera Colima-Coquimatln, Colima, Colima, Mxico, Cp 28400

Tel. 01 (3) 316 1165, Ext. 51451, Ext Fax 51454

H. CONSEJO TCNICO DE POSGRADO EN COMPUTACIN FACULTAD DE

INGENIERA MECNICA Y ELCTRICA

UNIVERSIDAD DE COLIMA

Por medio del presente conducto informo que la C. MORENO JIMNEZ

LORENA CARMINA, termin su perodo de revisin de tesis. El trabajo al cual se

hace mencin fue denominado:

LA AUDITORIA EN LA INFORMTICA (ENSAYO)

Cuyo contenido es el siguiente:

1. ANTECEDENTES

2. TERMINOLOGA DE LA AUDITORIA INFORMTICA

3. AUDITORIA INFORMTICA

4. TIPOS DE AUDITORIAS

5. PLANEACIN DE LA AUDITORIA EN INFORMTICA

6. AUDITORIA DE LA FUNCIN DE INFORMTICA

7. EVALUACIN DE SISTEMAS

8. EVALUACIN DEL PROCESOS DE DATOS Y DE LOS EQUIPOS DE

COMPUTO

9. EVALUACIN DE LA SEGURIDAD

10. INFORME FINAL

11. DIFERENTES ENFOQUES DE LA AUDITORIA

12. CONCLUSIONES

BIBLIOGRAFA

El cual cumple con los requisitos necesarios para su aprobacin, por lo cual

lo autorizo para su impresin.

C.c.p. Expediente

EXPEDIENTE: 510

FECHA: 05-04-2003

Acta No. :23

MORENO JIMNEZ LORENA CARMINA

AVE. NIOS HROES #427

VILLA DE LVAREZ, COLIMA

TEL: 01-312-3136872

En cumplimiento a lo dispuesto por los artculos 13 y 14 del reglamento de titulacin vigente, al

artculo 40, inciso A del reglamento de estudios de posgrado vigente y al artculo 46 de las normas

complementarias al reglamento de posgrado, correspondiente al Posgrado de la Facultad de ingeniera

Mecnica y Elctrica. Informamos a usted que ha sido AUTORIZADO por este Consejo Tcnico su tema de

tesis para obtener el grado de MAESTRA EN CIENCIAS COMPUTACIONALES el denominado: "LA

AUDITORIA EN LA INFORMTICA (ENSAYO)". Para ser desarrollado bajo los siguientes puntos:

1. ANTECEDENTES

2. TERMINOLOGA DE LA AUDITORIA INFORMTICA

3. AUDITORIA INFORMTICA

4. TIPOS DE AUDITORIAS,

5. PLANEACIN DE LA AUDITORIA EN INFORMTICA

6. AUDITORIA DE LA FUNCIN DE INFORMTICA

7. EVALUACIN DE SISTEMAS

8. EVALUACIN DEL PROCESOS DE DATOS Y DE LOS EQUIPOS DE COMPUTO

9. EVALUACIN DE LA SEGURIDAD

10. INFORME FINAL

11. DIFERENTES ENFOQUES DE LA AUDITORIA

12. CONCLUSIONES

BIBLIOGRAFA

As mismo, hacemos de su conocimiento que de acuerdo con la lnea de investigacin en la cual se

enmarca C su proyecto ha sido designado como DIRECTOR DE TESIS el C. M.C. ANDRS GERARDO

FUENTES COVARRUBIAS.

A partir de la fecha de aprobacin tendr como plazo un ao para presentar su examen de grado, en

caso contrario tendr usted derecho a una prorroga nica de seis meses so pena de perder el registro de su

proyecto, lo anterior bajo la consideracin del Consejo Tcnico y la aprobacin de su director de tesis.

Una vez concluidos los tramites de revisin de su documento de tesis e integrado su expediente de

titulacin deber recoger el oficio que acompaara el visto bueno de su director de tesis, los cuales

encabezarn cada uno de los ejemplares de sus tesis.

DEDICATORIA

Agradezco,

a mi familia por el apoyo incondicional y el aliciente que me

proporcionan para seguir adelante, en particular a mi esposo el

Dr. Nicandro Farias Mendoza, que formo parte importante en la

culminacin de mi trabajo.

A la Universidad de Colima por brindarme la oportunidad de

seguir preparndome.

A mis maestros por trasmitir sus conocimientos.

Al maestro Andrs Gerardo Fuentes Covarrubias por

haberme brindado la oportunidad de trabajar con l en el

desarrollo del trabajo.

CONTENIDO

INTRODUCCIN

CAPITULO 1 ANTECEDENTES

CAPITULO 2 TERMINOLOGA DE LA AUDITORIA

INFORMTICA

2.1 Informtica 9

2.2 Auditoria 12

2.3 Tareas principales de la auditoria 13

2.4 Auditoria en informtica 13

CAPITULO 3 AUDITORIA INFORMTICA

3.1 Importancia de la auditoria informtica 15

3.2 Formas de llevar a cabo una auditoria informtica 15

3.3 Sntomas de necesidad de una auditora informtica 16

3.4 Herramientas y tcnicas para la auditora informtica 18

3.4.1 Cuestionarios 18

3.4.2 Entrevistas 18

3.4.3 Checklist 19

3.4.4 Trazas y/o huellas 22

3.4.5 Software de interrogacin 23

CAPITULO 4 TIPOS DE AUDITORIAS

4.1. Concepto de auditora en informtica 25

4.2. Auditoria interna y auditora contable/financiera 27

4.2.1 Definicin de control interno 27

4.2.2 Objetivos del control interno 27

4.2.3 Clases de controles internos 31

4.2.3.1 Atendiendo al momento que se acta 31

4.2.3.2 Controles de supervisin 31

4.3. Auditoria administrativa 37

4.4. Concepto de auditora con informtica 38

4.5 Concepto de auditora de programas 44

4.6 Concepto de auditoria de seguridad 45

4.6.1 Consideraciones inmediatas 45

4.6.2 Consideraciones para elaborar un sistema

de seguridad integral 49

4.6.3 Etapas para implementar un sistema

de seguridad 50

4.6.4 Etapas para implementar un sistema de

seguridad en marcha 51

4.6.5 Beneficios de un sistema de seguridad 51

CAPITULO 5 PLANEACIN DE LA AUDITORIA EN INFORMTICA

5.1 Planeacin de la auditora en informtica 52

5.1.1 Investigacin preliminar 53

5.1.2 Personal participante 56

CAPITULO 6 AUDITORIA DE LA FUNCIN DE INFORMTICA

6.1 Recopilacin de la informacin organizacional 58

6.2 Evaluacin de la estructura orgnica 59

6.3 Evaluacin de los recursos humanos 73

6.4 Entrevistas con el personal de informtica 79

6.5 Situacin presupuestal y financiera 80

CAPITULO 7 EVALUACIN DE SISTEMAS

7.1 Evaluacin de sistemas 84

7.2 Evaluacin del anlisis 86

7.3 Evaluacin del diseo lgico del sistema 88

7.4 Evaluacin del desarrollo del sistema 93

7.5 Control de proyectos 94

7.6 Control de diseo de sistemas de informacin 96

7.7 Instructivos de operacin 99

7.8 Forma de implantacin 100

7.9 Equipo y facilidades de programacin 100

7.10 Entrevistas a usuarios 100

CAPITULO 8 EVALUACIN DEL PROCESO DE DATOS Y DE

LOS EQUIPOS DE COMPUTO

8.1 Controles 104

8.1.1 Controles de los datos fuente y manejo

de cifras de control 104

8.1.2 Control de operacin 107

8.1.3 Controles de salida 112

8.1.4 Control de asignacin de trabajo 112

8.1.5 Control de medios de almacenamiento masivos 114

8.1.6 Control de mantenimiento 117

8.2 Orden en el centro de cmputo 124

8.3 Evaluacin de la configuracin del sistema de cmputo 125

8.4 Productividad 126

CAPITULO 9 EVALUACIN DE LA SEGURIDAD

9.1 Seguridad lgica y confidencialidad 128

9.2 Seguridad en el personal 137

9.3 Seguridad fsica 137

9.4 Seguros 144

9.5 Seguridad en la utilizacin de equipo 146

9.6 Procedimiento de respaldo en caso de desastre 150

9.7 Condiciones, procedimientos y controles para otorgar

soporte a otras instituciones 155

CAPITULO 10 INFORME FINAL

10.1 Tcnicas para la interpretacin de la informacin 156

10.1.1 Anlisis crtico de los hechos 156

10.1.2 Metodologa para obtener el grado de madurez

del sistema 157

10.1.3 Uso de diagramas 158

10.2 Evaluacin de los sistemas 159

10.3 Evaluacin de los sistemas de informacin 163

10.4 Controles 165

10.5 Confeccin y redaccin del informe final 167

CAPITULO 11 DIFERENTES ENFOQUES DE LA AUDITORIA

11.1 Introduccin 170

CAPITULO 12 CONCLUSIONES 202

BIBLIOGRAFA 206

ANEXOS 207

1

Introduccin

A finales del siglo XX, los Sistemas Informticos se han constituido en las

herramientas ms poderosas para materializar uno de los conceptos ms vitales y

necesarios para cualquier organizacin empresarial, los Sistemas de Informacin

de la empresa.

La Informtica hoy, est subsumida en la gestin integral de la empresa, y

por eso las normas y estndares propiamente informticos deben estar, por lo

tanto, sometidos a los generales de la misma. En consecuencia, las

organizaciones informticas forman parte de lo que se ha denominado el

"management" o gestin de la empresa. Cabe aclarar que la Informtica no

gestiona propiamente la empresa, ayuda a la toma de decisiones, pero no decide

por s misma. Por ende, debido a su importancia en el funcionamiento de una

empresa, existe la Auditoria Informtica.

El trmino de Auditora se ha empleado incorrectamente con frecuencia ya

que se ha considerado, como una evaluacin cuyo nico fin es detectar errores y

sealar fallas. A causa de esto, se ha tomado la frase "Tiene Auditora" como

sinnimo de que, en dicha entidad, antes de, realizarse la auditora, ya se haban

detectado fallas.

El concepto de auditora es mucho ms que esto.

La palabra auditora proviene del latn auditorius, y de esta proviene la

palabra auditor, que se refiere a todo aquel que tiene la virtud de or.

Por otra parte, el diccionario Espaol Sopena lo define como: Revisor de

Cuentas colegiado. En un principio esta definicin carece de la explicacin del

objetivo fundamental que persigue todo auditor: evaluar la eficiencia y eficacia.

Si consultamos el Boletn de Normas de auditora del Instituto mexicano de

contadores nos dice: " La auditora no es una actividad meramente mecnica que

implique la aplicacin de ciertos procedimientos cuyos resultados, una vez llevado

a cabo son de carcter indudable."

De todo esto sacamos como deduccin que la auditora es un examen

crtico pero no mecnico, que no implica la preexistencia de fallas en la entidad

auditada y que persigue el fin de evaluar y mejorar la eficacia y eficiencia de una

seccin o de un organismo.

El auditor informtico ha de velar por la correcta utilizacin de los amplios

recursos que la empresa pone en juego para disponer de un eficiente y eficaz

Sistema de Informacin. Claro est, que para la realizacin de una auditora

informtica eficaz, se debe entender a la empresa en su ms amplio sentido, ya

que una Universidad, un Ministerio o un Hospital son tan empresas como una

2

Sociedad Annima o empresa Pblica. Todos utilizan la informtica para gestionar

sus "negocios" de forma rpida y eficiente con el fin de obtener beneficios

econmicos y reduccin de costos.

Por eso, al igual que los dems rganos de la empresa (Balances y

Cuentas de Resultados, Tarifas, Sueldos, etc.), los Sistemas Informticos estn

sometidos al control correspondiente, o al menos debera estarlo. La importancia

de llevar un control de esta herramienta se puede deducir de varios aspectos. He

aqu algunos:

Las computadoras y los Centros de Proceso de Datos se convirtieron en

blancos apetecibles no solo para el espionaje, sino para la delincuencia y

el terrorismo. En este caso interviene la Auditora Informtica de

Seguridad.

Las computadoras creadas para procesar y difundir resultados o

informacin elaborada pueden producir resultados o informacin errnea

si dichos datos son, a su vez, errneos. Este concepto obvio es a veces

olvidado por las mismas empresas que terminan perdiendo de vista la

naturaleza y calidad de los datos de entrada a sus Sistemas

Informticos, con la posibilidad de que se provoque un efecto cascada y

afecte a Aplicaciones independientes. En este caso interviene la

Auditora Informtica de Datos.

Un Sistema Informtico mal diseado puede convertirse en una

herramienta peligrosa para la empresa: como las mquinas obedecen

ciegamente a las rdenes recibidas y la modelizacin de la empresa est

determinada por las computadoras que materializan los Sistemas de

Informacin, la gestin y la organizacin de la empresa no puede

depender de un Software y Hardware mal diseados. Estos son solo

algunos de los varios inconvenientes que puede presentar un Sistema

Informtico, por eso, la necesidad de la Auditora de Sistemas.

3

1

__________________________________________________________________

Antecedentes

La informacin es inherente a la existencia de las personas y de las

sociedades. Permite conocer la realidad, interactuar con el medio fsico, apoyar en

la toma de decisiones, y evaluar las acciones de individuos y grupos el

aprovechamiento de la informacin propicia la mejora de los niveles de bienestar

y permite aumentar la productividad y competitividad de las naciones.

El importante aporte de la informacin se ha visto acrecentado por la

posibilidad que ha trado consigo la informtica, surgida de la convergencia

tecnolgica de la computacin, la microelectrnica y las telecomunicaciones, para

producir informacin en grandes volmenes, y para consultarla y transmitirla a

travs de enormes distancias.

De hecho, el mundo de fin de siglo XX esta inmerso en una nueva

Revolucin tecnolgica basada en la informtica. Esta encuentra su principal

impulso en el acceso expedito y en la capacidad de procesamiento de informacin

sobre prcticamente todos los temas y sectores. La nueva Revolucin tecnolgica

ha contribuido a que culturas y sociedades se transformen aceleradamente, tanto

econmica como social y polticamente, con el objetivo fundamental de alcanzar la

plenitud de sus potencialidades.

En el mundo, hoy la informtica es de carcter estratgico sus aplicaciones,

ya han afectado prcticamente todas las actividades humanas de la manera

siguiente:

permitiendo la comunicacin instantnea de conocimiento a distancia.

(por ejemplo permitir integrar grupos de personas que radiquen en

distintos sitios, con afinidades o necesidades especifica, para resolver

problemas que les son comunes, generando los que se denomina

inteligencia colectiva, etc..)

ampliando las capacidades intelectuales del hombre.

estableciendo al conocimiento como factor productivo.

facilitando la generacin de nuevas tecnologas y la automatizacin de

procesos.

permitiendo la reduccin de tiempos y costos de produccin.

4

impulsando la aparicin de nuevos productos.

propiciando nuevos servicios y de mejor calidad. (en el sector publico,

algunos, como los de salud, enseanza y seguridad social prestndose

en mayor escala y de manera mas eficaz. las computadoras y las

telecomunicaciones pueden coadyuvar en el suministro de estos

servicios a comunidades marginadas, etc... todo esto se traduce a

beneficios tangibles para la poblacin.)

generando nuevos empleos, principalmente en los servicios

(mantenimiento, instalacin y reparacin de equipo, capacitacin, etc...)

modificando la composicin y estructuras de los sectores productivos. (se

efientizan estructuras, se redefinen responsabilidades de los directivos y

trabajadores, etc...)

da lugar a la nocin del mundo como aldea global. (ya que los avances

tecnolgicos que se perfilan, hacen posible la transformacin de los

servicios para acercarlos a las necesidades particulares de las personas.

(por ejemplo, la conexin a redes de computadoras nacionales e

internacionales.)

A estos efectos se estn sumando transformaciones igualmente

importantes, en el mbito social, al cambiar la manera en que se llevan a cabo

innumerables actividades cotidianas.

Por la magnitud de sus efectos, esta Revolucin tecnolgica es comparable

a dos importantes acontecimientos histricos de desarrollo tecnolgico estratgico:

Imprenta (siglo XV)

permiti una mayor comunicacin de ideas a distancia en forma

impresa.

impulso la generacin del conocimiento.

propicio el surgimiento de la escritura y la lectura como habilidad

social.

motivo la evolucin cultural, social, poltica y econmica.

Revolucin Industrial (siglo XVIII)

Incremento capacidades productivas y la disponibilidad de

satisfactores.

Amplio opciones de empleo y de organizacin productiva.

Causo desplazamiento del campo a la ciudad.

Motivo desarrollo heterogneo entre las naciones redefiniendo la

arquitectura del mundo.

En conclusin las sociedades que han incorporado la informtica a su forma

de vida cuentan con una ventaja econmica y social invaluable en el contexto de

la globalizacin debido a ello, mltiples naciones estn enfocando sus esfuerzos a

disear polticas y estrategias en informtica.

5

El mundo no puede sustraerse de este contexto: los futuros niveles de

bienestar y la viabilidad competitiva, dependen en gran medida de una estrategia

informtica que permita aprovechar el potencial que representa esta tecnologa,

haciendo de ella un instrumento eficaz que sirva para resolver problemas y para

enfrentar con optimismo renovado los retos que el presente y el futuro presenten,

por lo que es necesario en definitiva, para obtener un buen aprovechamiento evitar

que por una falta de estndares y metodologas, y por una falta de formacin y

cultura generalizada, sobre todo en los aspectos de control y de seguridad

informtica, a pesar de los grandes adelantos tecnolgicos, se produzca en las

reas de informtica islotes de mecanizacin y de procesos manuales difciles de

controlar y caros de mantener por una falta de asimilacin de las nuevas

tecnologas, por una infrautilizacin de los equipos informticos, por un

descontento generalizado de los usuarios, por una obsolescencia de las

aplicaciones informticas actuales, por una falta de planificacin de los Sistemas

de Informacin, por falta de seguridad fsica y lgica y por soluciones planteadas

parcialmente que, todo esto puede ser resueltos mediante la auditora en

Informtica que es vlida para cualquier tamao de empresa y que tenindola

como un ejercicio prctico y formal, brindar a sus ejecutantes, as como a los

negocios, un sentimiento de satisfaccin justificado por el entendimiento y

compromiso que implica asegurar la utilizacin correcta de los recursos de

informtica para lograr los objetivos de la organizacin.

Todo lo que se planea debe ejecutarse con formalidad y oportunidad, lo que

se relaciona con el hecho de que cualquier organizacin desea mantener sus

activos en las mejores condiciones posibles y salvaguardar su integridad.

La funcin de del auditor en informtica no es fungir como capataz o polica

del negocio, como tantas veces se ha planteado en forma sarcstica o

costumbrista en las organizaciones. Este profesionista se orienta a funcionar como

un punto de control y confianza para la alta direccin, adems de que se busca ser

un facilitador de soluciones.

Por analoga el auditor se asemeja al mdico que evala al paciente y le

recomienda el tratamiento idneo para estar en ptimas condiciones de salud.

Segn la situacin del enfermo, recomendar tratamientos ligeros o fuertes y

estrictos.

Lo importante es que el paciente sepa que puede mejorar su salud. Esa es

la orientacin del auditor en informtica: conducir a la empresa a la bsqueda

permanente de la "salud" de los recursos de informtica y de aquellos elementos

que se relacionan con ella.

No hay que pensar que este proceso cambiar la cultura organizacional de

la noche a la maana, los mtodos de trabajo, la mala calidad, ni la

improductividad en las reas relacionadas con la informtica; es un elemento

estratgico directo que apoya la eliminacin de cada una de las debilidades

mencionadas. Sin embargo ha de coexistir con el personal responsable y

profesional, as como con directores ya accionistas comprometidos con la

productividad, calidad y otros factores recomendados para ser empresas de clase

mundial.

Se espera que cada auditor sea un profesional, un experto, pero sobre todo

que sea un ser sensible, humano, que entienda el contesto real del negocio. Su

6

principal objetivo es conferir la dimensin justa a cada problemtica, convirtindola

en un rea de oportunidad y orientndola hacia la solucin del negocio.

En los aos cuarenta empezaron a presentarse resultados relevantes en el

campo de la computacin, a raz de los sistemas de apoyo para estrategias

militares; posteriormente se increment el uso de las computadoras y sus

aplicaciones y se diversific el apoyo a otros sectores de la sociedad: educacin,

salud, industria, poltica, banca, aeronutica, comercio, etc.

En aquellos aos la seguridad y control de ese medio se limitaba a

proporcionar custodia fsica a los equipos y a permitir la utilizacin de los mismos

al personal altamente calificado (no exista un gran nmero de usuarios, ya fueran

tcnicos o administrativos).

En el presente, la informtica se ha extendido a todas las ramas de la

sociedad, es decir, resulta factible controlar un vuelo espacial por medio de una

computadora, as como seleccionar las compras del hogar en una computadora

personal con acceso a internet, por ejemplo.

Esta rapidez en el crecimiento de la informtica permite deducir que los

beneficios se han incrementado con la misma velocidad, algunos con mediciones

tangible -como reduccin de costos e incremento porcentual en ventas- y otros

con aspectos intangibles -como mejora en la imagen o satisfaccin del cliente-,

pero ambos con la misma importancia para seguir impulsando la investigacin y

actualizacin constante de la tecnologa.

La idea de que se obtienen mayores beneficios que antes no se halla muy

lejos de la realidad; no obstante, tambin es vlido afirmar que los costos han sido

altos y en muchas ocasiones han rebasado los lmites esperados, ocasionando

grandes prdidas y decepciones en los negocios.

Las empresas y organismos interesados en que la informtica contine

creciendo para beneficio de la humanidad (educacin, productividad, calidad,

ecologa, etc.) desean que este incremento se controle y oriente de manera

profesional: se debe obtener el resultado planeado y esperado en cada inversin

de esta rama.

Asegurar que las inversiones y proyectos inherentes a la funcin de

informtica sean justificados y brinden los resultados esperados es una

responsabilidad de quien administre dicha funcin y, de igual manera, es

responsabilidad de la direccin no aprobar proyectos que no aseguren la

rentabilidad de la inversin.

Con el paso de los aos la informtica y los elementos tecnolgicos que la

rodean han creado necesidades en cada sector social y se han tornado en un

requerimiento permanente para alcanzar soluciones.

El incremento persistente de las expectativas y necesidades relacionadas

con la informtica, al igual que la actualizacin continua de los elementos que

componen la tecnologa de este campo, obligan a las entidades que la aplican a

disponer de controles, polticas y procedimientos que aseguren la alta direccin de

los recursos humanos, materiales y financieros involucrados para que se protejan

adecuadamente y se oriente a la rentabilidad y competitividad del negocio.

Si se pregunta por qu preocuparse de cuidar esa caja etiquetada con el

nombre de informtica, y la respuesta que brinde a cualquiera de las siguientes

preguntas es negativa, le convendra reafirmar o considerar la necesidad de

7

asumir la responsabilidad del control y otorgamiento de seguridad permanente a

los recursos de informtica?

Los usuarios y la alta direccin conocen la situacin actual de la funcin

de informtica en la empresa (organizacin, polticas, servicios, etc.)?

Se aprueba formal y oportunamente el costo / beneficio de cada proyecto

relacionado en forma directa con la informtica?

La informtica apoya las reas crticas del negocio?

El responsable de la informtica conoce los requerimientos actuales y

futuros del negocio que necesitan apoyo de los servicios y productos de su

rea ?

Cada uno de los elementos del negocio conoce las polticas y

procedimientos inherentes al control y seguridad de la tecnologa

informtica?

Existen dichas polticas y procedimientos de manera formal?

Hay un plan de seguridad en la informtica?

Se ha calculado el alcance e impacto de la informtica en la empresa?

Hay un plan estratgico de informtica alineado al negocio?

Existen responsables que evalen formal e imparcialmente la funcin de

informtica?

Se cuenta con un control formal de cada proyecto relativo al rea?

Es importante para usted la informtica?

Evala peridica y formalmente dicha funcin de la informtica?

Auditan slo sistemas de informacin y no otras reas de la informacin?

Cada una de las preguntas encierra una importancia especfica para el buen

funcionamiento informtico de cualquier negocio; estn interrelacionadas y la

negacin de alguna es una pequea fuga de gas que, con el tiempo y un pequeo

chispazo, puede ocasionar graves daos a los negocios, ya sean fraudes,

proyectos cancelados con alto porcentaje de costos no recuperables, rechazo de

los servicios de informtica por los usuarios clave del negocio, improductividad y

baja calidad de los recursos de informtica, planes de informtica no orientados a

las metas y estrategias del negocio, piratera de software, fuga de informacin

hacia la competencia o proveedores, entre otros daos.

La improductividad, el mal servicio y la carencia de soluciones totales de la

funcin informtica fueron, son y pueden continuar siendo mal de muchas

organizaciones. El problema real radica en que los proyectos prioritarios hacen

gala del apoyo que obtienen de la informtica; entonces, por qu no cuidarla?

Algunos de los problemas por las debilidades o fallas de la informtica son:

Debilidades en la planeacin del negocio al no involucrar la informtica

generan inconsistencias.

Resultados negativos (improductividad, duplicidad de funciones, etc.) en el

desarrollo, operacin y mantenimiento de sistemas de informacin.

Falta de actualizacin del personal de informtica y tcnico donde se

encuentran instalados los sistemas y las soluciones del negocio.

Mnimo o nulo involucramiento de los usuarios en el desarrollo e

implantacin de soluciones de informtica.

Capacitacin deficiente en el usos de los sistemas de informacin, el

8

software (base de datos, procesadores de palabras, hojas de clculo,

graficadores, etc.) y el hardware (equipos de cmputo, impresoras y otros

perifricos, etc.).

Administracin de proyectos que no es formal ni completa (no se alinea a

los objetivos del negocio)

Carencia de un proceso de anlisis costo / beneficio formal previo al

arranque de cada proyecto de informtica.

Metodologas de planeacin y desarrollo de sistemas informales no

estandarizadas y en muchos casos inexistentes.

Uso y entendimiento mnimo o inexistente de tcnicas formales para el

desempeo de funciones en las reas de informtica:

Anlisis y diseo de sistemas de informacin

Entrevistas a usuarios operativos y ejecutivos

Cuestionarios

Modelacin de procesos

Modelacin de datos

Costo / beneficio, etctera.

Control de proyectos.

Trabajo en equipo de desempeo.

Involucramiento mnimo o informal de la alta direccin en los proyectos de

informtica.

Proyectos de auditora o evaluacin de informtica espordicos e

informales y en muchos casos inexistente.

Otros.

9

2

__________________________________________________________________

Terminologa de la auditora en

informtica

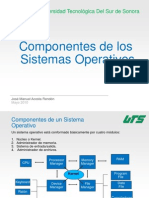

2.1 Informtica

La informtica se desarrolla con base en normas, procedimientos y tcnicas

definidas por institutos establecidos a nivel nacional e internacional.

La informtica es el campo que se encarga del estudio y aplicacin prctica

de la tecnologa, mtodos, tcnicas y herramientas relacionados con las

computadoras y el manejo de informacin por medios electrnicos, el cual

comprende las reas de la tecnologa de informacin orientadas al buen uso y

aprovechamiento de los recursos computacionales para asegurar que la

informacin de las organizaciones fluya(entidades internas y externas de los

negocios) de manera oportuna y veraz; adems es el proceso metodolgico que

se desarrolla de manera permanente en las organizaciones para el anlisis,

evaluacin, seleccin, implantacin y actualizacin de los recursos humanos

(conocimientos, habilidades, normas, etc), tecnolgicos (hardware, software, etc.)

materiales (escritorios, edificios, accesorios. etc.) y financieros (inversiones)

encaminados al manejo de la informacin, buscando que no se pierdan los

propsitos confiabilidad, oportunidad, integridad y veracidad entre otros

propsitos.

Hardware se refiere a los componentes fsicos y tangibles de las

computadoras, generalmente clasificados en cuatro grandes ramas:

computadoras personales

Redes (locales, abiertas, etc.)

Minicomputadoras

Supercomputadoras (mainframes)

Software implica la parte no fsica de las computadoras. Esto significa que

es la porcin intangible de los equipos de cmputo, es decir, programas con

10

orientaciones especficas para la administracin de la informtica y el uso eficiente

de los recursos de cmputo. Su clasificacin se puede resumir en los siguientes

trminos:

Software de aplicaciones (sistemas de informacin)

Administrativos.

Financieros.

De manufactura.

Otros.

Software de paquetes computacionales (paquetera)

Hojas electrnicas.

Procesadores de palabras.

Otros.

Software de programacin

Lenguajes de tercera generacin

Lenguajes de cuarta generacin Software de sistemas operativos

Para computadoras personales.

Para minicomputadoras.

Para supercomputadoras.

Productos CASE (ComputerAided Software Enaineering)

Para planeacin de sistemas de informacin.

Para anlisis de sistemas de informacin.

Para diseo de sistemas de informacin.

Para todo ciclo de desarrollo e implantacin de sistemas de informacin

(CDISI).

Para Propsitos especficos

Arquitectura.

Auditora.

Ingeniera.

Medicina.

Otras ciencias.

Sistemas de informacin: Son el conjunto de mdulos computacionales o

manuales organizados e interrelacionados de manera formal para la

administracin y uso eficiente de los recursos (humanos, materiales, financieros,

tecnolgicos, etc.) de un rea especfica de la empresa (manufactura,

administracin, direccin, etc.), con la finalidad de representar los procesos reales

del negocio y orientar los procedimientos, polticas y funciones inherentes para

lograr las metas y objetivos del negocio de forma eficiente.

Los sistemas de informacin pueden orientarse al apoyo de los siguientes

aspectos:

- Niveles operativos del negocio

- Niveles tcticos del negocio

- Niveles estratgicos del negocio

Sistemas de informacin estratgica (SIE): Son aquellos que de manera

permanente proporcionan a la alta direccin una serie de parmetros y acciones

encaminadas a la toma de decisiones que apoyarn al negocio en el seguimiento

11

de la rentabilidad y competitividad respecto a la competencia.

Metodologa: Es un conjunto de etapas (fases o mdulos) formalmente

estructurados, de manera que brinden a los interesados los siguientes parmetros

de accin en el desarrollo de sus proyectos:

Plan general y detallado.

Tareas y acciones.

Tiempos.

Aseguramiento de calidad.

Involucrados.

Etapas (fases o mdulos).

Revisiones de avance.

Recursos requeridos.

Otros.

Una buena metodologa debe responder a los siguientes cuestionamientos:

qu hacer?, Dnde debo hacerlo?,cmo plantearlos?, por qu aprobarlo?,

cundo revisarlo?, cundo empezarlo?, quin debe hacerlo?, por qu debo

hacerlo?, cmo aprobarlo?, quines deben comprometerse?, por qu

revisarlo?, cundo terminarlo?, cmo justificarlo?, etctera.

Tcnicas: Es el conjunto de procedimientos y pasos ordenados que se usan

con el desarrollo de un proyecto con el propsito de finalizar las etapas, fases o

mdulos definidos en el proceso metodolgico.

Algunas de las tcnicas generalmente aceptadas son:

Anlisis estructurado

Diseo estructurado

Grficas de Pert

Grficas de Gantt

Documentacin

Programacin estructurada

Modulacin de datos y procesos

Entrevistas

Otras

Las tcnicas son el conjunto de pasos ordenados lgicamente para

apoyarse en la terminacin (cmo hacerlo) de las acciones o tareas estimadas en

el proyecto emanado de la metodologa.

Herramientas: Es el conjunto de elementos fsicos utilizados para llevar a

cabo las acciones y pasos definidos en la tcnica. Antes del auge de las

computadoras, as como de otros elementos tecnolgicos relacionados con la

ingeniera, arquitectura, etc., dichas herramientas eran simples mquinas o

utensilios manuales que apoyaban el desarrollo de las tareas de cada uno de los

proyectos.

Herramientas de productividad: Ayudan a optimizar el tiempo de los

recursos en el desarrollo de un proyecto; as mismo, se encaminan a proporcionar

12

resultados de alta calidad para apoyar el logro de las actividades administrativas

relacionadas con procesos de informacin, por ejemplo;

Procesadores de palabras (documentacin, entrevistas y cuestionarios

entre otros)

Diagramadores (diagramas de flujo, diagramas organizacionales, etc)

Graficadores (estadsticas, estimacin de actividades en tiempo, costos,

etctera)

Productos CASE (modelacin de datos, modelacin de procesos,

validacin de datos y procesos, generadores de diccionarios de datos,

por citar algunos casos)

Impresoras (lser, por ejemplo)

Computadoras personales

Otros.

Las herramientas de productividad no se asocian necesariamente con

inversiones elevadas en la compra de hardware y software especializado; se

relacionan con los recursos mecnicos o automatizados que apoyan al personal

en la obtencin de productos de calidad en niveles de productividad aceptados por

los lderes de proyectos, o definidos por los estndares de trabajo del negocio.

2.2 Auditoria

Con frecuencia la palabra auditoria se ha empleado incorrectamente y se

ha considerado como una valuacin cuyo nico fin es detectar errores y sealar

fallas; por eso se ha llegado a acuar la frase "tiene auditoria" como sinnimo de

que, desde antes de realizarse, ya se encontraron fallas y por lo tanto se esta

haciendo la auditoria. El concepto de auditoria es ms amplio: no slo detecta

errores, sino que es un examen crtico que se realiza con objeto de evaluar la

eficiencia y eficacia de una seccin o de un organismo.

La palabra auditora viene del latn auditorius, y de sta proviene auditor,

que tiene la virtud de or, y el diccionario lo define como "revisor de cuentas

auditor". El auditor tiene la virtud de or y revisar cuentas, pero debe estar

encaminado a un objetivo especfico que es el de evaluar la eficiencia y eficacia

con que se est operando para que, por medio del sealamiento de recursos

alternativos de accin, se tome decisiones que permitan corregir los errores, en

caso de que existan, o bien mejorar la forma de actuacin.

Si consultamos nuevamente el diccionario encontramos que eficacia es:

"virtud, actividad, fuerza, para poder obrar" mientras que eficiencia es: "virtud y

facultad para lograr un efecto determinado", por lo que eficiencia es el poder lograr

lo planeado con los menores recursos posibles, mientras que eficacia es lograr los

objetivos.

El Boletn "C" de Normas de Auditoria del Instituto Mexicano de Contadores

nos dice.

"La auditoria no es una actividad meramente mecnica que implique la

aplicacin de ciertos procedimientos cuyos resultados, una vez llevados a cabo,

son de carcter indudable. La auditora requiere el ejercicio de un juicio

profesional, slido y maduro, para juzgar los procedimientos que debe de seguir y

13

estimar los resultados obtenidos".

As como existen normas y procedimientos especficos para la realizacin

de auditorias contables, debe haber tambin normas y procedimientos para la

realizacin de auditorias en informtica como parte de una profesin . Pueden

estar basadas en las experiencias de otras profesiones pero con algunas

caractersticas propias y siempre deteccin de errores, y adems la auditora debe

evaluar para mejorar lo existente, corregir errores y proponer alternativas de

solucin.

2.3 Tareas principales de la auditora

Estudiar y actualizar permanentemente las reas susceptibles de

revisin.

Apegarse a las tareas que desempeen las normas, polticas,

procedimientos y tcnicas de auditora establecidas por organismos

generalmente aceptados a nivel nacional e internacional.

Evaluacin y verificacin de las reas requeridas por la alta direccin o

responsables directos del negocio.

Elaboracin del informe de auditora (debilidades y recomendaciones).

Otras recomendadas para el desempeo eficiente de la auditora.

2.4 Auditora en informtica

La auditora en informtica se desarrolla en funcin de normas,

procedimientos y tcnicas definidas por institutos establecidos a nivel nacional e

internacional; por ello, nada ms se sealarn algunos aspectos bsicos para su

entendimiento.

As, la auditora en informtica es:

a) Un proceso formal ejecutado por especialistas del rea de auditora y de

informtica; se orienta a la verificacin y aseguramiento para que las

polticas y procedimientos en la organizacin se realicen de una manera

oportuna y eficiente.

b) Las actividades ejecutadas por profesionales del rea de informtica y de

auditora encaminadas a evaluar el grado de cumplimiento de polticas,

controles y procedimientos correspondientes al uso de los recursos de

informtica por el personal de la empresa (usuarios, informtica, alta

direccin, etc.).Dicha evaluacin deber ser la pauta para la entrega del

informe de auditora en informtica, el cual debe contener las

observaciones, recomendaciones y reas de oportunidad para el

mejoramiento y optimizacin permanente de la tecnologa de informtica

en el negocio.

c) El conjunto de acciones que realiza el personal especializado en las

reas de auditora y de informtica para el aseguramiento continuo de

que los recursos de informtica operen en un ambiente de seguridad y

control eficientes, con la finalidad de proporcionar a la alta direccin o

14

niveles ejecutivos la certeza de que la informacin que circula por el

rea se maneja con los conceptos bsicos de integridad, totalidad,

exactitud, confiabilidad, etctera.

d) Proceso metodolgico que tiene el propsito principal de evaluar los

recursos (humanos, materiales, financieros, tecnolgicos, etc.)

relacionados con la funcin de informtica para garantizar al negocio

que dicho conjunto opere con un criterio de integracin y desempeo de

niveles altamente satisfactorios, para que a su vez apoyen la

productividad y rentabilidad de la organizacin.

15

3

__________________________________________________________________

Auditora informtica

3.1 La importancia de la auditora en informtica

La tecnologa de informtica, traducida en hardware, software, sistemas de

informacin, investigacin tecnolgica, redes locales, base de datos, ingeniera de

software, telecomunicaciones, servicios y organizacin de informtica, es una

herramienta estratgica que brinda rentabilidad y ventajas competitivas a los

negocios frente a sus similares en el mercado, pero puede originar costos y

desventajas si no es bien administrada por el personal encargado.

Para darse cuenta si se est administrando de manera correcta la funcin

de la informtica es necesario que se evale dicha funcin mediante evaluaciones

oportunas y completas por personal calificado consultores externos, auditores en

informtica o evaluaciones peridicas realizadas por el mismo personal de

informtica, entre otras estrategias.

3.2 Formas de llevar a cabo una auditoria en informtica

La auditora interna es la realizada con recursos materiales y personas que

pertenecen a la empresa auditada. Los empleados que realizan esta tarea son

remunerados econmicamente. La auditora interna existe por expresa decisin de

la empresa, o sea, que puede optar por su disolucin en cualquier momento.

Por otro lado, la auditora externa es realizada por personas afines a la

empresa auditada; es siempre remunerada. Se presupone una mayor objetividad

que en la auditora Interna, debido al mayor distanciamiento entre auditores y

auditados.

La auditora en informtica interna cuenta con algunas ventajas adicionales

muy importantes respecto de la auditora externa, las cuales no son tan

perceptibles como en las auditorias convencionales. La auditora interna tiene la

ventaja de que puede actuar peridicamente realizando revisiones globales, como

parte de su Plan Anual y de su actividad normal. Los auditados conocen estos

planes y se habitan a las auditorias, especialmente cuando las consecuencias de

16

las recomendaciones habidas benefician su trabajo.

En una empresa, los responsables de Informtica escuchan, orientan e

informan sobre las posibilidades tcnicas y los costos de tal sistema. Con voz,

pero a menudo sin voto, el rea de informtica trata de satisfacer lo ms

adecuadamente, posible aquellas necesidades. La empresa necesita controlar su

Informtica y sta; necesita que su propia gestin est sometida a los mismos

procedimientos y estndares que el resto de aquella. La conjuncin de ambas

necesidades cristaliza en la figura del auditor interno en informtica.

En cuanto a empresas se refiere, solamente las ms grandes pueden

poseer una auditora propia y permanente, mientras que el resto acuden a las

auditorias externas. Puede ser que algn profesional informtico sea trasladado

desde su puesto de trabajo a la auditora Interna de la empresa cuando sta

existe. Finalmente, la propia Informtica requiere de su propio grupo de control

interno, con implantacin fsica en su estructura, puesto que si se ubicase dentro

de la estructura Informtica ya no sera independiente. Hoy, ya existen varias

organizaciones Informticas dentro de la misma empresa, y con diverso grado de

autonoma, que son coordinadas por rganos corporativos de Sistemas de

Informacin de las Empresas.

Una Empresa o Institucin que posee auditora interna puede y debe en

ocasiones contratar servicios de auditora externa. Las razones para hacerlo

suelen ser:

Necesidad de auditar una materia de gran especializacin, para la cual

los servicios propios no estn suficientemente capacitados.

Contrastar algn Informe interno con el que resulte del externo, en

aquellos supuestos de emisin interna de graves recomendaciones que

chocan con la opinin generalizada de la propia empresa.

Servir como mecanismo protector de posibles auditorias en informtica

externas decretadas por la misma empresa.

Aunque la auditora interna sea independiente del Departamento de

Sistemas, sigue siendo la misma empresa, por lo tanto, es necesario que

se le realicen auditorias externas como para tener una visin desde

afuera de la empresa.

La auditora en informtica, tanto externa como interna, debe ser una

actividad exenta de cualquier contenido o matiz "poltico" ajeno a la propia

estrategia y poltica general de la empresa. La funcin de auditoria puede actuar

de oficio, por iniciativa del propio rgano, o a instancias de parte, esto es, por

encargo de la direccin o cliente.

3.3 Sntomas de necesidad de una Auditoria Informtica:

Las empresas acuden a las auditorias en informtica cuando existen

sntomas bien perceptibles de debilidad. Estos sntomas pueden agruparse en

clases:

Sntomas de descoordinacin y desorganizacin:

No coinciden los objetivos de la Informtica de la empresa y de la propia

17

empresa.

Los estndares de productividad se desvan sensiblemente de los

promedios conseguidos habitualmente.

[Puede ocurrir con algn cambio masivo de personal, o en una

reestructuracin fallida de alguna rea o en la modificacin de alguna

norma importante]

Sntomas de mala imagen e insatisfaccin de los usuarios:

No se atienden las peticiones de cambios de los usuarios. Ejemplos:

cambios de Software en los terminales de usuario, refrescamiento de

paneles, variacin de los ficheros que deben ponerse diariamente a su

disposicin, etc.

No se reparan las averas de Hardware ni se resuelven incidencias en

plazos razonables. El usuario percibe que est abandonado y

desatendido permanentemente.

No se cumplen en todos los casos los plazos de entrega de resultados

peridicos. Pequeas desviaciones pueden causar importantes

desajustes en la actividad del usuario, en especial en los resultados de

Aplicaciones crticas y sensibles.

Sntomas de debilidades econmico-financiero:

Incremento desmesurado de costos.

Necesidad de justificacin de Inversiones Informticas (la empresa no

est absolutamente convencida de tal necesidad y decide contrastar

opiniones).

Desviaciones Presupuestarias significativas.

Costos y plazos de nuevos proyectos (deben auditarse simultneamente

a Desarrollo de Proyectos y al rgano que realiz la peticin).

Sntomas de Inseguridad: Evaluacin de nivel de riesgos

Seguridad Lgica

Seguridad Fsica

Confidencial dad

[Los datos son propiedad inicialmente de la organizacin que los genera.

Los datos de personal son especialmente confidenciales]

Continuidad del Servicio. Es un concepto an ms importante que la

Seguridad. Establece las estrategias de continuidad entre fallos mediante

Planes de Contingencia' Totales y Locales.

Centro de Proceso de Datos fuera de control. Si tal situacin llegara a

percibirse, seria prcticamente intil la auditoria. Esa es la razn por la

cual, en este caso, el sntoma debe ser sustituido por el mnimo indicio.

* Planes de Contingencia:

Por ejemplo, la empresa sufre un corte total de energa o explota, Cmo sigo

operando en otro lugar? Lo que generalmente se pide es que se hagan

Backups de la informacin diariamente y que aparte, sea doble, para tener un

Backup en la empresa y otro afuera de sta. Una empresa puede tener unas

oficinas paralelas que posean servicios bsicos (luz, telfono, agua) distintos

de los de la empresa principal, es decir, si a la empresa principal le provea

18

telfono Telecom, a las oficinas paralelas, Telefnica. En este caso, si se

produce la inoperancia de Sistemas en la empresa principal, se utilizara el

Backup para seguir operando en las oficinas paralelas. Los Backups se

pueden acumular durante dos meses, o el tiempo que estipule la empresa, y

despus se van reciclando.

3.4 Herramientas y Tcnicas para la Auditoria Informtica:

3.4.1 Cuestionarios:

Las auditorias en informtica se materializan recabando informacin y

documentacin de todo tipo. Los informes finales de los auditores dependen de

sus capacidades para analizar las situaciones de debilidad o fortaleza de los

diferentes entornos. El trabajo de campo del auditor consiste en lograr toda la

informacin necesaria para la emisin de un juicio global objetivo, siempre

amparado en hechos demostrables, llamados tambin evidencias.

Para esto, suele ser lo habitual comenzar solicitando la complementacin

de cuestionarios preimpresos que se envan a las personas concretas que el

auditor cree adecuadas, sin que sea obligatorio que dichas personas sean las

responsables oficiales de las diversas reas a auditar.

Estos cuestionarios no pueden ni deben ser repetidos para instalaciones

distintas, sino diferentes y muy especficos para cada situacin, y muy cuidados en

su fondo y su forma.

Sobre esta base, se estudia y analiza la documentacin recibida, de modo

que tal anlisis determine a su vez la informacin que deber elaborar el propio

auditor. El cruzamiento de ambos tipos de informacin es una de las bases

fundamentales de la auditora.

Cabe aclarar, que esta primera fase puede omitirse cuando los auditores

hayan adquirido por otro medios la informacin que aquellos preimpresos hubieran

proporcionado.

3.4.2 Entrevistas:

El auditor comienza a continuacin las relaciones personales con el

auditado. Lo hace de tres formas:

1. Mediante la peticin de documentacin concreta sobre alguna materia de

su responsabilidad,

2. Mediante "entrevistas" en las que no se sigue un plan predeterminado ni

un mtodo estricto de sometimiento a un cuestionario.

3. Por medio de entrevistas en las que el auditor sigue un mtodo

preestablecido de antemano y busca unas finalidades concretas.

La entrevista es una de las actividades personales ms importante del

19

auditor; en ellas, ste recoge ms informacin, y mejor matizada, que la

proporcionada por medios propios puramente tcnicos o por las respuestas

escritas a cuestionarios.

Aparte de algunas cuestiones menos importantes, la entrevista entre auditor

y auditado se basa fundamentalmente en el concepto de interrogatorio; es lo que

hace un auditor, interroga y se interroga a s mismo. El auditor informtico experto

entrevista al auditado siguiendo un cuidadoso sistema previamente establecido,

consistente en que bajo la forma de una conversacin correcta y lo menos tensa

posible, el auditado conteste sencillamente y con pulcritud a una serie de

preguntas variadas, tambin sencillas. Sin embargo, esta sencillez es solo

aparente. Tras ella debe existir una preparacin muy elaborada y sistematizada, y

que es diferente para cada caso particular.

3.4.3 Checklist:

El auditor profesional y experto es aqul que reelabora muchas veces sus

cuestionarios en funcin de los escenarios auditados. Tiene claro lo que necesita

saber, y por qu. Sus cuestionarios son vitales para el trabajo de anlisis,

cruzamiento y sntesis posterior, lo cual no quiere decir que haya de someter al

auditado a unas preguntas estereotipadas que no conducen a nada. Muy por el

contrario, el auditor conversar y har preguntas "normales", que en realidad

servirn para la complementacin sistemtica de sus Cuestionarios, de sus

Checklists.

Hay opiniones que descalifican el uso de las Checklists, ya que consideran

que leerle una pila de preguntas recitadas de memoria o ledas en voz alta

descalifica al auditor informtico. Pero esto no es usar Checklists, es una evidente

falta de profesionalismo. El profesionalismo pasa por un procesamiento interno de

informacin a fin de obtener respuestas coherentes que permitan una correcta

descripcin de puntos dbiles y fuertes. El profesionalismo pasa por poseer

preguntas muy estudiadas que han de formularse flexiblemente.

El conjunto de estas preguntas recibe el nombre de Checklist. Salvo

excepciones, las Checklists deben ser contestadas oralmente, ya que superan en

riqueza y generalizacin a cualquier otra forma.

Segn la claridad de las preguntas y el talante del auditor, el auditado

responder desde posiciones muy distintas y con disposicin muy variable. El

auditado, habitualmente informtico de profesin, percibe con cierta facilidad el

perfil tcnico y los conocimientos del auditor, precisamente a travs de las

preguntas que ste le formula. Esta percepcin configura el principio de autoridad

y prestigio que el auditor debe poseer.

Por ello, aun siendo importante tener elaboradas listas de preguntas muy

sistematizadas, coherentes y clasificadas por materias, todava lo es ms el modo

y el orden de su formulacin. Las empresas externas de Auditora Informtica

guardan sus Checklists, pero de poco sirven si el auditor no las utiliza adecuada y

oportunamente. No debe olvidarse que la funcin auditora se ejerce sobre bases

de autoridad, prestigio y tica.

El auditor deber aplicar el Checklist de modo que el audtado responda

20

clara y escuetamente. Se deber interrumpir lo menos posible a ste, y solamente

en los casos en que las respuestas se aparten sustancialmente de la pregunta. En

algunas ocasiones, se har necesario invitar a aqul a que exponga con mayor

amplitud un tema concreto, y en cualquier caso, se deber evitar absolutamente la

presin sobre el mismo.

Algunas de las preguntas de las Checklists utilizadas para cada sector,

deben ser repetidas. En efecto, bajo apariencia distinta, el auditor formular

preguntas equivalentes a las mismas o a distintas personas, en las mismas

fechas, o en fechas diferentes. De este modo, se podrn descubrir con mayor

facilidad los puntos contradictorios; el auditor deber analizar los matices de las

respuestas y reelaborar preguntas complementarias cuando hayan existido

contradicciones, hasta conseguir la homogeneidad. El entrevistado no debe

percibir un excesivo formalismo en las preguntas. El auditor, por su parte, tomar

las notas imprescindibles en presencia del auditado, y nunca escribir cruces ni

marcar cuestionarios en su presencia.

Los cuestionarios o Checklists responden fundamentalmente a dos tipos de

filosofa" de calificacin o evaluacin:

a. Checklist de rango

Contiene preguntas que el auditor debe puntuar dentro de un rango

preestablecido (por ejemplo, de 1 a 5, siendo 1 la respuesta ms negativa y

el 5 el valor ms positivo)

Ejemplo de Checklist de rango:

Se supone que se est realizando una auditoria sobre la seguridad

fsica de una instalacin y, dentro de ella, se analiza el control de los

accesos de personas y cosas al Centro de Clculo. Podran formularse las

preguntas que figuran a continuacin, en donde las respuestas tiene los

siguientes significados:

1 : Muy deficiente.

2 : Deficiente.

3 : Mejorable.

4 : Aceptable.

5 : Correcto.

Se figuran posibles respuestas de los auditados. Las preguntas

deben sucederse sin que parezcan encorsetadas ni clasificadas

previamente. Basta con que el auditor lleve un pequeo guin. La

complementacin del Checklist no debe realizarse en presencia del

auditado.

-Existe personal especfico de vigilancia externa al edificio?

-No, solamente un guarda por la noche que atiende adems otra instalacin

21

adyacente.

<Puntuacin: 1 >

-Para la vigilancia interna del edificio, Hay al menos un vigilante por turno

en los aledaos del Centro de Clculo?

-Si, pero sube a las otras 4 plantas cuando se le necesita. <Puntuacin: 2>

-Hay salida de emergencia adems de la habilitada para la entrada y

salida de mquinas?

-Si, pero existen cajas apiladas en dicha puerta. Algunas veces las quitan.

<Puntuacin: 2>

-El personal de Comunicaciones, Puede entrar directamente en la Sala de

Computadoras?

-No, solo tiene tarjeta el Jefe de Comunicaciones. No se la da a su gente

salvo causa muy justificada, y avisando casi siempre al Jefe de Explotacin.

<Puntuacin: 4>

El resultado sera el promedio de las puntuaciones: (1 + 2 + 2 + 4) 14 = 2,25

Deficiente.

b. Checklist Binaria

Es la constituida por preguntas con respuesta nica y excluyente: Si o No.

Aritmticamente, equivalen a 1 (uno) o 0(cero), respectivamente.

Ejemplo de Checklist Binaria:

Se supone que se est realizando una Revisin de los mtodos de pruebas

de programas en el mbito de Desarrollo de Proyectos.

-Existe Normativa de que el usuario final compruebe los resultados finales

de los programas?

<Puntuacin: 1>

-Conoce el personal de Desarrollo la existencia de la anterior normativa?

<Puntuacin: 1>

-Se aplica dicha norma en todos los casos?

<Puntuacin: 0>

-Existe una norma por la cual las pruebas han de realizarse con juegos de

ensayo o copia de Bases de Datos reales?

<Puntuacin: 0>

22

Obsrvese como en este caso estn contestadas las siguientes preguntas:

-Se conoce la norma anterior?

<Puntuacin: 0>

-Se aplica en todos los casos?

<Puntuacin: 0>

Los Checklists de rango son adecuados si el equipo auditor no es muy

grande y mantiene criterios uniformes y equivalentes en las valoraciones. Permiten

una mayor precisin en la evaluacin que en los checklist binarios. Sin embargo,

la bondad del mtodo depende excesivamente de la formacin y competencia del

equipo auditor.

Los Checklists Binarios siguen una elaboracin inicial mucho ms ardua y

compleja. Deben ser de gran precisin, como corresponde a la suma precisin de

la respuesta. Una vez construidas, tienen la ventaja de exigir menos uniformidad

del equipo auditor y el inconveniente genrico del <si o no> frente a la mayor

riqueza del intervalo.

No existen Checklists estndar para todas y cada una de las instalaciones

informticas a auditar. Cada una de ellas posee peculiaridades que hacen

necesarios los retoques de adaptacin correspondientes en las preguntas a

realizar.

3.4.4 Trazas y/o Huellas:

Con frecuencia, el auditor informtico debe verificar que los programas,

tanto de los sistemas como de usuario, realizan exactamente las funciones

previstas, y no otras. Para ello se apoya en productos Software muy potentes y

modulares que, entre otras funciones, rastrean los caminos que siguen los datos a

travs del programa.

Muy especialmente, estas Trazas" se utilizan para comprobar la ejecucin

de las validaciones de datos previstas. Las mencionadas trazas no deben

modificar en absoluto el Sistema. Si la herramienta auditora produce incrementos

apreciables de carga, se convendr de antemano las fechas y horas ms

adecuadas para su empleo.

Por lo que se refiere al anlisis del Sistema, los auditores informticos

emplean productos que comprueban los valores asignados por Tcnica de

Sistemas a cada uno de los parmetros variables de las Libreras ms importantes

del mismo. Estos parmetros variables deben estar dentro de un intervalo

marcado por el fabricante. A modo de ejemplo, algunas instalaciones

descompensan el nmero de iniciadores de trabajos de determinados entornos o

toman criterios especialmente restrictivos o permisivos en la asignacin de

unidades de servicio segn cuales tipos carga. Estas actuaciones, en principio

tiles, pueden resultar contraproducentes si se traspasan los lmites.

No obstante la utilidad de las Trazas, ha de repetirse lo expuesto en la

descripcin de la auditora informtica de Sistemas: el auditor informtico emplea

preferentemente la amplia informacin que proporciona el propio Sistema: As, los

ficheros de <Accounting> o de <contabilidad>, en donde se encuentra la

produccin completa de aqul, y los <Log*> de dicho Sistema, en donde se

23

recogen las modificaciones de datos y se pormenoriza la actividad general.

Del mismo modo, el Sistema genera automticamente exacta informacin

sobre el tratamiento de errores de maquina central, perifricos, etc.

[La auditora financiero-contable convencional emplea trazas con mucha

frecuencia. Son programas encaminados a verificar lo correcto de los clculos de

nminas, primas, etc.].

*Log:

El log vendra a ser un historial que informa que fue cambiando y cmo fue

cambiando (informacin). Las bases de datos, por ejemplo, utilizan el log para

asegurar lo que se llaman las transacciones. Las transacciones son unidades

atmicas de cambios dentro de una base de datos; toda esa serie de cambios se

encuadra dentro de una transaccin, y todo lo que va haciendo la Aplicacin

(grabar, modificar, borrar) dentro de esa transaccin, queda grabado en el log. La

transaccin tiene un principio y un fin, cuando la transaccin llega a su fin, se

vuelca todo a la base de datos. Si en el medio de la transaccin se cort por x

razn, lo que se hace es volver para atrs. El log te permite analizar

cronolgicamente que es lo que sucedi con la informacin que est en el Sistema

o que existe dentro de la base de datos.

3.4.5 Software de Interrogacin:

Hasta hace ya algunos aos se han utilizado productos software llamados

genricamente <paquetes de auditora>, capaces de generar programas para

auditores escasamente cualificados desde el punto de vista informtico.

Ms tarde, dichos productos evolucionaron hacia la obtencin de muestreos

estadsticos que permitieran la obtencin de consecuencias e hiptesis de la

situacin real de una instalacin.

En la actualidad, los productos de software especiales para la auditora

informtica se orientan principalmente hacia lenguajes que permiten la

interrogacin de ficheros y bases de datos de la empresa auditada. Estos

productos son utilizados solamente por los auditores externos, por cuanto los

internos disponen del software nativo propio de la instalacin.

Del mismo modo, la proliferacin de las redes locales y de la filosofa

"Cliente-Servidor", han llevado a las firmas de software a desarrollar interfaces de

transporte de datos entre computadoras personales y mainframe, de modo que el

auditor informtico copia en su propia PC la informacin ms relevante para su

trabajo.

Cabe recordar, que en la actualidad casi todos los usuarios finales poseen

datos e informacin parcial generada por la organizacin informtica de la

Compaa.

Efectivamente, conectados como terminales al "Host", almacenan los datos

proporcionados por este, que son tratados posteriormente en modo PC. El auditor

se ve obligado (naturalmente, dependiendo del alcance de la auditora) a recabar

informacin de los mencionados usuarios finales, lo cual puede realizar con suma

24

facilidad con los polivalentes productos descritos. Con todo, las opiniones ms

autorizadas indican que el trabajo de campo del auditor informtico debe

realizarse principalmente con los productos del cliente.

Finalmente, ha de indicarse la conveniencia de que el auditor confeccione

personalmente determinadas partes del Informe. Para ello, resulta casi

imprescindible una cierta soltura en el manejo de Procesadores de Texto,

paquetes de Grficos, Hojas de Clculo, etc.

25

4

__________________________________________________________________

Tipos de auditorias

4.1. Concepto de auditoria en informtica

Despus de analizar los conceptos de auditora y de informtica, los

diferentes tipos de auditora, as como su interrelacin con informtica, nos

hacemos las preguntas: Qu es auditora en informtica? Y cual es su campo

de accin?

Auditora en informtica es la revisin y evaluacin de los controles,

sistemas, procedimientos de informtica, de los equipos de computo, su

utilizacin, eficiencia y seguridad, de la organizacin que participan en el

procesamiento de la informacin, a fin de que por medio del sealamiento de

cursos alternativos se logre una utilizacin ms eficiente y segura de la

informacin que servir para una adecuada toma de decisiones.

La auditora en informtica deber comprender no slo la evaluacin de los

equipos de computo o de un sistema o procedimiento especfico, sino que adems

habr de evaluar los sistemas de informacin en general desde sus entradas,

procedimientos, controles, archivos, seguridad y obtencin de informacin. Ello

debe incluir los equipos de computo como la herramienta que permite obtener la

informacin adecuada y la organizacin especfica (departamento de computo,

departamento de informtica, gerencia de procesos electrnicos, etc) que har

posible el uso de los equipos de computo.

Su campo de accin ser:

A. La evaluacin administrativa del departamento de proceso electrnicos.

B. La evaluacin de los sistemas y procedimientos, y de la eficacia que se

tiene en el uso de la informtica.

C. La evaluacin del proceso de datos y de los equipos de computo.

Para lograr los puntos antes sealados necesitas:

26

A. Evaluacin administrativa del departamento de informtica.

Esto comprende la evaluacin de:

- Los objetivos de departamento, direccin o gerencia.

- Metas, planes, polticas y procedimientos de procesos electrnicos

estndar.

- Organizacin del rea y su estructura orgnica.

- Funciones y niveles de autoridad y responsabilidad del rea de procesos

electrnicos.

- Integracin de los recursos materiales y tcnicos.

- Direccin costos y controles presupustales.

- Controles administrativos del rea de procesos electrnicos.

B. Evaluacin de los sistemas v procedimientos, y de la eficiencia que se

tienen en el uso de la informacin que comprende:

- Evaluacin del anlisis de los sistemas y sus diferentes etapas

- Evaluacin del diseo lgico del sistema

- Evaluacin del desarrollo fsico del sistema.

- Control de proyectos.

- Control de sistemas y programacin

- Instructivos y documentacin

- Formas de implantacin

- Seguridad fsica y lgica de los sistemas

- Confidencialidad de los sistemas

- Controles de mantenimiento y forma de respaldo de los sistemas.

- Utilizacin de los sistemas.

C. Evaluacin del proceso de datos y de los equipos de computo que

comprende:

- Controles de los datos fuente y manejo de cifras de control

- Control de operacin

- Control de salida

- Control de asignacin de trabajo.

- Control de medios de almacenamiento masivos.

- Control de otros elementos de computo

- Orden en el centro de computo

- Seguridad fsica y lgica

- Confidencialidad

- Respaldos.

La interrelacin que debe existir entre la auditora en informtica y los

diferentes tipos de auditora en la siguiente:

El ncleo o centro de la informtica son los programas, los cuales pueden

ser auditados por medio de la auditora de programas. Estos programas se usan

27

en la computadoras de acuerdo con la organizacin del centro de computo

(personal).

La auditora en informtica debe evaluar el todo (informtica, organizacin

del centro de computo, computadoras y programas) con auxilio de los principios de

auditora administrativa, auditora interna, auditora contable/financiera y, a su vez,

puede proporcionar informacin a esos tipos de auditora, y las computadoras

deben ser una herramienta para la realizacin de cualquiera de las auditorias.

Como se ve, la evaluacin a desarrollar para la realizacin de la auditora

en informtica deben hacerla personas con alto grado de conocimiento en

informtica y con mucha experiencia en el rea.

4.2 Auditoria interna y auditoria contable/financiera

El boletn E-02 del Instituto Mexicano de Contadores, seala con respecto

al control interno:

"El estudio y evaluacin del control interno se efecta con el objeto de

cumplir con la norma de ejecucin del trabajo que requiere que: el auditor debe

efectuar un estudio y evaluacin adecuados del control interno existente, que les

sirvan de base para determinar el grado de confianza que va a depositar en el, as

mismo, que el permita determinar la naturaleza, extensin y oportunidad que va a

dar a los procedimientos de auditoria".

4.2.1 Definicin de control interno.

"El control interno comprende el plan de organizacin y todos los mtodos y

procedimientos que en forma coordinada se adoptan en un negocio para

salvaguardar sus activos, verificar la razonabilidad y confiabilidad de su

informacin financiera, promover la eficiencia operacional y provocar la adherencia

a las polticas prescriptas por la administracin".

4.2.2 Objetivos del control interno.

a) Los bsicos son:

(1) La proteccin de los activos de la empresa.

(2) La obtencin de informacin financiera veraz, confiable y oportuna.

(3) La promocin de la eficiencia en la operacin del negocio.

(4) Lograr que en la ejecucin de las operaciones se cumplan las polticas

establecidas por los administradores de la empresa.

Se ha definido que los dos primeros objetivos abarcan el aspecto de

controles internos contables y los dos ltimos se refieren a controles internos

administrativos.

28

b) Generales

El control contable comprende el plan de organizacin y los procedimientos

y registros que se refieren a la proteccin de los activos y a la confiabilidad de los

activos y la confiabilidad de los registros financieros. Por lo tanto, el control interno

contable est diseado en funcin de los objetivos de la organizacin para ofrecer

seguridad razonable de que: las operaciones se realizan de acuerdo con las

normas y polticas sealados por la administracin.

Cuando hablamos de los objetivos de los controles contables internos

podremos identificar dos niveles.

a) Objetivos generales de control interno aplicables a todos los sistemas y

b) Objetivos de control interno aplicables a ciclos de transacciones

Los objetivos generales de control aplicables a todos los sistemas se

desarrollan a partir de los objetivos bsicos de control interno enumerados

anteriormente, siendo ms especficos para facilitar su aplicacin. Los objetivos de

control de ciclos se desarrollan a partir de los objetivos generales de control de

sistema, para que se aplique a las diferentes clases de transacciones agrupadas

en un ciclo.

Los objetivos generales de control interno de sistema pueden resumirse a

continuacin:

1. Objetivos de autorizacin.

Todas las operaciones deben realizarse de acuerdo con autorizaciones

generales o especificaciones de la administracin.

Las autorizaciones deben estar de acuerdo con criterios establecidos por el

nivel apropiado de la administracin.

Las transacciones deben ser vlidas para conocerse y ser sometidas

oportunamente a su aceptacin. Todas aquellas que renan los requisitos

establecidos por la administracin deben reconocerse como tales y procesarse a

tiempo.

Los resultados del procedimiento de transacciones deben comunicarse

oportunamente y estar respaldados por archivos adecuados.

2. Objetivos del procesamiento y clasificacin de transacciones

Todas las operaciones deben registrarse para permitir la preparacin de

estados financieros en conformidad con los principios de contabilidad

generalmente aceptados o con cualquier otro criterio aplicable a los estados y para

mantener en archivos apropiados los datos relativos a los activos sujetos a

custodia.

Las transacciones deben clasificarse en forma tal que permitan la

preparacin de estados financieros en conformidad con los principios de

contabilidad generalmente aceptados y el criterio de la administracin.

Las transacciones deben quedar registradas en el mismo periodo contable,

cuidando especialmente que se registren aquellas que afectan ms de un ciclo.

29

3. Objetivo de salvaguarda fsica.

El acceso a los activos slo debe permitirse de acuerdo con autorizaciones

de la administracin.

4. Objetivo de verificacin y evaluacin.

Los datos registrados relativos a los activos sujetos a custodia deben

compararse con los activos existentes a intervalos razonables y tomar las medidas

apropiadas respecto a las diferencias que existan.

As mismo, deben existir controles relativos a la verificacin y evaluacin

peridica de los saldos que se incluyen en los estados financieros, ya que este

objetivo complementa en forma importante los mencionados anteriormente.

Estos objetivos generales del control interno de sistemas son aplicables a

todos los ciclos. No se trata de que se usen directamente para evaluar las tcnicas

de control interno de una organizacin, pero representan un base para desarrollar

objetivos especficos de control interno por ciclos de transacciones que sean

aplicables a una empresa individual.

El rea de informtica puede interactuar de dos maneras en el control

interno. La primera es servir de herramienta para llevar a cabo un adecuado

control interno y la segunda es tener un control interno del rea y del

departamento de informtica.

En el primer caso se lleva el control interno por medio de la evaluacin de

una organizacin, utilizando la computadora como herramienta que auxiliar en el

logro de los objetivos del control interno, lo cual se puede hacer por medio de

paquetes de auditoria. Y esto debe ser considerado como parte del control interno

con informtica.

En el segundo caso se lleva a cabo el control interno de informtica. Es

decir, como se seala en los objetivos del control interno, se deben proteger

adecuadamente los activos de la organizacin por medio del control para que se

obtengan la informacin en forma veraz, oportuna y confiable, se mejore la

eficiencia de la operacin de la organizacin mediante la informtica y en la

ejecucin de las operaciones de informtica se cumplan las polticas establecidas

por la administracin de todo ello debe ser considerado como control interno de

informtica.

Al estudiar los objetivos del control interno podemos ver en primer lugar

que, aunque en auditoria en informtica el objetivo es ms amplio, se deben tener

en cuenta los objetivos generales del control interno aplicables a todo ciclo de

transacciones.

La auditoria en informtica debe tener presentes los objetivos de

autorizacin, procesamiento y clasificacin de transacciones, as como los de

salvaguarda fsica, verificacin y evaluacin de los equipos y de la informacin. La

diferencia entre los objetivos de control interno desde un punto de vista contable

financiero es que, mientras stos estn enfocados a la evaluacin de una