Академический Документы

Профессиональный Документы

Культура Документы

Proyecto Final CRS

Загружено:

Nicholas MooreИсходное описание:

Авторское право

Доступные форматы

Поделиться этим документом

Поделиться или встроить документ

Этот документ был вам полезен?

Это неприемлемый материал?

Пожаловаться на этот документАвторское право:

Доступные форматы

Proyecto Final CRS

Загружено:

Nicholas MooreАвторское право:

Доступные форматы

1 Redes y seguridad

Proyecto Final

Proyecto Final

Recomendaciones para presentar la Actividad:

Enva el desarrollo de esta actividad a tu tutor@ en un documento de Word, que llamars

Proyecto Final.

Procura marcar siempre tus trabajos con un encabezado como el siguiente:

Nombre ANGIE YISETH AMAYA DIAZ

Fecha 07/07/2014

Actividad final

Tema proyecto

Luego de haber estudiado los tipos de vulnerabilidades ms comunes, las herramientas usadas

para proteger los datos, y haber generado sus procedimientos, est listo para generar la carta

magna de la seguridad de la red: El manual de procedimientos.

Proyecto Final

1. Desarrolle el manual de procedimientos de la empresa. Este manual debe tener el

estudio previo que se hizo para establecer la base del sistema de seguridad, el programa

de seguridad, el plan de accin, las tablas de grupos de acceso, la valoracin de los

elementos de la red, los formatos de informes presentados a la gerencia para establecer

el sistema de seguridad, los procedimientos escogidos para la red, as como las

herramientas, y el desarrollo de cada procedimiento en forma algortmica (agregue todo

lo que considere necesario). Recuerde que el manual de procedimientos es un proceso

dinmico, por lo que debe modular todos los contenidos en unidades distintas, para

poder modificarlas en caso de que sea necesario.

Nota: Este trabajo final, ms que una nota para aprobar el curso, muestra la capacidad que

tiene, como persona, de gestionar la seguridad de una red. Guarde este documento, pues es su

carta de presentacin para cualquier empleo en el que se le exija experiencia.

2 Redes y seguridad

Proyecto Final

INTRODUCCION

En muchos casos de compaias se valida la seguridad de una compaia, solo por el

uso de contraseas en cada uno de sus paso,es realmente necesario solo el uso de

contraseas para proteger la informacion de una organizacion?

La utilidad de contraseas es necesaria pero a esta se le agrega un paquete de

medidas denominadas, politicas de seguridad informatica (PSI) las cuales deben ser

legibles y entendibles para cada uno de los integrantes de las organizaciones, con

compaia de su manuel de procedimientos el cual sera realizado para el mejoramiento

de la seguridad en nuestra empresa.

Es debido aclarar que es vital la proteccion de la informacion, por lo que se debe tomar

correctivos para evitar posibles ataques que vulneren la capacidad de respuesta de la

red o en el peor de lo casos destruyan la informacion.

3 Redes y seguridad

Proyecto Final

OBJETIVOS

Realizar un sistema que permita proteger la informacion confidencial de una

compaia, utilizando Psi adecuadas.

Instruir a los empleados, sobre el buen uso de los recursos del sistema y asi

evitar posibles problemas que comprometan la seguridad de los datos.

Interactuar con las politicas de seguridad, para que estas mismas tengan un

buen manejo dentro de la organizacion.

Exponer estrategias que ayuden a proteger el sistema contra posibles ataques

4 Redes y seguridad

Proyecto Final

MARCO TEORICO

Para el funcionamiento correcto de la red de una organizacion, la topologia

mas recomendada es la estrella, la cual explicare en detalle a continuacion.

Una topologia estrella es una red en la cual las estaciones estan conectadas

directamente a un punto central y todas las comunicacions se han de hacer

necesariamente a traves de este. Los esquipos no estan directamente

conectados entre si, ademas de que no se permite tanto trafico de informacion.

Una rede en estrella activa tiene un nodo central activo que normalmente tiene

los medios para prevenir dificultades relacionadas con el eco.

Quiere decir que se tiene un PC el cual es la central donde se maneja toda la

red de un edificion, en el caso particular la organizacion.

Capas de Modelo OSI que pueden resultar afectadas en caso de ataque.

Si bien todas las capas del Modelo OSI son claves para la comunicacion entre

uno o mas puntos a traves de la red es importante destacar dos niveles que

constituyen la parte vital en la comunicacion.

Nivel de red: encargado de que los datos lleguen desde el origen especifico

hasta el destino apropiado.

Nivel de Transporte: Es uno de los niveles mas importantes del modelo OSI,

ya que define el esquema en el que dos equipos establecen contacto y

comunicacion.

5 Redes y seguridad

Proyecto Final

PROCEDIMIENTOS

PREVENCION CONTRA ATAQUES QUE COMPROMETAN LA SEGURIDAD

DEL SISTEMA

SOLUCION DE VULNERABILIDADES

POLITICAS GENERALES

Reconocer dentro del sistema a los trabajadores, sin importar dependencia u

horario para llevar un buen control dentro del sistema.

Proponer programas de capacitacion a los empleados de la organizacion para

gestiones administratias, cualquier cambio en la normatia o uso de la misma

sera expresada y adecuada como politia de seguridaden este documento.

Se nombrara una junta de seguridad, que de seguimiento al seguimiento y

cumplimiento de la normativa, el cual tendra entre sus funciones:

a) Velar por la seguridad de los activos informaticos.

b) Gestion y procesamiento de informacion.

c) Cumplimiento de Politias.

d) Aplicacion de Sanciones.

e) Elaboracion de planes de seguridad.

f) Capacitacion de usuarios en temas de seguridad.

g) Gestionar y coordinar esfuerzos, por crear un plan de contingencia,

que de sustento o solucion, a problemas de seguridad dentro de la

compaia. El mismo orientara y guiara a los empleados, la forma o

metodo necesaria para salir ante cualquier eventualidad que se

presenta.

6 Redes y seguridad

Proyecto Final

DESCRIPCION DE PROCEDIMIENTOS PARA PSI

ENTIDAD: Telecomunicaciones SORTEX

UNIDAD ADMINISTRATIVA: direccion Tecnica.

NOMBRE DEL PROCEDIMIENTO: Administracion y asignacion de normas de

seguridad.

Departamento de Mantenimiento y operacion.

a) Velar por la seguridad de los activos informaticos.

b) Gestion y procesamiento de informacion.

c) Cumplimiento de Politias.

d) Aplicacion de Sanciones.

e) Elaboracion de planes de seguridad.

f) Capacitacion de usuarios en temas de seguridad.

g) Gestionar y coordinar esfuerzos, por crear un plan de contingencia,

que de sustento o solucion, a problemas de seguridad dentro de la

compaia. El mismo orientara y guiara a los empleados, la forma o

metodo necesaria para salir ante cualquier eventualidad que se

presenta.

h) Reunir a los empleados y explicar sobre cambios o modificaciones a

las politicas de seguridad.

7 Redes y seguridad

Proyecto Final

ENTIDAD: Telecomunicaciones SORTEX

UNIDAD ADMINISTRATIVA: Direccion de procesos.

NOMBRE DEL PROCEDIMIENTO: control de cumplimiento de Normas de Seguridad.

Direccion de procesos

Departamento de Operacion y Solucion. Este departamento tiene restriccion a

informacion privada de la compaia o instancias mayores, pero es el encargado de

acceder a la informacion de los clientes para brindar soluciones en primer contacto, en

caso de que se requiera una instancia mayor, se escala el caso via correo electronico

al area administrativa.

Se encarga de verifiar el cumplimiento de las politicas de seguridad para evitar que se

cometan errores por parte de los usuarios.

Se valida los procesos realizados por el usuario mediante el monitoreo

correspondiente a los puestos de trabajo.

Realiza correctios en primera instancia, para que cada empleado aga uso adecuado

de la informacion que tiene a cargo.

QUE HACER EN CASO DE INFECCIONES O ALTERACIONES EN LA RED?

Es recomendabel no realizar el procedimiento de manera individual, se

debe informar al jefe inmediato es decir al Director de Procesos para

que este ultio escale el caso al area Tecnica.

Si la alteracion proviene de algun envio de correos electronicos no

responda o reenvie los mismos, pues al realizar esta ultima accion

puede causar el colapso total de la red por sobre tradico en el sistema.

A continuacion se obsevara el manual de procedimientos de ataques y

soluciones el cual nos muestra las tecnicas especializadas.

8 Redes y seguridad

Proyecto Final

ENTIDAD: Telecomunicaciones SORTEX

UNIDAD ADMINISTRATIVA: direccion Tecnica.

NOMBRE DEL PROCEDIMIENTO: Identificacnion y Diagnostico de ataque de red.

Departamento de Mantenimiento y Operacion.

a. Su principal funcion es verificar en el sistema y la conexiones fisicas el

problema que esta presentando la red.

b. Una vez identificado el problema o tipo de ataque tomar las acciones

pertinentes para corregir la falla.

c. Seleccionar las herramientas de diagnostico correspondientes a cada caso

aqui veremos unas de ellas:

Para el caso del crack,usarlo de forma controlada, ya que por sus

caracteristicas de obtener y verificar que passwords son vulnerables o

no, puede usarse como herramienta de ataque al sistema

Correr de manera periodica el Cpm en nuestro sistema para detectar

sniffers que pueden estar recopilando informacion de las contraseas

de la res.

En cuento al Noshell conectarse solo cuando sea requerido, ya que

toda conexion es detectada y se genera un reporte via e-mail con todos

los datos de usuario, fecha, hora y direccion Ip del equipo remoto, en

cado de ser cuentas canceladas.

d). Realizar el informe correspondiente al caso indicando el diagnostico correco de la

falla presentada, y los correctivos aplicados.

9 Redes y seguridad

Proyecto Final

Вам также может понравиться

- Elias Araya Control Semana 2 Redes Seguridad.Документ5 страницElias Araya Control Semana 2 Redes Seguridad.elias67% (3)

- Actividad 4 Seguridad y RedesДокумент18 страницActividad 4 Seguridad y RedesWilson Gamarra VelasquezОценок пока нет

- Instalar AllisonДокумент10 страницInstalar AllisonICHACОценок пока нет

- Proyecto Final REDES Y SEGURIDADДокумент6 страницProyecto Final REDES Y SEGURIDADAlexandra VelaОценок пока нет

- Actividad Evaluativa 4 SgsiДокумент6 страницActividad Evaluativa 4 SgsiSantiago BenítezОценок пока нет

- Proyecto Final - Sena VirtualДокумент13 страницProyecto Final - Sena VirtualMigueJimenezОценок пока нет

- SGSI Actividad Eje 3 PDFДокумент10 страницSGSI Actividad Eje 3 PDFLeopoldo MargaritoОценок пока нет

- Unidad 2 Paso 6 Planteamiento Del Problema 1Документ14 страницUnidad 2 Paso 6 Planteamiento Del Problema 1Nico VargasОценок пока нет

- Trabajo Final Curso de Redes y Seguridad - Luis Eduardo Marquez BrazonДокумент8 страницTrabajo Final Curso de Redes y Seguridad - Luis Eduardo Marquez Brazonliverpoolmarquez23Оценок пока нет

- Sistema de Gestión de Seguridad Informática Eje 4Документ10 страницSistema de Gestión de Seguridad Informática Eje 4Santiago BenítezОценок пока нет

- Borrador Unidad 5Документ8 страницBorrador Unidad 5Angel VallejoОценок пока нет

- Actividad Evaluativa Eje 4 - SGSIДокумент14 страницActividad Evaluativa Eje 4 - SGSIJoseLuisRubiano0% (1)

- Protocolos de Seguridad InformaticaДокумент14 страницProtocolos de Seguridad InformaticaAnonymous sy7ujnP50F83% (6)

- Leonardo Yáñez Tarea2 RYSДокумент7 страницLeonardo Yáñez Tarea2 RYSLEO YAÑEZ MELOОценок пока нет

- TELETRABAJO Trabajo FinalДокумент5 страницTELETRABAJO Trabajo FinalInformática CarreraОценок пока нет

- Proyecto Final CRSДокумент13 страницProyecto Final CRSJoelDav Saldaña100% (1)

- Capítulo 3Документ6 страницCapítulo 3joseОценок пока нет

- Implementación de Redes Privadas Virtuales Utilizando Protocolo IPSecДокумент30 страницImplementación de Redes Privadas Virtuales Utilizando Protocolo IPSecmiralakiОценок пока нет

- Ulises Actividad 5Документ4 страницыUlises Actividad 5api-551702670Оценок пока нет

- Capítulo 3 NuevoДокумент9 страницCapítulo 3 NuevojoseОценок пока нет

- Aseguramiento de RedesДокумент17 страницAseguramiento de Redesdia_paОценок пока нет

- Actividad 1 RedДокумент18 страницActividad 1 Redfrank7095Оценок пока нет

- Control y Seguridad de Un Centro de ComputoДокумент8 страницControl y Seguridad de Un Centro de ComputoLaRana28Оценок пока нет

- DesarollonGuianRedesn4 8962e1b7520c434Документ34 страницыDesarollonGuianRedesn4 8962e1b7520c434Yiseth BigothОценок пока нет

- Ensayo de Las Clasificaciones de RedesДокумент8 страницEnsayo de Las Clasificaciones de RedesJorge Luis May SanchezОценок пока нет

- Auditoria de RedesДокумент15 страницAuditoria de RedesYeniffer HernandezОценок пока нет

- SGSIДокумент9 страницSGSIALEXANDER PADILLA SÁNCHEZОценок пока нет

- Investigacion Sobre Consideraciones de Seguridad Sobre Sistemas de Informacion y El Desarrollo WebДокумент5 страницInvestigacion Sobre Consideraciones de Seguridad Sobre Sistemas de Informacion y El Desarrollo Webluis manuel perez herreraОценок пока нет

- Manual de ProcedimientosДокумент17 страницManual de ProcedimientosEFREN LESMES GAITAОценок пока нет

- Controles para La Seguridad de Redes y MultiusuariosДокумент9 страницControles para La Seguridad de Redes y MultiusuariosBiggie Small'sОценок пока нет

- Proyecto FinalДокумент17 страницProyecto FinalAndres24Оценок пока нет

- Seguridad en RedesДокумент10 страницSeguridad en RedesMarco Antonio Romero AndradeОценок пока нет

- Proyecto Final Luis NovoaДокумент10 страницProyecto Final Luis NovoaluisnovoapazОценок пока нет

- Actividad 4 Proyecto FinalДокумент14 страницActividad 4 Proyecto FinalEskupe RskОценок пока нет

- Unidad 3 y 4 SustentacionДокумент10 страницUnidad 3 y 4 SustentacionFrancisco Javier SinisterraОценок пока нет

- Actividad Eje 4 SGSIДокумент13 страницActividad Eje 4 SGSIOscar PachecoОценок пока нет

- Foro Sistemaas de Gestion de Seguridad InformaticaДокумент13 страницForo Sistemaas de Gestion de Seguridad InformaticaOscar PachecoОценок пока нет

- Actividad 1 CRS 1 SEGURIDAD DE INFORMACIONДокумент4 страницыActividad 1 CRS 1 SEGURIDAD DE INFORMACIONFergie Vanessa polaniaОценок пока нет

- Seguridad Informatica 2Документ4 страницыSeguridad Informatica 2fran escuelaОценок пока нет

- Fase 2 - Planificación - Seguridad Sistemas OperativosДокумент17 страницFase 2 - Planificación - Seguridad Sistemas OperativosfetolozavОценок пока нет

- Evidencias 1Документ4 страницыEvidencias 1Sebastian SabogalОценок пока нет

- Fundamentos de Seguridad Informatica - Eje 4Документ19 страницFundamentos de Seguridad Informatica - Eje 4Jaime Castrillon100% (1)

- Riesgos y Amenazas en Una RedДокумент4 страницыRiesgos y Amenazas en Una RedCarlos PortilloОценок пока нет

- Qué Es La CiberseguridadДокумент11 страницQué Es La Ciberseguridaddelia rodriguez mercado100% (1)

- Dsei U3 A2 JoscДокумент11 страницDsei U3 A2 Joscpedro100% (1)

- La Seguridad de Los Sistemas de InformaciónДокумент77 страницLa Seguridad de Los Sistemas de InformaciónSimon Antonio Londoño ZapataОценок пока нет

- U5 SeguridadДокумент6 страницU5 SeguridadFroggy MontinaОценок пока нет

- Propuesta de Plan de SeguridadДокумент33 страницыPropuesta de Plan de SeguridadCARLOS HUMBERTO MOTTA MORALESОценок пока нет

- Conceptos BásicosДокумент4 страницыConceptos BásicosKev PeraltaОценок пока нет

- Actividad Evaluativa Eje 2 Sistema de Gestion de SeguridadДокумент13 страницActividad Evaluativa Eje 2 Sistema de Gestion de SeguridadJavier Stenches RepulsiveОценок пока нет

- SEMANA 9 - Parte 2 Implementación de Un Sistema PerimetralДокумент6 страницSEMANA 9 - Parte 2 Implementación de Un Sistema PerimetralSandra JadiОценок пока нет

- Informe de Seguridad y Privacidad 2Документ18 страницInforme de Seguridad y Privacidad 2Sebas MendОценок пока нет

- Carlos Garcia Tarea2Документ5 страницCarlos Garcia Tarea2Carlos Ussiel Garcia EtterОценок пока нет

- Trabajo FinalДокумент29 страницTrabajo FinalSebas MendОценок пока нет

- Taller de SeguridadДокумент46 страницTaller de SeguridadNicolas Antonio Sobarzo MartinezОценок пока нет

- Cisco Lectura de LibrosДокумент30 страницCisco Lectura de LibrosRaquel LunaОценок пока нет

- Pos-Tarea Grupo 16 Carlos QuinteroДокумент7 страницPos-Tarea Grupo 16 Carlos QuinterojerryОценок пока нет

- Tarea CiberseguridadДокумент3 страницыTarea Ciberseguridadfabio almonteОценок пока нет

- Actividad 3 CRS DiegoOmarGilДокумент3 страницыActividad 3 CRS DiegoOmarGilDiego Omar GIl VargasОценок пока нет

- SENA Redes y SEguridad Evidencias 3 Edgar Fernandez 12399171Документ5 страницSENA Redes y SEguridad Evidencias 3 Edgar Fernandez 12399171Edgar FernandezОценок пока нет

- Variable Clase Social SexoДокумент3 страницыVariable Clase Social SexoNicholas MooreОценок пока нет

- Cuando El Listo Es TontoДокумент28 страницCuando El Listo Es TontoNicholas MooreОценок пока нет

- Reseña Critica Narracion OralДокумент4 страницыReseña Critica Narracion OralNicholas MooreОценок пока нет

- Concepciones de CurriculoДокумент9 страницConcepciones de CurriculoNicholas MooreОценок пока нет

- Concepcion de Curriculo para Hilda TabaДокумент3 страницыConcepcion de Curriculo para Hilda TabaNicholas MooreОценок пока нет

- Función SimbólicaДокумент4 страницыFunción SimbólicaNicholas MooreОценок пока нет

- Guía Del Valor Del CompañerismoДокумент4 страницыGuía Del Valor Del CompañerismoNicholas Moore100% (2)

- Reseña Critica Narracion OralДокумент6 страницReseña Critica Narracion OralNicholas MooreОценок пока нет

- El PagioДокумент17 страницEl PagioNicholas MooreОценок пока нет

- El Lenguaje y Su Relaciòn Reciproca Con Otros Entes de EstudioДокумент5 страницEl Lenguaje y Su Relaciòn Reciproca Con Otros Entes de EstudioNicholas MooreОценок пока нет

- Os Valledupar PojudДокумент12 страницOs Valledupar PojudNicholas MooreОценок пока нет

- Asimetría CerebralДокумент43 страницыAsimetría CerebralNicholas Moore0% (1)

- EXAMENДокумент3 страницыEXAMENNicholas MooreОценок пока нет

- Enfoque Histórico HermenéuticoДокумент11 страницEnfoque Histórico HermenéuticoNicholas Moore100% (1)

- 6.5. Modelo Del Dominio Del ProblemДокумент16 страниц6.5. Modelo Del Dominio Del Problempruebapruebaprueba03Оценок пока нет

- Sistemas de Radio Convencional TetraДокумент4 страницыSistemas de Radio Convencional TetraEsteban ZapataОценок пока нет

- El Phishing en Apatzingan CДокумент19 страницEl Phishing en Apatzingan CAngel Cruz HernandezОценок пока нет

- Descargar Manual de Usuario de Encore Electronics ENLTV-FMДокумент3 страницыDescargar Manual de Usuario de Encore Electronics ENLTV-FMtipeoss0% (1)

- Guía de Estudio G Suite For EducationДокумент42 страницыGuía de Estudio G Suite For EducationCarlos SámanoОценок пока нет

- Manual M4 WiLink 5.4b98e81dДокумент28 страницManual M4 WiLink 5.4b98e81dJose SalgadoОценок пока нет

- Ice Swan - Analisis de MercadoДокумент9 страницIce Swan - Analisis de MercadoBarbi Magliona De ToroОценок пока нет

- Practica Aplicada Entrega FinalДокумент910 страницPractica Aplicada Entrega FinalPilar Lara40% (10)

- Instalar Certificado Digital en MacДокумент11 страницInstalar Certificado Digital en MacVirtudes Sanchez OrozcoОценок пока нет

- Comercio ElectrónicoДокумент18 страницComercio ElectrónicoEmeris Hernandez100% (1)

- ServerДокумент43 страницыServerDenilson Quintero RamirezОценок пока нет

- Busqueda en SEACEДокумент2 страницыBusqueda en SEACEHuereqq LambayeqОценок пока нет

- OPUS001 Configuración Del Candado de ProtecciónДокумент8 страницOPUS001 Configuración Del Candado de Proteccióncisne282100% (1)

- Módulo 2. Servicios de Red Sobre WindowsДокумент43 страницыMódulo 2. Servicios de Red Sobre WindowsRita Mabel Denis ZarachoОценок пока нет

- Arcana Mundi 015Документ14 страницArcana Mundi 015Luis MaffeiОценок пока нет

- Cadena de Custodia en Los Delitos ComputacionalesДокумент64 страницыCadena de Custodia en Los Delitos ComputacionalesMiguel Mejia FloresОценок пока нет

- SeñalizacionДокумент48 страницSeñalizacionSULIОценок пока нет

- Componentes de Un Sistema de ComunicacionДокумент3 страницыComponentes de Un Sistema de ComunicacionJonathan LopezОценок пока нет

- Practica No.1-Mib BrowserДокумент11 страницPractica No.1-Mib BrowserKmiSzОценок пока нет

- Epm InstallДокумент328 страницEpm InstallwnowakОценок пока нет

- Cómo Eliminar Advanced SystemCare de Tu ComputadoraДокумент2 страницыCómo Eliminar Advanced SystemCare de Tu ComputadoraGuerrero FenixОценок пока нет

- Manual de Power PointДокумент17 страницManual de Power PointManuel Contreras Nuñez100% (1)

- E Business e Commerce 1Документ43 страницыE Business e Commerce 1vero25101Оценок пока нет

- Politicas para El Uso de La VPNДокумент2 страницыPoliticas para El Uso de La VPNJuan Pablo Silverio LudeñaОценок пока нет

- Pfsense - The Definitive Guide - En.esДокумент690 страницPfsense - The Definitive Guide - En.esEnya Andrea Ribba Hernandez100% (2)

- Departamental 2012Документ9 страницDepartamental 2012José Stalin Reyes SantosОценок пока нет

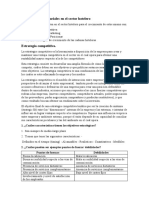

- Estrategias Empresariales en El Sector HoteleroДокумент6 страницEstrategias Empresariales en El Sector Hoteleroisaac danielОценок пока нет

- Caso ConsolidadorДокумент26 страницCaso ConsolidadorRENATA YAMILED HIDALGO MINGUELAОценок пока нет

- Id115 HRДокумент5 страницId115 HRDiegoОценок пока нет