Академический Документы

Профессиональный Документы

Культура Документы

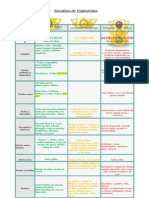

Etapas de La Investigación de Un Delito Informático

Загружено:

Kenny AlvarezИсходное описание:

Авторское право

Доступные форматы

Поделиться этим документом

Поделиться или встроить документ

Этот документ был вам полезен?

Это неприемлемый материал?

Пожаловаться на этот документАвторское право:

Доступные форматы

Etapas de La Investigación de Un Delito Informático

Загружено:

Kenny AlvarezАвторское право:

Доступные форматы

ETAPAS DE LA INVESTIGACIN DE UN DELITO

INFORMTICO.

UNA DESCRIPCIN PASO A PASO DE LA RECOGIDA DE DATOS

Y HUELLAS EN LA PRCTICA FORENSE

Guido Rosales Uriona.

GERENTE GENERAL

YANAPTI SRL.

18 _ enero 2008

Caractersticas e !" e#it$ i"%$r&'tic$

Antes de comenar con la in!esti"aci#n criminal de$emos analiar la

secuencia t%&ica de un ata'ue in(orm)tico o del uso de un medio

electr#nico &ara la comisi#n de un delito.

Los &asos *a$ituales en la comisi#n de un delito in(orm)tico son+

,e(inir -$.eti!o

Reunir In(ormaci#n

Procesar In(ormaci#n

Analiar In(ormaci#n

/.ecutar Acci#n o atacar.

Por lo tanto0 no necesaria 1 2nicamente encontraremos &istas en el

dis&ositi!o a(ectado o utiliado0 el atacante *a tenido 'ue reunir la

in(ormaci#n 1 $a.o el &rinci&io de e3 Locard *a de.ado *uellas

electr#nicas 'ue de$emos encontrar4 cada caso es &eculiar0 se"2n el

atacante. Por su&uesto 'ue de$emos tomar en cuenta la naturalea e

intelecto del atacante 'ue &uede *a$er utiliado t5cnicas Anti

6orenses0 en cu1o caso estaremos (rente a un atacante o &er&etrador

del *ec*o mu1 so(isticado 'ue si $ien minimia la &osi$ilidad de

encontrar rastros0 tam$i5n limita en sentido &ositi!o el es&ectro de

&osi$les atacantes0 dado el conocimiento 1 las t5cnicas utiliadas.

EN CASO DE UN INCIDENTE INFORMTICO PERPETRADO

DESDE FUERA O DESDE LA RED INTERNA SE MANTIENE LA

POSI(ILIDAD DE ACCIONES DEL ATACANTE.

PROTECCIN DE LA ESCENA DEL DELITO.

Una escena del delito es caracteriada (recuentemente con un es&acio

(%sico delimitado de al"una manera0 &or &aredes0 &or un )rea m)s

e7tensa o sim&lemente delimitadas &or el suelo. /n (unci#n de estas

caracter%sticas0 se dice0 'ue la escena es cerrada0 a$ierta o mi7ta.

Un com&onente electr#nico &uede *allarse en cual'uiera de estas

escenas4 cuando se encuentra en escena a$ierta0 se &uede asumir

'ue el dis&ositi!o electr#nico se *alla en una escena !irtual cerrada.

8on esa misma l#"ica de los o&uestos com&lementarios0 cuando la

escena (%sica es cerrada &or e.em&lo0 delimitada &or un edi(icio u

o(icina0 se &uede asumir 'ue la escena !irtual ser) a$ierta o mi7ta en

el su&uesto de 'ue e7ista al"2n ti&o de red.

Su&on"amos 'ue nos encontramos en una escena 'ue &uede

re&resentar la ma1or com&le.idad0 cerrada en el )m$ito (%sico0 &ero

a$ierta en el cam&o !irtual.

8uando se sos&ec*a o se tiene certea de la ocurrencia de un *ec*o

anormal0 se de$e $lo'uear el uso 1 acceso a todos los dis&ositi!os0

medios electr#nicos0 ma"n5ticos u #&ticos 'ue &uedan estar

com&rometidos.

Si en una escena (%sica se &rocede con el acordonamiento del lu"ar0

en casos de escenas 'ue com&rendan ordenadores0 se de$e tomar en

cuenta 'ue 5stos &ueden estar conectados a redes0 &or ello se los

de$er) aislar de la (orma m)s e(iciente.

8onsideremos0 &or e.em&lo una o(icina0 &ro$a$lemente un &uesto de

tra$a.o &uede contener al"unos0 o todos los dis&ositi!os si"uientes+

_ Un ordenador de so$remesa o m#!il

_ Un tel5(ono m#!il

_ Una a"enda electr#nica

_ Una o !arias 9emorias (las*

_ 8,s o ,:,s

_ Una im&resora

_ Un tel5(ono ; (a7 'ue &uede tener memoria de "ra$aci#n

_ ,is&ositi!os US<0 de di(erentes ti&os

/n caso de 'ue se !ea en &antalla al"o 'ue &odr%a &erderse si el

ordenador se a&a"a0 es recomenda$le redactar un acta0 donde se

e7&on"a lo 'ue se mostra$a en &antalla. /ste &rocedimiento de$e ser

mu1 r)&ido0 dado 'ue es ma1or el &eli"ro de una cone7i#n &or red

'ue est5 con la &otencialidad de $orrar todos los datos del disco duro.

/n caso de un incidente in(orm)tico &er&etrado desde (uera o desde

la red interna se mantiene latente la &osi$ilidad de acciones del

atacante.

Una de las me.ores maneras de aislar la escena electr#nica del *ec*o

es 'uitar la alimentaci#n de (orma inmediata. /n caso de ordenadores

&ersonales se 'uitar) la ener"%a el5ctrica sin a&a"ar0 !%a sistema

o&erati!o. /n caso de un ordenador &ort)til se a&a"ar) 'uitando la

$ater%a o en su de(ecto &or el $ot#n de ener"%a. Se de$e tomar en

cuenta 'ue lo 'ue se lle"a a &erder0 es &oco com&arado con la

&rotecci#n 'ue se lo"ra. Tam$i5n se de$e tomar en cuenta 'ue0 &or el

&rinci&io de administraci#n de memoria RA90 "ran &arte de lo 'ue

e7iste en ella est) tam$i5n en el disco duro0 en es&acio de memoria

!irtual.

La escena del delito in(orm)tica es id5ntica a la (%sica en los cuidados

re'ueridos0 no se de$en utiliar0 encender o a&a"ar los dis&ositi!os

dado 'ue estar%a contaminando las e!idencias. Ten"a en cuenta 'ue

con el solo *ec*o de conectar una memoria (las*0 modi(ica la escena

del delito introduciendo elementos a.enos al *ec*o.

La Cae"a e C!st$ia es e# &eca"is&$ )!e *ara"ti+a #a

a!te"ticia e #$s e#e&e"t$s ,r$-at$ri$s rec$*i$s .

e/a&i"a$s.

E0a#!aci1" e #a esce"a e# e#it$.

/sta eta&a consiste en tomar conocimiento del *ec*o ocurrido4 el

res&onsa$le de la in!esti"aci#n de$e realiar la o$ser!aci#n de la

escena 1 decidir acerca de la &resencia de los &eritos o es&ecialistas

'ue de$en &artici&ar en la in!esti"aci#n 1 &lani(icar el &rocedimiento

a se"uir.

La ins&ecci#n de$e contem&lar toda la in(ormaci#n relati!a al *ec*o

acontecido+

An)lisis de es'uemas de cone7i#n+ Se de$er) determinar si

e7isten medios !isi$les 'ue indi'uen &resencia de redes de

comunicaciones.

,eterminaci#n de los dis&ositi!os 1 medios com&rometidos+ Se

de$e o$ser!ar 'u5 e7iste en el lu"ar 'ue &ueda contener

e!idencia di"ital.

,eterminaci#n del escenario+ La escena del delito tiene muc*a

similitud !irtual en su determinaci#n con la escena del delito

(%sica. Si en la escena (%sica est) determinada &or los

com&onentes+ &iso0 &ared 1 tec*o. /n la escena !irtual tiene

'ue !er con la &ro&iedad del medio (%sico o canal &or el cual se

transmiten los datos.

8errado = P8s sin cone7i#n a redes

A$ierto = P8s con cone7i#n a

Internet !%a ISP

9i7to = P8s en LAN;9AN;>AN.

Princi&io de e3Locard+ ?Todo dis&ositi!o en comunicaci#n con

otro0 de.a *uella $inaria@. /ste &rinci&io nos o$li"ar) a no

descartar nin"2n dis&ositi!o 'ue ten"a ca&acidad de

almacenamiento. ,ado 'ue a sim&le !ista no &odemos concluir4

al res&ecto0 de$emos considerar todos los dis&ositi!os

electr#nicos como (uente &osi$le de e!idencia di"ital. Se a&lica

el &rinci&io de &ecar &or e7a"eraci#n 'ue lamentar lo contrario.

Fi2aci1" e #a esce"a e# e#it$.

Todo &roceso de in!esti"aci#n re'uiere de un re"istro con(ia$le del o

de los *ec*os &roducidos0 &lasmados de una manera m)s adecuada

en un acta0 con todas las (ormalidades de ri"or4 de (orma tal 'ue

&ermita su estudio &osterior0 as% como su reconstrucci#n si es

necesario0 con las "arant%as necesarias &ara 'ue &ueda ser utiliada

en un &roceso .udicial.

Narraci#n 1 6i.aci#n con (oto"ra(%a o !ideo"ra$aci#n. Procure

'ue el medioa utiliar sea en un (ormato est)ndar+ 9PA &or

e.em&lo.

9arcado+ Utilice la u$icaci#n de marcas numeradas 'ue nos

&ermitan reconstruir con e7actitud la u$icaci#n (%sica de cada

o$.eto0 con detalle de la cantidad de e!idencias reco"idas.

6i.aci#n &lanim5trica0 en sus (ormas de &lanta o a$atimiento.

Utilice la (orma de cro'uis de red a mano alada &ara identi(icar

los &osi$les &untos.

Rastre$ e e0ie"cias $ i"ici$s

8oncluida la eta&a de las (i.aciones 'ue nos im&ed%an tocar la escena0

en esta (ase0 &odemos alterar la escena del *ec*o en $usca de las

e!idencias o al"2n rastro0 mo!er todo ti&o de o$.etos en $usca de

*uellas di"itales o de indicios de otro ti&o. Y en ese caso !ol!er a

(oto"ra(iar 1 marcar los nue!os descu$rimientos0 utiliando di(erentes

m5todos+

95todo es&iral0 cuadrantes0 trian"ulaci#n0 etc.

Los dis&ositi!os (%sicos 1 medios remo!i$les se rastrean

si"uiendo los m5todos tradicionales.

/n (unci#n de los es'uemas de red o cro'uis se rastrean los

elementos remotos o l#"icos0 se consideran+ datos0

a&licaciones0 tecnolo"%a0 &ersonas e in(raestructura. /n (unci#n

de la To&olo"%a se !an identi(icando los elementos 'ue de$en

ser tomados en cuenta como (uente de e!idencia di"ital. /n

escenas mi7tas 1 a$iertas se entender) 'ue esta eta&a re'uiere

de m)s &ersonas 1 es&ecialistas0 dada la com&le.idad de

entornos in(orm)ticos 1 redes actuales.

Las *!as e# F(I rec$&ie"a" c$"tar c$" is,$siti0$s

c$"%ia-#es3 ,er$ ,!ee" ser s!stit!i$s ,$r $tr$s -asa$s e"

e# ,ri"ci,i$ %sic$ e #a e0ie"cia i*ita#

Rec$"$ci&ie"t$ e# is,$siti0$ c$&,r$&eti$

Se de$e tomar en cuenta 'ue los delitos in(orm)ticos o los delitos

comunes 'ue in!olucran dis&ositi!os electr#nicos como medio o (in0

&ueden in!olucrar un sin (in de elementos0 entonces se torna

com&le.o determinar cual (ue el o$.eti!o &rinci&al0 asumiendo teor%as

como la /strate"ia del T/R- Ba!e 'ue cacarea en lu"ar distinto al 'ue

&uso sus *ue!osC 'ue su"iere la &osi$ilidad de estar en(ocado en un

&unto cuando en realidad la "ra!edad radica en otro.

/7amen del acti!o a(ectado+ Un sistema0 un dis&ositi!o0 un medio

remo!i$le. Al"o 'ue inicialmente &ueda ser identi(icado como

*ardDare 1 &osteriormente en su so(tDare si a&lica.

Por e.em&lo0 si el ata'ue se *a &roducido so$re los datos de un

sistema0 (%sicamente tendremos el ser!idor0 &ero l#"icamente se

com&romete la $ase de datos. A*ora el ata'ue &uede ser !%a sistema0

entonces se com&romete el a&licati!o mismo o directamente so$re la

$ase de datos donde se com&romete cada una de las ta$las 'ue

*acen la <ase misma.

Pri&era 4i,1tesis e# e#it$

8on las eta&as anteriormente concluidas el in!esti"ador &odr)

ela$orar su &rimera *i&#tesis so$re lo ocurrido0 'ue le &ermitir)

de(inir si se *an cu$ierto todos los &osi$les indicios o e!idencias.

Pueden (ormularse las si"uientes &re"untas t%&icas+

EFui5nG+ /m&leado0 &ro!eedor0 cliente0 un tercero.

EFu5G+ 9ani&ulaci#n0 acceso inde$ido0 !irus0 (allo t5cnico.

E,#ndeG+ Al ser!idor0 a la <,0 al correo electr#nico.

E8#moG+ /7&loit0 !irus0 tro1ano0 acceso directo0 su&erusuario.

E8u)ndoG+ Horas0 d%as0 semanas0 meses0 aIos.

EPor 'u5G+ :en"ana0 ro$o0 lucro0 sa$ota.e.

E8on 'u5G+ Local0 remoto0 al"o (%sico.

F$r&!#aci1" e Hi,1tesis.

8on las res&uestas iniciales de$e (ormular su &rimera *i&#tesis0 &ara

dar &or concluida la eta&a de reco"ida de in(ormaci#n de la escena

del delito.

El ataque fue realizado por un usuario interno con privilegio de

administrador que utilizando una conexin remota va ftp accedi a

Rec$*ia . e&-a#a2e e e0ie"cias.

Antes de em&ear esta eta&a *a1 'ue dis&oner de todos los

elementos necesarios0 no se de$e utiliar material de la misma

escena del delito.

Las "u%as del 6<I recomiendan contar con dis&ositi!os con(ia$les0

&ero &ueden ser sustituidos &or otros $asados en el &rinci&io (%sico de

la e!idencia di"ital.

Se recomienda tener en cuenta lo si"uiente+

Reco"er todos los medios m#!iles 1 remo!i$les0 teniendo en

cuenta su rol en el es'uema tecnol#"ico.

Le!antamiento de actas escritas0 "ra$adas 1;o (ilmadas.

Re"istro de los n2meros de serie 1 dem)s caracter%sticas de los

e'ui&os0 si no tiene n2mero de serie m)r'uelo 1 (%rmelo con un

rotulador indele$le. ,e.e constancia de la marca en el acta del

le!antamiento.

La esce"a e# e#it$ i"%$r&'tica$ es i5"tica a #a %sica e" #$s

c!ia$s re)!eri$s

Cae"a e C!st$ia

La 8adena de 8ustodia es el mecanismo 'ue "arantia la autenticidad

de los elementos &ro$atorios reco"idos 1 e7aminados.

/sto si"ni(ica0 'ue las &rue$as corres&ondan al caso in!esti"ado sin

'ue se d5 lu"ar a con(usi#n0 adulteraci#n0 &5rdida0 ni sustracci#n

al"una. Por lo tanto0 toda &ersona 'ue &artici&e en el &roceso de

8adena de 8ustodia de$e !elar &or la se"uridad0 inte"ridad 1

conser!aci#n de dic*os elementos.

/s un &rocedimiento de se"uridad &ara "arantiar 'ue el &erito

in(orm)tico reci$a del res&onsa$le de la in!esti"aci#n0 los elementos

de &rue$a en el mismo estado en 'ue (ueron reunidos en el lu"ar del

*ec*o. I"ualmente 'ue sean de!ueltos al res&onsa$le de la

in!esti"aci#n en la misma situaci#n0 de (orma 'ue al ser &resentados

ante el tri$unal se &ueda com&ro$ar su autenticidad 1 no e7istan

dudas so$re la misma.

Toda trans(erencia de custodia de$e 'uedar consi"nada en las *o.as

del re"istro de la 8adena de 8ustodia0 indicando+ (ec*a0 *ora0 nom$re

1 (irma de 'uien reci$e 1 de 'uien entre"a.

Вам также может понравиться

- DI2 Examenes TODO Años AnterioresДокумент755 страницDI2 Examenes TODO Años AnterioresToni DiesОценок пока нет

- Sistemas Operativos y Aplicaciones Informáticas (MF0223_3): SISTEMAS OPERATIVOSОт EverandSistemas Operativos y Aplicaciones Informáticas (MF0223_3): SISTEMAS OPERATIVOSОценок пока нет

- Redes Locales: REDES Y COMUNICACIONES INFORMÁTICASОт EverandRedes Locales: REDES Y COMUNICACIONES INFORMÁTICASРейтинг: 4.5 из 5 звезд4.5/5 (3)

- Administración Software de un Sistema Informático (MF0485_3)От EverandAdministración Software de un Sistema Informático (MF0485_3)Оценок пока нет

- Sistemas Telemáticos.: Gestión de redesОт EverandSistemas Telemáticos.: Gestión de redesРейтинг: 5 из 5 звезд5/5 (2)

- Teoria TELMEX ElectricidadДокумент12 страницTeoria TELMEX ElectricidadEmmanuel Antonio Ayala Medina100% (2)

- Seguridad Informática (GRADO MEDIO): SEGURIDAD INFORMÁTICAОт EverandSeguridad Informática (GRADO MEDIO): SEGURIDAD INFORMÁTICAОценок пока нет

- Organigrama Ministerio Del Interior 1 - ARGENTINAДокумент1 страницаOrganigrama Ministerio Del Interior 1 - ARGENTINAdaniel muñozОценок пока нет

- Cuestiones Probatorias en El Proceso CivilДокумент29 страницCuestiones Probatorias en El Proceso CivilJose Manuel Quiroz MarinОценок пока нет

- Manual Evidencia DigitalДокумент18 страницManual Evidencia DigitalcmellacОценок пока нет

- Importancia de Los Algoritmos GeneticosДокумент6 страницImportancia de Los Algoritmos GeneticosJesus RodriguezОценок пока нет

- Manual de Procedimientos de Las Brigadas de Rescate1Документ16 страницManual de Procedimientos de Las Brigadas de Rescate1Richard Harol Harding TorresОценок пока нет

- RetenДокумент9 страницRetenAlex LimaОценок пока нет

- Formato Articulos IEEEДокумент13 страницFormato Articulos IEEEsoportepsamperОценок пока нет

- Semana 03 Informes Derecho Normas 2023Документ39 страницSemana 03 Informes Derecho Normas 2023PABLO JAVIER MIRANDA GODINEZОценок пока нет

- Tesis Marcelo FernandezДокумент226 страницTesis Marcelo FernandezEduardo Sanchez PiñaОценок пока нет

- PETS-007 - MANTENIMIENTO PREVENTIVO DE GMD'sДокумент12 страницPETS-007 - MANTENIMIENTO PREVENTIVO DE GMD'sKingFish7770% (1)

- KSG2 U1 Ea AncmДокумент16 страницKSG2 U1 Ea Ancmunclasico83Оценок пока нет

- PETS 03 Monitoreos de Vehiculos y Equipos DieselДокумент2 страницыPETS 03 Monitoreos de Vehiculos y Equipos DieselVedoco Amado Dominguez PalpaОценок пока нет

- Manual Del HackerДокумент180 страницManual Del Hackerquarem100% (5)

- Generalidades de INTERNETДокумент7 страницGeneralidades de INTERNETRiver PlateОценок пока нет

- Guía UCINETДокумент44 страницыGuía UCINETGabriel Perez Diaz100% (2)

- Tutorial Kali Linux PDFДокумент79 страницTutorial Kali Linux PDFEdwin PiRoОценок пока нет

- PTS MecanicoДокумент6 страницPTS MecanicoverosuplaОценок пока нет

- Pets-005 - Mantenimiento Preventivo de Transformadores de PotenciaДокумент12 страницPets-005 - Mantenimiento Preventivo de Transformadores de PotenciaKingFish777100% (1)

- RESOLUCION 811 2008 Puntos MuestreoДокумент5 страницRESOLUCION 811 2008 Puntos MuestreoRaul Francisco ManceraОценок пока нет

- Diseño y Desarrollo WebДокумент3 страницыDiseño y Desarrollo WebWalter Benítez MartínezОценок пока нет

- Pso U3 A2 GudgДокумент4 страницыPso U3 A2 GudgGuillermo Duran GarciaОценок пока нет

- Transformaciones de Galileo y LorentzДокумент7 страницTransformaciones de Galileo y LorentzReyder Ramos CandiaОценок пока нет

- Cuestionario Nic 36 JonaДокумент6 страницCuestionario Nic 36 Jonajonathan1401100% (1)

- SST-PETS-01 Elaboración Del IPECRДокумент4 страницыSST-PETS-01 Elaboración Del IPECRVictoria MirandaОценок пока нет

- Diagnostico Sistemas InformáticosДокумент4 страницыDiagnostico Sistemas InformáticosPaolaDblvОценок пока нет

- Introduccion A Los Permisos de Archivos y Tipos de ArchivosДокумент39 страницIntroduccion A Los Permisos de Archivos y Tipos de ArchivosHelen De la CruzОценок пока нет

- PETS Apertura de HoyosДокумент5 страницPETS Apertura de HoyosMario Augusto Martinez LeighОценок пока нет

- PDF Estrategias de Marketing Mix - CompressДокумент9 страницPDF Estrategias de Marketing Mix - CompressDeysi Atequipa CordovaОценок пока нет

- Civ-462 (Riego y Drenaje)Документ2 страницыCiv-462 (Riego y Drenaje)Adonai Manace Garcia SantanaОценок пока нет

- Guia 1 Informatica Basica.Документ10 страницGuia 1 Informatica Basica.lumarirairaОценок пока нет

- Informe Laboratorio IEEE Redes LocalesДокумент8 страницInforme Laboratorio IEEE Redes LocalesLopez KeilyОценок пока нет

- Artículo NTP-ISO/IEC 12207Документ6 страницArtículo NTP-ISO/IEC 12207Hit Collantes ChulesОценок пока нет

- Guia Centro Hemodialisis EspañaДокумент666 страницGuia Centro Hemodialisis EspañaMárquez Yovera BrandoОценок пока нет

- Preguntas Examen GPRДокумент33 страницыPreguntas Examen GPRAntonio Castilla MárquezОценок пока нет

- Montaje y Mantenimiento Mecánico - MMM - Alberto Costilla GarcíaДокумент22 страницыMontaje y Mantenimiento Mecánico - MMM - Alberto Costilla GarcíabaixenОценок пока нет

- 2448 La Pericia y La Prueba PericialДокумент27 страниц2448 La Pericia y La Prueba PericialAngélica RQОценок пока нет

- 01ACTIVITATS01 SolucionДокумент2 страницы01ACTIVITATS01 SolucionAntonio Alcala CuevasОценок пока нет

- Trazabilidad Bases y FundamentosДокумент91 страницаTrazabilidad Bases y FundamentosSong BandaclerosОценок пока нет

- Informe Previo Nº3..Документ11 страницInforme Previo Nº3..Pablo Mamani SuycoОценок пока нет

- Sistemas Operativos y Aplicaciones Informáticas (MF0223_3)От EverandSistemas Operativos y Aplicaciones Informáticas (MF0223_3)Оценок пока нет

- Operaciones auxiliares con Tecnologías de la Información y la Comunicación. IFCT0108От EverandOperaciones auxiliares con Tecnologías de la Información y la Comunicación. IFCT0108Оценок пока нет

- Administración Software de un Sistema Informático (MF0485_3)От EverandAdministración Software de un Sistema Informático (MF0485_3)Оценок пока нет

- El ABC de las facultades y funciones legales y estatutarias de los órganos de la copropiedadОт EverandEl ABC de las facultades y funciones legales y estatutarias de los órganos de la copropiedadОценок пока нет

- Figuras Letra ÑДокумент6 страницFiguras Letra ÑKenny AlvarezОценок пока нет

- Responsabilidad Social Empresarial Y Desarrollo Local en La Minería Aurífera: El Caso Pierina (Ancash)Документ8 страницResponsabilidad Social Empresarial Y Desarrollo Local en La Minería Aurífera: El Caso Pierina (Ancash)Kenny AlvarezОценок пока нет

- Abogados Arequipa1Документ41 страницаAbogados Arequipa1Kenny Alvarez100% (1)

- IniciodelavidaДокумент6 страницIniciodelavidaKenny AlvarezОценок пока нет

- X4394 esCL 4210 SegTransPlate 121917Документ4 страницыX4394 esCL 4210 SegTransPlate 121917Sebastian QuintanaОценок пока нет

- Semaforo Hipertrigliceridemia (1) ChequeadaДокумент2 страницыSemaforo Hipertrigliceridemia (1) ChequeadaMarcela AdasmeОценок пока нет

- Examen - (AAB01) Cuestionario 3 - Desarrolle La Tercera Evaluación Parcial de La Unidad 3 - Proyectos de Intervención en El Área de La SaludДокумент3 страницыExamen - (AAB01) Cuestionario 3 - Desarrolle La Tercera Evaluación Parcial de La Unidad 3 - Proyectos de Intervención en El Área de La SaludNaomi Flores100% (2)

- El Proyecto VenusДокумент1 страницаEl Proyecto VenusAnonymous ko3kUoОценок пока нет

- (Diseño Organizacional) PC1 2023 YSIQUE PC1Документ2 страницы(Diseño Organizacional) PC1 2023 YSIQUE PC1Marcelo CamargoОценок пока нет

- Analisis Optometrico I.Документ108 страницAnalisis Optometrico I.Daniel Rojas DawsonОценок пока нет

- Glandula ParotidaДокумент2 страницыGlandula Parotidamaryroa77Оценок пока нет

- Actividad 3 - 100 Cosas Antes de MorirДокумент5 страницActividad 3 - 100 Cosas Antes de MorirKenia Abigail BussónОценок пока нет

- Caso Arrendamiento Financiero - LeasingДокумент4 страницыCaso Arrendamiento Financiero - LeasingJoel A. Gutierrez JanampaОценок пока нет

- AAAD - PROCESO - 18-21-7147 - 244430011 - 52164248 AdjucacionДокумент5 страницAAAD - PROCESO - 18-21-7147 - 244430011 - 52164248 AdjucacionCarlos Enrique Murgas CarrilloОценок пока нет

- Alteraciones de La MemoriaДокумент4 страницыAlteraciones de La MemoriaMariana OrtizОценок пока нет

- AGENDA EstadNegocios JulSep2013 BANДокумент9 страницAGENDA EstadNegocios JulSep2013 BANRa LauОценок пока нет

- Perfil de Tesis - Aurelio Colan RodriguezДокумент25 страницPerfil de Tesis - Aurelio Colan RodriguezJesús José Arosquipa PachariОценок пока нет

- ProgramaEducativo Incas 1Документ23 страницыProgramaEducativo Incas 1Jaime Alvarez BerberiscoОценок пока нет

- El Perfil Biofísico FetalДокумент17 страницEl Perfil Biofísico FetalPriscila LlantuyОценок пока нет

- Reactividad de MetalesДокумент7 страницReactividad de MetalesKarla Valderrama CardozoОценок пока нет

- Primer Exanen Conformado de Metales 2013 - 2Документ9 страницPrimer Exanen Conformado de Metales 2013 - 2Micky UltОценок пока нет

- Ejercicios Placa BaseДокумент5 страницEjercicios Placa BaseJugador FelizОценок пока нет

- Convenio de Individual de Prestaciones AlimentariasДокумент2 страницыConvenio de Individual de Prestaciones AlimentariasDiana suarezОценок пока нет

- Diagnóstico Por Los 8 Principios. MTCHДокумент2 страницыDiagnóstico Por Los 8 Principios. MTCHJelitza NaranjoОценок пока нет

- Programa Analitico 1 Calidad Ambiental IДокумент16 страницPrograma Analitico 1 Calidad Ambiental Ifocos2005Оценок пока нет

- Une 20323 1978Документ4 страницыUne 20323 1978haroldalconzОценок пока нет

- Problemastema2 IyMH16-17Документ5 страницProblemastema2 IyMH16-17codriverarvОценок пока нет

- D-100-Reglamento de Perforacion Teck CDAДокумент23 страницыD-100-Reglamento de Perforacion Teck CDAhugoDiaz1981Оценок пока нет

- Productividad Fabrica Nacional Calzado Curtiduria Zamora S.AДокумент5 страницProductividad Fabrica Nacional Calzado Curtiduria Zamora S.ADiana Marcela Sanchez PerezОценок пока нет

- ADMINISTRACION DE PRESUPUESTOS. Mauricio GómezДокумент124 страницыADMINISTRACION DE PRESUPUESTOS. Mauricio GómezDolly Castillo MontañoОценок пока нет

- Catal HuyukДокумент1 страницаCatal Huyukcamila moraОценок пока нет

- Uso Actual Suelos Región CuscoДокумент1 страницаUso Actual Suelos Región CuscoSamuel Kjuro ArenasОценок пока нет