Академический Документы

Профессиональный Документы

Культура Документы

Ensayo 30junio

Загружено:

yaninfalconАвторское право

Доступные форматы

Поделиться этим документом

Поделиться или встроить документ

Этот документ был вам полезен?

Это неприемлемый материал?

Пожаловаться на этот документАвторское право:

Доступные форматы

Ensayo 30junio

Загружено:

yaninfalconАвторское право:

Доступные форматы

ING.

TECNOLOGAS DE LA INFORMACIN Y

COMUNICACIN

Auditoria de TI

Desarrollo de la Auditora Informtica.

CD. REYNOSA, TAMAULIPAS MAYO 2014

2

3

II. Desarrollo de la Auditora Informtica.

1. Evaluacin de Hardware y Software.

Existen una serie de Objetivos de la Auditoria Informtica del entorno

Hardware:

Determinar si el Hardware se utiliza eficientemente

Revisar los Informes de la direccin sobre la utilizacin del Hardware.

Revisar el Inventario Hardware

Verificar los procedimientos de seguridad Fsica

Revisar si el equipo se utiliza por el personal Autorizado.

Comprobar las condiciones Ambientales

Comprobar los Procedimientos de Prevencin, Deteccin, Correccin

frente a cualquier tipo de Desastre.

Figura 1. Evaluacin.

Evaluacin del Software

La evaluacin del Software en una empresa va a permitir determinar si este

esta siendo bien utilizado

Revisar cada cuando se le da mantenimiento, y si el que se le brinda es

confiable y seguro.

4

Si todos los cambios son suficientemente controlados.

El Auditor debe someter a evaluaciones peridicas el software operativo y

deber obtener resultados que le permitan asegurarse de las fortalezas del

Software.

1.1 Describir las caractersticas del hardware y Software

apropiado para tareas especficas.

El Software de sistemas es un conjunto de programas que interactan con el

entre el hardware y el software.

El software es el conjunto de instrucciones que las computadoras emplean para

manipular datos. Sin el software, la computadora sera un conjunto de medios

sin utilizar.

Caractersticas del Hardware para tareas Especficas

Sus Componentes son:

Teclado

Mouse

CPU

Monitor

Impresora

Memoria ROM

Memoria RAM

5

Figura 2. Caractersticas de Hardware y Software.

Consta de:

1.- Evaluacin de los Sistemas

2.- Evaluacin de los equipos

3.- Evaluacin de la Seguridad

4.-La seguridad en la informtica

5.- La seguridad lgica

2. Evaluacin de Sistemas.

La auditora en informtica es de vital importancia para el buen desempeo de los

sistemas de informacin, ya que proporciona los controles necesarios para que los

sistemas sean confiables y con un buen nivel de seguridad. Adems debe evaluar

todo (informtica, organizacin de centros de informacin, hardware y software).

2.1 Pasos para evaluar los sistemas de informacin de

acuerdo con el ciclo de vida.

En esta etapa se evaluarn las polticas, procedimientos y normas que se tienen

para llevar a cabo el anlisis.

6

Se deber evaluar la planeacin de las aplicaciones que pueden provenir de tres

fuentes principales:

La planeacin estratgica: agrupadas las aplicaciones en conjuntos relacionados

entre s y no como programas aislados. Las aplicaciones deben comprender todos

los sistemas que puedan ser desarrollados en la dependencia, independientemente

de los recursos que impliquen su desarrollo y justificacin en el momento de la

planeacin.

Figura 3. Evaluacin de los sistemas.

2.2 Elementos de la evaluacin del anlisis de sistemas.

La planeacin estratgica: agrupadas las aplicaciones en conjuntos relacionados

entre s y no como programas aislados. Las aplicaciones deben comprender

todos los sistemas que puedan ser desarrollados en la dependencia,

independientemente de los recursos que impliquen su desarrollo y justificacin

en el momento de la planeacin.

7

Figura 4. Elementos de la evaluacin.

Los requerimientos de los usuarios.

El inventario de sistemas en proceso al recopilar la informacin de los cambios

que han sido solicitados, sin importar si se efectuaron o se registraron.

La situacin de una aplicacin en dicho inventario puede ser alguna de las

siguientes:

Planeada para ser desarrollada en el futuro.

En desarrollo.

En proceso, pero con modificaciones en desarrollo.

2.3 Elementos de la evaluacin del diseo lgico.

En esta etapa se debern analizar las especificaciones del sistema.

Qu deber hacer?, Cmo lo deber hacer?, Secuencia y ocurrencia de los

datos, el proceso y salida de reportes?

8

Una vez que hemos analizado estas partes, se deber estudiar la participacin

que tuvo el usuario en la identificacin del nuevo sistema, la participacin de

auditora interna en el diseo de los controles y la determinacin de los

procedimientos de operacin y decisin.

Al tener el anlisis del diseo lgico del sistema debemos compararlo con lo que

realmente se est obteniendo en la cual debemos evaluar lo planeado, cmo

fue planeado y lo que realmente se est obteniendo.

Figura 5. Diseo Lgico.

2.4 Elementos de la evaluacin del desarrollo del sistema.

Una vez que hemos analizado estas partes, se deber estudiar la participacin

que tuvo el usuario en la identificacin del nuevo sistema, la participacin de

auditora interna en el diseo de los controles y la determinacin de los

procedimientos de operacin y decisin.

Qu deber hacer?, Cmo lo deber hacer?, Secuencia y ocurrencia de los

datos, el proceso y salida de reportes?

Al tener el anlisis del diseo lgico del sistema debemos compararlo con lo que

realmente se est obteniendo en la cual debemos evaluar lo planeado, cmo

fue planeado y lo que realmente se est obteniendo.

La seguridad en Bases de Datos Est compuesta de:

9

Control de acceso

Permisos y Privilegios

Definicin de roles y perfiles

Control de Acceso a Bases de Datos:

Acceso al Sistema Operativo

Acceso a la Base de Datos

Acceso a los objetos de la base de datos

3. Evaluacin de la Red.

Las arquitecturas de redes son complejas y a menudo es necesario contar con

un socio con conocimientos en sistemas de redes troncales, as como en las

redes secundarias de seguridad, almacenamiento, convergencia y sistemas

operativos. Se necesita un socio que ofrezca la combinacin de conocimientos

necesaria para la planificacin, implementacin y asistencia de la red

fundamental para la misin de la empresa sin perder de vista los objetivos

empresariales.

Figura 6. Evaluacin de la Red.

10

3.1 Reconocer los elementos que debe contener una red

local con base en el estndar ANSI EIA/TIA 568A y B

ANSI/TIA/EIA-568-A

El propsito de este estndar es permitir el diseo e instalacin del cableado de

telecomunicaciones contando con poca informacin acerca de los productos de

telecomunicaciones que posteriormente se instalarn.

Esta norma gua la seleccin de sistemas de cableado al especificar los

requisitos mnimos de sistemas y componentes, y describe los mtodos de

pruebas de campo necesarios para satisfacer las normas.

Propsito del Estndar EIA/TIA 568-A:

Establecer un cableado estndar genrico de telecomunicaciones que

respaldar un ambiente multiproveedor.

Permitir la planeacin e instalacin de un sistema de cableado

estructurado para construcciones comerciales.

El estndar especifica:

Requerimientos mnimos para cableado de telecomunicaciones dentro

de un ambiente de oficina

Topologa y distancias recomendadas

Parmetros de medios de comunicacin que determinan el

rendimiento

La vida productiva de los sistemas de telecomunicaciones por cable

por ms de 10 aos (15 actualmente)

ANSI/TIA/EIA-568-B

El estndar TIA/EIA-568-B se publica por primera vez en 2001. Sustituyen al

conjunto de estndares TIA/EIA-568-A que han quedado obsoletos.

11

TIA/EIA-568-B tres estndares que tratan el cableado comercial para

productos y servicios de telecomunicaciones. Los tres estndares oficiales:

ANSI/TIA/EIA-568-B.1-2001, -B.2-2001 y -B.3-2001.

El contenido de 568-B.3 se refiere a los requerimientos de rendimiento

mecnico y de transmisin del cable de fibra ptica, hardware de conexin, y

cordones de conexin, incluyen el reconocimiento de la fibra multi-modo y el

uso de conectores de fibra de factor de forma pequeo

TIA/EIA 568-B.3

3.2 Reconocer los elementos que debe contener una red

inalmbrica basndose en el estndar ANSI EIA/TIA

802.11x.

Una red inalmbrica 802.11 est basada en una arquitectura celular en la que

el sistema se divide en clulas llamadas BSS (Basic Service Set). Cada clula

est controlada por una estacin base llamada AP (Access Point).

Un sistema puede constar de una o varias clulas; en el caso pluricelular los

diferentes AP se conectan entre s mediante un backbone llamado DS

(Distribution System), tpicamente Ethernet, aunque en algunos casos tambin

puede ser inalmbrico.

Todo este conjunto de clulas interconectadas se ve como una nica red desde

los protocolos de las capas superiores, y se llama ESS (Extended Service Set).

Cada ESS tiene un identificador conocido como SSID, que debe ser el mismo en

todos los AP del ESS.

El protocolo 802.11 define la capa fsica y la capa MAC. Hay distintas

posibilidades para la capa fsica dependiendo del tipo de red (a, b, g, h), e

incluso distintas opciones dentro del mismo tipo. Actualmente el tipo ms

comn es el 802.11b, cuyas caractersticas de la capa fsica son:

12

La banda de frecuencia de 2,4 GHz.

El DSSS (Direct Sequence Spread Spectrum).

La codificacin CCK (para las velocidades de 5,5 y 11 Mbit/s).

3.3 Reconocer Normas para establecer un site de

telecomunicaciones (ANSI EIA/TIA 569).

Estndar ANSI/TIA/EIA-569 de Rutas y Espacios de telecomunicaciones para

Edificios Comerciales

El Grupo de Trabajo de la Asociacin de Industrias de Telecomunicaciones

(TIA)TR41.8.3 encargado de Trayectorias & Espacios de Telecomunicaciones

public la Norma ANSI/TIA/EIA-569-A ('569-A) en 1998.

Este estndar reconoce tres conceptos fundamentales relacionados

con telecomunicaciones y edificios:

Los edificios son dinmicos. Durante la existencia de un edificio, las

remodelaciones son ms la regla que la excepcin. Este estndar

reconoce, de manera positiva, que el cambio ocurre.

Los sistemas de telecomunicaciones y de medios son dinmicos.

Durante la existencia de un edificio, los equipos de

telecomunicaciones cambian dramticamente. Este estndar

reconoce este hecho siendo tan independiente como sea posible de

proveedores de equipo.

Telecomunicaciones es ms que datos y voz. Telecomunicaciones

tambin incorpora otros sistemas tales como control ambiental,

seguridad, audio, televisin, alarmas y sonido. De hecho,

telecomunicaciones incorpora todos los sistemas de bajo voltaje que

transportan informacin en los edificios.

13

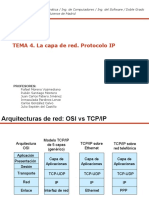

3.4 Reconocer el modelo OSI y el Protocolo TCP/IP

El modelo de referencia de Interconexin de Sistemas Abiertos (OSI, Open

System Interconnection) es el modelo de red descriptivo creado por la

Organizacin Internacional para la Estandarizacin lanzado en 1984. Es decir,

es un marco de referencia para la definicin de arquitecturas de interconexin

de sistemas de comunicaciones.

Capa fsica (Capa 1)

Es la que se encarga de las conexiones fsicas de la computadora hacia la red,

tanto en lo que se refiere al medio fsico como a la forma en la que se

transmite la informacin.

Capa de enlace de datos (Capa 2)

Esta capa se ocupa del direccionamiento fsico, de la topologa de la red, del

acceso a la red, de la notificacin de errores, de la distribucin ordenada de

tramas y del control del flujo.

Capa de red (Capa 3)

El objetivo de la capa de red es hacer que los datos lleguen desde el origen al

destino, an cuando ambos no estn conectados directamente. Los dispositivos

que facilitan tal tarea se denominan encaminadores, aunque es ms frecuente

encontrar el nombre ingls routers y, en ocasiones enrutadores. Los routers

trabajan en esta capa, aunque pueden actuar como switch de nivel 2 en

determinados casos, dependiendo de la funcin que se le asigne. Los firewalls

actan sobre esta capa principalmente, para descartar direcciones de

mquinas.

14

Capa de transporte (Capa 4)

Capa encargada de efectuar el transporte de los datos (que se encuentran

dentro del paquete) de la mquina origen a la de destino, independizndolo del

tipo de red fsica que se est utilizando. La PDU de la capa 4 se llama

Segmento o Datagrama, dependiendo de si corresponde a TCP o UDP. Sus

protocolos son TCP y UDP; el primero orientado a conexin y el otro sin

conexin.

Capa de sesin (Capa 5)

Esta capa es la que se encarga de mantener y controlar el enlace establecido

entre dos computadores que estn transmitiendo datos de cualquier ndole.

Capa de presentacin (Capa 6)

El objetivo es encargarse de la representacin de la informacin, de manera

que aunque distintos equipos puedan tener diferentes representaciones

internas de caracteres los datos lleguen de manera reconocible.

Capa de aplicacin (Capa 7)

Ofrece a las aplicaciones la posibilidad de acceder a los servicios de las dems

capas y define los protocolos que utilizan las aplicaciones para intercambiar

datos, como correo electrnico (POP y SMTP), gestores de bases de datos y

servidor de ficheros (FTP). Hay tantos protocolos como aplicaciones distintas y

puesto que continuamente se desarrollan nuevas aplicaciones el nmero de

protocolos crece sin parar.

15

Modelo TCP/IP

El Protocolo de Internet (IP) y el Protocolo de Transmisin (TCP), fueron

desarrollados inicialmente en 1973 por el informtico estadounidense Vinton

Cerf como parte de un proyecto dirigido por el ingeniero norteamericano Robert

Kahn y patrocinado por la Agencia de Programas Avanzados de Investigacin

(ARPA, siglas en ingls) del Departamento Estadounidense de Defensa. Internet

comenz siendo una red informtica de ARPA (llamada ARPAnet) que

conectaba redes de ordenadores de varias universidades y laboratorios en

investigacin en Estados Unidos. World Wibe Web se desarroll en 1989 por el

informtico britnico Timothy Berners-Lee para el Consejo Europeo de

Investigacin Nuclear (CERN, siglas en francs).

DEFINICION TCP / IP

Se han desarrollado diferentes familias de protocolos para comunicacin por

red de datos para los sistemas UNIX. El ms ampliamente utilizado es el

Internet Protocol Suite, comnmente conocido como TCP / IP.

Es un protocolo DARPA que proporciona transmisin fiable de paquetes de

datos sobre redes. El nombre TCP / IP Proviene de dos protocolos importantes

de la familia, el Transmission Control Protocol (TCP) y el Internet Protocol (IP).

Todos juntos llegan a ser ms de 100 protocolos diferentes definidos en este

conjunto.

Capa 4 o capa de aplicacin: Aplicacin, asimilable a las capas 5 (sesin), 6

(presentacin) y 7 (aplicacin) del modelo OSI.la capa de aplicacin deba

incluir los detalles de las capas de sesin y presentacin OSI. Crearon una capa

de aplicacin que maneja aspectos de representacin, codificacin y control de

dilogo.

Capa 3 o capa de transporte: Transporte, asimilable a la capa 4 (transporte) del

modelo OSI.

16

Capa 2 o capa de red: Internet, asimilable a la capa 3 (red) del modelo OSI.

Capa 1 o capa de enlace: Acceso al Medio, asimilable a la capa 1 (fsica) y 2

(enlace de datos) del modelo OSI.

3.5 Describir la vulnerabilidad de Redes.

Es el acto de determinar qu agujeros y vulnerabilidades de la seguridad

pueden ser aplicables a la red. Para hacer esto, examinamos las mquinas

identificadas dentro de la red para identificar todos los puertos abiertos y los

sistemas operativos y los usos que los anfitriones estn funcionando (nmero

de versin incluyendo, nivel del remiendo, y paquete del servicio). Adems,

comparamos esta informacin con varias bases de datos de la vulnerabilidad

del Internet para comprobar qu vulnerabilidades y hazaas actuales pueden

ser aplicables a la red.

Puede ser necesario centrarse inicialmente en los anfitriones crticos. Sin

embargo, si el pelado abajo de la lista de la blanco necesita ser hecho, l se

hace generalmente durante el paso siguiente.

Identificacin del OSI

La herramienta principal usada para realizar la identificacin del OS, hace esto

analizando la respuesta del apilado del TCP de la blanco a los paquetes que

Nmap envi. Vario RFCs gobierna cmo el apilado del TCP debe responder

cuando est preguntado. Sin embargo, los detalles de la puesta en prctica se

dejan al vendedor. Por lo tanto, las diferencias en cmo los vendedores

satisfacen el RFCs permiten que sean identificados. Mientras que este mtodo

17

no es a toda prueba, la deteccin del OS de Nmap es bastante confiable y

aceptada bien por la industria. Cambiar la firma del OS de una computadora es

posible pero no trivial, y no ha sido nuestra experiencia que las compaas

realizan este nivel de enmascarar.

La identificacin del OS va una manera larga en la ejecucin de la enumeracin

de la red y de la exploracin de la vulnerabilidad. Tan pronto como sepamos el

OS de una mquina particular, podemos comenzar a generar una lista de

agujeros y de vulnerabilidades potencialesa menudo de propio sitio del Web

del vendedor. Por ejemplo, tan pronto como sepamos una mquina es Windows

NT, podemos comprobar si el puerto 139 del TCP est abierto y procurar una

conexin nula a la parte del IP. Si identificamos una caja de UNIX, podemos

buscar los puertos de X Windows (60006063).

Enumeracin Del Uso

De los resultados de la exploracin portuaria, ganamos una lista de puertos

abiertos en las mquinas receptoras. Un puerto abierto no indica enteramente

lo que puede ser activo el servicio que escucha. Los puertos debajo de 1024 se

han asignado a los varios servicios y si stos se encuentran abiertos, indican

generalmente el servicio asignado. Adems, otros usos se han funcionado en

ciertos puertos para tan de largo que se han convertido en el estndar de

hecho, tal como puerto 65301 para el pcAnywhere y 26000 para el temblor. Por

supuesto los administradores de sistema pueden cambiar el puerto que un

servicio funciona encendido en una tentativa de ocultarla (un ejemplo de la

seguridad con oscuridad). Por lo tanto, procuramos conectar con el puerto

abierto y asir una bandera para verificar el funcionamiento del servicio.

Investigacin Del Internet

Una vez que la lista de usos se sepa, el paso siguiente es investigar la lista y

determinarse existen qu vulnerabilidades. Mientras que usted realiza pruebas

18

de penetracin, usted hace familiar con ciertas vulnerabilidades populares y

puede determinarse rpidamente si un uso es vulnerable. Sin embargo, es

importante tener presente que las nuevas vulnerabilidades estn fijadas sobre

una base diaria, y usted debe comprobar sus bases de datos preferidas de la

vulnerabilidad para saber si hay todos los usos, servicios, y sistemas operativos

que usted encuentra en cada contrato.

3.6 Auditora de la red fsica y lgica.

Auditoria De La Red Fsica

Se debe garantizar que exista:

reas de equipo de comunicacin con control de acceso.

Proteccin y tendido adecuado de cables y lneas de comunicacin

para evitar accesos fsicos.

Control de utilizacin de equipos de prueba de comunicaciones para

monitorizar la red y el trafico en ella.

Prioridad de recuperacin del sistema.

Control de las lneas telefnicas.

Comprobando que:

El equipo de comunicaciones ha de estar en un lugar cerrado y con

acceso limitado.

La seguridad fsica del equipo de comunicaciones sea adecuada.

Se tomen medidas para separar las actividades de los electricistas y

de cableado de lneas telefnicas.

Las lneas de comunicacin estn fuera de la vista.

Se d un cdigo a cada lnea, en vez de una descripcin fsica de la

misma.

Auditoria Lgica.

19

En sta, debe evitarse un dao interno, como por ejemplo, inhabilitar un equipo

que empieza a enviar mensajes hasta que satura por completo la red.

Para ste tipo de situaciones:

Se deben dar contraseas de acceso.

Controlar los errores.

Garantizar que en una transmisin, sta solo sea recibida por el

destinatario. Para esto, regularmente se cambia la ruta de acceso de

la informacin a la red.

Registrar las actividades de los usuarios en la red.

Encriptar la informacin pertinente.

Evitar la importacin y exportacin de datos.

Вам также может понравиться

- 1.2.1 Códigos y ProtocolosДокумент9 страниц1.2.1 Códigos y ProtocolosJesús HernandezОценок пока нет

- Cyber SeguridadДокумент49 страницCyber SeguridadFRANKLIN PULLOTASIGОценок пока нет

- Actividad 3. Tema 1. Apartado 1.1.3.1.Документ2 страницыActividad 3. Tema 1. Apartado 1.1.3.1.Mirella100% (1)

- Advanced IP ScannerДокумент6 страницAdvanced IP ScannerAlberto RoblesОценок пока нет

- Prototiposistclinsanjudas PDFДокумент354 страницыPrototiposistclinsanjudas PDFMqarioОценок пока нет

- Guia 5 Formulario 29Документ4 страницыGuia 5 Formulario 29Sebastian JimenezОценок пока нет

- Tema 4Документ77 страницTema 4Alberto100% (1)

- Articulo de Firework Internet)Документ13 страницArticulo de Firework Internet)rfonsecasvОценок пока нет

- Curriculum Marco Antonio Martinez Andrade VTДокумент20 страницCurriculum Marco Antonio Martinez Andrade VTMarco Antonio Martinez AndradeОценок пока нет

- Comercio ElectróncioДокумент25 страницComercio ElectróncioAnthony TorresОценок пока нет

- Rúbrica para Evaluación Del Pa1 - Ensayo (2) Derecho de PersonasДокумент3 страницыRúbrica para Evaluación Del Pa1 - Ensayo (2) Derecho de PersonasJunior Castillo Del CastilloОценок пока нет

- Importancia en El Ámbito Económico y LaboralДокумент4 страницыImportancia en El Ámbito Económico y LaboralEdward RafaelОценок пока нет

- Nuevos Modos de Aprendizaje en El Contexto de La Sociedad Del ConocimientoДокумент35 страницNuevos Modos de Aprendizaje en El Contexto de La Sociedad Del ConocimientoAlpacino MontanaОценок пока нет

- ODLI20171025 001 UPD Es ES Catalogo Tarifa Iluminacion Exterior 2Документ538 страницODLI20171025 001 UPD Es ES Catalogo Tarifa Iluminacion Exterior 2Faby Geme100% (1)

- M3-Redes y ComunicacionesДокумент29 страницM3-Redes y ComunicacionesJorge ParraОценок пока нет

- Modelo de Madurez de RichardsonДокумент3 страницыModelo de Madurez de RichardsonSanty XaОценок пока нет

- IV Estudio Anual IAB Spain Mobile Marketing: Informe de Resultados Septiembre de 2012 (iAB Spain) - SEP12Документ49 страницIV Estudio Anual IAB Spain Mobile Marketing: Informe de Resultados Septiembre de 2012 (iAB Spain) - SEP12retelurОценок пока нет

- Exposicion TelematicaДокумент12 страницExposicion TelematicaMario Yesid Garcia RinconОценок пока нет

- 3.7.10 Lab - Use Wireshark To View Network Traffic - Es XLДокумент6 страниц3.7.10 Lab - Use Wireshark To View Network Traffic - Es XLAndres GallegoОценок пока нет

- Laudon & Laudon - Capitulo 1 2 3 5 7Документ5 страницLaudon & Laudon - Capitulo 1 2 3 5 7Nazarena AlonsoОценок пока нет

- Manual VLSMДокумент4 страницыManual VLSMEvorsl RsОценок пока нет

- A. Tema 5. El Estudio de La Innovación Tecnológica - Los Technologies Studies y El Determinismo TecnológicoДокумент10 страницA. Tema 5. El Estudio de La Innovación Tecnológica - Los Technologies Studies y El Determinismo TecnológicoAdrián LopezОценок пока нет

- Estandares Bienestar y EmpleabilidadДокумент5 страницEstandares Bienestar y EmpleabilidadFabricio Diaz del Aguila0% (1)

- IAE703 - Apunte - Semana - 2 BusineesДокумент51 страницаIAE703 - Apunte - Semana - 2 BusineesPaulina espero laОценок пока нет

- Motores Eléctricos de R. RONSENBERGДокумент6 страницMotores Eléctricos de R. RONSENBERGLuis MoralesОценок пока нет

- Excesivo Uso de Internet Afecta La ComunicacionДокумент25 страницExcesivo Uso de Internet Afecta La ComunicacionAlejandro PalominoОценок пока нет

- Proyecto de Comunicaciones UnificadasДокумент23 страницыProyecto de Comunicaciones UnificadasErikson Renato Carrasco CastañedaОценок пока нет

- Seguridad Informatica Capitulo 2Документ27 страницSeguridad Informatica Capitulo 2Jonathan CéspedesОценок пока нет

- Formularios Javascript Ejemplos Document Forms Elements NameДокумент7 страницFormularios Javascript Ejemplos Document Forms Elements NamenomadatuxОценок пока нет

- Configuracion Basica de Servidores 2Документ5 страницConfiguracion Basica de Servidores 2Katty ApoloОценок пока нет