Академический Документы

Профессиональный Документы

Культура Документы

Índice Python para Pentesters PDF

Загружено:

Ramon Lozano ZavalaОригинальное название

Авторское право

Доступные форматы

Поделиться этим документом

Поделиться или встроить документ

Этот документ был вам полезен?

Это неприемлемый материал?

Пожаловаться на этот документАвторское право:

Доступные форматы

Índice Python para Pentesters PDF

Загружено:

Ramon Lozano ZavalaАвторское право:

Доступные форматы

ndice

ndice

Introduccin ............................................................................................... 11

Captulo I

Recoleccin de Informacin y Escaneo ....................................................15

1.1 La informacin es la base en el mundo del hacking ............................................15

...............................................................................15

1.3 Recoleccin de Informacin con Python...............................................................16

..................................... 16

1.3.2 Ejecutar consultas WHOIS con pythonwhois .................................................................. 18

1.3.3 GeoLocalizacion del objetivo con PyGeoIP .................................................................... 20

.22

1.4.1 Google Hacking ............................................................................................................... 22

1.4.2 Shodan Hacking ............................................................................................................... 24

1.5 Ingeniera Social ......................................................................................................29

1.5.1 Social Engineering Framework ........................................................................................ 29

1.5.2 Maltego ............................................................................................................................ 36

1.6 Anlisis de Metadatos con Python .........................................................................43

1.6.1 Anlisis de metadatos en documentos PDF con PyPDF2 ................................................ 44

1.6.2 Anlisis de metadatos EXIF con PIL (Python Imaging Library) ..................................... 45

Captulo II

Escaneo, enumeracin y deteccin de vulnerabilidades .........................47

2.1 Reconocimiento y enumeracin con Scapy ...........................................................47

2.1.1 TCP Connect Scan............................................................................................................ 47

2.1.2 TCP Stealth Scan .............................................................................................................. 48

2.1.3 Escaneo UDP.................................................................................................................... 49

2.1.4 ACK Scan ......................................................................................................................... 50

2.1.5 XMAS Scan ..................................................................................................................... 51

2.1.6 FIN Scan........................................................................................................................... 52

2.1.7 NULL Scan ...................................................................................................................... 53

Python para Pentesters

2.1.8 Window Scan ................................................................................................................... 53

2.2 Utilizando NMAP desde Python ............................................................................54

2.2.1 Script Engine .................................................................................................................... 54

2.2.2 Idle Scanning.................................................................................................................... 58

2.2.3 Timing Scanning .............................................................................................................. 59

2.2.4 Evasin de IDS/IPS .......................................................................................................... 60

2.2.5 Uso de la librera python-nmap ........................................................................................ 63

2.3 Banner Grabbing para deteccin servicios vulnerables ......................................67

2.4 Integracin de Nessus y Python .............................................................................68

2.4.1 PyNessus-rest para consultar la API REST de Nessus ..................................................... 69

2.5 Integracin de Metasploit Framework y Python .................................................72

........................ 73

2.6 Integracin de NeXpose y Python .........................................................................78

2.6.1 Pynexpose para utilizar NeXpose desde Python .............................................................. 78

2.7 Integracin de Latch y Python ..............................................................................81

2.8 Conceptos bsicos sobre el protocolo SNMP ........................................................84

2.8.1. Atacando servicios SNMP con PySNMP ........................................................................ 85

2.9. Conceptos bsicos sobre el protocolo SMB .........................................................87

2.9.1. Aprovechando Sesiones SMB Nulas ............................................................................... 88

2.9.2. Atacando servicios SMB con PySMB............................................................................. 90

....................................92

2.10.1 Uso de libreras en Python para entornos web ............................................................... 92

2.10.2 OWASP TOP 10 ........................................................................................................... 100

..................................... 126

2.11 Vulnerabilidades en servidores HTTP...............................................................133

2.11.1 Ataques comunes contra arquitecturas web ................................................................. 133

2.11.2 Nikto para auditorias de servidores web ...................................................................... 136

......................140

...................... 140

2.12.2 Predictable PRNG (Pseudo Random Number Generator) ........................................... 142

.............. 147

2.13 Conceptos bsicos sobre el protocolo FTP........................................................152

2.13.1 Implementaciones vulnerables de FTP ........................................................................ 153

........................................................... 157

2.14 Conceptos bsicos sobre el protocolo SSH........................................................158

2.14.1. Atacando servicios SSH con Paramiko ....................................................................... 159

2.14.2. Creacin de una Botnet SSH utilizando Fabric........................................................... 162

ndice

2.15. Conceptos bsicos sobre el protocolo SMTP ...................................................165

..................................... 166

Captulo III

Elevacin de privilegios y Garantizando el acceso................................169

3.1 Enumeracin y recoleccin de informacin .......................................................169

3.1.1 Enumeracin en sistemas Windows ............................................................................... 170

3.1.2 Enumeracin en sistemas Linux..................................................................................... 197

3.2 Control Remoto y puertas traseras .....................................................................224

3.2.1 Implementacin de consolas bind e inversas ................................................................. 224

..................... 227

3.2.3 Scripts en Metasploit Framework para crear puertas traseras ........................................ 230

Captulo IV.

Ataques en el segmento de red local .......................................................233

4.1 Python y Scapy para creacin de paquetes y anlisis de la red ........................233

............................................................................... 239

4.1.2 Uso prctico de Scapy para ejecutar y detectar ataques en redes de datos locales ........ 243

4.2 Expandir el ataque en la red local de la vctima ................................................245

.......................................... 246

4.2.2 Redireccin de Puertos y Forwarding de conexiones con SSH ..................................... 247

4.3 Usando Twisted en el segmento de red local .......................................................249

4.4 Ataques de Hombre en medio (MITM) con Scapy y Python ............................257

..................................................259

4.6 Conceptos bsicos y ataques en redes de datos IPv6 .........................................265

4.6.1 Enumeracin de redes IPv6 ............................................................................................ 266

............................................................ 267

4.6.3 Router Falso sobre IPv6 ................................................................................................. 269

4.6.4 Problemas de redireccin ............................................................................................... 270

4.7 Conceptos bsicos y ataques en redes inalmbricas ..........................................272

....................................................................................... 273

4.7.2 Estructura de los paquetes en un entorno de red inalmbrica ........................................ 274

4.7.3 Autenticacin y asociacin entre un cliente y un punto de acceso ................................ 278

4.7.4 Ataques en redes inalmbricas ....................................................................................... 286

ndice alfabtico .......................................................................................313

ndice de imgenes ...................................................................................317

...........................................................................319

Вам также может понравиться

- Desarrollo seguro en ingeniería del software.: Aplicaciones seguras con Android, NodeJS, Python y C++От EverandDesarrollo seguro en ingeniería del software.: Aplicaciones seguras con Android, NodeJS, Python y C++Оценок пока нет

- Internet de las cosas: Un futuro hiperconectado: 5G, inteligencia artificial, Big Data, Cloud, Blockchain y ciberseguridadОт EverandInternet de las cosas: Un futuro hiperconectado: 5G, inteligencia artificial, Big Data, Cloud, Blockchain y ciberseguridadРейтинг: 4 из 5 звезд4/5 (1)

- Visual Basic.NET Curso de Programación: Diseño de juegos de PC/ordenadorОт EverandVisual Basic.NET Curso de Programación: Diseño de juegos de PC/ordenadorРейтинг: 3.5 из 5 звезд3.5/5 (2)

- EjerciciosAndroid v2 0 PDFДокумент415 страницEjerciciosAndroid v2 0 PDFanon_683421273Оценок пока нет

- Redes Informáticas: Nociones FundamentalesДокумент26 страницRedes Informáticas: Nociones FundamentalesNixon CastlloОценок пока нет

- Oracle 12c Forms y Reports: Curso práctico de formaciónОт EverandOracle 12c Forms y Reports: Curso práctico de formaciónОценок пока нет

- Hacking & cracking. Redes inalámbricas wifiОт EverandHacking & cracking. Redes inalámbricas wifiРейтинг: 4.5 из 5 звезд4.5/5 (2)

- Privacidad y Ocultación de Información Digital Esteganografía: SEGURIDAD INFORMÁTICAОт EverandPrivacidad y Ocultación de Información Digital Esteganografía: SEGURIDAD INFORMÁTICAРейтинг: 5 из 5 звезд5/5 (1)

- Test de TemperamentoДокумент2 страницыTest de TemperamentoRamon Lozano ZavalaОценок пока нет

- 10 Funciones de Una ComputadoraДокумент3 страницы10 Funciones de Una ComputadoraLuis Pescadito Laom43% (7)

- Administración Avanzada Del Sistema Operativo GNU - Linux - Módulo6 - Introducción A Clúster, Cloud y DevOpsДокумент80 страницAdministración Avanzada Del Sistema Operativo GNU - Linux - Módulo6 - Introducción A Clúster, Cloud y DevOpsDiego Yañez BastidasОценок пока нет

- Índice Metasploit AvanzadoДокумент4 страницыÍndice Metasploit AvanzadoArphiaCoaCmdОценок пока нет

- 822 SOERec4.3UsersGuideДокумент132 страницы822 SOERec4.3UsersGuideJefferson GilОценок пока нет

- Apuntes PythonДокумент143 страницыApuntes PythonDaniel Sanz MerodioОценок пока нет

- Internet de Las CosasДокумент42 страницыInternet de Las CosasJhesmarOchoa100% (1)

- Apuntes PDFДокумент143 страницыApuntes PDFGiovanniBanegasОценок пока нет

- Automatización en Tareas de Aprovisionamiento en Entornos de Virtualización OpenStackДокумент60 страницAutomatización en Tareas de Aprovisionamiento en Entornos de Virtualización OpenStackJoséMiguelLeonisioTorrejónОценок пока нет

- Manuales. Tutoriales - Linux BasicoДокумент99 страницManuales. Tutoriales - Linux BasicodiecllopisОценок пока нет

- KernelДокумент106 страницKernelCandido AramburuОценок пока нет

- PFC Jorge Valenzuela JimenezДокумент117 страницPFC Jorge Valenzuela Jimenezbonilla03Оценок пока нет

- TIGRAN AIVAZIAN - Dentro Del Nucleo Linux 2 4Документ79 страницTIGRAN AIVAZIAN - Dentro Del Nucleo Linux 2 4María GabrielaОценок пока нет

- Contenido Del LibroДокумент16 страницContenido Del LibroEvane FortunatoОценок пока нет

- Índice MacOsДокумент6 страницÍndice MacOsDavid NoreñaОценок пока нет

- MergedДокумент346 страницMergedShewao megaОценок пока нет

- Libro de Vaadin: Vaadin 7 Edición - 3 RevisiónДокумент642 страницыLibro de Vaadin: Vaadin 7 Edición - 3 RevisiónHector GabaldoОценок пока нет

- Visual StudioДокумент160 страницVisual StudioRafael Rojas100% (1)

- PaasДокумент173 страницыPaasLuis HenaoОценок пока нет

- DockerДокумент127 страницDockerFran MárquezОценок пока нет

- PID - 00287480 Introduccion A La Seguridad en Arquitecturas de Microservicios Basados en ContenedoresДокумент64 страницыPID - 00287480 Introduccion A La Seguridad en Arquitecturas de Microservicios Basados en ContenedoresCarlos YacelgaОценок пока нет

- Índice AtaquesДокумент3 страницыÍndice AtaquesCarlosОценок пока нет

- Notas Python Actualizacion Academica PDFДокумент88 страницNotas Python Actualizacion Academica PDFJoaquin Casanova100% (1)

- Programacion Cocoa Con Foundation Framework PDFДокумент217 страницProgramacion Cocoa Con Foundation Framework PDFDavi PxhxcОценок пока нет

- Tecnologías de La Información y La Comunicación: Serie ConstruyeДокумент37 страницTecnologías de La Información y La Comunicación: Serie ConstruyeautoescuelasdieselelcheОценок пока нет

- PHP y MySQL Tecnologia para El Desarrollo de Aplicaciones WebДокумент526 страницPHP y MySQL Tecnologia para El Desarrollo de Aplicaciones WebElfredoMéndezVázquez100% (3)

- Prototipado de Sistema TPV Controlado Con "Leap Motion"Документ103 страницыPrototipado de Sistema TPV Controlado Con "Leap Motion"Patricia BenaventeОценок пока нет

- Memoria TFGДокумент72 страницыMemoria TFGJesús Antonio Bustamante AraujoОценок пока нет

- Notas para Profesionales Linux®Документ65 страницNotas para Profesionales Linux®Jorge MedinaОценок пока нет

- QGIS 2.8 PyQGISDeveloperCookbook EsДокумент93 страницыQGIS 2.8 PyQGISDeveloperCookbook EsGustavo Luis Condoy PogoОценок пока нет

- Trabajo Fin de Master: Escuela de Ingeniería Informática de ValladolidДокумент152 страницыTrabajo Fin de Master: Escuela de Ingeniería Informática de ValladolidAg SodaОценок пока нет

- Notas Python PDFДокумент57 страницNotas Python PDFmjcarriОценок пока нет

- Introducción A La Escritura Con LaTeXДокумент151 страницаIntroducción A La Escritura Con LaTeXAlberto LagosОценок пока нет

- Ejercicios de Android Pag 1-100Документ100 страницEjercicios de Android Pag 1-100Daniel Rico Rodríguez100% (1)

- Descubriendo Nodejs ExpressДокумент172 страницыDescubriendo Nodejs ExpressJaime Mugica100% (3)

- Introducción A Las Bases de Datos NoSQL Clave-Valor Usando Redis (2019)Документ151 страницаIntroducción A Las Bases de Datos NoSQL Clave-Valor Usando Redis (2019)Aharon Alexander Aguas NavarroОценок пока нет

- CSS3 y Javascript Avanzado - Jordi Collell PuigДокумент86 страницCSS3 y Javascript Avanzado - Jordi Collell PuigHotel AltueОценок пока нет

- Examen - Quiroga Magaly - Nov24 - RevisadoДокумент65 страницExamen - Quiroga Magaly - Nov24 - RevisadoYUCA PVCОценок пока нет

- Acceso A WiFi Con ZeroShell PDFДокумент57 страницAcceso A WiFi Con ZeroShell PDFShyairu100% (1)

- Contenidos de Los LibrosДокумент24 страницыContenidos de Los Librosedwin4arroyo4colonОценок пока нет

- Contenido RedesДокумент33 страницыContenido Redesjavier_teixidoОценок пока нет

- TFGUEX 2019 Moralo FloresДокумент192 страницыTFGUEX 2019 Moralo FloresEdgar Sadday Sanchez VeraОценок пока нет

- TFMDSMAnexo 3.manual de Programadorruo PDFДокумент103 страницыTFMDSMAnexo 3.manual de Programadorruo PDFjeanca32Оценок пока нет

- EjerciciosAndroid v3 0 PDFДокумент478 страницEjerciciosAndroid v3 0 PDFFrancisco Javier Peña Ramirez100% (3)

- PHP Linux MoodleДокумент107 страницPHP Linux MoodleKiko ColellОценок пока нет

- Introduccion A NET Jordi Ceballos VillacДокумент102 страницыIntroduccion A NET Jordi Ceballos VillacSolo Para TiОценок пока нет

- PFC Carlos Martinez LuqueДокумент159 страницPFC Carlos Martinez LuquejohnОценок пока нет

- Java EEДокумент227 страницJava EEAdrian Alvitres Bazan100% (2)

- KNX. Domótica e Inmótica: Guía Práctica para el instaladorОт EverandKNX. Domótica e Inmótica: Guía Práctica para el instaladorРейтинг: 5 из 5 звезд5/5 (1)

- Fundamentos de Diseno Logico y de ComputadorasДокумент646 страницFundamentos de Diseno Logico y de Computadorasalverick18100% (1)

- GuionArduino PythonДокумент16 страницGuionArduino PythonRamon Lozano ZavalaОценок пока нет

- Diplomado de Informatica Forense - DurivaДокумент7 страницDiplomado de Informatica Forense - DurivaRamon Lozano ZavalaОценок пока нет

- Linux Desde CeroДокумент196 страницLinux Desde CeroRamon Lozano ZavalaОценок пока нет

- Pos G - DB SoftДокумент4 страницыPos G - DB SoftFernando Bringas ChОценок пока нет

- Inventario Aplicaciones y ComponentesДокумент2 страницыInventario Aplicaciones y ComponentesEdu Moto EduОценок пока нет

- Diplomado Administracion DocumentariaДокумент10 страницDiplomado Administracion DocumentariaCarlos QFОценок пока нет

- Encuesta Padres de Familia Miss PreeschoolДокумент2 страницыEncuesta Padres de Familia Miss PreeschoolAna Fernanda Ruiz SoteloОценок пока нет

- Reseña de Los Módulos 8 - 10 Comunicación Entre RedesДокумент10 страницReseña de Los Módulos 8 - 10 Comunicación Entre RedesAlejandra ChapaОценок пока нет

- Programacion AvanzadaДокумент7 страницProgramacion AvanzadaLupita EsquivelОценок пока нет

- A005 Seguridad Redes Analisis Act1Документ1 страницаA005 Seguridad Redes Analisis Act1Jorge CedenoОценок пока нет

- Miguelangeltrabado Es Diccionario Marketing Digital Redes SocialesДокумент20 страницMiguelangeltrabado Es Diccionario Marketing Digital Redes SocialesWalter Isaac Nieto ZamoraОценок пока нет

- Ensayo Diseño de Sistemas Bases de Datos Aplicado Al Diseño de SistemaДокумент10 страницEnsayo Diseño de Sistemas Bases de Datos Aplicado Al Diseño de SistemavictorОценок пока нет

- Integrantes: Clase: 2nSXM Curso: 2023/24 Asignatura: SEGU Profesor: MaikelДокумент10 страницIntegrantes: Clase: 2nSXM Curso: 2023/24 Asignatura: SEGU Profesor: MaikelmartirubioОценок пока нет

- 1.9 Infraestructura Tecnológica para El Comercio ElectrónicoДокумент9 страниц1.9 Infraestructura Tecnológica para El Comercio Electrónicoa369073Оценок пока нет

- Libro 20210527 Comprimido - PDF PDFAДокумент1 095 страницLibro 20210527 Comprimido - PDF PDFAalexander valleОценок пока нет

- Linea de Tiempo Redes - 095917Документ1 страницаLinea de Tiempo Redes - 095917Ricardo Alexis Gallegos SoteloОценок пока нет

- BD FichasДокумент2 страницыBD FichasAnahi NeyОценок пока нет

- RSoftHomologado Doc BaseДокумент9 страницRSoftHomologado Doc BaseJosé Miguel Pérez GarcíaОценок пока нет

- Ginger Patso S23 Plantilla Plan Prototipo y Validación AltaДокумент2 страницыGinger Patso S23 Plantilla Plan Prototipo y Validación AltaGinger Damaris Patso LoorОценок пока нет

- Caracteristicas y Dispositivos Del Modelo OSIДокумент3 страницыCaracteristicas y Dispositivos Del Modelo OSIangie julieth cetina caroОценок пока нет

- 3 Object Oriented Database Management Systems-Concepts - En.esДокумент9 страниц3 Object Oriented Database Management Systems-Concepts - En.esHackerBDP HackerBDPОценок пока нет

- 1 Introducción A GitДокумент3 страницы1 Introducción A GitAntu BoccalandroОценок пока нет

- Enlace Troncal Con AsteriskДокумент5 страницEnlace Troncal Con AsteriskCARLOS AGUILAОценок пока нет

- Guía DidácticaДокумент199 страницGuía DidácticaJoha Rivas VelezОценок пока нет

- FBD Tema2 PDFДокумент10 страницFBD Tema2 PDFSmart PadОценок пока нет

- Ejercicio 1 Del Módulo 2Документ3 страницыEjercicio 1 Del Módulo 2Jonathan M. SanchezОценок пока нет

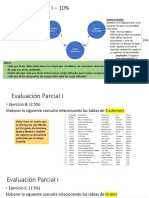

- Clase de Base de Datos I - Evaluacion Parcial 1 - 10Документ3 страницыClase de Base de Datos I - Evaluacion Parcial 1 - 10Raul PiedyОценок пока нет

- Manual de Instalacion MYSQL y ODBC PDFДокумент35 страницManual de Instalacion MYSQL y ODBC PDFEduardo AguirreОценок пока нет

- Pizarra g3Документ53 страницыPizarra g3Yelitza CastañoОценок пока нет

- Requerimientos Funcionales y No FuncionalesДокумент15 страницRequerimientos Funcionales y No FuncionalesNacho COrtizОценок пока нет

- S3 SB2 C1 01 EnfoquesHerramientasДокумент2 страницыS3 SB2 C1 01 EnfoquesHerramientasgohujonaОценок пока нет

- Novedades Version 8Документ133 страницыNovedades Version 8Pablo GiralteОценок пока нет