Академический Документы

Профессиональный Документы

Культура Документы

Transfondo Capa 2

Загружено:

edwintejaАвторское право

Доступные форматы

Поделиться этим документом

Поделиться или встроить документ

Этот документ был вам полезен?

Это неприемлемый материал?

Пожаловаться на этот документАвторское право:

Доступные форматы

Transfondo Capa 2

Загружено:

edwintejaАвторское право:

Доступные форматы

TRASFONDO

Desde su inicio, las redes de informacin han servido como medio para transportar informacin

entre las partes que conforman sus extremos, facilitando as la insaciable sed de conocimiento que

agobia al ser humano. Adems, es comn que en su acelerada evolucin, las redes de informacin

no se implementen pensando en la seguridad como un elemento intrnseco y fundamental de su

estructura, sino como un complemento necesario para contrarrestar el problema de las intrusiones y

lograr mantener as la integridad de la informacin.

Esta visin de la seguridad y el aumento de los usuarios que acceden a las redes constantemente, ha

dificultado la tarea de los administradores de evitar y contrarrestar de manera adecuada cualquier

ofensiva que viole las polticas de seguridad establecidas, lo cual trae en consecuencia grandes

prdidas financieras.

En la actualidad, el trmino Hacker ha sido usado por el medio para referirse a todas aquellas

personas que haciendo uso de su intelecto son capaces de vulnerar los sistemas; sin embargo, tal y

como nos lo demuestra Eric S. Raymond en A Brief History of Hackerdom, este trmino no ha

sido adoptado apropiadamente en su totalidad, pues el trmino en realidad fue empleado para

referirse a todos aquellos que gozan con entender y explorar el funcionamiento de los sistemas,

hecho que sin lugar a duda les otorga la habilidad de vulnerarlos. Ahora, para no incurrir en dicho

error, llamaremos a todo ente que pretenda vulnerar las polticas de seguridad como intrusos.

Un intruso emplea ataques1 al sistema para realizar su cometido, los cuales

catalogados en el RFC2828 de la siguiente manera:

se encuentran

Activo vs Pasivo: Un ataque activo es todo aquel que intenta alterar los recursos del

sistema o afectar su operacin. El ataque pasivo intenta aprender o hacer uso de la

informacin del sistema sin alterar su funcionamiento.

Interno vs Externo: Un ataque interno es aquel ataque iniciado desde el interior del

permetro de seguridad de la red. Un ataque externo es aquel ataque iniciado desde el

exterior del permetro de seguridad, realizado por un usuario sin autorizacin o que no

pertenezca al sistema (externo).

Es una actividad muy comn que los administradores de las redes endurezcan los permetro de red

enfocando sus esfuerzos hacia los ataques provenientes del exterior; actividad que, segn estudios

realizados por The Verizon Bussines RISK Team en el 2008, superan a los realizados desde el

interior. La figuras 1 y 2 detallan sus resultados.

1 Ataque es toda agresin en un sistema de seguridad que sea originado con un acto intelectual (especialmente en el

sentido de mtodo o tcnica) para evadir servicios y violar las polticas de seguridad de un sistema. [RFC-2828]

Ilustracin 1: Fuentes de ataques a las

entidades para estudios realizados entre

2004-2007

Ilustracin 2: Tendencia de los tipos de ataques realizados

entre 2004 y 2007

A pesar de la notable diferencia entre los ataques realizados por los agentes externos y los internos,

el impacto ocasionado con su xito es mucho mayor cuando provienen desde el interior, pues la

efectividad obtenida con el conocimiento de la estructura de la red, la disponibilidad de los recursos

y la confianza de las entidades en sus usuarios son variables que suelen facilitarlo. En la figura 3 se

presentan sus resultados.

Ilustracin 3: Nmero medio de los

archivos comprometidos

Como se puede apreciar en dichos estudios, los ataques con ms efectividad y que ocasionan mayor

prdida en las empresas an son los ocasionados desde el interior (Las prdidas ocasionadas por los

agentes externos en las empresas de los Estados Unidos de Amrica para el 2003 fue de US

$57.000, mientras que las ocasionadas por los internos llegaron hasta los US $2'700,000,

informacin extrada The Insider Story: A Disgruntled Employee Gets His Revenge 2), por lo

tanto, adquirir una visin global sobre los mtodos y medios con los que un intruso logra vulnerar

los sistemas desde dentro y fuera de la organizacin, es una tarea fundamental para disminuir el

riesgo ocasionado por los ataques a los sistemas.

Los medios y ataques empleados por un intruso son directamente proporcionales a los servicios y

protocolos empleados por los sistemas para realizar sus tareas, pues es comn encontrar en cada uno

de ellos baches de seguridad que pueden ser empleados para vulnerarlos. Es por esto que en

[W.Stallings]3 los ataques pasivos y los activos son catalogados segn su objetivo, tal y como se

muestra a continuacin:

Ataques pasivos:

Conocimiento del contenido de los mensajes: Ataque donde los intrusos pueden aprender y

documentar informacin sensible para realizar futuros ataques.

Anlisis de trfico: Ataque usado para complementar el conocimiento del contenido de los

mensajes, pues cuando vienen encriptados el atacante puede determinar segn el tamao y la

frecuencia de los mensajes el tipo de comunicacin empleados.

Ataques activos:

2 H. Kratt, The Insider Story: A Disgruntled Employee Gets His Revenge, 2004.

3W. Stallings, Cryptography and Network Security Principles and Practices, Fourth Edition, 2005,

592

Enmascaramiento: Ataque donde el intruso pretende suplantar la identidad otro usuario o

entidad. Usualmente es usado en conjunto con algn otro tipo de ataque.

Reenvo y modificacin de mensajes: Ataque usado para alterar, retardar o grabar mensajes

para generar efectos no autorizados.

Negacin del servicio (Denial of service DoS): Ataque que previene o inhibe el normal

funcionamiento de los recursos del sistema.

Una caracterstica fundamental en los ataques provenientes del interior, es que dada a la ubicacin

fsica de los equipos, se pueden implementar ataques desde todas las capas del modelo OSI (Open

System Interconnection), hecho que es ms eficiente cuando la capa vulnerada se encuentra entre las

primeras. Adems, existe el inconveniente en que algunos de los protocolos implementados para

facilitar la gestin de equipos desde las capas inferiores (histricamente confiadas al acceso fsico),

no emplean autenticacin en sus mensajes, hecho que otorgan grandes baches de seguridad.

Ilustracin 4: Ilustracin grfica del efecto domin cuando se vulneran las capas

inferiores del modelo OSI

En Internet es posible encontrar informacin relevante a los medios y herramientas utilizadas por

los intrusos para acceder a los sistemas, pues la gran mayora son escritas y desarrolladas por

hackers, que con el propsito de transmitir su conocimiento a la comunidad, las licencian con

licencias que cumplan con los parmetros establecidos por OSI 4 (Open Source Initiative), para que

luego la comunidad de software libre las usen y perfeccionen con el tiempo, Wireshark y TCDUMP

son ejemplos de herramientas desarrolladas por este medio (permiten visualizar los datos en una

red). Adems, existen comunidades que realizan encuentros y programas de aprendizaje donde las

personas pueden documentarse en el campo de la seguridad, que dado a su alta actividad,

proporcionan fuentes indispensables para enterarse de los ltimos avances.

4 No es igual al Open System Interconnection, pues el Open Source Initiative es una entidad sin nimo de lucro

formada para fomentar las caractersticas y beneficios del cdigo abierto.

Вам также может понравиться

- Repaso Examen FinalДокумент6 страницRepaso Examen FinaledwintejaОценок пока нет

- 6 Material de Ayuda BlashboardДокумент1 страница6 Material de Ayuda BlashboardedwintejaОценок пока нет

- 5 Practica Iv Nestor 02-05Документ2 страницы5 Practica Iv Nestor 02-05edwintejaОценок пока нет

- 2 MODULO I de Power QueryДокумент8 страниц2 MODULO I de Power QueryedwintejaОценок пока нет

- 2 Conceptos Básicos Power BIДокумент15 страниц2 Conceptos Básicos Power BIedwintejaОценок пока нет

- Explicacion Señal TV Color - Blanco y NegroДокумент14 страницExplicacion Señal TV Color - Blanco y NegroedwintejaОценок пока нет

- 5 Practica Iii PbibДокумент4 страницы5 Practica Iii PbibedwintejaОценок пока нет

- Codificacion de JpegДокумент9 страницCodificacion de JpegedwintejaОценок пока нет

- Cap 4 Trad SklarДокумент49 страницCap 4 Trad Sklarted804100% (2)

- Cap 3 Trad SklarДокумент50 страницCap 3 Trad SklarPaola HernandezОценок пока нет

- Aplicación MATLAB/Simulink en Fundamentos de ComunicacionesДокумент99 страницAplicación MATLAB/Simulink en Fundamentos de ComunicacionesAngel Rogelio Minta ToapantaОценок пока нет

- Como Ejecutar JavaДокумент2 страницыComo Ejecutar JavaedwintejaОценок пока нет

- Documento de Acrobat Etapas Planeacion EstrategicaДокумент23 страницыDocumento de Acrobat Etapas Planeacion EstrategicaedwintejaОценок пока нет

- Auditoria de Wlan - Tesis BoliviaДокумент123 страницыAuditoria de Wlan - Tesis BoliviaDad288Оценок пока нет

- Practica Vls MДокумент2 страницыPractica Vls MwakarismashtaОценок пока нет

- LISTA DE PRECIO (A-$) MayoristaДокумент8 страницLISTA DE PRECIO (A-$) MayoristaNaudy ReyesОценок пока нет

- 06 WirelessworkshopДокумент89 страниц06 WirelessworkshopChristianRamirezОценок пока нет

- Internet - Wikipedia, La Enciclopedia LibreДокумент17 страницInternet - Wikipedia, La Enciclopedia Libresaile2014Оценок пока нет

- MPLSДокумент25 страницMPLSagruize100% (1)

- Wifibur Alta Usuario MenorДокумент2 страницыWifibur Alta Usuario MenorCarlos PérezОценок пока нет

- Taller Crear Un BlogДокумент9 страницTaller Crear Un BlogdatosenОценок пока нет

- Informe TecnicoДокумент7 страницInforme Tecnicocarloskate8488976100% (3)

- Suempresa Guia InicioДокумент13 страницSuempresa Guia InicioRICARDO VAZQUEZ GALLEGOSОценок пока нет

- MutuaДокумент12 страницMutuaLeug9601Оценок пока нет

- SL 1012u Ds Spa HR v1 PDFДокумент2 страницыSL 1012u Ds Spa HR v1 PDFEfrain Apaza HuarayaОценок пока нет

- UDS Protocol Implementation in An ECUДокумент10 страницUDS Protocol Implementation in An ECUviernes06Оценок пока нет

- Libro ElectronicoДокумент99 страницLibro ElectronicovacaОценок пока нет

- Protocolos de RedДокумент3 страницыProtocolos de RedJerelyn BonillaОценок пока нет

- Programación en Capas: Ventajas, Beneficios y Capas PrincipalesДокумент3 страницыProgramación en Capas: Ventajas, Beneficios y Capas PrincipalesAdriano SantistebanОценок пока нет

- Redes de ComputadoresДокумент15 страницRedes de ComputadoresKarina CruzОценок пока нет

- Taller de Direccionamiento IP - Solucion PDFДокумент14 страницTaller de Direccionamiento IP - Solucion PDFAnonymous B929Ghi50% (2)

- Instalacion de Thunder Cache 3.1 PeruДокумент4 страницыInstalacion de Thunder Cache 3.1 PeruPlay RockОценок пока нет

- Teléfono Inalámbrico Philips D1211B - 77Документ36 страницTeléfono Inalámbrico Philips D1211B - 77pepe sanchezОценок пока нет

- Propuesta de programación y servicios informáticosДокумент4 страницыPropuesta de programación y servicios informáticosDami D VerdeОценок пока нет

- CCNA 200-301 Official Cert Guide, Volume 1 Premium Edition Ebook and Practice TestДокумент24 страницыCCNA 200-301 Official Cert Guide, Volume 1 Premium Edition Ebook and Practice TestHazem WaheebОценок пока нет

- Redes de comunicaciones industrialesДокумент8 страницRedes de comunicaciones industrialesCarlos Alberto Mendoza LeyvaОценок пока нет

- Manual Multifuncion Brother MFC-490CWДокумент2 страницыManual Multifuncion Brother MFC-490CWjbsopranoОценок пока нет

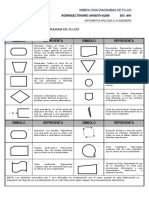

- Simbolosdiagramadeflujo 120309174851 Phpapp02 PDFДокумент1 страницаSimbolosdiagramadeflujo 120309174851 Phpapp02 PDFAndrea ValdezОценок пока нет

- Red de Telefonia BasicaДокумент5 страницRed de Telefonia BasicaAGENTE PETER EL PANDAОценок пока нет

- Routing dinámico y estático: comparaciónДокумент12 страницRouting dinámico y estático: comparaciónEdwin Edson Suyo AlbornosОценок пока нет

- Proyecto FinalДокумент9 страницProyecto FinalCamilo Ortega100% (1)

- Agencias de ViajesДокумент22 страницыAgencias de ViajesVanessa MedinaОценок пока нет

- Manual de Mantenimiento Preventivo y Correctivo A Equipos de CómputoДокумент11 страницManual de Mantenimiento Preventivo y Correctivo A Equipos de CómputoFonseca DavidОценок пока нет