Академический Документы

Профессиональный Документы

Культура Документы

Módulo II Administración de Red y Seguridades

Загружено:

laar7897268Авторское право

Доступные форматы

Поделиться этим документом

Поделиться или встроить документ

Этот документ был вам полезен?

Это неприемлемый материал?

Пожаловаться на этот документАвторское право:

Доступные форматы

Módulo II Administración de Red y Seguridades

Загружено:

laar7897268Авторское право:

Доступные форматы

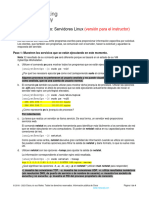

Ejercicios del Estudiante

Ejercicio 1: Conceptos TCP/IP

Nota: Esta unidad no tiene ejercicios. Esta pgina simplemente asegura que la numeracin de los

ejercicios se mantenga sincronizada.

Administracin de Red y Seguridades

Ejercicios del Estudiante

Ejercicio 2: Configuracin TCP/IP

De qu se trata este ejercicio

Este ejercicio provee la oportunidad de personalizar la configuracin TCP/IP.

Involucra al estudiante en los pasos necesarios para la personalizacin de

su mquina de modo que pueda ser parte de una red TCP/IP.

Qu seremos capaces de hacer

Al finalizar este ejercicio, Ud. debera ser capaz de:

-

Configurar TCP/IP en Linux

Probar para verificar la configuracin correcta de TCP en Linux

Introduccin

Obteniendo Informacin Trabaje con su instructor para determinar la

informacin necesaria para configurar TCP/IP en su sistema y para

interconectar todos los hosts en el aula de laboratorio. Para facilitar su tarea

en este sentido, Ud. necesitar un diagrama de la topologa de red para la

sala de laboratorio. Su instructor le proveer de esta informacin.

Administracin de Red y Seguridades

Ejercicios del Estudiante

Instrucciones de Ejercicio

Configuracin de TCP/IP

Nota: Cuando configure la red usando un entorno X, Ud. puede experimentar un comportamiento

extrao del entorno grfico, particularmente si cambia el hostname o la direccin IP. Tpicamente,

X parece rechazar la apertura de ventanas adicionales para aplicaciones. Si esto sucede, reinicie

su servidor X, haciendo logout del mismo y haciendo login nuevamente. Si X falla completamente,

use Ctrl-Alt-Backspace para terminar el servidor X.

1. Determine el hostname actual del sistema. Luego configure el hostname al indicado por el

instructor.

# hostname

# hostname sys1.example.com

2. Localice el archivo donde su hostname est almacenado, y cambie el hostname al que el

instructor le asign.

# vi /etc/sysconfig/network

3. Verifique que su adaptador de red est configurado correctamente, ejecutando el comando

ifconfig. Si es necesario, ejecute los comandos dmesg y lspci para descubrir qu est

mal. Si Ud. no sabe qu adaptadores tiene, consulte a su instructor.

# ifconfig eth0

Si obtiene el mensaje Device not found, Ud. necesita configurar su adaptador. Consulte al

instructor por los detalles.

4. Observe los archivos de configuracin de su adaptador de red.

# cd /etc/sysconfig/network-scripts

# ls ifcfg-*

# cat ifcfg-eth0

5. Usando las herramientas que vienen con su distribucin, asigne la direccin IP adecuada,

mscara de subred y la ruta por defecto para el adaptador. Use la direccin IP asignada

por su instructor, y use la direccin IP de la mquina del instructor como la ruta por

defecto., a menos que el instructor especifique algo diferente. No use DHCP.

# system-config-network

6. Observe los archivos de configuracin del adaptador de red nuevamente. Puede observar

su configuracin?

# cd /etc/sysconfig/network-scripts

# ls ifcfg-*

# cat ifcfg-eth0

7. Cambie el archivo /etc/hosts, de modo que todos los sistemas en la clase estn listados

all.

# vi /etc/hosts

Edite el archivo de manera que se vea ms o menos as:

127.0.0.1

10.1.1.100

10.1.1.1

10.1.1.2

...

localhost.localdomain

instructor.example.com

sys1.example.com

sys2. example.com

localhost

instructor

sys1

sys2

Administracin de Red y Seguridades

Los materiales de este curso no pueden ser reproducidos en su totalidad

o en parte sin el permiso escrito previo de Syderix S.A.

Ejercicios del Estudiante

8. Reinicie su mquina para asegurar que todos los cambios son persistentes luego de ello.

Verificacin de configuracin TCP/IP

9. Use el comando ifconfig para verificar que la direccin IP y mscara de red fueron

correctamente asignadas.

# ifconfig

10. Use el comando

correctamente.

# route

route para verificar que la ruta por defecto fue configurada

11. Haga ping a la mquina del instructor para verificar que la conexin a travs de la red

funciona.

# ping 10.1.1.100

12. Ahora use el comando arp para observar los contenidos del cach ARP.

# arp -a

13. Observe a su alrededor para ver si otros estudiantes han reiniciado sus sistema tambin.

Haga ping a algunos otros sistemas. Luego ejecute el comando arp nuevamente.

# ping 10.1.1.2

# arp -a

14. Use el comando netstat para verificar qu puertos locales estn abiertos.

# netstat -a | less

FIN DEL EJERCICIO

Administracin de Red y Seguridades

Ejercicios del Estudiante

Ejercicio 3: Demonio xinetd y servicios xinetd

De qu se trata este ejercicio

Este ejercicio le dar la oportunidad de trabajar con el demonio xinetd, y de

usar los varios servicios que comnmente se ejecutan en conjunto con

xinted.

Qu seremos capaces de hacer

Al finalizar este ejercicio, Ud. debera ser capaz de:

-

Instalar y configurar el demonio xinetd

Ejecutar un login remoto usando telnet y rlogin

Realizar ejecucin remota de comandos usando rsh

Transferir archivos utilizando ftp y rcp

Administracin de Red y Seguridades

Ejercicios del Estudiante

Instrucciones de Ejercicio

Configuracin del demonio xinetd

1. Asegrese de que su sistema utilice o tenga instalado sea inetd o xinetd.

# rpm -qa | grep inetd

2. Verifique que el demonio xinetd no se est ejecutando. Si lo est, detngalo.

# ps -aux | grep inet

Si el demonio xinetd est corriendo, detngalo:

# service xinetd stop

3. Haga una lista de todos los puertos que estn actualmente abiertos. Luego inicie el

demonio xinetd y verifique la lista de puertos nuevamente. Ve alguna diferencia?

Hay puertos adicionales abiertos?

# netstat -anut

# service xinetd start

# netstat -anut

4. Explore dentro de los archivos de configuracin de xinetd e intente encontrar las

ubicaciones de cada uno de los servicios siguientes:

- telnet

- talk

- ntalk

- ftp (vsftpd)

- rsh

- rlogin

- finger

Nota: En sistemas Fedora/RedHat/CentOS, el demonio ftp (vsftpd) est configurado por

defecto como un demonio independiente. Para el propsito d eesta unidad, eso no es un

problema.

Nota: En estos sistemas, debe instalar de manera adicional algunos paquetes, de modo

que tenga a su disposicin cada uno de los servicios anteriormente mencionados. Los

paquetes que debe instalar son:

finger-server,

rsh-server,

telnet-server,

rlogin-server

Estos paquetes se encuentran en los medios de instalacin de CentOs 5.2. Si no dispone

de ellos, acuda a su instructor para el efecto.

5. Una vez que haya instalado estos paquetes que funcionan bajo el dominio de xinetd,

debe habilitarlos pues por defecto, no lo estn. Para ello edite los archivos

correspondientes a cada uno de los servicios (telnet, talk, finger, ntalk, rsh, rlogin,

klogin, eklogin, kshell, rsync, krb5-telnet) ubicados dentro del directorio /etc/xinetd.d/ y

en cada uno de ellos modifique la opcin disable = yes por disable = no, y luego de

ello reinicie el servicio xinetd.

6. Nuevamente detenga el demonio xinetd, verifique el nmero de puertos abiertos. Inicie

el demonio nuevamente y haga una nueva verificacin de los puertos.

Administracin de Red y Seguridades

Ejercicios del Estudiante

# ps -anut

# service xinetd stop

# ps -anut

# service xinetd start

7. Ahora asegrese de que los servicios telnet y ftp estn arriba cuando el sistema sea

reiniciado.

# chkconfig telnet on

# chkconfig vsftpd on

Trabajo con comandos ARPA

8. Cuando el sistema fue instalado (antes del inicio de la clase), dos usuarios deberan

haberse creado: tux1 y tux2. Verifique que estas dos cuentas de usuario existen. Si no

existen, crelas. El password debe ser igual al nombre de usuario.

Luego espera a que su compaero de equipo llegue a este paso.

# id tux1

# id tux2

9. Intente hacer telnet al sistema de su compaero, y haga login como tux1. Luego

ejecute el comando hostname para verificar que efectivamente se encuentra en el

sistema remoto.

# telnet sys2

Haga login como tux1

$ hostname

10. Mientras est logueado en el sistema remoto, cree un archivo en el directorio home de

tux1, llamado tux1file, y ponga algunas lneas en l (como su nombre y la fecha actual)

de modo que este archivo sea nico. Luego, haga logout.

$ vi tux1file

$ logout

11. Recupere el archivo que cre usando ftp. Observe el contenido del archivo para

verificar que es de hecho el archivo que Ud cre.

# ftp sys2

Haga login como tux1 y password tux1.

ftp> get tux1file

ftp> quit

# cat tux1file

12. Cree un archivo .netrc en el directorio home del usuario root que recupere

automticamente el archivo tux1file y luego salga. Prubelo.

# vi .netrc

Edite el archivo de modo que luzca como sigue:

machine sys2 login tux1 password tux1

macdef init

get tux1file

quit

(Note que la ltima lnea necesitas estar vaca!)

# chmod 600 .netrc

# ftp sys2

13. Solicite a su compaero que agregue el usuario tux1 al archivo ftpusers en el sistema

de su compaero, e intente nuevamente realizar la conexin ftp.

Administracin de Red y Seguridades

Ejercicios del Estudiante

(en el sistema de su compaero)

# vi /etc/vsftpd/ftpusers

(en su sistema)

# ftp sys2

Trabajo con comandos Berkeley

14. Haga logout y login como usuario tux1 en su sistema local.

15. Use el comando rlogin para hacer login en el sistema de su compaero. Note que por

defecto rlogin usa el nombre de usuario local como usuario remoto.

tux1@sys1$ rlogin sys2

Ingrese su password.

16. En el sistema remoto, cree un archivo llamado .rhosts y agregue a este archivo el

nombre de su mquina, seguido por su nombre de usuario. Configure los permisos

adecuados sobre el archivo.

tux1@sys2$ vi .rhosts

Cambie el archivo de modo que se vea como sigue:

sys1 tux1

tux1@sys2$ chmod 600 .rhosts

17. Haga logout, luego login nuevamente usando rlogin. Necesito ingresar un password

esta vez?

tux1@sys2$ logout

tux1@sys1$ rlogin sys2

18. Haga logout en el sistema remoto, logout del sistema local y login localmente como

usuario tux2. Luego intente hacer rlogin como tux2 en el sistema de su compaero.

Tuvo que ingresar un password? Por qu?

tux1@sys2$ logout

tux1@sys1$ logout

Haga login como tux2 con password tux2

tux2@sys1$ rlogin -l tux2 sys2

Se le solicitar un password para tux2 porque solamente tux1@sys1 est llistado en el

archivo .rhosts.

19. Mientras est logueado remotamente como tux1, edite el archivo tux1file y agregue

algo de texto de tal manera que pueda distinguirlo fcilmente del anterior archivo

tux1file. Luego haga logout nuevamente.

tux1@sys2$ vi tux1file

tux1@sys2$ logout

20. Use el comando rcp para copiar el archivo tux1file del sistema remoto al sistema local

(en el cual est Ud todava logueado como tux2). Funciona? Por qu no?

Administracin de Red y Seguridades

Ejercicios del Estudiante

tux2@sys1$ rcp tux1@sys2:tux1file tux1file

Esto no funciona, ya que rcp nunca requerir un password. En lugar de eso, fallar si

una contrasea es requerida.

21. Haga logout del sistema remoto, logout del sistema local y login localmente como tux1

nuevamente.

22. Use el comando rcp para copiar el archivo tux1file del sistema remoto al sistema local

(en el cual Ud ahora est logueado como tux1). Funciona? Por qu?

tux1@sys1$ rcp sys2:tux1file tux1file

tux1@sys1$ cat tux1file

23. Use el comando rsh para ejecutar remotamente el comando hostname en el sistema de

su compaero.

tux1@sys1$ rsh sys2 hostname

24. Use el comando rsh para ejecutar remotamente el comando hostname en el sistema de

su compaero y guarde la salida del comando al archivo local hostname.remote.

Observe los contenidos del archivo.

tux1@sys1$ rsh sys2 hostname > hostname.remote

tux1@sys1$ cat hostname.remote

25. Use el comando rsh para ejecutar remotamente el comando hostname en el sistema de

su compaero, y guarde la salida del comando en el archivo remoto hostname.local.

Observe los contenidos del archivo.

tux1@sys1$ rsh sys2 hostname > hostname.local

tux1@sys1$ rsh sys2 cat hostname.local

Trabajo con talk y finger

26. En su sistema local, logueado como tux1, cree un archivo .plan y coloque algo de

informacin en l. Asegrese de que los permisos en el archivo y en su directorio home

estn correctamente configurados de modo que otros puedan leer este archivo. Luego

espere que su compaero llegu a este paso.

$ vi .plan

$ chmod 644 .plan

$ chmod 755 /home/tux1

27. Use el comando finger para descubrir qu usuarios estn activos en el sistema de su

compaero.

$ finger @sys2

28. Use el comando finger para recuperar informacin acerca del usuario tux1 en el

sistema remoto.

$ finger tux1@sys2

29. Establezca un sesin talk entre tux1 en su sistema local y tux1 en el sistema de su

compaero.

Administracin de Red y Seguridades

Ejercicios del Estudiante

$ talk tux1@sys2

Trabajo con rsync

30. en su sistema local, logueado como tux1, cree un directorio testdir con algunos

archivos en l.

$ makdir testdir

$ cp /etc/passwd testdir/testfile1

$ cp /etc/group testdir/testfile2

$ cp /etc/hosts testdir/testfile3

31. Asegrese de que rsync usa rsh y no ssh como su programa de comunicacin. Esto

se lo hace, configurando la variable RSYNC_RSH con un valor /usr/bin/rsh.

$ export RSYNC_RSH=/usr/bin/rsh

32. Use rsyn en modo rsh para copiar este rbol de directorio al directorio /tmp de tux1 en

el sistema de su compaero. Cuntos archivos y cuntos bytes se han transportado?

Cul es el speedup?

$ rsync -avz testdir/ tux1@sys2:/tmp/testdir

33. Ahora ejecute el mismo comando rsync nuevamente. Cuntos archivos y cuntos

bytes se transportaron esta vez? Cul fue el speedup?

$ rsync -avz testdir/ tux1@sys2:/tmp/testdir

34. Modifique uno de los archivos en el directorio testdir, pero deje los otros sin cambiarse.

Luego ejecute el comando nuevamente. Qu archivo fue transferido? Cuntos

archivos y cuntos bytes se transportaron esta vez? Cul fue el speedup?

$ cat /etc/passwd >> testdir/testfile1

$ rsync -avz testdir/ tux1@sys2:/tmp/testdir

Trabajo con los archivos hosts.allow y hosts.deny

35. Haga logout y login como root nuevamente.

36. Haga telnet en el sistema de su compaero y verifique que puede hacer telnet y ftp de

regreso en su propio sistema.

sys1# telnet sys2

Login: tux1

Password: tux1

sys2$ telnet sys1

Cuando el prompt de login aparezca, cierre la conexin. Esto le deje logueado en el

sistema de su compaero.

37. Ahora configure sus archivos /etc/hosts.allow y /etc/hosts.deny de manera que ya no se

pueda hacer telnet y/o ftp en su sistema local, y que estas acciones sean registradas

usando la palabra clave spawn en el archivo /etc/hosts.deny.

Asegrese de que la sesin telnet realizada hacia el sistema de su compaero se

mantiene todo el tiempo: su compaero est haciendo lo mismo y Ud puede no ser

capaz de acceder luego. (Note que /etc/hosts.deny y /etc/hosts.allow son chequeados

nicamente cuando una sesin es establecida)

(En su sistema local:)

sys1# vi /etc/hosts.deny

Agregue la siguiente lnea:

Administracin de Red y Seguridades

Ejercicios del Estudiante

ALL: ALL: spawn logger t hosts.deny Conexion desde %c hacia

%s denegada!!

Guarde el archivo.

(en el sistema remoto:)

sys2$ telnet sys2

sys2$ ftp sys2

Intente diferentes configuraciones usando /etc/hosts.allow y /etc/hosts.deny.

(En su sistema local:)

sys1# tail -f /var/log/messages

38. Limpie los archivos /etc/hosts.allow y /etc/hosts.deny de manera que todas las

conexiones se permitan, o tendr problemas en los ejercicios siguientes.

FIN DEL EJERCICIO

Administracin de Red y Seguridades

Ejercicios del Estudiante

Ejercicio 4: Secure Shell y Secure Copy

De qu se trata este ejercicio

En este ejercicio, Ud, configurar y utilizar OpenSSH para login remoto,

transferencia remota de archivos y ejecucin remota de comandos. Ud.

configurar tambin autenticacin RSA/DSA.

Qu seremos capaces de hacer

Al finalizar el laboratorio, Ud. debera ser capaz de:

-

Configurar y utilizar ssh, scp y sshd

Utilizar RSA/DSA para autenticacin

Introduccin

En este ejercicio Ud. configurar y utilizar OpenSSH de modo que sea

capaz de hacer login seguro a su sistema. Ud. tambin utilizar

autenticacin RSA/DSA para hacer login en su servidor.

Administracin de Red y Seguridades

Ejercicios del Estudiante

Instrucciones de Ejercicio

Iniciando y probando sshd

1. Verifique que el demonio sshd est corriendo. Si no ha sido iniciado, incielo y asegrese

de que sea iniciado cada vez que su sistema se reinicie.

# service sshd status

# chkconfig sshd on

2. Verifique que puede hacer login sobre el dispositivo de loopback.

# ssh 127.0.0.1

root@127.0.0.1s passsword: (escriba su contrasea)

# logout

Uso de ssh y scp

3. Desde la Workstation, intente hacer login en el sistema de su compaero usando SSH.

sys1# ssh sys2

Ud. debera observar una advertencia acerca de que la autenticacin no puede ser

establecida. Esto es normal, ya que su sistema no tiene todava el certificado de servidor

del otro sistema. Acepte este certificado escribiendo yes. La letra y solamente no

funcionar.

Luego de esto, Ud. debera recibir un prompt de shell.

4. Haga logoff.

sys2# logout

5. En su propio sistema, cree el archivo llamado /root/testfile. Ponga algunas lneas de texto

en l. Guarde el archivo y cpielo al otro sistema con scp, renombrndolo a /tmp/myfile en

el proceso.

sys1# vi /root/testfile

Ponga algunas lneas de texto aqu. Guarde el archivo.

sys1# scp /root/testfile sys2:/tmp/myfile

6. Haga logon al otro sistema y verifique que el archivo arrib.

sys1# ssh sys2

Note que no se muestra ninguna advertencia esta vez, porque la autenticidad del otro

sistema puede ser verificada con la llave pblica que fue transferida hace un momento. Ud.

necesita todava proveer del password para root, ya que no hemos configurado

autenticacin de usuario usando llaves pblicas.

sys1# cat /tmp/myfile

sys1# logout

7. Haga lo mismo que el paso anterior, pero ahora usando un solo comando.

sys1# ssh sys2 cat /tmp/myfile

Uso de autenticacin de usuario DSA

8. En su sistema local, in una Terminal virtual de texto, haga login como tux1.

9. Genere un par de llaves DSA. Proteja su llave con un passphrase.

Administracin de Red y Seguridades

Ejercicios del Estudiante

tux1@sys1$ ssh-keygen -t dsa

Espere mientras la llave se genera, y guarde la llave con un passphrase.

10. Observe los permisos sobre los archivos que ha creado. Observe los contenidos de todos

ellos.

tux1@sys1$ ls -ld .ssh

tux1@sys1$ cd .ssh

tux1@sys1$ ls -la

tux1@sys1$ view id_dsa

tux1@sys1$ view id_dsa.pub

11. Copie el archivo id_dsa.pub a la cuenta root en el sistema de su compaero. Dle un

nombre temporal. Luego haga login en el sistema de su compaero y agregue los

contenidos de ese archivo al archivo authorized_keys2. Asegrese de que este archivo

tiene los permisos correctos.

tux1@sys1$ scp id_dsa.pub root@sys2:id_dsa.one

tux1@sys1$ ssh root@sys2

Provea del password de root cuando se le solicite.

root@sys2# ls

Ud debera observar el archivo id_dsa.one.

root@sys2# mkdir .ssh

root@sys2# chmod 700 .ssh

root@sys2# cat id_dsa.one >> .ssh/authorized_keys2

root@sys2# chmod 600 .ssh/authorized_keys2

12. Haga logoff y luego intente hacer login en el sistema de su compaero nuevamente. Qu

sucede? Haga logout nuevamente.

root@sys2# logout

tux1@sys2$ ssh root@sys2

Ud. no debera recibir un mensaje de solicitud de password de root, pero, en lugar de ello,

el sistema debera solicitarle el password de la llave privada (passphrase). La autenticacin

fue hecha en base a su par de lave pblica.

tux1@sys2$ logout

Uso de ssh-agent y ssh-add

13. Ahora inicie un subshell bajo ssh-agent, y use ssh-add para activar su llave privada.

Ejecute el comando pstree para observar cmo los procesos se organizan. Luego intente

hacer login en el sistema de su compaero nuevamente.

tux1@sys1$ ssh-agent bash

tux1@sys1$ ssh-add

De el password de la llave privada cuando se le solicite.

Administracin de Red y Seguridades

Ejercicios del Estudiante

tux1@sys1$ pstree

tux1@sys1$ ssh root@sys2

tux1@sys1$ logout

14. Haga logout de su subshell actual e intente hacer ssh en el sistema de su compaero

nuevamente. Necesita ingresar el password de la llave privada nuevamente?

tux1@sys1$ exit

tux1@sys1$ ssh root@sys2

Ud. necesita escribir nuevamente su password de llave privada.

root@sys2# logout

15. Haga login como tux1, pero esta vez usando xdm, kdm o gdm (cualquiera que est por

defecto en su sistema). Abra un shell y ejecute el comando pstree para revisar que sshagent se inicie automticamente. Haga upload de sus llaves privadas con ssh-add e intente

hacer login en el sistema de su compaero nuevamente.

Haga login como tux1 en la interfaz grfica (no en un emulador)

# pstree

Ud. debera ver ssh-agent ejecutndose.

# ssh-add

# ssh root@sys2

Uso de rsync sobre ssh

16. Asegrese de que rsync ahora utilice ssh como su programa de comunicacin. Esto se

realiza configurando la variable RSYNC_RSH con un valor /usr/bin/ssh.

tux1@sys1# export RSYNC_RSH=/usr/bin/ssh

17. Modifique uno de los archivos en el directorio testdir del ejercicio anterior con rsync una

vez ms, pero deje los otros archivos sin cambiar. Luego ejecute el comando rsync

nuevamente. Observa alguna diferencia en comparacin con rsync sobre rsh, tomando

en cuenta que dispone de sus llaves pblicas (para ssh) y su archivo .rhosts (para rsh)

correctamente configurados?

tux1@sys1# cat /etc/passwd >> testdir/testfile1

tux1@sys1# rsync -avz testdir/ tux1@sys2:/tmp/testdir

FIN DEL EJERCICIO

Administracin de Red y Seguridades

Ejercicios del Estudiante

Ejercicio 5: Configuracin de PPP

De qu se trata este ejercicio

En este ejercicio, configurar algunos tipos de conexiones PPP entre su

sistema y el de su compaero. Esto le permitir probar las caractersticas del

soporte PPP de Linux.

Qu seremos capaces de hacer

Al finalizar el laboratorio, Ud. debera ser capaz de:

-

Configurar un sistema Linux para que acte como un sistema llamante,

cliente.

Configurar un sistema Linux para que acte como un sistema llamado,

servidor.

Configurar un sistema Linux para que use PPP sobre una conexin

serial dedicada.

Introduccin

En este laboratorio ser necesario trabajar en pares, estableciendo

conexiones PPP entre dos sistemas de un mismo equipo. Uno de ellos ser

el cliente, el sistema que llama, y el otro ser el servidor, el sistema llamado.

Aunque es posible configurar ambos sistemas simultneamente, es mejor

configurar el sistema llamado primero. El ltimo ejercicio, de configuracin

de

una

conexin

permanente

null-modem,

puede

realizarse

simultneamente ya que no hay diferencia entre ambos sistemas.

Material necesario

Durante el desarrollo de esta prctica Ud. necesitar disponer de un cable

null mdem (serial) por cada grupo de trabajo (par de estudiantes).

Actualmente los mainboards suelen prescindir del puerto serial. En ese caso

necesitar utilizar adaptadores Serial-USB por cada mquina para realizar

est prctica. De otro modo no ser posible.

Administracin de Red y Seguridades

Ejercicios del Estudiante

Instrucciones de Ejercicio

Nota:

En este ejercicio, Ud. Necesita trabajar junto con el sistema de un compaero. Un sistema (el

sistema que llama) se configurar como cliente PPP y llamar al otro sistema (el sistema llamado)

que acta como servidor PPP.

Asegrese de ejecutar cada paso en el sistema correcto.

Configuracin del sistema llamado (servidor)

En esta seccin Ud. configurar el sistema llamado, comnmente llamado servidor PPP. Todos

los pasos siguientes necesitan ser ejecutados en este sistema, a menos que se indique algo

diferente.

1. Revise si existe una conexin null-modem entre los dos sistemas, y anote a qu puerto

serial est conectado (COM1 = /dev/ttyS0, COM2 = /dev/ttyS1). Si utiliza un adaptador

Serial USB, el sistema normalmente ser reconocido como ttyUSB0. Si lo utiliza

simplemente reemplace /dev/ttyS0 por /dev/ttyUSB0 en las indicaciones a continuacin.

Las indicaciones desde ahora asumirn que ambos sistemas, el llamante y el

llamado estn configurados en /dev/ttyS0. Adems, las indicaciones asumirn que

sys1 es el sistema llamante y sys2 el sistema llamado.

2. Revise si mgetty est instalado y cheque su path completo (ste cambia de distribucin en

distribucin). Configure un mgetty en el puerto serial.

Nota: En este ejercicio, estamos ejecutando mgetty con la opcin -r porque estamos

usando una lnea serial directa en lugar de una conexin mdem. La opcin -r evita la

inicializacin MODEM. Si Ud. va a ejecutarlo en una conexin MODEM, no use la opcin -r.

# which mgetty

# vi /etc/inittab

Agregue la siguiente lnea en algn lugar cerca de donde todos los comandos getty estn

definidos.

s1:2345:respawn:/usr/sbin/mgetty -r ttyS0

o

s1:2345:respawn:/sbin/mgetty -r ttyS0

Guarde el archive

# kill -HUP 1

# p sax | grep getty

Debera haber ahora un mgetty en /dev/ttyS0. Luego de unos pocos segundos, ejecute el

comando nuevamente. El PID no debera haber cambiado. Si ha cambiado, hay algo

errado con el puerto serial pues mgetty no puede conectarse a l y muere.

3. Agregue un usuario ppp al sistema con el password ppp.

# useradd -m ppp

# passwd ppp

4. Cmbiese a la otra computadora (el sistema llamante) y, usando minicom, intente hacer

login como ppp al sistema llamado sobre la lnea serial.

Para observar las opciones de minicom, lea su pgina manual:

# man minicom

# minicom -s

Vaya a Serial Port Setup y configure Serial Device a /dev/ttyS0. Configure Bps/Par/Bits

Administracin de Red y Seguridades

Ejercicios del Estudiante

a 38400 8N1 y setee Hardware flow control on y Software flow control off. Presione

Enter.

Vaya a Modem and dialing y asegrese de que Init string y Reset string estn vacos.

Presione Enter.

Guarde la configuracin como nullmodem.

Salga de minicom.

# minicom nullmodem

Ud. debera ahora verel screen de login del sistema llamado. (Ud. puede necesitar

presionar Enter una vez para activar el proceso de login).

Haga login como ppp con el password ppp. Ud debera observar un prompt de bash

regular.

Haga logout y salga de minicom com Ctrl-A, X

5. Regrese al servidor y cambie la configuracin del usuario ppp de modo que cuando

alguien haga login como ppp, /usr/sbin/pppd sea automticamente iniciado, en lugar de

/bin/bash.

# vipw

Cambie el shell de ppp a /usr/sbin/pppd

6. Cambie los permisos de /usr/sbin/pppd a 4755.

# chmod 4755 /usr/sbin/pppd

7. Configure las siguientes opciones globales para PPP: lock, nodetach, no authentication y

hardware flor control.

# vi /etc/ppp/options

Asegrese de que solamente las siguientes lneas existan en este archivo:

lock

-detach

noauth

crtcts

8. Configure las direcciones IP en el archivo de opciones PPP especfico del puerto.

# vi /etc/ppp/options.ttyS0

Agregue la siguiente lnea:

192.168.1.2:192.168.1.1

(reemplace 192.168.1.2 con su direccin IP local y 192.168.1.1 con la direccin remota de

su conexin PPP)

9. Cmbiese nuevamente al sistema llamante y pruebe otra vez la conexin con minicom.

Luego de hacer login como ppp, Ud. debera observar una gran cantidad de basura que

indica que pppd est tratando de sincronizarse. Si lo observa, salga de minicom.

# minicom nullmodem

Haga login como ppp con password ppp.

Ud. debera ver ahora PPP intentando sincronizarse:

Salga de minicom con Control-A, X

Configuracin del sistema llamante (cliente)

En esta seccin Ud. configurar el sistema llamante, comnmente llamado cliente PPP. Ejecute

los pasos mencionados abajo, nicamente en el sistema cliente, a menos que se indica otra cosa.

10. Cree un chatfile, llamado /etc/ppp/chatscript, que contenga los comandos necesarios para

Administracin de Red y Seguridades

Ejercicios del Estudiante

configurar la conexin serial.

# vi /etc/ppp/chatscript

Agregue el siguiente texto:

ogin: ppp

word: ppp

11. Tanto en el servidor PPP como en el cliente PPP, inicie una ventana separada o una

Terminal virtual y mire el archivo de log /var/log/messages en ella.

# tail -f /var/log/messages

12. en el cliente, inicie el demonio pppd, con las opciones siguientes:

- Hardware flow control

- No authentication

- Connect usando el programa chat. chat debera usar logging verbose y

/etc/ppp/chatscript como script de chat.

- La tty correcta

- 38400 como velocidad de la lnea

# pppd crtcts noauth connect chant -v -f /etc/ppp/chatscript /dev/ttyS0 38400

13. Observe la salida de /var/log/messages tanto en el servidor como en el cliente.

14. Cuando la conexin haya sido configurada correctamente, haga lo siguiente en ambos

sistemas:

- Observe el status de las interfaces

- Observe la tabla de enrutamiento

- Pruebe la conexin

# ifconfig

# netstat -rn

# ping 192.168.1.2 (Reemplace 192.168.1.2 con la direccin IP de su compaero)

15. En el cliente, termine la conexin y observe qu sucede dentro del /var/log/messages.

# kill -INT cat /var/run/ppp0.pid

Configuracin de la autenticacin

Vamos ahora a extender este esquema para usar autenticacin PAP o CHAP. Vamos a configurar

el servidor de manera que solicite a cada cliente que se autentique usando PAP, y vamos a usar

el archivo /etc/passwd en lugar de /etc/pap-secrets. Adems, vamos a configurar el cliente de

manera que se autenticar usando cualquier protocolo requerido, con su nombre de usuario y

password.

16. en el servidor, cambie el archivo /etc/ppp/optins de manera que desde ahora a cada cliente

se le solicite autenticarse usando PAP. Tambin agregue la opcin que habilita chequeo

regular va /etc/`passwd.

# vi /etc/ppp/options

Borre la opcin noauth y agregue las opciones auth, login y +pap.

Su archivo ahora se ver como sigue:

lock

-detach

crtcts

auth

login

+pap

Administracin de Red y Seguridades

Ejercicios del Estudiante

17. En el servidor, cambie el archivo /etc/ppp/pap-secrets de manera que contenga una lnea

como la que se menciona ms abajo.

# vi /etc/ppp/pap-secrets

Agregue la siguiente lnea:

*

*

18. En el cliente, cambie el archivo /etc/ppp/pap-secrets de manera que contenga el nombre

de usuario y password del usuario que Ud. desea autenticar (ppp/ppp). Esto debera ser

utilizado para todos los servidores y todas las direcciones IP.

# vi /etc/ppp/pap-secrets

Agregue la lnea siguiente:

ppp

*

ppp *

19. Conecte el cliente nuevamente, esta vez con una opcin adicional para identificar el cliente

como usuario ppp y observe los archivos de log.

# pppd crtcts noauth user ppp connect chat v f /etc/ppp/chatscript /dev/ttyS0 38400

20. Ejecute el comando w en el servidor para ver quien est logueado.

#w

21. Si Ud. escoje no hacer el paso siguiente, entonces deje la conexin PPP corriendo como lo

est ahora. Si no, detenga la conexin.

# kill -INT cat /var/run/ppp0.pid

Configuracin de una conexin null-modem permanente

La configuracin anterior, extendida para la inicializacin del MODEM por supuesto, puede ser

utilizada para una conexin dialup, en la que a Ud. no le interesa configurar la conexin

manualmente. Cuando Ud. dispone de dos sistemas que estn permanentemente conectados

mediante una conexin null-modem, una configuracin ms simple que no necesite configuracin

manual, es ms conveniente. Configurmosla.

22. En el sistema servidor, borre el mgetty para la lnea serial del archivo /etc/inittab

# vi /etc/inittab

Borre la lnea insertada en referencia a mgetty

23. En el sistema servidor, limpie el archivo /etc/ppp/options y borre el archivo

/etc/ppp/options.ttyS0.

# vi /etc/ppp/options

Limple el archivo de modo que solo quede la opcin lock

# rm -f /etc/ppp/options.ttyS0

24. En ambos sistemas, agregue pppd y /etc/inittab de manera que ambos inicien

automticamente. Recuerde usar la opcin -detach, o si no init se atorar.

# vi /etc/inittab

Agregue la siguiente lnea:

s0:2345:respawn:/usr/sbin/pppd

detach

192.168.1.1:192.168.1.2 /dev/ttyS0 38400

25. Refresque init

# kill -HIP 1

26. Pruebe la connexion

# ifconfig

# netstat -rn

Administracin de Red y Seguridades

noauth

crtcts

Ejercicios del Estudiante

# ping 192.168.1.2

27. Mate uno de los demonios pppd y observe lo que pasa

# kill -INT cat /var/run/ppp0.pid

Un nuevo pppd debera ser iniciado por init automticamente.

FIN DEL EJERCICIO

Administracin de Red y Seguridades

Ejercicios del Estudiante

Ejercicio 6: Enrutamiento

De qu se trata este ejercicio

Este ejercicio le dar la oportunidad de configurar enrutamiento entre

sistemas en redes diferentes. Ud. examinar inicialmente las tablas de

enrutamiento y luego se harn cambios, as como tambin se probarn

dichas rutas, utilizando comandos TCP/IP.

Qu seremos capaces de hacer

Al finalizar el laboratorio, Ud. debera ser capaz de:

-

Configurar una ruta de host, ruta de red y ruta por defecto.

Configurar enrutamiento a travs de mltiples redes.

Introduccin

La clase consiste de lo que llamaramos una red plana, lo que significa que

no hay un router en ella. Sin embargo, usaremos la tarjeta de red adicional

de nuestros equipos para crear una red adicional.

Lo que haremos es lo siguiente: Conectar usando un cable cruzado las

tarjetas integradas de las mquinas de cada equipo. Entre las dos, cada

equipo deber decidir cual ser el router. Este router enrutar todos los

paquetes provenientes de la otra mquina de su equipo.

Administracin de Red y Seguridades

Ejercicios del Estudiante

Instrucciones de Ejercicio

Preparacin del router para hacer enrutamiento

1. Decida entre los sistemas que se encuentran conectados a travs del cable cruzado, cual

ser el que funcione como router. Comunique su decisin al instructor y al resto de la

clase.

- En este ejemplo se asumir que sys1 es el router.

2. En el router solamente haga login como root. Active la funcin de IP forwarding y

asegrese de que est activa luego de reiniciar la mquina.

#cat /proc/sys/net/ipv4/ip_forward

Si la salida es 0, active el reenvo IP (IP forwarding)

# echo 1 > /proc/sys/net/ipv4/ip_forward

Ahora asegrese de que esta opcin est activa an luego de un reinicio del sistema.

# vi /etc/sysctl.conf

Cambie la lnea ip_forward de manera que luzca como sigue:

net.ipv4.ip_forward = 1

Configuracin del router

En esta seccin, Ud. agregar entradas a su tabla de enrutamiento de manera que pueda

alcanzar los hosts y redes remotos.

3. En ambos sistemas, muestre la tabla de enrutamiento actual. Qu entradas se

encuentran en la tabla?

# netstat -rn

4. En el host (no en el router) agregue una ruta por defecto que atravsara la conexin

cruzada (local).

# route add -net default gw 192.168.1.1

5. En el router, agregue las rutas hacia otras redes privadas.

# route add -net 192.168.2.0 netmask 255.255.255.0 gw 10.1.1.3

# route add -net 192.168.3.0 netmask 255.255.255.0 gw 10.1.1.5

y as sucesivamente

6. En el router, verifique que pueda ahora alcanzar a otras direcciones IP, utilizando ping y

traceroute.

Note que esto funcionar nicamente despus de que sus compaeros de otros sistemas

hayan agregado sus rutas correctamente tambin.

# ping 192.168.2.2

# traceroute 192.168.2.2

7. En el host (no en el router) haga lo mismo. Cul es la diferencia?

# ping 192.168.2.2

# traceroute 192.168.2.2

8. Una vez ms, muestre el contenido actual de la tabla de enrutamiento.

# netstat -rn

Administracin de Red y Seguridades

Ejercicios del Estudiante

Configuracin de rutas estticas permanentemente

En esta seccin usted usar la herramienta de administracin del sistema preferido de su

distribucin para configurar rutas estticas de manera permanente.

9. En el router, haga flush de todas las rutas estticas definidas actualmente.

# route del -net 192.168.2.0 netmask 255.255.255.0 gw 10.1.1.3

Y as en adelante

10. En el router, use la herramienta de administracin del sistema preferida de su distribucin

para agregar rutas estticas.

# system-config-network

11. Observe los contenidos de los archivos en los que las rutas estticas estn

almacenadas. Los reconoce?

# less /etc/sysconfig/network-scripts/route-eth0

12. En el host, levante o reinicie la interface LAN nuevamente.

# ifup eth0

# service network restart

FIN DEL EJERCICIO

Administracin de Red y Seguridades

Ejercicios del Estudiante

Ejercicio 7: DNS (Domain Name System)

De qu se trata este ejercicio

Este ejercicio brinda la oportunidad de crear un dominio DNS. El dominio

tendr un servidor de nombres primario, un servidor de nombres secundario

y clientes.

Qu seremos capaces de hacer

Al finalizar el laboratorio, Ud. debera ser capaz de:

-

Convertir una red TCP/IP plana en una red de dominio TCP/IP

Configurar un servidor de nombres primario

Configurar un servidor de nombres secundario

Configurar un cliente para que use servidores de nombre

Hacer pruebas para verificar la personalizacin correcta usando ping,

host y nslookup

Crear un dump (volcado) de la base de datos named activa.

Introduccin

En este ejercicio, Ud. configurar un dominio DNS para un nmero de hosts

en la red de la clase. Haga equipos de dominio en pares y decide qu

sistemas sern los servidores primarios y los secundarios.

Administracin de Red y Seguridades

Ejercicios del Estudiante

Instrucciones de Ejercicio

Nota:

Aqu se asume que Ud. est configurando un dominio example.com. y tambin asumimos que

sys1 es su servidor DNS primario, sys2 es un DNS secundario y sys3 es un cliente DNS.

Asegrese de sustituir el nombre de dominio example.com por el dominio que necesita configurar,

y haga lo mismo para los hostnames y direcciones IP.

Configuracin de un servidor de nombres primario

Los siguientes pasos deberan ser ejecutados nicamente en el servidor de nombres primario. Los

estudiantes en otros sistemas debern observar estos pasos.

Verifique que se encuentren instalados los siguientes paquetes, antes de empezar la instalacin:

bind

bind-utils

bind-libs

caching-nameserver

Vamos a hacer referencia en estos ejercicios al archivo /etc/named.conf. Tomar en cuenta dos

datos:

- En las ltimas versiones de CentOS el archivo de configuracin ha

cambiado de nombre por named.caching-nameserver.conf. Dentro de /etc

cree en enlace simblico llamado named.conf y que apunte a

named.caching-nameserver.conf as:

# cd /etc

# ln -s named.caching-nameserver.conf named.conf

Con esto ya podr trabajar en /etc/named.conf como se indica a

continuacin.

- Si tiene instalado el paquete bind-chroot, la ubicacin del archivo de

confguracin named.caching-nameserver.conf ser /var/named/chroot/etc/.

En ese directorio tendr que localizar el archivo de configuracin.

1. Haga login como root.

2. Modifique el archivo named.conf para que refleje su situacin.

Recuerde nuevamente que si tiene el paquete bind-chroot instalado, el demonio named

se ejecuta en un ambiente enjaulado, relativo al directorio /var/named/chroot. Por lo tanto

deber crear el archivo named.conf en /var/named/chroot/etc/named.conf.

El archivo debera verse como sigue:

# vi /etc/named.conf

options {

directory

dump-file

};

"/var/named";

"/var/named/named_dump.db";

zone "example.com" IN {

type master;

file "named.example.com";

};

zone "1.10.10.in-addr.arpa" IN {

type master;

file "named.10.1.1";

};

Administracin de Red y Seguridades

Los materiales de este curso no pueden ser reproducidos en su totalidad

o en parte sin el permiso escrito previo de Syderix S.A.

Ejercicios del Estudiante

zone "localhost" IN {

type master;

file "localhost.zone";

};

zone "0.0.127.in-addr.arpa" IN {

type master;

file "named.local";

};

3. Cree el archivo de zonas de nombres. Este debera incluir todos los hosts en su dominio.

# vi /var/named/named.example.com

Este archivo debera lucir como sigue:

$TTL 86400

@

IN

sys1

sys2

sys3

sys4

SOA

IN

IN

NS

NS

IN

IN

IN

IN

A

A

A

A

sys1.example.com. root.sys1.example.com.

2009060702

; serial

28800

7200

604800

86400 )

sys1.example.com.

sys2.example.com.

10.1.1.1

10.1.1.2

10.1.1.3

10.1.1.4

4. Cree los archivos de zona IP, as como lo hizo para los archivos de zona de nombre.

# vi /var/named.10.1.1

$TTL 86400

@

IN

1

2

3

4

SOA

IN

IN

NS

NS

creative.sidevox.ec. root.creative.sidevox.ec.

2009060702

; serial

28800

7200

604800

86400 )

sys1.example.com.

sys2.example.com.

IN

IN

IN

IN

PTR

PTR

PTR

PTR

sys1.example.com.

sys2.example.com.

sys3.example.com.

sys4.example.com.

5. Verifique los archivos de zona local. Note que estos archivos son instalados por defecto

lo nico que debe verificar es que existan. No te tambin que su nombre vara de

distribucin en distribucin y que no todas las distribuciones son consistentes en referencia

a su esquema de nombrado.

# vi /var/named/localhost.zone

Este archivo ya debera existir. Revise si los contenidos estn bien, y cmbielos si es

necesario.

Administracin de Red y Seguridades

Ejercicios del Estudiante

$TTL

@

86400

IN SOA

root (

43

3H

15M

1W

1D )

IN NS

IN A

IN AAAA

; serial (d. adams)

; refresh

; retry

; expiry

; minimum

@

127.0.0.1

::1

# vi /var/named/named.local

Este archivo igualmente ya debera existir. Revise si los contenidos estn bien y cmbielos

de ser necesario.

$TTL

@

86400

IN

SOA

IN

IN

NS

PTR

localhost. root.localhost.

1997022700 ;

28800

;

14400

;

3600000

;

86400 )

;

localhost.

localhost.

(

Serial

Refresh

Retry

Expire

Minimum

6. Copie el archivo /etc/hosts para crear un backup. Luego edtelo, borrando todos los hosts

excepto localhost y el de su sistema.

# cp /etc/hosts /etc/hosts.bck

# vi /etc/hosts

La nica informacin que debera estar es :

127.0.0.1

10.1.1.1

localhost.localdomain

sys1.example.com

localhost

sys1

7. Cambie el hostname al fully qualified domain name.

# hostname sys1.example.com

# vi /etc/sysconfig/network

NETWORKING=yes

NETWORKING_IPV6=no

HOSTNAME=sys1.example.com

8. Edite el archivo /etc/resolv.conf

# vi /etc/resolv.conf

domain example.com

nameserver 10.1.1.1

9. Inicie el demonio named y verifique que haya iniciado correctamente.

# service named start

# tail -55 /var/log/messages

Configuracin de un servidor de nombres secundario

Solamente el servidor de nombres secundario debera realizar esta seccin.

10. Cree el archivo named.conf para reflejar su situacin.

Administracin de Red y Seguridades

Ejercicios del Estudiante

Recuerde nuevamente que si tiene el paquete bind-chroot instalado, el demonio named

se ejecuta en un ambiente enjaulado, relativo al directorio /var/named/chroot. Por lo tanto

deber crear el archivo named.conf en /var/named/chroot/etc/named.conf.

El archivo debera verse como sigue:

# vi /etc/named.conf

options {

directory

dump-file

};

"/var/named";

"/var/named/data/cache_dump.db";

zone "example.com" IN {

type slave;

file "named.example.com.bck";

masters {

10.1.1.1;

};

};

zone "1.10.10.in-addr.arpa" IN {

type slave;

file "named.10.1.1.bck";

masters {

10.1.1.1;

};

};

zone "localhost" IN {

type master;

file "localhost.zone";

};

zone "0.0.127.in-addr.arpa" IN {

type master;

file "named.local";

};

11. Verifique los archivos de zona local. Note que estos archivos estn instalados por defecto

lo nico que debe hacer es verificar que existen. Note tambin que sus nombres difieren

de distribucin en distribucin y que no todas ellas son consistentes en su esquema de

nombrado.

# vi /var/named/localhost.zone

Este archivo ya debera existir. Revise si los contenidos estn bien, y cmbielos si es

necesario.

$TTL

@

86400

IN SOA

root (

43

3H

15M

1W

1D )

IN NS

IN A

; serial (d. adams)

; refresh

; retry

; expiry

; minimum

@

127.0.0.1

Administracin de Red y Seguridades

Los materiales de este curso no pueden ser reproducidos en su totalidad

o en parte sin el permiso escrito previo de Syderix S.A.

Ejercicios del Estudiante

IN AAAA

::1

# vi /var/named/named.local

Este archivo igualmente ya debera existir. Revise si los contenidos estn bien y cmbielos

de ser necesario.

$TTL

@

86400

IN

SOA

IN

IN

NS

PTR

localhost. root.localhost.

1997022700 ;

28800

;

14400

;

3600000

;

86400 )

;

localhost.

localhost.

(

Serial

Refresh

Retry

Expire

Minimum

12. Copie el archivo /etc/hosts para crear un backup. Luego edite su archivo /etc/hosts,

borrando todos los hosts excepto localhost y su sistema.

# cp /etc/hosts /etc/hosts.bck

# vi /etc/hosts

La nica informacin en el archivo debera ser :

127.0.0.1

10.1.1.2

localhost

sys2.example.com

13. Cambie el nombre de host (hostname) al fully qualified domain name.

# hostname sys2.example.com

# vi /etc/sysconfig/network

NETWORKING=yes

NETWORKING_IPV6=no

HOSTNAME=sys2.example.com

14. Edite el archivo /etc/resolv.conf

# vi /etc/resolv.conf

domain example.com

nameserver 10.1.1.1

nameserver 10.1.1.2

15. Inicie el demonio named y verifique que haya iniciado correctamente.

# service named start

# tail -55 /var/log/messages

16. Verifique que los archivos de backup se crearon.

Nota : Si estos archivos no se crearon correctamente, eso probablemente significar que el

demonio named (que se ejecuta como usuario named) no tiene permisos de escritura

sobre el directorio donde desea crear los archivos de backup. En este caso, ejecute un

chown para hacer al usuario named dueo de ese directorio, o cree un directorio separado

que permita escritura por parte del usuario named, y almacene los archivos de backup all.

# cd /var/named/

# ls -l

# cat named.example.com.bck

# cat named.10.1.1.bck

Configuracin de un cliente

Todos los sistemas EXCEPTO los servidores de nombres deberan completar esta seccin.

Administracin de Red y Seguridades

Ejercicios del Estudiante

17. Copie el archivo /etc/hosts para crear un backup. Luego edite el archivo comentando todas

las entradas excepto la lnea con localhost y la que hace referencia a su sistema. Este no

es un paso necesario, pero mostrar que Ud. est nicamente utilizando el servidor de

nombres.

# cp /etc/hosts /etc/hosts.bck

# vi /etc/hosts

La nica informacin presente debera ser:

127.0.0.1

10.1.1.3

localhost

sys3.example.com

18. Cambie el hostname al fully qualified domain name.

# hostname sys3.example.com

# vi /etc/sysconfig/network

NETWORKING=yes

NETWORKING_IPV6=no

HOSTNAME=sys3.example.com

19. Edite el archivo /etc/resolv.conf

# vi /etc/resolv.conf

domain example.com

nameserver 10.1.1.1

nameserver 10.1.1.2

Pruebas de la red de dominio

Todos los sistemas deben completar esta seccin.

20. Use el comando ping y haga ping a su loopback, a su sistema, a otra direccin IP en el

domino y a otro sistema en el dominio,

# ping localhost

# ping sys1

# ping sys2

21. Use el comando host y resuelva el nombre de host de un host en el dominio, el hostname

localhost, otra direccin IP en el dominio y su nombre de host.

# host sys1

# host localhost

# host 10.1.1.1

22. Ejecute una consulta no-interactiva usando nslookup para todas las opciones disponibles

para todas las opciones disponibles para su dominio.

# nslookup -querytype=ANY example.com

23. Ejecute una consulta no-interactiva sobre cualquier host en el dominio.

# nslookup sys1

24. Ejecute una consulta interactiva sobre lo siguiente:

- El servidor de nombres

- Una direccin IP en su dominio

# nslookup

> sys1

> 10.1.1.1 (o cualquier direccin IP en su red)

> exit

25. Active nslookup en modo depuracin (debug) y ejecute una consulta del servidor de

nombres. Desactive la depuracin y salga de nslookup.

Administracin de Red y Seguridades

Ejercicios del Estudiante

# nslookup

> set d2

> sys1

> set nodebug

> exit

26. Use dig para consultar todos los registros SOA y NS en su dominio.

# dig @sys1.example.com example.com soa

# dig @sys1.example.com example.com ns

Manejo remoto de named

Lo siguiente puede hacer se en el servidor DNS primario en el secundario.

27. Genere una llave DNS y almacnela en rndc.key. Luego agregue las sentencias

apropiadas de control/incluye a named.conf y rndc.conf.

Si su distribucin usa un ambiente enjaulado, piense cuidadosamente donde poner los

archivos: el demonio rndc no se ejecuta en el ambiente enjaulado ya que es iniciado por un

usuario local.

# rndc-confgen -a

# cat /etc(rndc.key

# vi /etc/rndc.conf

options {

default-server

default-key

default-port

};

server localhost {

key "rndckey";

};

include "/etc/rndc.key";

localhost;

"rndckey";

953;

# cd /etc

# vi named.conf

Modifique el archivo y agregue las siguientes lneas :

controls {

inet 127.0.0.1 port 953

allow { 127.0.0.1; } keys { rndckey; };

};

include "/etc/rndc.key";

# service named restart

28. Use el comando rndc para obtener el status del servidor

Dumping (Volcado) de la base de datos named activa

Solamente los servidores primario y secundario completarn esta seccin.

29. Haga un volcado (dumping) de la base de datos activa.

# rndc dumpdb

30. Observe el archivo de dump.

Nota: si el archivo de dump no fue creado correctamente, lo ms probable ser que el

demonio named (que se ejecuta como usuario named) no tiene permisos de escritura en el

Administracin de Red y Seguridades

Ejercicios del Estudiante

directorio donde desea crear el archivo de dump. En este caso ejecute un chown para

hacer al usuario named el dueo de ese directorio, o cree un directorio separado que

pueda ser escrito por el usuario named, y almacene el archivo de dump alli. (Ud. necesita

la directiva dump-file en el archivo named.conf para completar esto.)

# less /var/named/named_dump.db

FIN DEL EJERCICIO

Administracin de Red y Seguridades

Ejercicios del Estudiante

Ejercicio 8: Correo Electrnicco

De qu se trata este ejercicio

Este ejercicio Ud. configurar un dominio simple de correo en Linux.

Qu seremos capaces de hacer

Al finalizar el laboratorio, Ud. debera ser capaz de:

-

Configurar registros MX en el DNS

Configurar sendmail para un simple dominio de correo

Configurar postfix para un simple dominio de correo

Configurar pop3d y pop3s

Configurar aliases

Introduccin

En este ejercicio, Ud. configurar uno de sus sistemas en su dominio DNS

como un servidor de correo para ese dominio. Todos los sistemas enviarn

so correo electrnico a ese servidor, y recuperarn e-mail pendiente de l.

Administracin de Red y Seguridades

Ejercicios del Estudiante

Instrucciones de Ejercicio

Configuracin de registros MX en el DNS

1. En su servidor DNS master, agregue los registros MX al archivo de zona de nombres y

reinicie el servicio named.

# vi /var/named/named.example.com

Edite el archive de manera que luzca as: (tome en cuenta el agregar el registro MX en la

lnea nmero 10)

$TTL 86400

@

IN

sys1

sys2

sys3

sys4

SOA

IN

IN

IN

NS

NS

MX

IN

IN

IN

IN

A

A

A

A

sys1.example.com. root.sys1.example.com.

2009060702

; serial

28800

7200

604800

86400 )

sys1.example.com.

sys2.example.com.

sys1.example.com.

10.1.1.1

10.1.1.2

10.1.1.3

10.1.1.4

No olvide incrementar el valor serial!.

# service named reload

2. Use dig para revisar si el cambio se ha hecho efectivo, tanto en el master como en el

servidor esclavo.

# dig @sys1.example.com example.com mx

# dig @sys2.example.com example.com mx

3. Si el servidor de nombres no se refresca automticamente, entonces detenga el demonio

named en el DNS secundario, borre los archivos de backup e inicie named nuevamente.

# service named stop

# rm /var/named/named*.bck

# service named start

Si su distribucin usa Sendmail

4. Configure sendmail para aceptar mail de este dominio, para todos los sistemas en la red.

# vi /etc/mail/sendmail.cf

Agregue su nombre de host y su nombre de dominio a la lnea Cw de manera que luzca

as:

Cwlocalhost sys1.example.com example.com

Comente la lnea DaemonPortOptions si exite en su archivo de configuracin.

Guarde el archivo.

Si Ud. desea usar los macros m4:

# cd /etc/mail

# vi sendmail.mc

Administracin de Red y Seguridades

Ejercicios del Estudiante

Comente la lnea que fuerza a Sendmail a escuchar en la interfaz de loopback. Los

comentarios en el archivo sendmail.mc se identifican con dnl en el inicio de la lnea, de

manera que la lnea debera verse as:

dnl DAEMON_OPTIONS(Port=smtp,Addr=127.0.0.1,Name=MTA)dnl

# m4 sendmail.mc > sendmail.cf

# vi /etc/mail/local-host-names

Agregue su nombre de host y su nombre de dominio en lneas separadas. Guarde el

archivo.

Haga lo siguiente an a pesar de si edit sendmail.cf directamente o usando macros m4:

# vi /etc/mail/access

Agregue la lnea siguiente:

example.com RELAY

Y finalmente ejecute:

# make

5. Inicie sendmail

# service sendmail restart

6. Como root, enve un e-mail de prueba a tux1. Revise si el mensaje arrib al mailbox de

tux1, pero no lo recupere an.

# echo esta es una prueba | mail -s test 1 tux1@example.com

# cd /var/spool/mail

# cat tux1

Si su distribucin usa Postfix

7. Configure postfix para aceptar correo para este dominio, desde todos los sistemas en la

red.

# vi /etc/postfix/main.cf

Cambie las lneas siguientes:

myhostname = sys1.example.com

mydomain = example.com

myorigin = $mydomain

inet_interfaces = all

mydestination = $myhostname, localhost.$mydomain, $mydomain

8. Inicie postfix

# service postfix restart

9. Como root, enve un e-mail de prueba a tux1. Revise si el mensaje arrib al mailbox de

tux1, pero no lo recupere an.

# echo esta es una prueba | mail -s test 1 tux1@example.com

# cd /var/spool/mail

# cat tux1

Habilitar y probar POP3

10. Habilite el demonio dovecot para POP3.

# vi /etc/dovecot.conf

Administracin de Red y Seguridades

Los materiales de este curso no pueden ser reproducidos en su totalidad

o en parte sin el permiso escrito previo de Syderix S.A.

Ejercicios del Estudiante

protocols = pop3

# service dovecot start

# chkconfig dovecot on

11. Revise si hay un demonio escuchando en el Puerto 110, el Puerto de POP3.

# netstat -antp | grep 110

Ud. debera observar un demonio (dovecot) escuchando en este puerto.

12. Use telnet para configurar una conexin a localhost, puerto 110. Use comandos del

protocolo POP para revisar si algn mail para tux1 est presente. No borre el mensaje!

# telnet localhost 110

user tux1

pass tux1

list

retr 1

quit

Habilitar y probar POP3S

13. Asegrese de que exista un certificado auto-firmado para dovectot en la ubicacin

correcta. (Este certificado fue generado cuando se instal dovecot.) Luego habilite el

demonio dovecot para POP3S.

# ls -l /usr/share/ssl/certs

Ud. debera tener un archive dovecot.pem.

# vi /etc/dovecot.cconf

protocols = pop3 pop3s

# service dovecot restart

14. Revise si hay un demonio escuchando en el puerto 995, el puerto POP3S.

# netstat -antp | grep 995

Ud. debera observar un demonio (dovecot) escuchando en este puerto.

15. Utilice openssl s_client para configurar una conexin a localhost en el puerto 995. Use

comandos del protocolo POP para revisar si algn mail par tux1 est presente. No borre el

mensaje!

# openssl s_client -connect localhost:995

user tux1

pass tux1

list

retr 1

quit

Configuracin del cliente

16. Configure su cliente favorito con la informacin necesaria y pruebe. Ud. puede utilizar los

usuarios tux1 y tux2 para esto. Si hace falta, cree ms usuarios.

- Haga login como tux1

- Inicie Evolition. (Puede hacerlo con el comando evolution)

Administracin de Red y Seguridades

Ejercicios del Estudiante

Evolution ahora iniciar con el Evolution Setup Assistant. En la pantalla

de bienvenida, haga clic en Next.

En la pantalla de Identidad, ingrese Tux el Pingino (1) como nombre

completo, y tux1@example.com como direccin de e-mail. Clic en

Next.

En la pantalla de Recepcin de Correo, seleccione POP como tipo de

servidor. Ingrese sys1.example.com como host, y tux1 como nombre

de usuario. Configure Usar conexin segura (SSL) a Always. Clic en

Next.

En la Segunda pantalla de recepcin de correo, acepte todos los valores

por defecto. Clic en Next.

En la pantalla de Envo de correo, seleccione SMTP con el ripo de

servidor. Ingrese sys1.example.com como host. Clic en Next.

En la pantalla de Administracin de cuenta, accepte todos los valores

por defecto. Clic en Next.

En la pantalla de Timezone, seleccione su zona horaria. Clic en Next.

Haga clic en Finalizar.

Haga clic en el cono de Inbox. Luego clic en Send/Receive. Cuando

se le solicite, ingrese el password.

Clic en New Message y componga un mensaje a Ud. mismo. Envelo y

haga clic en Send/Receive nuevamente. Funciona?

-

Ahora haga login como tux2 y configure Evolution. Luego intente enviar

e-mail desde y hacia tux2 tambin.

Asimismo intente enviar correo a otros estudiantes en la clase.

Funciona?

Qu se debera hacer para que este ltimo paso funcione?

La cola de correo saliente

En esta parte, observaremos la cola de correo saliente.

Nota: Fedora/RedHat/CentOS usan una instancia separada del demonio sendmail, llamada

sm_client. Este cliente maneja todo el correo saliente que no arriv va SMTP, ejm. El correo

enviado con el comando mail. Como resultado, en Fedora/RedHat/CentOS, Ud. tiene dos

directorios de cola saliente: /var/spool/mqueue y /var/spool/clientmqueue. Dependiendo de cmo

se enve el correo, el mensaje puede estar en cualquiera de estos dos directorios.

17. Para tener algo que observar en la cola, Ud. necesitar enviar un mensaje a un host que

no exista. Por ejemplo, enve un mensaje a pedro@anyway.example.com.

18. Use el comando mailq para revisar la cola. Ud. debera observar su mensaje. Luego de

unos pocos minutos, su MTA se rendir al intentar enviarlo, y entonces el comando

indicar que el envo ha sido diferido (deferred).

# mailq

O

# mailq -Ac

19. Observe en el directorio de cola de correo, que normalmente es /var/spool/mqueue,

Administracin de Red y Seguridades

Ejercicios del Estudiante

/var/spool/clientmqueue (Sendmail) o /var/spool/postfix/deferred.

archivos correspondientes al mensaje encolado?

# cd /var/spool/mqueue

O

# cd /var/spool/clientmqueue

# ls -alR

Observa

los

20. Deje el mensaje en la cola. Este eventualmente expirar, aunque probablemente no antes

de que la clase finalice.

Configuracin de Aliases

21. Agregue equipo como un alias para tux1 y tux2 al archivo /etc/aliases.

# vi /etc/aliases

Agregue la siguiente linea:

equipo:

tux1, tux2

22. Ejecute el comando newaliases para que los cambios de alias tomen efecto.

# newaliases

23. Enve un mensaje a equipo.

# mail equipo@example.com

24. Revise el correo para tux1 y tux2 para asegurar que su alias funciona.

FIN DEL EJERCICIO

Administracin de Red y Seguridades

Ejercicios del Estudiante

Ejercicio 9: DHCP

De qu se trata este ejercicio

En este ejercicio Ud. configurar sistemas Linux para implementar funciones

de cliente y servidor DHCP.

Qu seremos capaces de hacer

Al finalizar el laboratorio, Ud. debera ser capaz de:

-

Configurar Linux para ejecutar la funcin de servidor DHCP.

Configurar Linux para ejecutar la funcin de cliente DHCP.

Configurar DNS Dinmico.

Introduccin

En este ejercicio, el sistema router ser configurado como servidor DHCP y

todos los otros sistemas se configurarn como clientes. El servidor DHCP

proveer a los clientes con varios parmetros por su configuracin IP.

Administracin de Red y Seguridades

Ejercicios del Estudiante

Instrucciones de Ejercicio

Configuracin de servidor DHCP

1. Junto con su compaero de equipo, decida qu sistema ser el servidor DHCP y qu

sistemas sern clientes.

Esta prctica asume que su servidor DHCP es 10.1.1.1.

2. Configure el servidor DHCP. Este debera proveer del nombre dominio, los servidores

DNS, la mscara de subred, el router por defecto, y la direccin IP a los clientes. Para el

rango de direcciones IP que cada servidor DHCP debera distribuir, consulte a su

instructor.

Para este ejercicio, asuma que el PC del instructor es el router por defecto para la red.

Use el archivo de configuracin (/etc/dhcpd.conf) de las diapositivas como modelo.

# vi /etc/dhcpd.conf

Edite el archivo de manera que luzca como sigue, pero aplique sus propios rangos de

direccionamiento IP, que sern asignados por el instructor.

max-lease-time 3600;

default-lease-time 600;

ddns-update-style none;

ddns-updates off;

option domain-name "example.com";

option domain-name-servers 10.1.1.1;

subnet 10.1.1.0 netmask 255.255.255.0 {

option routers 10.1.1.100;

option subnet-mask 255.255.255.0;

range 10.1.1.20 10.1.1.30;

}

3. Espere a que el instructor lo indique, e inicie el servidor DHCP (dhcpd).

# service dhcpd start

FIN DEL EJERCICIO

Administracin de Red y Seguridades

Ejercicios del Estudiante

Ejercicio 10: NFS (Network File System)

De qu se trata este ejercicio

El propsito de este ejercicio es que se familiarice con los archivos que

permiten el funcionamiento de NFS, el comando mount para obtener acceso

a sistemas de archivos remotos y para listar montajes actualmente en efecto

en su sistema.

Qu seremos capaces de hacer

Al finalizar el laboratorio, Ud. debera ser capaz de:

-

Identificar los archivos de configuracin de NFS

Configurar una estacin de trabajo como un cliente NFS y un servidor

NFS.

Efectuar montajes manuales y predefinidos NFS.

Mostrar la tabla de montaje.

Introduccin

Para el resto de los ejercicios, Ud. trabajar en equipos. Seleccione un

sistema en su red para que sea su compaero de equipo. Ud. debe

coordinar con su compaero ya que depender de cada uno la finalizacin

de cada configuracin en el ejercicio, pues deber realizar montajes remotos

a nivel de cliente/servidor.

Seleccione un equipo para que sea el servidor NFS y el otro el cliente NFS.

Administracin de Red y Seguridades

Ejercicios del Estudiante

Instrucciones de Ejercicio

Nota: Este ejercicio asume que tux1 en el servidor y tux1 en el cliente tienen el mismo UID. Este

puede no ser el caso: Red Hat y Fedora inician creando cuentas de usuario con UID 500, mientras

SuSE inicia en 1000. Por lo tanto, tener cuidado en referencia a esto.

Configuracin de servidor NFS

1. Haga login como root.

2. Cree un directorio /export y cambie sus permisos de manera que todos los usuarios tengan

acceso completo a ste.

# mkdir /export

# chmod 777 /export

3. Cree el archivo /etc/exports y exporte el directorio /export de modo que su compaero

cliente tenga acceso a l y permisos de montarlo.

# vi /etc/exports

/export *(rw)

Guarde el archivo.

4. Verifique que su demonio portmap y los demonios NFS complementarios estn

ejecutndose.

# service portmap status

# service nfslock status

5. Inicie el resto de NFS en su sistema si no ha sido ya iniciado.

# service nfs start

6. Cree un archivo en el directorio /export llamado rootfile. Escriba unas pocas lneas,

asegurndose de que una de estas lneas contenga el nombre de su sistema. Cambie los

permisos de archivo de manera que solamente el usuario root tenga permisos de

lectura/escritura. Otros no deberan ser capaces de leer el archivo.

# cd /export

# vi rootfile

# chmod 600 rootfile

7. Haga logout, haga login como tux1 y cree un archivo en el directorio /export llamado

tux1file. Agregue algunas lneas asegurndose de que una de estas lneas contenga el

nombre de su sistema.

Cambie los permisos de archivo de tal manera que el dueo tenga permisos de

lectura/escritura y el grupo y otros tengan permisos nicamente de lectura.

# logout

Login: tux1

Password: tux1

$ cd /export

$ vi tux1file

$ chmod 644 tux1file

8. Haga logout y cmbiese al sistema de su compaero y obsrvelo configurar su sistema

como un cliente NFS.

Administracin de Red y Seguridades

Ejercicios del Estudiante

$ logout

Configuracin de cliente NFS

9. Haga login como root. Cmbiese al directorio /mnt y cree un directorio punto de montaje

llamado nfs.

# cd /mnt

# mkdir nfs

10. Ejecute un montaje manual para montar el directorio /export del servidor de su compaero

a su directorio punto de montaje. Ejecute este comando desde la lnea de comandos.

# mount sysy:/export /mnt/nfs

11. Ejecute el comando mount para verificar si el montaje NFS fue exitoso.

# mount

12. Haga logout, haga login como tux1 y cmbiese a su directorio punto de montaje. Liste los

archivos que estn disponibles usando ls -l. Edite el archivo llamado tux1file agregando su

nombre al archivo. Guarde y salga del archivo.

# logout

Login: tux1

Password: tux1

$ cd /mnt/nfs

$ ls -l

$ vi tux1file

Agregue su nombre a este archivo.

13. Haga logout y haga login como tux2. Cmbiese el directorio punto de montaje /mnt/nfs.

Liste los contenidos del directorio. Registre los permisos de tux1file _____________. Edite

el archivo tux1file agregando el nombre tux2s al archivo. Guarde el archivo. Pudo

hacerlo?________.

Qu

mensaje

obtuvo?___________________________________________________.

Por

qu?_____________________________________.

# logout

Login: tux2

Password: tux2

# cd /mnt/nfs

# ls -l

# vi tux1file

Agregue el nombre tux2s e intente guardar el archivo.

14. Haga logout y haga login como root nuevamente. Cmbiese al directorio punto de montaje

/mnt/nfs. Cree un archivo llamado rootfile2. Luego liste los permisos en ese archivo. Con

qu UID fue creado el archivo?

15. Intente editar el archivo rootfile. Pudo hacerlo? Por qu no?

# vi rootfile

16. En el servidor, Haga login como root y active al usuario root para su acceso como cliente.

Una vez que el servidor ha completado este paso, regrese al cliente y contine con el paso

siguiente.

# vi /etc/exports

Cambie la lnea para /export como sigue:

Administracin de Red y Seguridades

Ejercicios del Estudiante

/etx/export (rw,no_root_squash)

Guarde el archive.

# exportfs -r -a

17. En el cliente y como usuario root, desmonte y luego monte el directorio /mnt/nfs

nuevamente. Cmbiese al directorio punto de montaje /mnt/nfs. Liste el contenido del

directorio. Intente editar el archivo rootfile nuevamente. Pudo hacerlo?

# cd

# umount /mnt/nfs

# mount sysy:/export /mnt/nfs

# cd /mnt/nfs

# ls -l

# vi /rootfile

Ejecucin de Montaje Preconfigurado Funcin de cliente NFS

En la seccin previa Ud. invoc un montaje manual usando el punto de montaje local /mnt/nfs.

Ud. ahora configurar un montaje preconfigurado que se ejecutar automticamente cada vez que

el sistema reinicie. Esto se realizar agregando la lnea /mnt/nfs al archivo /etc/fstab. No hay

pasos en el servidor ya que el directorio /export del servidor fue previamente exportado.

18. Si Ud. no est listo, haga login como root. Asegrese de que todos los montajes remotos

sean desmontados.

# mount

Si cualquier montaje remoto est aun montado ejecute lo siguiente:

# umount -t nfs -a

19. Agregue una lnea al archivo /etc/fstab para soportar un montaje preconfigurado basado en

el montaje manual de la seccin previa. El montaje debera tomar lugar en el background.

# vi /etc/fstab

Agregue la lnea siguiente:

sysx:/export

/mnt/nfs

nfs

bg,hard,intr

0 0

Guarde el archivo.

20. Revise el montaje predefinido funcione correctamente.

# mount -t nfs -a

21. Asegrese de que el servicio que monta el filesystem NFS est activado cuando el sistema

arranca.

# chkconfig netfs on

22. Reinicie el sistema.

# shutdown -r now

23. Cuando el sistema ha reiniciado, haga login como root. Muestre la tabla de montaje para

asegurar que el montaje tom lugar. Cmbiese al directorio /mnt/nfs y muestre el archivo

tus1file montado desde el servidor de su compaero.

# mount

# cd /mnt/nfs

# cat tux1file

Administracin de Red y Seguridades

Ejercicios del Estudiante

24. Desmonte el montaje preconfigurado. Revise la tabla de montaje para asegurarse de que

fue desmontada. Obtuvo un mensaje de error? _____________________

Si fue as, Por qu? ___________________________

Qu

necesita

hacer

para

desmontar

el

filesystem?

_______________________________________________________________________

Arregle el inconveniente, desmonte el filesystem, y revise para asegurarse de que fue

desmontado.

# umount /mnt/nfs

# cd

# umount /mnt/nfs

# mount

FIN DEL EJERCICIO

Administracin de Red y Seguridades

Ejercicios del Estudiante

Ejercicio 11: Servicio de Proxy

De qu se trata este ejercicio

Este ejercicio brinda la oportunidad para configurar el servicio de Proxy.

Qu seremos capaces de hacer

Al finalizar el laboratorio, Ud. debera ser capaz de:

-

Instalar y configurar el servidor de Proxy Squid.

Introduccin

En este ejercicio Ud. configurar e instalar Squid como servidor de Proxy.

Esta aplicacin provee el servicio bsico para permitir compartir el acceso a

Internet de sus usuarios.

Instrucciones de Ejercicio

Administracin de Red y Seguridades

Ejercicios del Estudiante

Configuracin de servidor Proxy Squid

1. Verifique si Squid se encuentra instalado. Si no est instalado, instlelo.

# which squid

Si squid no est disponible, entonces necesitar instalarlo. Copie el paquete de su medio

de instalacin y ejecute:

# rpm ihv squid-version.rpm

2. Configure el archivo de configuracin /etc/squid/squid.conf para su situacin local.

# vi /etc/squid/squid.conf

http_port 192.168.1.1:8080

icp_port 0

cache_mem 32 MB

cache_dir ufs /var/spool/squid 6000 16 256

cache_access_log /var/log/squid/access.log

cache_log /var/log/squid/cache.log

pid_filename /var/run/squid.pid

acl all src 0.0.0.0/0.0.0.0

acl allowed_hosts src 192.168.1.0/255.255.255.0

http_access allow allowed_hosts

http_access deny all

icp_access deny all

miss_access allow all

cache_effective_user squid

cache_effective_group squid

snmp_port 0

Guarde el archivo.

3. Inicie squid

# service squid start

4. Verifique que Squid escuche nicamente en la interfaz interna.

# netstat -an | less

Busque la lnea que indique el puerto 8080. Inmediatamente antes de 8080 debera estar

la direccin IP de la interfaz interna. Esto significa que nicamente las conexiones

entrantes en la interfaz interna en el puerto 8080 sern escuchadas.

5. En la estacin de trabajo verificar que todo vaya bien, cargando algunas pginas del

servidor del instructor.

Ingrese la direccin IP del servidor del instructor en su navegador. Ud. debera observar la

pgina web. Para asegurarse, haga clic en Reload. (Reload fuerza al servidor de Proxy a

recuperar la pgina nuevamente y no obtenerla de cach)