Академический Документы

Профессиональный Документы

Культура Документы

MAC Flooding

Загружено:

rayАвторское право

Доступные форматы

Поделиться этим документом

Поделиться или встроить документ

Этот документ был вам полезен?

Это неприемлемый материал?

Пожаловаться на этот документАвторское право:

Доступные форматы

MAC Flooding

Загружено:

rayАвторское право:

Доступные форматы

Laguna Gonzlez Raymundo

5801

MAC Flooding

En las redes de computadoras , inundaciones MAC es una tcnica empleada

para comprometer la seguridad de los conmutadores de red .

Interruptores mantienen una tabla de MAC que los mapas individuales direcciones

MAC en la red para los puertos fsicos del conmutador. Esto permite que el

conmutador de datos directos de el puerto fsico donde se encuentra el

destinatario, en lugar de forma indiscriminada a transmitir los datos fuera de todos

los puertos como un hub hace. La ventaja de este mtodo es que los datos se

puenteado exclusivamente al segmento de red que contiene el equipo que los

datos est destinado especficamente para.

En un ataque por inundacin tpico MAC, un interruptor se alimenta muchas

tramas de Ethernet, cada uno con direcciones MAC de origen diferente, por el

atacante. La intencin es consumir la limitada memoria de lado en el interruptor

para almacenar la tabla de direcciones MAC.

El efecto de este ataque puede variar a travs de las implementaciones, sin

embargo, el efecto deseado (por el atacante) es la fuerza de direcciones MAC

legtimos de la tabla de direcciones MAC, lo que cantidades significativas de

tramas entrantes a ser inundados a cabo en todos los puertos. Es a partir de este

comportamiento inundaciones que el ataque por inundacin MAC recibe su

nombre.

Despus de lanzar un exitoso ataque por inundacin MAC, un usuario

malintencionado podra utilizar un analizador de paquetes para capturar los datos

confidenciales que se transmiten entre otros equipos, que no seran accesibles

eran el interruptor funciona con normalidad. El atacante tambin puede seguir con

un ARP Spoofing ataque que les permita mantener el acceso a los datos

privilegiados despus de recuperarse de los interruptores del ataque inicial

inundaciones MAC.

Contramedidas

Para evitar ataques de inundacin MAC, los operadores de redes por lo general se

basan en la presencia de una o ms caractersticas en sus equipos de red:

Con una caracterstica a menudo llamado "la seguridad del puerto" por los

vendedores, muchos conmutadores avanzados pueden configurarse para

limitar el nmero de direcciones MAC que se pueden aprender en los

puertos conectados a las estaciones finales. [2] Una mesa ms pequea de

"seguro" direcciones MAC se mantiene adems de (y como un subconjunto

de) la tradicional "tabla de direcciones MAC."

Laguna Gonzlez Raymundo

5801

Muchos proveedores permiten descubrieron direcciones MAC para

autenticarse contra un autenticacin, autorizacin y contabilidad (AAA) y

posteriormente filtrada.

Las implementaciones de IEEE 802.1X suites menudo permiten a las reglas

de filtrado de paquetes que se instalarn de forma explcita por un servidor

AAA basado en aprendida dinmicamente la informacin sobre los clientes,

incluyendo la direccin MAC.

Las caractersticas de seguridad para evitar la suplantacin ARP o la

suplantacin de direcciones IP en algunos casos tambin pueden realizar

un filtrado adicional direccin MAC en paquetes unicast, sin embargo, esto

es un efecto secundario dependiente de la implementacin.

Medidas de seguridad adicionales se aplican a veces junto con los anteriores para

impedir el desplazamiento normal de inundacin de unidifusin para las

direcciones MAC desconocidas. Esta caracterstica general se basa en la funcin

de "proteccin del puerto" para retener todo "seguro" direcciones MAC por lo

menos durante el tiempo que permanecen en la tabla ARP de 3 dispositivos de la

capa. Por lo tanto, el tiempo de envejecimiento de direcciones aprendidas "seguro"

de MAC se puede ajustar por separado. Esta caracterstica evita que los paquetes

de las inundaciones en circunstancias normales de funcionamiento, as como para

mitigar los efectos de un ataque de inundacin MAC.

Referencias

Redes de Datos, Jorge E. Pezoa Nez, Universidad de Concepcin Facultad de

Ingeniera Depto. de Ingeniera Elctrica, 2001.

http://www.omnisecu.com/ccna-security/what-is-mac-flooding-attack-how-to-prevent-macflooding-attack.php

Laguna Gonzlez Raymundo

5801

Вам также может понравиться

- Lab3 PDFДокумент5 страницLab3 PDFAlan ColmenaresОценок пока нет

- Armado de Una Red SeguraДокумент9 страницArmado de Una Red SeguraEdmundo Diego Bonini100% (1)

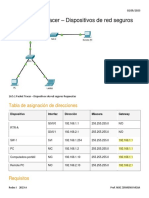

- 16.5.1 Packet Tracer - Secure Network Devices - Es XLДокумент4 страницы16.5.1 Packet Tracer - Secure Network Devices - Es XLCristian Rios PerezОценок пока нет

- Prácticas de WiresharkДокумент4 страницыPrácticas de WiresharkMario García ToscanoОценок пока нет

- En CyberOps SA InstructorДокумент8 страницEn CyberOps SA InstructorJhonatan Ureña SantiagoОценок пока нет

- Untangle, Configurando Proxy (Web Filter Lite) y Firewall - GnunickДокумент14 страницUntangle, Configurando Proxy (Web Filter Lite) y Firewall - GnunickOliver SantosОценок пока нет

- Analisis PfsenseДокумент18 страницAnalisis PfsensealfiljassОценок пока нет

- 3.2.1.7 Packet Tracer - Configuring VLANs Instructions IGДокумент18 страниц3.2.1.7 Packet Tracer - Configuring VLANs Instructions IGmauricioОценок пока нет

- Protección de Protocolos de EnrutamientoДокумент12 страницProtección de Protocolos de EnrutamientoHarol DíazОценок пока нет

- Configuracion GNS 3Документ6 страницConfiguracion GNS 3lebematОценок пока нет

- CyOps1.1 Chp07 Instructor Supplemental Material PDFДокумент56 страницCyOps1.1 Chp07 Instructor Supplemental Material PDFJohan Christhofer Armas ValenciaОценок пока нет

- Implementacion Firewall Pfsense - GonzalesДокумент26 страницImplementacion Firewall Pfsense - GonzalesJhonny Rafael Ágreda FloresОценок пока нет

- Practica 1 - Unidad 1 - Seguridad Informatica - 2o SMR - 17-18Документ4 страницыPractica 1 - Unidad 1 - Seguridad Informatica - 2o SMR - 17-18Carlos Javier Mira AmoresОценок пока нет

- SkipfishДокумент16 страницSkipfishjuan_thompson_1100% (1)

- Paso A Paso Configuración FTP en Centos 7Документ7 страницPaso A Paso Configuración FTP en Centos 7Nilson Benjumea AcuñaОценок пока нет

- Vulnerabilidad - Metasploitable - Apache 2.2.8 Server Shell (Coyote)Документ10 страницVulnerabilidad - Metasploitable - Apache 2.2.8 Server Shell (Coyote)gotita55Оценок пока нет

- Elevación de Privilegios en LinuxДокумент10 страницElevación de Privilegios en LinuxPedro RamirezОценок пока нет

- Ataque de Envenenamiento ARP Utilizando EttercapДокумент15 страницAtaque de Envenenamiento ARP Utilizando EttercapCarlos Alberto Borda DonaireОценок пока нет

- Lab-M5.5.3.7. Práctica de Laboratorio Introducción A WiresharkДокумент7 страницLab-M5.5.3.7. Práctica de Laboratorio Introducción A WiresharkFrank GuzmanОценок пока нет

- 12 Servidor LDAP-Samba PDCДокумент14 страниц12 Servidor LDAP-Samba PDCdafne_edelveissОценок пока нет

- Resolucion Caso Práctico - M5T2Документ36 страницResolucion Caso Práctico - M5T2Daniel villamorОценок пока нет

- Extreme Networks B2 Configuracion L2 BasicaДокумент61 страницаExtreme Networks B2 Configuracion L2 Basicaivanrisa252525100% (1)

- FreeBSD SBS PDFДокумент112 страницFreeBSD SBS PDFAlexis Pedraja EscalonaОценок пока нет

- CYBEROPS ASSOCIATE: CURSO DE 60 HORASДокумент2 страницыCYBEROPS ASSOCIATE: CURSO DE 60 HORASFabian DaquilemaОценок пока нет

- ACL Filtra TráficoДокумент67 страницACL Filtra TráficoLuis Fernando Quispe MamaniОценок пока нет

- Estructuras Lógicas de AlmacenamientoДокумент5 страницEstructuras Lógicas de AlmacenamientoCristian Alejandro Navarro MurilloОценок пока нет

- Manual-VPN en Packet TracerДокумент10 страницManual-VPN en Packet TracerJohn Jairo PeñafielОценок пока нет

- Guía Paso A Paso para La Supervisión Del Rendimiento y La Confiabilidad en Windows Server 2008Документ15 страницGuía Paso A Paso para La Supervisión Del Rendimiento y La Confiabilidad en Windows Server 2008SoniaFernandezSapenaОценок пока нет

- ENetwork Final Exam - CCNA Exploration - Aspectos Básicos de Networking (Versión 4Документ21 страницаENetwork Final Exam - CCNA Exploration - Aspectos Básicos de Networking (Versión 4Xavier PincayОценок пока нет

- Seguridad de Red en Dispositivos de Capa 2Документ84 страницыSeguridad de Red en Dispositivos de Capa 2Esmeralda RodriguezОценок пока нет

- Packet Tracer Lab - 14Документ5 страницPacket Tracer Lab - 14katty DelgadoОценок пока нет

- 5.1.3.7 Lab - Configuring 802.1Q Trunk-Based Inter-VLAN RoutingДокумент7 страниц5.1.3.7 Lab - Configuring 802.1Q Trunk-Based Inter-VLAN Routinganys1676Оценок пока нет

- CyOps1.1 Chp04 Instructor Supplemental Material PDFДокумент136 страницCyOps1.1 Chp04 Instructor Supplemental Material PDFJohan Christhofer Armas ValenciaОценок пока нет

- Hacking EticoДокумент3 страницыHacking EticopeCamОценок пока нет

- Identificar procesos en ejecuciónДокумент3 страницыIdentificar procesos en ejecuciónELISEO ANGEL RODRIGUEZ SANABRIAОценок пока нет

- Ensayo CCNP SecurityДокумент10 страницEnsayo CCNP SecurityMariel Madera RodriguezОценок пока нет

- Práctica 2 NmapДокумент6 страницPráctica 2 NmapBertrand Lorente YanezОценок пока нет

- NmapДокумент8 страницNmapMartin GarciaОценок пока нет

- Dirección MACДокумент3 страницыDirección MACjackmaxpowerОценок пока нет

- Practica de WiresharkДокумент11 страницPractica de WiresharkseiryuОценок пока нет

- Analisis de Protocolos Con WiresharkДокумент5 страницAnalisis de Protocolos Con WiresharkBryan Montes ArceОценок пока нет

- Ejercicios iptables configuración cortafuegos LinuxДокумент10 страницEjercicios iptables configuración cortafuegos LinuxMacarena Barragan WhiteОценок пока нет

- Técnicas de Seguridad PDFДокумент8 страницTécnicas de Seguridad PDFJesus AguileraОценок пока нет

- Configurar VLAN en Cisco Packet TracerДокумент22 страницыConfigurar VLAN en Cisco Packet TracerPorfin Alguien100% (1)

- Practica OpenvasДокумент20 страницPractica OpenvasNuñez Hernandez Jean CarlosОценок пока нет

- Comandos Más Importantes para Manejar Redes Desde CMD en WindowsДокумент4 страницыComandos Más Importantes para Manejar Redes Desde CMD en WindowsCarlos NavarroОценок пока нет

- Taller SSHДокумент11 страницTaller SSHJesús Marín Hernández100% (1)

- Laboratorio Servidores LinuxДокумент7 страницLaboratorio Servidores Linuxkirito shakuraОценок пока нет

- C#capa DatosДокумент29 страницC#capa DatosJoann QuinteroОценок пока нет

- Reporte Practica No. 2 REDESДокумент7 страницReporte Practica No. 2 REDESLudKaf0% (1)

- 7.1.2.4 Packet Tracer - Configuring VPNs (Optional)Документ9 страниц7.1.2.4 Packet Tracer - Configuring VPNs (Optional)C Omar DominguezОценок пока нет

- M6 - Seguridad en Redes TCPIPДокумент55 страницM6 - Seguridad en Redes TCPIPdjmiguОценок пока нет

- Beatriz Lizama Tarea6Документ9 страницBeatriz Lizama Tarea6Beatriz LizamaОценок пока нет

- Carlos Garcia Tarea6Документ6 страницCarlos Garcia Tarea6Carlos Ussiel Garcia EtterОценок пока нет

- Luis - Caceres - Tarea 6Документ7 страницLuis - Caceres - Tarea 6Luis Cáceres CruzОценок пока нет

- Capitulo 8Документ72 страницыCapitulo 8fherreraj100% (2)

- Arp SpoofingДокумент6 страницArp SpoofingAldo D'AndreaОценок пока нет

- Tarea Semana 6 - Luis MaizoДокумент5 страницTarea Semana 6 - Luis MaizoOrbis EduactionalОценок пока нет

- Tarea Semana 6Документ6 страницTarea Semana 6Cristian MontecinosОценок пока нет

- Protocolo Frame RelayДокумент4 страницыProtocolo Frame RelayrayОценок пока нет

- Historia de Las Redes EthernetДокумент8 страницHistoria de Las Redes EthernetGabriela MartinezОценок пока нет

- RollbackДокумент6 страницRollbackrayОценок пока нет

- Wire SharkДокумент6 страницWire SharkrayОценок пока нет

- Serie de FourierДокумент4 страницыSerie de FourierrayОценок пока нет

- COMPROMISOS - Fortalezas y debilidadesACOMPAÑAMIENTOY MONITOREOДокумент3 страницыCOMPROMISOS - Fortalezas y debilidadesACOMPAÑAMIENTOY MONITOREOAna Maria Canales MesonesОценок пока нет

- La Contribución de Ferenczi Al Fenómeno de La ContratransferenciaДокумент8 страницLa Contribución de Ferenczi Al Fenómeno de La ContratransferenciaAliciaОценок пока нет

- Trabajo Practico Laboratorio Nro 1 - Transitorio Metodo Clasico 2022Документ4 страницыTrabajo Practico Laboratorio Nro 1 - Transitorio Metodo Clasico 2022Ramiro LescanoОценок пока нет

- La Proporción ÁureaДокумент5 страницLa Proporción ÁureaSara FelixОценок пока нет

- Ejes de La Reinserción SocialДокумент5 страницEjes de La Reinserción SocialJUANОценок пока нет

- Ui Unidad3 BarriosДокумент6 страницUi Unidad3 Barriosmargarita ibarra ramirezОценок пока нет

- Tipos de TexturasДокумент2 страницыTipos de TexturasAntony CalelОценок пока нет

- Portafolio de Evidencias Primer Parcial: Dr. Guillermo de Jesús Collignon Navarro Lic. Medicina 8B2 - Parcial 1 - 13/03/23Документ18 страницPortafolio de Evidencias Primer Parcial: Dr. Guillermo de Jesús Collignon Navarro Lic. Medicina 8B2 - Parcial 1 - 13/03/23Perla Montserrat Salamanca BarbosaОценок пока нет

- Gingivitis DescamativaДокумент2 страницыGingivitis DescamativaNayОценок пока нет

- Antecedentes: Título Del 1 Ejemplo: Nombre Del Autor: Metodología UsadaДокумент29 страницAntecedentes: Título Del 1 Ejemplo: Nombre Del Autor: Metodología UsadaAlfredo Vilca MayoОценок пока нет

- MelanogénesisДокумент4 страницыMelanogénesisJeremias PalmeroОценок пока нет

- Plan Academia 2018-2019Документ11 страницPlan Academia 2018-2019Bences TorresОценок пока нет

- Solicitud reorganización WetcoДокумент9 страницSolicitud reorganización WetcoOscar Norberto Reyes PlaОценок пока нет

- TALLER 3 Tipos de PárrafosДокумент8 страницTALLER 3 Tipos de PárrafosAna Yancy SAОценок пока нет

- Historia de la administraciónДокумент13 страницHistoria de la administraciónanimena100% (1)

- Modelo ProbabilisticoДокумент18 страницModelo ProbabilisticoEmmanuel Olguin CarvajalОценок пока нет

- Diseño de Contadores en CascadaДокумент6 страницDiseño de Contadores en CascadaPrograma Ingeniería de Sistemas100% (4)

- Fonseca Rodríguez Apropiacion Espacio PublicoДокумент11 страницFonseca Rodríguez Apropiacion Espacio PublicoValeria CarbajalОценок пока нет

- Aves 1Документ51 страницаAves 1Vanesa Coto SolariОценок пока нет

- Base de Datos NoSQLДокумент23 страницыBase de Datos NoSQLstefaniОценок пока нет

- Notes 230426 205401Документ6 страницNotes 230426 205401JORGE IVAN ZAMORA RAMIREZОценок пока нет

- Prática 3 Tratamientos Térmicos y DurezaДокумент13 страницPrática 3 Tratamientos Térmicos y DurezaBryan Hernandez AlvaradoОценок пока нет

- Lumenes de AmpolletasДокумент20 страницLumenes de AmpolletasJosé Manuel Vergara ChapaОценок пока нет

- MB147Документ3 страницыMB147Giordani LlontopОценок пока нет

- TIPOS DE ARGUMENTOS EjerciciosДокумент1 страницаTIPOS DE ARGUMENTOS EjerciciosValeria salazar50% (2)

- Actividad 1 Xavier LopezДокумент14 страницActividad 1 Xavier LopezXavier LópezОценок пока нет

- Manual de Organizacion CESPT PDFДокумент213 страницManual de Organizacion CESPT PDFJesus DomОценок пока нет

- Clase 01Документ55 страницClase 01Miguel CruzОценок пока нет

- Materia RedaccionДокумент43 страницыMateria RedaccionJENIFFER MAGALY VARGAS SHIGUANGOОценок пока нет

- Conv ExcelДокумент1 страницаConv ExcelEricka PicoyОценок пока нет