Академический Документы

Профессиональный Документы

Культура Документы

Practica Permiso S

Загружено:

Hernan RodrigoОригинальное название

Авторское право

Доступные форматы

Поделиться этим документом

Поделиться или встроить документ

Этот документ был вам полезен?

Это неприемлемый материал?

Пожаловаться на этот документАвторское право:

Доступные форматы

Practica Permiso S

Загружено:

Hernan RodrigoАвторское право:

Доступные форматы

Usuarios y Grupos

Objetivos

Despus de completar esta seccin, los estudiantes deben ser

capaces de explicar el papel de los usuarios y grupos en un

sistema Linux y cmo son entendidos por el equipo.

Qu es un usuario?

Cada proceso (programa en ejecucin) en el sistema se ejecuta como

un usuario en particular. Cada archivo es propiedad de un usuario

en particular. El acceso a los archivos y directorios est

restringido por el usuario. El usuario asociado con un proceso en

ejecucin determina los archivos y directorios accesibles para ese

proceso.

El comando id se utiliza para mostrar informacin sobre el usuario

que ha iniciado la sesin actual. Tambin se puede solicitar

informacin bsica acerca de otro usuario pasando el nombre de

usuario de ese usuario como el primer argumento al comando id.

[Student@desktopx ~] $ id

Uid=1000(student) gid=1000(student) groups=1000(student),

10(wheel)

Context = unconfined_u:unconfined_r:unconfined_t: s0-s0:c0.c1023

Para ver el usuario asociado con un archivo o directorio, utilice

el comando 15 -1. La tercera columna muestra el nombre de usuario:

[Student@serverx ~] $ ls -l /tmp

Drwx------ 2 gdm gdm 4096 24 de enero a las 13:05 orbit-gdm

Drwx------ 2 student student 4096 Jan 25 20:40 orbit-student

-rw-r--r-- 1 root root 23574 Jan 24 13:05 postconf

Para ver la informacin del proceso, utilice el comando ps. El

valor predeterminado es mostrar slo los procesos en el shell

actual. Agregue la opcin a para ver todos los procesos con un

terminal. Para ver el usuario asociado a un proceso, incluya la

opcin u. La primera columna muestra el nombre de usuario:

Curso RedHat - Pgina 1 de 22

[Student@serverx ~] $ ps au

USUARIO PID% CPU% MEM VSZ RSS TTY STAT TIEMPO DE INICIO COMMAND

root 428 0.0 0.7 152768 14400 tty1 Ss + Feb03 0:04 /usr/bin/Xorg

root 511 0.0 0.0 110012 812 ttyS0 85+ Feb03 0:00 /sbin/agetty

root 1805 0,0 0,1 116040 2580 pts / 0 Ss Feb03 0:00 -bash

root 2109 0,0 0,1 178468 2200 pts / 0 S Feb03 0:00 su - student

Student 2110 0,0 0,1 116168 2864 pts / 0 S Feb03 0:00 ~ ba $ h

Student 3690 0,0 0,0 123368 1300 pts / 0 R + 11:42 0:00 ps au

La salida de los comandos anteriores muestra a los usuarios por

nombre, pero internamente el sistema operativo rastrea usuarios

por un nmero UID. El mapeo de nombres a nmeros se define en

bases de datos de informacin de cuenta. De forma predeterminada,

los sistemas utilizan un simple "archivo plano", el archivo

/etc/passwd, para almacenar informacin sobre los usuarios

locales. El formato de /etc/passwd sigue (siete campos separados

por dos puntos):

(1)Nombre de usuario: (2)password: (3)UID: (4)GID: (5)GECOS:

(6)/home/dir: (7)shell

(1) nombre de usuario es una asignacin de un UID a un nombre para

el beneficio de los usuarios humanos.

(2) Contrasea es donde, histricamente, las contraseas se

mantuvieron en un formato cifrado. Hoy en da, se almacenan en un

archivo separado llamado / etc / shadow.

(3) UID es un ID de usuario, un nmero que identifica al usuario

en el nivel ms fundamental.

(4) GID es el nmero de identificacin del grupo principal del

usuario. Los grupos sern discutidos en un momento.

(5) El campo GECOS es un texto arbitrario, que suele incluir el

nombre real del usuario.

(6) /Home/dir es la ubicacin de los datos personales del usuario

y los archivos de configuracin.

(7) shell Es un programa que se ejecuta como el usuario inicia

sesin. Para un usuario regular, normalmente es el programa que

proporciona el indicador de lnea de comandos del usuario.

Curso RedHat - Pgina 2 de 22

Qu es un grupo?

Al igual que los usuarios, los grupos tienen un nombre y un nmero

(GID). Los grupos locales se definen en /etc/group.

Grupos primarios

- Cada usuario tiene exactamente un grupo primario.

- Para los usuarios locales, el grupo primario est definido por

el nmero GID del grupo que aparece en el tercer campo de

/etc/passwd.

Normalmente, el grupo primario posee nuevos archivos creados por

el usuario.

Normalmente, el grupo primario de un usuario recin creado es un

grupo recin creado con el mismo nombre que el usuario. El usuario

es el nico miembro de este grupo privado de usuario (UPG).

Grupos suplementarios

- Los usuarios pueden ser miembros de cero o ms grupos

suplementarios.

- Los usuarios que son miembros suplementarios de grupos locales

se enumeran en el ltimo campo de la entrada del grupo en

/etc/group. Para grupos locales. La pertenencia al usuario se

determina mediante una lista de usuarios separados por comas que

se encuentran en el ltimo campo de la entrada del grupo en

/etc/group:

Groupname: password: GID: lista de usuarios en este grupo

La pertenencia a grupos adicionales se utiliza para ayudar a

garantizar que los usuarios tengan permisos de acceso a archivos y

otros recursos del sistema.

Curso RedHat - Pgina 3 de 22

Prctica: Conceptos de usuario y grupo

Haga coincidir los elementos a continuacin con sus contrapartes

en la tabla.

/etc/group /etc/passwd shell de inicio de sesin

Directorio principal GID UID grupo primario

Descripcin Palabra clave

Un nmero que identifica al usuario en el nivel ms fundamental

El programa que proporciona la lnea de comandos del usuario

Ubicacin de la informacin del grupo local

Ubicacin de los archivos personales del usuario

Un nmero que identifica al grupo en el nivel ms fundamental

Ubicacin de la informacin de la cuenta de usuario local

El cuarto campo de /etc/passwd

Curso RedHat - Pgina 4 de 22

Obtencin de acceso de superusuario

Objetivos

Despus de completar esta seccin, los estudiantes deben ser

capaces de ejecutar comandos como superusuario para administrar un

sistema Linux.

El usuario root

La mayora de los sistemas operativos tienen algn tipo de

superusuario, un usuario que tiene todo el poder sobre el sistema.

Este usuario de Red Hat Enterprise Linux es el usuario root. Este

usuario tiene el poder de anular los privilegios normales en el

sistema de archivos, y se utiliza para administrar y administrar

el sistema. Para realizar tareas como instalar o quitar software y

administrar archivos y directorios del sistema, el usuario debe

escalar los privilegios al usuario root.

La mayora de los dispositivos slo pueden ser controlados por

root, pero hay algunas excepciones. Por ejemplo, los dispositivos

extrables, como los dispositivos USB, pueden ser controlados por

un usuario normal. Por lo tanto, un usuario no root puede agregar

y quitar archivos y de otra manera administrar un dispositivo

extrable, pero slo se le permite a la raz administrar discos

duros "fijos" de forma predeterminada.

Este privilegio ilimitado, sin embargo, viene con responsabilidad.

Root tiene poder ilimitado para daar el sistema: eliminar

archivos y directorios, eliminar cuentas de usuario, agregar

backdoors, etc.

Si la cuenta raz est comprometida, alguien ms tendra control

administrativo del sistema. A lo largo de este curso, se animar a

los administradores a iniciar sesin como usuario normal ya

escalar privilegios para root slo cuando sea necesario.

La cuenta raz en Linux es aproximadamente equivalente a la cuenta

de administrador local en Windows.

En Linux, la mayora de los administradores del sistema inician

sesin en una cuenta de usuario sin privilegios y usan varias

herramientas para obtener temporalmente privilegios de root.

Curso RedHat - Pgina 5 de 22

Advertencia

Una prctica comn en Windows en el pasado es ingresar al sistema

con el usuario Administrador local directamente para realizar

funciones de administrador del sistema. Sin embargo, en Linux, se

recomienda que los administradores del sistema no deben iniciar

sesin directamente como root. En su lugar, los administradores

del sistema deben iniciar sesin como usuario no root y utilizar

otros mecanismos (su, sudo o PolicyKit, por ejemplo) para obtener

privilegios de superusuario temporalmente.

Al iniciar sesin como usuario administrativo, todo el entorno de

escritorio se ejecuta innecesariamente con privilegios

administrativos. En esa situacin, cualquier vulnerabilidad de

seguridad que normalmente slo comprometera la cuenta de usuario

tiene el potencial de comprometer todo el sistema.

En las versiones recientes de Microsoft Windows, Administrador

deshabilitado de forma predeterminada y funciones como el Control

de cuentas de usuario (UAC) se utilizan para limitar los

privilegios administrativos para los usuarios hasta que realmente

sea necesario. En Linux. El sistema PolicyKit es el equivalente

ms cercano al UAC.

Conmutacin de usuarios con su

El comando su permite al usuario cambiar a una cuenta de usuario

diferente. Si no se especifica un nombre de usuario, la cuenta

raz est implcita. Cuando se invoca como usuario habitual, se

mostrar un mensaje pidiendo la contrasea de la cuenta a la que

se est cambiando; Cuando se invoca como root, no es necesario

ingresar la contrasea de la cuenta.

su [-] <nombre de usuario>

[Student@desktopx ~] $ su -

Contrasea: redhat

[Root @ desktopx ~] #

El comando su nombre de usuario inicia un shell no de inicio de

sesin, mientras que el comando su-nombre de usuario inicia un

shell de inicio de sesin. La principal distincin es su -

configura el entorno de shell como si se tratara de un inicio de

sesin limpio como ese usuario, mientras su slo inicia un shell

como ese usuario con la configuracin del entorno actual.

En la mayora de los casos, los administradores quieren ejecutar

su - para obtener la configuracin normal del usuario.

Curso RedHat - Pgina 6 de 22

Nota

El comando su se utiliza con mayor frecuencia para obtener una

interfaz de lnea de comandos (shell) Que se est ejecutando como

otro usuario, normalmente root. Sin embargo, con la opcin -c,

puede utilizarse como las runas de la utilidad de Windows para

ejecutar un programa arbitrario como otro usuario.

Ejecutar comandos como root con sudo

Fundamentalmente, Linux implementa un modelo de permisos muy

grueso: root puede hacer todo, otros usuarios no pueden hacer nada

(relacionados con los sistemas). La solucin comn antes discutida

es permitir que los usuarios estndar se conviertan temporalmente

en "root" usando el comando su. La desventaja es que al actuar

como root, se otorgan todos los privilegios (y responsabilidades)

de root. No slo el usuario puede reiniciar el servidor web, sino

que tambin puede eliminar todo el directorio / etc. Adems, todos

los usuarios que requieran privilegio de superusuario de esta

manera deben conocer la contrasea de root.

El comando sudo permite que un usuario pueda ejecutar un comando

como root, o como otro usuario, basado en la configuracin del

archivo /etc/sudoers. A diferencia de otras herramientas como su,

sudo requiere que los usuarios introduzcan su propia contrasea

para la autenticacin, no la contrasea de la cuenta a la que

estn intentando acceder. Esto permite que un administrador

distribuya permisos finos a los usuarios para delegar tareas de

administracin del sistema, sin tener que repartir la contrasea

de root.

Por ejemplo, cuando sudo se ha configurado para permitir al

usuario que ejecute el comando usermod como root, el alumno podra

ejecutar el siguiente comando para bloquear una cuenta de usuario:

[Student@serverx -] $ sudo usermod -L nombre de usuario

[Sudo] password for student: contrasea

Un beneficio adicional al usar sudo es que todos los comandos

ejecutados con sudo se registran de forma predeterminada en

/var/log/secure.

[Student@serverX.~] $ sudo tail /var/log/secure

Feb 19 15:23:36 localhost sudo: student: TTY = pts / 0; PWD =

/home/student; USER = raz; COMMAND = /sbin/usermod -L student

Feb 19 15:23:36 localhost usermod [16325]: bloquear la contrasea

del usuario 'student'

Feb 19 15:23:47 localhost sudo: student: TTY = pts / 0; FWDz

/home/student; USER = root; COMMAND = /bin/tail /var/log/secure

Curso RedHat - Pgina 7 de 22

En Red Hat Enterprise Linux 7, todos los miembros de la rueda de

grupo pueden utilizar sudo para ejecutar comandos como cualquier

usuario, incluido root. Al usuario se le pedir su propia

contrasea. Esto es un cambio de Red Hat Enterprise Linux 6 y

anteriores. Los usuarios que eran miembros de la rueda de grupo no

obtuvieron este acceso administrativo de forma predeterminada en

RHEL 6 y anteriores.

Para habilitar un comportamiento similar en versiones anteriores

de Red Hat Enterprise Linux, utilice visudo para editar el archivo

de configuracin y descomente la lnea permitiendo que la rueda de

grupo ejecute todos los comandos.

[Root @ desktopx ~] # cat /etc/sudoers

... Salida omitida ...

## Permite que las personas en la rueda de grupo ejecuten todos

los comandos

% Wheel - ALL = (ALL) ALL

## Lo mismo sin una contrasea

#% Wheel ALL _ = (ALL) NOPASSWD: ALL

... Salida omitida ...

Advertencia

RHEL 6 no concede a la rueda de grupo ningn privilegio especial

de forma predeterminada. Los sitios que han estado utilizando este

grupo pueden ser sorprendidos cuando RHEL 7 concede

automticamente a todos los miembros de los privilegios de sudo de

rueda completa. Esto podra llevar a que usuarios no autorizados

obtengan acceso de superusuario a los sistemas RHEL 7.

Histricamente, la pertenencia a la rueda de grupo ha sido

utilizada por los sistemas UniXAlike para conceder o controlar el

acceso de superusuarios. '

La mayora de las aplicaciones de administracin del sistema con

una interfaz grfica de usuario utilizan PolicyKit para, solicitar

a los usuarios la autenticacin y administrar el acceso de root.

En Red Hat Enterprise Linux 7, PolicyKit tambin puede solicitar a

los miembros de la rueda de grupo su propia contrasea para

obtener privilegios de root cuando utilicen herramientas grficas.

Esto es similar a la manera en la que pueden "usar sudo para

obtener esos privilegios en el intrprete de comandos de la shell.

PolicyKit concede estos privilegios basados en su propia

configuracin, separados de sudo.

Curso RedHat - Pgina 8 de 22

Prctica de ejecutar comandos como root

Ejercicio guiado

En este laboratorio, practicar la ejecucin de comandos como

root.

Resultados

Utilice el comando su con y sin scripts de inicio de sesin para

cambiar de usuario. Utilice sudo para ejecutar comandos con

privilegios.

1.

Inicie sesin en el escritorio como estudiante con una contrasea

de estudiante.

2.

Abra una ventana con un indicador Bash.

3.

Selecciona Aplicaciones >> Utilidades >> Terminal.

Explore las caractersticas del entorno actual de acceso de los

estudiantes.

Vea la informacin del usuario y del grupo y muestre el directorio

de trabajo actual.

[Student@serverx ~] $ id

Uid = 1000 (student) gid = 1000 (student) grupos = 1000 (student),

10 (rueda)

Context = unconfined1uzunconfined fi r: unconfined_t: s0:s0:

c0.01023

[Student@serverx ~ j $ pwd

/home/student

Ver las variables que especifican el directorio de inicio y las

ubicaciones buscadas para archivos ejecutables.

[Student@serverx ~] $ echo $ HOME

/home/student

[Student@serverx ~] $ echo $ PATH

/usr/local/bin: /usr/local/sbin: /usr/bin: /usr/sbin: /bin: /sbin:

/home/student/.local/bin: /home/student/bin

Curso RedHat - Pgina 9 de 22

4.

Cambie a la raz sin el guin y explore las caractersticas del

nuevo entorno.

Convirtete en el usuario root en el intrprete de comandos de

shell.

[Student@serverx ~] $ su

Contrasea: redhat

Vea la informacin del usuario y del grupo y muestre el directorio

de trabajo actual.

Tenga en cuenta la identidad cambiada, pero no el directorio de

trabajo actual.

[Root@serverx student] # id

Uid = 0 (raz) gid = 0 (raz) grupos = 0 (raz)

Context = unconfined_u: unconfined_r: unconfined_t: s0-s0:

ce.c1023

[Root@serverx student] # pwd

/home/student

Ver las variables que especifican el directorio de inicio y las

ubicaciones buscadas para archivos ejecutables. Busque referencias

a las cuentas del estudiante y de la raz.

[Root@serverx student] # echo $ HOME

/root

[Estudiante de rootherverX] # echo $ PATH

/usr/local/bin: /usr/local/sbin: /usr/bin: /usr/sbin: /bin: /sbin:

/home/student/.local/bin: /home/student/bin

Salga de la shell para volver al usuario student.

[Root@servidorx student] # exit

exit

5.

Cambie a la raz con el guin y explore las caractersticas del

nuevo entorno.

Convirtete en el usuario root en el intrprete de comandos de

shell. Asegrese de que todos los scripts de inicio de sesin

tambin ejecutado.

[Student@serverx ~] $ su -

Contrasea: redhat

Curso RedHat - Pgina 10 de 22

Vea la informacin del usuario y del grupo y muestre el directorio

de trabajo actual.

[Root@serverx ~] # id

Uid = 0 (raz) gid = 0 (raz) grupos = 0 (raz)

Context = unconfinedwu: unconfined_r: unconfined_t: s0-s0:

c0.c1023

[Rootdserverx ~] # pwd

/root

Ver las variables que especifican el directorio de inicio y las

ubicaciones buscadas para archivos ejecutables. Busque referencias

a las cuentas del estudiante y de la raz.

[Root@serverx ~] # echo $ HOME

/root

[Root@serverx ~] # echo $ PATH

/Usr/local/sbin: /usr/local/bin: /sbin: /bin:

/usr/sbin:/usr/bin: /rooot/bin

Salga de la shell para volver al usuario estudiante.

[Root@serverx ~] # exit

cerrar sesin

6.

Ejecute varios comandos como estudiantes que requieren acceso

root.

Ver las ltimas 5 lneas de los /var/log/messages.

[Student@serverx ~] $ tail -5 /var/log/messages

tail: no se puede abrir '/var/log/messages' para lectura: Permiso

denegado

[Student@serverx ~] $ sudo tail -5 /var/log/messages

Feb 3 15:07:22 localhost su: (al root) root en pts / 0

Feb 3 15:10:01 localhost systemd: inicio Sesin 31 de user root.

Feb 3 15:10:01 localhost systemd: Inici la sesin 31 user root.

Feb 3 15:12:05 localhost su: (a root) root en pts / 0

Feb 3 15:14:47 localhost su: (al estudiante) root en pts / 0

Realice una copia de seguridad de un archivo de configuracin en

el directorio /etc.

[Student@serverx ~] $ cp /etc/motd /etc/motdOLD

Cp: no se puede crear el archivo regular '/etc/motdOLD': Permiso

denegado

[StudentherverX ~] $ sudo cp /etc/motd /etc/motdOLD

Curso RedHat - Pgina 11 de 22

Quite el archivo /etc/motdOLD que acaba de crear.

[Student@serverx ~] $ rm /etc/motdOLD

Rm: eliminar el archivo vaco regular protegido contra escritura

'/etc/motdOLD'? y

Rm: no se puede eliminar '/etc/motdOLD': Permiso denegado

[Student@serverx ~] $ sudo rm /etc/motdOLn

Edite un archivo de configuracin en el directorio anterior.

[Student@serverx ~] $ echo "Bienvenidos a la clase" >> /etc/motd

-bash: /etc/motd: Permiso denegado

[Student@serverx ~] $ sudo vim /etc/motd

Curso RedHat - Pgina 12 de 22

Administracin de cuentas de usuario locales

Objetivos

Despus de completar esta seccin, los estudiantes deben ser

capaces de crear, modificar, bloquear y eliminar cuentas de

usuario definidas localmente.

Gestin de usuarios locales

Se pueden utilizar varias herramientas de lnea de comandos para

administrar cuentas de usuario local.

Useradd crea usuarios

- useradd username establece valores por defecto razonables para

todos los campos en /etc/passwd cuando se ejecuta sin opciones. El

comando useradd no establece ninguna contrasea vlida de forma

predeterminada y el usuario no puede iniciar sesin hasta que se

establece una contrasea.

Useradd --help mostrar las opciones bsicas que se pueden

utilizar para anular los valores predeterminados. En la mayora de

los casos, las mismas opciones se pueden utilizar con el comando

usermod para modificar un usen existente

- Algunos valores predeterminados, como el rango de nmeros de UID

vlidos y reglas predeterminadas de envejecimiento de contrasea,

se leen desde el archivo /etc/login.defs. Los valores de este

archivo slo se utilizan cuando se crean nuevos usuarios. Un

cambio en este archivo no tendr ningn efecto en los usuarios

existentes.

Usermod modifica usuarios existentes

- usermod --help mostrar las opciones bsicas que se pueden

utilizar para modificar una cuenta. Algunas opciones comunes

incluyen:

Curso RedHat - Pgina 13 de 22

Opciones de usermod:

-c, --comment COMMENT Agregar un valor, como un nombre completo,

al campo GECOS.

-g, --gid GROUP Especifique el grupo principal de la cuenta de

usuario.

-G, -groups GROUPS Especifique una lista de grupos suplementarios

para la cuenta de usuario.

-a, --append Se utiliza con la opcin -G para agregar al usuario a

los grupos suplementarios mencionados sin quitar el usuario de

otros grupos.

-d, --home HOME_DIR Especifique un nuevo directorio de inicio para

la cuenta de usuario.

-m, --move-home Mueve un directorio personal de usuario a una

nueva ubicacin. Debe ser usado con la opcin -d.

-s, --shell SHELL Especifique un nuevo shell de inicio de sesin

para la cuenta de usuario.

-L, --lock Bloquea una cuenta de usuario.

-U, --unlock Desbloquear una cuenta de usuario.

Userdel elimina usuarios

- userdel nombre de usuario elimina el usuario de /etc/passwd,

pero deja el directorio de inicio intacto por defecto.

- userdel -r nombre de usuario elimina el usuario y el directorio

personal del usuario.

Advertencia

Cuando se elimina un usuario con userdel sin la opcin -r

especificada, el sistema tendr archivos que son propiedad de un

nmero de lD de usuario no asignado. Esto tambin puede ocurrir

cuando los archivos creados por un usuario eliminado existen fuera

de su directorio principal. Esta situacin puede provocar fugas de

informacin y otros problemas de seguridad.

En Red Hat Enterprise Linux 7 el comando useradd asigna a los

nuevos usuarios la primera UID disponible en el rango a partir de

UID 1000 o superior. (A menos que se especifique explcitamente

con la opcin -u UID). Es as como puede ocurrir una fuga de

informacin: si el primer nmero de UID libre se haba asignado

previamente a una cuenta de usuario que ya se ha eliminado del

sistema, el nmero UlD del usuario antiguo se reasignar al nuevo

usuario, Los archivos restantes del usuario anterior. El siguiente

escenario demuestra esta situacin:

Curso RedHat - Pgina 14 de 22

[Root@serverx ~] # useradd prince

[Root@serverx ~] # ls -l /home

Drwx------ 3 prince prince 74 feb 4 15:22 prince

[Root@serverx ~] # userdel prince

[Root@serverx -] # es -l /home

Drwx------ 3 1000 1000 74 feb 4 15:22 prncipe

[Root@serverx ~] # useradd bob

[Root@serverx ~] # ls -l /home

Drwx------ 3 bob hob 74 Feb 4 15:23 bob

Drwx------ 3 bOb bob 74 Feb 4 15:22 prncipe

Tenga en cuenta que bob ahora posee todos los archivos que el

prncipe posea una vez. Dependiendo de la situacin, una solucin

a este problema es quitar todos los archivos "sin propietario" del

sistema cuando se elimina el usuario que los cre. Otra solucin

es asignar manualmente los archivos "no recibidos" a un usuario

diferente. El usuario root puede encontrar archivos y directorios

"sin propietario" ejecutando: find / -nouser -o -nogroup 2>

/dev/null.

Id muestra informacin de usuario

- id mostrar la informacin del usuario, incluyendo el nmero de

UID del usuario y las pertenencias a grupos.

- id nombre de usuario mostrar informacin de usuario para el

nombre de usuario, incluyendo el nmero de usuario UlD y

pertenencias de grupo.

Passwd establece contraseas

- passwd nombre de usuario se puede utilizar para establecer la

contrasea inicial del usuario o cambiar la contrasea de ese

usuario.

- El usuario root puede establecer una contrasea para cualquier

valor. Se mostrar un mensaje si la contrasea no cumple los

criterios mnimos recomendados, pero le sigue un mensaje para

volver a escribir la nueva contrasea y todos los tokens se

actualizan correctamente.

[Root@serverx ~] # passwd student

Cambio de contrasea para el usuario student.

Nueva contrasea: redhat123

Curso RedHat - Pgina 15 de 22

MALA CONTRASEA: La contrasea falla en la comprobacin del

diccionario - se basa en una palabra del diccionario

Escribe tu nueva contrasea: redhat123

Passwd: todos los tokens de autenticacin actualizados

correctamente.

- Un usuario regular debe elegir una contrasea que tenga al menos

8 caracteres de longitud y no se base en una palabra de

diccionario, el nombre de usuario o la contrasea anterior.

rangos UID

Los nmeros especficos de UlD y los rangos de nmeros se utilizan

para propsitos especficos por Red Hat Enterprise Linux.

- UID 0 siempre est asignado a la cuenta de superusuario, root.

- UID 1200 es una gama de "usuarios del sistema" asignados

estticamente a los procesos del sistema por parte de Red Hat.

- UID 201-999 es una gama de "usuarios del sistema" utilizados por

los procesos del sistema que no poseen archivos en el sistema de

archivos. Normalmente se asignan dinmicamente desde el grupo

disponible cuando se instala el software que los necesita. Los

programas se ejecutan como usuarios de sistemas "sin privilegios"

para limitar su acceso a los recursos que necesitan para

funcionar.

- UID 1000+ es el rango disponible para la asignacin a usuarios

regulares.

Nota

Antes de Red Hat Enterprise Linux 7, la convencin era que UID 1-

499 se usaba para usuarios de un sistema y UlD 500+ para usuarios

regulares. Los intervalos predeterminados utilizados por useradd y

un groupadd se pueden cambiar en el archivo /etc/login.defs.

Curso RedHat - Pgina 16 de 22

Prctica: Creacin de usuarios con herramientas de lnea de

comandos

Ejercicio guiado

En este laboratorio, crear una serie de usuarios en su sistema

serverX, configurando y registrando una contrasea inicial para

cada usuario.

Resultados

Un sistema con cuentas de usuario adicionales.

1.

Inicie sesin en el escritorio como estudiante con una contrasea

de estudiante.

2.

Abra una ventana con un indicador Bash.

Selecciona Aplicaciones >> Utilidades >> Terminal.

3.

Convirtete en el usuario root en el intrprete de comandos de

shell.

[Student@serverx ~] $ su-

Contrasea: redhat

4.

Agregue el usuario juliet.

[Root@serverx ~] # useradd juliet

5.

Confirme que juliet se ha agregado examinando el archivo

/etc/passwd.

[Root@serverx ~] # tail -2 /etc/passwd

Tcpdump: x: 72: 72 :: /: /sbin/nologin

Juliet: x: 1001: 1001 :: /home/juliet: /bin/bash

6.

Utilice el comando passwd para inicializar la contrasea de

julief.

Curso RedHat - Pgina 17 de 22

[Root@serverx ~] # passwd juliet

Cambio de contrasea para el usuario juliet.

Nueva contrasea: juliet

MALA CONTRASEA: La contrasea tiene menos de 3 caracteres

Vuelva a escribir la nueva contrasea: juliet

Passwd: todos los tokens de autenticacin actualizados

correctamente.

7.

Contine aadiendo los usuarios restantes en los pasos siguientes

y establezca las contraseas iniciales.

[Root@serverx ~] # useradd romeo

[Root@serverx ~] # passwd romeo

Cambio de contrasea para el usuario romeo.

Nueva contrasea: romeo

MALA CONTRASEA: La contrasea tiene menos de 8 caracteres

Vuelva a escribir la nueva contrasea: romeo

Passwd: todos los tokens de autenticacin actualizados

correctamente.

hamlet

[Root@serverx ~] # useradd hamlet

[Root@serverx ~] # passwd hamlet

reba

[Root@serverx ~] # useradd reba

[Root@serverx ~] # passwd reba

dolly

[Root@serverx ~] # usuarioadd dolly

[Root@serverx ~] # passwd dolly

elvis

[Root@serverx ~] # useradd elvis

[Root@serverx ~] # passwd elvis

Curso RedHat - Pgina 18 de 22

Gestin de cuentas de grupos locales

Objetivos

Despus de completar esta seccin, los estudiantes deben ser

capaces de crear, modificar y eliminar cuentas de grupo definidas

localmente.

Gestin de grupos suplementarios

Un grupo debe existir antes de que un usuario pueda ser agregado a

ese grupo. Varias herramientas de lnea de comandos se utilizan

para administrar cuentas de grupo locales.

Groupadd crea grupos

- groupadd groupname sin opciones utiliza el siguiente GID

disponible del rango especificado en el archivo /etc/login.defs.

- La opcin -g GID se utiliza para especificar un GlD especfico.

[Student@serverx ~] $ sudo groupadd -g 5099 ateam

Nota

Dada la creacin automtica de grupos privados de usuarios

(GlD1000 +), generalmente se recomienda reservar una serie de

nmeros de GlD que se utilizarn para grupos. Un rango ms alto

evitar una colisin con un grupo de sistemas (GID 0-999).

- La opcin -r crear un grupo de sistemas utilizando un GID del

rango de los nmeros de GlD del sistema vlidos que figuran en

/etc/login. Defs archivo.

[Student@serverx ~] $ sudo groupadd -r appusers

Groupmod modifica los grupos existentes

- El comando groupmod se utiliza para cambiar un nombre de grupo a

una asignacin GID. La opcin -n se utiliza para especificar un

nuevo nombre.

[Student@serverx ~] $ sudo groupmod -n javaapp appusers

Curso RedHat - Pgina 19 de 22

La opcin -g se utiliza para especificar un nuevo GID.

[StudentherverX ~] $ sudo groupmod -g 6800 ateam

Groupdel elimina un grupo

- El comando groupdel eliminar un grupo.

[Student@serverx ~] $ sudo groupdel javaapp

- Un grupo no se puede quitar si es el grupo principal de

cualquier usuario existente. Al igual que con userdel, compruebe

todos los sistemas de archivos para asegurarse de que ningn

archivo siga siendo propiedad del grupo.

Usermod altera la pertenencia a un grupo

- La pertenencia a un grupo se controla con la gestin de

usuarios. Cambie el grupo principal de un usuario con usermod -g

groupname.

[Student@serverx ~] $ sudo usermod -g student student

- Aada un usuario a un grupo suplementario con usermod -aG

groupname nombre de usuario.

[Student@serverx ~] $ sudo usermod -aG whell elvis

Importante

El uso de la opcin -a hace que la funcin usermod funcione en

modo "append". Sin l, el usuario sera eliminado de todos los

dems grupos suplementarios.

Curso RedHat - Pgina 20 de 22

Prctica: Administracin de grupos mediante herramientas de

lnea de comandos

Ejercicio guiado

En este laboratorio. Agregar usuarios a grupos suplementarios

recin creados.

Resultados

El grupo de Shakespeare consiste en juliet, romeo, y aldea. El

grupo de artistas contiene reba, dolly y elvis.

1.

Convertirse en el usuario root en el indicador de shell.

[Student@serverx ~] $ su -

Contrasea: redhat

2.

Crear un grupo suplementario llamado Shakespeare con un ID de

grupo de 30000.

[Root@serverx ~] # groupadd -g 30000 Shakespeare

3.

Crear un grupo complementario llamado artistas.

[Root@serverx ~] # groupadd artistas

4.

Confirme que Shakespeare y artistas han sido agregados examinando

el archivo /etc/group.

[Root@serverx ~] # tail -5 /etc/group

Reba: x: 1004:

Dolly: x: 1005:

Elvis: x: 1006:

Shakespeare: x: 30000:

Artistas: x: 30001:

5.

Agregue el usuario juliet al grupo Shakespeare como un grupo

suplementario.

[Root@serverx ~] # usermod -G Shakespeare juliet

Curso RedHat - Pgina 21 de 22

6.

Confirme que se ha agregado juliet usando el comando id.

[Root@serverx ~] # id juliet

Uid = 1001 (juliet) gid = 1001 (juliet) grupos = 1001 (juliet),

30000 (shakespeare)

7.

Contine agregando los usuarios restantes a los grupos de la

siguiente manera:

Aada romeo y aldea al grupo de Shakespeare.

[Root@serverx ~] # usermod -G Shakespeare romeo

[Root@serverX ~] # usermod -G Aldea de Shakespeare

Aadir reba, dolly y elvis al grupo de artistas.

[Root@serverx ~] # usermod -G artistas reba

[Root- @ serverx -] # usermod -G artistas dolly

[Roomserverx ~] # usermod -G artistas elvis

Compruebe la pertenencia a grupos adicionales examinando el

archivo /etc/group.

[Root@serverx ~] # cola -5 /etc/group

Reba: x: 1004:

Dolly: x: 1005:

Elvis: x: 1006:

Shakespeare: x: 30000: julieta, romeo, aldea

Artistas: x: 30001: reba, dolly, elvis

Curso RedHat - Pgina 22 de 22

Вам также может понравиться

- 05 Capitulo5Документ29 страниц05 Capitulo5Jorge CastilloОценок пока нет

- Lab 04administracion AДокумент7 страницLab 04administracion Ajeferson stiv argueta hernandezОценок пока нет

- Laboratorio 13Документ9 страницLaboratorio 13wvaliente2011Оценок пока нет

- 3.6 Usuarios y Grupos, Gestión de Permisos e Instalación de Derechos en UbuntuДокумент41 страница3.6 Usuarios y Grupos, Gestión de Permisos e Instalación de Derechos en UbuntuDaniel TorresОценок пока нет

- Capitulo 13Документ17 страницCapitulo 13wvaliente2011Оценок пока нет

- Usuarios, Permisos y Servicios en LinuxДокумент12 страницUsuarios, Permisos y Servicios en LinuxFabioОценок пока нет

- ADMINISTRACION DE CUENTAS DE USUARIOS y SeguridadДокумент7 страницADMINISTRACION DE CUENTAS DE USUARIOS y SeguridadgatyguampoОценок пока нет

- Manejo de UsuariosДокумент18 страницManejo de UsuariosErick CamachoОценок пока нет

- Gestion de Usuario y Seguridad en LinuxДокумент20 страницGestion de Usuario y Seguridad en Linuxanon_370703719Оценок пока нет

- Tema 2 - Administración en LinuxДокумент30 страницTema 2 - Administración en Linuxnicolas_mihura_suarezОценок пока нет

- Administración de Usuarios LinuxДокумент13 страницAdministración de Usuarios LinuxRebecca HoltОценок пока нет

- Practica 1 (Pre-Reporte)Документ6 страницPractica 1 (Pre-Reporte)Arturo MontielОценок пока нет

- Seguridad - Guia1Документ7 страницSeguridad - Guia1JORGE DARYL LAGUNA UTRILLAОценок пока нет

- Guia de Comando 2 Usuarios y GruposДокумент12 страницGuia de Comando 2 Usuarios y GruposAlexander Marin AranguizОценок пока нет

- Contenido S08Документ18 страницContenido S08rrmrar2Оценок пока нет

- Video UserДокумент10 страницVideo UserRaisa Vanessa Orellana RiosОценок пока нет

- Linux - Leccion 3.2 Acceso A La CuentaДокумент12 страницLinux - Leccion 3.2 Acceso A La CuentaSergio SanchezОценок пока нет

- Taller Linux - 4Документ20 страницTaller Linux - 4borisОценок пока нет

- UD4 - Gestión de UsuariosДокумент23 страницыUD4 - Gestión de UsuariosNéstor Parra BrazálezОценок пока нет

- Modulo 3 - Primer Contacto Con LinuxДокумент21 страницаModulo 3 - Primer Contacto Con LinuxLaura Natalia ErmiagaОценок пока нет

- TEMA7Документ51 страницаTEMA7Yaneth Aquino gamarraОценок пока нет

- Practica 4-Yuliana Garcia-Montserrat PonceДокумент18 страницPractica 4-Yuliana Garcia-Montserrat PonceYukiAsunaОценок пока нет

- Administración de Usuarios en Ubuntu ServerДокумент8 страницAdministración de Usuarios en Ubuntu ServerGerardo OchoaОценок пока нет

- Pràctica 3 LinuxДокумент35 страницPràctica 3 Linuxgenis28Оценок пока нет

- Administración de Usuarios en LinuxДокумент13 страницAdministración de Usuarios en LinuxPatricio Acum SalinasОценок пока нет

- Administracion de UsuariosДокумент10 страницAdministracion de Usuariosalfredo oliveiraОценок пока нет

- Gestion UsuarioДокумент24 страницыGestion UsuarioDanbo AmazonОценок пока нет

- Administración de Usuarios en CentosДокумент6 страницAdministración de Usuarios en Centosjose maria muñozОценок пока нет

- LINUX - UD5 - Gestion de UsuariosДокумент40 страницLINUX - UD5 - Gestion de UsuariosShoner OrtizОценок пока нет

- Paso4 Mauricio MedinaДокумент22 страницыPaso4 Mauricio MedinajhonrgeОценок пока нет

- Arbol DirectoriosДокумент9 страницArbol DirectoriosalfredoОценок пока нет

- Sistemas OperativosДокумент33 страницыSistemas OperativosCarmen Cortes SanchezОценок пока нет

- Usuarios Grupo SДокумент7 страницUsuarios Grupo SKevin Daniel Antunez OrtizОценок пока нет

- Cap 13Документ16 страницCap 13Mariana NavarroОценок пока нет

- TSO 4G1 Olvera Emmanuel AC4Документ8 страницTSO 4G1 Olvera Emmanuel AC4Emmanuel Alejandro Olvera LeonОценок пока нет

- Comandos Linux Alma OfeliaДокумент6 страницComandos Linux Alma OfeliaAlma Amayo HdzОценок пока нет

- Laboratorio 14Документ7 страницLaboratorio 14wvaliente2011Оценок пока нет

- Informe 3 SoДокумент12 страницInforme 3 SoRodrigoViverosОценок пока нет

- UF1 - NF3 - Administración de Los Usuarios y GruposДокумент14 страницUF1 - NF3 - Administración de Los Usuarios y Gruposcristian urquietaОценок пока нет

- Gestión Usuarios y GruposДокумент36 страницGestión Usuarios y GruposJessica Mena MartinezОценок пока нет

- Sudo Sudoers y VisudoДокумент5 страницSudo Sudoers y VisudoJuan Pedro MartínezОценок пока нет

- 04-Usuarios Grupos Perfiles SeguridadДокумент15 страниц04-Usuarios Grupos Perfiles SeguridadIsmael Barranco RendónОценок пока нет

- Apuntes. Administración de Usuarios y Grupos. Gestión de ProcesosДокумент30 страницApuntes. Administración de Usuarios y Grupos. Gestión de ProcesosFer CebОценок пока нет

- Capitulo 14Документ23 страницыCapitulo 14wvaliente2011Оценок пока нет

- Comandos SolarisДокумент12 страницComandos Solarislaje250Оценок пока нет

- Administración de Usuarios y Grupos LinuxДокумент10 страницAdministración de Usuarios y Grupos LinuxEnrique Nuñez DatoОценок пока нет

- Clase 8 Unidad 2 Red HaT4Документ32 страницыClase 8 Unidad 2 Red HaT4RenexОценок пока нет

- N° 3-Gestión de Usuarios y GruposДокумент30 страницN° 3-Gestión de Usuarios y GruposKevin CorzoОценок пока нет

- Usuarios y Grupos de Usuarios en LinuxДокумент4 страницыUsuarios y Grupos de Usuarios en LinuxNico GonzaОценок пока нет

- Linux V - Usuarios y Permisos PDFДокумент36 страницLinux V - Usuarios y Permisos PDFNerea balibreaОценок пока нет

- TR1 - Alexander Meza Cordova - P1Документ10 страницTR1 - Alexander Meza Cordova - P1kiritocordova27Оценок пока нет

- Diario 26Документ5 страницDiario 26Luzbel TakagureОценок пока нет

- Practica 14Документ8 страницPractica 14boardstОценок пока нет

- Gestionar Usuarios y Grupos en Ubuntu Server 14.04 LTSДокумент18 страницGestionar Usuarios y Grupos en Ubuntu Server 14.04 LTSporque1992Оценок пока нет

- Taller 2 LinuxДокумент8 страницTaller 2 LinuxSergio CepedaОценок пока нет

- LinuxДокумент13 страницLinuxPablo David MoyaОценок пока нет

- Configuracion de Una Red TCP Ip 27 de MayoДокумент21 страницаConfiguracion de Una Red TCP Ip 27 de MayoDavid Josue Espejo LazoОценок пока нет

- Linux - Usuarios - Grupos - ContraseñasДокумент4 страницыLinux - Usuarios - Grupos - ContraseñasYou AzОценок пока нет

- Practica 4 Admin. Sist. LinuxДокумент17 страницPractica 4 Admin. Sist. LinuxAlex FerrerОценок пока нет

- Plan de EstudioДокумент2 страницыPlan de EstudioHernan RodrigoОценок пока нет

- Rutina 2.1Документ2 страницыRutina 2.1Hernan RodrigoОценок пока нет

- Segundo ParcialДокумент7 страницSegundo ParcialHernan RodrigoОценок пока нет

- Correcto Funcionamiento Del Mando ps4 en Windows 11 Por Bluetooth en PES 2021Документ3 страницыCorrecto Funcionamiento Del Mando ps4 en Windows 11 Por Bluetooth en PES 2021Hernan RodrigoОценок пока нет

- Fotos1 AveДокумент10 страницFotos1 AveHernan RodrigoОценок пока нет

- Rutina 2.2Документ3 страницыRutina 2.2Hernan RodrigoОценок пока нет

- Diagrama de NavegaciónДокумент1 страницаDiagrama de NavegaciónHernan RodrigoОценок пока нет

- Preguntero HДокумент9 страницPreguntero HHernan RodrigoОценок пока нет

- Modulo 1 - CompiladoДокумент31 страницаModulo 1 - CompiladoHernan RodrigoОценок пока нет

- PregunteronuevoauditoriaДокумент30 страницPregunteronuevoauditoriaHernan Rodrigo100% (1)

- Preguntero H-2021Документ4 страницыPreguntero H-2021Hernan RodrigoОценок пока нет

- Parcial 1 - Auditoría InformáticaДокумент7 страницParcial 1 - Auditoría InformáticaHernan RodrigoОценок пока нет

- Parcial1 - Inteligencia ActualizadoДокумент12 страницParcial1 - Inteligencia ActualizadoHernan RodrigoОценок пока нет

- Parcial 1 - Preguntero de Auditoría Informatica S21Документ4 страницыParcial 1 - Preguntero de Auditoría Informatica S21Hernan RodrigoОценок пока нет

- Tema II - La Ingenieria de Software PDFДокумент23 страницыTema II - La Ingenieria de Software PDFHernan RodrigoОценок пока нет

- NadaДокумент2 страницыNadaHernan RodrigoОценок пока нет

- Tutorial Rapido CSSДокумент25 страницTutorial Rapido CSSLeandro MartinezОценок пока нет

- Apunte Practicas Mod CADДокумент37 страницApunte Practicas Mod CADHernan RodrigoОценок пока нет

- Paisa JeДокумент3 страницыPaisa JeHernan RodrigoОценок пока нет

- Bootstrap y OtrosДокумент107 страницBootstrap y OtrosJavier RuizОценок пока нет

- Técnicos InformáticaДокумент3 страницыTécnicos InformáticaHernan RodrigoОценок пока нет

- Apunte Teorico Cad Fich PDFДокумент59 страницApunte Teorico Cad Fich PDFHernan RodrigoОценок пока нет

- Tema VI - OO - UMLДокумент44 страницыTema VI - OO - UMLHernan RodrigoОценок пока нет

- Fotografia NocturnaДокумент2 страницыFotografia NocturnaHernan RodrigoОценок пока нет

- Pes 2018 - Tacticas y EstrategiasДокумент3 страницыPes 2018 - Tacticas y EstrategiasHernan RodrigoОценок пока нет

- Fotografia NocturnaДокумент2 страницыFotografia NocturnaHernan RodrigoОценок пока нет

- Ingenieria Informatica 2006 IIДокумент34 страницыIngenieria Informatica 2006 IIDuarte GarzónОценок пока нет

- Cap5Mod2 SOLДокумент8 страницCap5Mod2 SOLHilda DìazОценок пока нет

- Coleccion Dee Jer Cici Os 01Документ22 страницыColeccion Dee Jer Cici Os 01olha_shОценок пока нет

- Ejercicios de EstadisticaДокумент12 страницEjercicios de EstadisticaESTRELLA LAUCATAОценок пока нет

- Física - Practica 2Документ24 страницыFísica - Practica 2Ana Cristina Calderon RiosОценок пока нет

- Dasein y Puesta en AbismoДокумент430 страницDasein y Puesta en AbismoJineth Ardila ArizaОценок пока нет

- El Universo Power PointДокумент17 страницEl Universo Power PointLissette Iturrieta GómezОценок пока нет

- Co Pid Grupo10Документ15 страницCo Pid Grupo10nooamooroosОценок пока нет

- Hoja 3 2020-21Документ4 страницыHoja 3 2020-21Jc LlamasОценок пока нет

- Fuerzas Que Intervienen en El MovimientoДокумент17 страницFuerzas Que Intervienen en El MovimientoLuis Alberto Lopez EstevaОценок пока нет

- Cromatografia de Liquidos de Alta ResolucionДокумент19 страницCromatografia de Liquidos de Alta ResolucionRafael GonzálezОценок пока нет

- Msds Cantesco p101s A Penetrante - Removible Por Solvente EsДокумент9 страницMsds Cantesco p101s A Penetrante - Removible Por Solvente EsAngel LR0% (1)

- Donald Davidson Sucesos MentalesДокумент14 страницDonald Davidson Sucesos MentalesHenry Mamani BautistaОценок пока нет

- Calcbosk-User-Manual Final 12202018 EspДокумент69 страницCalcbosk-User-Manual Final 12202018 EspSergio MoralesОценок пока нет

- Nivelacion9 Estadistica1PДокумент7 страницNivelacion9 Estadistica1PPaula CortesОценок пока нет

- Guia Grado 4º Fracciones PDFДокумент4 страницыGuia Grado 4º Fracciones PDFCristina ArmentaОценок пока нет

- Sensores AutomotrizДокумент10 страницSensores Automotrizedgardo100% (1)

- Actividad Caida Libre Realizada.Документ3 страницыActividad Caida Libre Realizada.Dorina CardenasОценок пока нет

- Práctica 2Документ4 страницыPráctica 2Eliecer CardenasОценок пока нет

- Unidad 2 - Recursividad.Документ8 страницUnidad 2 - Recursividad.Adan DuranОценок пока нет

- Linea A20Документ4 страницыLinea A20roedyОценок пока нет

- Cuestionario: El Tamaño y La Resistencia de Los Tubulares Que Los Arietes Pueden CizallarДокумент9 страницCuestionario: El Tamaño y La Resistencia de Los Tubulares Que Los Arietes Pueden CizallarVictoria Ramos100% (1)

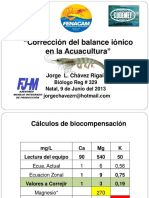

- II Curso de Aguas2 Natal 2013 1Документ32 страницыII Curso de Aguas2 Natal 2013 1Cláudio CastroОценок пока нет

- Taller N 1 - Estabilidad en Los Sistemas Electricos de PotenciaДокумент6 страницTaller N 1 - Estabilidad en Los Sistemas Electricos de PotenciaCarolCristinaGallegoLozanoОценок пока нет

- Hidrodinamica GlosarioДокумент3 страницыHidrodinamica GlosarioJOSE JESUS MARTINEZ ACOSTAОценок пока нет

- Accidentes Electricos en QuirofanoДокумент8 страницAccidentes Electricos en QuirofanoDaniela LopezОценок пока нет

- Apuntes - de - Obras - Hidraulica 003Документ23 страницыApuntes - de - Obras - Hidraulica 003sergio enriquezОценок пока нет

- l5 Circuitos de Corriente ContinuaДокумент8 страницl5 Circuitos de Corriente ContinuaLucía MarínОценок пока нет

- Apuntes Internado Examen EnfermeriaДокумент43 страницыApuntes Internado Examen EnfermeriaPaulina Andrea Placencia Jimenez100% (1)

- 1º Bachillerato. Física y QuímicaДокумент43 страницы1º Bachillerato. Física y QuímicaisabelОценок пока нет

- Omron Medidas en Espanol PPPДокумент15 страницOmron Medidas en Espanol PPPAraceli CamarilloОценок пока нет

- A Qué Se Le Llama Tolerancia en Una MediciónДокумент2 страницыA Qué Se Le Llama Tolerancia en Una MediciónEdgar Ojeda CastilloОценок пока нет

- TALLER TERCER CORTE-algebra y Trigonometria 29Документ30 страницTALLER TERCER CORTE-algebra y Trigonometria 29juan pablo riveraОценок пока нет