Академический Документы

Профессиональный Документы

Культура Документы

Impulsos Estratégicos

Загружено:

LegadoRegardRegard0 оценок0% нашли этот документ полезным (0 голосов)

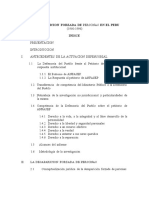

28 просмотров2 страницыIMPULSOS ESTRATÉGICOS

Оригинальное название

IMPULSOS ESTRATÉGICOS

Авторское право

© © All Rights Reserved

Доступные форматы

DOCX, PDF, TXT или читайте онлайн в Scribd

Поделиться этим документом

Поделиться или встроить документ

Этот документ был вам полезен?

Это неприемлемый материал?

Пожаловаться на этот документIMPULSOS ESTRATÉGICOS

Авторское право:

© All Rights Reserved

Доступные форматы

Скачайте в формате DOCX, PDF, TXT или читайте онлайн в Scribd

0 оценок0% нашли этот документ полезным (0 голосов)

28 просмотров2 страницыImpulsos Estratégicos

Загружено:

LegadoRegardRegardIMPULSOS ESTRATÉGICOS

Авторское право:

© All Rights Reserved

Доступные форматы

Скачайте в формате DOCX, PDF, TXT или читайте онлайн в Scribd

Вы находитесь на странице: 1из 2

::::::::::::::::::IMPULSOS ESTRATÉGICOS::::::::::

Wiseman utiliza el término impulsos estratégicos (strategic thrusts) para denominar

los movimientos que hace una empresa con el fin de ganar o mantener algún tipo

de ventaja competitiva. La TI sirve para apoyar uno o más de estos impulsos

estratégicos. Desde la perspectiva de Michael Porter existen tres estrategias

genéricas que de alguna forma se ponen en práctica por parte de la empresa:

liderazgo en costo, diferenciación y una estrategia de enfoque.

:::::::::::::EXPLICAR LA LEY DE MOORE:::::::::::::::::::::::::::::::

La ley de Moore fue ideada por el co-fundador de Intel, Gordon E. Moore. Se trata

de predicción simple: cada dos años la cantidad de transistores en un circuito

integrado se multiplicará por dos.

Ya está, ni más ni menos. Por lo tanto básicamente es una ley que predice la

potencia de los chips del futuro, qué podemos esperar de los fabricantes.

La ley de Moore nos hablaba de un futuro muy emocionante, con chips cada vez

más potentes que abriesen más posibilidades. Al admitir que no es posible

cumplirla, estamos admitiendo que nuestro futuro es más oscuro de lo que nos

gustaría admitir.

:::::::::::::::::::::::::TIPOS DE SISTEMAS DE INFORMACION::::::::::::::::::::::::::::::::::

Una empresa de negocios tiene sistemas para dar soporte a los distintos grupos de

nivelesde administración. Estos sistemas incluyen sistemas de procesamiento de

transacciones(TPS), sistemas de información gerencial (MIS), sistemas de soporte

de decisiones(DSS) y sistemas para inteligencia de negocios (BIS).

:::::::::::::::::::::::::::::::::::cliente-servidor:::::::::::::::::::::::::::::::::::::::

cliente-servidor, en la cual una computadora esla servidora y está pendiente de las

solicitudes que le hagan las computadoras clientes paradar respuesta a ellas. Este

esquema es más complejo y costoso que el anterior; bajo esta configuración los

clientes dependen del servidor, por lo que también se le conoce como red de

servidor dedicado

:::::::::::::::::::SOFTWARE MALICIOSO::::::::::::::::

Los programas de software malicioso se conocen como malware e incluyen una

variedad de amenazas, como virus de computadora, gusanos y caballos de Troya.

::::::::::::::COMPONENTES DE LA INFRAESTRUCTURA DE TI::::::::::::::::::::::

plataformas de hardware de computadora

plataformas de sistemas operativos

Aplicaciones de software empresariales

::::::::::::::::::::::Modelo de fuerzas competitivas de Porter::::::::::::::::::::::::::::::::::::::

En el modelo de fuerzas competitivas de Porter, la posición estratégica de la

empresa y sus tácticas se determinanno sólo mediante la competencia directa

tradicional, sino también mediante otras cuatro fuerzas en el entornode la industria:

nuevos participantes en el mercado, productos sustitutos, clientes y proveedores.

Вам также может понравиться

- Resumen de El nuevo ciclo empresarial de Charles H. FineОт EverandResumen de El nuevo ciclo empresarial de Charles H. FineОценок пока нет

- Copia de Clase 7 SIДокумент34 страницыCopia de Clase 7 SIjotab1016Оценок пока нет

- Sistemas Información EmpresasДокумент40 страницSistemas Información EmpresastreyciОценок пока нет

- Sistemas InformaticosДокумент7 страницSistemas InformaticosRaybel ValenzuelaОценок пока нет

- Minería de Datos: Guía de Minería de Datos para Principiantes, que Incluye Aplicaciones para Negocios, Técnicas de Minería de Datos, Conceptos y MásОт EverandMinería de Datos: Guía de Minería de Datos para Principiantes, que Incluye Aplicaciones para Negocios, Técnicas de Minería de Datos, Conceptos y MásРейтинг: 4.5 из 5 звезд4.5/5 (4)

- Importancia de los sistemas informáticos y sus componentesДокумент7 страницImportancia de los sistemas informáticos y sus componentesRaybel ValenzuelaОценок пока нет

- Universidad Tecnológica Del PerúДокумент9 страницUniversidad Tecnológica Del PerúAlex AriasОценок пока нет

- 1.1 Elementos Del SIMДокумент24 страницы1.1 Elementos Del SIMCarlos PiñaОценок пока нет

- Desarrollo de TRABAJO SEGURIDAD Y PRIVICIDAD DE LA INFORMACIONДокумент9 страницDesarrollo de TRABAJO SEGURIDAD Y PRIVICIDAD DE LA INFORMACIONMiguel CaicedoОценок пока нет

- 8Документ8 страниц8Nuri Tasilla UcedaОценок пока нет

- CIS Controls Version 7 SpanishДокумент71 страницаCIS Controls Version 7 SpanishManuel RojasОценок пока нет

- PU012 - Hack - Fundamentos de La Seguridad InformáticaДокумент3 страницыPU012 - Hack - Fundamentos de La Seguridad InformáticaJhonaz White HatОценок пока нет

- Información Sobre La SIMДокумент3 страницыInformación Sobre La SIMYolanda HernándezОценок пока нет

- Principios de Seguridad Informátca Ágil V1.0 Mayo2022Документ315 страницPrincipios de Seguridad Informátca Ágil V1.0 Mayo2022SidodiОценок пока нет

- Documento 4Документ4 страницыDocumento 4LUIS FELIPE VELASQUE QUISPEОценок пока нет

- U1T3 Resumen CarrilloAlexandraДокумент6 страницU1T3 Resumen CarrilloAlexandraAlexandra Carrillo HerreraОценок пока нет

- Unidad I SimДокумент101 страницаUnidad I SimOrlando TorresОценок пока нет

- Ensayo Sobre La Inteligencia en La Empresas y Los DatosДокумент4 страницыEnsayo Sobre La Inteligencia en La Empresas y Los DatosJiminson NateraОценок пока нет

- Ejercicio Intranet en Gama AsociadosДокумент5 страницEjercicio Intranet en Gama AsociadosMirella AllpajaОценок пока нет

- Big DataДокумент11 страницBig DataBetsy Margoth Acuña SantosОценок пока нет

- Trabajo2 Edwardmartinez Daniel Cantillana 27-06-22Документ16 страницTrabajo2 Edwardmartinez Daniel Cantillana 27-06-22Jose RiveroОценок пока нет

- 10 Herramientas de Monitoreo de La Web OscuraДокумент7 страниц10 Herramientas de Monitoreo de La Web OscuraOsvaldo QuezadaОценок пока нет

- Los Sistemas de InformacionnvaДокумент27 страницLos Sistemas de InformacionnvaCandido Antonio FranciscoОценок пока нет

- Aind5200 s9 Apunte13Документ7 страницAind5200 s9 Apunte13priscillaОценок пока нет

- Inteligencia de negocios para la toma de decisionesДокумент22 страницыInteligencia de negocios para la toma de decisionesWilber CoronadoОценок пока нет

- ¿Son Los Dss Solo para Empresas Grandes?: Por Alejandro Guzmán y Ernesto Chávez PonzanelliДокумент5 страниц¿Son Los Dss Solo para Empresas Grandes?: Por Alejandro Guzmán y Ernesto Chávez PonzanelliWilson Ticona MullisacaОценок пока нет

- Ensayo de Los Sistemas de InformaciónДокумент7 страницEnsayo de Los Sistemas de InformaciónJhoselin RodriguezОценок пока нет

- Unidad 1 Sistema de Informacion de MKTДокумент18 страницUnidad 1 Sistema de Informacion de MKTValeJordanОценок пока нет

- Ejemplos Tps Mis DssДокумент4 страницыEjemplos Tps Mis DssAlexis MullerОценок пока нет

- Tecnologia para EstudiarДокумент36 страницTecnologia para Estudiarevelyta.alvarezОценок пока нет

- Marco TeoricoДокумент4 страницыMarco TeoricoAndres ArchundiaОценок пока нет

- Infraestructura TI: qué es y elementos claveДокумент10 страницInfraestructura TI: qué es y elementos claveAmor Yadira MoralesОценок пока нет

- Qué Es Big DataДокумент7 страницQué Es Big Datayami feansОценок пока нет

- ProyectoДокумент13 страницProyectolinajuliethpaezОценок пока нет

- Análisis de Sistemas Diseño y MétodosДокумент6 страницAnálisis de Sistemas Diseño y MétodosisraelОценок пока нет

- Jose Rafael Nuñez Seccion 12Документ9 страницJose Rafael Nuñez Seccion 12saymon nuñezОценок пока нет

- 21PR0007 BROCHURE CIBERSEGURIDAD v5 BAJA PDFДокумент15 страниц21PR0007 BROCHURE CIBERSEGURIDAD v5 BAJA PDFKatherine Faba AltamiranoОценок пока нет

- Resumen Cap 1Документ8 страницResumen Cap 1alex jose cerda jimenezОценок пока нет

- Ejemplo de Un Ejercicio ResueltoДокумент3 страницыEjemplo de Un Ejercicio ResueltoIrela AlonsoОценок пока нет

- 2-Características Del Big DataДокумент7 страниц2-Características Del Big DataFlorencia MicheloudОценок пока нет

- Capítulo 2Документ6 страницCapítulo 2Pipe VegaОценок пока нет

- Seguridad Informatica - Camilo Mesa - Luis GutierrezДокумент7 страницSeguridad Informatica - Camilo Mesa - Luis GutierrezLuis Eduardo Gutierrez MorenoОценок пока нет

- Sistemas de Información en Las Empresas - Ejemplos y TiposДокумент6 страницSistemas de Información en Las Empresas - Ejemplos y TiposCarlos VilchezОценок пока нет

- CIS Controls Version 7 Spanish TranslationДокумент77 страницCIS Controls Version 7 Spanish Translationanpinom24Оценок пока нет

- Fundamentos de Redes de Telecomunicaciones y ServiciosДокумент155 страницFundamentos de Redes de Telecomunicaciones y ServiciosNoileh Socram100% (1)

- Trabajo SubirДокумент5 страницTrabajo Subirkatlin nayibe escandon naranjoОценок пока нет

- Actividad 5 Auditoria de SistemasДокумент9 страницActividad 5 Auditoria de SistemasEsteban Ospina lunaОценок пока нет

- Principales Características de Los FrameworksДокумент5 страницPrincipales Características de Los FrameworksCRISTIAN ALBERTO MARTINEZ VELASCOОценок пока нет

- m4 Informatica - Producto Integrado)Документ4 страницыm4 Informatica - Producto Integrado)Hector PuentesОценок пока нет

- TP FinalДокумент9 страницTP Finalfernanda herreraОценок пока нет

- Tarea 2 Tecnologia Aplicada A Los NegociosДокумент10 страницTarea 2 Tecnologia Aplicada A Los Negociosjimenezonassis94Оценок пока нет

- E Commerce LaudonДокумент5 страницE Commerce LaudonBrenda MaggОценок пока нет

- Ensayo-Seguridad InformaticaДокумент7 страницEnsayo-Seguridad InformaticaJuan MuñozОценок пока нет

- Guía para Cumplir Con La Normativa PCIДокумент7 страницGuía para Cumplir Con La Normativa PCIfaosito100% (1)

- Novedades y conceptos clave de sistemas de informaciónДокумент10 страницNovedades y conceptos clave de sistemas de informaciónGuido GallicetОценок пока нет

- Ventaja Estratégica y Tecnologías de InformaciónДокумент24 страницыVentaja Estratégica y Tecnologías de InformaciónRuben Castro QuispeОценок пока нет

- Módulo de Sistemas Informáticos Multiusuario y en RedДокумент39 страницMódulo de Sistemas Informáticos Multiusuario y en RedColi Man60% (5)

- Delitos InfoДокумент3 страницыDelitos InfoLegadoRegardRegardОценок пока нет

- WorldДокумент1 страницаWorldLegadoRegardRegardОценок пока нет

- República Del Perú1Документ4 страницыRepública Del Perú1Anii TorresОценок пока нет

- Uso de Las Normas OrtográficasДокумент9 страницUso de Las Normas OrtográficasLegadoRegardRegardОценок пока нет

- WorldДокумент1 страницаWorldLegadoRegardRegardОценок пока нет

- Administracion La-Organizacion - InformeДокумент37 страницAdministracion La-Organizacion - InformeLegadoRegardRegardОценок пока нет

- AlgunAlgunas Aclaraciones Previasas Aclaraciones PreviasДокумент3 страницыAlgunAlgunas Aclaraciones Previasas Aclaraciones PreviasLegadoRegardRegardОценок пока нет

- Capacidad Eléctrica de Un ConductorДокумент1 страницаCapacidad Eléctrica de Un ConductorLegadoRegardRegardОценок пока нет

- Hospital RegionalДокумент2 страницыHospital RegionalLegadoRegardRegardОценок пока нет

- Modelo RelacionalДокумент1 страницаModelo RelacionalLegadoRegardRegardОценок пока нет

- Informe de Práctica NДокумент1 страницаInforme de Práctica NLegadoRegardRegardОценок пока нет

- Conflicto Socio-Político Relaciones InternacionalesДокумент1 страницаConflicto Socio-Político Relaciones InternacionalesHorace GomezОценок пока нет

- Documento 11Документ2 страницыDocumento 11juan perezОценок пока нет

- 135 Capacidad ElectricaДокумент10 страниц135 Capacidad ElectricaJorge Alejandro Cano BellidoОценок пока нет

- Hospital RegionalДокумент2 страницыHospital RegionalLegadoRegardRegardОценок пока нет

- 10 Consejos para Destacar en La UniversidadДокумент3 страницы10 Consejos para Destacar en La UniversidadLegadoRegardRegardОценок пока нет

- Exclusion de CandidatosДокумент1 страницаExclusion de CandidatosLegadoRegardRegardОценок пока нет

- Derecho de SucesorioДокумент39 страницDerecho de SucesorioLegadoRegardRegardОценок пока нет

- Cargar Un Documento para Obtener Acceso GratisДокумент1 страницаCargar Un Documento para Obtener Acceso GratisLegadoRegardRegardОценок пока нет

- FiguraДокумент2 страницыFiguraLegadoRegardRegardОценок пока нет

- Aito WordДокумент282 страницыAito WordLegadoRegardRegardОценок пока нет

- AlgunAlgunas Aclaraciones Previasas Aclaraciones PreviasДокумент3 страницыAlgunAlgunas Aclaraciones Previasas Aclaraciones PreviasLegadoRegardRegardОценок пока нет

- CaratulaДокумент2 страницыCaratulaLegadoRegardRegardОценок пока нет

- AlgunAlgunas Aclaraciones Previasas Aclaraciones PreviasДокумент3 страницыAlgunAlgunas Aclaraciones Previasas Aclaraciones PreviasLegadoRegardRegardОценок пока нет

- 10 Consejos para Destacar en La UniversidadДокумент3 страницы10 Consejos para Destacar en La UniversidadLegadoRegardRegardОценок пока нет

- CaratulaДокумент2 страницыCaratulaLegadoRegardRegardОценок пока нет

- CaratulaДокумент2 страницыCaratulaLegadoRegardRegardОценок пока нет

- Fallas TornoДокумент2 страницыFallas TornoElva Yasmin Soto TorresОценок пока нет

- El Sistema OperativoДокумент6 страницEl Sistema OperativoEsther Romero100% (1)

- Tipo de Papel Canson o MicaДокумент3 страницыTipo de Papel Canson o MicaVictorSsantosОценок пока нет

- Mantenimiento de Computadoras y LaptopsДокумент21 страницаMantenimiento de Computadoras y LaptopsAndres BastidasОценок пока нет

- Boletín de Uso Correcto Del SPLIT en Caja de Cambios Manual VT2214B-VT2514BДокумент4 страницыBoletín de Uso Correcto Del SPLIT en Caja de Cambios Manual VT2214B-VT2514BLucas Romero100% (1)

- Examen Ccna PDFДокумент276 страницExamen Ccna PDFZarina MalaveОценок пока нет

- Desmontaje y montaje de compresorДокумент27 страницDesmontaje y montaje de compresorFernando Víctor75% (4)

- Medir Distancia Con Sensor UltrasonicoДокумент4 страницыMedir Distancia Con Sensor UltrasonicoAntonio Jara ChavezОценок пока нет

- Justificacion TesisДокумент3 страницыJustificacion TesisAkk KimОценок пока нет

- INTERGRAPH-ORTHOGEN Spanish PDFДокумент2 страницыINTERGRAPH-ORTHOGEN Spanish PDFmikimecОценок пока нет

- Potenciometro 500k DatasheedДокумент3 страницыPotenciometro 500k DatasheedJean Pierre Rivera BaldeonОценок пока нет

- Perkins de Usuario Serie 2806C-E18Документ64 страницыPerkins de Usuario Serie 2806C-E18Jonathan Bareño100% (2)

- R-O-01 Planilla Recepcion de MuestrasДокумент2 страницыR-O-01 Planilla Recepcion de MuestrasUv Vu0% (2)

- Código de Pitidos de La BIOSДокумент9 страницCódigo de Pitidos de La BIOSFERNANDO JOSEОценок пока нет

- Diagnóstico y solución de fallas comunes en televisores Sony BA-4Документ8 страницDiagnóstico y solución de fallas comunes en televisores Sony BA-4Ismael 8877Оценок пока нет

- Impresora Evolis Dualys 3Документ2 страницыImpresora Evolis Dualys 3Miguel PerezОценок пока нет

- Transmisión Digital y CódigosДокумент51 страницаTransmisión Digital y CódigosfrancofoОценок пока нет

- Tabla de Drivers PDFДокумент1 страницаTabla de Drivers PDFcampostОценок пока нет

- Informe Final de ProyectoДокумент87 страницInforme Final de ProyectoLeonor Raquel RodriguezОценок пока нет

- Activo Fijo Depreciacion Sector PublicoДокумент96 страницActivo Fijo Depreciacion Sector PublicoAlexander Ríos VegaОценок пока нет

- El Sistema de Ficheros Ext3Документ14 страницEl Sistema de Ficheros Ext3Daniel Oswaldo Perez RamirezОценок пока нет

- 1.3 CADCAMdocxДокумент3 страницы1.3 CADCAMdocxVazquez J ManuОценок пока нет

- Ejemplo de Trabajo Escrito 10°Документ15 страницEjemplo de Trabajo Escrito 10°Juan Carlos Herrera RohenesОценок пока нет

- El Procesador y Sus Registros Internos 1.2Документ8 страницEl Procesador y Sus Registros Internos 1.2M Fabian Isidoro QuinoОценок пока нет

- Historia y Evolución Del Disco DuroДокумент3 страницыHistoria y Evolución Del Disco Durobennetthameth953Оценок пока нет

- Scratch2Cards EsДокумент12 страницScratch2Cards EsmilachoОценок пока нет

- Plafotarma MF Power FlexДокумент53 страницыPlafotarma MF Power FlexVandreison BussОценок пока нет

- Zoom F8 Multitrack Field Recorder (Manual de Instrucciones)Документ140 страницZoom F8 Multitrack Field Recorder (Manual de Instrucciones)Nguyen HueОценок пока нет

- Transmisor de Temperatura Hart Modelo 3144p de Rosemount DataДокумент28 страницTransmisor de Temperatura Hart Modelo 3144p de Rosemount DataDaniel Eduardo Pereira GarciaОценок пока нет

- Taller #1Документ6 страницTaller #1FITO100% (1)