Академический Документы

Профессиональный Документы

Культура Документы

Seguridad

Загружено:

alu2591Авторское право

Доступные форматы

Поделиться этим документом

Поделиться или встроить документ

Этот документ был вам полезен?

Это неприемлемый материал?

Пожаловаться на этот документАвторское право:

Доступные форматы

Seguridad

Загружено:

alu2591Авторское право:

Доступные форматы

Victoria Martínez-Gandía Bondi

1º BACHILLERATO

TECNOLOGÍAS DE LA INFORMACIÓN Y LA

COMUNICACIÓN

TÉRMINOS SOBRE SEGURIDAD INFORMÁTICA →

● ¿Qué son Hackers?

Todo aquel experto informático que utiliza sus conocimientos técnicos para superar un problema,

normalmente asociado a la seguridad. Habitualmente se lo utiliza en informáticos con conocimientos

en seguridad y con la capacidad de detectar errores o fallos en sistemas informáticos para luego

informar de los fallos a los desarrolladores del software encontrado vulnerable o a todo el público.

- Tipos de Hackers según su conducta

→ BLACK HATS: es una clase de hacker dedicada a la obtención y explotación de

vulnerabilidades en sistemas de información, bases de datos, redes informáticas, sistemas

operativos, determinados productos de software.

Normalmente en busca de sus propios beneficios.

→ WHITE HATS: Es una clase de hacker dedicado a la corrección de vulnerabilidades de software,

definición de metodologías, medidas de seguridad y defensa de sistemas

→ GRAY HATS: Es una clase de hacker que se dedica tanto a la obtención y explotación de

vulnerabilidades como a la defensa y protección de sistemas.

Sus actividades se encuentran en algún punto entre las desempeñadas por los white hackers y los

black hackers.

→ HACKTIVISMO: En algunas ocasiones, algunos hackers utilizan sus conocimientos para apoyar

algún tipo de actividad política con fines sociales (frecuentemente relacionadas con la libertad de

expresión) este tipo de tendencias son una de las bases principales de grupos de hackers que

utilizan sus conocimientos como herramienta contra estados y gobiernos represivos, frecuentemente

este tipo de grupos intentan promover la libertad en todos los aspectos sin el uso de la violencia.

● ¿Qué son los virus?

Un virus es un software que tiene por objetivo de alterar el funcionamiento normal de cualquier tipo

de dispositivo informático, sin el permiso o el conocimiento del usuario, principalmente para lograr

fines maliciosos sobre el dispositivo.

→ GUSANOS: Es un malware que tiene la propiedad de duplicarse a sí mismo.

Los gusanos utilizan las partes automáticas de un sistema operativo que generalmente son invisibles

al usuario.Los gusanos informáticos se propagan de computadora a computadora, pero a diferencia

de un virus, tiene la capacidad a propagarse sin la ayuda de una persona. Lo más peligroso de los

gusanos informáticos es su capacidad para replicarse en el sistema informático, por lo que una

computadora podría enviar cientos o miles de copias de sí mismo, creando un efecto devastador a

gran escala.

→ TROYANOS: En informática, se denomina caballo de Troya, o troyano, a un malware que se

presenta al usuario como un programa aparentemente legítimo e inofensivo, pero que, al ejecutarlo,

le brinda a un atacante acceso remoto al equipo infectado.

● ¿Qué son las extensiones de los archivos?

Es una cadena de caracteres anexada al nombre de un archivo, usualmente precedida por un punto.

● ¿Para qué sirven las extensiones de los archivos?

Su función principal es diferenciar el contenido del archivo de modo que el sistema operativo

disponga el procedimiento necesario para ejecutarlo o interpretarlo, sin embargo, la extensión es

solamente parte del nombre del archivo y no representa ningún tipo de obligación respecto a su

contenido.

● ¿Qué se debe hacer para ver las extensiones de los archivos?

Por lo tanto, abrimos el explorador de Windows, seleccionamos la pestaña Vista y nos dirigimos

hasta la sección mostrar u ocultar. Aquí veremos tres opciones, entre la que encontraremos la casilla

que permite indicar si queremos que se muestren las extensiones de nombre de archivo. Una vez

marcada esta casilla comenzaremos a ver cómo en el explorador de archivos aparecen las

extensiones de todo tipo de archivos.

● ¿Cuál es la página del Ministerio de Industria que informa al

usuario tanto de los último virus como de utilidades de

descarga gratuitos, entre otras cosas?

● Proxys

Un proxy, o servidor proxy, en una red informática, es un servidor —programa o dispositivo—, que

hace de intermediario en las peticiones de recursos que realiza un cliente a otro servidor

● Dirección Ip

Una dirección IP es un número que identifica, de manera lógica y jerárquica, a una Interfaz en red

(elemento de comunicación/conexión) de un dispositivo (computadora, tableta, portátil, smartphone)

que utilice el protocolo IP

● Protocolos:

→ http: El Protocolo de transferencia de hipertexto (en inglés: Hypertext Transfer Protocol o HTTP)

es el protocolo de comunicación que permite las transferencias de información en la World Wide Web

→ https: El Protocolo seguro de transferencia de hipertexto (en inglés: Hypertext Transport Protocol

Secure o HTTPS), es un protocolo de aplicación basado en el protocolo HTTP, destinado a la

transferencia segura de datos de Hipertexto, es decir, es la versión segura de HTTP.

● Spam

Correo electrónico no solicitado que se envía a un gran número de destinatarios con fines

publicitarios o comerciales.

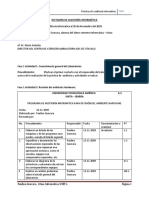

● NOTICIA RELACIONADA

https://www.abc.es/tecnologia/redes/abci-riesgo-miles-datos-personales-escuela-negocios-iese-

hackeo-201809171020_noticia.html

→ FECHA: 17/09/2018

→ MEDIO EN EL QUE ESTÁ PUBLICADO: Digital

→ RESUMEN: Miles de datos personales en riesgo por una vulnerabilidad. El grupo de

«hacktivistas» llamado La Nueve, bastión español de la red Anonymous, ha asumido la autoría de un

ciberataque a la base de datos de la escuela de negocios IESE. El centro de estudios ha reconocido

el incidente que se ha producido en la web de compras de productos y publicaciones. En

declaraciones a este diario, ha asegurado que se ha iniciado una investigación para valorar el

alcance, aunque insisten en que, por el momento, «la información es reducida».

→ OPINIÓN: Mi opinión es que deberían de

haber más medidas de seguridad cuando se

trata de datos personales en empresas o

bases de datos para que incidentes como ese

no pase y nuestros datos estén seguros y

sigan siendo privados.

Вам также может понравиться

- Curso de Cerrajeria PDFДокумент210 страницCurso de Cerrajeria PDFMiguel100% (1)

- FT-SST-057 Formato Inspeccion de HerramientasДокумент1 страницаFT-SST-057 Formato Inspeccion de HerramientasConnie Baron100% (2)

- Retiro DesafiliacionДокумент4 страницыRetiro DesafiliacionMaría José Redondo NadadОценок пока нет

- Safety Integrity Level - WikipediaДокумент3 страницыSafety Integrity Level - WikipediaRicardo VillalongaОценок пока нет

- Guía de Informática 4to Año-AbrilДокумент10 страницGuía de Informática 4to Año-AbrilJonatha RivasОценок пока нет

- Configuración de DdnsДокумент11 страницConfiguración de DdnsdresdelmineОценок пока нет

- 001 Manual AFrameДокумент20 страниц001 Manual AFramesergioОценок пока нет

- Seguridad en Los Procesos E.CAOДокумент13 страницSeguridad en Los Procesos E.CAOPIDОценок пока нет

- Manual MintelДокумент56 страницManual MintelguapoespocoОценок пока нет

- S DesДокумент14 страницS DesIvan Kndia KntuОценок пока нет

- Certificado Maday Guadalupe Obispo HilarioДокумент2 страницыCertificado Maday Guadalupe Obispo HilarioAle TorreОценок пока нет

- Registro AEAI581119LB0Документ1 страницаRegistro AEAI581119LB0Julian BogarinОценок пока нет

- Manual Routes Cisco E1000Документ35 страницManual Routes Cisco E1000Aja NewmanОценок пока нет

- InteroperabilidadДокумент1 страницаInteroperabilidadGonzalo AngaritaОценок пока нет

- Docsity Cuadernillo 3er Bloque CarpinteriaДокумент52 страницыDocsity Cuadernillo 3er Bloque CarpinteriaNaerBulldog XDОценок пока нет

- SI-ISO27001 - Tarea 03Документ30 страницSI-ISO27001 - Tarea 03JuanMarceloChamorroAvendañoОценок пока нет

- SierraДокумент86 страницSierraEnder Contreras Diaz100% (1)

- Análisis de La Película "The Imitation Game"Документ1 страницаAnálisis de La Película "The Imitation Game"Jimena HernandezОценок пока нет

- Estudio GR 2023 PDFДокумент37 страницEstudio GR 2023 PDFNelson ArturoОценок пока нет

- Ciberseguridad: Fundamentos deДокумент1 страницаCiberseguridad: Fundamentos deDiana FuentesОценок пока нет

- Anyplace ControlДокумент7 страницAnyplace ControlEdwArd VaRgasОценок пока нет

- Afiliate ImssДокумент3 страницыAfiliate Imssg7479547Оценок пока нет

- Lista Desplegable Dependientes y Opciones de SeguridadДокумент7 страницLista Desplegable Dependientes y Opciones de SeguridadOscar Orlando Vidales LopezОценок пока нет

- Fundamentos Del Cómputo en La Nube Actividad 2 IncompletaДокумент3 страницыFundamentos Del Cómputo en La Nube Actividad 2 IncompletaAna Marcela PerezОценок пока нет

- Papeles de Trabajo Dictamen de Auditoria InformaticaДокумент16 страницPapeles de Trabajo Dictamen de Auditoria InformaticaRoman EdrromanОценок пока нет

- Evaluación Orden y Aseo, Riesgo Locativo y Prev Caidas PDFДокумент1 страницаEvaluación Orden y Aseo, Riesgo Locativo y Prev Caidas PDFjcarregaОценок пока нет

- CurpДокумент1 страницаCurpBryan Antuan HernándezОценок пока нет

- DJWBWДокумент1 страницаDJWBWDanel SanchezОценок пока нет

- Cómo Descifrar Un Código SecretoДокумент21 страницаCómo Descifrar Un Código SecretoGuerra VangelisОценок пока нет

- Delito Contra La Intimidad - Informática Forense ColombiaДокумент9 страницDelito Contra La Intimidad - Informática Forense ColombiaLeon BetancourtОценок пока нет