Академический Документы

Профессиональный Документы

Культура Документы

Seguridad Rivas Tarea 2

Загружено:

Daniiel RivasАвторское право

Доступные форматы

Поделиться этим документом

Поделиться или встроить документ

Этот документ был вам полезен?

Это неприемлемый материал?

Пожаловаться на этот документАвторское право:

Доступные форматы

Seguridad Rivas Tarea 2

Загружено:

Daniiel RivasАвторское право:

Доступные форматы

EL ATAQUE CAMBIÓ LA FORMA DE ASEGURAR LOS DATOS DE LAS

EMPRESAS

Los centros de replicación en la Red, alojados lejos de las empresas, permiten

reanudar el negocio en minutos

El 11 de septiembre se produjo el mayor desastre de la corta historia de la

informática. Las compañías especializadas en la recuperación de desastres

informáticos se vieron obligadas a recordar a los angustiados clientes que trabajaban

en el World Trade Center (WTC) que la informática, sin copias de seguridad, no es

milagrosa.

El ataque terrorista confirmó la pujanza del modelo de informática basado en la Red.

Sun Microsystems, defensor a ultranza de este modelo, había predicado con el

ejemplo. Los 346 empleados de su oficina comercial, situada en la planta 25ª de la

Torre 2 del World Tarde Center, tuvieron mucha suerte cuando consiguieron escapar

con vida.

Después, también tuvieron el premio profesional porque su información se había

salvado al usar ordenadores sin disco duro, que guardan la información en el sistema

corporativo centralizado de la empresa, que se replica además en tres servidores

repartidos en distintas ubicaciones y a la que se puede acceder a través de Internet.

'Esta capacidad es clave en empresas que, como en el caso de algunos brokers

alojados en los edificios del WTC, pierden 6.600 millones de euro por cada hora de

parada', explica Gerardo Gómez, responsable de desarrollo de negocio en Sun. 'La

red es clave', admite José Luis Solla, 'pero lo fundamental es el almacenamiento'.

CENTROS DE COPIADO

El software especializado mejora sin cesar la gestión automática de las copias de

seguridad. Las tecnologías SAN y NAS se encargan de centralizar la información de

los distintos departamentos en granjas de servidores, que actúan como un único

ordenador central.

El siguiente escalón de la seguridad, obligatorio en los sistemas informáticos

críticos, son los centros de replicación en red, alojados físicamente lejos de las sedes

de las empresas y que tras una caída del sistema deben permitir la reanudación del

negocio en el menor tiempo posible. Esta tecnología existe y es efectiva, pero hay

que implantarla y correctamente. Precisamente porque no disponían de ella se

hicieron realidad las peores pesadillas de los administradores de redes de algunas de

las empresas que tenían su sede en las Torres Gemelas. También en este caso la

imprevisión fue el mejor aliado de Bin Laden. El máximo responsable de EMC en

España explica que el trabajo en la Red es más efectivo porque reduce costes y

riesgos de seguridad.

Pero para asegurar la continuidad del negocio de modo racional hay que centralizar

antes los sistemas de almacenamiento conectados a la red, superando de este modo

el actual modelo de informática distribuida, que ha sido muy creativo, pero que es

menos productivo ya que multiplica los espacios vacíos.

'Replicar un almacenamiento disperso es una tarea imposible; si está centralizado es

más fácil', añade Solla. Desde el punto de vista del mercado del software de

seguridad, los atentados han actuado de revulsivo. Los analistas han redoblado sus

llamadas a la responsabilidad y algunos fabricantes -BMC, Veritas, EMC, HP, Sun

e IBM- han reforzado sus catálogos para afrontar el previsible aumento de la

demanda.

Computer Associates anunció una gran ofensiva de productos de seguridad

corporativa, con herramientas que garantizan la realización de backups en la Red en

tiempo real, en bases de datos relacionales capaces de alcanzar velocidades de 1,56

terabytes por hora.

Efectivamente, la facturación del software de seguridad aumentó, aunque no tanto

como predijo Gartner Dataquest, que esperaba que el mercado mundial facturara este

año 4.300 millones de euros, el 18% más que en 2001, y no será tanto, pero por culpa

de la crisis económica.

Вам также может понравиться

- Ley #29733Документ5 страницLey #29733Daniiel RivasОценок пока нет

- VillancicoДокумент3 страницыVillancicoDaniiel Rivas100% (1)

- Manejo e Pila EjerciciosДокумент13 страницManejo e Pila EjerciciosDaniiel RivasОценок пока нет

- Programación IIДокумент23 страницыProgramación IIDaniiel RivasОценок пока нет

- Manejo de Archivos en JavaДокумент35 страницManejo de Archivos en Javamarkos8m284159Оценок пока нет

- Ecorregiones Del PeruДокумент13 страницEcorregiones Del PeruDaniiel RivasОценок пока нет

- Régimen laminar vs turbulentoДокумент14 страницRégimen laminar vs turbulentoDaniiel RivasОценок пока нет

- Acoplamientos FinalДокумент13 страницAcoplamientos FinalDaniiel RivasОценок пока нет

- Prototipo de Trabajo Final Diseño de SistemasДокумент80 страницPrototipo de Trabajo Final Diseño de SistemasDaniiel RivasОценок пока нет

- Curvas HorizontalesДокумент8 страницCurvas HorizontalesDaniiel RivasОценок пока нет

- Problemas C#Документ12 страницProblemas C#Daniiel RivasОценок пока нет

- Sistemas LinealesДокумент1 страницаSistemas LinealesDaniiel RivasОценок пока нет

- Simulación y Análisis de Modelos EstocásticosДокумент288 страницSimulación y Análisis de Modelos EstocásticosAngel Zarate100% (1)

- Promesa de GuerraДокумент12 страницPromesa de GuerraDaniiel RivasОценок пока нет

- Problemas C#Документ14 страницProblemas C#Daniiel RivasОценок пока нет

- Trayectorias de ProyectilesДокумент8 страницTrayectorias de ProyectilesDaniiel RivasОценок пока нет

- El Amor Que SantificaДокумент6 страницEl Amor Que SantificaAguas de Mar CartagenaОценок пока нет

- Diagnosticos Diferenciales Del Exantema Palmoplantar en AdultosДокумент3 страницыDiagnosticos Diferenciales Del Exantema Palmoplantar en AdultosOswaldo MorenoОценок пока нет

- Aprendizaje AutonomoДокумент10 страницAprendizaje AutonomoItzel QuetzallyОценок пока нет

- introARM Ebook 2017 PDFДокумент372 страницыintroARM Ebook 2017 PDFLeider montero lunaОценок пока нет

- Gatiso CapДокумент139 страницGatiso CapsaludcitoОценок пока нет

- Kit video portero hogar IP y analógoДокумент5 страницKit video portero hogar IP y analógoWallace PovisОценок пока нет

- Mezclas Asfálticas DrenantesДокумент204 страницыMezclas Asfálticas DrenanteswiltroniaОценок пока нет

- Cartilla 2 Auditoria IntegralДокумент18 страницCartilla 2 Auditoria Integralkaty aldanaОценок пока нет

- Modelo de Memoria de Trabajo de Sporer y SchwandtДокумент6 страницModelo de Memoria de Trabajo de Sporer y SchwandtCarlos CaicedoОценок пока нет

- CasoДокумент5 страницCasodahyana uribe cortesОценок пока нет

- Control N 6 Estrategía de Negociación IACCДокумент5 страницControl N 6 Estrategía de Negociación IACCao_kinghtonОценок пока нет

- Diseño de TolvaДокумент13 страницDiseño de TolvaMef CristhianОценок пока нет

- Tragabjo2-Conexione, Vigas, Columnas y CerchasДокумент78 страницTragabjo2-Conexione, Vigas, Columnas y CerchasMariann Garcia100% (2)

- Cap. 2 Introducción A La ConducciónДокумент8 страницCap. 2 Introducción A La ConducciónAlcides Roa RománОценок пока нет

- s08 Practica Actividad Deciciones Secuenciales PreguntasДокумент2 страницыs08 Practica Actividad Deciciones Secuenciales PreguntasJhon Saavedra Alcantara67% (3)

- Practica 2 Endosimbiontes y ParasitosДокумент12 страницPractica 2 Endosimbiontes y ParasitosAngelica GuablocheОценок пока нет

- Mecanicismo en DescartesДокумент24 страницыMecanicismo en DescartesmoiemfouefoОценок пока нет

- Ideas Positivistas en Vallenilla LanzДокумент24 страницыIdeas Positivistas en Vallenilla LanzDionisio CisnerosОценок пока нет

- Sample 0115 Administracion Avanzada de GnulinuxДокумент6 страницSample 0115 Administracion Avanzada de GnulinuxIván García PazОценок пока нет

- Catálogo de MaquetasДокумент135 страницCatálogo de MaquetasJuan José Reque100% (1)

- Hilti Re 500 V3 EsДокумент22 страницыHilti Re 500 V3 EsJoel FloresОценок пока нет

- Plantilla Inicial PacientesДокумент3 страницыPlantilla Inicial PacientesMIGUEL MATEUS TORRADO MARTINEZОценок пока нет

- Estetica y Salud CorporalДокумент102 страницыEstetica y Salud CorporalIvan Estevez AspiriОценок пока нет

- Leyenda BastianДокумент3 страницыLeyenda BastianCristian CoronadoОценок пока нет

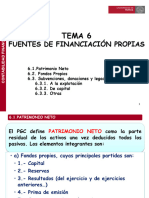

- CF II - Tema 6.patrimonio Neto 2020-21pptДокумент18 страницCF II - Tema 6.patrimonio Neto 2020-21pptJORGE PEARCE BELTRÁNОценок пока нет

- Sistemas de conservación de forrajeДокумент6 страницSistemas de conservación de forrajeFelipe FernándezОценок пока нет

- ReseñaДокумент6 страницReseñajoseantonioaar0% (1)

- Desarrollo Personal Sencico PPT U2Документ20 страницDesarrollo Personal Sencico PPT U2Andre LimaОценок пока нет

- Repaso de Cálculo y Matemáticas BásicasДокумент9 страницRepaso de Cálculo y Matemáticas BásicasalexjanaОценок пока нет

- CV Laura Canaza Larico Noviembre 2017Документ3 страницыCV Laura Canaza Larico Noviembre 2017DanielОценок пока нет