Академический Документы

Профессиональный Документы

Культура Документы

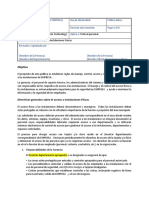

Reglas para El Personal

Загружено:

mariano123Оригинальное название

Авторское право

Доступные форматы

Поделиться этим документом

Поделиться или встроить документ

Этот документ был вам полезен?

Это неприемлемый материал?

Пожаловаться на этот документАвторское право:

Доступные форматы

Reglas para El Personal

Загружено:

mariano123Авторское право:

Доступные форматы

5. Funcionamiento del centro de cómputos.

Para el correcto funcionamiento del Centro de Cómputos es necesario establecer normas que

permitan aclarar los límites y permisos con los que se cuentan para la movilidad y operación del

mismo.

La finalidad de esta política es evitar el acceso de personal no autorizado ofreciendo, vigilando y

controlando los accesos en las distintas áreas del edificio de la Compañía. Los riesgos y daños que

puede generar la falta de control en este sentido, va desde la filtración de información clasificada de

la institución, hasta la pérdida de datos clave del negocio y daño a los recursos disponibles.

Se enumeran y pautan las distintas medidas que deben ser aplicadas e instauradas para reducir los

riesgos asociados a la seguridad de la información y el control del acceso físico a las instalaciones.

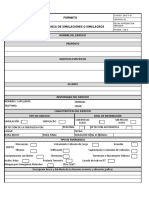

5.1 Reglas y políticas del centro de cómputo para el personal

El personal al que aplican las reglas y políticas está comprendido a todo individuo que acceda a la

Institución, desde los empleados, proveedores, contratistas, y cualquier persona que preste servicios

o por distintos motivos se encuentre dentro del edificio, además de todas las dependencias que son

parte de la institución.

Las siguientes reglas son de cumplimiento obligatorio y podrán ser extendidas conforme a los

cambios en la operatividad de la Empresa y en lo relativo a su Centro de Cómputos:

● Todo ingreso a la Institución es restringido, por lo que el mismo debe ser gestionado y

documentado.

● Todas las instalaciones deben estar físicamente protegidas en relación con la

importancia de la función o el propósito del área administrada.

● El acceso a las instalaciones se otorgará solo al personal cuyas responsabilidades

laborales requieran acceso.

● El proceso para otorgar permisos para los sistemas electrónicos de control de

acceso, las tarjetas y la huella dactilar, están a cargo del Departamento de

Microinformàtica, quien gestionará estos accesos.

● Se revisarán periódicamente los derechos de acceso por tarjeta o huella dactilar, y

eliminará el acceso para las personas que ya no lo requieran. Los derechos de

acceso se basarán en la función de los empleados (personal, visitante, contratista,

etc.).

● Los registros de acceso a las instalaciones se guardan para una revisión periódica

basada en la importancia de la información que se protege y la necesidad de

seguridad.

● Las tarjetas de acceso no deben ser compartidas o prestadas a otros.

● El extravío o robo de las tarjetas de acceso deberán ser reportadas al

Departamento de Microinformática, indicando los datos del titular y las

circunstancias en las cuales aconteció el hecho.

● Los visitantes que accedan a áreas críticas deberán ser escoltados en el acceso a

las zonas controladas por personal de seguridad y un responsable del

Departamento de Infraestructura.

● El personal de seguridad monitorea el sistema de cámaras de video para identificar

situaciones sospechosas que pudieran poner el riesgo los activos de la Institución.

● No se podrá ingresar al Centro de Cómputos con videocámaras.

● No se permite introducir alimentos o líquidos que pudieran producir derrames y

afectar el funcionamiento de los dispositivos.

● El personal externo deberá ingresar al Centro de Cómputos sólo con herramientas

indispensables para su trabajo. En caso de presentarse con mochilas o bolsos,

deberán ser revisados o quedar en resguardo de la empresa mientras dure su

permanencia dentro del edificio.

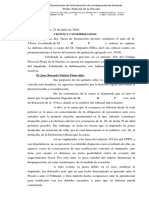

Personal autorizado

El acceso al Centro de Cómputos y racks de redes IT estarán restringidos sólo a los

administradores de sistema IT y Jefe del Departamento de IT. Los otros accesos a

personal de servicios, Oficiales de seguridad y otros actores, estarán restringidos y, según

sea necesario, se solicitará a quien corresponda para gestionar con el Jefe del

Departamento de IT dichos privilegios. Cualquier otro tipo de personal, deberá ingresar

acompañado a las instalaciones.

Responsabilidades

El Departamento de IT es el responsable de la seguridad de los datos en la red y sus

equipos, con el fin de ejecutar a cabalidad la tarea de mantener la infraestructura de la

red.

Aplicación de las políticas de acceso

La infracción a las obligaciones establecidas en el artículo anterior, podrá constituir una

violación al principio de rectitud administrativa, y será sancionada, sobre Estatuto

Administrativo. Lo anterior es sin perjuicio de la responsabilidad civil o penal que

corresponda.

El Departamento de IT velará por el cumplimiento de estas políticas, resguardando los

intereses de la Institución.

El Departamento de IT no se hará responsable por incidentes producidos por el no

cumplimiento de estas políticas de seguridad.

Вам также может понравиться

- politicasseguridadДокумент9 страницpoliticasseguridadluis Samuel Ramirez AponteОценок пока нет

- Manual de SeguridadДокумент54 страницыManual de SeguridadJuan Pablo JaramilloОценок пока нет

- Gestión de servicios en el sistema informático. IFCT0109От EverandGestión de servicios en el sistema informático. IFCT0109Оценок пока нет

- Manual de Seguridad InformaticaДокумент5 страницManual de Seguridad Informaticadgualaco79Оценок пока нет

- MF0490_3 - Gestión de servicios en el sistema informáticoОт EverandMF0490_3 - Gestión de servicios en el sistema informáticoОценок пока нет

- Eje 2 - Seguridad en AplicacionesДокумент10 страницEje 2 - Seguridad en AplicacionesValentina MartinezОценок пока нет

- Actividad de Construccion Aplicada 2Документ10 страницActividad de Construccion Aplicada 2MANUELA GRANDA VALLEJOОценок пока нет

- Políticas de Un Datacenter - DocumentoДокумент13 страницPolíticas de Un Datacenter - DocumentoLuis García lopezОценок пока нет

- Plan BCP y DRPДокумент16 страницPlan BCP y DRPCuasin MorОценок пока нет

- Controles de TI-Controles de Acceso-CorreaДокумент3 страницыControles de TI-Controles de Acceso-CorreaMauricio JuarezОценок пока нет

- Politica de Accesos A La EmpresaДокумент4 страницыPolitica de Accesos A La EmpresaMarie Rodriguez100% (1)

- Seguridad - Fisica Molecular EstacionДокумент7 страницSeguridad - Fisica Molecular EstacionJose VélezОценок пока нет

- NeS4VTfLYfcrMHAd - iy4EgAX0q6D8JUi4-Política de Uso Aceptable de Recursos Informáticos e InformaciónДокумент5 страницNeS4VTfLYfcrMHAd - iy4EgAX0q6D8JUi4-Política de Uso Aceptable de Recursos Informáticos e InformaciónCcamaqque WaltherОценок пока нет

- Tabla Comparativa de Politicas de SeguridadДокумент4 страницыTabla Comparativa de Politicas de SeguridadEduardo S. PiñaОценок пока нет

- Christian Vasquez Seguridad Informatica Semana2Документ8 страницChristian Vasquez Seguridad Informatica Semana2Christian BahirОценок пока нет

- 2da Entrega Principios de Seguridad ITДокумент25 страниц2da Entrega Principios de Seguridad ITJAIRO GODINEZОценок пока нет

- POL GC 023 Politica de Seguridad de La Informacion Update 10-10-2022Документ4 страницыPOL GC 023 Politica de Seguridad de La Informacion Update 10-10-2022cristiandelassalassandovalОценок пока нет

- EXAMEN Seguridad InformaticaДокумент9 страницEXAMEN Seguridad Informaticajosue20100% (2)

- POLITICASSFI27MARZO2003Документ44 страницыPOLITICASSFI27MARZO2003Juan Manuel Ronquillo ValenciaОценок пока нет

- Plan de Seguridad InformáticaДокумент9 страницPlan de Seguridad InformáticaDEYSI FABIOLA CHINCHILLA ESPINAОценок пока нет

- Politicas de Una EmpresaДокумент7 страницPoliticas de Una EmpresaEl JebúsОценок пока нет

- Anexo 52 CUBДокумент1 страницаAnexo 52 CUBBrett FosterОценок пока нет

- Manual de Seguridad Informática para Una EmpresaДокумент19 страницManual de Seguridad Informática para Una EmpresaDaniel NuñezОценок пока нет

- Políticas de seguridad informática ANAMДокумент5 страницPolíticas de seguridad informática ANAMivanSanchez90Оценок пока нет

- Manual de Políticas de Tecnología de La Información de LaДокумент4 страницыManual de Políticas de Tecnología de La Información de LaAngela Maria BETANCOURT QUINTEROОценок пока нет

- Metodologpara La Gestion de ProyectosДокумент66 страницMetodologpara La Gestion de ProyectosCristiams Josue Lopez DiazОценок пока нет

- Formato de Ingreso de Equipo de CómputoДокумент21 страницаFormato de Ingreso de Equipo de CómputoArmando De Paz Diaz0% (1)

- Pe Sgsi 006Документ10 страницPe Sgsi 006enrique ferradaОценок пока нет

- Plan de Seguridad Informática y Políticas de Seguridad de La Información 2018 COMPLETOДокумент6 страницPlan de Seguridad Informática y Políticas de Seguridad de La Información 2018 COMPLETOVictor NuñezОценок пока нет

- Politica Tecnologia de InformacionДокумент6 страницPolitica Tecnologia de InformacionElmer HomeroОценок пока нет

- Metodología EPIPДокумент3 страницыMetodología EPIPpi pnsaОценок пока нет

- Politicas Del Deparartamento Del Área de SistemasДокумент7 страницPoliticas Del Deparartamento Del Área de SistemasAdrián HernándezОценок пока нет

- Manual Políticas de Un Data CenterДокумент15 страницManual Políticas de Un Data CenterFernanda HerreraОценок пока нет

- Politicas de SeguridadДокумент8 страницPoliticas de SeguridadcarolinaОценок пока нет

- Política de Seguridad InformáticaДокумент11 страницPolítica de Seguridad InformáticaPaola0923Оценок пока нет

- Tarea 3Документ7 страницTarea 3angyОценок пока нет

- Procedimiento de Control de Acceso Al DatacenterДокумент2 страницыProcedimiento de Control de Acceso Al DatacenterSinatra MotoОценок пока нет

- Plan de Mejora de SeguridadДокумент11 страницPlan de Mejora de SeguridadEdwin Manuel Guerrero AriasОценок пока нет

- Políticas y Estándares de Seguridad Del PersonalДокумент7 страницPolíticas y Estándares de Seguridad Del Personalestbeins1Оценок пока нет

- UFPS Politica de Seguridad de La InformacionДокумент18 страницUFPS Politica de Seguridad de La InformacionYeisson RestrepoОценок пока нет

- Politicas de Seguridad Informatica Actividad 4Документ4 страницыPoliticas de Seguridad Informatica Actividad 4Luis Miguel Garzon RuizОценок пока нет

- MP V01 PDFДокумент77 страницMP V01 PDFAndrew AgudeloОценок пока нет

- Microsoft Word - Politica Seguridad FisicaДокумент9 страницMicrosoft Word - Politica Seguridad FisicaDamaris LopezОценок пока нет

- Politicas-y-Normas-OSTI CaracasДокумент58 страницPoliticas-y-Normas-OSTI CaracasManuel EstradaОценок пока нет

- Políticas de Informática V 6 0 Agosto2012 DefinitivoДокумент18 страницPolíticas de Informática V 6 0 Agosto2012 DefinitivoErik Argelio Constanza CoreasОценок пока нет

- Pe Sgsi 011Документ10 страницPe Sgsi 011enrique ferradaОценок пока нет

- Política de TIДокумент5 страницPolítica de TIMelissa ReОценок пока нет

- Ejemplo de Auditoria Caso 1Документ14 страницEjemplo de Auditoria Caso 1Melly Villatoro FloresОценок пока нет

- Trabajo Practico 2Документ7 страницTrabajo Practico 2Ramón Darío VilteОценок пока нет

- Políticas seguridad equiposДокумент9 страницPolíticas seguridad equiposalejandroОценок пока нет

- Creacion de PoliticasДокумент11 страницCreacion de PoliticasGimena MariacaОценок пока нет

- Anexo RGEE - Politica de Seguridad InformaticaДокумент34 страницыAnexo RGEE - Politica de Seguridad InformaticaMarcelo Eduardo LlambiasОценок пока нет

- PCGSI0014 Polit Controlde AccesoДокумент9 страницPCGSI0014 Polit Controlde Accesollombana10Оценок пока нет

- Plan de Contingencia en Un Centro de CómputoДокумент6 страницPlan de Contingencia en Un Centro de CómputoJesús FuentesОценок пока нет

- Gestion de Identidad Segunda EntregaДокумент23 страницыGestion de Identidad Segunda Entregaholapparry100% (1)

- Politicas de Seguridad Informatica (PSI)Документ34 страницыPoliticas de Seguridad Informatica (PSI)horiana100% (1)

- Manual Seguridad de La InformacionДокумент8 страницManual Seguridad de La InformacionAndres F SanchezОценок пока нет

- Politica de Seguridad Logica MetasoftДокумент6 страницPolitica de Seguridad Logica MetasoftClarividencio CiegoliОценок пока нет

- Monografía PriebkeДокумент10 страницMonografía PriebkeJavier de la CalleОценок пока нет

- VIOLENCIA INFANTIL Tesis 8,12Документ8 страницVIOLENCIA INFANTIL Tesis 8,12Jose LuisОценок пока нет

- Clase 2 - Legislación en Seguridad InformáticaДокумент5 страницClase 2 - Legislación en Seguridad Informáticaglorys mariana MartinezОценок пока нет

- Las 15 películas más polémicas de la historiaДокумент36 страницLas 15 películas más polémicas de la historiaFernando BarrosoОценок пока нет

- Codigo PenalДокумент9 страницCodigo PenalJoha SantosОценок пока нет

- Actitudes hacia el Sexting en estudiantes universitariosДокумент3 страницыActitudes hacia el Sexting en estudiantes universitariosronald leandro cotacio melengeОценок пока нет

- Transacción extrajudicial accidente tránsitoДокумент2 страницыTransacción extrajudicial accidente tránsitoMaximo Espejo100% (1)

- Resolucion Habeas CorpusДокумент10 страницResolucion Habeas CorpusJIPURUBAMBA50% (2)

- Conclusion de Las Diligencias PreliminaresДокумент2 страницыConclusion de Las Diligencias PreliminaresAlex77% (13)

- Audiencia de Vinculacion A ProcesoДокумент18 страницAudiencia de Vinculacion A ProcesoDidier Ortega Ramírez100% (1)

- Análisis de Los Artículos 81 y 82 Del Código Procesal PenalДокумент3 страницыAnálisis de Los Artículos 81 y 82 Del Código Procesal PenalIvaniaОценок пока нет

- Deontologia Pericial IntroducciónДокумент2 страницыDeontologia Pericial IntroducciónMariana Grau33% (3)

- MemorialespДокумент175 страницMemorialespkevino7Оценок пока нет

- Hermanas MirabalДокумент4 страницыHermanas MirabalDionis Felipe Casilla RamírezОценок пока нет

- Criminologia Trabajo FinalДокумент12 страницCriminologia Trabajo FinalKathia SantamariaОценок пока нет

- Simulación de emergencia: ficha técnica (SG-FT-19Документ4 страницыSimulación de emergencia: ficha técnica (SG-FT-19FACTURA ELECTRONICA TRANSBOYОценок пока нет

- La tortura: definición, tipos y consecuenciasДокумент18 страницLa tortura: definición, tipos y consecuenciasGuillermo VDОценок пока нет

- Ministro de La Corte SupremaДокумент1 страницаMinistro de La Corte Supremamanuel alarcon herreraОценок пока нет

- Resolución 0129 - RecompensaДокумент3 страницыResolución 0129 - RecompensaEl LitoralОценок пока нет

- Restaurant EsДокумент5 страницRestaurant EsRubenzon Huisa LlamoccaОценок пока нет

- La Delincuencia y Seguridad Ciudadana en El Perú: IntroducciónДокумент2 страницыLa Delincuencia y Seguridad Ciudadana en El Perú: IntroducciónWilson Mori SantanaОценок пока нет

- Denuncia Por Demora o RetardoДокумент3 страницыDenuncia Por Demora o RetardoroldanОценок пока нет

- Delitos Contra El HonorДокумент6 страницDelitos Contra El HonorCecilialejaОценок пока нет

- PMH S Robo Rebeldia CraNacApCrimCorrSala5Документ3 страницыPMH S Robo Rebeldia CraNacApCrimCorrSala5Fuente De DerechoОценок пока нет

- Tipos de PandillasДокумент1 страницаTipos de PandillasCarlos Ruiz100% (2)

- Taller SextingДокумент5 страницTaller SextingKike SantacruzОценок пока нет

- Acuerdo Transaccional MotoДокумент3 страницыAcuerdo Transaccional MotonoemiОценок пока нет

- Trabajo Aplicativo Art 125°Документ19 страницTrabajo Aplicativo Art 125°HERLINDA QUISPE LAROTAОценок пока нет

- Trabajo Final de Responsabilidad CivilДокумент14 страницTrabajo Final de Responsabilidad CivilEva Desireé Herrera RodriguezОценок пока нет

- Comportamientos desafiantes en niñosДокумент32 страницыComportamientos desafiantes en niñosjulioОценок пока нет

- El metaperitaje en el procedimiento penal acusatorioОт EverandEl metaperitaje en el procedimiento penal acusatorioРейтинг: 3.5 из 5 звезд3.5/5 (3)

- Clics contra la humanidad: Libertad y resistencia en la era de la distracción tecnológicaОт EverandClics contra la humanidad: Libertad y resistencia en la era de la distracción tecnológicaРейтинг: 4.5 из 5 звезд4.5/5 (116)

- Contra la creatividad: Capitalismo y domesticación del talentoОт EverandContra la creatividad: Capitalismo y domesticación del talentoРейтинг: 4.5 из 5 звезд4.5/5 (55)

- Resumen de Las 48 Leyes del Poder, de Robert GreeneОт EverandResumen de Las 48 Leyes del Poder, de Robert GreeneРейтинг: 3 из 5 звезд3/5 (1)

- Apaga el celular y enciende tu cerebro: Manipulación, control y destrucción del ser humanoОт EverandApaga el celular y enciende tu cerebro: Manipulación, control y destrucción del ser humanoРейтинг: 5 из 5 звезд5/5 (6)

- Fundamentos de Macroeconomía: un enfoque didáctico aplicado a la realidad peruanaОт EverandFundamentos de Macroeconomía: un enfoque didáctico aplicado a la realidad peruanaОценок пока нет

- ¿Cómo piensan las máquinas?: Inteligencia artificial para humanosОт Everand¿Cómo piensan las máquinas?: Inteligencia artificial para humanosРейтинг: 5 из 5 звезд5/5 (1)

- Excel para principiantes: Aprenda a utilizar Excel 2016, incluyendo una introducción a fórmulas, funciones, gráficos, cuadros, macros, modelado, informes, estadísticas, Excel Power Query y másОт EverandExcel para principiantes: Aprenda a utilizar Excel 2016, incluyendo una introducción a fórmulas, funciones, gráficos, cuadros, macros, modelado, informes, estadísticas, Excel Power Query y másРейтинг: 2.5 из 5 звезд2.5/5 (3)

- Auditoría de seguridad informática: Curso prácticoОт EverandAuditoría de seguridad informática: Curso prácticoРейтинг: 5 из 5 звезд5/5 (1)

- ChatGPT Ganar Dinero Desde Casa Nunca fue tan Fácil Las 7 mejores fuentes de ingresos pasivos con Inteligencia Artificial (IA): libros, redes sociales, marketing digital, programación...От EverandChatGPT Ganar Dinero Desde Casa Nunca fue tan Fácil Las 7 mejores fuentes de ingresos pasivos con Inteligencia Artificial (IA): libros, redes sociales, marketing digital, programación...Рейтинг: 5 из 5 звезд5/5 (4)

- Desigualdades: Por qué nos beneficia un país más igualitarioОт EverandDesigualdades: Por qué nos beneficia un país más igualitarioОценок пока нет

- La Agenda 2030 Al Descubierto 2021-2050: Crisis Económica e Hiperinflación, Escasez de Combustible y Alimentos, Guerras Mundiales y Ciberataques (El Gran Reset y el Futuro Tecno-Fascista Explicado)От EverandLa Agenda 2030 Al Descubierto 2021-2050: Crisis Económica e Hiperinflación, Escasez de Combustible y Alimentos, Guerras Mundiales y Ciberataques (El Gran Reset y el Futuro Tecno-Fascista Explicado)Рейтинг: 4 из 5 звезд4/5 (5)

- Máximas y reflexiones de un renacentista sagazОт EverandMáximas y reflexiones de un renacentista sagazРейтинг: 4.5 из 5 звезд4.5/5 (15)

- Generación idiota: Una crítica al adolescentrismoОт EverandGeneración idiota: Una crítica al adolescentrismoРейтинг: 4.5 из 5 звезд4.5/5 (177)

- El arte de gobernar: Manual del buen gobiernoОт EverandEl arte de gobernar: Manual del buen gobiernoРейтинг: 4.5 из 5 звезд4.5/5 (76)