Академический Документы

Профессиональный Документы

Культура Документы

Conceptos Generales

Загружено:

Bryan Alarcon CamposОригинальное название

Авторское право

Доступные форматы

Поделиться этим документом

Поделиться или встроить документ

Этот документ был вам полезен?

Это неприемлемый материал?

Пожаловаться на этот документАвторское право:

Доступные форматы

Conceptos Generales

Загружено:

Bryan Alarcon CamposАвторское право:

Доступные форматы

Herramientas y técnicas de seguridad

1. Conceptos generales:

1.2 Seguridad lógica informática

La seguridad lógica informática es una referencia a la protección por el uso de

software en una organización, e incluye identificación de usuarios y

contraseñas de acceso, autenticación, derechos de acceso y niveles de

autoridad. Estas medidas son para asegurar que sólo los usuarios autorizados

son capaces de realizar acciones o acceder a información en una red o un

equipo concreto.

Una brecha de seguridad lógica informática afecta a los datos y el software sin

afectar físicamente el hardware. El daño muchas veces es invisible hasta que

alguien intenta procesar o visualizar los datos.

El fraude y los accesos no autorizados son ejemplos de incumplimiento lógico

malicioso, y aunque el problema pudo haber sido introducido accidentalmente

en un ordenador, su concepción original es maliciosa.

La seguridad lógica incluye entre otros lo siguiente:

Los virus

Programas no testeados

Errores de usuario

Error del operador

Mal uso del ordenador

Fraude informático

Investigación de accesos no autorizados internos

Acceso no autorizados externos

1.3 Sistemas de identificación:

Es la primera línea de defensa para la mayoría de los sistemas

computarizados, permitiendo prevenir el ingreso de personas no autorizadas.

Es la base para la mayor parte de los controles de acceso y para el

seguimiento de las actividades de los usuarios.

Se denomina Identificación al momento en que el usuario se da a conocer en el

sistema; y Autenticación a la verificación que realiza el sistema sobre esta

identificación.

1.3.1 Lo que el usuario sabe

Comúnmente, las claves de acceso que pueden utilizarse para sistemas

generales (acceso a la PC) u específicos (acceso a una Base de Datos). Es el

más ampliamente usado. Para otorgarle la característica de ser un buen

control, a veces se añaden ciertas especificaciones: la clave debe cambiarse

de forma periódica y nunca debe ser mostrada en una pantalla. Algunos

sistemas muestran asteriscos al momento del ingreso de una clave (********) y

otros simplemente no muestran nada, para ni siquiera dar la evidencia de

cuántos dígitos tiene esa clave. Otras características que hacen a las claves un

buen control, es:

El forzar un tamaño en dígitos mínimo

Obligar mezclas de números y letras (no sólo números o sólo letras)

Prohibir el uso de datos personales, como nombre apellido o fecha de

cumpleaños como clave

Obligar un tiempo mínimo de uso de clave para no volver a la anterior

luego de haberla cambiado

Prohibir el uso de claves ya usadas anteriormente

1.3.2 Lo que el usuario tiene

Como ya expuesto en el anterior artículo, ejemplos de este tipo de control son

las tarjetas magnéticas y las tarjetas electrónicas. Pero también los carnés de

conducir, y las tarjetas de identificación son controles de autenticación. La

típica tarjeta de identificación de un empleado posee una foto. A pesar de que

ese tipo de tarjetas no son legibles por la computadora, cualquier persona

puede hacer una comparación entre la foto y el rostro de alguien. El

requerimiento de poseer la tarjeta en todo momento, limita la posibilidad de que

alguien pueda usar la tarjeta de otro empleado. Esas tarjetas podrían también

ciertas características legibles para las computadoras, que sirvan a modo de

permiso de acceso o “login”. Como las fotos pueden ser falsificadas fácilmente,

en algunos casos se les aplica algún sello de seguridad o código que no sea

reproducible corrientemente. En el esfuerzo de disminuir el personal de guardia

en los edificios, algunas organizaciones utilizan cámaras que lees las tarjetas.

El empleado inserta la tarjeta en una ranura que permite verla en primer plano

con un monitor. Luego, este mismo empleado mira hacia una cámara y las dos

imágenes son transmitidas a un guardia que hará la comparación para dar o no

los permisos de acceso.

1.3.3 Algo específico del usuario

Como ejemplos podemos nombrar las características faciales, huellas

dactilares, voz, etc. Estos controles son los más automatizados dentro de esta

clasificación. Hay una gran variedad de controles de este tipo, generalmente

basados en las siguientes características del usuario:

Huellas dactilares

Patrones de la retina

Geometría de la mano

Dinámica de la firma

Patrones de la voz

1.4 Biometria

Вам также может понравиться

- Codigo de Etica Del CRVДокумент5 страницCodigo de Etica Del CRVLuis Adrián Pérez100% (2)

- Actividad 5. para ConcluirДокумент3 страницыActividad 5. para Concluiranahi50% (2)

- 12 PlantasДокумент3 страницы12 PlantasOrror Vacui100% (5)

- Istroüficial: SumarioДокумент32 страницыIstroüficial: SumarioGatita ChipiОценок пока нет

- TARTA DE LA BODA REAL - PRÍNCIPE HARRY Y MEGHAN MARKLE - Quiero Cupcakes! - YouTubeДокумент5 страницTARTA DE LA BODA REAL - PRÍNCIPE HARRY Y MEGHAN MARKLE - Quiero Cupcakes! - YouTubeyesenia patricia frutos anayaОценок пока нет

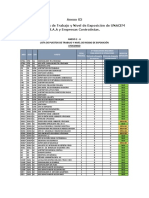

- Anexo 02Документ18 страницAnexo 02LuisОценок пока нет

- OOTT DAM Persona Natural M2021Документ54 страницыOOTT DAM Persona Natural M2021Sandra AlfaroОценок пока нет

- Codigo QRДокумент5 страницCodigo QRRafael Antonio Castillo DonaireОценок пока нет

- 11 Tesis Política RanciereДокумент1 страница11 Tesis Política RancierePedro IniestaОценок пока нет

- Calidad Del Aire - Art.304Документ2 страницыCalidad Del Aire - Art.304Luce Dávila FernandezОценок пока нет

- Excel 15Документ2 страницыExcel 15Jarleth JDОценок пока нет

- Resumen de DidacticaДокумент13 страницResumen de DidacticaLoana CabreraОценок пока нет

- Boaventura de Sousa Santos - Epistemología Del SurДокумент23 страницыBoaventura de Sousa Santos - Epistemología Del SurGabrielito ParavanoОценок пока нет

- P05 Transformada Discreta de FourierДокумент10 страницP05 Transformada Discreta de FourierAlan MarquezОценок пока нет

- DadaísmoДокумент3 страницыDadaísmoVirginia Yunuen Leyva PiñaОценок пока нет

- Modula PedagogiaДокумент160 страницModula PedagogiaPatricia MojicaОценок пока нет

- Fotógrafos Mexicanos Del Siglo XXДокумент1 страницаFotógrafos Mexicanos Del Siglo XXNorman ChavezОценок пока нет

- Juan A. de Castro y Aurora Ferrer. Soros. Rompiendo España PDFДокумент80 страницJuan A. de Castro y Aurora Ferrer. Soros. Rompiendo España PDFekkexxeОценок пока нет

- Ejercicios - QBasic IIДокумент1 страницаEjercicios - QBasic IIgriselda cruz perezОценок пока нет

- Catalogo - Desagues Canaletas CanalesДокумент40 страницCatalogo - Desagues Canaletas CanalesEsmeralda García FuentesОценок пока нет

- Plan de Progresion de La Unidad Scout OficialДокумент38 страницPlan de Progresion de La Unidad Scout OficialQuetzales De Quezaltepeque88% (8)

- Relación Del Trauma Oclusal y El Desarrollo y Agravamiento de Enfermedad PeriodontalДокумент9 страницRelación Del Trauma Oclusal y El Desarrollo y Agravamiento de Enfermedad PeriodontalJessica Jurado G100% (1)

- Zxd2400 Rectifier Voltage Problem On System Zxdu68 v3Документ5 страницZxd2400 Rectifier Voltage Problem On System Zxdu68 v3LH JhonathanОценок пока нет

- Panasonic DMC Zs20 - Manual de UsuarioДокумент197 страницPanasonic DMC Zs20 - Manual de UsuarioAnonymous aYcIKLОценок пока нет

- Manual de CiclismoДокумент19 страницManual de CiclismoJuegos RosarioОценок пока нет

- Teorias AdministrativasДокумент15 страницTeorias AdministrativasSERGIOОценок пока нет

- Apicenter El EnjambreДокумент7 страницApicenter El EnjambreGonzález Martínez Luis ArturoОценок пока нет

- Generalidades Del Sistema OseaoДокумент19 страницGeneralidades Del Sistema OseaoEva Cristina GomezОценок пока нет

- Ficha de Trabajo 7 - ElectroquimicaДокумент5 страницFicha de Trabajo 7 - ElectroquimicaFrancheska Torres ReyesОценок пока нет

- Paso Tema 2Документ6 страницPaso Tema 2Gustavo Alcantara RiosОценок пока нет