Академический Документы

Профессиональный Документы

Культура Документы

Check List Seguridad Base de Datos

Загружено:

ReyChabal0 оценок0% нашли этот документ полезным (0 голосов)

528 просмотров5 страницedff

Оригинальное название

315589804 Check List Seguridad Base de Datos Docx (1)

Авторское право

© © All Rights Reserved

Доступные форматы

DOCX, PDF, TXT или читайте онлайн в Scribd

Поделиться этим документом

Поделиться или встроить документ

Этот документ был вам полезен?

Это неприемлемый материал?

Пожаловаться на этот документedff

Авторское право:

© All Rights Reserved

Доступные форматы

Скачайте в формате DOCX, PDF, TXT или читайте онлайн в Scribd

0 оценок0% нашли этот документ полезным (0 голосов)

528 просмотров5 страницCheck List Seguridad Base de Datos

Загружено:

ReyChabaledff

Авторское право:

© All Rights Reserved

Доступные форматы

Скачайте в формате DOCX, PDF, TXT или читайте онлайн в Scribd

Вы находитесь на странице: 1из 5

Auditoria de sistemas de información Quiñones Villalaz Martin

NRC: 4706 000105067

Software para proteger una base de datos 24/05/2016

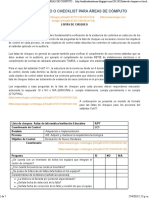

CHECK LIST PARA EVALUAR LA SEGURIDAD EN UNA BASE DE DATOS MS SQL SERVER

CheckList Inyecciones SQL: Verificación Observaciones

1. ¿ Se ha colocado el carácter especial “\” antes de cada Si No

consulta para evitar que las consultas sean corrompidas

en la aplicación?

2. ¿ Se ha delimitado correctamente el valor de las Si No

consultas mediante el uso de comillas especiales ‘’ en la

aplicación?

3. ¿ Existe algún tipo de cortafuegos que imposibilite el uso Si No

de alguna herramienta de inyección a nuestra base de

datos?

4. ¿ Existe algún tipo de archivo log en donde se registre Si No

los intentos fallidos para ingresar a la base de datos?

5. Existe algún tipo de limitación o validación para que las Si No

consultas seas ejecutadas en el servidor de base de

datos?

6. ¿ Se emplea procedimientos almacenados en el servidor Si No

de base de datos para validar los datos indicados por el

usuario?

7. ¿ Se emplea el uso de comandos parametrizados? Si No

8. ¿Existen instrucciones Transact-SQL directamente a partir Si No

de datos indicados por el usuario?

9. ¿Se rechazan los datos que no cumplan con la validación Si No

en los distintos niveles?

10. ¿Tiene implementado varios niveles de validación? Si No

CheckList Elevación de privilegios: Verificación Observaciones

Auditoria de sistemas de información Quiñones Villalaz Martin

NRC: 4706 000105067

Software para proteger una base de datos 24/05/2016

1. ¿ Existe un gran número de cuentas de usuario con Si No

privilegios altos o de administrador o que tengas acceso

a la elevación de privilegios?

2. ¿ Las cuentas de usuario según su uso cuentan solo con Si No

los privilegios necesarios?

3. ¿ Se realiza frecuentemente cuentas administrativas para Si No

ejecutar algún tipo de código?

4. ¿ Cuándo se realizan tareas que requieren permisos Si No

especiales se hace uso de la firma de procedimientos?

5. ¿Se hace uso de procedimientos almacenados Si No

certificados?

6. Se hace uso de suplantación para asignar privilegios Si No

temporalmente?

CheckList Sondeo y observación inteligente: Verificación Observaciones

1. ¿ Existe una correcta implementación de errores de Si No

código en la aplicación?

2. ¿ Existen ventanas o avisos que muestren al usuario final Si No

errores con parámetros que no deberían ver en la

aplicación?

3. ¿ Se ha realizado un test para explorar en su mayoría Si No

todos los errores arrojados cuando interactúa el usuario

final con el servidor de bd en la aplicación?

CheckList Autenticación: Verificación Observaciones

Auditoria de sistemas de información Quiñones Villalaz Martin

NRC: 4706 000105067

Software para proteger una base de datos 24/05/2016

1. ¿Existe un archivo log que registre los intentos fallidos Si No

para ingresar a la base de datos?

2. ¿ Existe un controlador de dominio? Si No

3. ¿ Existe algún tipo de servidor de autenticación Si No

instalado?

4. ¿ Se emplea el uso de autenticación de Windows? Si No

5. ¿ Se emplea el uso de autenticación mixta, es decir, Si No

autenticación de sql y autenticación de Windows?

6. ¿ Todos los usuarios registrados en el equipo pueden Si No

autenticarse en la base de datos?

7. ¿ La aplicación y la base de datos se encuentran en el Si No

mismo equipo?

8. ¿ Está usando una instancia de SQL Server Express o Si No

LocalDB?

CheckList Contraseñas: Verificación Observaciones

11. ¿La contraseña tiene una longitud Mínima? Si No

12. ¿El ID de usuario puede repetirse? Si No

13. ¿Y si una cuenta fue borrada o eliminada, puede Si No

utilizarse un ID ya usado y eliminado para un usuario

nuevo?

14. ¿Se guardan los archivos y datos de las cuentas Si No

eliminadas? ¿Por cuánto tiempo?

15. ¿Se documentan las modificaciones que se hacen en las Si No

Auditoria de sistemas de información Quiñones Villalaz Martin

NRC: 4706 000105067

Software para proteger una base de datos 24/05/2016

cuentas?

16. ¿Los usuarios son actualizados por el nivel jerárquico Si No

adecuado?

17. ¿Se actualizan los privilegios de acceso de acuerdo a los Si No

cambios que se dan en la empresa?

18. ¿Se verifican que no se queden sesiones activas de Si No

usuarios, abiertas por descuido?

19. ¿Existen políticas para asegurar, prevenir o detectar la Si No

suplantación de identidades en el sistema?

20. ¿El personal de seguridad del sistema informa sobre Si No

accesos indebidos, a través de un formulario y

oralmente?

21. ¿Se han establecido cambios periódicos de passwords y Si No

cómo se maneja la confidencialidad?

22. ¿Los ID y contraseñas se vencen por no usarlos Si No

recurrentemente en el sistema?

23. ¿Existen horarios de conexión establecidos en las redes Si No

ajustadas a los horarios de trabajo?

24. ¿Los password de los empleados son generados por Si No

alguien diferente al administrador de la red?

25. ¿Las passwords son generadas con procesos Si No

automáticos (programas de generación de passwords) o

son creadas por los usuarios?

26. ¿Dos cuentas pueden tener las mismas passwords? Si No

27. ¿Existe una normativa que establezca el procedimiento Si No

para el cambio de los passwords de los usuarios?

28. ¿Se puede cambiar en cualquier momento? Si No

29. ¿Quién puede hacer los cambios? - El administrador - Si No

Los usuarios a través de una opción en el menú - Otros

Auditoria de sistemas de información Quiñones Villalaz Martin

NRC: 4706 000105067

Software para proteger una base de datos 24/05/2016

(especifique)

30. ¿Se entrena a los usuarios en la administración del Si No

password? ¿Se les enseña a: - no usar passwords fáciles

de descifrar - no divulgarlas - no guardarlas en lugares

donde se puedan encontrar? - entender que la

administración de passwords es el principal método de

seguridad del sistema.

Вам также может понравиться

- Check List Seguridad Base de DatosДокумент5 страницCheck List Seguridad Base de DatosMartin QuОценок пока нет

- ChecklistsДокумент6 страницChecklistsalejandro vicenteОценок пока нет

- Check-List de AuditoriaДокумент6 страницCheck-List de Auditoriaevil25Оценок пока нет

- Checklist TI CobITДокумент17 страницChecklist TI CobITCarlos Emilio Torres MadridОценок пока нет

- Anexo 2 - Declaracion de AplicabilidadДокумент13 страницAnexo 2 - Declaracion de AplicabilidadSILVIA CONSUELO HERNANDEZ, MANRIQUE100% (1)

- Checklist Auditoria de Base de DatosДокумент9 страницChecklist Auditoria de Base de Datosdarkness5125100% (1)

- Respuestas - Checklist Auditoria de Base de DatosДокумент8 страницRespuestas - Checklist Auditoria de Base de DatosLaura Viviana Caceres GonzalezОценок пока нет

- Checklist para Áreas de CómputoДокумент7 страницChecklist para Áreas de CómputoAnonymous J5T1RpfОценок пока нет

- EVALUACION RIESGO CIBERSEGURIDAD v1Документ8 страницEVALUACION RIESGO CIBERSEGURIDAD v1Nino vejarОценок пока нет

- Auditoría Estaciones TrabajoДокумент12 страницAuditoría Estaciones TrabajoLudy Andrea MalaverОценок пока нет

- Checklist Centro ComputaciónДокумент7 страницChecklist Centro ComputaciónJimmy Alexander Vera100% (2)

- EscalaCumplimientoSeguridadInfoДокумент19 страницEscalaCumplimientoSeguridadInfoCarlos GomezОценок пока нет

- Cronograma SGSIДокумент6 страницCronograma SGSIdavid_padron_1Оценок пока нет

- CIS Controls Version 7 SpanishДокумент71 страницаCIS Controls Version 7 SpanishManuel RojasОценок пока нет

- Norma Iso 27002Документ7 страницNorma Iso 27002edzon gaitanОценок пока нет

- Examen 1Документ6 страницExamen 1Giorgia Pozo TelloОценок пока нет

- Checklist ISO 9001 equiposДокумент2 страницыChecklist ISO 9001 equiposPepe Fonseca33% (3)

- Preguntas - Levantamiento TIДокумент8 страницPreguntas - Levantamiento TIMarcelo Aranguiz ValenzuelaОценок пока нет

- Checklist de Seguridad en RedesДокумент3 страницыChecklist de Seguridad en RedesCristianLavarredaОценок пока нет

- Politica Control de AccesoДокумент2 страницыPolitica Control de AccesoDiana Paola EspinalОценок пока нет

- Análisis de RiesgoДокумент14 страницAnálisis de RiesgoAlexander Rivera Velasquez100% (1)

- Auditoria Forense InformaticaДокумент7 страницAuditoria Forense InformaticaWALTER ALFREDO ORDOÑEZ GARCIAОценок пока нет

- Análisis de brecha ISO 27002 Grupo ASDДокумент19 страницAnálisis de brecha ISO 27002 Grupo ASDyalfОценок пока нет

- Proyeccion de La EticaДокумент15 страницProyeccion de La EticagabrielОценок пока нет

- CHECKLIST IDENTIFICACIÓN DE VULNERABILIDADES Y AMENAZAS LlenoДокумент14 страницCHECKLIST IDENTIFICACIÓN DE VULNERABILIDADES Y AMENAZAS LlenoNelson de AlbaОценок пока нет

- Gestión de incidentes de ciberseguridadДокумент2 страницыGestión de incidentes de ciberseguridadAndrés AracenaОценок пока нет

- InformeFinalAuditoriaBaseDatosAfiliacionДокумент4 страницыInformeFinalAuditoriaBaseDatosAfiliacionJuan DiazОценок пока нет

- CheckSegurInfoAlmacenamientoДокумент2 страницыCheckSegurInfoAlmacenamientoRosaFlores0% (1)

- Check List para Auditoria de SistemasДокумент4 страницыCheck List para Auditoria de Sistemasasisttic decnoОценок пока нет

- Mejores prácticas DBA SQLДокумент5 страницMejores prácticas DBA SQLtoto_falaОценок пока нет

- Checklist Admin ServerДокумент4 страницыChecklist Admin Servereduardoandreslobos0% (1)

- Checklist para Auditoría de Seguridad InformaticaДокумент8 страницChecklist para Auditoría de Seguridad InformaticaJoyas Mar PauОценок пока нет

- Auditoría BDДокумент5 страницAuditoría BDjose humberto quispe aguileraОценок пока нет

- Gap - Iso 27001 2013 KPДокумент58 страницGap - Iso 27001 2013 KPHenrry Gutierrez GutierrezОценок пока нет

- Formato Inventario de ActivosДокумент1 страницаFormato Inventario de ActivosFrancisco Joel Cevallos100% (1)

- Auditoria de Hardware y Software CorregidoДокумент2 страницыAuditoria de Hardware y Software CorregidoLiily CerriithozОценок пока нет

- Auditoria CiberSeguridad Caja Negra AuraPortal Azure Telefonica 20190906Документ19 страницAuditoria CiberSeguridad Caja Negra AuraPortal Azure Telefonica 20190906Miguel AngelОценок пока нет

- Lista de Chequeo para El Plan de Continuidad.Документ6 страницLista de Chequeo para El Plan de Continuidad.josearias16Оценок пока нет

- Lista de Verificacion e Infraestructura AДокумент1 страницаLista de Verificacion e Infraestructura AAndrea TellezОценок пока нет

- ITIL Entregable2 - Organigrama TIДокумент2 страницыITIL Entregable2 - Organigrama TIFernandhoArceFalconОценок пока нет

- Check List SeguridadДокумент11 страницCheck List Seguridadangie charryОценок пока нет

- 06 Declaración de AplicabilidadДокумент33 страницы06 Declaración de AplicabilidadJulio César VegaОценок пока нет

- Check List GLOBAL DE CONTROLESДокумент12 страницCheck List GLOBAL DE CONTROLESbenitezcalidad4768Оценок пока нет

- Auditoria de Redes y Base de DatosДокумент40 страницAuditoria de Redes y Base de Datosapi-369382482% (11)

- Ejemplo Vulnerabilidades y Amenazas Iso 27005 PDFДокумент3 страницыEjemplo Vulnerabilidades y Amenazas Iso 27005 PDFlobarioОценок пока нет

- Gestión de RiesgosДокумент47 страницGestión de RiesgosjoemirarОценок пока нет

- Gestión de riesgos tecnológicosДокумент18 страницGestión de riesgos tecnológicosGarcia Humberto50% (2)

- Auditoria Control de AccesoДокумент98 страницAuditoria Control de AccesoMaritza Dsk67% (3)

- P-01 Control de La Documentación y de Los Registros Del SGSIДокумент2 страницыP-01 Control de La Documentación y de Los Registros Del SGSIsgsi_esОценок пока нет

- Política de CiberseguridadДокумент5 страницPolítica de CiberseguridadHarold Antonio CastañedaОценок пока нет

- Vulnerabilidades, Amenazas y Riesgos Por CategoríaДокумент3 страницыVulnerabilidades, Amenazas y Riesgos Por CategoríaSthevan NlОценок пока нет

- Checklist de para La Seguridad de La InformaciónДокумент2 страницыChecklist de para La Seguridad de La InformaciónAlejandro Jaimes100% (12)

- Check List para Evaluar La Integridad de La InformacionДокумент3 страницыCheck List para Evaluar La Integridad de La Informacionjosearias16Оценок пока нет

- Evaluación de Vulnerabilidades TICДокумент148 страницEvaluación de Vulnerabilidades TICSG6 - Javier Medina100% (1)

- Checklist Redes - SeguridadДокумент12 страницChecklist Redes - SeguridadMariasegoviaОценок пока нет

- Análisis de vulnerabilidad CVE-2017-7269 en servicio web IIS 6.0Документ9 страницAnálisis de vulnerabilidad CVE-2017-7269 en servicio web IIS 6.0Arturo Ciro Palga NoriegaОценок пока нет

- Check List Seguridad Base de DatosДокумент5 страницCheck List Seguridad Base de DatosJair GuerreroОценок пока нет

- GA2-220501093-AA3-EV02 Listas de ChequeoДокумент6 страницGA2-220501093-AA3-EV02 Listas de Chequeostiven villaОценок пока нет

- 2024-01-22 - Preguntas - Entrevista - v2.2 - FinalДокумент3 страницы2024-01-22 - Preguntas - Entrevista - v2.2 - FinalRodrigo JuanОценок пока нет

- Cuestionarios para AdesДокумент9 страницCuestionarios para AdesVeronicaEsquivelCubillosОценок пока нет

- Manual Tecnico Del Sismed v20Документ20 страницManual Tecnico Del Sismed v20Juarez Cordova Paul50% (2)

- ListaДокумент7 страницListaReyChabalОценок пока нет

- Catalogo PDF AnillosДокумент8 страницCatalogo PDF AnillosReyChabalОценок пока нет

- DIAPOSITIVAS Socializacion de LaaSDDASD Linea de InvestigacionAdministracion ULADECH 1 1 2Документ2 страницыDIAPOSITIVAS Socializacion de LaaSDDASD Linea de InvestigacionAdministracion ULADECH 1 1 2ReyChabalОценок пока нет

- Justificacion de La Conducta Motivada Humana en La PsicologiaДокумент1 страницаJustificacion de La Conducta Motivada Humana en La PsicologiaReyChabalОценок пока нет

- html5 Cheatsheet EmezetaДокумент2 страницыhtml5 Cheatsheet EmezetaEdmundo CastilloОценок пока нет

- Ejercicios de Estadísticas para UniversidadДокумент9 страницEjercicios de Estadísticas para UniversidadYaleniih Vigo Mendoza63% (8)

- ExamenДокумент1 страницаExamenReyChabalОценок пока нет

- Ejercicios de Estadísticas para UniversidadДокумент9 страницEjercicios de Estadísticas para UniversidadYaleniih Vigo Mendoza63% (8)

- Monografia AntiplagioДокумент1 страницаMonografia AntiplagioReyChabalОценок пока нет

- Control de Luces Por Voz, Una Aplicaci On Orientada A Personas Con Capacidades EspecialesДокумент9 страницControl de Luces Por Voz, Una Aplicaci On Orientada A Personas Con Capacidades EspecialesReyChabalОценок пока нет

- DIAPOSITIVAS Socializacion de La Linea de InvestigacionAdministracion-ULADECH-1-1Документ21 страницаDIAPOSITIVAS Socializacion de La Linea de InvestigacionAdministracion-ULADECH-1-1LuisRupay100% (2)

- Qu Es Un ERPДокумент8 страницQu Es Un ERPSahi LlanesОценок пока нет

- Qu Es Un ERPДокумент8 страницQu Es Un ERPSahi LlanesОценок пока нет

- Elije este tema por el motivo de que la disminución de la motivación o la perdida de la misma frente a los entrenamientos en estas edades están muy en relación con las características propias de la niñez.docxДокумент1 страницаElije este tema por el motivo de que la disminución de la motivación o la perdida de la misma frente a los entrenamientos en estas edades están muy en relación con las características propias de la niñez.docxReyChabalОценок пока нет

- VdvdsvdvsДокумент1 страницаVdvdsvdvsReyChabalОценок пока нет

- Dcart PDFДокумент8 страницDcart PDFReyChabalОценок пока нет

- 2015BoletinVol.2No.1Ene Jun2015FlujopacientesДокумент7 страниц2015BoletinVol.2No.1Ene Jun2015Flujopacientes1312917Оценок пока нет

- Structura y Dinámica Del Medio AmbienteДокумент20 страницStructura y Dinámica Del Medio AmbienteReyChabalОценок пока нет

- El ciclo de vida femenino en el saber biomédicoДокумент13 страницEl ciclo de vida femenino en el saber biomédicoReyChabalОценок пока нет

- 61 227 1 PB PDFДокумент6 страниц61 227 1 PB PDFReyChabalОценок пока нет

- Mapa Conceptual Del Concepto de SCM y Las FasesДокумент2 страницыMapa Conceptual Del Concepto de SCM y Las FasesJoseLuis Rodriguez EncinaОценок пока нет

- MofДокумент457 страницMofkotvicitoОценок пока нет

- Actividad MendeleyДокумент3 страницыActividad MendeleyReyChabalОценок пока нет

- MAN2016 D535m Moisés Díaz DíazДокумент145 страницMAN2016 D535m Moisés Díaz DíazReyChabalОценок пока нет

- UsuДокумент1 страницаUsuReyChabalОценок пока нет

- Structura y Dinámica Del Medio AmbienteДокумент20 страницStructura y Dinámica Del Medio AmbienteReyChabalОценок пока нет

- Nuevo Documento de TextoДокумент1 страницаNuevo Documento de TextoReyChabalОценок пока нет

- Mapa ConseptualДокумент1 страницаMapa ConseptualReyChabalОценок пока нет

- Desarrollo de Gateway de Seguridad en Python Con Fastapi: Trabajo Fin de GradoДокумент64 страницыDesarrollo de Gateway de Seguridad en Python Con Fastapi: Trabajo Fin de Gradoveceda3326Оценок пока нет

- Guia Ciberseguridad Bas 2022 03Документ27 страницGuia Ciberseguridad Bas 2022 03Cristo Alexander Gómez AllendeОценок пока нет

- FichaДокумент3 страницыFichaMilagritos Pimentel medinaОценок пока нет

- Medidas de Seguridad para Transacciones OnlineДокумент10 страницMedidas de Seguridad para Transacciones OnlineINTECOОценок пока нет

- Cómo Configurar El APN Movistar, Digitel y Movilnet en VenezuelaДокумент24 страницыCómo Configurar El APN Movistar, Digitel y Movilnet en VenezuelaPolcor DorjuОценок пока нет

- Formato PaloteoДокумент8 страницFormato PaloteoCarolina Téllez JiménezОценок пока нет

- Soluci Seg Anaya Bel 2016 17Документ8 страницSoluci Seg Anaya Bel 2016 17BelОценок пока нет

- Implementación de SSO en Sistemas Con Java y Servidores GlassfishДокумент6 страницImplementación de SSO en Sistemas Con Java y Servidores Glassfishpeluqui2010Оценок пока нет

- Pres Cisco ISEДокумент27 страницPres Cisco ISEernestogon1983Оценок пока нет

- RESOLUCIÓN N 08310 Del 28 de Diciembre 2016Документ32 страницыRESOLUCIÓN N 08310 Del 28 de Diciembre 2016gabriel galvis gomezОценок пока нет

- Acta de nacimiento María de la Luz González SaldañaДокумент1 страницаActa de nacimiento María de la Luz González SaldañaCENTRO DE COPIADO LA TORTUGA100% (1)

- Acta NacimientoДокумент1 страницаActa NacimientoFERRETERIA MANOLOОценок пока нет

- Certificado y CedulaДокумент2 страницыCertificado y CedulaDiana GuerreroОценок пока нет

- Empresa contratista JULIACA empleados DNIДокумент12 страницEmpresa contratista JULIACA empleados DNILizbeth Yomira Ramos MamaniОценок пока нет

- Taller de AuditoriaДокумент13 страницTaller de AuditoriaSantiago Henao OrtizОценок пока нет

- Manual de Usuario BNA DigitalДокумент143 страницыManual de Usuario BNA DigitalCarrocerías Hugo GraasОценок пока нет

- Formato Beneficios Ley 1780Документ4 страницыFormato Beneficios Ley 1780kelly cuetoОценок пока нет

- Informe de Ventas Nuevas y RechazadasДокумент449 страницInforme de Ventas Nuevas y RechazadasCucuta TelecomunicacionesОценок пока нет

- Tesis EspinoДокумент23 страницыTesis EspinoCristhian Paul Espino Cuadros100% (1)

- TIN - Subject Sheet - 3 Examples Es PDFДокумент63 страницыTIN - Subject Sheet - 3 Examples Es PDFFernandoRieraJuradoОценок пока нет

- Pago de seguro de vida por transferencia electrónicaДокумент20 страницPago de seguro de vida por transferencia electrónicaRodolfo MartinezОценок пока нет

- Acta - Cuitlahuac Garcia JimenezДокумент1 страницаActa - Cuitlahuac Garcia JimenezOcelota MoralesОценок пока нет

- DAW - Tema 3Документ4 страницыDAW - Tema 3Christopher McCafferyОценок пока нет

- 2.5.2.5 Lab - Authentication Authorization Accounting - ILM1Документ12 страниц2.5.2.5 Lab - Authentication Authorization Accounting - ILM1javier cano0% (1)

- Modulo Administracion Usuarios v3.0Документ52 страницыModulo Administracion Usuarios v3.0carolina217Оценок пока нет

- Configuracion Owa Outlook Web AccessДокумент14 страницConfiguracion Owa Outlook Web AccessJose Luis Martinez GalindoОценок пока нет

- DudeДокумент18 страницDudeAntonio OmisteОценок пока нет

- Jden 2022 - Ficha de Inscripción de La Institución Educativa - Etapa UgelДокумент6 страницJden 2022 - Ficha de Inscripción de La Institución Educativa - Etapa UgelJOEL URETAОценок пока нет

- Certificado de Practicas: CertificaДокумент9 страницCertificado de Practicas: CertificaBruce Huillca CcaltaОценок пока нет

- Cuestionario Ejemplo de Analisis GAP SGSI (27001-2013)Документ12 страницCuestionario Ejemplo de Analisis GAP SGSI (27001-2013)Hamilton Moya VegaОценок пока нет