Академический Документы

Профессиональный Документы

Культура Документы

Curso 3 Hacking Ético Informe

Загружено:

Franceli Pascual LeonАвторское право

Доступные форматы

Поделиться этим документом

Поделиться или встроить документ

Этот документ был вам полезен?

Это неприемлемый материал?

Пожаловаться на этот документАвторское право:

Доступные форматы

Curso 3 Hacking Ético Informe

Загружено:

Franceli Pascual LeonАвторское право:

Доступные форматы

CURSO 3 HACKING ÉTICO

INTRODUCCIÓN

El curso de ethical hacking estuvo impartido por el impartido por el ingeniero Maurice

Frayssinet Delgado, ministro de ciberseguridad en Perú, en la Universidad de

Ingeniería en Lima INICTEL-UNI.

Durante este curso se aprenden conocimientos teóricos sobre hacking ético, así

como también habilidades para manejar códigos que permitan realizar pruebas de

penetración, ataques, encontrar vulnerabilidades en el sistema etc.

El objetivo fundamental del curso de Ethical Hacking es explotar las vulnerabilidades

existentes en los sistemas, haciendo pruebas de intrusión, que sirven para verificar

y evaluar la seguridad física y lógica de los sistemas de información, redes de

computadoras, aplicaciones web, bases de datos, servidores. Un Hacker Ético es

una persona que realiza pruebas de penetración.

Introducción al Ethical hacking

Durante este curso se profundizo en temas de hackeo, se comenzó con conociendo

conceptos de hacking, así como también se estudiaron las fases de hackeo.

Footprinting y Reconocimiento

Footprinting (Reconocimiento) es la técnica utilizada para reunir información sobre

sistemas informáticos objetivo y sobre las entidades a las que pertenecen, sean

estas un individuo, un grupo de personas o una organización

En esta fase, el atacante reuniría toda la información que pueda o que sea usable,

porque en etapas posteriores de ataque esta información sería como una

enciclopedia para este.

Reconocimiento Activo y Pasivo

Reconocimiento es el uso de fuentes abiertas para obtener información sobre un

objetivo, comúnmente conocido como "reconocimiento pasivo".

Descubrimiento, comúnmente conocido como "reconocimiento activo", se produce

cuando los paquetes se envían de forma explícita a la red objetivo en un intento por

"descubrir" vulnerabilidades.

Escaneo de Redes

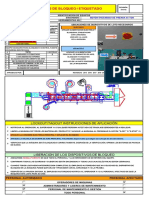

Para este curso utilizamos Kali Linux como herramienta para desarrollar los ataques

y defensas que se presentaran a lo largo de este curso.

La primera aplicación que utilizamos Nmap, ¿Qué es Nmap?

Nmap es una aplicación multiplataforma usada para explorar redes y obtener

información acerca de los servicios, sistemas operativos y vulnerabilidades

derivadas de la conjunción de éstos.

Es muy usado por todo aquél que se interesa por las tareas de seguridad y hacking

en general, desde Administradores de Sistemas a interesados con fines menos

respetables.

Las técnicas de escaneo que usa Nmap han sido ya implementadas en sistemas de

detección de intrusos y firewalls, ya que los desarrolladores de sistemas de

seguridad también usan Nmap en su trabajo y toman medidas.

No obstante, pese a estar ampliamente documentado su funcionamiento, hay

formas de escaneo que lo hacen difícil de detectar cuando se trata de obtener

información.

Ejemplo:

Actualmente nmap incorpora el uso de scripts para comprobar algunas de las

vulnerabilidades más conocidas, por ejemplo:

Auth: ejecuta todos sus scripts disponibles para autenticación

Default: ejecuta los scripts básicos por defecto de la herramienta

Discovery: recupera información del target o víctima

External: script para utilizar recursos externos

Intrusive: utiliza scripts que son considerados intrusivos para la víctima o

target

Malware: revisa si hay conexiones abiertas por códigos maliciosos o

backdoors (puertas traseras)

Safe: ejecuta scripts que no son intrusivos

Vuln: descubre las vulnerabilidades más conocidas

All: ejecuta absolutamente todos los scripts con extensión NSE disponible

Ejemplos:

Enumeración

Durante estos temas se realizó el proceso de extracción de información de un

sistema de destino para determinar la configuración y entorno presentes.

En muchos casos es posible extraer información como nombres de usuario,

nombres de máquinas, recursos compartidos y servicios de un sistema, así como

otra información, dependiendo del propio sistema operativo.

La enumeración es una fase muy esencial de la prueba de Penetración, porque

cuando un pentesting establece una conexión activa con la víctima, intenta

recuperar la mayor cantidad posible de información de la máquina de la víctima, lo

que podría ser útil para explotar más.

La enumeración SMB utilizando solo herramientas integradas de línea de comandos

Kali Linux, son las siguientes:

Nmblookup

Nbtscan

SMBMap

Smbclient

Rpcclient

Nmap

Enum4linux

Ejemplo:

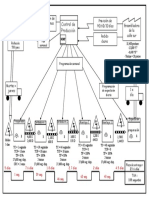

Enumeración de vulnerabilidades de la dirección IP especificada en la imagen

Escaneo de redes conectadas a la dirección del Gateway que se muestra en la

imagen

Usuarios que pertenecen a la red de la dirección Ip de la imagen

CONCLUSIÓN

Durante el curso sobre hacking ético, se adquirieron conocimientos y habilidades,

que aportan bases importantes a mi formación profesional como ingeniero en

tecnologías de la información y comunicación, estos conocimientos son muy

extensos e importantes ya que toda esta información así como las herramientas

proporcionadas por el docente son las que laboralmente se nos están requiriendo a

nosotros como ingenieros, y practicar cada uno de los casos que se nos presentaron

en este curso nos hace ser mas competitivos y eficientes al realizar algún tipo de

trabajo en ciberseguridad.

Вам также может понравиться

- Sistemas seguros de acceso y transmisión de datos. IFCT0109От EverandSistemas seguros de acceso y transmisión de datos. IFCT0109Оценок пока нет

- Prueba de Penetración en Las Redes de Datos enДокумент6 страницPrueba de Penetración en Las Redes de Datos enCarlos Ivan Palacios PeñaОценок пока нет

- Desarrollo de componentes software para el manejo de dispositivos. IFCT0609От EverandDesarrollo de componentes software para el manejo de dispositivos. IFCT0609Оценок пока нет

- Auditoría de seguridad informática. IFCT0109От EverandAuditoría de seguridad informática. IFCT0109Рейтинг: 5 из 5 звезд5/5 (1)

- Hacking ÉticoДокумент14 страницHacking ÉticoJose FranciscoОценок пока нет

- Metodologias Ethical Hacking PDFДокумент2 страницыMetodologias Ethical Hacking PDFAnthony StarkОценок пока нет

- Hacking ÉticoДокумент27 страницHacking ÉticoTocho VanegasОценок пока нет

- Informe Ejecutivo F1 G3Документ9 страницInforme Ejecutivo F1 G3Jean Kristofer Salazar ArizancaОценок пока нет

- Metasploitable Practica LaboratorioДокумент22 страницыMetasploitable Practica LaboratorioEtzahu MendozaОценок пока нет

- Hacking ÉticoДокумент13 страницHacking ÉticodanielrojasОценок пока нет

- Hackers - Bat - Virus Mortales Pa - Alejandro Ruiz ReyesДокумент30 страницHackers - Bat - Virus Mortales Pa - Alejandro Ruiz ReyesLUIS MEJIA100% (1)

- Guia Basica Hydra PDFДокумент4 страницыGuia Basica Hydra PDFantonioavezonОценок пока нет

- Webinar Gratuito: Atacar Contraseñas Con Kali LinuxДокумент10 страницWebinar Gratuito: Atacar Contraseñas Con Kali LinuxAlonso Eduardo Caballero QuezadaОценок пока нет

- Informe TecnicoДокумент32 страницыInforme TecnicoticllaОценок пока нет

- Practica Final - 2018 Seguridad SOДокумент8 страницPractica Final - 2018 Seguridad SOFelixОценок пока нет

- ArtefactosДокумент11 страницArtefactoswcastro8182100% (1)

- CCN STIC 570A Implementacion de Seguridad Sobre Microsoft Windows Server 2016Документ38 страницCCN STIC 570A Implementacion de Seguridad Sobre Microsoft Windows Server 2016JoaquinОценок пока нет

- 27 Controles Criticos PDFДокумент114 страниц27 Controles Criticos PDFJordan DiazОценок пока нет

- MetasploitДокумент29 страницMetasploitfelipe_vergara_40Оценок пока нет

- Seguridad en RedesДокумент67 страницSeguridad en RedesNelo Franno Beltran GuevaraОценок пока нет

- Manual NmapДокумент38 страницManual NmapAngel CaisaОценок пока нет

- Ossim Ossec Instalacion y FuncionamientoДокумент7 страницOssim Ossec Instalacion y FuncionamientoAlejandro Òkànràn SodeОценок пока нет

- THD - Pentesting Con BackTrackДокумент99 страницTHD - Pentesting Con BackTrackMauricio Lara ParraОценок пока нет

- WindowsДокумент26 страницWindowsWillian YanzaОценок пока нет

- Ataque de Hombre en El MedioДокумент2 страницыAtaque de Hombre en El MediomikenachoОценок пока нет

- Comandos Linux Unix y Programación SHELL PDFДокумент41 страницаComandos Linux Unix y Programación SHELL PDFalucardchaОценок пока нет

- Laboratorio 4 - HoneypotДокумент7 страницLaboratorio 4 - HoneypotDayana DayОценок пока нет

- Contenido Semana 1Документ12 страницContenido Semana 1Cristian Rousseau Lerou CrucesОценок пока нет

- Curso Ethical Hacking Especializacion PDFДокумент10 страницCurso Ethical Hacking Especializacion PDFJose Javier Ramos Silva0% (2)

- Curso Hacking EticoДокумент5 страницCurso Hacking EticoUnd3rC0d3Оценок пока нет

- Ethical HackingДокумент5 страницEthical HackingRobert InsfranОценок пока нет

- MetasploitДокумент56 страницMetasploitjhonОценок пока нет

- Hacking EticoДокумент11 страницHacking EticoFiorella LlanosОценок пока нет

- Proyecto Final Sap PDFДокумент49 страницProyecto Final Sap PDFQue Verbo BataОценок пока нет

- Generando Script Malicioso Con Metasploit FrameworkДокумент30 страницGenerando Script Malicioso Con Metasploit FrameworkIván LassoОценок пока нет

- Cloud Computing AwsДокумент66 страницCloud Computing AwsEliel Mauricio EscobarОценок пока нет

- Laboratorio de Hacking Ético Básico. - PartyHack - 2020Документ18 страницLaboratorio de Hacking Ético Básico. - PartyHack - 2020Edwin Sanchez100% (1)

- An2 2020 22Документ20 страницAn2 2020 22dantescodОценок пока нет

- Manual Wireshark en Español PDFДокумент37 страницManual Wireshark en Español PDFrdiegon50% (2)

- Revista ACIS No. 155 Abril - Junio 2020Документ107 страницRevista ACIS No. 155 Abril - Junio 2020Ronny Silva CorreaОценок пока нет

- Solucion Reto MrRobotДокумент9 страницSolucion Reto MrRobotunderglОценок пока нет

- Curso Python Pentestig I SLДокумент43 страницыCurso Python Pentestig I SLAldo Aldito100% (1)

- Pentest Android / Rafael Gómez Del ÁngelДокумент10 страницPentest Android / Rafael Gómez Del ÁngelN3XAsec. S.A. de C.V.Оценок пока нет

- Diplomado en Ethical Hacking - PentestingДокумент10 страницDiplomado en Ethical Hacking - PentestingCINDY KATHERINE PAILLACHEO BARRIGAОценок пока нет

- CyOps1.1 Chp01 Instructor Supplemental Material PDFДокумент39 страницCyOps1.1 Chp01 Instructor Supplemental Material PDFTiinita Erazo Ayon100% (1)

- Obtencion de Acceso Fase 3Документ2 страницыObtencion de Acceso Fase 3juadriОценок пока нет

- Seguridad Hardening en Linux Hardening e PDFДокумент6 страницSeguridad Hardening en Linux Hardening e PDFandresbe.be8602Оценок пока нет

- Practicas Curso Hacking Etico CISCUCVДокумент34 страницыPracticas Curso Hacking Etico CISCUCVkaruros04100% (2)

- Alienvault Vs SiemДокумент12 страницAlienvault Vs SiemunderglОценок пока нет

- Hacking Etico Entregable 1Документ10 страницHacking Etico Entregable 1Juan Carlos Rodriguez SanchezОценок пока нет

- Curso 03 - Hacking ForenseДокумент42 страницыCurso 03 - Hacking ForenseAnonymous FVjrXXM0% (1)

- Cyber Camp Hacking WebДокумент101 страницаCyber Camp Hacking WebToni Torres100% (1)

- Acunetix Web Vulnerability ScannerДокумент35 страницAcunetix Web Vulnerability ScannerIvan Martin ValderasОценок пока нет

- Anatomía y Metodología de Un PentestingДокумент108 страницAnatomía y Metodología de Un PentestingAlejandro Gonzalez B100% (1)

- Curso de Ethical Hacking - BasicoДокумент5 страницCurso de Ethical Hacking - Basicoalexgino1477aОценок пока нет

- Metasploit para Pentesters PDFДокумент0 страницMetasploit para Pentesters PDFRamiro MeloОценок пока нет

- Ciberseguridad CiscoДокумент87 страницCiberseguridad CiscoMercado LibreОценок пока нет

- TRACSA Validacion ProveedoresДокумент7 страницTRACSA Validacion ProveedoresFranceli Pascual LeonОценок пока нет

- VSM Ford PDFДокумент1 страницаVSM Ford PDFFranceli Pascual Leon100% (1)

- Encuesta para El Cliente Del Soporte Técnico de AppleДокумент1 страницаEncuesta para El Cliente Del Soporte Técnico de AppleFranceli Pascual LeonОценок пока нет

- VSM PracticaДокумент1 страницаVSM PracticaFranceli Pascual LeonОценок пока нет

- Ejercicios Unidad 3Документ6 страницEjercicios Unidad 3Franceli Pascual LeonОценок пока нет

- Plantilla Documento Word para ProyectoДокумент4 страницыPlantilla Documento Word para ProyectoFranceli Pascual LeonОценок пока нет

- Método Brown and GibsonДокумент9 страницMétodo Brown and GibsonFranceli Pascual LeonОценок пока нет

- Fundamentos de Lógica Digital: 4: Problemas ResueltosДокумент8 страницFundamentos de Lógica Digital: 4: Problemas ResueltosFranceli Pascual LeonОценок пока нет

- Yellow BELT Test DAYPOДокумент4 страницыYellow BELT Test DAYPOFranceli Pascual Leon100% (1)

- Impri MirДокумент1 страницаImpri MirFranceli Pascual Leon0% (1)

- Gestion Organizacion IndustrialДокумент2 страницыGestion Organizacion IndustrialFranceli Pascual LeonОценок пока нет

- NMX-CC-19011-IMNC-2012 (Arrastrado) 2Документ1 страницаNMX-CC-19011-IMNC-2012 (Arrastrado) 2Franceli Pascual LeonОценок пока нет

- Federal Mogul 004 Part 1Документ5 страницFederal Mogul 004 Part 1Franceli Pascual LeonОценок пока нет

- Loto 1-AДокумент1 страницаLoto 1-AFranceli Pascual LeonОценок пока нет

- 5 Construccion de Base de Datos en La IsДокумент21 страница5 Construccion de Base de Datos en La IsAlejandro Guerra0% (1)

- Ejercicios Tema 2Документ2 страницыEjercicios Tema 2xicenОценок пока нет

- D3 ProxyДокумент9 страницD3 Proxyrflores3Оценок пока нет

- Robot MensajeroДокумент6 страницRobot MensajeroChristian JiménezОценок пока нет

- Antipatrones de SoftwareДокумент4 страницыAntipatrones de SoftwareKeisha DiazОценок пока нет

- Syllabus Del Curso Computación GráficaДокумент7 страницSyllabus Del Curso Computación GráficaYaneth GonzálezОценок пока нет

- Documento-Modelo-Taller de Profundización Word-Nivel-1Документ12 страницDocumento-Modelo-Taller de Profundización Word-Nivel-1VICTOR HUGO LEON QUINTANAОценок пока нет

- Matlab Tutorial Ie0305 PDFДокумент13 страницMatlab Tutorial Ie0305 PDFYexon EspinozaОценок пока нет

- Silabo Analisis Numeric o NuevoДокумент2 страницыSilabo Analisis Numeric o NuevoMiGuelОценок пока нет

- ProgramacionBasica S4Документ611 страницProgramacionBasica S4alpinacabrioОценок пока нет

- Curso Programacion HP PrimeДокумент12 страницCurso Programacion HP PrimeCasaverde Jimmy100% (1)

- Subnetting Rapido y FacilДокумент5 страницSubnetting Rapido y FacilneptalgОценок пока нет

- Hoja de Vida Anexo 8 12Документ6 страницHoja de Vida Anexo 8 12Arnold Christian Pinedo GalindoОценок пока нет

- Fritzing 130215092523 Phpapp02Документ28 страницFritzing 130215092523 Phpapp02Joel CartucheОценок пока нет

- Manejo de Datos BLOB Con PHP y MySQLДокумент6 страницManejo de Datos BLOB Con PHP y MySQLcyberomega2013Оценок пока нет

- PilasДокумент29 страницPilasMartinezElvisОценок пока нет

- Capitulo 1: Introducción Al Sistema de Computación Personal: IT Essentials 5.0 Victor Hugo Panta VillanuevaДокумент41 страницаCapitulo 1: Introducción Al Sistema de Computación Personal: IT Essentials 5.0 Victor Hugo Panta VillanuevaNoe Tovar PonceОценок пока нет

- Manual Mcs Refcon Citas v4Документ4 страницыManual Mcs Refcon Citas v4friveramon9486Оценок пока нет

- Log4j ReferenciaДокумент7 страницLog4j ReferenciaHenRogTRОценок пока нет

- Introducción A Los Protocolos de Enrutamiento DinámicoДокумент7 страницIntroducción A Los Protocolos de Enrutamiento DinámicoyusvelysОценок пока нет

- Machete Sistemas 2019 by EduardoДокумент3 страницыMachete Sistemas 2019 by EduardoHeysel Humberto Arnedo ZuritaОценок пока нет

- Algoritmo de La Panadería de LamportДокумент10 страницAlgoritmo de La Panadería de LamportAngélica Hernández BarrancoОценок пока нет

- Antologia Informatica IДокумент62 страницыAntologia Informatica IYosselin FernandezОценок пока нет

- Tienda 1Документ3 страницыTienda 1Sherlock BarmellonОценок пока нет

- Temario Completo Bootcamp Big Data & Machine LearningДокумент18 страницTemario Completo Bootcamp Big Data & Machine LearningAndrés Macarro OnievaОценок пока нет

- Tabla de Tipos de Memorias Actuales en GeneralДокумент2 страницыTabla de Tipos de Memorias Actuales en GeneralLucas VallejosОценок пока нет

- Métodos de AutentificaciónДокумент5 страницMétodos de AutentificaciónyanaqaraОценок пока нет

- Unidad IIIДокумент15 страницUnidad IIIFfeernando CadezОценок пока нет

- Licencias NodДокумент3 страницыLicencias NodjhonmetacivilОценок пока нет

- Tema 2. Instalacion de Los Sistemas OperativosДокумент54 страницыTema 2. Instalacion de Los Sistemas OperativosDiana De Lara del ReyОценок пока нет