Академический Документы

Профессиональный Документы

Культура Документы

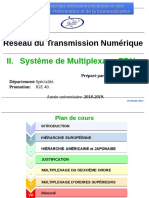

Reseau

Загружено:

mehdi42ai0 оценок0% нашли этот документ полезным (0 голосов)

47 просмотров51 страницаОригинальное название

reseau

Авторское право

© Attribution Non-Commercial (BY-NC)

Доступные форматы

PDF, TXT или читайте онлайн в Scribd

Поделиться этим документом

Поделиться или встроить документ

Этот документ был вам полезен?

Это неприемлемый материал?

Пожаловаться на этот документАвторское право:

Attribution Non-Commercial (BY-NC)

Доступные форматы

Скачайте в формате PDF, TXT или читайте онлайн в Scribd

0 оценок0% нашли этот документ полезным (0 голосов)

47 просмотров51 страницаReseau

Загружено:

mehdi42aiАвторское право:

Attribution Non-Commercial (BY-NC)

Доступные форматы

Скачайте в формате PDF, TXT или читайте онлайн в Scribd

Вы находитесь на странице: 1из 51

|S!

A Malame E| |ASS| - Erracl||a

||l|re . !ecla|aes e Pseaat |afarmat|aes

Maale N" |B .

~.~1-..- - -..1.-.- ~.~1-..- - -..1.-.- ~.~1-..- - -..1.-.- ~.~1-..- - -..1.-.-

.. -=-=. 1-..=1..- .. -=-=. 1-..=1..- .. -=-=. 1-..=1..- .. -=-=. 1-..=1..-

Ela|ar aar . A. E| BHA!!AS

|r|er ZBBB

www.tri.on.ma

http://adnaneadnane.ifrance.com/

super.adnane@hotmail.fr

2

D

DQ

I. Notions de base en rseau........

I.1. Terminologie de rseau...

I.2. La bande passante numrique et le dbit.

I.3. Les mdias de rseau local..

I.4. Spcifications et raccordement des cbles..

I.5. Les topologies physiques

I.6. Les topologies logiques...

I.7 Ethernet et Token Ring

I.8 Composants et quipements dun rseau local.

II. Le modle OSI.

II.1. Prsentation du modle de rfrence OSI.

II.2. Le modle TCP/IP.

II.3 La couche physique

1. Les notions de base sur les signaux et le bruit dans les systmes de

communication

2. Notions de base sur le codage de signaux rseau

3. Collisions et domaines de collision.

II.4. Couche 2 : La couche liaison de donnes.

1. Les normes de rseau local..

2. Les sous couches LLC et MAC...

3. Structure de trame Token ring.

4. Structure de trame Ethernet.

II.5 Couche 3 : La couche rseau..

1. Principe de slection du chemin..

2. Principe de ladressage IP...

3. Les sous rseaux..

4. Les quipements de couche 3 : les routeurs

5. Les communications de rseau rseau..

6. Les protocoles de routage

7. Les services rseau de la couche 3..

II.6 Couche 4 : La couche transport..

1. La couche transport.

2. TCP et UDP.

3. Les mthodes de connexion TCP

II.7. Couche 5 : La couche session

1. Prsentation.

2. Le contrle du dialogue...

3. La synchronisation du dialogue...

4. La division du dialogue...

II.8 Couche 6 : La couche prsentation.

1. Fonction et normes de la couche prsentation.

2. Cryptage et compression des donnes.

II.9. Couche 7 : La couche application..

1. Prsentation.....

2. Principes de la couche application..

3. Le protocole DNS

4. Le protocole Telnet..

3

3

5

5

8

9

11

12

13

17

17

18

19

19

21

25

25

25

27

28

29

29

29

30

33

36

36

38

39

39

39

41

43

45

45

45

45

46

46

46

47

47

47

47

49

50

3

I. Notions de base en rseau

I.1. Terminologie de rseau

i. Dfinition

Un rseau est par dfinition un ensemble dentits communicant entre elles. Nous allons nous

intresser dans le cadre de ce cours ce que lon nomme des rseaux de donnes ou rseaux

informatiques.

Un rseau de donnes est donc un ensemble dentits informatiques communicant ensemble.

ii. Pourquoi un rseau ?

1. Partage des ressources physiques : Imprimante, Lecteur de CD-ROM,

2. Partage des ressources logicielles : Accs de plusieurs utilisateurs des applications sans

avoir les installer sur leur propre poste.

3. Partage des donnes : Plusieurs utilisateurs peuvent accder aux mmes donnes et

peuvent faire des modifications en temps rel.

4. Communication entre personnes distantes par le son, le texte et limage : messagerie,

confrence, chat

5. Recherche dinformations : Internet

6. etc.

iii. Types de rseaux

On distingue gnralement deux types de rseaux :

Rseaux organiss autour de serveurs (Client/Serveur) : cest un rseau o des machines

clientes (des machines faisant partie du rseau) contactent un serveur, une machine

gnralement trs puissante en terme de capacits d'entre-sortie, qui leur fournit des services.

Ces services sont des programmes fournissant des donnes telles que l'heure, des fichiers, une

connexion, ...

Dans un environnement purement Client/serveur, les ordinateurs du rseau (les clients) ne

peuvent voir que le serveur, c'est un des principaux atouts de ce modle.

Rseaux poste poste (peer to peer / gal gal) : Dans une architecture peer to peer,

contrairement une architecture de rseau de type client/serveur, il n'y a pas de serveur ddi.

Ainsi chaque ordinateur dans un tel rseau est un peu serveur et un peu client. Cela signifie

que chacun des ordinateurs du rseau est libre de partager ses ressources. Un ordinateur reli

une imprimante pourra donc ventuellement la partager afin que tous les autres ordinateurs

puissent y accder via le rseau.

4

Avantages et inconvnients

On distingue aussi diffrents types de rseaux (privs) selon leur taille (en terme de nombre

de machines), leur vitesse de transfert des donnes ainsi que leur tendue.

Nous diffrencions principalement :

rseau LAN (Local Area Network) : est le type le plus commun de rseau trouv dans les

entreprises. Il relie des ordinateurs et des dispositifs situs prs de l'un l'autre, tel que dedans

un mme btiment, bureau,

rseau MAN (Metropolitan Area Network) : une collection de rseaux locaux. Les MAN

relient des ordinateurs situs dans le mme secteur gographique tel qu'une ville. (LAN +

LAN, Village,)

rseau WAN (Wide Area Network) : relie des rseaux locaux et mtropolitaines ensemble.

Les rseaux qui composent d'un rseau tendu peuvent tre situs dans tout un pays ou mme

autour du monde (LAN + LAN + MAN)

Dautres types de rseaux existent :

rseau de stockage SAN (Storage Area Network) qui est un rseau haute performance

ddi qui sert transfrer des donnes entre des serveurs et des ressources de stockage. Un

rseau SAN fournit des performances systme amliores, il est volutif et il intgre la

tolrance aux sinistres.

rseau priv virtuel VPN (Virtual Private Network) : un rseau priv, qui offre une

connectivit scurise et fiable, construit au sein dune infrastructure de rseau publique. Les

VPN daccs, dintranet et dextranet sont les trois principaux types de VPN. Les VPN

daccs fournissent aux utilisateurs mobiles et de petits bureaux/bureaux domicile, laccs

distant un intranet ou un extranet. Les intranets sont uniquement disponibles pour les

utilisateurs qui ont des privilges daccs au rseau interne de lorganisation. Les extranets

sont conus pour dlivrer aux utilisateurs et entreprises externes des applications et des

services qui sont bass sur intranet.

5

I.2. La bande passante numrique et le dbit

La bande passante dun rseau reprsente sa capacit, c'est--dire la quantit de donnes

pouvant circuler en une priode donne.

La bande passante du rseau est gnralement exprime en milliers de bits par seconde

(kbits/s), millions de bits par seconde (Mbits/s), milliards de bits par second (Gbits/s).

A cette notion de bande sajoute celle de dbit. Le dbit est la bande passante relle, mesure

un instant prcis de la journe. Ce dbit est souvent infrieur la bande passante ; cette

dernire reprsentant le dbit maximal du mdia ; en raison :

o des units dinterconnexion de rseaux et de leur charge

o du type de donnes transmises

o de la topologie du rseau

o du nombre dutilisateur

o de lordinateur de lutilisateur et du serveur

o des coupures dlectricit et autres pannes

De ce fait le temps de tlchargement dun fichier peut se mesurer de la manire suivante :

Temps de tlchargement (s) = Taille du fichier (b) / dbit

I.3. Les mdias de rseau local

Les mdias sont les supports physiques de la transmission utiliss dans le rseau. Ils servent

lier et mettre en contact lensemble des nuds avec le rseau. On appelle nud tout point de

connexion dun lment dmission ou de rception au rseau.

La liaison entre le mdia et lordinateur (le nud) se fait en gnral par des connecteurs.

i. Le cble paires torsades non blindes

Fiche technique :

Dsignation

Vitesse

Longueur max.

Raccordement

Impdance

Cot

: UTP (Unshielded Twisted Pair)

: 10 100 Mbits/s

: 100m

: Connecteur RJ-45

: 100 Ohms

: Faible

Le cble UTP est compos de 4 paires de fils torsades 2 2, chacune de ses paires tant isol

des autres.

La paire torsade non blinde utilise comme mdia de rseau a une impdance de 100 ohms.

Ceci la diffrencie des autres types de cblage paires torsades comme ceux utiliss pour le

cblage tlphonique.

Comme le cble paires torsades non blindes a un diamtre extrieur d'environ un demi

centimtre et un cot relativement faible, sa petite taille peut s'avrer avantageuse lors d'une

installation.

Relativement dautres cbles, lUTP est la moins chre et la plus facile installer. Son

connecteur est petit et il est surtout utilis quand la transmission va se faire avec un dbit

faible sur une bande passante troite et sur une courte distance.

Cble UTP

6

ii. Le cble paires torsades blindes

Fiche technique :

Dsignation

Vitesse

Longueur max.

Raccordement

Impdance

Cot

: STP (Shielded Twisted Pair)

: 10 100 Mbits/s

: 100m

: Connecteur RJ-45

: 100 Ohms

: Moyennement cher

Le cble paires torsades et blindes ; ou STP ; ajoute aux spcifications de lUTP une

mthode de blindage, d'annulation et de torsion de cbles. Le cble est blind pour rduire

toute interfrence lectromagntique et interfrence de radiofrquences sans toutefois

augmenter sensiblement la taille ou le poids du cble.

Le cble paires torsades blindes prsente tous les avantages et dsavantages du cble

paires torsades non blindes en assurant cependant une plus grande protection contre toute

interfrence externe au prix certes dun diamtre plus lev.

Le STP nest pas trs exploite sur le march. Son vritable avantage relativement lUTP est

quelle rsiste mieux aux perturbations

Cble STP

iii. Le cble coaxial

Fiche technique :

Dsignation

Vitesse

Longueur max.

Raccordement

Impdance

Cot

: Coaxial

: 10 100 Mbits/s

: 500m

: Connecteur BNC (British Naval Connector)

: 150 Ohms

: Peu cher

Un cble coaxial est constitue dun fil de cuivre entour dun isolant flexible, lui-mme

entour dune torsade de cuivre ou dun ruban mtallique qui agit comme le second fil du

circuit et comme protecteur du conducteur intrieur. Cette deuxime couche ou protection

peut aider rduire les interfrences externes. Une gaine de cble enveloppe ce blindage.

Le cble coaxial offre de nombreux avantages du fait de sa capacit stendre sur une plus

grande distance et de son cot parmi les plus faibles. Mais le rapport qualit prix fait que les

entreprises utilisent surtout lUTP.

7

Le cble coaxial existe en plusieurs variantes :

o Thicknet : Epais et raide cause de son blindage, il est recommand pour l'installation

de cble fdrateur. Sa gaine est jaune.

o Thinnet : Dun diamtre plus rduit, il est plus pratique dans des installations

comprenant des courbes. De plus il est plus conomique mais dispose dun blindage

moins consquent.

o Cheapernet : Version conomique et de faible diamtre du cble coaxial.

Cble Thinnet

iv. La fibre optique

Fiche technique :

Dsignation

Vitesse

Longueur max.

Raccordement

Cot

: Fibre Optique

: 100+ Mbits/s

: 2km en multimode et 3km en monomode

: Connecteur multi mode ou monomode

: Cher

Le cble fibre optique est un support transmettant des impulsions lumineuses. Ce type de

mdia est trs coteux, mais est insensible aux interfrences lectromagntiques et peut

acheminer des donnes un dbit trs lev.

Le cble fibre optique utilis pour les rseaux comprend deux fibres encapsules dans des

enveloppes distinctes. En examinant la coupe transversale, d'un cble optique, il est possible

de voir que chaque fibre est entoure de couches de revtements optiques rflchissants, un

enduit de plastique fait en Kevlar, et que l'ensemble est entour d'une gaine extrieure

assurant la protection de l'ensemble du cble.

Les parties de la fibre optique qui conduisent la lumire portent le nom de cur et

d'enveloppe. Le cur est habituellement en verre pur haut indice de rfraction. Ce cur de

verre est enrob d'une enveloppe de verre ou de plastique faible indice de rfraction, afin

d'emprisonner la lumire dans le cur optique. Cette diffrence d'indice cre un phnomne

de rflexion totale qui permet la fibre optique d'agir comme un tuyau, sans perte ou presque,

guidant la lumire sur de grandes distances, mme s'il dcrit des courbes.

Fibre optique

8

Connecteur de cble fibre optique

On distingue 2 types de fibre optique :

- Monomode : un seul faisceau parcourt la fibre, les lasers sont utiliss comme metteurs

rcepteurs.

La fibre monomode

- Multimode : plusieurs faisceaux parcourent la fibre avec des angles diffrents, selon leur

angle de pntration. Dans le cas dune fibre multimode, les metteurs rcepteurs utiliss sont

des LED.

La fibre multimode

vi. Les communications sans fil

Les signaux sans fil sont des ondes lectromagntiques qui peuvent circuler dans le vide ou

dans des mdias tels que lair. De ce fait, ils ne requirent aucun mdia physique.

Pour communiquer, un rseau LAN sans fil utilise :

o des ondes radios (ex : 902MHz)

o des micro-ondes (ex : 2.4GHz)

o des ondes infrarouges (ex : 820 nanomtres)

I.4. Spcifications et raccordement des cbles

Dans le but dajouter aux spcifications de lISO des normes visant standardiser les

quipements, divers organismes ont mis en place diffrentes normes. Ces organismes sont :

o IEEE : Institute of Electrical and Electronics Engineers

o UL : Underwriters laboratories

o EIA : Electronic Industries Alliance

o TIA : Telecommunications Industry Association

9

i. Les normes TIA/EIA

Elles dfinissent les configurations minimales dinstallation tout en laissant toute libert

quand au choix du fournisseur dquipement

Les principales normes sont :

o TIA/EIA-568-A : norme de cblage pour les tlcommunications dans les difices

commerciaux

o TIA/EIA-569-A : Norme relative aux espaces et aux voies de tlcommunications

dans les difices commerciaux

o TIA/EIA-570-A : Norme de cblage pour les tlcommunications dans les rsidences

et les petits difices commerciaux

o TIA/EIA-606 : Norme relative ladministration de linfrastructure de

tlcommunication dans les difices commerciaux

o TIA/EIA-607 : Norme de mise la terre et de liaison pour les tlcommunication dans

les difices commerciaux

ii. Les spcifications de cblage de la norme TIA/EIA-568-A

Cblage horizontal : cblage situ entre la prise murale et une interconnexion horizontale. Il

inclut le mdia rseau install horizontalement, la prise ainsi que les terminaisons mcanique.

Il comprend donc le mdia rseau allant de larmoire de cblage jusqu une zone de travail.

La norme autorise les longueurs suivantes :

o Longueur maximale dun cblage horizontal : 90m

o Longueur maximale des cbles dinterconnexion : 6m

o Longueur maximale des cbles de raccordement (pour relier les units rseau au

cblage horizontal) : 3m

De plus la norme exige la mise la terre de tous les cbles.

En ce qui concerne le choix du type de cblage, la norme comprend des spcifications

dfinissant les performances des cbles : CAT1, CAT2, CAT3, CAT4 et CAT5. De nos jours,

seules les catgories 3, 4 et 5 sont reconnues pour les rseaux locaux.

I.5. Les topologies physiques

Topologie : dcrit la manire dont les quipements rseaux sont connects entre eux. Nous

distinguerons les topologies physiques ; dcrivant la manire dont les quipements sont relis

par des mdias ; des topologies logiques ; dcrivant la manire dont les quipements

communiquent.

i. La topologie en bus

Une topologie de bus fait appel un cble de backbone unique qui est termin aux deux

extrmits. Tous les htes se connectent directement ce backbone.

Topologie en bus

10

ii. La topologie en anneau

Dans une topologie en anneau, chaque hte est connect son voisin. Le dernier hte se

connecte au premier. Cette topologie cre un anneau physique de cble.

Topologie en anneau

Une variante de cette topologie est le double anneau ou chaque hte est connect 2 anneaux.

Ces 2 anneaux ne communiquent pas entre eux. Le deuxime anneau est utilis comme lien

redondant en cas de panne sur le premier.

iii. La topologie en toile

Dans une topologie en toile, tous les cbles sont raccords un point central, par exemple un

concentrateur ou un commutateur.

Topologie en toile

iv. La topologie en toile tendue

Cette topologie est identique la topologie en toile si ce nest que chaque nud connect au

nud central est galement le centre dune autre toile.

Topologie en toile tendue

v. La topologie hirarchique

Une topologie hirarchique est similaire une topologie en toile tendue. Cependant, plutt

que de lier les concentrateurs ou commutateurs ensemble, le systme est li un ordinateur

qui contrle le trafic sur la topologie.

Topologie hirarchique

11

vi. La topologie complte (maille)

Dans la topologie maille chaque hte possde ses propres connexions tous les autres

htes.

Topologie maille

vii. Comparaison entre les principales topologies physiques

Avantages Inconvnients

bus

Facile installer.

Un seul cble pour lensemble.

Branchement de nouveaux nuds

sans perturbation du rseau.

Difficult de localisation des pannes.

En cas de rupture, le rseau entier

sarrte.

anneau Un seul cble.

Toute panne au niveau dun lment ou

coupure de cble bloque le rseau.

Le temps de rponse se dgrade

lajout dun nouveau nud.

toile

Facilit de localisation des

pannes.

Possibilit dextension : les

nuds sy ajoutent facilement.

Il ya autant de cbles que

dquipements, cela peut coter cher

pour des nuds loigns.

I.6. Les topologies logiques

i. CSMA/CD (Carrier Sense Multiple Access / Collision Detect)

Toute information envoye par un hte atteindra tous les autres htes du rseau. Chaque hte

a une adresse unique. Il reste constamment en coute du cble pour dtecter les signaux qui

passent sur le rseau. Au passage dun signal, il vrifie si ladresse destinataire est son

adresse. Si cest le cas, il prend le message et le lit, sinon il le nglige.

Si lun des htes dsire mettre, il vrifie au pralable que personne nest en train de le faire,

puis commence mettre.

Si cependant 2 htes mettent en mme temps, il se produit alors une collision. La premire

station qui dtecte une collision envoie alors un signal de bourrage, se traduisant par un arrt

dmission de tous les htes. Les paquets concerns sont alors dtruits.

Chaque hte calcule alors une valeur alatoire dfinissant la dure avant de recommencer

mettre, puis le mcanisme de CSMA se remet en fonction. Ce temps alatoire fait de

CSMA/CD une mthode non dterministe.

Ethernet fonctionne ainsi, comme nous lexpliquerons plus loin dans le cours.

ii. Le passage de jeton

La deuxime topologie logique est le passage de jeton.

Un jeton = un signal qui circule constamment sur le rseau, de poste en poste.

Lorsquune station dsire mettre, elle doit attendre de recevoir le jeton dans un tat libre. Elle

le charge avec les informations, le marque occup et elle le renvoie sur le rseau la station

suivante. Cette station vrifie le message, trouve que cest occup, contrle si il lui est destin.

12

Si cest le cas, elle lit les informations, rajoute une indication qui va informer la station

expditrice que son message a t reu. Si, par contre, le message ne lui est pas destin, elle le

rcrit et le laisse passer la station ct.

Ce travail se refait par chaque station jusqu ce que le jeton arrive la station mettrice qui

vrifie si le message a t reu. Si cest le cas, elle libre le jeton et le renvoie sur le cble.

Token Ring et FDDI (Fiber Distributed Data Interface) sont deux exemples de rseaux qui

utilisent le passage de jeton.

I.7 Ethernet et Token Ring

i. Ethernet

Ethernet est la technologie la plus rpandue dans les rseaux actuels. Au dbut des annes 80

fut mis en place par lIEEE la norme IEEE 802.3 partir dEthernet.

Ethernet et IEEE 802.3 dfinissent des technologies semblables :

-Utilisation de CSMA/CD pour laccs au mdia

-Concept de rseaux de broadcast (voir plus loin)

Il existe au moins 18 types d'Ethernet, qui ont t dfinis ou qui doivent encore l'tre. Le

tableau suivant illustre certaines technologies Ethernet parmi les plus rpandues et les plus

importantes.

13

ii. Token ring

La technologie des rseaux Token-Ring fut dveloppe par IBM. Elle a t normalise par

lIEEE sous la norme IEEE 802.5. Contrairement Ethernet, il nexiste pas, sur le march, de

normes concernant limplantation de ce type de rseau. Pour ces raisons, on adopte en gnral

les spcifications IBM. Les types ci-dessous ne sont pas des normes mais des

recommandations IBM.

Type 1 Type 2 Type 3

mthode daccs jeton jeton jeton

dbit 4 ou 16 Mbps 4 Mbps 4 Mbps

cble STP STP + une paire

de fils

UTP

connecteur IBM Hermaphrodite IBM RJ45

utilisateurs 260 stations

par Anneau

260 stations

par Anneau

topologie (avec MSAU) Etoile Etoile Etoile

distance nud - MSAU 145 m max. 375 m max. 100 m max.

distance MSAU - MSAU 200 m 400 m max. 300 m max.

Remarque : la MSAU (Multi Station Access Unit) transforme une topologie physique Etoile

en Anneau.

I.8 Composants et quipements dun rseau local

Des nos jours, les 3 technologies LAN les plus rpandues sont :

o Ethernet

o Token Ring

Ethernet tant le plus rpandu, nous allons tudier des composants de cette technologie. Le

support physique de cette technologie est le cble paires torsades.

Composant passif : Qui na pas besoin dune source dalimentation externe pour fonctionner

Composant actif : Qui ncessite une alimentation externe pour remplir ses fonctions.

i. Les cartes rseau ou NIC

Se connectant sur la carte mre, la carte rseau assure la connexion physique entre

lordinateur et le rseau. Elle contient galement ladresse MAC.

Trois facteurs diffrencient les types de cartes :

-le type de rseau

Exemple : Ethernet, Token Ring

-le type de mdia

Exemple : Fibre optique, UTP, coaxial

-le type de bus systme

Exemple : PCI, ISA, PCMCIA

Cartes rseau PCMCIA et ISA

14

ii. Les connecteurs RJ45

Le raccordement 10BaseT standard (le connecteur de point d'extrmit sans prise) est le RJ-

45. Il rduit les parasites, la rflexion et les problmes de stabilit mcanique et ressemble

une prise tlphonique, sauf qu'il compte huit conducteurs au lieu de quatre.

Il s'agit d'un composant rseau passif, car il sert uniquement au passage du courant entre les

quatre paires torsades de cble torsad de catgorie 5 et les broches du connecteur RJ-45.

Les connecteurs RJ-45 s'insrent dans les rceptacles ou les prises RJ-45. Les prises mles

RJ-45 ont huit connecteurs qui s'enclenchent avec la prise RJ-45.De l'autre ct de la prise RJ-

45, il y a un bloc o les fils sont spars et fixs dans des fentes avec l'aide d'un outil

semblable une fourche. Ceci offre un passage de courant en cuivre aux bits.

Connecteurs RJ45 et prise murale

iii. Les connecteurs

Pour regrouper un grand nombre de prises RJ-45 des tableaux de connexions sont utiliss.

Gnralement fournis avec 12, 24 ou 48 ports, ils comprennent une face avant permettant de

brancher les connecteurs RJ45 et une face arrire permettant de relier les cbles.

Vue du dessus dun tableau de connexions

iv. Les metteurs-rcepteurs

Un metteur-rcepteur (tranceiver) convertit un signal en un autre. Il est souvent intgr aux

cartes rseaux.

Emetteurs-rcepteurs

15

v. Les rpteurs

Un signal ne peut pas se propager infiniment sur le cble. Il saffaiblit jusqu sattnuer

compltement. Cette attnuation est fonction du type de cble et cest dailleurs un critre de

choix des cbles.

Pour prolonger les rseaux au del des limites dun cble, on utilise un rpteur (en anglais

repeter). Un rpteur ne fait que rgnrer le signal. Il nest pas responsable de la dtection

des erreurs ou de leur correction. Quand un signal est prsent sur un cble, le rpteur

lamplifie et le vhicule sur un autre cble de mme type ou de type diffrent.

vi. les concentrateurs

Le concentrateur (hub en anglais) ; ou rpteur multi ports ; reprend le fonctionnement du

rpteur en ajoutant une fonctionnalit de connectivit. En effet, il dispose de plusieurs ports

ce qui permet dinterconnecter plusieurs quipements rseaux. Chaque signal arrivant sur un

port est rgnr, re-synchronis et r mis au travers de tous les autres ports.

Concentrateur

vii. Les ponts

Pour soulager un rseau o les flux sont devenus trs importants et donc le temps de rponse

trop long, il faut le segmenter et utiliser des ponts.

Un pont (bridge en anglais) permet dinterconnecter deux ou plusieurs segments dun rseau.

Son rle principal est de filtrer les diffrentes requtes et de distinguer les informations

destines un lment dun mme segment de celles destines aux lments dun autre

segment. En fait, chaque nud est identifi avec une adresse unique. Dans les anciennes

gnrations de ponts, ladministrateur rseau devait introduire manuellement ses adresses

pour que les ponts puissent reconnatre les nuds et leur emplacement dans les segments du

rseau.

Les nouvelles gnrations sont plus intelligentes. Les ponts gardent automatiquement

ladresse de chaque trame qui transite par le rseau et apprend localiser le nud ; ainsi aprs

une tape dauto apprentissage, il ne laissera passer que les trames destines lautre segment

du rseau.

Les ponts contribuent galement tendre les limites dun rseau en reliant plusieurs

segments du rseau. Ils limitent aussi les problmes de collision, si une collision a lieu dans

un segment, elle ne sera pas filtre et lautre segment pourra fonctionner correctement.

Remarque : les ponts ne peuvent pas connecter des rseaux htrognes.

Pont Ethernet

16

viii. Les commutateurs

Le commutateur (en anglais switch) est un pont multiports. Le commutateur analyse les

trames arrivant sur ses ports d'entre et filtre les donnes afin de les aiguiller uniquement sur

les ports adquats (on parle de commutation ou de rseaux commuts).

On distingue 2 types de commutations :

-cut through : ds que le commutateur connat ladresse de destination, il commence lenvoi

de la trame sur le bon segment.

-Store and forward : le commutateur attend larrive complte de la trame pour acheminer

celle ci au bon segment.

Si bien que le commutateur permet d'allier les proprits du pont en matire de filtrage et du

concentrateur en matire de connectivit.

Commutateur Ethernet

ix. Les passerelles

Les passerelles (en anglais "gateways") sont des systmes matriels et logiciels permettant de

faire la liaison entre deux rseaux, servant notamment faire l'interface entre des protocoles

diffrents.

Lorsqu'un utilisateur distant contacte un tel dispositif, celui-ci examine sa requte, et si jamais

celle-ci correspond aux rgles que l'administrateur rseau a dfinies, la passerelle cre un pont

entre les deux rseaux. Les informations ne sont donc pas directement transmises, mais

"traduites" afin d'assurer la continuit des deux protocoles.

Ce systme offre, outre l'interface entre deux rseaux htrognes, une scurit

supplmentaire car chaque information est passe la loupe (pouvant causer un

ralentissement) et parfois ajoute dans un journal qui retrace l'historique des vnements.

x. Les routeurs

Les routeurs sont les machines cls d'Internet car ce sont ces dispositifs qui permettent de

"choisir" le chemin qu'un message va emprunter.

Ils utilisent une table de routage qui contient les meilleurs chemins suivre pour chaque nud

du rseau et partir de tous les nuds du rseau.

Les routeurs permettent plus dun chemin et dterminent la meilleure route en fonction de

diffrents critres (rapidit, donnes). Ils sont trs adapts aux rseaux complexes et grent

simultanment plusieurs lignes de communication en optimisant lutilisation de ces lignes et

en rpartissant les transmissions en fonction des occupations de chaque ligne.

Routeurs

17

II. Le modle OSI

II.1. Prsentation du modle de rfrence OSI

i. Le modle gnral de communication couche

La premire volution des rseaux informatiques a t des plus anarchiques, chaque

constructeur dveloppant presque sa propre technologie. Le rsultat de cela tait une quasi-

impossibilit de connecter diffrents rseaux entre eux. Pour palier cela, lISO (Institut de

normalisation) dcida de mettre en place un modle de rfrence thorique dcrivant le

fonctionnement des communications rseaux : le modle OSI.

Le but de ce modle est danalyser la communication en dcoupant les diffrentes tapes en 7

couches ; chacune de ces couches remplissant une tche bien spcifique :

Les 7 couches du modle OSI

Les avantages de ce modle sont :

o Une division de la communication rseau en lments plus petits et plus simple pour

une meilleure comprhension

o Luniformisation des lments afin de permettre le dveloppement multi constructeur

o La possibilit de modifier un aspect de la communication rseau sans modifier le reste

(Exemple : un nouveau mdia)

ii. L'encapsulation

Pour communiquer entre les couches et entre les htes dun rseau, OSI a recourt au principe

dencapsulation.

Encapsulation : processus de conditionnement des donnes consistant ajouter un en tte de

protocole dtermin avant que les donnes ne soient transmises la couche infrieure :

Principe de lencapsulation

18

Lorsque 2 htes communiquent, on parle de communication dgal gal ; c'est--dire que la

couche n de la source communique avec la couche n du destinataire.

Lorsquune couche de la source reoit des donnes, elle encapsule ces dernires avec ses

informations puis les passe la couche infrieur. Le mcanisme inverse a lieu au niveau du

destinataire ou une couche rceptionne les donnes de la couche infrieur ; enlve les

informations la concernant ; puis transmet les informations restantes la couche suprieure.

Les donnes transitant la couche n de la source sont donc les mmes que les donnes

transitant la couche n du destinataire.

Pour identifier les donnes lors de leur passage au travers dune couche, lappellation Unit

de donnes de protocole (PDU) est utilise.

Les PDU des diffrentes couches

II.2. Le modle TCP/IP

i. Prsentation de TCP/IP

La forme actuelle de TCP/IP rsulte du rle historique que ce systme de protocoles a jou

dans le parachvement de ce qui allait devenir Internet. A l'instar des nombreux

dveloppements de ces dernires annes, Internet est issu des recherches lances aux Etats-

Unis par le DOD, dpartement de la dfense.

A la fin des annes 60, les officiels du DOD se rendent compte que les militaires du

dpartement de la dfense possdent une grande quantit de matriel informatique trs divers,

mais ces machines travaillent pour la plupart de manire isoles ou encore en rseaux de taille

trs modeste avec des protocoles incompatibles entre eux, ceci rendant une interconnexion

impossible.

Les autorits militaires se sont alors demand s'il tait possible, pour ces machines aux profils

trs diffrents, de traiter des informations mises en commun. Habitus comme ils le sont aux

problmes de scurit, les responsables de la dfense ont immdiatement ralis qu'un rseau

de grande ampleur deviendrait une cible idale en cas de conflit. La caractristique principale

de ce rseau, s'il devait exister, tait d'tre non centralis.

Ses fonctions essentielles ne devait en aucun cas se trouver en un seul point, ce qui le rendrait

trop vulnrable. C'est alors que fut mis en place le projet Arpanet (Advanced Research

Projects Agency du DOD), qui allait devenir par la suite le systme d'interconnexion de

rseau qui rgit ce que l'on appelle aujourd'hui l'Internet : TCP/IP.

TCP/IP est un modle comprenant 4 couches :

Les 4 couches de TCP/IP

19

ii. Protocole orient/non orient connexion

Protocole : Ensemble formel de rgles et de conventions qui rgit lchange dinformations

entre des units en rseau

Dans un protocole orient connexion, TCP/IP tablit un dialogue entre la source et le

destinataire pendant quil prpare les informations de la couche application en segments. Il y a

alors un change de segments de couche 4 afin de prparer une communication et donc une

connexion logique pendant un certain temps.

Cette communication faisant appel un circuit logique temporaire est appel commutation de

paquets, en opposition la commutation de circuits supposant elle un circuit permanent.

Un protocole non orient connexion envoie les donnes sur le rseau sans quun circuit ait t

tabli au pralable.

iii. Comparaison entre OSI et TCP/IP

Ces deux protocoles sont trs similaires, dans la mesure ou les 2 sont des modles de

communication couche et utilisent lencapsulation de donnes.

On remarque cependant deux diffrences majeures :

o TCP/IP regroupe certaines couches du modle OSI dans des couches plus gnral

o TCP/IP est plus quun modle de conception thorique, cest sur lui que repose le

rseau Internet actuel

Les modles OSI et TCP/IP

II.3 La couche physique

1. Les notions de base sur les signaux et le bruit dans les systmes de communication

i. Comparaison des signaux analogiques et numriques

Reprsentation dun signal numrique et dun signal analogique

20

Signal : tension lectrique souhaite, modle dimpulsions lumineuses ou encore onde

lectromagntique module. Il permet dacheminer les donnes dans le mdia.

Le signal analogique prsente les caractristiques suivantes :

o il oscille

o son graphique de tension varie constamment en fonction du temps et peut tre reprsent par

une sinusode

o il est utilis pour les tlcommunications depuis le dbut

Exemple : tlphone et radio

Le signal numrique dispose dun graphique de tension que lon va dfinir comme

sautillant , il se rapproche dune onde carre ou la tension passe quasi-instantanment dun

tat de basse tension un tat de haute tension.

Pour crer des signaux numriques, il est possible de combiner des ondes sinusodales

(Synthse de Fourrier)

ii. La reprsentation d'un bit dans un mdia physique

La composante de base de linformation dans les rseaux est le bit. Dans le cas dun signal

lectrique, un bit correspond une impulsion signifiant 0 ou 1.

Exemple :

o 0 : 0 volt et 1 +5 volts dans le cas dun signal lectrique

o 0 : faible intensit et 1 forte intensit dans le cas dun signal optique

o 0 : courte rafale donde et 1 rafale donde plus longue dans le cas de transmission sans

fil

Mise la terre de rfrence : masse lectrique permettant dtablir la ligne 0 dans les

graphiques de signalisation

iii. Les facteurs pouvant affecter un bit

Il existe diffrents facteurs pouvant affecter le signal et de ce fait les bits transports sur le

mdia :

o La propagation de signaux rseau :

Le terme de propagation fait rfrence au temps que met un bit ; c'est--dire une impulsion ;

se dplacer dans le mdia. Il est impratif que la propagation soit homogne dans le rseau.

o Lattnuation du signal rseau :

Perte de la force du signal. Ce problme est limitable par un bon choix des mdias rseaux

utiliss

o La rflexion rseau :

Retour dnergie caus par le passage des impulsions dans le mdia. Si ce retour est trop fort,

il peut perturber le signal des impulsions suivantes. Le systme binaires ; et donc 2 tats ;

peut tre perturb par ces nergies supplmentaires se dplaant dans le mdia.

o Le bruit :

Ajout indsirable un signal. Des sources dnergie situes proximit du mdia fournissent

un supplment dnergie venant perturber le signal.

Diaphonie : bruit ajout au signal dorigine dun conducteur par laction du champ

magntique provenant dun autre conducteur

Paradiaphonie : diaphonie cause par un conducteur interne au cble.

Le bruit peut tre caus par des sources dalimentations externes, des variations thermiques,

des interfrences lectromagntiques ou encore des interfrences de radio frquences.

21

o La dispersion :

Etalement des impulsions dans le temps. Si la dispersion est trop forte, le signal dun bit peut

recouper le signal du prcdent ou du suivant. La dure dune impulsion est fixe, la dispersion

correspond une modification de cette dure au fur et mesure que le signal se propage dans

le mdia.

o La gigue :

Les systmes numriques sont synchroniss, tout est rgl par des impulsions dhorloge. Si

les horloges de la source et du destinataire ne sont pas synchronises, on obtient alors une

gigue de synchronisation.

o La latence :

Retard de transmission. Principalement du au dplacement du signal dans le mdia et la

prsence de composants lectroniques entre la source et la destination.

o Les collisions :

Se produit lorsque 2 ordinateurs utilisant le mme segment de rseau mettent en mme

temps. Les impulsions se mlange, dtruisant alors les donnes.

Ds quun bit accde au mdia, il est sujet tous ces paramtres pouvant perturber la

transmission. Dans la mesure o le but nest pas de transmettre un bit mais des quantits

gigantesques (parfois 1 milliard de bits la seconde) ; ces paramtres ne sont pas ngliger

car le moindre dfaut peut avoir des consquences importantes sur la qualit de la

transmission

2. Notions de base sur le codage de signaux rseau

Nous allons donc nous intresser ici aux mthodes de transmission de bits de faon brute entre

l'metteur et le rcepteur.

Tout d'abord une liaison entre 2 quipements A et B peut tre :

o Simple (unidirectionnelle) : A est toujours l'metteur et B le rcepteur. C'est ce que

l'on trouve par exemple entre un banc de mesure et un ordinateur recueillant les

donnes mesures.

o Half-duplex (bidirectionnelle l'alternat) : Le rle de A et B peut changer, la

communication change de sens tour de rle (principe talkies-walkies).

o Full-duplex (bidirectionnelle simultane) : A et B peuvent mettre et recevoir en

mme temps (comme dans le cas du tlphone).

La transmission de plusieurs bits peut s'effectuer :

o En srie : les bits sont envoys les uns derrire les autres de manire synchrone ou

asynchrone :

o Dans le mode synchrone l'metteur et le rcepteur se mettent d'accord sur une

base de temps (un top d'horloge) qui se rpte rgulirement durant tout

l'change. chaque top d'horloge (ou k tops d'horloge k entier fix

dfinitivement) un bit est envoy et le rcepteur saura ainsi quand arrivent les

bits.

o Dans le mode asynchrone, il n'y a pas de ngociation pralable mais chaque

caractre envoy est prcd d'un bit de start et immdiatement suivi d'un bit

de stop. Ces deux bits spciaux servent caler l'horloge du rcepteur pour qu'il

chantillonne le signal qu'il reoit afin d'y dcoder les bits qu'il transmet.

o En parallle : Les bits d'un mme caractre sont envoys en mme temps chacun sur

un fil distinct, mais cela pose des problmes de synchronisation et n'est utilis que sur

de courtes distances (bus par exemple).

22

Quel que soit le mode de transmission retenu, l'mission est toujours cadence par une

horloge dont la vitesse donne le dbit de la ligne en bauds, c'est--dire le nombre de tops

d'horloge en une seconde. Ainsi, une ligne d'un dbit de 100 bauds autorise 100 missions par

seconde. Si chaque top d'horloge un signal reprsentant 0 ou 1 est mis, alors dans ce cas le

dbit en bit/s est quivalent au dbit en baud.

Cependant, on peut imaginer que le signal mis puisse prendre 4 valeurs distinctes (0, 1, 2, 3)

dans ce cas le signal a une valence de 2 et le dbit en bit/s est double de celui en baud. D'une

manire gnrale, si le signal peut prendre 2n valeurs distinctes on dit alors que sa valence est

de n, ainsi chaque top n bits peuvent tre transmis simultanment et si le dbit de la ligne est

de x bauds il est en fait de n.x bit/s.

i. Transmission en bande de base

La transmission en bande de base consiste envoyer directement les suite de bits sur le

support l'aide de signaux carrs constitus par un courant lectrique pouvant prendre 2

valeurs (5 Volts ou 0 Volts par exemple).

Lmetteur envoie sur la ligne un signal carr du type de celui de la figure ci-dessous pour la

squence de bits 1010 :

Signal carr de la squence de bits 1010

Il existe de nombreuses possibilits de coder sur le signal sur un mdia, voici diffrents

exemples :

o Le code tout ou rien : c'est le plus simple, un courant nul code le 0 et un courant

positif indique le 1

Le code tout ou rien

o Le code NRZ : (non retour zro): pour viter la difficult obtenir un courant nul,

on code le 1 par un courant positif et le 0 par un courant ngatif.

Le code NRZ

23

o Le code bipolaire : c'est aussi un code tout ou rien dans lequel le 0 est reprsent par

un courant nul, mais ici le 1 est reprsent par un courant alternativement positif ou

ngatif pour viter de maintenir des courants continus.

Le code bipolaire

o Le code RZ : le 0 est cod par un courant nul et le 1 par un courant positif qui est

annul au milieu de l'intervalle de temps prvu pour la transmission d'un bit.

Le code RZ

o Le code Manchester : ici aussi le signal change au milieu de l'intervalle de temps

associ chaque bit. Pour coder un 0 le courant sera ngatif sur la premire moiti de

l'intervalle et positif sur la deuxime moiti, pour coder un 1, c'est l'inverse.

Autrement dit, au milieu de l'intervalle il y a une transition de bas en haut pour un 0 et

de haut en bas pour un 1.

Le code Manchester

o Le code Miller : on diminue le nombre de transitions en effectuant une transition (de

haut en bas ou l'inverse) au milieu de l'intervalle pour coder un 1 et en n'effectuant pas

de transition pour un 0 suivi d'un 1. Une transition est effectue en fin d'intervalle pour

un 0 suivi d'un autre 0.

Le code Miller

ii. Principe de transmission module

Le principal problme de la transmission est la dgradation du signal trs rapide en fonction

de la distance parcourue.

C'est pourquoi sur les longues distances on met un signal sinusodal qui, mme s'il est

affaibli, sera facilement dcodable par le rcepteur.

Ce signal sinusodal est obtenu grce un modem (modulateur - dmodulateur) qui est un

quipement lectronique capable de prendre en entre un signal en bande de base pour en

faire un signal sinusodal (modulation) et l'inverse savoir restituer un signal carr partir

d'un signal sinusodal (dmodulation). Autrement dit il permet de passer de signaux

numriques discrets (0 ou 1) des signaux analogiques continus.

24

Il existe trois types de modulation :

o La modulation damplitude : envoie un signal d'amplitude diffrente suivant qu'il faut

transmettre un 0 ou un 1. Cette technique est efficace si la bande passante et la frquence sont

bien ajustes. Par contre, il existe des possibilits de perturbation (orage, lignes lectriques...),

car si un signal de grande amplitude (reprsentant un 1) est momentanment affaibli le

rcepteur l'interprtera tort en un 0.

o La modulation de frquence : envoie un signal de frquence plus leve pour

transmettre un 1. Comme l'amplitude importe peu, c'est un signal trs rsistant aux

perturbations (la radio FM est de meilleure qualit que la radio AM) et c'est assez facile

dtecter.

o La modulation de phase : change la phase du signal (ici de 180) suivant qu'il s'agit

d'un 0 (phase montante) ou d'un 1 (phase descendante).

Dans les exemples donns nous avons seulement 2 niveaux possibles chaque fois, donc on a

uniquement la possibilit de coder 2 valeurs diffrentes chaque instant, dans ce cas 1 baud =

1bit/s.

De manire plus sophistique il existe des modems capables de moduler un signal suivant

plusieurs niveaux, par exemple 4 frquences diffrentes que le modem rcepteur saura lui

aussi distinguer. Dans ce cas, chaque signal envoy code 2 bits donc 1 baud = 2bit/s. Il est

mme possible de transmettre des signaux mlant les diffrentes modulations prsentes

comme dans le cas de la norme V29 qui module la fois l'amplitude du signal sur 2 niveaux

et la phase sur 8 niveaux (0,45,...,315). En combinant les 2 modulations, on obtient ainsi 16

signaux diffrents possibles chaque instant, permettant de transmettre simultanment 4 bits

chaque top d'horloge (1 baud = 4 bit/s).

iii. Le multiplexage

Le multiplexage consiste faire transiter sur une seule et mme ligne de liaison, dite voie

haute vitesse, des communications appartenant plusieurs paires d'quipements metteurs et

rcepteurs comme reprsent dans la figure ci dessous. Chaque metteur (respectivement

rcepteur) est raccord un multiplexeur (respectivement dmultiplexeur) par une liaison dit

voie basse vitesse.

Multiplexages d'une ligne

Plusieurs techniques sont possibles :

o Le multiplexage frquentiel consiste affecter chaque voie basse vitesse une bande

passante particulire sur la voie haute vitesse en s'assurant qu'aucune bande passante

de voie basse vitesse ne se chevauche. Le multiplexeur prend chaque signal de voie

basse vitesse et le r met sur la voie haute vitesse dans la plage de frquences

prvues. Ainsi plusieurs transmissions peuvent tre faites simultanment, chacune sur

une bande de frquences particulires, et l'arrive le dmultiplexeur1.6est capable de

discriminer chaque signal de la voie haute vitesse pour l'aiguiller sur la bonne voie

basse vitesse.

25

o Le multiplexage temporel partage dans le temps l'utilisation de la voie haute vitesse en

l'attribuant successivement aux diffrentes voies basse vitesse mme si celles-ci n'ont

rien mettre. Suivant les techniques chaque intervalle de temps attribu une voie

lui permettra de transmettre 1 ou plusieurs bits.

o Le multiplexage statistique amliore le multiplexage temporel en n'attribuant la voie

haute vitesse qu'aux voies basse vitesse qui ont effectivement quelque chose

transmettre. En ne transmettant pas les silences des voies basses cette technique

implante dans des concentrateurs amliore grandement le dbit global des

transmissions mais elle fait appel des protocoles de plus haut niveau et est base sur

des moyennes statistiques des dbits de chaque ligne basse vitesse.

3. Collisions et domaines de collision

Si 2 htes du rseau mettent en mme temps sur un mme segment de rseau, les

informations se chevauchent : cest ce que lon appelle une collision.

Lorsque cela survient, un hte le dtecte. A ce moment, il envoi un signal de bourrage

annonant le problme tous les autres. A la rception de ce signal, tous les htes arrtent

dmettre. Chacun calcule alors une valeur alatoire correspondant au dlai prcdent une

nouvelle tentative dmission.

Lautre terme pour dcrire un environnement de mdia partag est Domaine de collision ,

savoir une section de rseau ou tous les htes partagent le mme mdia.

Des quipements comme le rpteur ou le concentrateur neffectuant aucun filtrage tendent

ce domaine de collision.

II.4. Couche 2 : La couche liaison de donnes

1. Les normes de rseau local

Le modle OSI comprend 2 couches dites matrielles ; en opposition aux couches

logicielles. La couche 1 englobe les mdias, les signaux ainsi que les bits se dplaant sur

diverses topologies.

La couche Liaison de donnes a pour fonction de combler tous les manques de la couche

physique afin de permettre la communication rseau

i. IEEE et le modle OSI

Les normes IEEE sont actuellement les normes pr dominantes. Selon lIEEE, on divise la

partie matrielle du modle OSI en 2 parties :

o La norme LLC 802.2, ne dpendant pas de la technologie du mdia utilis

o Les lments spcifiques, tributaires de la technologie, qui intgrent la couche

physique du modle OSI

De plus cette division spare la couche Liaison de donnes en 2 parties :

o Mdia Access Control (MAC) : transmission vers le bas jusquau mdia

o Logical Link Control (LLC) : transmission vers le haut jusqu la couche rseau

La norme IEEE dfinit ses propres PDU, ses interfaces, et ses protocoles qui chevauchent les

couches 1 et 2 du modle OSI.

La principale raison de cette diffrence est le fait quOSI est un modle convenu et que

lIEEE a crit ses normes aprs afin de faire face diffrents problmes rseaux.

Lautre diffrence noter est au niveau de la carte rseau. En effet, une carte rseau contenant

ladresse matrielle (MAC) de couche 2, elle devrait tre class dans les quipements de

couche 2. Cependant, elle comprend galement un metteur rcepteur de couche 1. Ds lors, il

serait exact de dire quelle appartient aux couches 1 et 2 du modle OSI.

26

Diffrences entre le modle OSI et les spcifications de lIEEE

ii. Les adresses MAC

Une adresse MAC est une adresse matrielle ; c'est--dire une adresse unique non modifiable

par ladministrateur et stocke sur une mmoire morte (ROM) de la carte rseau.

Les adresses MAC comportent 48bits et sont exprimes sous la forme de 12 chiffres

hexadcimaux :

o 6 chiffres sont administrs par lIEEE et identifient le fabricant de la carte

o 6 chiffres forment le numro de srie de la carte

On peut les reprsenter de 2 manires diffrentes : par groupe de 4 chiffres spars par des

points ou par groupe de 2 chiffres spars par des tirets

Exemple : 0000.0c12.3456 OU 00-00-0c-12-34-56

Les LANs de type Ethernet et 802.3 sont ds rseaux dits de broadcast, ce qui signifie que

tous les htes voient toutes les trames. Ladressage MAC est donc un lment important afin

de pouvoir dterminer les metteurs et les destinataires en lisant les trames.

Le principal dfaut de ladressage MAC est quil est non hirarchique, on ne peut pas faire de

classement des adresses.

iii. Le verrouillage de trames

Une Trame est le PDU de couche 2. Le verrouillage de trame est un concept permettant de

rcuprer les informations essentielles normalement impossible obtenir avec les trains

binaires comme par exemple :

o Quels sont les ordinateurs en communication ?

o Dbut et fin de la communication

o Quelles sont les erreurs survenues ?

o Qui est autoris parler ?

Une trame st donc comme un tableau encadrant les bits et ajoutant les informations

ncessaires la comprhension de ces bits par les htes.

27

iv. Structure de trame gnrique

A B C D E F

Champ de

dbut de

trame

Champ

d'adresse

Champ

de type/

longueur

Champ de

Donnes

Champ

TCS

Champ

de fin

de trame

Les champs dune trame gnrique

o Champ de dbut de trames : annonce larrive dune trame

o Champ dadresse : contient les informations didentification (source et destination)

o Champ de longueur/type : dpend de la technologie, il peut indiquer la longueur de la

trame, le protocole de couche 3 ou encore rien du tout

o Champ de donnes : contient les informations transmettre, parfois accompagns

doctets de remplissage pour que les trames aient une longueur minimale des fins de

synchronisation

o Champ de FCS : permet de dtecter les erreurs, cest une squence de contrle

permettant au destinataire de vrifier le bon tat de la trame.

Exemple : le CRC ou code de redondance cyclique : calculs

polynomiaux sur les donnes.

o Champ de fin de trame : permet dannoncer la fin de la trame

2. Les sous couches LLC et MAC

i. Le contrle de lien logique (LLC)

La sous couche LLC a t cre afin de permettre une partie de la couche liaison de donnes

de fonctionner indpendamment des technologies existantes.

Cela assure la polyvalence des services fournis aux protocoles de couche rseau situs en

amont de cette couche tout en communiquant avec les diffrentes technologies utiliss pour

vhiculer les informations entre la source et la destination.

Le rle de cette sous-couche est de rceptionner le paquet IP et dy ajouter les informations de

contrle pour en faciliter lacheminement jusqu la destination. Elle ajoute 2 lments

dadressage dcrit dans la spcification LLC 802.2 :

o Le point daccs DSAP : point daccs SAP du nud rseau dsign dans le champ de

destination du paquet

o Le point daccs SSAP : point daccs au service du nud rseau dsign dans le

champ source du paquet

SAP : point daccs au service : champ de la spcification dune adresse dfinie par la nome

IEEE 802.2

La sous couche LLC gle les communications entre les dispositifs sur une seule liaison

rseau.

La norme IEEE 802.2 dfinit un certain nombre de champs dans les trames, lesquels

permettent plusieurs protocoles de couche suprieur de partager une liaison de donnes

physique.

Ce paquet IP encapsul se rend ensuite la sous-couche MAC ou la technologie utilise

effectue une encapsulation supplmentaire.

28

ii. La sous-couche MAC

La sous-couche MAC concerne les protocoles que doit suivre un hte pour accder au mdia.

Dans un environnement de mdia partag, il permet de dterminer quel ordinateur peut parler.

On distingue 2 types de protocoles MAC :

o Dterministes : chacun son tour

o Exemple : Token Ring

o Non dterministe : premier arriv premier servi

Exemple : Ethernet

3. Structure de trame Token ring

Structure de la trame Token Ring

Les jetons (3 octets) : composs d'un dbut et d'une fin de trame et d'un octet de

contrle d'accs

o octet de contrle d'accs : comprend un champ priorit, un champ rservation, et un bit

reprsentant le jeton plus un bit de comptage moniteur

o Le bit reprsentant le jeton fait la distinction entre le jeton et la trame de

donnes/contrle

o Le bit de comptage moniteur dtermine si la trame circule constamment autour de

l'anneau

o Le dlimiteur de fin de trame indique la fin du jeton ou de la trame. Il contient des bits

indiquant une trame endommage et d'autre indiquant la dernire trame d'une

squence logique

Les trames de donnes/contrle : leur taille varie selon la taille du champ d'information.

Elles comportent des information a l'intention des protocoles de couches suprieures

(trames de donnes) ou des informations de contrle (trame de contrle).

o Un octet de contrle de trame suit l'octet de contrle d'accs. Il indique le type de la

trame. Si c'est une trame de contrle, il indique aussi le type de contrle

o Champs d'adresse : indique l'origine et la destination de la trame, ces adresses ont une

taille de 6 octets.

o Champ de donnes : sa taille est limit par le jeton de l'anneau qui spcifie le temps

maximal durant lequel une station peut conserver le jeton.

o FCS : contrle d'erreur

o Dlimiteur de fin de trame : indique la fin de la trame

o Etat de la trame : permet de vrifier si le destinataire a bien reu la trame

29

4. Structure de trame Ethernet

Structure de trames Ethernet et IEEE 802.3

- Prambule : compos de 1 et de 0 en alternance, annonce si la trame est de type

Ethernet ou 802.3.

- Dbut de trame : IEEE 802.3 : l'octet sparateur se termine par 2 bits 1 conscutifs

servant synchroniser les portions de rception des trames de toutes les stations.

- Champ d'adresse d'origine : toujours de type unicast

- Champ dadresse de destination : peut tre de type unicast, multicast ou broadcast

- Type (Ethernet) : prcise le type de protocole de couche suprieure qui reoit les

donnes

- Longueur (802.3) : indique le nombre d'octets de donnes qui suit le champ.

- Donnes :

o Ethernet : une fois le traitement de couche 1 et 2 termin, les donnes sont transmises

au protocole de la couche suprieure indiqu dans le champ type. On peut avoir

recours des octets de remplissage s'il n'y a pas assez de donnes pour remplir les 64

octets minimaux de la trame

o IEEE 802.3 : une fois le traitement de couche 1 et 2 termin, les donnes sont

transmises au protocole de la couche suprieure indiqu dans le champ donne de la

trame on peut aussi ici avoir recours a du remplissage

- FCS : Squence de contrle de trame. Cette squence contient un code de redondance

cyclique de 4 octets permettant lunit rceptrice de vrifier lintgrit des donnes.

II.5 Couche 3 : La couche rseau

1. Principe de slection du chemin

Le rle de la couche rseau est dacheminer les donnes entre lmetteur et le destinataire au

travers de diffrents rseaux en mettant en place un systme dadressage hirarchique pour

combiner aux manques de ladressage MAC

Les protocoles de la couche rseau utilisent un systme dadressage garantissant

lunicit des adresses sur le rseau et dfinissant une mthode dacheminement des

informations entre les rseaux.

i. La slection du chemin

Les mthodes de slection du chemin permettent aux quipements de couche 3 ; les routeurs ;

de dterminer la route suivre pour acheminer les informations au travers de diffrents

rseaux.

30

Les services de routage utilisent les informations de topologie du rseau pour valuer les

chemins. Ce processus est aussi appel routage des paquets et prend en compte divers

paramtres ; ou mtriques ; comme :

o Densit du trafic

o Nombre de routeurs franchir pour joindre la destination

o Vitesse des liaisons

o Etc.

ii. Ladressage de la couche rseau

Sur Internet, les ordinateurs communiquent entre eux grce au protocole TCP/IP qui utilise

des numros de 32 bits, que l'on crit sous forme de 4 numros allant de 0 255 (4 fois 8

bits), on les note donc sous la forme xxx.xxx.xxx.xxx o chaque xxx reprsente un entier de 0

255.

Ces numros servent aux ordinateurs du rseau pour se reconnatre, ainsi il ne doit pas exister

deux ordinateurs sur le rseau ayant la mme adresse IP.

iii. Protocoles routables, non routables

Un protocole routable est un protocole pouvant tre achemin au travers de diffrents rseaux.

Exemple :

o IP

o IPX

o Appletalk

Par opposition, un protocole non routable ne peut tre rout

Exemple :

NetBEUI

2. Principe de ladressage IP

Il existe deux versions d'adresse IP dans l'utilisation aujourd'hui. Presque tous les rseaux

emploient l'adresse IP version 4 (IPv4), mais un nombre croissant d'ducatif et les rseaux de

recherches ont adopt l'adresse IP version 6 (IPv6). Nous allons prsenter le dtail de l'IPv4

dans ce chapitre.

L'adresse IP d'une machine est appele une adresse logique

Elle est code sur 32 bits soit 4 octets. La notation consiste indiquer chaque octet en dcimal

et les sparer par des points ..

Ladresse IP dun ordinateur est compose de deux parties :

-La premire partie est appele NetID, correspond ladresse du rseau, aussi appel

identifiant rseau. L'identifiant rseau identifie les systmes qui sont situs sur le mme

rseau physique. NetID doit tre unique au segment local.

-La deuxime partie est appele HostID, correspond ladresse de la machine sur le rseau,

aussi appel identifiant machine. L'identifiant machine identifie un poste de travail, le serveur,

le routeur, ou tout autre dispositif de TCP/IP dans un rseau. Le HostID pour chaque

dispositif doit tre unique l'identifiant de rseau. Un ordinateur reli un rseau de TCP/IP

emploie le NetID et le HostID pour dterminer quels paquets il devrait recevoir ou ignorer et

dterminer quels dispositifs doivent recevoir ses transmissions.

Les adresses IP ne peuvent communiquer quavec des adresses ayant le mme numro de

rseau, y compris si des stations se trouvent sur le mme segment.

31

Voici un exemple:

11000100 11101001 11111101 01111011

196 233 253 123

196.233.253. 123

NetID HostID

Chaque octet dans des chanes d'une adresse IP est en valeur d'un minimum de 0 au maximum

de 255. Le champ complet des adresses IP est de 0.0.0.0 255.255.255.255. Cela reprsente

un total de 4.294.967.296 adresses IP possibles.

i. Les classes dadresse IP

Actuellement lorganisme charg dattribuer les adresses IP est lINTERNIC (Internet

Network Information Center)

Les adresses IP sont rparties en plusieurs classes, en fonction des bits qui les composent :

Classe A : Dans une adresse IP de classe A, le premier octet reprsente le rseau. Le bit de

poids fort (le premier bit, celui de gauche) est zro, ce qui signifie qu'il y a 27 (00000000

01111111) possibilits de rseaux, c'est--dire 128.

Toutefois le rseau 0 (00000000) n'existe pas et le nombre 127 est rserv pour dsigner votre

machine, les rseaux disponibles en classe A sont donc les rseaux allant de 1.0.0.0 126.0.0.

Les trois octets de droite reprsentent les ordinateurs du rseau, le rseau peut donc contenir:

224-2 = 16777214 ordinateurs.

Une adresse IP de classe A, en binaire, ressemble ceci:

0 xxxxxxx xxxxxxxx xxxxxxxx xxxxxxxx

Classe B : Dans une adresse IP de classe B, les deux premiers octets reprsentent le rseau.

Les deux premiers bits sont 1 et 0, ce qui signifie qu'il y a 214 (10 000000 00000000 10

111111 11111111) possibilits de rseaux, c'est--dire 16384.

Les rseaux disponibles en classe B sont donc les rseaux allant de 128.0.0.0 191.255.0.0

Les deux octets de droite reprsentent les ordinateurs du rseaux, le rseau peut donc contenir:

216-21 = 65534 ordinateurs.

Une adresse IP de classe B, en binaire, ressemble ceci:

10 xxxxxx xxxxxxxx xxxxxxxx xxxxxxxx

Classe C : Dans une adresse IP de classe C, les trois premiers octets reprsentent le rseau.

Les trois premiers bits sont 1,1 et 0, ce qui signifie qu'il y a 221 possibilits de rseaux, c'est-

-dire 2097152. Les rseaux disponibles en classe C sont donc les rseaux allant de 192.0.0.0

223.255.255.0

L'octet de droite reprsente les ordinateurs du rseau, le rseau peut donc contenir:

28-21 = 254 ordinateurs.

Une adresse IP de classe C, en binaire, ressemble ceci:

110 xxxxx xxxxxxxx xxxxxxxx xxxxxxxx

Classe D :

Cette classe d'adresse est rserve pour le multicast : la diffusion vers des machines d'un

mme groupe.

L'adressage est de 224.0.0.0 239.255.255.255

Le multicast est plutt utilis dans les rseaux de recherche. Il n'est pas utilis dans le rseau

normal.

32

Classe E :

Rserve pour le futur.

Elles ne devraient pas tre employes sur des rseaux IP. Quelques organisations de recherche

utilisent les adresses de la classe E pour des buts exprimentaux.

Il arrive frquemment dans une entreprise qu'un seul ordinateur soit reli Internet, c'est par

son intermdiaire que les autres ordinateurs du rseau accdent Internet (on parle

gnralement de proxy).

Dans ce cas, seul l'ordinateur reli Internet a besoin de rserver une adresse IP auprs de

l'INTERNIC. Toutefois, les autres ordinateurs ont tout de mme besoin d'une adresse IP pour

pouvoir communiquer ensemble de faon interne.

Ainsi, l'INTERNIC a rserv une poigne d'adresses dans chaque classe pour permettre

d'affecter une adresse IP aux ordinateurs d'un rseau local reli Internet sans risquer de crer

de conflits d'adresses IP sur le rseau. Il s'agit des adresses suivantes:

o 10.0.0.1 10.255.255.254

o 172.16.0.1 172.31.255.254

o 192.168.0.1 192.168.255.254

ii - Adresse de rseau et adresses de broadcast

Une adresse rseau est une adresse IP dont tous les bits htes sont occups par des 0 binaires.

Cette adresse dsigne le rseau lui-mme et non pas un hte prcis.

Exemple, dans un rseau de classe A, 113.0.0.0 dsigne le rseau comprenant lhte

113.1.2.3.

Ladresse de broadcast est une adresse utilise pour joindre en mme temps tous les htes

dun rseau. Tous les bits htes de celle-ci sont 1.

Exemple : pour le rseau 192.168.10.0, ladresse de broadcast est 192.168.10.255

Broadcast : envoi de donnes tous les htes dun rseau

Ces adresses ne peuvent donc pas tre utilise pour identifier un hte sur le rseau

iii - Les datagrammes de la couche rseau

Les informations provenant de la couche 4 sont encapsuls dans le PDU de couche 3 : le

paquet

Structure de len-tte IP

o Version : - Indique la version de protocole IP utilise (4 bits).

o HLEN (IP header length) : - Longueur de l'en-tte IP - indique la longueur de l'en-

tte du datagramme en mots de 32 bits (4 bits)

o Type de service : - Indique l'importance qui lui a t accorde par un protocole de

couche suprieure donn (8 bits).

33

o Longueur totale : - Prcise la longueur du paquet IP en entier, y compris les donnes et

l'en-tte, en octets (16 bits).

o Identification : - Contient un nombre entier qui identifie le datagramme actuel

(16bits).

o Indicateurs : - Un champ de 3 bits dont les 2 bits infrieurs contrlent la

fragmentation :

un bit prcise si le paquet peut tre fragment

le second indique si le paquet est le dernier fragment d'une srie de

paquets fragments.

o Dcalage de fragment : - Ce champ sert rassembler les fragments du datagramme (13

bits

o Dure de vie :

- Un compteur qui dcrot graduellement, par incrments, jusqu zro. ce moment,

le datagramme est supprim, ce qui empche les paquets d'tre continuellement en

boucle (8 bits)

o Protocole :

- Prcise le protocole de couche suprieure qui recevra les paquets entrants aprs la fin

du traitement IP (8 bits).

o Somme de contrle d'en-tte :

- Assure l'intgrit de l'en-tte IP (16 bits).

o Adresse d'origine :

- Indique le nud metteur (32 bits).

o Adresse de destination :

- Indique le nud rcepteur (32 bits).

o Options :

- Cet lment permet au protocole IP de supporter diffrentes options, telles que la

scurit (longueur variable).

o Donnes :

- Cet lment contient des informations de couche suprieure (longueur variable,

maximum 64 Ko).

o Remplissage :

- Des zros sont ajouts ce champ pour s'assurer que l'en-tte IP est toujours un

multiple de 32 bits.

3. Les sous rseaux

Subnetting : On utilise une seule adresse IP pour crer d'autres sous rseaux.

Pourquoi subnetting ou pourquoi le sous-rseau?

Ils permettent aux rseaux locaux physiquement distance d'tre relis.

Un mlange des architectures de rseau peut tre reli, comme l'Ethernet sur un

segment et le Token ring sur des autres.

Ils permettent un nombre illimit de machines de communiquer en combinant des

sous-rseaux, par contre, le nombre de machines sur chaque segment est limit par le

type de rseau utilis.

La congestion de rseau est rduite comme les diffusions et chaque trafic local de

rseau est limit au segment local.

34

Caractristique

Un rseau IP de classe A, B ou C peut tre dcoup en sous-rseaux.

Chaque sous-rseau peut tre dcoup en sous-sous-rseaux et ainsi de suite.

Il y a de mme notion pour le rseau et le sous-rseau.

Chaque sous-rseau a un seul identifiant rseau unique et il exige un masque de rseau

pour le sous-rseau.

i. Les masques de rseau

Pour connatre la partie rseau (NetID) et la partie machine (HostID) de l'adresse IP, il suffit

d'utiliser le "NetMask" ou masque de rseau. Pour obtenir NetID, il faut effectuer un ET

(AND) bit bit entre l'adresse IP et le NetMask. Pour obtenir l'identifiant machine, il faut

effectuer un ET bit bit entre l'adresse IP et le masque de rseau complment 1.

Exemple : Une adresse IP de classe C : 192.168.4.211 avec le masque de rseau

255.255.255.0

11000000 10101000 00000100 11010011

Et

11111111 11111111 11111111 00000000

__________________________________

11000000 10101000 00000100 00000000

192 . 168 . 4 . 0

L'identifiant rseau est : 192.168.4, on peut galement crire NetID : 192.168.4.0

L'identifiant machine est : 211

ii - Cration de sous rseau

Il est ncessaire de bien dterminer les points suivants avant de faire Subnetting :

Dterminer le nombre d'identifiant rseau requises pour l'usage courant et galement

pour l'volution dans le futur

Dterminer le nombre maximum des machines de chaque sous-rseau, tenant compte

encore de la croissance dans le futur

Dfinir un masque de rseau pour le sous-rseau entier

Dterminer les identifiants sous-rseau qui sont utilisables

Dterminer les identifiants machines valides et assigner les adresses IP aux postes de

travail

Exemple :

Le rseau de classe C, NetID : 192.168.1.0 avec le masque par dfaut 255.255.255.0. On veut

dcouper ce rseau en 2 sous-rseaux.

+ Calculer le nombre de sous-rseau

Si l'on utilise 1 bit -> 2

1

= 2 sous-rseaux, mais le bit de haut et le bit de bas ne sont pas

utiliss. Donc, il faut au moins deux bits.

Si l'on utilise 2 bits -> 2

2

= 4 sous-rseaux, mais il n'y a que deux qui sont utilisables. Donc,

on utilise maintenant 2 bits pour pouvoir dcouper en 2 sous-rseaux.

+ Calcul du masque de sous-rseau

Le masque de chaque sous-rseau est obtenu en rajoutant 2 bits 1 au masque initial.

Le masque de rseau par dfaut est 255.255.255.0 :

Soit 11111111 11111111 11111111 00000000

En ajoutant 2 bits on obtient

11111111 11111111 11111111 11000000

En fin, on a le masque de sous-rseau : 255.255.255.192

35

+ Calcul du NetID de chaque sous-rsseau

Le NetID de chaque sous-rseau sera constitu de 26 bits

Les 24 premiers bits seront ceux de l'criture en binaire de 192.168.1.

Les 2 bits suivants seront constitus du numro du sous-rseau 00, 01, 10, 11

Parmi les 4 numros de sous-rseaux, 2 seront interdits (00 et 11) : bits de haut et bit

de bas.

Il reste donc 2 numros de sous-rseau utilisables.

+ Calcul des adresses des sous-rseaux

192.168.1.00xxxxxx - Non utilisable

192.168.1.01xxxxxx - Utilisable

192.168.1.10xxxxxx - Utilisable

192.168.1.11xxxxxx - Non utilisable

Les deux identifiant sous-rseaux sont 192.168.1.64 et 192.168.1.128

+ Calcul des HostID des sous-rseaux

Adresse IP de Premier sous-rseau : 192.168.1.64

192.168.1.01000000 : Non utilisable

192.168.1.01000001 = 192.168.1.65

192.168.1.01000010 = 192.168.1.66 _

. |

. | 62 machines

. |

192.168.1.01111110 = 192.168.1.126

192.168.1.01111111 : Non utilisable

L'adressage du premier sous-rseau est de 192.168.1.65 192.168.1.126

Adresses IP de Deuxime sous-rseau : 192.168.1.128

192.168.1.10000000 : Non utilisable

192.168.1.10000001 = 192.168.1.129

192.168.1.10000010 = 192.168.1.130 _

. |

. | 62 machines

. |

192.168.1.10111110 = 192.168.1.190

192.168.1.10111111 : Non utilisable

L'adressage du deuxime sous-rseau est de 192.168.1.129 192.168.1.190

Adresses de diffusion

Pour obtenir l'adresse de diffusion dans chaque sous-rseau; on met 1 tous les bits de

HostID.

L'adresse de diffusion de premier sous-rseau est 192.168.1.01111111, soit 192.168.1.127.

L'adresse de diffusion de deuxime sous-rseau est 192.168.1.10111111, soit 192.168.1.191

36

4. Les quipements de couche 3 : les routeurs

Routeur : quipement de couche 3 permettant dinter connecter 2 rseaux ou plus en se

basant sur les adresses de couche 3. Le routeur permet galement une segmentation des

domaines de broadcasts

Le routeur dispose dune interface (une carte rseau) le reliant au rseau local. Celle-ci

dispose dune adresse IP. Par exemple, sur le schma ci-dessous, les adresses des htes sont

A5, A4, A3 et A2, faisant partie du rseau A. On attribue A1 linterface du routeur, lui

permettant ainsi de se connecter au rseau A.

Un autre rseau ; B ; est lui aussi connect au routeur. Ce dernier dispose donc dune interface

ayant pour IP B1 afin de pouvoir communiquer avec le rseau.

Exemple de topologie

Supposons maintenant que lon souhaite envoyer des donnes de A vers B :

o Le routeur reoit la trame de couche 2, supprime len tte de liaison de donnes

o Il examine ladresse de couche 3 afin de dterminer le destinataire

o Il effectue un ET logique entre ladresse IP et le masque de sous rseau afin de

dterminer le rseau de destination

o Il consulte sa table de routage pour dterminer linterface par laquelle les donnes

doivent tre envoyes.

Cest pour cela que chaque interface du routeur doit tre sur un rseau diffrent. Sinon le

routeur ne pourra pas dterminer par quelle interface envoyer les informations.

5. Les communications de rseau rseau

i. Les mthodes d'attribution d'adresse IP

On distingue 2 mthodes dattribution dadresses IP pour les htes :

o Statique : chaque quipement est configur manuellement avec une adresse unique

o Dynamique : On utilise des protocoles qui attribue des IP aux htes

o RARP : protocole associant les adresses MAC aux adresses IP. Il permet des

stations ans disque dur local connaissant leur adresse MAC de se voir attribuer

une IP.

o BOOTP : Ce protocole permet un quipement de rcuprer son adresse IP au

dmarrage. Lmetteur envoi un message de broadcast (255.255.255.255) reu

par le serveur qui rpond lui aussi par un broadcast contenant ladresse MAC

de lmetteur ainsi quune IP.

37

o DHCP : Remplaant de BOOTP, il permet lobtention dynamique dIP.

Lorsquun ordinateur entre en ligne, il communique avec le serveur qui choisit

une adresse et lattribue lhte. Avec le protocole DHCP, il est galement

possible pour un ordinateur de rcuprer sa configuration complte (adresse,

masque de sous rseau, etc.)

Dmarrage du client

Initialisation

Envoi d'un message de broadcast (DHCP DISCOVER)

(Paquet UDP utilisant le port de BOOTP)

Passage l'tat de slection, rcupre les messages du serveur (DHCPOFFER)

Ngociation de la dure du bail (dure d'attribution de l'IP)

Envoi de l'accus de rception

Rception par le serveur, renvoi d'un accus de rception (DHCPACK)

Squence dinitialisation DHCP

ii. Le protocole ARP

Le protocole ARP a un rle phare parmi les protocoles de la couche Internet de la suite

TCP/IP, car il permet de connatre l'adresse physique d'une carte rseau correspondant une

adresse IP, c'est pour cela qu'il s'appelle Protocole de rsolution d'adresse (en anglais ARP

signifie Address Resolution Protocol).

Chaque machine connecte au rseau possde un numro d'identification de 48 bits. Ce

numro est un numro unique qui est fix ds la fabrication de la carte en usine. Toutefois la

communication sur Internet ne se fait pas directement partir de ce numro (car il faudrait

modifier l 'adressage des ordinateurs chaque fois que l'on change une carte rseau) mais

partir d'une adresse dite logique attribue par un organisme: l'adresse IP.

Ainsi, pour faire correspondre les adresses physiques aux adresses logiques, le protocole ARP