Академический Документы

Профессиональный Документы

Культура Документы

Modelo de Seguridad2

Загружено:

MariexisCovaОригинальное название

Авторское право

Доступные форматы

Поделиться этим документом

Поделиться или встроить документ

Этот документ был вам полезен?

Это неприемлемый материал?

Пожаловаться на этот документАвторское право:

Доступные форматы

Modelo de Seguridad2

Загружено:

MariexisCovaАвторское право:

Доступные форматы

Primer Modelo para un sistema de SI.

Primeramente, un modelo de seguridad es la expresin formal de una poltica de seguridad y se utiliza como una directriz para evaluar los sistemas informticos. Al decir formal queremos expresar que estar redactado fundamentalmente en trminos tcnicos y matemticos. Podramos definir entonces un sistema de seguridad de la informacin como una herramienta de gestin que nos va a permitir conocer, gestionar y minimizar los posibles riegos que atenten contra la seguridad de la informacin de la empresa. Es conocido por sus siglas en espaol como SGSI o por sus siglas en ingles ISMS. SGSI permite, en primer lugar, analizar y ordenar las estructuras de los SI. En segundo lugar, nos facilitar la definicin de procedimientos de trabajo para mantener su seguridad. Por ltimo, nos ofrecer la posibilidad de poner controles que permitan medir la eficacia de las medidas tomadas. Estas acciones van a proteger a nuestra organizacin frente a amenazas y riesgos que puedan poner en peligro la continuidad de los niveles de competitividad, rentabilidad y conformidad legal necesarios para alcanzar los objetivos del negocio. De esta manera conseguiremos mantener el riego para nuestra informacin por debajo del nivel asumible para la organizacin. La gestin de los riesgos a travs de SGSI nos va a permitir preservar la confidencialidad, integridad y disponibilidad de la misma, en el interior de la empresa, ante nuestros clientes y antes la distintas partes interesadas en nuestro negocio. Clasificacin de los modelos de Seguridad. En relacin a las funciones y a las operaciones sobre las que se ejercen mayor control podemos clasificar los modelos de seguridad en tres grupos: Matriz de acceso: Considera tres elementos bsicos: sujeto, objeto y tipo de acceso. Un sujeto tiene autorizacin de acceso total o parcial a uno o ms objetos del sistema. Aplicable a cualquier sistema de informacin, controla tanto la confidencialidad como la integridad de los datos. Acceso basado en funciones de control: Puede considerarse una modalidad del modelo de matriz de acceso pero, en este caso, el acceso no se define en funcin de quien es el sujeto, sino de qu funcin tiene. Por ejemplo, un determinado individuo puede ser un alumno de la universidad en cuanto a que est estudiando en una carrera, pero tambin puede ser un profesor en otra especialidad distinta de la misma universidad. Tratndose del mismo individuo, en calidad de profesor tendr un tipo de acceso al sistema y en calidad de alumno tendr otro. Tambin controla la integridad y la confidencialidad de los datos. Multinivel: este modelo se basa en la jerarquizacin de los datos (todos los datos son importantes pero unos mas privados que otros. Por ejemplo, el nivel de proteccin de los datos personales ha de ser superior que los nombres de los artculos con los que comercia una empresa). Los usuarios tendrn acceso a un nivel o a otro de la jerarqua en funcin de las autorizaciones que les hayan sido dadas. Este nivel controla el flujo de datos entre los niveles de la jerarqua. Ejemplos de este grupo son el modelo Bell-LaPadula (controla la confidencialidad)

y el modelo Bilxt (controla la integridad) Seguridad de la informacin: modelo PDCA. Dentro de la organizacin el tema de la seguridad de la informacin es un captulo muy importante que requiere dedicarle tiempo y recursos. La organizacin debe plantearse un Sistema de Gestin de la Seguridad de la Informacin (SGSI). El objetivo de un SGSI es proteger la informacin y para ello lo primero que debe hacer es identificar los 'activos de informacin' que deben ser protegidos y en qu grado. Luego debe aplicarse el plan PDCA ('PLAN DO CHECK ACT'), es decir Planificar, Hacer, Verificar, Actuar y volver a repetir el ciclo, consiguiendo as mejorar la seguridad. Se entiende la seguridad como un proceso que nunca termina ya que los riesgos nunca se eliminan, pero se pueden gestionar. De los riesgos se desprende que los problemas de seguridad no son nicamente de naturaleza tecnolgica, y por ese motivo nunca se eliminan en su totalidad.

PLANIFICAR (Plan): consiste en establecer el contexto en el se crean las polticas de seguridad, se hace el anlisis de riesgos, se hace la seleccin de controles y el estado de aplicabilidad. HACER (Do): consiste en implementar el sistema de gestin de seguridad de la informacin, implementar el plan de riesgos e implementar los controles . VERIFICAR (Check): consiste en monitorear las actividades y hacer auditoras internas. ACTUAR (Act): consiste en ejecutar tareas de mantenimiento, propuestas de mejora, acciones preventivas y acciones correctivas.

Вам также может понравиться

- El Otro de Jorge Luis BorgesДокумент5 страницEl Otro de Jorge Luis BorgesJose Rafael Cabrera RiascosОценок пока нет

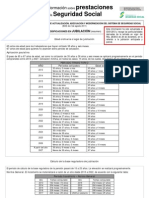

- Prestaciones Seguridad SocialДокумент4 страницыPrestaciones Seguridad Socialanon_219170892Оценок пока нет

- Compromisos Encuestador 1Документ1 страницаCompromisos Encuestador 1Lincol Rosado YanacОценок пока нет

- EtnografiaДокумент2 страницыEtnografiaGennesy QuinteroОценок пока нет

- Ejercicios InfografíaДокумент7 страницEjercicios InfografíaEduardo Salcedo100% (1)

- SC Eeff Al 31.12.14 PDTДокумент173 страницыSC Eeff Al 31.12.14 PDTJaime Miguel Benites MazaОценок пока нет

- Casos Practicos de Derecho de Familia Mayo 2014Документ7 страницCasos Practicos de Derecho de Familia Mayo 2014mabypraОценок пока нет

- Actividad Integradora 3 Seleccion de Texto e Ideas AplicablesДокумент4 страницыActividad Integradora 3 Seleccion de Texto e Ideas Aplicablessha lopezОценок пока нет

- Carta Solicito Pago Por Reajustes - Consorcio AriesДокумент2 страницыCarta Solicito Pago Por Reajustes - Consorcio AriesWilly Amasifen Flores100% (1)

- Cuaderno Sociales Septimo AnoДокумент72 страницыCuaderno Sociales Septimo Anojudithherrera10133% (9)

- Novelas Clasicas RomanticasДокумент47 страницNovelas Clasicas RomanticasKatherine HernandezОценок пока нет

- CoraceroДокумент4 страницыCoraceroCarlos ZubietaОценок пока нет

- COMUNICACIÓN ORGANIZACIONAL CasoДокумент2 страницыCOMUNICACIÓN ORGANIZACIONAL CasoKelvin Tapullima Pashanasi0% (1)

- Actividad de Puntos Evaluables - Escenario 5 - PRIMER BLOQUE-TEORICO - LIDERAZGO Y PENSAMIENTO ESTRATEGICO - (GRUPO B12)Документ5 страницActividad de Puntos Evaluables - Escenario 5 - PRIMER BLOQUE-TEORICO - LIDERAZGO Y PENSAMIENTO ESTRATEGICO - (GRUPO B12)Lina nuñezОценок пока нет

- Contrato de Arrendamiento JiutepecДокумент8 страницContrato de Arrendamiento JiutepecRafa FigueroaОценок пока нет

- Programa Del Dia de La Familia 2021Документ4 страницыPrograma Del Dia de La Familia 2021Albita Salas100% (4)

- F TT 03Документ2 страницыF TT 03JOSE FLORES100% (4)

- Cesar Aira El Vestido RosaДокумент46 страницCesar Aira El Vestido RosaLuciana CzudnowskiОценок пока нет

- Plantilla Lienzo CanvasДокумент1 страницаPlantilla Lienzo CanvasRaul Antonio Hernandez DelgadoОценок пока нет

- Preguntometro 4º 2015Документ100 страницPreguntometro 4º 2015Jesus María Ramirez RodríguezОценок пока нет

- E1 Etica Sustentabilidad y Responsabilidad SocialДокумент5 страницE1 Etica Sustentabilidad y Responsabilidad SocialNancy AguirreОценок пока нет

- Formulario1A (Formato2022)Документ2 страницыFormulario1A (Formato2022)Mónica Fuentes HermosillaОценок пока нет

- Biografía de Rubén DaríoДокумент5 страницBiografía de Rubén DaríocinthyaОценок пока нет

- Tarea Semana 07Документ3 страницыTarea Semana 07nery guerraОценок пока нет

- Intosai Gov 9100-Guia para Las Normas de Control Interno Del Sector PublicoДокумент7 страницIntosai Gov 9100-Guia para Las Normas de Control Interno Del Sector PublicoPiero Peralta MoraОценок пока нет

- LISTO Cuestionario-Final-Modulo-1Документ5 страницLISTO Cuestionario-Final-Modulo-1alex perez rodriguezОценок пока нет

- Máster Universitario en Ingeniería de Redes y Servicios Telemáticos (IBERDROLA) - C.201713 - 02 - 2017 - 18 - FebДокумент5 страницMáster Universitario en Ingeniería de Redes y Servicios Telemáticos (IBERDROLA) - C.201713 - 02 - 2017 - 18 - FebYader A. BertrandОценок пока нет

- Apm Concesionario S.A.S Políticas ContablesДокумент9 страницApm Concesionario S.A.S Políticas ContablesMiguel PeñateОценок пока нет

- Tema 70Документ2 страницыTema 70Fernanda PérezОценок пока нет

- Caso Krispy KremeДокумент5 страницCaso Krispy KremeC TОценок пока нет