Академический Документы

Профессиональный Документы

Культура Документы

7 (Siete) - Papeles de Ti

Загружено:

ccgonzalezg3514Авторское право

Доступные форматы

Поделиться этим документом

Поделиться или встроить документ

Этот документ был вам полезен?

Это неприемлемый материал?

Пожаловаться на этот документАвторское право:

Доступные форматы

7 (Siete) - Papeles de Ti

Загружено:

ccgonzalezg3514Авторское право:

Доступные форматы

Auditora Informtica

AUDITORIA INFORMTICA

PAPELES DE TRABAJO DE CONTROLES GENERALES DE TI`Cs

Ing. Jorge A. Fernndez F. - Especialista en Auditora y Consultora de Sistemas de Informacin 021-284015 0971-309351 0982-976406 Conintegral@Gmail.Com

Auditora Informtica

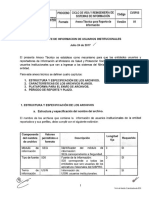

PROGRAMA DE AUDITORA DE EVALUACIN DE TI Descripcin de los indicadores

Desarrollo de los objetivos de control, que permitir al Auditor de TI, aplicar como referencia para los trabajos de campo. R Riesgo CUBRE LOS DESCRIBE LOS 3=Alto E SIGUIENTES 2=Medio F DOMINIOS OBJETIVOS DE CONTROL 1=Bajo

I - ESTRUCTURA DE TI Y GERENCIAMIENTO

II - SISTEMAS DE INFORMACIN III SEGURIDAD LGICA IV SEGURIDAD FSICA V DOCUMENTACIONES DE TI VI EVALUACIN DE RR.HH.

Auditora Informtica

REF

INDICADORES DE EVALUACIN

OBJETIVOS DE CONTROL

Riesgo

I - ESTRUCTURA DE TI Y GERENCIAMIENTO

ABARCA LOS SIGUIENTES CONTROLES: 1.1 EVALUACIN DE LA ESTRUCTURA DE TI 1.2ORGANIZACIN DE LA ESTRUCTURA DETI 1.3 - EVALUACIN DE GESTIN DE TI Gerenciamiento

Auditora Informtica

REF

INDICADORES DE EVALUACIN

OBJETIVOS DE CONTROL

Riesgo

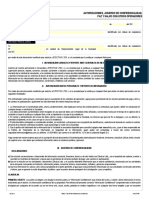

I - ESTRUCTURA DE TI Y GERENCIAMIENTO 1.1 EVALUACIN DE LA ESTRUCTURA DE TI 1.1.1 Ubicacin La ubicacin de la unidad funcional de Estructural del rea los servicios de TI en el organigrama de Servicios de TI de la Entidad, deber contar con el 3

apropiado nivel de autoridad.

1.1.2 Organigrama de TI La Entidad deber contar con el disponible y organigrama actualizado y disponible actualizado en el departamento de TI. 3

Auditora Informtica

OBJETIVOS DE CONTROL INDICADORES DE EVALUACIN 1.2ORGANIZACIN DE LA ESTRUCTURA DETI 1.2.1 Gerente/Jefe/Encarg La entidad deber contar con la figura de ado de TI un responsable del gerenciamiento de las actividades de TI. Identificacin del responsable de la Gerencia/Jefatura de TI. Responsable de la La entidad deber contar con un Administracin de responsable de la Administracin de la BD Base de Datos, responsable de la creacin, administracin y mantenimiento de base de datos. Identificacin del responsable de la administracin de Base de Datos evaluar la segregacin de la tarea de la administracin de BD.

REF

Riesgo

1.2.2

Auditora Informtica

REF

1.2.3

INDICADORES DE EVALUACIN

Responsable de la Administracin de Redes

OBJETIVOS DE CONTROL

La entidad deber contar con un responsable de la Administracin de Redes, encargado de la administracin, mantenimiento, creacin de usuarios y definicin de perfiles. Evaluar la segregacin de la tarea de la administracin de Redes. La entidad deber contar con un responsable de la Administracin de Sistemas, responsable de la administracin, mantenimiento, creacin de usuarios y definicin de perfiles. Evaluar la segregacin de la tarea de la administracin de Sistemas. La entidad deber contar con un responsable de soporte tcnico, encargado del mantenimiento preventivo y/o correctivo de los equipos y/o perifricos, as mismo deber contar con un cronograma de servicio de mantenimiento. Descripcin de la estructura de soporte tcnico, interno, o tercerizado.

Riesgo

1.2.4

Responsable de la Administracin de Sistemas

1.2.5

Soporte tcnico/Estructura

Auditora Informtica

REF

1.2.6 1.2.7

INDICADORES DE EVALUACIN

Desarrolladores

OBJETIVOS DE CONTROL

Riesgo

1.2.8

1.2.9

Descripcin de la estructura de desarrolladores, indicar los principales desarrolladores. Responsables de la La Entidad debe asignar formalmente la Administracin de la responsabilidad de asegurar tanto la seguridad Seguridad lgica como la fsica de los activos de TI. Identificacin del responsable de la administracin de Seguridad evaluar la segregacin de la tarea de la administracin de Seguridad. Separacin de funciones El rea de TI debe definir e identificar al personal - Identificacin del clave de TI, de manera a evitar la excesiva Personal Clave de dependencia del mismo. As mismo deber buscar Tecnologa de alternativas para disponer para caso de Informacin contingencias. Otras observaciones de Relevar cualquier otra informacin relevante para inters la auditora de sistemas de informacin.

Auditora Informtica

REF

INDICADORES DE EVALUACIN

OBJETIVOS DE CONTROL

Riesgo

1.3 - EVALUACIN DE GESTIN DE TI - Gerenciamiento 1.3.1 Plan de TI a largo plazo, La Gerencia de TI debe establecer y aplicar un enfoque y estructura enfoque estructurado en la elaboracin del Plan aprobacin de TI a Largo Plazo. Esto debe dar como resultado un Plan de TI a Largo Plazo de alta calidad, el cual cubra las cuestiones bsicas respecto a que, quien, cmo y cundo. El Plan de TI a largo plazo debe estar alineado con el Plan de Negocios a largo plazo de la Empresa. 1.3.2 Plan de TI a corto plazo, El Responsable Funcional del rea de TI, o el planificacin de la personal que ste designe, efectuar el monitoreo capacidad de la de las necesidades de capacidad de los sistemas en infraestructura operacin y proyectar las futuras demandas, a fin tecnolgica de garantizar un procesamiento y almacenamiento adecuado. El Plan de TI a corto plazo debe estar alineado con el Plan de Negocios a corto plazo de la Entidad.

Auditora Informtica

REF

1.3.3

INDICADORES DE EVALUACIN

Cambios al plan de TI a largo plazo Aprobacin

OBJETIVOS DE CONTROL

Riesgo

1.3.4

1.3.5

El rea de TI debe asegurarse de que el proceso de planificacin cumple con los plazos establecidos. Adems, debe adecuar el Plan a los cambios que acontecen en TI y a los cambios en los Planes a largo Plazo de la Entidad. Evaluacin permanente El rea de TI debe evaluar el Plan Estratgico de del Plan Estratgico de Tecnologa de Informacin, en cuanto al grado de Tecnologa de automatizacin de la Entidad, funcionalidad, Informacin estabilidad, complejidad, costo, fortalezas y debilidades, a fin de determinar el grado en el cual los sistemas actuales se adecuan a las necesidades de la Entidad. Metodologa de control de El rea de TI debe elaborar e implementar un adquisiciones Esquema de Adquisiciones de TI que describa el procedimientos conjunto de procedimientos y normas a ser seguidos en la adquisicin de equipos de TI y accesorios necesarios, materiales de TI, software, y servicios relacionados.

Auditora Informtica

REF

INDICADORES DE EVALUACIN

OBJETIVOS DE CONTROL

Riesgo

II - SISTEMAS DE INFORMACIN

ABARCA LOS SIGUIENTES CONTROLES: 2.1 - RELEVAMIENTO DEL SISTEMA DE INFORMACIN 2.2 - EVALUACIN DEL DESARROLLO Y MANTENIMIENTO DE SISTEMAS Equipo interno 2.3 - EVALUACIN DEL DESARROLLO Y MANTENIMIENTO DE SISTEMAS Consultora externa

Auditora Informtica

OBJETIVOS DE CONTROL INDICADORES DE EVALUACIN 2.1 - RELEVAMIENTO DEL SISTEMA DE INFORMACIN 2.1.1 Identificacin del Identificar los sistemas informticos sistema aplicados en la dependencia auditada. 2.1.2 Proveedor (interno - Describir los proveedores de software externo) interno o externo, evaluar los documentos contractuales. 2.1.3 Descripcin de los Describir los mdulos de los sistemas mdulos informticos aplicados. 2.1.4 Objetivo de los Describir los objetivos de cada mdulo, mdulos identificado en el sistema. Integracin de mdulos Describir los sistemas aplicados, mdulos 2.1.5 ERP, (identificacin de los integrados y mdulos o sistemas no mdulos no integrados a integrados, mtodos de integracin, en la contabilidad) lnea o por lotes.

REF

Riesgo

Auditora Informtica

REF

2.1.6

2.1.7 2.1.8

INDICADORES DE EVALUACIN

Asientos manuales realizados, debido a la no automatizacin Tipo de software (propietario libre), versiones Disponibilidad de fuentes

Control de versiones del cdigo fuente y autorizacin para el traspaso al entorno de produccin

OBJETIVOS DE CONTROL

Describir los asientos manuales realizados, debido a la no automatizacin.

Describir el tipo de software aplicado, redes, base de datos, lenguaje de programacin entre otros. Evaluar la disponibilidad de los programas fuentes y el aseguramiento del servicio por parte del proveedor en caso de no disponer los mismos en la entidad. La Gerencia de TI debe definir e implementar procedimientos formales para controlar el paso de Sistemas del ambiente de desarrollo y pruebas al ambiente de produccin. Los ambientes citados deben estar lgicamente separados y protegidos apropiadamente.

Riesgo

3

2

2.1.9

Auditora Informtica

REF

2.1.10

INDICADORES DE EVALUACIN

Pruebas del sistema en forma paralela antes del traspaso a produccin

OBJETIVOS DE CONTROL

Riesgo

2.1.11

La Gerencia de TI debe establecer procedimientos para asegurar que las Pruebas en Paralelo se han realizado de acuerdo con el Plan pre-establecido y que el criterio para terminar y aprobar el proceso de la comprobacin se ha especificado de antemano. Prueba de aceptacin La Gerencia de TI debe establecer final antes del traspaso procedimientos como parte de la aceptacin a produccin final o como parte de los procedimientos de garanta de calidad de todo Proyecto, una evaluacin y aprobacin formal de los resultados de las pruebas, por la Gerencia de la Unidades Funcionales de Usuarios afectados por el Sistema.

Estructura de desarrollo paralelo servidor independiente La Gerencia de TI, debe establecer un esquema de servidores separados fsicamente para desarrollo, prueba y produccin.

2.1.12

Auditora Informtica

REF

2.1.13 2.1.14

INDICADORES DE EVALUACIN

OBJETIVOS DE CONTROL

Riesgo

Procedimientos aplicados La Gerencia de TI, debe definir un esquema a ser ante la eventual cada del aplicados en caso de una eventual interrupcin de sistema los servicios de TI.

3 2

2.1.15

Mecanismo para el Los propietarios de datos, deben definir criterios a cierre diario del sistema aplicar para el cierre de los sistemas principales, facturacin, contabilidad, caja entre otros. Participantes Aprobacin Mecanismo de Los propietarios de datos, deben definir criterios a conciliacin con los aplicar para la conciliacin de los libros auxiliares dems mdulos del entre mdulos y principalmente con la sistema libros auxiliares contabilidad (saldos de las cuentas contables).

saldos contables

2.1.16

En casos de ajustes eventuales de registros ya procesados, cmo se realiza y quien autoriza?

Determinar qu mecanismos se aplican para casos de eventuales ajustes al sistema, por ejemplo reproceso de facturaciones, reproceso de sueldos, ajuste de existencia de mercaderas cuentas contables entre otros, quien autoriza y verifica.

Auditora Informtica

REF

INDICADORES DE EVALUACIN

OBJETIVOS DE CONTROL

Riesgo

2.2 - EVALUACIN DEL DESARROLLO Y MANTENIMIENTO DE SISTEMAS - Equipo interno 2.2.1 Procedimientos de Los requerimientos para nuevos sistemas o mejoras a controles de seguridad los existentes especificarn la necesidad de controles. aplicados en la etapa de Estas especificaciones deben considerar los controles anlisis y diseo del automticos a incorporar al sistema, como as sistema tambin controles manuales de apoyo. 2.2.2 Seguridad en los Sistemas Se definir un procedimiento que durante la etapa de de Aplicacin, validacin diseo, especifique controles que aseguren la validez de datos de entrada de los datos ingresados, tan cerca del punto de origen como sea posible, controlando tambin datos permanentes y tablas de parmetros. 2.2.3 Poltica de utilizacin de Se utilizarn controles criptogrficos para la controles criptogrficos, proteccin de claves de acceso a sistemas, datos y encriptacin servicios, para la transmisin de informacin clasificada, fuera del mbito de la entidad y para el resguardo de informacin, cuando as surja de la evaluacin de riesgos realizada por el Propietario de los Datos y el Responsable de Seguridad de TI.

Auditora Informtica

REF

2.2.4

INDICADORES DE EVALUACIN

Proteccin de los datos de prueba del sistema, aplicacin de otras BD para pruebas

OBJETIVOS DE CONTROL

Para proteger los datos de prueba se establecern normas y procedimientos que contemplen lo siguiente: a) Prohibir el uso de bases de datos operativas. b) Solicitar autorizacin formal para realizar una copia de la base operativa como base de prueba, llevando registro de tal autorizacin. c) Eliminar inmediatamente, una vez completadas las pruebas, la informacin operativa utilizada.

La modificacin, actualizacin o eliminacin de los datos operativos sern realizadas a travs de los sistemas que procesan dichos datos y de acuerdo al esquema de control de accesos implementado en los mismos. Una modificacin por fuera de los sistemas a un dato, almacenado ya sea en un archivo o base de datos, podra poner en riesgo la integridad de la informacin.

Riesgo

2.2.5

Control de cambios a datos operativos, manipulacin de datos a travs de un MGBD

Auditora Informtica

REF

2.2.6

INDICADORES DE EVALUACIN

Mecanismo, registro y control de acceso a las bibliotecas de programas fuentes

OBJETIVOS DE CONTROL

El Responsable Funcional del rea de TI, propondr para su aprobacin por parte del superior jerrquico que corresponda la funcin de administrador de programas fuentes al personal de su rea que considere adecuado, quien tendr en custodia los programas fuentes y deber: - Proveer al rea de Desarrollo los programas fuentes solicitados para su modificacin, manteniendo en todo momento la correlacin programa fuente/ejecutable. - Llevar un registro actualizado de todos los programas fuentes en uso, indicando nombre del programa, programador, Analista Responsable que autoriz, versin, fecha de ltima modificacin y fecha / hora de compilacin y estado (en modificacin, en produccin).

Riesgo

Auditora Informtica

REF

INDICADORES DE EVALUACIN

OBJETIVOS DE CONTROL

Riesgo

2.3 - EVALUACIN DEL DESARROLLO Y MANTENIMIENTO DE SISTEMAS Consultora externa 2.3.1 3 Acuerdos de licencias, Los contratos de tercerizacin de desarrollo deben propiedad de cdigo y contemplar los acuerdos de licencias, y propiedad derechos conferidos. del cdigo fuente. Requerimientos 2.3.2 3 Los contratos de tercerizacin de desarrollo deben contractuales con contemplar garantas de calidad y asistencia en respecto a la calidad del los sistemas.

cdigo y la existencia de garantas.

2.3.3

Procedimientos de certificacin de la calidad, que incluyan auditoras internas de sistemas.

Los contratos de tercerizacin de desarrollo deben contemplar procedimientos de certificacin de la calidad y precisin del trabajo llevado a cabo por el proveedor, que incluyan auditorias, revisin de cdigo para detectar cdigo malicioso, verificacin del cumplimiento de los requerimientos de seguridad del software.

Auditora Informtica

REF 2.3.4

OBJETIVOS DE CONTROL INDICADORES DE EVALUACIN Acuerdos de Los contratos de tercerizacin de custodia de las desarrollo deben contemplar acuerdos de fuentes del software. custodia de los fuentes del software (y cualquier otra informacin requerida) en caso de quiebra de la tercera parte.

Riesgo

Auditora Informtica

REF

INDICADORES DE EVALUACIN

OBJETIVOS DE CONTROL

Riesgo

III SEGURIDAD LGICA

ABARCA LOS SIGUIENTES CONTROLES: 3.1 - APLICACIN DE CONTRASEAS LAN (Red de rea Local) 3.2 - APLICACIN DE CONTRASEAS Sistema aplicativo 3.3 - ADMINISTRACIN DE CLAVES SISTEMAS DE INFORMACIN Y LAN 3.4 EVALUACIN DE PROTECCIN CONTRA SOFTWARE MALICIOSO

AuditoraINDICADORES DE Informtica REF

EVALUACIN 3.1.1 Requerimiento de contraseas - LAN

OBJETIVOS DE CONTROL

Riesgo

3.1 - APLICACIN DE CONTRASEAS LAN (Red de rea Local)

3.1.2

Aplicacin de usuarios nicos, no genricos

3.1.3

Expiracin de contraseas, en forma automtica

Las creaciones de usuarios deben ser procesados a travs de documentos (se considera vlido los correos electrnicos) y deben contener un detalle escrito de sus derechos de acceso. Tambin se debe verificar que el usuario tiene autorizacin del Propietario de los Datos para el uso de la LAN. Las aplicaciones de contraseas deben diferenciarse en forma individual, restringindose la aplicacin de contraseas genricas, de manera a brindar seguridad a la Red de rea Local, permitiendo esto identificar las tareas de los usuarios en forma individual. Las claves de usuarios y contraseas del sistema operativo de red debern ser programadas para un vencimiento automtico de al menos cada tres meses, o de acuerdo al criterio de la Administracin de Seguridad.

Auditora INDICADORES DE Informtica REF

3.1.4 EVALUACIN Contrasea diferenciada ala identificacin del usuario Bloqueo por intento con claves errneas

OBJETIVOS DE CONTROL

Riesgo

3.1.5

3.1.6

Documentacin aplicado para alta baja y modificacin de usuarios

El Responsable de Seguridad de la informacin deber requerir la aplicacin de contraseas diferente a la identificacin del usuario, de manera a poder brindar seguridad a la Red de rea Local. El Responsable de Seguridad de la informacin definir un procedimiento formal para el bloqueo de las cuentas de usuarios posterior 3 intentos con claves errneas y los incidentes debern ser comunicados a la Gerencia de TI. Las altas/bajas/modificaciones ser procesados a travs de documentos (se considera vlido los correos electrnicos) y deben contener un detalle escrito de sus derechos de acceso. Tambin se debe verificar que el usuario tiene autorizacin del Propietario de los Datos para el uso dela Red de rea Local, base de datos.

Auditora INDICADORES DE Informtica REF

EVALUACIN

OBJETIVOS DE CONTROL

Riesgo

3.1.7

Habilitacin de los registros histricos y/o logs de auditoras que reporten sobre intentos de usuarios mal intencionados Restriccin de accesos a otras unidades de discos desde una estacin de trabajo

El Responsable de Seguridad de la informacin de la entidad deber requerir al Administrador de Redes, la activacin de los registros de auditora a nivel de la LAN, de manera a registrar los intentos de acceso a usuarios no autorizados. El Responsable de Seguridad de la informacin de la entidad deber establecer procedimientos que limiten y evite el acceso a unidades de discos de los Servidores y terminales en la red de rea local.

3.1.8

Auditora INDICADORES DE Informtica REF

EVALUACIN

OBJETIVOS DE CONTROL

Riesgo

3.1.9 Documento firmado por los usuarios sealando que comprenden y aceptan las condiciones para el acceso a la red de rea local y determinacin de confidencialidad 3.1.1 Proteccin de acceso a 0 internet, documento de autorizacin para el acceso

Se debe requerir que los usuarios firmen declaraciones sealando que comprenden y aceptan las condiciones para el acceso a la Red de rea Local.

El acceso a Internet ser utilizado con propsitos autorizados o con el destino por el cual fue provisto. El Responsable de Seguridad de la informacin definir procedimientos para solicitar y aprobar accesos a Internet.

Auditora INDICADORES DE Informtica REF

EVALUACIN

OBJETIVOS DE CONTROL

Riesgo

3.1.11 Restricciones de accesos por horario en la red LAN limitacin del horario de conexin

Las restricciones al horario de conexin deben suministrar seguridad adicional a las aplicaciones de alto riesgo. La limitacin del perodo durante el cual se permiten las conexiones de terminales a los servicios de sistemas de informacin reduce el espectro de oportunidades para el acceso no autorizado. Se implementar un control de esta ndole para aplicaciones sensibles, especialmente aquellas terminales instaladas en ubicaciones de alto riesgo, por ejemplo reas pblicas o externas que estn fuera del alcance de la gestin de seguridad.

Auditora INDICADORES DE Informtica REF

EVALUACIN

OBJETIVOS DE CONTROL

Riesgo

3.2 - APLICACIN DE CONTRASEAS Sistema aplicativo

3.2.1

Requerimiento de contraseas Sistema de Gestin

Las creaciones de usuarios deben ser procesados a travs de documentos (se considera vlido los correos electrnicos) y deben contener un detalle escrito de sus derechos de acceso. Tambin se debe verificar que el usuario tiene autorizacin del Propietario de los Datos para el uso del sistema de informacin de la entidad.

Las claves de usuarios y contraseas de los sistemas aplicativos debern ser programadas para un vencimiento en forma automtica de al menos cada dos meses, o de acuerdo al criterio de la Administracin de Seguridad de la entidad.

3.2.2

Expiracin de contraseas, en forma automtica

AuditoraINDICADORES DE Informtica REF

EVALUACIN

OBJETIVOS DE CONTROL El Responsable de Seguridad de la informacin de la entidad, junto con los Propietarios de los Datos debern establecer que el nivel de acceso otorgado a los usuarios sea el adecuado para el propsito de la funcin del mismo. El Responsable de Seguridad de la informacin d, deber requerir al Administrador de Sistemas, la validacin de manera a que el sistema no permita la repeticin de las contraseas de al menos 5 anteriores. El Responsable de Seguridad de la informacin deber requerir la aplicacin de contraseas diferente a la identificacin del usuario.

Riesgo

3.2.3

Aplicacin correcta de perfiles de usuarios

3.2.4

No repeticin de contraseas en los sistemas de gestin

3.2.5

Aplicacin de contrasea diferente al usuario

Auditora INDICADORES DE Informtica REF

EVALUACIN 3.2.6

OBJETIVOS DE CONTROL El Responsable de Seguridad de la informacin, junto con los Propietarios de los Datos de que se trate definirn cules se consideran terminales de alto riesgo, por ejemplo reas pblicas o externas fuera del alcance de la gestin de seguridad de la entidad, o que sirven a sistemas de alto riesgo. Las mismas se apagarn despus de un periodo definido de inactividad, tiempo muerto, para evitar el acceso de personas no autorizadas. El Responsable de Seguridad de la informacin de la entidad deber requerir al Administrador de Sistemas, la activacin de los registros de auditora a nivel del sistema, de manera a registrar los intentos de acceso a usuarios no autorizados.

Riesgo

Desconexin del sistema por tiempo muerto Desactivacin del cdigo de usuario

3.2.7

Registro en el sistema de acceso de usuarios, para auditora

AuditoraINDICADORES DE Informtica REF

EVALUACIN 3.2.8

OBJETIVOS DE CONTROL

Riesgo

Bloqueo por intento El Responsable de Seguridad de la con claves errneas informacin definir un procedimiento

formal para el bloqueo de las cuentas de usuarios posterior 3 intentos con claves errneas y los incidentes debern ser comunicados a la Gerencia de TI. Las altas/bajas/modificaciones ser procesados a travs de documentos (se considera vlido los correos electrnicos) y deben contener un detalle escrito de sus derechos de acceso. Tambin se debe verificar que el usuario tiene autorizacin del Propietario de los Datos para el uso del sistema, base de datos o servicio de informacin.

3.2.9

Documentacin y procedimiento aplicado para la alta baja y mantenimiento de usuarios

Auditora INDICADORES DE Informtica REF

EVALUACIN

OBJETIVOS DE CONTROL Se debe requerir que los usuarios firmen declaraciones sealando que comprenden y aceptan las condiciones para el acceso al sistema. La asignacin de contraseas se controlar a travs de un proceso de administracin formal, mediante el cual deben respetarse los siguientes pasos: a) Requerir que los usuarios firmen una declaracin por la cual se comprometen a mantener sus contraseas personales en secreto y las contraseas de los grupos de trabajo exclusivamente entre los miembros del grupo. Esta declaracin bien puede estar incluida en el Compromiso de Confidencialidad.

Riesgo

3.2.10 Documento firmado por los usuarios sealando que comprenden y aceptan las condiciones para el acceso a los sistemas y determinacin de confidencialidad

Auditora INDICADORES DE Informtica REF

EVALUACIN 3.2.11 Control de programacin de pistas de auditora interna a travs del sistema de aplicacin - Registro y Revisin de Eventos

OBJETIVOS DE CONTROL Se generarn registros de auditora que contengan excepciones y otros eventos relativos a la seguridad. Los registros de auditora debern incluir:

a) Identificacin del usuario. b) Fecha y hora de inicio y terminacin. c) Identidad o ubicacin de la terminal, si se hubiera dispuesto identificacin automtica para la misma. d) Registros de intentos exitosos y fallidos de acceso al sistema. e) Registros de intentos exitosos y fallidos de acceso a datos y otros recursos. En todos los casos, los registros de auditora sern archivados preferentemente en un equipo diferente al que los genere y conforme los requerimientos de la Poltica de Retencin de Registros.

Riesgo

REF Auditora INDICADORES DE Informtica

3.2.12

OBJETIVOS DE CONTROL

Riesgo

3.2.13

EVALUACIN Uso de medios de almacenamiento externo USB, en tareas crticas poltica de restriccin Revisin de los derechos de acceso de usuarios, por parte de los propietarios de datos

Teniendo en cuenta que existe necesidad de la utilizacin de los puertos USB en algunos casos, se recomienda la aplicacin de un software que limite el uso de los dispositivos mencionados o en su efecto el cumplimiento de normativas internas que limiten la aplicacin de los mismos. A fin de mantener un control eficaz del acceso a los datos y servicios de informacin, el Propietario de los Datos de que se trate llevar a cabo un proceso formal, a intervalos regulares de 6 meses, a fin de revisar los derechos de acceso de los usuarios. Se debern contemplar los siguientes controles: a) Revisar los derechos de acceso de los usuarios a intervalos de 6 meses. b) Revisar las autorizaciones de privilegios especiales de derechos de acceso a intervalos de 3 meses. c) Revisar las asignaciones de privilegios a intervalos de 6 meses, a fin de garantizar que no se obtengan privilegios no autorizados.

Auditora INDICADORES DE Informtica REF

EVALUACIN

3.3.1

OBJETIVOS DE CONTROL

Riesgo

3.3 - ADMINISTRACIN DE CLAVES SISTEMAS DE INFORMACIN Y LAN

Vencimiento de contraseas administradores de Red LAN Vencimiento de contraseas administradores de BD Vencimiento de contraseas administradores de Sistemas

3.3.2

3.3.3

El Responsable de Seguridad de la informacin definir un procedimiento formal para el vencimiento de las contraseas de la Red de rea Local, de al menos cada 2 meses, lo cual deber ser comunicado al Administrador de RED. El Responsable de Seguridad de la informacin definir un procedimiento formal para el vencimiento de las contraseas de la Base de Datos, de al menos cada 6 meses, lo cual deber ser comunicado al Administrador de Base de Datos de la entidad. El Responsable de Seguridad de la informacin definir un procedimiento formal para el vencimiento de las contraseas de los Sistemas de Informacin, de al menos cada 2 meses, lo cual deber ser comunicado al Administrador de Sistemas de la entidad.

Auditora INDICADORES DE Informtica REF

EVALUACIN

OBJETIVOS DE CONTROL

Riesgo

3.3.4

Resguardo en sobre lacrado, con conocimiento de la Alta Gerencia

Las claves debern ser resguardadas por escrito en un sobre lacrado en caja fuerte, de modo a que la misma pueda ser utilizada en caso de suma necesidad por la Gerencia General, Gerencia de TIo funcionario de jerarqua a quin se lo autorice.

3.4 EVALUACIN DE PROTECCIN CONTRA SOFTWARE MALICIOSO

3.4.1

Controles aplicados para la prevencin de software malicioso Virus

El Responsable de Seguridad debe requerir a la Gerencia de TI, la creacin de mecanismos para establecer las aplicaciones de sistemas de prevencin contra virus, corporativo y clientes, a travs de software o hardware.

Auditora Informtica

REF

INDICADORES DE EVALUACIN

OBJETIVOS DE CONTROL

Riesgo

IV SEGURIDAD FSICA

ABARCA LOS SIGUIENTES CONTROLES: 4.1 - PLANES DE CONTINUIDAD DEL NEGOCIO 4.2 - EVALUACIN DE LA SALA DE SERVIDORES DATA CENTER Y ALTA DISPONIBILIDAD 4.3 - EVALUACIN DEL RESGUARDO DE LA INFORMACIN - Copias de respaldos

Auditora INDICADORES DE Informtica REF

EVALUACIN

OBJETIVOS DE CONTROL

Riesgo

4.1.1 Disponibilidad de los Planes de Continuidad de las actividades de TI (Plan de contingencia)

La Gerencia de TI elaborar los planes de contingencia necesarios para garantizar la continuidad de las actividades de la Entidad.

El proceso de planificacin de la continuidad de las actividades considerar los siguientes puntos: a) Identificar y acordar respecto a todas las funciones y procedimientos de emergencia. b) Analizar los posibles escenarios de contingencia y definir las acciones correctivas a implementar en cada caso. c) Implementar procedimientos de emergencia para permitir la recuperacin y restablecimiento en los plazos requeridos. Se debe dedicar especial atencin a la evaluacin de las dependencias de actividades externas y a los contratos vigentes. d) Documentar los procedimientos y procesos acordados. e) Instruir adecuadamente al personal, en materia de procedimientos y procesos de emergencia acordados, incluyendo el manejo de crisis. f) Instruir al personal involucrado en los procedimientos de reanudacin y recuperacin.

REF Auditora INDICADORES DE Informtica

EVALUACIN

OBJETIVOS DE CONTROL

Riesgo

4.1.2

Ensayo, mantenimiento y evaluacin de los planes de Continuidad de TI (Pruebas)

Debido a que los planes de continuidad de las actividades de la Entidad pueden fallar, por suposiciones incorrectas, errores o cambios en el equipamiento, se establecen las siguientes pautas de accin:

El Comit de Seguridad de la Informacin establecer un cronograma de pruebas peridicas de cada uno de los planes de contingencia. El cronograma indicar quienes son los responsables de llevar a cabo cada una de las pruebas y de elevar el resultado obtenido al citado Comit.

4.1.3

Aprobacin por la Alta Gerencia del plan de contingencias

La Alta Gerencia deber aprobar la aplicacin del plan de contingencias de la Entidad, en base a lo resuelto por la Gerencia de TI.

Auditora INDICADORES DE Informtica REF

EVALUACIN

OBJETIVOS DE CONTROL

Riesgo

4.1.4 Disponibilidad La Gerencia de TI elaborar los planes de seguridad de la Entidad. Estos procesos debern ser propuestos por el del Plan de Seguridad TI Comit de Seguridad de la Informacin.

El Plan de Seguridad de la Entidad considerar los siguientes puntos: Polticas y estndares de Seguridad del Personal Obligaciones de los usuarios Acuerdo de uso y confidencialidad Entrenamiento en Seguridad Informtica Medidas disciplinarias Polticas y estndares de seguridad fsica y ambiental Resguardo y proteccin de la informacin Controles de acceso fsico Controles de salida y entrada de equipos y otros Prdida de Equipos Proteccin y ubicacin de los equipos Mantenimiento de los equipos Uso de dispositivos especiales. Seguridad en reas de trabajo.

AuditoraINDICADORES DE Informtica REF

EVALUACIN

OBJETIVOS DE CONTROL

Riesgo

4.1.4

Disponibilidad del Plan de Seguridad TI

Polticas y estndares de seguridad y administracin de operaciones de cmputo. Uso de medios de almacenamiento. Instalacin de software. Identificacin del incidente. Administracin de la configuracin. Seguridad para la red. Uso del correo electrnico. Controles contra cdigo malicioso e Internet Polticas y estndares de controles de acceso lgico Controles de acceso lgico Administracin de privilegios Administracin y uso de passwords Control de accesos remotos Polticas y estndares de cumplimiento de seguridad informtica. Derechos de propiedad intelectual. Revisiones del cumplimiento. Violaciones de seguridad informtica.

Auditora INDICADORES DE Informtica REF

EVALUACIN

OBJETIVOS DE CONTROL

Riesgo

4.1.6 Aprobacin del La Alta Gerencia deber Plan de aprobar la aplicacin del Seguridad TI Plan de Seguridad de la Entidad, en base a lo resuelto por la Gerencia de TI.

Auditora INDICADORES DE Informtica REF

EVALUACIN

OBJETIVOS DE CONTROL

Riesgo

4.2 - EVALUACIN DE LA SALA DE SERVIDORES DATA CENTER Y ALTA DISPONIBILIDAD

4.2.1

Sala de servidores independiente y restriccin de accesos, Controles de Acceso Fsico

4.2.2

Las reas protegidas se resguardarn mediante el empleo de controles de acceso fsico, los que sern determinados por el Responsable de Seguridad de la informacin junto con el Responsable Funcional del rea de TI, a fin de permitir el acceso slo al personal autorizado, a la sala de servidores, as mismo el Data Center deber estar independiente a las dems oficinas, con los requerimientos de seguridad requeridos, pisos falsos, detectores de humo y calor, extintores especiales para equipos electrnicos, entre otros. Restriccin de El responsable de la sala de servidores, deber accesos a la sala de llevar un registro de las incidencias de la sala servidores, Bitcora de servidores y los visitantes a la misma. de accesos

Auditora INDICADORES DE Informtica REF

EVALUACIN 4.2.3

OBJETIVOS DE CONTROL El Dpto. Tcnico de la Gerencia de TI, deber contar un informe detallado de los mantenimientos realizado a los equipos informticos y perifricos, principalmente los servidores.

Riesgo

Evidencia del mantenimiento de equipos preventivos Lista de servidores

4.2.4

4.2.5

El Dpto. Tcnico de la Gerencia de TI, deber contar un listado actualizado de los servidores disponibles en la Entidad, con las configuraciones y aplicaciones de cada una. Servidor espejado - La Gerencia de TI, deber contar con un servidor espejado replicado en lnea, fuera del recinto fuera del Data Center, de manera a principal disponer de una estructura paralela para los sistemas crticos de la Entidad, de manera poder hacer operativo los servicios en caso de contingencias.

Auditora INDICADORES DE Informtica REF

EVALUACIN

OBJETIVOS DE CONTROL

Riesgo

4.2.6

4.2.7

4.2.8

El Dpto. Tcnico de la Gerencia de TI, deber evaluar la arquitectura de los servidores para el tipo de servicios que cumplen, determinando la estructura de cada uno en funcin a la importancia. Sistema operativo El Dpto. Tcnico de la Gerencia de Server propietario TI, deber evaluar la arquitectura de los Sistemas Operativos, Libre determinando la estructura de cada uno en funcin a la importancia. Rack de proteccin, El Dpto. Tcnico de la Gerencia de protegido con llave TI, deber evaluar la seguridad del Data Center y la proteccin fsica del mismo.

Arquitectura servidor clon

Auditora INDICADORES DE Informtica REF

EVALUACIN

OBJETIVOS DE CONTROL

Riesgo

4.2.9

Cableado de red ordenado, identificado por usuarios cableado de red

4.2.10 Certificacin del

4.2.11 Identificacin de

materiales inflamables, en el recinto del Data Center

El Dpto. Tcnico de la Gerencia de TI, deber evaluar la estructura del cableado de red, determinando el grado de orden e identificacin de los usuarios por punto. El Dpto. Tcnico de la Gerencia de TI, deber solicitar la certificacin del cableado de red, a travs de especialistas. El Dpto. Tcnico de la Gerencia de TI, deber identificar la existencia de materiales inflamables dentro del Data Center, en caso de existencia deber comunicar inmediatamente a la Gerencia de TI, para los recaudos correspondientes.

REF Auditora INDICADORES DE Informtica

EVALUACIN 4.2.12

OBJETIVOS DE CONTROL

Riesgo

El Dpto. Tcnico de la Gerencia de TI, Disponibilidad de detectores de humo deber exigir la instalacin de los detectores de Humo y Calor en el Data y calor

4.2.13

4.2.14

Center. El Dpto. Tcnico de la Gerencia de TI, Extintores deber exigir la instalacin de los especiales contra extintores especiales contra incendio incendios para equipos computacionales en el Data Center. El Dpto. Tcnico de la Gerencia de TI, Licencias de los sistemas operativos deber exigir la instalacin de software legal, caso contrario deber informar de redes inmediatamente a la Gerencia de TI, para los recaudos necesarios.

4.2.15

Disponibilidad del El Dpto. Tcnico de la Gerencia de TI, Sistema de puesta a deber exigir la instalacin sistema puesta a tierra, el en el Data Center tierra

principalmente.

Auditora INDICADORES DE Informtica REF

EVALUACIN

4.2.1 6

OBJETIVOS DE CONTROL

Riesgo

Suministros de energa elctrica, UPS

El equipamiento estar protegido con respecto a las posibles fallas en el suministro de energa u otras anomalas elctricas. El suministro de energa estar de acuerdo con las especificaciones del fabricante o proveedor de cada equipo principalmente deber contar con un suministro de energa ininterrumpible (UPS) para asegurar el apagado regulado y sistemtico o la ejecucin continua del equipamiento que sustenta las operaciones crticas. El equipamiento estar protegido con respecto a las posibles fallas en el suministro de energa u otras anomalas elctricas. El suministro de energa estar de acuerdo con las especificaciones del fabricante o proveedor de cada equipo principalmente deber contar con un generador de respaldo para los casos en que el procesamiento deba continuar ante una falla prolongada en el suministro de energa. Deber realizarse un anlisis de impacto de las posibles consecuencias ante una interrupcin prolongada del procesamiento, con el objeto de definir qu componentes ser necesario abastecer de energa alternativa.

4.2.1 7

Suministros de energa elctrica, Generador de electricidad

AuditoraINDICADORES DE Informtica REF

EVALUACIN

OBJETIVOS DE CONTROL

Riesgo

4.3 - EVALUACIN DEL RESGUARDO DE LA INFORMACIN - Copias de respaldos

4.3.1

Medio (dispositivo) de realizacin

El Dpto. Tcnico de la Gerencia de TI, deber determinar los medios de realizacin (dispositivos), que permitan brindar la seguridad de los datos de la Entidad.

El Dpto. Tcnico de la Gerencia de TI, deber determinar, la cantidad ptima de copias de respaldos para asegurar la recuperacin de los mismos, en caso de contingencias, se recomienda al menos 2 copias diarias, que una copia sea resguardada en caja fuerte de la Entidad y otra copia en forma externa.

4.3.2

Cantidad de copias

AuditoraINDICADORES DE Informtica REF

EVALUACIN 4.3.3

OBJETIVOS DE CONTROL El Dpto. Tcnico de la Gerencia de TI, deber disponer copias de respaldos resguardados en sitios seguros internamente y externamente. El Dpto. Tcnico de la Gerencia de TI, deber determinar la importancia de los datos a respaldar y deber crear procedimientos para especificar los datos a ser respaldados por escrito. El Dpto. Tcnico de la Gerencia de TI, deber determinar el software (automatizacin de las copias de respaldos), ms ptimas para la Entidad. El Dpto. Tcnico de la Gerencia de TI, debe definir los responsables de realizacin de las copias de respaldos.

Riesgo

Lugar de almacenamiento, interno/externo Datos que se respaldan

4.3.4

4.3.5

Software de realizacin

4.3.6

Responsable de realizacin

Auditora INDICADORES DE Informtica REF

EVALUACIN 4.3.7

OBJETIVOS DE CONTROL

Riesgo

El Dpto. Tcnico de la Gerencia de TI, Registro de Planilla de control desarrollar y verificar el cumplimiento de procedimientos para comunicar las fallas en el de copias procesamiento de la informacin o los sistemas de comunicaciones, que permita tomar medidas correctivas. Se registrarn las fallas comunicadas, debiendo existir reglas claras para el manejo de las mismas, con inclusin de: a) Revisin de registros de fallas para garantizar que las mismas fueron resueltas satisfactoriamente. b) Revisin de medidas correctivas para garantizar que los controles no fueron comprometidos, y que las medidas tomadas fueron autorizadas. c) Documentacin de la falla con el objeto de prevenir su repeticin o facilitar su resolucin en caso de reincidencia.

Auditora Informtica

REF

INDICADORES DE EVALUACIN

OBJETIVOS DE CONTROL

Riesgo

V DOCUMENTACIONES DE TI

ABARCA LOS SIGUIENTES CONTROLES:

5.1 DOCUMENTACIN DE FUNCIONES Y PROCEDIMIENTOS

5.2 RELEVAMIENTO DE INVENTARIOS Y MANUALES TCNICOS

5.3 - EVALUACIN DE LA ADMINISTRACIN DE PROYECTOS

5.4 EVALUACIN DEL CUMPLIMIENTO DE CONTRATO

AuditoraINDICADORES DE Informtica REF

EVALUACIN

V DOCUMENTACIONES DE TI

OBJETIVOS DE CONTROL

Riesgo

5.1 DOCUMENTACIN DE FUNCIONES Y PROCEDIMIENTOS

5.1.1

5.1.2

Organigrama de TI La Gerencia de TI deber disponer disponible y actualizado el organigrama de TI, ubicacin estructural, dependencia lineal Staff. Manual de cargos y funciones: La Gerencia de TI deber disponer a) Disponible el Manual de cargos y funciones, b) Aprobado por la Alta actualizado y aprobado por la Alta Gerencia Gerencia. c) Actualizado

d) Definido claramente las responsabilidades Manual de procedimientos: a) Disponible b) Aprobado por la Alta Gerencia c) Actualizado d) Definido claramente los procedimientos

5.1.3

La Gerencia de TI deber disponer el Manual de procedimientos, actualizado y aprobado por la Alta Gerencia.

AuditoraINDICADORES DE Informtica REF

EVALUACIN

OBJETIVOS DE CONTROL

Riesgo

5.1.4

Definicin de propietario de datos, determinacin de responsabilidade s sobre las principales tablas

La Gerencia de TI debe crear un procedimiento para nombrar formalmente a los Propietarios y Custodios de los Datos y Sistemas. Sus funciones y responsabilidades deben estar definidas claramente, en cuanto a decidir respecto a la clasificacin de dichos datos en materia de seguridad, as como a los derechos de acceso. Los propietarios habitualmente delegan la custodia al Grupo de Operaciones, y delegan las responsabilidades de seguridad al Administrador de Seguridad. Sin embargo, los Propietarios permanecen con la responsabilidad de establecer y mantener las medidas apropiadas de seguridad.

REF Auditora INDICADORES DE Informtica

EVALUACIN

OBJETIVOS DE CONTROL

Riesgo

5.2 RELEVAMIENTO DE INVENTARIOS Y MANUALES TCNICOS

5.2.1 Manuales de usuarios

impresos interactivos

Disponibilidad de los manuales de usuarios impresos - interactivos, actualizados y disponibles.

Disponibilidad de Manuales DFD, UML, AOO, actualizados.

5.2.2 Manuales DFD, UML, AOO

disponibles actualizados

5.2.3 Manuales de ER

Disponibilidad de Manuales de ER, disponibles - actualizados actualizados y disponibles.

Inventario de activos hardware - actualizado inventario de activos software actualizado

5.2.4 Disponibilidad de

Disponibilidad de Inventario de activos - hardware actualizado. Disponibilidad de inventario de activos - software actualizado.

5.2.5 Disponibilidad de

AuditoraINDICADORES DE Informtica REF

EVALUACIN

OBJETIVOS DE CONTROL

Riesgo

5.3 - EVALUACIN DE LA ADMINISTRACIN DE PROYECTOS

5.3.1 Definicin y esquema El rea de TI debe establecer un Esquema de de administracin de Administracin de Proyectos de TI quecubra como mnimo, la asignacin de responsabilidades, el proyectos de TI detalle completo de las tareas, el cronograma, los recursos, los diversos puntos de revisin, y los procedimientos para las aprobaciones. 5.3.2 Participacin de El Esquema de Administracin de Proyectos de TI de la Empresa debe contemplar la participacin de usuario en el inicio personal que represente a las Unidades del Proyecto Funcionales afectadas por el Sistema, en las fases de definicin y autorizacin del inicio del proyecto, as como en el desarrollo, implantacin o modificacin del mismo. 5.4.3 Formacin del El Esquema de Administracin de Proyectos de TI Equipo de Proyecto y debe especificar la manera en que se debe asignar al personal a un proyecto, y definir las Asignacin de responsabilidades y atribuciones de los miembros Responsabilidades del equipo del proyecto.

Auditora INDICADORES DE Informtica REF

EVALUACIN 5.3.4 Estudio de Viabilidad Tecnolgica

OBJETIVOS DE CONTROL

Riesgo

El Esquema de Administracin de Proyectos de TI de la Empresa debe exigir un Estudio de la Viabilidad Tecnolgica de cada alternativa que satisfaga los requerimientos de la Empresa, en cada Proyecto. El Esquema de Administracin de Proyectos de TI de la Empresa debe exigir un Estudio y Anlisis del Costo y Beneficio de cada alternativa que satisfaga los requerimientos, en cada Proyecto. El Esquema de Administracin de Proyectos de TI de la Empresa debe prever la participacin delpersonal representante de las Unidades Funcionales de Usuarios afectados por el proyecto, y personal adecuado de TI que deben aprobar el trabajo realizado en cada fase del ciclo antes del inicio de la siguiente fase.

5.3.5

Estudio de Viabilidad Econmica

5.3.6

Aprobacin de Fase de proyecto

Auditora INDICADORES DE Informtica REF

EVALUACIN 5.3.7 Plan Maestro del Proyecto

OBJETIVOS DE CONTROL

Riesgo

5.3.8

Plan de Control de Calidad de Sistemas

5.3.9

Planificacin de Mtodos de Seguridad

El rea de TI debe asegurar que para cada proyecto aprobado exista un Plan Maestro del Proyecto, el cual sirva para el control del mantenimiento del proyecto durante todo el ciclo de vida del mismo, e incluya un mtodo para monitorear tiempos y costos invertidos en el proyecto. El rea de TI debe asegurar que la implementacin o modificacin de sistemas contemplan la preparacin de un Plan de Control de Calidad de Sistemas integrado con el Plan Maestro del Proyecto, formalmente revisado y aprobado por todas las partes involucradas. Durante la fase de la planificacin de la administracin del proyecto se deben identificar las tareas referentes a Seguridad, las cuales deben asegurar que se cumplan con todos los requisitos de control interno y seguridad.

Auditora INDICADORES DE Informtica REF

EVALUACIN 5.3.10 Plan de Pruebas del Proyecto

OBJETIVOS DE CONTROL

Riesgo

El Esquema de Administracin de Proyectos de TI de la Empresa debe requerir un Plan de las Pruebas para cada Proyecto de desarrollo, implantacin o modificacin. El Esquema de Administracin de Proyectos de TI de la Empresa debe requerir un Plan de las Pruebas para cada Proyecto de desarrollo, implantacin o modificacin. El rea de TI de la Empresa debe definir e implementar Normas para Sistemas de TI y adoptar una Metodologa de Desarrollo de Sistemas para administrar el proceso de desarrollo, adquisicin, implantacin y mantenimiento de sistemas de TI. La Metodologa de Desarrollo de Sistemas debe ser apropiada para el tipo de sistemas de la Empresa.

5.3.11

Plan de Entrenamiento

5.3.12

Metodologa de Desarrollo de Sistemas

AuditoraINDICADORES DE Informtica REF

EVALUACIN

5.3.13

OBJETIVOS DE CONTROL

El rea de TI debe establecer un procedimiento para asegurar una estrecha coordinacin y comunicacin con los Usuarios de los servicios de TI y los implementadores de los mismos. La Gerencia de TI debe promover una organizacin que est caracterizada por una estrecha cooperacin y comunicacin a lo largo de todo el Ciclo de Vida de Desarrollo de Sistemas El rea de TI debe asegurar que el Esquema de Adquisiciones de TI incluya un procedimiento para identificar todos los programas de software de base que potencialmente satisfagan sus requisitos operacionales. La Metodologa de Desarrollo de Sistemas de la Empresa debe incorporar Normas de Documentacin de Programas que aseguren que la documentacin creada durante el desarrollo del sistema o proyecto respete estas Normas.

Riesgo

Coordinacin y Comunicacin en la ejecucin del proyecto

5.3.14

Seleccin de software de base

5.3.15

Normas de documentacin de programas

AuditoraINDICADORES DE Informtica REF

EVALUACIN

5.3.16

OBJETIVOS DE CONTROL

Riesgo

Normas de pruebas de programas

La Metodologa de Desarrollo de Sistemas de la Empresa debe incorporar Normas que se refieran a los Requisitos de las Pruebas de Programas, Comprobacin, Documentacin y Retencin del material, para probar cada una de las unidades del software a ser puesto en produccin. La Metodologa de Desarrollo de Sistemas de la Empresa debe incorporar Normas que se refieran a los Requisitos de las Pruebas de Sistemas, Comprobacin, Documentacin y Retencin del material, para probar de manera global el funcionamiento de cada sistema a ser puesto en produccin. La Metodologa de Desarrollo de Sistemas de la Empresa debe definir las circunstancias bajo las cuales se efectuarn Pruebas Piloto o en Paralelo de programas o sistemas. Se deben establecer procedimientos para asegurar que las Pruebas Piloto y Pruebas en Paralelo se han realizado de acuerdo con el Plan preestablecido.

5.3.17

Normas respecto a la prueba de sistemas

5.3.18

Normas respecto a las pruebas Piloto o en Paralelo

Auditora INDICADORES DE Informtica REF

EVALUACIN

OBJETIVOS DE CONTROL

Riesgo

5.4 EVALUACIN DEL CUMPLIMIENTO DE CONTRATO 5.4.1

Descripcin del contrato - alcance Definicin del administrador del contrato Definicin de fiscales del contrato

Definicin del contrato en base al pliego de base y condiciones. Identificacin de los administradores del contrato, funciones y responsabilidades, actividades de control realizado con relacin al contrato. Identificacin de fiscales del contrato, funciones y responsabilidades, actividades de control realizado con relacin al contrato.

5.4.2

5.4.3

5.4.4

Evidencia de solicitud Descripcin de solicitudes de prrrogas existentes y realizar un seguimiento a de prrroga

los motivos del mismo, relevar los documentos pertinentes.

Auditora INDICADORES DE Informtica REF

EVALUACIN

5.4.5

OBJETIVOS DE CONTROL Descripcin de solicitudes de reajustes existentes y realizar un seguimiento a los motivos del mismo, relevar los documentos pertinentes. Relevamiento de los procedimientos y documentaciones aplicadas para las recepciones tcnicas provisorias, funcionarios involucrados, aprobacin y autorizaciones. Relevamiento de los procedimientos y documentaciones aplicadas para las recepciones tcnicas definitivas, funcionarios involucrados, aprobacin y autorizaciones.

Riesgo

Solicitud de reajustes Solicitud de recepcin tcnica provisoria Solicitud de recepcin tcnica definitiva

5.4.6

5.4.7

REF INDICADORES Auditora Informtica DE

5.4.8

OBJETIVOS DE CONTROL

Riesgo

EVALUACIN Contrato de mantenimiento hardwarevencimientocronograma

5.4.9

5.4.10

5.4.11

5.4.12

Contrato de mantenimiento de software vencimiento Contrato de suministro de Internet, vencimiento Contrato de licencias de software propietario Contrato de seguro de equipos computacionales servidores

Determinacin de la estructura interna del equipo de soporte tcnico, identificacin del aseguramiento del mantenimiento a los equipos principales, servidores y perifricos de comunicacin, identificacin de cronogramas de mantenimiento de los equipos informticos. Relevamiento de los contratos de mantenimiento de software vigencia de cada una.

Relevamiento de los contratos de mantenimiento de software vigencia de cada una.

Relevamiento de los contratos de licencias de software propietario vigencia de cada una.

Relevamiento de contrato de seguros a los principales equipos computacionales, Data Center - Servidores Perifricos de comunicaciones, vigencia de cada una.

Auditora Informtica

REF

INDICADORES DE EVALUACIN

OBJETIVOS DE CONTROL

Riesgo

VI EVALUACIN DE RR.HH.

ABARCA LOS SIGUIENTES CONTROLES:

6.1 - Administracin de los Recursos Humanos Evaluacin del desempeo 6.2 - Capacitacin y entrenamiento

Auditora INDICADORES DE Informtica REF

EVALUACIN VI EVALUACIN DE RR.HH.

OBJETIVOS DE CONTROL

Riesgo

6.1 - Administracin de los Recursos Humanos Evaluacin del desempeo

6.1.1

Existen polticas diseadas para el reclutamiento del personal de tecnologas? (verificar requerimientos de calificaciones, capacitacin, experiencia, entrenamientos, currculo, etc.)

6.1.2

Existen requerimientos de calificaciones, experiencia y conocimientos bsicos en aquellos empleados que no pertenecen al rea de tecnologas y que integran la cartera de usuarios de la entidad?

Auditora INDICADORES DE Informtica REF

EVALUACIN

OBJETIVOS DE CONTROL

Riesgo

6.1.3 Existe el reglamento interno de tecnologas de la informacin y est es entregado para su conocimiento a todo el personal de la entidad en el momento de su aprobacin como empleado? 6.1.4 Es evaluado el personal de tecnologas de la informacin como mnimo una vez al ao a travs de una evaluacin objetiva del desempeo? 6.1.5 Existe la metodologa de evaluacin del personal empleado, que muestre los criterios adoptados por la organizacin?

Auditora INDICADORES DE Informtica REF

EVALUACIN 6.2 - Capacitacin y entrenamiento

OBJETIVOS DE CONTROL

Riesgo

6.2.1

6.2.2

Existe el plan anual de capacitacin para el rea de tecnologas de la informacin?

Es aprobado por la alta direccin de la entidad el plan anual de capacitacin al sector de tecnologas?

6.2.3

6.2.4

Se controla el cumplimiento del plan de capacitacin anual por el rea de tecnologas y recursos humanos?

La capacitacin y entrenamiento referida a la implementacin de sistemas de informacin, participacin en talleres, conferencias, etc. es controlada por el rea de sistemas y esto se incluyen en la ficha o evaluacin del personal? Existe un plan general de entrenamiento y desarrollo para usuarios con objetivos especficos sobre concientizacin y actualizacin en materia de informtica?

6.2.5

Auditora Informtica

REF

INDICADORES DE EVALUACIN

OBJETIVOS DE CONTROL

Riesgo

Op..

Acab.

Fin

Вам также может понравиться

- Guia Practica Innovacion PYMEДокумент132 страницыGuia Practica Innovacion PYMEEloisa Chirinos Quintero100% (1)

- Evaluacion y Formulacion de Proyectos PDFДокумент384 страницыEvaluacion y Formulacion de Proyectos PDFRossy IdrogoОценок пока нет

- Introduccion A Los CompiladoresДокумент35 страницIntroduccion A Los Compiladoresccgonzalezg3514Оценок пока нет

- Evaluacion y Formulacion de Proyectos PDFДокумент384 страницыEvaluacion y Formulacion de Proyectos PDFRossy IdrogoОценок пока нет

- Manual de Mediacion - ParaguayДокумент215 страницManual de Mediacion - ParaguayRoger Pardo Miranda80% (5)

- Presentacion de Mediacion y ArbitrajeДокумент25 страницPresentacion de Mediacion y Arbitrajeccgonzalezg3514Оценок пока нет

- Capitulo 2 PDFДокумент15 страницCapitulo 2 PDFagusОценок пока нет

- Manual de Mediacion - ParaguayДокумент215 страницManual de Mediacion - ParaguayRoger Pardo Miranda80% (5)

- Manual de Mediacion - ParaguayДокумент215 страницManual de Mediacion - ParaguayRoger Pardo Miranda80% (5)

- O & M-MaterialДокумент88 страницO & M-Materialccgonzalezg3514Оценок пока нет

- Clase Práctica #1Документ2 страницыClase Práctica #1ccgonzalezg3514Оценок пока нет

- Metodologías Tradicionales de La Gestion de ProyectosДокумент32 страницыMetodologías Tradicionales de La Gestion de ProyectosRicardo André MonterrubioОценок пока нет

- RedesДокумент64 страницыRedesccgonzalezg3514Оценок пока нет

- Manual de Teletrabajo OEFA PDFДокумент37 страницManual de Teletrabajo OEFA PDFFernando MayhuaОценок пока нет

- Acta de ResponsabilidadДокумент1 страницаActa de ResponsabilidadSergio CarranzaОценок пока нет

- Iso 27004-2010Документ72 страницыIso 27004-2010Siltech Hard & SoftОценок пока нет

- Prueba de Nivel de Logro 02-InicialДокумент16 страницPrueba de Nivel de Logro 02-InicialLuis ColomaОценок пока нет

- Norma CEC v2017Документ59 страницNorma CEC v2017Vero FornerodОценок пока нет

- Declaración de Conocimiento y Aceptación Del PCCДокумент2 страницыDeclaración de Conocimiento y Aceptación Del PCCJhoselym RodriguezОценок пока нет

- Apuntes ISO 19011Документ10 страницApuntes ISO 19011Kat Borja CarpioОценок пока нет

- Atividad 5. Fase III Implementacion Del RiesgoДокумент22 страницыAtividad 5. Fase III Implementacion Del RiesgoKaro ortega perezОценок пока нет

- Funciones de Un Ceo, Cio y Encargado de Seguridad InformaticaДокумент8 страницFunciones de Un Ceo, Cio y Encargado de Seguridad InformaticaJorge Miguel Morán TulcánОценок пока нет

- Gestion de La Seguridad de La InformacionДокумент4 страницыGestion de La Seguridad de La InformacionJessica TellezОценок пока нет

- 2SMR Seguridad InformaticaДокумент15 страниц2SMR Seguridad InformaticaCarlos Alberto Chirinos MundacaОценок пока нет

- Seg500usin Anexo Tecnico Reporte Usuarios Institucionales PDFДокумент10 страницSeg500usin Anexo Tecnico Reporte Usuarios Institucionales PDFAsistente Adtivo y HSEQОценок пока нет

- Primera Entrega Matríz de RiesgosДокумент7 страницPrimera Entrega Matríz de RiesgosWilder JefryОценок пока нет

- Conceptos Auditoria, Norma de CalidadДокумент51 страницаConceptos Auditoria, Norma de CalidadJohnny SalazarОценок пока нет

- Formato Consulta Centrales de RiesgoДокумент2 страницыFormato Consulta Centrales de Riesgoorlando diazОценок пока нет

- F7.p2.abs Formato Compromiso de Confidencialidad Informacion ContratistasДокумент1 страницаF7.p2.abs Formato Compromiso de Confidencialidad Informacion ContratistasASUINFANCIA FINANCIERAОценок пока нет

- A1 - Mod1 - Unid1 - Introducción A La Norma ISO IEC 27001Документ12 страницA1 - Mod1 - Unid1 - Introducción A La Norma ISO IEC 27001Mutants IoscОценок пока нет

- Componentes CajerosДокумент7 страницComponentes Cajerosluis antonio alvarez castroОценок пока нет

- Documentos para Imprimir y DiligenciarДокумент14 страницDocumentos para Imprimir y DiligenciarAngelica Cadena JimenezОценок пока нет

- ISO 71505-1.evidencias ElectronicasДокумент10 страницISO 71505-1.evidencias ElectronicasFernando López GonzálezОценок пока нет

- Activos InformáticosДокумент7 страницActivos InformáticosedwinОценок пока нет

- Mof Banco de La NaciónДокумент82 страницыMof Banco de La NaciónOmar Antony Cayetano BocanegraОценок пока нет

- Fundamentos de Un Sgsi Basados en La Norma Iso 27001Документ107 страницFundamentos de Un Sgsi Basados en La Norma Iso 27001Joel GutierrezОценок пока нет

- Comercio Electrónico en GuatemalaДокумент9 страницComercio Electrónico en GuatemalaMarlon LópezОценок пока нет

- Seguridad InformaticaДокумент29 страницSeguridad InformaticaAlfredo AlegriaОценок пока нет

- Subasta Inversa ElectrónicaДокумент22 страницыSubasta Inversa ElectrónicaRoxi Akl Soto Ortiz100% (1)

- 01 - Solicitud de Autorización Del Servicio CONALOT (RT)Документ13 страниц01 - Solicitud de Autorización Del Servicio CONALOT (RT)DORIAN PEÑAОценок пока нет

- Unidad 2 - Semana 6 (VF) PDFДокумент30 страницUnidad 2 - Semana 6 (VF) PDFMaria Mercedes Taipe MontañezОценок пока нет

- Gestión de Incidentes de Seguridad de La InformaciónДокумент14 страницGestión de Incidentes de Seguridad de La InformaciónRonald ChesterОценок пока нет

- TELETRABAJO WordДокумент10 страницTELETRABAJO WordJhon LievanoОценок пока нет