Академический Документы

Профессиональный Документы

Культура Документы

UNIDAD II CAP I (Cont) Introduccion A La Seguridad

Загружено:

Jorge Antonio Ugarte Saiquita0 оценок0% нашли этот документ полезным (0 голосов)

26 просмотров41 страницаОригинальное название

UNIDAD II CAP I (Cont) Introduccion a la Seguridad.pptx

Авторское право

© © All Rights Reserved

Доступные форматы

PPTX, PDF, TXT или читайте онлайн в Scribd

Поделиться этим документом

Поделиться или встроить документ

Этот документ был вам полезен?

Это неприемлемый материал?

Пожаловаться на этот документАвторское право:

© All Rights Reserved

Доступные форматы

Скачайте в формате PPTX, PDF, TXT или читайте онлайн в Scribd

0 оценок0% нашли этот документ полезным (0 голосов)

26 просмотров41 страницаUNIDAD II CAP I (Cont) Introduccion A La Seguridad

Загружено:

Jorge Antonio Ugarte SaiquitaАвторское право:

© All Rights Reserved

Доступные форматы

Скачайте в формате PPTX, PDF, TXT или читайте онлайн в Scribd

Вы находитесь на странице: 1из 41

No se debe iniciar hablando sobre seguridad

en las redes sin antes comenzar con temas

como:

Hablar sobre las 3A AAA

Desarrollar procedimientos o normas de

seguridad

Establecer niveles de seguridad para acceder a los

routers (configuracin)

Comentar sobre los dispositivos de seguridad

Bsicamente las 3 A son componentes

bsicos de seguridad, entre los que se define:

Autenticacin

Autorizacin

Auditora o Contabilidad

En esta etapa se identifica quien solicita los

servicios de red. Por lo general se solicita un

usuario y contrasea que un servidor

autentica, por ejemplo Active Directory.

Actualmente se utilizan claves dinmicas o de

un solo uso como un PIN.

El proceso general de autenticacin consta de

los siguientes pasos:

El usuario solicita acceso a un sistema.

El sistema solicita al usuario que se autentique.

El usuario aporta las credenciales que le

identifican y permiten verificar la autenticidad de

la identificacin.

El sistema valida segn sus reglas si las

credenciales aportadas son suficientes para dar

acceso al usuario o no.

En la etapa anterior, la autenticacin controla

quien puede acceder a los recursos de red,

pero la autorizacin dice lo que pueden hacer

cuando acceden los recursos.

La autorizacin varia de usuario a usuario

dependiendo de los derechos que requiera el

solicitante.

Se requiere procedimientos que recopilen los

datos de la actividad de la red. Esto responde

a los incidentes que pueden suceder en una

red.

Normalmente se debe incluir los intentos de

autenticacin y autorizacin, conocidos como

pistas de auditora.

Es un proceso que mezcla los datos para

protegerlos de su lectura por alguien que no

sea el receptor esperado.

Se utilizan dispositivos que cifran los datos

como un router, un servidor o sistema

dedicado para cifrar o descrifrar.

Es una opcin de seguridad muy til,

proporciona confidencialidad de los datos.

Establecer contraseas en los diferentes

modos de acceso (modo privilegiado,

consola, terminal virtual o telnet)

Para establecer autenticacin a nivel del

router, se debe pensar primero en establecer

una contrasea para el modo de conexin de

consola.

Cada dispositivo debe tener contraseas

configuradas a nivel local para limitar el

acceso.

Se establece una contrasea para limitar el

acceso de los dispositivos mediante conexin

de consola. Con esto se asegura que nadie se

conecte el puerto de consola sino es

mediante el pedido de una contrasea.

Los comandos son:

Router(config)#line console 0

Router (config-line)#password Contrasea

Router (config-line)#login

Al igual que el router, un switch se configura

de manera similar.

Para proporcionar una mayor seguridad,

utilice el comando enable password o el

comando enable secret. Puede usarse

cualquiera de estos comandos para

establecer la autenticacin antes de acceder

al modo EXEC privilegiado (enable).

Se recomienda el segundo comando (la

contrasea se encripta).

Nota: El comando enable password puede usarse slo si enable secret

no se ha configurado an o si no lo soporta el IOS.

Las lneas vty permiten el acceso a un router a

travs de Telnet. En forma predeterminada,

muchos dispositivos Cisco admiten cinco

lneas VTY con numeracin del 0 al 4. Es

necesario configurar una contrasea para

todas las lneas vty disponibles

Se recomienda establecer por medio del

comando exec-timeout 5, que al cabo de 5

minutos de abandono por parte del usuario,

la comunicacin sea interrumpida, con esto

se previene que usuarios no autorizados

ingresen a travs de sesiones abandonadas.

Hoy en da existen muchos mecanismos para

saltar esas barreras que usualmente los

administradores de red colocan en sus redes.

Actualmente se pueden crackear las

contraseas almacenadas nivel 7 de Cisco,

por lo tanto se recomienda usar enable secret

password

Se recomienda el nivel de password 5, basado

en MD5.

El comando para encriptar una contrasea

utilizando el nivel de encripcin 5 es:

enable secret [level level] {password | [encryption-type]

encrypted-password}

Al ejecutar el comando show-run vemos que

la contrasea ha sido encriptada.

enable secrect level 5 $1$mER$hx5rVt7rPNoS4wqbXKX7mo

Las contraseas mediante el uso del

comando enable password quedan en texto

plano, y sin cifrar.

El comando service password-encryption

aplica una encriptacin dbil a todas las

contraseas no encriptadas.

El propsito de este comando es evitar que

individuos no autorizados vean las

contraseas en el archivo de configuracin.

Aunque la solicitud de contraseas es un

modo de impedir el acceso a la red de

personas no autorizadas, resulta vital proveer

un mtodo para informar que slo el personal

autorizado debe intentar obtener acceso al

dispositivo.

El contenido o las palabras exactas de un

aviso dependen de las leyes locales y de las

polticas de la empresa.

Para configurar el intervalo de tiempo que se

espera en el interpretador de comandos

EXEC hasta que se detecte actividad del

usuario se utiliza el comando exec-timeout

dentro del modo de configuracin de lnea.

Router(config-line)#exec-timeout 5 30

Es comn que en el proceso de configuracin de

Switches y Routers escribamos por error

palabras que no coinciden con ningn comando

y los dispositivos nos dejen esperando por unos

cuantos segundos hasta que aparezca el

mensaje "Unknown command or computer

name..."

Pues bien, para no perder esos valiosos

segundos se sugiere que hagamos lo siguiente:

Router # configure terminal

Router (config) # no ip domain-lookup

Son descripciones que el administrador de la

red configura en cada interface del enrutador

para documentar la informacin de esa

conexin, llamar a alguien si la interface esta

cada, o simplemente para un campo de

notas.

El comando se introduce en el modo de la

interface:

router(config)# interface serial 0/0

router(config-if)# description T1 circuit to

Internet Sprint Circuit ID

Pginas como esas y muchas otras indican

cmo se descifra una contrasea nivel 7.

Existen password decoders que utilizan

fuerza bruta que descifran las contraseas

en minutos, das, meses y hasta aos.

Cantidad de

Caracteres

26 - Letras

Minsculas

36 - Letras y

Dgitos

52 -

Maysculas y

Minsculas

96 - Todos los

Caracteres

6 51 minutos 6 horas 2,3 das 3 meses

7 22,3 horas 9 das 4 meses 24 aos

8 24 das 10,5 meses 17 aos 2.288 aos

9 21 meses 32,6 aos 890 aos 219.601 aos

10 54 aos 1.160 aos 45.840 aos 21.081.705 aos

Longitud mnima (>= 8 caracteres).

Mezcla de diferentes caracteres (Aa123&*/)

No usar palabras del diccionario.

No usar datos personales.

Cambiar la contrasea con frecuencia (Aging

Password).

til para contraseas de Windows,

dispositivos inalmbricos, email, etc.

Con la utilizacin de diccionarios de

contraseas, se utilizan programas como

Medusa, ytr, Hydra para realizar ataques.

No es una constante, pero Cisco advierte de

vulnerabilidades en su IOS cada cierto

tiempo. Entre las vulnerabilidades se puede

presentar denegacin de servicio u obtener

informacin de la red atacada, entre otras.

Actualmente existen 453 avisos de problemas

de seguridad con dispositivos Cisco que

requieren una actualizacin, aplicar un fix o la

intervencin del usuario.

Existen varios tipos de ataques, los cuales

pueden dejar expuesta nuestra red y los datos

de nuestra empresa.

Los ms comunes son:

Ataques DoS contra el cortafuegos

Ataques de negacin de servicio.

Inundacin SYN, ICMP, UDP

Exiten muchos servicios habilitados por defecto

en los routers Cisco, muchos de ellos

innecesarios, por lo que se recomienda

deshabilitarlos, entre los cuales se encuentran:

1. Deshabilitar interfaces del router (shutdown)

2. Servicio CDP, utilizado para cargar ciertos ataques.

3. Servicio Gratuitous ARP, utilizado para ataques de

envenenamiento ARP.

4. Y muchos mas.

Existen muchos dispositivos para proteger la

red de ataques como lo son:

Firewalls (Software y Hardware)

IDS o Sistemas de Deteccin de Intrusos

IPS o Sistemas de Prevencion de Intrusos

Antivirus (spyware, antimalware, troyanos)

Smartcards

PIX, ASA

Al utilizar el modelo de seguridad con las

AAA, es recomendable utilizar mecanismos

seguros como RADIUS y TACACS+.

Para RADIUS existe software IAS de

Microsoft o NPS de Win2k8.

TACACS o TACACS+, es una solucin

propietaria (protocolo) de Cisco para la

autenticacin.

RIPv2, EIGRP, OSPF, y otros pueden

configurarse para encriptar y autenticar su

informacin de enrutamiento.

Esto garantiza que los routers slo aceptarn

informacin de enrutamiento de otros

routers que estn configurados con la misma

contrasea o informacin de autenticacin.

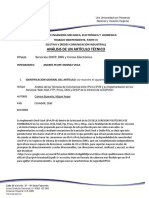

Actualmente existen muchos mecanismos de

defensa en el tema de seguridad informtica.

A continuacin se muestra la utilizacin de

mecanismos de seguridad analizadas en 3

aos en pases como Mexico, Argentina, Per,

Colombia, Venezuela, Paraguay.

Вам также может понравиться

- Ccna AclДокумент58 страницCcna AclLeo AlmanzaОценок пока нет

- Vlan - Configuraciones de Servidor y Cliente VTP PDFДокумент6 страницVlan - Configuraciones de Servidor y Cliente VTP PDFJorge Antonio Ugarte SaiquitaОценок пока нет

- RIP - Configuración de RIP PDFДокумент3 страницыRIP - Configuración de RIP PDFJorge Antonio Ugarte SaiquitaОценок пока нет

- VLSM - Cálculo de Subredes Con VLSM PDFДокумент5 страницVLSM - Cálculo de Subredes Con VLSM PDFJorge Antonio Ugarte SaiquitaОценок пока нет

- PPP - Configuración de La Autenticación PPP PDFДокумент4 страницыPPP - Configuración de La Autenticación PPP PDFJorge Antonio Ugarte SaiquitaОценок пока нет

- OSPF - Modificación de La Métrica de Costo OSPF PDFДокумент5 страницOSPF - Modificación de La Métrica de Costo OSPF PDFJorge Antonio Ugarte SaiquitaОценок пока нет

- Configuración de Frame Relay PDFДокумент3 страницыConfiguración de Frame Relay PDFJorge Antonio Ugarte SaiquitaОценок пока нет

- ACL - Listas de Acceso Extendidas Sencillas PDFДокумент8 страницACL - Listas de Acceso Extendidas Sencillas PDFJorge Antonio Ugarte SaiquitaОценок пока нет

- NAT - Configuración de Direcciones Estáticas NAT PDFДокумент6 страницNAT - Configuración de Direcciones Estáticas NAT PDFJorge Antonio Ugarte SaiquitaОценок пока нет

- Mantenimiento de GNVДокумент5 страницMantenimiento de GNVJorge Antonio Ugarte SaiquitaОценок пока нет

- Manual Instalacion SQUIDДокумент19 страницManual Instalacion SQUIDjavialex_Оценок пока нет

- 2.3.3.4 Lab - Configuring A Switch Management AddressДокумент8 страниц2.3.3.4 Lab - Configuring A Switch Management AddressAnonymous NhxWf4RZzОценок пока нет

- ¿Qué Elementos Necesitamos para Formar Una Red?Документ7 страниц¿Qué Elementos Necesitamos para Formar Una Red?LuisОценок пока нет

- Capitulo 1 - Introduccion Al Enrutamiento Redes III PDFДокумент13 страницCapitulo 1 - Introduccion Al Enrutamiento Redes III PDFMARIAОценок пока нет

- C2 260 Control de Acceso Zkteco Colombia Biometria Ficha TecnicaДокумент2 страницыC2 260 Control de Acceso Zkteco Colombia Biometria Ficha TecnicaKami LinaresОценок пока нет

- Curso MO y Satelite I Introduccion PDFДокумент17 страницCurso MO y Satelite I Introduccion PDFBrandomLeeОценок пока нет

- Guia Ipa ServerДокумент5 страницGuia Ipa ServerKarina CunuhayОценок пока нет

- Instalación de OpenWRT en Nuestro Router CaseroДокумент5 страницInstalación de OpenWRT en Nuestro Router CaseroelidamezapacristoОценок пока нет

- Halo 200Документ1 страницаHalo 200javier_jopОценок пока нет

- Conmutacion Circuitos y Paquetes FinalДокумент81 страницаConmutacion Circuitos y Paquetes FinalZarela SánchezОценок пока нет

- Ensayo Modulo 9Документ9 страницEnsayo Modulo 9Crisander MorenoОценок пока нет

- Practica # 5 - Creacion de Una Red de Conmutador y EnrutadorДокумент11 страницPractica # 5 - Creacion de Una Red de Conmutador y EnrutadorDaniel ProañoОценок пока нет

- Prueba Del Capítulo 2 - Attempt ReviewДокумент5 страницPrueba Del Capítulo 2 - Attempt ReviewdianaОценок пока нет

- Data Sheet - RUCKUS R550 - SpanishДокумент6 страницData Sheet - RUCKUS R550 - SpanishluisОценок пока нет

- Configuracion de Servicio DHCP - Linux Centos 7Документ8 страницConfiguracion de Servicio DHCP - Linux Centos 7Miguel VasquezОценок пока нет

- Instalación y Configuración Del IIS para La Facturación WEB en Aspel-SAE 6.0Документ14 страницInstalación y Configuración Del IIS para La Facturación WEB en Aspel-SAE 6.0JOSE HERALDEZОценок пока нет

- S3 - Protocolos y Comunicaciones de RedДокумент5 страницS3 - Protocolos y Comunicaciones de RedBritney GomezОценок пока нет

- Actualizacion Dinamica de DHCP y DNSДокумент6 страницActualizacion Dinamica de DHCP y DNSpao-0604Оценок пока нет

- Telecontrol NicolasErazoДокумент11 страницTelecontrol NicolasErazoMiller GarzonОценок пока нет

- 3 Servidor Web ApacheДокумент14 страниц3 Servidor Web ApachestevenОценок пока нет

- Taller3 Servicio DHCP DNS y Correo, Con ArticuloДокумент170 страницTaller3 Servicio DHCP DNS y Correo, Con ArticuloAndres Felipe Jimenez VegaОценок пока нет

- Cisco Examen 5.0 Capitulo 5Документ26 страницCisco Examen 5.0 Capitulo 5juanmai100% (1)

- Comandos Igrp y WanДокумент9 страницComandos Igrp y WanJavaylinОценок пока нет

- Ataque ChopДокумент9 страницAtaque ChopRoger PatОценок пока нет

- Protocolo TelnetДокумент5 страницProtocolo TelnetDaniela CortesОценок пока нет

- LAG en Cisco 200-300 SeriesДокумент9 страницLAG en Cisco 200-300 SeriesMonica MooreОценок пока нет

- WatchGuard System Manager GuÃÂ-a Del Usuario PDFДокумент432 страницыWatchGuard System Manager GuÃÂ-a Del Usuario PDFAdon JoseОценок пока нет

- 7.5.3 Resolucion de Problemas de Configuracion InalambricasДокумент16 страниц7.5.3 Resolucion de Problemas de Configuracion InalambricasParkour Juan Bass Perez CanoОценок пока нет

- Lab 13 Implementación de AD FS (1.3)Документ28 страницLab 13 Implementación de AD FS (1.3)jose luisОценок пока нет

- Capa1 y Capa2 RedesДокумент16 страницCapa1 y Capa2 Redesgabo gonzalezОценок пока нет