Академический Документы

Профессиональный Документы

Культура Документы

Arp Icmp

Загружено:

Juan VegaОригинальное название

Авторское право

Доступные форматы

Поделиться этим документом

Поделиться или встроить документ

Этот документ был вам полезен?

Это неприемлемый материал?

Пожаловаться на этот документАвторское право:

Доступные форматы

Arp Icmp

Загружено:

Juan VegaАвторское право:

Доступные форматы

Seguridad en Sistemas: Spoofing - Redirect

Introduccin (1)

Una computadora conectada a una red

Ethernet tiene dos direcciones

Direccin de NIC (direccin MAC)

Globalmente nica y no modificable que se

almacena en la NIC.

El header Ethernet contiene la direccin MAC de las

mquinas fuente y destino.

Direccin IP

Cada computadora en una red debe tener una

direccin IP nica.

Virtual y asignada por software.

2

Seguridad en Sistemas: Spoofing - Redirect

Introduccin (2)

1. Paquetes Ethernet

1.

2.

3.

4.

Tienen un header Ethernet (delivery)

Los paquetes se fraccionan en frames

Se envan por el cable hacia un switch (por ej.)

El switch decide por cul port debe mandar el

frame. Para ello busca la direccin destino del

frame en una tabla interna que mapea nmeros

de ports y direcciones MAC.

3

Seguridad en Sistemas: Spoofing - Redirect

Introduccin (3)

En el momento en que el frame Ethernet es

construido a partir de un paquete IP no se

tiene idea de la MAC de la mquina destino.

La nica informacin disponible es la

direccin IP destino.

Debe existir una forma para que el

protocolo Ethernet obtenga la MAC de la

mquina destino dado el IP destino.

Aqu es donde el protocolo ARP (Address

Resolution Protocol) aparece en escena.

Seguridad en Sistemas: Spoofing - Redirect

Adress Resolution & Reverse Adress Resolution

Seguridad en Sistemas: Spoofing - Redirect

Seguridad en Sistemas: Spoofing - Redirect

Seguridad en Sistemas: Spoofing - Redirect

Encapsulamiento de ARP

Seguridad en Sistemas: Spoofing - Redirect

Funcionamiento del ARP (1)

1. Obtener la direccin IP del destino.

2. Crear un mensaje ARP de pedido (request).

Insertar la direccin fsica del emisor (sender).

Insertar la direccin IP del emisor.

Insertar la direccin IP del destino.

La direccin fsica del destino se llena con 0.

3. El mensaje se pasa a la capa link donde es

encapsulado en un frame.

Direccin fuente: direccin fsica del emisor.

Direccin destino: direccin broadcast.

9

Seguridad en Sistemas: Spoofing - Redirect

Funcionamiento del ARP (2)

4. Cada host o router en la red recibe el frame.

Todos los equipos lo pasan al ARP.

Todas las mquinas, excepto la destino, descartan

el paquete.

5. La mquina destino responde con un mensaje

ARP que contiene su direccin fsica.

Mensaje unicast.

6. El emisor recibe el mensaje de respuesta y

obtiene la direccin fsica de la mquina

destino.

10

Seguridad en Sistemas: Spoofing - Redirect

11

Seguridad en Sistemas: Spoofing - Redirect

12

Seguridad en Sistemas: Spoofing - Redirect

Proxy ARP

13

Seguridad en Sistemas: Spoofing - Redirect

14

Seguridad en Sistemas: Spoofing - Redirect

15

Seguridad en Sistemas: Spoofing - Redirect

Encapsulamiento RARP

16

Seguridad en Sistemas: Spoofing - Redirect

Para evitar el envo de un paquete ARP request

cada vez que se necesite un host puede mantener

una cache con la direccin IP y su

correspondiente direccin fsica en su tabla

ARP (ARP cache).

Cada entrada en la tabla ARP suele ser

envejecida para que luego de cierto tiempo de

inactividad sea eliminada.

Cuando una computadora recibe un ARP reply

se actualiza su entrada en la tabla ARP.

El protocolo ARP es stateless, por lo tanto la

mayora de los sistemas operativos actualizarn

su cache si reciben una respuesta (reply), sin

importar si enviaron o no un pedido (request).

17

Seguridad en Sistemas: Spoofing - Redirect

ARP Spoofing

Construir respuestas ARP falsas.

Una mquina target puede ser convencida

de enviar frames a la computadora B, frames

que originalmente estaban destinados a A.

La computadora A no tendr idea de esta

redireccin.

Este proceso de actualizar la cache ARP de la

mquina target se conoce como

ARP poisoning.

18

Seguridad en Sistemas: Spoofing - Redirect

ARP reply falso

IP:10.0.0.2

MAC:cc:cc:cc:cc

ARP reply falso

IP:10.0.0.2

MAC:cc:cc:cc:cc

switch

Hacker

IP:10.0.0.1

MAC:aa:aa:aa:aa

IP:10.0.0.2

MAC:bb:bb:bb:bb

IP:10.0.0.3

MAC:cc:cc:cc:cc

ARP cache

ARP cache

IP

MAC

IP

MAC

10.0.0.2

bb:bb:bb:bb

10.0.0.1

aa:aa:aa:aa

19

Seguridad en Sistemas: Spoofing - Redirect

switch

Hacker

IP:10.0.0.1

MAC:aa:aa:aa:aa

IP:10.0.0.2

MAC:bb:bb:bb:bb

IP:10.0.0.3

MAC:cc:cc:cc:cc

ARP cache

ARP cache

IP

MAC

IP

MAC

10.0.0.2

cc:cc:cc:cc

10.0.0.1

aa:aa:aa:aa

La cache de A fue envenenada.

20

Seguridad en Sistemas: Spoofing - Redirect

ARP Spoofing

Desde ahora todos los paquetes que A pretende

enviar a B van a la mquina del hacker.

La entrada en la cache tiende a expirar por lo tanto

deber enviar nuevamente el ARP reply.

Qu tan seguido?

Depende del sistema particular.

Generalmente cada 40 segundos es suficiente.

Adicionalmente el hacker querr que su driver

Ethernet no hable demasiado:

Por ejemplo puede efectuar un ifconfig -arp

21

Seguridad en Sistemas: Spoofing - Redirect

Complicacin (1)

Algunos sistemas pueden tratar de actualizar su

cache enviando un pedido ARP (unicast).

Como cuando mi mujer me llama slo para saber si

estoy aqu.

Un pedido de este tipo puede estropear las

cosas porque puede cambiar la entrada ARP de

la vctima eliminando la entrada que el hacker

falsific.

Una computadora tambin puede guardar en su

cache la direccin MAC que apareci en el pedido

ARP.

22

Seguridad en Sistemas: Spoofing - Redirect

Complicacin (2)

Ms vale prevenir que curar

Se logra alimentando el sistema mujer con

respuestas y de esta forma nunca necesitar

preguntar.

Un paquete (real) desde B hacia A ser enviado por la

mquina de hacker.

Qu tan seguido?

Una vez ms: 40 segundos es suficiente.

23

Seguridad en Sistemas: Spoofing - Redirect

Ataque Man-in-the-Middle (1)

Un hacker inserta su computadora en el

camino (comunicaciones) entre dos

mquinas target.

El hacker har el forward de los frames

entre estas dos computadoras y as las

comunicaciones no se interrumpirn.

Por ejemplo Hunt, Ettercap, etc.

Se consiguen facilmente en la web.

24

Seguridad en Sistemas: Spoofing - Redirect

Ataque Man-in-the-Middle (2)

El ataque se efecta de la siguiente forma:

1.

2.

3.

Sea X la mquina del hacker.

Sean T1 y T2 las mquinas target.

X envenena las caches ARP de T1 y de T2.

T1 asocia el IP de T2 con la MAC de X.

T2 asocia el IP de T1 con la MAC de X.

Todo el trfico entre T1 y T2 pasa primero

por X.

25

Seguridad en Sistemas: Spoofing - Redirect

ARP reply falso

IP:10.0.0.2

MAC:cc:cc:cc:cc

ARP reply falso

IP:10.0.0.2

MAC:cc:cc:cc:cc

switch

T1

T2

Hacker

IP:10.0.0.1

MAC:aa:aa:aa:aa

IP:10.0.0.2

MAC:bb:bb:bb:bb

IP:10.0.0.3

MAC:cc:cc:cc:cc

ARP cache

ARP cache

IP

MAC

IP

MAC

10.0.0.2

bb:bb:bb:bb

10.0.0.1

aa:aa:aa:aa

26

Seguridad en Sistemas: Spoofing - Redirect

switch

T1

T2

Hacker

IP:10.0.0.1

MAC:aa:aa:aa:aa

IP:10.0.0.2

MAC:bb:bb:bb:bb

IP:10.0.0.3

MAC:cc:cc:cc:cc

ARP cache

ARP cache

IP

MAC

IP

MAC

10.0.0.2

cc:cc:cc:cc

10.0.0.1

aa:aa:aa:aa

La cache de T1 fue envenenada.

27

Seguridad en Sistemas: Spoofing - Redirect

ARP replies falsas

IP:10.0.0.1

MAC:cc:cc:cc:cc

switch

T1

T2

Hacker

IP:10.0.0.1

MAC:aa:aa:aa:aa

IP:10.0.0.2

MAC:bb:bb:bb:bb

IP:10.0.0.3

MAC:cc:cc:cc:cc

ARP cache

ARP cache

IP

MAC

IP

MAC

10.0.0.2

cc:cc:cc:cc

10.0.0.1

aa:aa:aa:aa

28

Seguridad en Sistemas: Spoofing - Redirect

switch

T1

T2

Hacker

IP:10.0.0.1

MAC:aa:aa:aa:aa

IP:10.0.0.2

MAC:bb:bb:bb:bb

IP:10.0.0.3

MAC:cc:cc:cc:cc

ARP cache

ARP cache

IP

MAC

IP

MAC

10.0.0.2

cc:cc:cc:cc

10.0.0.1

cc:cc:cc:cc

La cache de T2 fue envenenada.

29

Seguridad en Sistemas: Spoofing - Redirect

Mensaje que debera haber ido a T2

switch

El Hacker

har el fw del

mensaje

T1

T2

Hacker

IP:10.0.0.1

MAC:aa:aa:aa:aa

IP:10.0.0.2

MAC:bb:bb:bb:bb

IP:10.0.0.3

MAC:cc:cc:cc:cc

ARP cache

ARP cache

IP

MAC

IP

MAC

10.0.0.2

cc:cc:cc:cc

10.0.0.1

cc:cc:cc:cc

30

Seguridad en Sistemas: Spoofing - Redirect

El hacker har el fw del mensaje

switch

Mensaje que

debera ir a

T1

T1

T2

Hacker

IP:10.0.0.1

MAC:aa:aa:aa:aa

IP:10.0.0.2

MAC:bb:bb:bb:bb

IP:10.0.0.3

MAC:cc:cc:cc:cc

ARP cache

ARP cache

IP

MAC

IP

MAC

10.0.0.2

cc:cc:cc:cc

10.0.0.1

cc:cc:cc:cc

31

Seguridad en Sistemas: Spoofing - Redirect

Tipos posibles de Ataque (1)

Sniffing

Al utilizar ARP spoofing todo el trfico puede

dirigirse hacia el hacker.

Ahora es posible hacer sniffing en una red

switcheada.

DoS (Denial of Service)

Actualizar una cache ARP con MACs no existentes

puede provocar que se descarten frames.

Estas MACs inexistentes pueden envierse a todos

los clientes en la red con el objetivo de causar un

DoS.

32

Seguridad en Sistemas: Spoofing - Redirect

Tipos posibles de Ataque (2)

Esto tambin puede llevar a un ataque post-MiM: las

computadoras target seguirn enviando frames a la

MAC del atacante an despues de haber sido

removidas del camino de comunicacin.

El hacker debe restaurar las entradas ARP para

lograr un ataque MiM limpio.

Hijacking

Utilizando el ataque MiM todo el trfico de una

conexin TCP pasar primero por el hacker.

Comparado con los exploits TCP ahora es mucho

ms sencillo hacer el hijack (apropiacin) de una

sesin TCP.

33

Seguridad en Sistemas: Spoofing - Redirect

Tipos posibles de Ataque (3)

Broadcasting

Se pueden mandar frames por broadcast (a toda la

red) simplemente seteando la direccin destino a

FF:FF:FF:FF:FF:FF (broadcast MAC).

Si se inunda la red con respuestas ARP falsificadas

capaces de setear la MAC del gateway a la direccin

de broadcast, toda la informacin que debera

enviarse a redes externas es ahora enviada por

broadcast a la red local, habilitando el sniffing.

Si un hacker escucha los pedidos ARP y genera

respuestas con la direccin broadcast se enviarn

grandes volmenes de informacin a las redes.

34

Seguridad en Sistemas: Spoofing - Redirect

Tipos posibles de Ataque (4)

Cloning

Supuestamente una direccin MAC es nica.

Es posible cambiar la MAC de una placa de red

(quemada en su ROM)

En algunos sistemas operativos es posible cambiar

(a nivel del S.O.) la MAC.

ifconfig

Un atacante puede causar un DoS en una mquina

target, luego asignarse a s mismo el IP y la MAC de

la mquina target y as recibir todos los frames

destinados hacia la mquina que acaba de

reemplazar.

35

Seguridad en Sistemas: Spoofing - Redirect

Defensas contra el ARP Spoofing (1)

No hay defensa universal.

Utilizar entradas ARP estticas

No pueden actualizarse.

Las respuestas ARP son ignoradas.

La tabla ARP necesita una entrada esttica por

cada mquina presente en la red.

Gran overhead

Para diseminar estas tablas.

Mantener las tablas actualizadas.

36

Seguridad en Sistemas: Spoofing - Redirect

Defensas contra el ARP Spoofing (2)

Windows todava acepta respuestas ARP falsificadas

y es capaz de actualizar una entrada esttica con la

MAC falsa.

Port Security

Tambin conocido como port binding o MAC

Binding.

Es una caracterstica presente en los switches de alta

calidad.

Previene cambios en las tablas MAC de un switch.

A menos que un administrador lo haga manualmente.

No aplicable ni a redes grandes ni a redes que

utilizan DHCP.

37

Seguridad en Sistemas: Spoofing - Redirect

Defensas contra el ARP Spoofing (3)

Arpwatch

Programa UNIX gratis que escucha

respuestas ARP en una red.

Construye una tabla donde se asocian IPs y

MACs y se almacena en un archivo.

Cuando cambia un par MAC/IP (flip-flop)

enva un e-mail al administrador.

En redes donde se producen frecuentes flipflops, por ejemplo si est habilitado el servicio

de DHCP, es difcil detectar flip-flops

provocados por atacantes.

38

Seguridad en Sistemas: Spoofing - Redirect

Defensas contra el ARP Spoofing (4)

RARP (Reverse ARP)

Se pide un IP a partir de una MAC conocida.

Detecta el problema de MAC cloning.

Se detecta el cloning cuando se reciben

mltiples respuestas para un nico RARP.

39

Seguridad en Sistemas: Spoofing - Redirect

Notas (1)

Diferentes S.Os. pueden comportarse distinto

Solaris acepta actualizaciones ARP solamente

despus de un perodo de timeout.

Para envenenar la cache de una mquina Solaris

un atacante tendra que lograr un DoS sobre la

segunda mquina target.

Este DoS puede detectarse empleando algunas

herramientas.

40

Seguridad en Sistemas: Spoofing - Redirect

Notas (2)

ARP gratuito

El IP fuente y destino en el pedido ARP es el

mismo.

En forma de broadcast.

Algunas implementaciones lo reconocen como

un caso especial, donde un sistema enva

informacin actualizada acerca de l mismo a

todo el mundo.

Un solo paquete puede estropear toda la red.

41

Seguridad en Sistemas: Spoofing - Redirect

Introduccin

El mensaje ICMP route redirect es generalmente enviado por el default router al

sistema para indicar que existe una ruta ms

corta para un destino particular.

Un hacker puede falsificar un mensaje

ICMP redirect para lograr un efecto similar

al provocado por el problema de ARP cache

poisoning.

43

Seguridad en Sistemas: Spoofing - Redirect

Internet Control Message Protocol

(ICMP)

El ICMP fue diseado para hacer frente a las

deficiencias del protocolo IP

el protocolo IP no tiene mecanismos de reporte

y correccin de errores.

Por ejemplo descartar un datagrama debido a que no

se encuentra el router o el campo time-to-live tiene

un valor 0.

Al protocolo IP tambin le falta un mecanismo

de manejo de queries.

Por ejemplo se necesita informacin de otro host o

de un router.

44

Seguridad en Sistemas: Spoofing - Redirect

Posicin del ICMP en capa Network

45

Seguridad en Sistemas: Spoofing - Redirect

Mensaje ICMP

El ICMP forma un protocolo de capa de red por s mismo. Sin

embargo sus mensajes no se pasan directamente a la capa link,

primero son encapsulados en datagramas IP.

46

Seguridad en Sistemas: Spoofing - Redirect

Formato general de un mensaje ICMP

47

Seguridad en Sistemas: Spoofing - Redirect

Mensajes ICMP

3: Destination unreachable

4: Source quench

11: time exceeded

12: Parameter Problem

5: Redirection

8,0: Echo request or reply

13,14: Timestamp request and

reply

17,18: Address mask request and

reply

10,9: Route solicitation and

advertisement

48

Seguridad en Sistemas: Spoofing - Redirect

Redireccin (1)

Cuando un router o un host necesita enviar un

paquete destinado a otra red, debe conocer la

direccin IP apropiada del router prximo.

Cada router y cada host debe tener una tabla de

ruteo.

Por cuestiones de eficiencia usualmente los

hosts no toman parte en el proceso de actualizacin del ruteo.

Ruteo esttico.

49

Seguridad en Sistemas: Spoofing - Redirect

Redireccin (2)

Habitualmente la tabla de ruteo de un host tiene un

nmero limitado de entradas.

Conoce el IP de un nico router, el default router.

El host puede enviar un datagrama (a otra red) a

un router equivocado.

El router que recibe estos datagramas har

un forward del datagrama hacia el router correcto.

una actualizacin de la tabla de ruteo del host

envindole un mensaje de redireccin.

50

Seguridad en Sistemas: Spoofing - Redirect

Redireccin (3)

51

Seguridad en Sistemas: Spoofing - Redirect

Redireccin (4)

Code 0: Redireccin para ruteo especfico de red.

Code 1: Redireccin para ruteo especfico de host.

Code 2: Redireccin para ruteo especfico de red basado

en el tipo de servicio especificado.

Code 3: Redireccin para ruteo especfico de host basado

en el tipo de servicio especificado.

52

Seguridad en Sistemas: Spoofing - Redirect

Redireccin (5)

53

Seguridad en Sistemas: Spoofing - Redirect

Redireccin (6)

Algunos hosts realizan algunos chequeos antes

de modificar su tabla de ruteo al recibir un

mensaje ICMP redirect.

Estos chequeos tratan de prevenir problemas a

partir de un router/host que se encuentra

funcionando mal o un usuario malicioso, que

esta modificando una tabla de ruteo de un

sistema.

Sin embargo no es difcil crear un mensaje

ICMP falso, el cual puede pasar exitosamente

todos estos tests.

54

Seguridad en Sistemas: Spoofing - Redirect

Redireccin (7)

Items que pueden ser verificados.

El nuevo router debe encontrarse conectado

en forma directa a la red.

1. El mensaje de redireccin debe ser enviado

por el router actual para ese destino.

2. El mensaje de redireccin no puede decirle al

host que utilice al emisor del mensaje de

redireccin como router.

3. La ruta que est siendo modificada debe ser

una ruta indirecta.

55

Seguridad en Sistemas: Spoofing - Redirect

ICMP Spoofing

Un hacker puede falsificar un mensaje

ICMP redirect para lograr un efecto similar

al producido por ARP cache poisoning.

Suponga que el hacker (137.189.89.179)

trata de convencer al target (137.189.89.176)

que el camino ms corto a 123.123.123.123

es a travs de 137.189.89.179. Suponga que

el router original es 137.189.91.254.

Se enviar el siguiente paquete falso.

56

Seguridad en Sistemas: Spoofing - Redirect

VER

HLEN

Service Type

PACKET_LEN

Identification

Protocol (ICMP)

Fragmentation offset

Header Checksum

Source IP address (137.189.91.254)

IP header

Time to live

Flag

Destination IP address (137.189.89.176)

Option

Code (1)

Checksum

IP address of the target router (137.189.89.179)

VER

HLEN

Service Type

PACKET_LEN

Identification

Flag

Protocol (IPPROTO_IP)

Fragmentation offset

Header Checksum

Source IP address (137.189.89.176)

Destination IP address (123.123.123.123)

Option

Embedded header

Time to live

ICMP

Type (5)

8 bytes of data

No necesita llenarse en el mensaje falso

57

Seguridad en Sistemas: Spoofing - Redirect

Propiedades

Algunas propiedades del ICMP redirect

A diferencia de las entradas de la cache ARP

las entradas de ruteo no expiran con el tiempo.

en algunos sistemas si expiran (ej. redhat 7.2)

El ataque puede lanzarse desde cualquier lugar.

Se puede conseguir evitar que el target se

comunique con cualquier direccin fuera de su

subnet (DoS).

58

Seguridad en Sistemas: Spoofing - Redirect

Tipos posibles de Ataque

Sniffing

Man-in-the-middle

Session hijack

DoS

Nameserver

Router

59

Seguridad en Sistemas: Spoofing - Redirect

Prevencin (1)

Firewall

Bloquea todos los mensajes ICMP redirect

provenientes del exterior de la LAN.

No es bueno confiar ciegamente y unicamente

en el firewall.

No puede bloquear hackers que tienen acceso a

nuestra red local.

Simplemente descartar todos los ICMP

redirect en su host.

60

Seguridad en Sistemas: Spoofing - Redirect

Prevencin (2)

Para redhat 6.1

for f in /proc/sys/net/ipv4/a

done

Para redhat 6.2 o superior

Agregar las siguientes lneas al archivo /etc/sysctl.conf:

# Disable ICMP Redirect Acceptance

net.ipv4.conf.all.accept_redirects = 0

Debe resetear su red para que los cambios tengan

efecto

/etc/rc.d/init.d/network restart

61

Вам также может понравиться

- 9.1.4.6 Packet Tracer - Subnetting Scenario 1 Instructions IGДокумент8 страниц9.1.4.6 Packet Tracer - Subnetting Scenario 1 Instructions IGDAVIDBMОценок пока нет

- Examen - Diagnostico TERCER GRADO INFORMATICA 3Документ2 страницыExamen - Diagnostico TERCER GRADO INFORMATICA 3Jaime LaraОценок пока нет

- Piad 215 Formatoalumnotrabajofinal 1Документ14 страницPiad 215 Formatoalumnotrabajofinal 1POL FFОценок пока нет

- Replicación de Instantánea en SQL ServerДокумент24 страницыReplicación de Instantánea en SQL ServerBryan'sNcОценок пока нет

- Power Point - Tarjeta de VideoДокумент12 страницPower Point - Tarjeta de VideoMarco EduardoОценок пока нет

- Manual ItinerariosДокумент24 страницыManual ItinerariosCarlos Andres Baez M100% (3)

- El 1Документ1 страницаEl 1Juan VegaОценок пока нет

- El 1Документ1 страницаEl 1Juan VegaОценок пока нет

- El 1Документ1 страницаEl 1Juan VegaОценок пока нет

- El 1Документ1 страницаEl 1Juan VegaОценок пока нет

- El 1Документ1 страницаEl 1Juan VegaОценок пока нет

- El 1Документ1 страницаEl 1Juan VegaОценок пока нет

- El 1Документ1 страницаEl 1Juan VegaОценок пока нет

- El 1Документ1 страницаEl 1Juan VegaОценок пока нет

- El 1Документ1 страницаEl 1Juan VegaОценок пока нет

- El 1Документ1 страницаEl 1Juan VegaОценок пока нет

- El 1Документ1 страницаEl 1Juan VegaОценок пока нет

- El 1Документ1 страницаEl 1Juan VegaОценок пока нет

- El 1Документ1 страницаEl 1Juan VegaОценок пока нет

- El 1Документ1 страницаEl 1Juan VegaОценок пока нет

- El 1Документ1 страницаEl 1Juan VegaОценок пока нет

- Electromagnetismprobw - Copia 11Документ1 страницаElectromagnetismprobw - Copia 11Juan VegaОценок пока нет

- El 1Документ1 страницаEl 1Juan VegaОценок пока нет

- Electromagnetismprobw - Copia 8Документ1 страницаElectromagnetismprobw - Copia 8Juan VegaОценок пока нет

- El 1Документ1 страницаEl 1Juan VegaОценок пока нет

- Electromagnetismprobw - 10Документ1 страницаElectromagnetismprobw - 10Juan VegaОценок пока нет

- El 1Документ1 страницаEl 1Juan VegaОценок пока нет

- Electromagnetismprobw - Copia 9Документ1 страницаElectromagnetismprobw - Copia 9Juan VegaОценок пока нет

- ElectromagnetismprobwДокумент1 страницаElectromagnetismprobwJuan VegaОценок пока нет

- MicioДокумент1 страницаMicioJuan VegaОценок пока нет

- MicioДокумент1 страницаMicioJuan VegaОценок пока нет

- ElectromagnetismprobwДокумент1 страницаElectromagnetismprobwJuan VegaОценок пока нет

- ElectromagnetismprobwДокумент1 страницаElectromagnetismprobwJuan VegaОценок пока нет

- ElectromagnetismprobwДокумент1 страницаElectromagnetismprobwJuan VegaОценок пока нет

- ElectromagnetismprobwДокумент1 страницаElectromagnetismprobwJuan VegaОценок пока нет

- Electromagnetism ProbДокумент1 страницаElectromagnetism ProbJuan VegaОценок пока нет

- Semejanzas y Diferencias Entre Google Drive. One Drive y DropboxДокумент4 страницыSemejanzas y Diferencias Entre Google Drive. One Drive y DropboxNena MattaОценок пока нет

- Packet Tracer: Diseño e Implementación de Un Esquema de Direccionamiento VSLMДокумент4 страницыPacket Tracer: Diseño e Implementación de Un Esquema de Direccionamiento VSLMRuíz López Diana LauraОценок пока нет

- Características de Los Sistemas de AlmacenamientoДокумент11 страницCaracterísticas de Los Sistemas de AlmacenamientoJuan CarlosОценок пока нет

- EJERCICIO de Administrar Carpetas y ArchivosДокумент5 страницEJERCICIO de Administrar Carpetas y ArchivosCuri PaucarОценок пока нет

- Ventajas y Desventajas de Los Lenguajes de Programación Investigacion 2 ProgramacionДокумент4 страницыVentajas y Desventajas de Los Lenguajes de Programación Investigacion 2 ProgramacionMARIO ANDRES GARCIA CUEVASОценок пока нет

- Manual de Instalacion Ubuntu Sever 16.04 x86Документ21 страницаManual de Instalacion Ubuntu Sever 16.04 x86Canyfel Amigo FielОценок пока нет

- 4.6.4.3 Lab - Using Wireshark To Examine TCP and UDP CapturesДокумент28 страниц4.6.4.3 Lab - Using Wireshark To Examine TCP and UDP CapturesDICO AОценок пока нет

- Instalar VPN Server 2019Документ2 страницыInstalar VPN Server 2019Miguel Angel Marin JulianОценок пока нет

- Manual Wireless Server SONYДокумент3 страницыManual Wireless Server SONYjohnfcg1980Оценок пока нет

- Practica No.3Документ4 страницыPractica No.3Clemente AlcántaraОценок пока нет

- Owncloud 9.0 - Manual Del UsuarioДокумент68 страницOwncloud 9.0 - Manual Del UsuarioMarco Antonio Cruz BarbozaОценок пока нет

- Sistemas Distribuidos y CentralizadosДокумент1 страницаSistemas Distribuidos y Centralizadoscatalina riveraОценок пока нет

- Universidad Católica de Honduras Resumen de Videos de Rogelio MontañanaДокумент14 страницUniversidad Católica de Honduras Resumen de Videos de Rogelio MontañanaDaniel FunezОценок пока нет

- Topologia Radius TacacsДокумент5 страницTopologia Radius TacacsAguilarОценок пока нет

- Trabajo - Tendencias en Los Sistemas Operativos #G1Документ17 страницTrabajo - Tendencias en Los Sistemas Operativos #G1tendencia dfdfОценок пока нет

- Matematica Discreta 03Документ19 страницMatematica Discreta 03Veliz BrianОценок пока нет

- Capitulo 1 Introduccion A Los MicrocontroladoresДокумент55 страницCapitulo 1 Introduccion A Los MicrocontroladoresChristopher RoblesОценок пока нет

- Acto Administrativo de Adjudicacion Nro. 016 Sumnistro Material de Computo y ComunicacionesДокумент2 страницыActo Administrativo de Adjudicacion Nro. 016 Sumnistro Material de Computo y ComunicacionesWilson BetancurthОценок пока нет

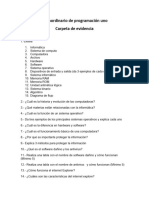

- Extraordinario de Programación UnoДокумент6 страницExtraordinario de Programación Unov7n75jcdq7Оценок пока нет

- Práctica 5 V3Документ2 страницыPráctica 5 V3Melany agustinaaОценок пока нет

- VirtualBox Windows 10 EspДокумент28 страницVirtualBox Windows 10 EspjuanpabloplusОценок пока нет

- Instalacion QuixantДокумент5 страницInstalacion QuixantedgarzgОценок пока нет

- Ccna 2 Lab 6 4 3 CorregidoДокумент6 страницCcna 2 Lab 6 4 3 CorregidoJose rodriguezОценок пока нет

- Historia PCДокумент4 страницыHistoria PCgladiscj313Оценок пока нет