Академический Документы

Профессиональный Документы

Культура Документы

Seguridad información NTP-ISO/IEC 17799

Загружено:

alfredoth2214770 оценок0% нашли этот документ полезным (0 голосов)

19 просмотров11 страницEste documento presenta una introducción a la seguridad de la información. Explica que la información es un activo valioso para las organizaciones que requiere protección. Detalla los riesgos a la seguridad de la información y la necesidad de implementar controles como políticas y procedimientos para protegerla. También resalta la importancia de evaluar periódicamente los riesgos y seleccionar los controles adecuados.

Исходное описание:

Norma Peruana 17799

Оригинальное название

Norma Peruana 17799

Авторское право

© © All Rights Reserved

Доступные форматы

PPT, PDF, TXT или читайте онлайн в Scribd

Поделиться этим документом

Поделиться или встроить документ

Этот документ был вам полезен?

Это неприемлемый материал?

Пожаловаться на этот документEste documento presenta una introducción a la seguridad de la información. Explica que la información es un activo valioso para las organizaciones que requiere protección. Detalla los riesgos a la seguridad de la información y la necesidad de implementar controles como políticas y procedimientos para protegerla. También resalta la importancia de evaluar periódicamente los riesgos y seleccionar los controles adecuados.

Авторское право:

© All Rights Reserved

Доступные форматы

Скачайте в формате PPT, PDF, TXT или читайте онлайн в Scribd

0 оценок0% нашли этот документ полезным (0 голосов)

19 просмотров11 страницSeguridad información NTP-ISO/IEC 17799

Загружено:

alfredoth221477Este documento presenta una introducción a la seguridad de la información. Explica que la información es un activo valioso para las organizaciones que requiere protección. Detalla los riesgos a la seguridad de la información y la necesidad de implementar controles como políticas y procedimientos para protegerla. También resalta la importancia de evaluar periódicamente los riesgos y seleccionar los controles adecuados.

Авторское право:

© All Rights Reserved

Доступные форматы

Скачайте в формате PPT, PDF, TXT или читайте онлайн в Scribd

Вы находитесь на странице: 1из 11

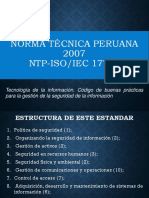

NORMA TÉCNICA PERUANA

2007

NTP-ISO/IEC 17799

Tecnología de la información. Código de buenas prácticas

para la gestión de la seguridad de la información

¿QUÉ ES LA SEGURIDAD DE LA

INFORMACIÓN?

La información es un activo que, como otros activos

importantes del negocio, tiene valor para la organización y

requiere en consecuencia una protección adecuada. Esto es

muy importante en el creciente ambiente interconectado de

negocios. Como resultado de esta creciente interconectividad,

la información esta expuesta a un mayor rango de amenazas y

vulnerabilidades.

La información adopta diversas formas. Puede estar impresa o

escrita en papel, almacenada electrónicamente, transmitida por

correo o por medios electrónicos, mostrada en video o hablada

en conversación. Debería protegerse adecuadamente

cualquiera que sea la forma que tome o los medios por los que

se comparta o almacene.

La seguridad de la información protege a ésta de un amplio

rango de amenazas para asegurar la continuidad del

negocio, minimizar los daños a la organización y maximizar

el retorno de las inversiones y las oportunidades de

negocios.

La seguridad de la información se consigue implantando un

conjunto adecuado de controles, que pueden ser políticas,

prácticas, procedimientos, estructuras organizativas y

funciones de software y hardware. Estos controles necesitan

ser establecidos, implementados, monitoreados, revisados y

mejorados donde sea necesario, para asegurar que se

cumplan los objetivos específicos de seguridad y negocios de

la organización.

¿POR QUÉ ES NECESARIA LA

SEGURIDAD DE INFORMACIÓN?

La información y los procesos que la apoyan, los sistemas y

redes son importantes activos dela organización. Definir,

realizar, mantener y mejorar la seguridad de información,

pueden ser esencial para mantener la competitividad, flujo de

liquidez, rentabilidad, cumplimiento de la legalidad e imagen

comercial.

Las organizaciones y sus sistemas de información se

enfrentan, cada vez mas, con riesgos e inseguridades

procedentes de una amplia variedad de fuentes, incluyendo

fraudes basados en informática, espionaje, sabotaje,

vandalismo, incendios o inundaciones. Ciertas fuentes de

daños como virus informáticos y ataques de intrusión o de

negación de servicios se están volviendo cada vez más

comunes, ambiciosos y sofisticados.

¿CÓMO ESTABLECER LOS

REQUISITOS DE SEGURIDAD?

1. La primera fuente procede de la valoración de los riesgos de la

organización, tomando en cuenta los objetivos y estrategias

generales del negocio. Con ella se identifican las amenazas a los

activos, se evalúa la vulnerabilidad y la probabilidad de su

ocurrencia y se estima su posible impacto.

2. La segunda fuente es el conjunto de requisitos legales, estatutos,

regulaciones y contratos que debería satisfacer la organización, sus

socios comerciales, los contratistas y los proveedores de servicios.

3. La tercera fuente está formada por los principios, objetivos y

requisitos que forman parte del tratamiento de la información que la

organización ha desarrollado para apoyar sus operaciones.

EVALUACIÓN DE LOS RIESGOS DE

SEGURIDAD

Los requisitos de seguridad se identifican mediante una

evaluación metódica de los riesgos. El gasto en controles

debería equilibrarse con el posible impacto económico,

resultante de los fallos de seguridad.

Los resultados de ésta evaluación ayudarán a encauzar y

determinar una adecuada acción gerencial y las prioridades

para gestionar los riesgos de seguridad de la información, y

la implantación de los controles seleccionados para

protegerse contra dichos riesgos.

Las evaluaciones de riesgos deben repetirse periódicamente

para tener en cuenta cualquier

cambio que pueda influir en los resultados de la evaluación.

SELECCIÓN DE CONTROLES

Una vez que los requisitos de seguridad han sido identificados

y las decisiones para el tratamiento de riesgos han sido

realizadas, deberían elegirse e implantarse los controles que

aseguren la reducción de los riesgos a un nivel aceptable.

Pueden elegirse los controles partiendo de este documento, de

otros conjuntos de controles o de nuevos controles que pueden

diseñarse para cubrir adecuadamente las necesidades

específicas. La selección de los controles de seguridad

depende de las decisiones organizacionales basadas en el

criterio para la identificación y clasificación de riesgos, las

opciones para el tratamiento de estos y la gestión general de

riesgos aplicable a la organización. Así mismo, debe ser sujeto

a toda regulación y legislación nacional e internacional.

PUNTO DE PARTIDA DE LA

SEGURIDAD DE LA INFORMACIÓN

Los controles que se consideran esenciales para una

organización desde un punto de vista legislativo comprenden:

a) la protección de los datos de carácter personal y la

intimidad de las personas (véase el inciso 15.1.4);

b) la salvaguarda de los registros de la organización (véase el

inciso 15.1.3);

c) los derechos de la propiedad intelectual (véase el inciso

15.1.2).

Los controles que se consideran la mejor práctica habitual para

conseguir la seguridad de la información comprenden:

a) la documentación de la política de seguridad de la

información (véase el inciso 5.1.1);

b) la asignación de responsabilidades de seguridad (véase el

inciso 6.1.3);

c) la formación y capacitación para la seguridad de la

información (véase el inciso 8.2.2);

d) el procedimiento correcto en las aplicaciones (véase el inciso

12.2);

e) la gestión de la vulnerabilidad técnica (véase el inciso 12.6);

f) la gestión de la continuidad del negocio (véase el inciso 14);

g) el registro de las incidencias de seguridad y las mejoras

(véase el inciso 13.2).

FACTORES CRÍTICOS DE ÉXITO

a) una política, objetivos y actividades que reflejen los objetivos del negocio de la

organización;

b) un enfoque para implantar, mantener, monitorear e improvisar la seguridad que

sea consistente con la cultura de la organización;

c) el apoyo visible y el compromiso de la alta gerencia;

d) una buena comprensión de los requisitos de la seguridad, de la evaluación del

riesgo y de la gestión del riesgo;

e) la convicción eficaz de la necesidad de la seguridad a todos los directivos y

empleados;

f) la distribución de guías sobre la política de seguridad de la información de la

organización y de normas a todos los empleados y contratistas;

g) aprovisionamiento para financiar actividades de gestión de seguridad de la

información;

h) la formación y capacitación adecuadas;

i) establecer un efectivo proceso de gestión de incidentes de la seguridad de

información;

j) un sistema integrado y equilibrado de medida que permita evaluar el

rendimiento de la gestión de la seguridad de la información y sugerir mejoras.

DESARROLLO DE DIRECTRICES

PROPIAS

Este código de buenas prácticas puede verse como punto de

partida para desarrollar la gestión específica de la seguridad

en una organización. Pueden no ser aplicables todas las

recomendaciones y controles de este código. Incluso pueden

requerirse controles adicionales que este documento no

incluye. Cuando esto suceda puede ser útil mantener

referencias cruzadas que faciliten la comprobación de la

conformidad a los auditores y otros asociados de

la organización.

Вам также может понравиться

- Gestión Riesgos InfoДокумент6 страницGestión Riesgos InfoDani Baque100% (1)

- Implantación SGSI empresaДокумент37 страницImplantación SGSI empresaDANILO ANDRES MARCELO QUINTANAОценок пока нет

- IoT - Gestión y Monitoreo de Equipos MayoresДокумент21 страницаIoT - Gestión y Monitoreo de Equipos MayoresJohann FloresОценок пока нет

- Resumen de IT Risk de George Westerman y Richard HunterОт EverandResumen de IT Risk de George Westerman y Richard HunterОценок пока нет

- Sistema de Gestión de Seguridad de La InformaciónДокумент12 страницSistema de Gestión de Seguridad de La InformaciónalysanacОценок пока нет

- Norma Iso 27002Документ7 страницNorma Iso 27002fatimix24650% (2)

- MF0490_3 - Gestión de servicios en el sistema informáticoОт EverandMF0490_3 - Gestión de servicios en el sistema informáticoОценок пока нет

- Ensayo Sobre Normas ISO 27001, 27002 y 27018Документ11 страницEnsayo Sobre Normas ISO 27001, 27002 y 27018Daniel PerezОценок пока нет

- 1B. Guía de Procedimientos de PuenteДокумент16 страниц1B. Guía de Procedimientos de Puentevalpo1981100% (2)

- Encuesta Tesis.Документ15 страницEncuesta Tesis.alfredoth221477Оценок пока нет

- Implementación de Un SgsiДокумент54 страницыImplementación de Un SgsiCristian Bailey100% (14)

- Manual de Politicas y Normas de Seguridad InformaticaДокумент90 страницManual de Politicas y Normas de Seguridad InformaticaF.J.V.C100% (83)

- Qué es un SGSIДокумент32 страницыQué es un SGSILuisAngelОценок пока нет

- 01 Gestion de Incidentes de Seguridad - DocumentoДокумент10 страниц01 Gestion de Incidentes de Seguridad - DocumentoBeth LisОценок пока нет

- RESUMEN Evaluacion de SeguridadДокумент13 страницRESUMEN Evaluacion de SeguridadJaime EduardoОценок пока нет

- 419-01 AntirroboДокумент34 страницы419-01 AntirroboHermanas AlarcoОценок пока нет

- Políticas de Seguridad - Administración de Una Base de DatosДокумент3 страницыPolíticas de Seguridad - Administración de Una Base de DatosloodirОценок пока нет

- Política de Seguridad de La InformaciónДокумент9 страницPolítica de Seguridad de La InformaciónSilvyAndreaCaicedoОценок пока нет

- Estratégias para La Seguridad de La InformaciónДокумент4 страницыEstratégias para La Seguridad de La InformaciónFranKo QuevedoОценок пока нет

- Iso 17799Документ179 страницIso 17799navired100% (2)

- Iso 17799Документ179 страницIso 17799navired100% (2)

- Ensayo Norma Tecnica NTC 27002Документ11 страницEnsayo Norma Tecnica NTC 27002Hugo Heriberto Chaparro RodríguezОценок пока нет

- CarreraДокумент9 страницCarreraJean HancoОценок пока нет

- Tarea 6 Cap 8. Seguridad en Los Sistemas de Información.Документ5 страницTarea 6 Cap 8. Seguridad en Los Sistemas de Información.Dayana GrantОценок пока нет

- 7 - Seguridad de La InformaciónДокумент11 страниц7 - Seguridad de La InformaciónLeinsy GarciaОценок пока нет

- Unidad 4 Politicas de SeguridadДокумент10 страницUnidad 4 Politicas de SeguridadYaenny OrtegaОценок пока нет

- Estándares de Seguridad InformáticosДокумент21 страницаEstándares de Seguridad InformáticosAlvaro N Benites Hernandez0% (1)

- Política de Seguridad de La Información y SGSIДокумент6 страницPolítica de Seguridad de La Información y SGSIwilmerm5095Оценок пока нет

- Articulo Cientifico - Bill Brandon Ticona RemondДокумент12 страницArticulo Cientifico - Bill Brandon Ticona RemondBill Brandon Ticona RemondОценок пока нет

- Módulo 1 - Lectura 1Документ6 страницMódulo 1 - Lectura 1Mariano VoltoliniОценок пока нет

- PAPER Iso27000Документ14 страницPAPER Iso27000LuisAngelОценок пока нет

- Auditoría de seguridad GAES 3Документ4 страницыAuditoría de seguridad GAES 3ivette TorresОценок пока нет

- Gestión SeguridadДокумент17 страницGestión SeguridaddporrasrojasОценок пока нет

- Taller en Clase#1Документ8 страницTaller en Clase#1Stephanie BeitiaОценок пока нет

- Aaa Iso 27001 TerminadoДокумент40 страницAaa Iso 27001 TerminadoFranco André Calderon YalanОценок пока нет

- Cap 2Документ15 страницCap 2LUIS ALBERTO MOSQUERA HERNANDEZОценок пока нет

- Seguridad de La InformacionДокумент32 страницыSeguridad de La Informacionjuan gonzalezОценок пока нет

- Sesion 01 - 02 - 03 - 04 - Made - SGSI - FinalДокумент50 страницSesion 01 - 02 - 03 - 04 - Made - SGSI - FinalginoОценок пока нет

- Tarea capitulo 8Документ9 страницTarea capitulo 8Edimyl PerezОценок пока нет

- Resumen Diplomado Auditoria de Seguridad en Sistemas y RedesДокумент3 страницыResumen Diplomado Auditoria de Seguridad en Sistemas y RedesRicardo MoranОценок пока нет

- PRESENTACION SgsiДокумент24 страницыPRESENTACION Sgsiwosh20Оценок пока нет

- Principales Características de Las Normas Yo Guías InternacionalesДокумент9 страницPrincipales Características de Las Normas Yo Guías InternacionalesCRISTIAN ALBERTO MARTINEZ VELASCOОценок пока нет

- ACTIVIDAD 3 Introduccion A La Gestion de La Seguridad de La InformacionДокумент16 страницACTIVIDAD 3 Introduccion A La Gestion de La Seguridad de La InformacionMarx Alexander Majb JBОценок пока нет

- Lectura 4 PDFДокумент24 страницыLectura 4 PDFElver ToboОценок пока нет

- CiberseguridadДокумент8 страницCiberseguridadOrlando Pineda VallarОценок пока нет

- Ejemplo PISIДокумент43 страницыEjemplo PISICuchoRamzОценок пока нет

- Gobierno de La Seguridad de La InformaciónДокумент54 страницыGobierno de La Seguridad de La InformaciónJhon Elvis CadenillasОценок пока нет

- El-Control-de-la-semana-N°2-A.6.1.1 Organización de La Seguridad de La InformaciónДокумент14 страницEl-Control-de-la-semana-N°2-A.6.1.1 Organización de La Seguridad de La InformacióngesdataОценок пока нет

- Seguridad in For Matic AДокумент11 страницSeguridad in For Matic ApropacosОценок пока нет

- Ev5-Aplicacion de La Norma So 27002Документ7 страницEv5-Aplicacion de La Norma So 27002oscarОценок пока нет

- Gob_info_seg_estándaresДокумент24 страницыGob_info_seg_estándaresJohn Alvarado GodoyОценок пока нет

- Gestion de La Seguridad de La InformacionДокумент4 страницыGestion de La Seguridad de La InformacionJessica TellezОценок пока нет

- Guia Implementacion SGSIДокумент10 страницGuia Implementacion SGSIAndrés Cedeño V.Оценок пока нет

- AI - Sistema de Gestión de La Seguridad de La InformaciónДокумент32 страницыAI - Sistema de Gestión de La Seguridad de La InformaciónJosé Luis Rojas UОценок пока нет

- 16 Estandares InternacionalesДокумент33 страницы16 Estandares InternacionalesCRISTIAN TOMAS CHUC PEREZОценок пока нет

- Analisis Foda Sgsi1Документ16 страницAnalisis Foda Sgsi1luisvillacortabazan100% (1)

- Principios Básicos de Un Sistema de Seguridad de La InformaciónДокумент8 страницPrincipios Básicos de Un Sistema de Seguridad de La InformaciónValeria Chavarria CamposОценок пока нет

- Dominios de La Seguridad InformaticaДокумент7 страницDominios de La Seguridad InformaticaBrayan Alexis Orellanos GonzalezОценок пока нет

- Redes y Conectividad - Foro 1Документ6 страницRedes y Conectividad - Foro 1Juan PulgarОценок пока нет

- Auditoria NTPISO 17799Документ6 страницAuditoria NTPISO 17799YESICA GOMEZ COAPAZAОценок пока нет

- Reporte Analisis YahirEmmanuelДокумент9 страницReporte Analisis YahirEmmanuelYahir Emmanuel Ramirez DiazОценок пока нет

- Manual sistema gestion de informaciónДокумент21 страницаManual sistema gestion de informaciónJhacheОценок пока нет

- Guía de Preparación para El Examen Certified Information Security ManagerДокумент5 страницGuía de Preparación para El Examen Certified Information Security ManagerJota BitsОценок пока нет

- Iso 27001Документ9 страницIso 27001GustavoОценок пока нет

- El-Control-de-la-semana-N°1-A.5.1.1 Políticas para La Seguridad de La InformaciónДокумент6 страницEl-Control-de-la-semana-N°1-A.5.1.1 Políticas para La Seguridad de La InformacióngesdataОценок пока нет

- Resumen 4Документ6 страницResumen 4Roy Alejandro MarroquinОценок пока нет

- Gestión de incidentes de seguridad informática. IFCT0109От EverandGestión de incidentes de seguridad informática. IFCT0109Оценок пока нет

- Private Sub WorksheetДокумент2 страницыPrivate Sub Worksheetalfredoth221477Оценок пока нет

- Private Sub WorksheetДокумент1 страницаPrivate Sub Worksheetalfredoth221477Оценок пока нет

- Presentación de DennisДокумент5 страницPresentación de Dennisalfredoth221477Оценок пока нет

- Tabulación de Datos.Документ78 страницTabulación de Datos.alfredoth221477Оценок пока нет

- 04 Auditoria 17799Документ17 страниц04 Auditoria 17799alfredoth221477Оценок пока нет

- Formato Apa 5ta EdicionДокумент11 страницFormato Apa 5ta EdicionCass BernalОценок пока нет

- LISTASДокумент3 страницыLISTASalfredoth221477Оценок пока нет

- 03 Auditoria 17799Документ16 страниц03 Auditoria 17799alfredoth221477Оценок пока нет

- Los Juzgados Especializados Laborales Los Meses de Julio y Agosto Contribuirán Con La Liquidación de Expedientes en Puno y JuliacaДокумент3 страницыLos Juzgados Especializados Laborales Los Meses de Julio y Agosto Contribuirán Con La Liquidación de Expedientes en Puno y Juliacaalfredoth221477Оценок пока нет

- Mi Madre Querida Es AsíДокумент1 страницаMi Madre Querida Es Asíalfredoth221477Оценок пока нет

- Produccion en Tramite Y Ejecucion: 2019 ENE FEB MAR PunoДокумент2 страницыProduccion en Tramite Y Ejecucion: 2019 ENE FEB MAR Punoalfredoth221477Оценок пока нет

- Propuesta Mariátgui.Документ4 страницыPropuesta Mariátgui.alfredoth221477Оценок пока нет

- Linux 2Документ40 страницLinux 2alfredoth221477Оценок пока нет

- Salas SuperioresДокумент1 страницаSalas Superioresalfredoth221477Оценок пока нет

- Teorías de Calidad.Документ8 страницTeorías de Calidad.alfredoth221477Оценок пока нет

- Resolucion AДокумент29 страницResolucion Aalfredoth221477Оценок пока нет

- Lista de Campos Por Anadir y VerificarДокумент3 страницыLista de Campos Por Anadir y Verificaralfredoth221477Оценок пока нет

- Final2013 1roДокумент1 страницаFinal2013 1roalfredoth221477Оценок пока нет

- Resolución declara consentida sentencia sobre nulidad de acto administrativoДокумент1 страницаResolución declara consentida sentencia sobre nulidad de acto administrativoalfredoth221477Оценок пока нет

- Juliaca 2 FinalДокумент3 страницыJuliaca 2 Finalalfredoth221477Оценок пока нет

- Juzgado Paz Letrado Asillo Jip Azangaro 2Документ17 страницJuzgado Paz Letrado Asillo Jip Azangaro 2alfredoth221477Оценок пока нет

- Final2013 1roДокумент1 страницаFinal2013 1roalfredoth221477Оценок пока нет

- Juliaca 2 FinalДокумент28 страницJuliaca 2 Finalalfredoth221477Оценок пока нет

- Final2015 2do PDFДокумент1 страницаFinal2015 2do PDFalfredoth221477Оценок пока нет

- Juliaca 2 FinalДокумент28 страницJuliaca 2 Finalalfredoth221477Оценок пока нет

- El Tunel Del Cerrito HuajsapataДокумент1 страницаEl Tunel Del Cerrito Huajsapataalfredoth221477Оценок пока нет

- Ensayo (Las Guerras)Документ3 страницыEnsayo (Las Guerras)george perezОценок пока нет

- Plan de emergencias contra incendios UTTAB Edificio 6Документ3 страницыPlan de emergencias contra incendios UTTAB Edificio 6Lorenzo A. VazquezОценок пока нет

- Estándar Trabajo en AlturaДокумент1 страницаEstándar Trabajo en AlturaLeonardo Javier Isla HidalgoОценок пока нет

- Transferir ArchivosДокумент3 страницыTransferir ArchivosRox LopexОценок пока нет

- Consultoria para La Implemeción de Un SGSI ISO27001Документ3 страницыConsultoria para La Implemeción de Un SGSI ISO27001Mateo Álvarez HenaoОценок пока нет

- Tema 2Документ11 страницTema 2Tamara De CasasОценок пока нет

- FUSIBLES Tema2 4Документ10 страницFUSIBLES Tema2 4Carlos VásquezОценок пока нет

- Co Z Manual EspañolДокумент17 страницCo Z Manual EspañolMiguel SalazarОценок пока нет

- Informe de Gestion UIAF 2017Документ37 страницInforme de Gestion UIAF 2017Paola Andrea Calambas RodriguezОценок пока нет

- Practica de MetasploitДокумент9 страницPractica de MetasploitGabriel Orive SantanderОценок пока нет

- 2estrategia CiberseguridadДокумент10 страниц2estrategia CiberseguridadEduardo MoralesОценок пока нет

- Cómo Sacar Claves WifiДокумент5 страницCómo Sacar Claves WifiausaroОценок пока нет

- Actividad 2 - CRSДокумент4 страницыActividad 2 - CRSEduardo Meza RodríguezОценок пока нет

- Acta 04-2022 CGTDДокумент9 страницActa 04-2022 CGTDJonathan J. Ortiz MuñozОценок пока нет

- Fase3 AudisisДокумент16 страницFase3 AudisisDaniela Yepes BedoyaОценок пока нет

- Temario AUXILIAR+LIBRE Sujeto A ModificacionesДокумент2 страницыTemario AUXILIAR+LIBRE Sujeto A ModificacionesbbОценок пока нет

- Ley de Delitos Electrónicos en La Internet de Puerto Rico (ps1290-09)Документ12 страницLey de Delitos Electrónicos en La Internet de Puerto Rico (ps1290-09)Edwin VazquezОценок пока нет

- Especificacion T Cnica Sobre Las Subestaciones Normalizadas de CADAFE PDFДокумент25 страницEspecificacion T Cnica Sobre Las Subestaciones Normalizadas de CADAFE PDFLuis Carlos SosaОценок пока нет

- Guia Integracion Comercios VPOS 2.5.3Документ37 страницGuia Integracion Comercios VPOS 2.5.3Wilmer BlancoОценок пока нет

- Fuerza Armada NacionalДокумент3 страницыFuerza Armada NacionalAngelОценок пока нет

- PilotoДокумент7 страницPilotoDiego Andres BaracaldoОценок пока нет

- NormasLegales0211Документ6 страницNormasLegales0211Blanca DccqОценок пока нет

- Spanish Oyster Guide LeafletДокумент20 страницSpanish Oyster Guide LeafletRo RawОценок пока нет

- Intranet y extranet: ventajas y aplicacionesДокумент4 страницыIntranet y extranet: ventajas y aplicacionesaasantiagocОценок пока нет

- 21FX4RG PDFДокумент19 страниц21FX4RG PDFjosetantonioОценок пока нет