Академический Документы

Профессиональный Документы

Культура Документы

СТЗІ 30 11 2021 Заняття 14 0 КВІ від засобів ОТ

Загружено:

daynilova aОригинальное название

Авторское право

Доступные форматы

Поделиться этим документом

Поделиться или встроить документ

Этот документ был вам полезен?

Это неприемлемый материал?

Пожаловаться на этот документАвторское право:

Доступные форматы

СТЗІ 30 11 2021 Заняття 14 0 КВІ від засобів ОТ

Загружено:

daynilova aАвторское право:

Доступные форматы

СТЗІ Заняття 14-0 (30-11-2021р)

на тему „Каналы утечки информации при эксплуатации вычислительных

средств”.

Учебные вопросы:

1. Виды и природа каналов утечки информации при эксплуатации ЭВМ.

2. Анализ возможности утечки информации через ПЭМИ.

3. Механизм возникновения ПЭМИ средств вычислительной техники.

4. Способы обеспечения защиты информации от утечки через ПЭМИ.

Литература:

1. Технические средства и методы защиты информации: Учебник для вузов /

Зайцев А.П., Шелупанов А.А., Мещеряков Р.В. и др.; под ред. А.П. Зайцева и А.А.

Шелупанова. – М.: ООО «Издательство Машиностроение», 2009 – 508 с.

2. Петраков А.В. Основы практической защиты информации. — М.:

Радио и связь, 1999. — 368 с.

3. В.А.Хорошко, А.А.Чекатков. Методы и средства защиты информации.: К. -

Юниор, 2003. – 504 с.

4. Электронный конспект лекции.

1. Виды и природа каналов утечки информации при эксплуатации ЭВМ

В завершение рассмотрения технических каналов утечки информации следует

особо остановится на таком актуальном вопросе, как каналы утечки информации,

образующиеся при эксплуатации персональных электронно-вычислительных машин

(ПЭВМ, ПК, ноутбук и пр.).

Действительно, с точки зрения защиты информации эти технические

устройства являются прекрасным примером для изучения практически всех каналов

утечки информации — начиная от радиоканала и заканчивая материально-

вещественным. Учитывая роль, которую играют ПЭВМ в современном обществе

вообще, а также тенденцию к повсеместному использованию ПЭВМ для обработки

информации с ограниченным доступом в частности, совершенно необходимо

детальнее рассмотреть принципы образования каналов утечки информации при

эксплуатации ПЭВМ.

Как известно, современные ПЭВМ могут работать как независимо друг от

друга, так и взаимодействуя с другими ЭВМ по компьютерным сетям, причем

последние могут быть не только локальными, но и глобальными. С учетом этого

фактора, полный перечень тех участков, в которых могут находиться подлежащие

защите данные, может иметь следующий вид:

непосредственно в оперативной или постоянной памяти ПЭВМ;

на съемных электронных, магнитных, магнитооптических, лазерных и других

носителях;

на внешних устройствах хранения информации коллективного доступа (RAID-

массивы, файловые серверы и т.п.);

на экранах устройств отображения (дисплеи, мониторы, консоли);

в памяти устройств ввода/вывода (принтеры, графопостроители, сканеры);

в памяти управляющих устройств и линиях связи, образующих каналы

сопряжения компьютерных сетей.

Каналы утечки информации образуются как при работе ЭВМ, так и в

режиме ожидания. Источниками таких каналов являются:

электромагнитные поля;

наводимые токи и напряжения в проводных системах (питания, заземления и

соединительных);

переизлучение обрабатываемой информации на частотах паразитной

генерации элементов и устройств технических средств (ТС) ЭВМ;

переизлучение обрабатываемой информации на частотах контрольно-

измерительной аппаратуры (КИА).

Помимо этих каналов, обусловленных природой процессов, протекающих в

ПЭВМ и их техническими особенностями, в поставляемых на рынок ПЭВМ могут

умышленно создаваться дополнительные каналы утечки информации. Для

образования таких каналов может использоваться:

размещение в ПЭВМ закладок на речь или обрабатываемую информацию

(замаскированные под какие-либо электронные блоки);

установка в ПЭВМ радиомаячков;

умышленное применение таких конструктивно-схемных решений, которые

приводят к увеличению электромагнитных излучений в определенной части

спектра;

установка закладок, обеспечивающих уничтожение ПЭВМ извне (схемные

решения);

установка элементной базы, выходящей из строя.

Кроме того, классификацию возможных каналов утечки информации в первом

приближении можно провести на основании принципов, в соответствии с которыми

обрабатывается информация, получаемая по возможному каналу утечки.

Предполагается три типа обработки информации: человеком, аппаратурой,

программой. В соответствии с каждым типом обработки всевозможные каналы

утечки также разбиваются на три группы.

Применительно к ПЭВМ группу каналов, в которых основным видом

обработки является обработка человеком, составляют следующие возможные

каналы утечки:

хищение материальных носителей информации (магнитных дисков, лент,

карт);

чтение информации с экрана посторонним лицом;

чтение информации из оставленных без присмотра бумажных распечаток.

В группе каналов, в которых основным видом обработки является обработка

аппаратурой, можно выделить следующие возможные каналы утечки:

подключение к ПЭВМ специально разработанных аппаратных средств,

обеспечивающих доступ к информации;

использование специальных технических средств для перехвата

электромагнитных излучений технических средств ПЭВМ.

В группе каналов, в которых основным видом обработки является

программная обработка, можно выделить следующие возможные каналы утечки:

несанкционированный доступ программы к информации;

расшифровка программой зашифрованной информации;

копирование программой информации с носителей;

блокирование или отключение программных средств защиты.

При перехвате информации с ПЭВМ используется схема, представленная

на рис. 1.

Рис. 1. Схема перехвата информации с ПЭВМ

При этом техническому контролю должны подвергаться следующие

потенциальные каналы утечки информации:

побочные электромагнитные излучения в диапазоне частот от 10 Гц до 100

МГц;

наводки сигналов в цепях электропитания, заземления и в линиях связи;

опасные сигналы, образующиеся за счет электроакустических преобразований,

которые могут происходить в специальной аппаратуре контроля информации.

Эти сигналы должны контролироваться в диапазоне частот от 300 Гц до 3,4

кГц;

каналы утечки информации, образующиеся в результате воздействия

высокочастотных электромагнитных полей на различные провода, которые

находятся в помещении и могут, таким образом, стать приемной антенной. В

этом случае проверка проводится в диапазоне частот от 20 кГц до 100 МГц.

Наиболее опасным каналом утечки является дисплей, так как с точки

зрения защиты информации он является самым слабым звеном в вычислительной

системе. Это обусловлено принципами работы видеоадаптера, состоящего из

специализированных схем для генерирования электрических сигналов

управления оборудования, которое обеспечивает генерацию изображения.

Схемы адаптера формируют сигналы, определяющее информацию,

которая отображается на экране. Для этого во всех видеосистемах имеется

видеобуфер. Он представляет собой область оперативной памяти, которая

предназначена только для хранения текста или графической информации,

выводимой на экран. Основная функция видеосистемы заключается в

преобразовании данных из видеобуфера в управляющие сигналы дисплея, с

помощью которых на его экране формируется изображение. Эти сигналы и

стараются перехватить.

Электромагнитные излучения персональных компьютеров.

Согласно оценочным данным по каналу ПЭМИН (побочных

электромагнитных излучений и наводок) может быть перехвачено не более 2%

процентов данных, обрабатываемых на персональных компьютерах и других

технических средствах передачи информации (ТСПИ). На первый взгляд может

показаться, что этот канал менее опасен по сравнению, например, с акустическим, по

которому из помещения может быть перехвачена речевая информации в полном

объеме. Но необходимо помнить, что в настоящее время наиболее важная

информация, содержащая государственную тайну или технологические секреты,

обрабатывается на персональных компьютерах.

Специфика канала ПЭМИН такова, что те самые два процента

информации, уязвимые для технических средств перехвата – это данные,

- вводимые с клавиатуры компьютера или

- отображаемые на мониторе.

Компьютеры порождают электромагнитные излучения, которые не

только создают помехи для радиоприема, но также создают технические каналы

утечки информации. Соединительные кабели (линии связи), обладающие

индуктивностью и емкостью, образуют резонансные контуры, излучающие

высокочастотные электромагнитные волны, модулированными сигналами

данных.

Аналогичная ситуация имеет место и при взаимном обмене сигналами

между параллельно проложенными кабелями.

Исследователями продемонстрировано восстановление сетевых данных через

телефонную линию, причем телефонный кабель проходил рядом с кабелем

компьютерной сети всего на протяжении двух метров. Еще одна опасность исходит от

«активных» атак (высокочастотное навязывание): злоумышленник, знающий

резонансную частоту, например, кабеля клавиатуры персонального компьютера,

может облучать его на этой частоте, а затем регистрировать коды нажатия клавиш в

ретранслируемом резонансном сигнале благодаря вызванным ими изменениям

импеданса.

Для ПК высокочастотные излучения находятся в диапазоне до 1 ГГц с

максимумом в полосе 50 … 300 МГц.

Широкий спектр обусловлен наличием как основной, так и высших гармоник

последовательностей коротких прямоугольных информационных импульсов. К

появлению дополнительных составляющих в побочном электромагнитном излучении

приводит также применение в вычислительных средствах высокочастотной

коммутации.

Говорить о какой-либо диаграмме направленности электромагнитных

излучений ПК не имеет смысла, так как расположение его составных частей имеет

много комбинаций. ПК имеет линейную поляризацию. Она определяется

расположением соединительных кабелей, являющихся основными источниками

излучений в ПК с металлическим кожухом на системном блоке.

Уровни побочных электромагнитных излучений ВТ регламентированы по

условиям электромагнитной совместимости целым рядом зарубежных и

отечественных стандартов. Так, например,

согласно публикации N22 CISPR (международный специализированный

комитет по радиопомехам) для диапазона 230…1000 МГц уровень напряженности

электромагнитного поля, излучаемого оборудованием ВТ, на расстоянии 10 м не

должен превышать 37 дБ.

МСКРП: Международной специализированной комитет по радиопомехам

Полное название подразумевает, МСКРП основные задачи: подготовка

стандартов, которые обеспечивают защиту от источников помех, таких как

электрические приборы всех видов, электроснабжения, систем, промышленных

научных и пр. электромедицинских приборов РФ, радиовещательных

приемников (звук и ТВ) и ІТ-оборудование.

Излучения такого уровня могут быть перехвачены на значительных

расстояниях. Следовательно, соответствие электромагнитных излучений средств

ВТ нормам на электромагнитную совместимость не обеспечивает сохранение

конфиденциальности обрабатываемой в них информации.

Кроме того, надо иметь в виду, что значительная часть парка ПК не отвечает

даже нормам по электромагнитной совместимости, так как в страну ввозилась

техника, не имеющая сертификатов качества.

Рассмотрим подробнее возможности утечки информации, обрабатываемой на

ПЭВМ, через побочные электромагнитные излучения (ПЭМИ).

2. Анализ возможности утечки информации через ПЭМИ

Не все составляющие спектра ПЭМИ персональных компьютеров являются

опасными с точки зрения утечки информации. Спектр ПЭМИ современного

электронного оборудования содержит гармоники в диапазоне частот до нескольких

ГГц. Условно весь спектр излучений можно разбить на потенциально информативные

и неинформативные излучения.

Составляющие спектра ПЭМИ, порождаемые протеканием токов в цепях, по

которым передаются содержащие конфиденциальную информацию сигналы,

называют потенциально-информативными ПЭМИ.

Для ПК потенциально-информативными ПЭМИ являются излучения,

формируемые следующими цепями:

• цепью передачи сигналов от контроллера клавиатуры к порту ввода-вывода на

материнской плате;

• цепями передачи видеосигнала от видеоадаптера до монитора;

• цепями формирования шины данных системной шины компьютера;

• цепями формирования шины данных внутри микропроцессора, и т. д.

В большинстве цифровых устройств существуют цепи, выполняющие

вспомогательные функции и не передающие сигналы, содержащие конфиденциальную

информацию. Излучения в таких цепях являются безопасными с точки зрения утечки

информации. Для таких излучений подходит термин «неинформативные ПЭМИ».

Неинформативные излучения могут сыграть положительную роль, так как могут

служить помехой для приема информативных ПЭМИ при совпадении диапазона

частот.

Для ПК неинформативными ПЭМИ являются излучения, формируемые

следующими цепями:

• цепями формирования и передачи сигналов синхронизации;

• цепями формирования шины управления и шины адреса системной шины;

• цепями передачи сигналов аппаратных прерываний;

• внутренними цепями блока питания компьютера.

В качестве примера можно отметить, что передача многоразрядного

параллельного кода, когда для каждого разряда используется своя электрическая

линия, в большинстве случаев делает невозможным восстановление информации при

перехвате ПЭМИ, так как не известно, какому разряду принадлежит излучаемый

сигнал.

При передаче информации в последовательном коде ее расшифровка при

перехвате становится возможной. Потенциально информативные ПЭМИ, выделение

полезной информации из которых невозможно при любом уровне этих излучений,

называются безопасными информативными ПЭМИ. Потенциально информативные

излучения, допускающие восстановление содержащейся в них информации,

называются принципиально информативными ПЭМИ.

К принципиально-информативным излучениям ПК можно отнести

излучения, формируемые следующими цепями:

• цепью передачи сигналов от контроллера клавиатуры к порту ввода-вывода на

материнской плате;

• цепями передачи видеосигнала от видеоадаптера к монитору.

К безопасным информативным излучениям ПК можно отнести излучения

цепей формирования шины данных системной шины и внутреннюю шину данных

микропроцессора, а также излучения других цепей передачи информации в

многоразрядном параллельном коде.

При наличии в оборудовании нескольких электрических цепей, по которым

может передаваться в разном виде одна и та же конфиденциальная информация, для

перехвата целесообразно использовать принципиально-информативные излучения

какой-либо одной из этих цепей. Такой может быть цепь с передачей информации в

последовательном коде. Выбор способа решения задачи перехвата зависит от

трудности технической реализации.

Часть принципиально-информативных ПЭМИ оборудования, которая не

используется при решении конкретной задачи перехвата, может быть названа условно

неинформативными ПЭМИ. Поскольку работа по определению принципиально-

информативных ПЭМИ оборудования требует большого научно-технического

потенциала и может осуществляться без привязки к условиям конкретного объекта, то

для стандартного оборудования такая работа может проводиться в рамках научно-

технических центров. Результаты проведенной исследовательской работы должны

быть систематизированы по видам, типам, моделям оборудования и оформлены в виде

экспертных систем, справочников и методической литературы.

3. Механизм возникновения ПЭМИ

средств цифровой электронной техники

Побочные электромагнитные излучения, генерируемые электромагнитными

устройствами, обусловлены протеканием дифференциальных и синфазных токов.

В полупроводниковых устройствах излучаемое электромагнитное поле

образуется при синхронном протекании дифференциальных токов в контурах

двух типов.

Один тип контура формируется проводниками печатной платы или

шинами, по которым на полупроводниковые приборы подается питание.

Площадь контура системы питания примерно равна произведению расстояния между

шинами на расстояние от ближайшей логической схемы до ее развязывающего

конденсатора.

Другой тип контура образуется при передаче логических сигналов от

одного устройства к другому с использованием в качестве обратного провода

шины питания. Проводники передачи данных совместно с шинами питания

формируют динамически работающие контуры, соединяющие передающие и

приемные устройства.

Излучение, вызванное синфазными токами, обусловлено возникновением

падений напряжения в устройстве, создающем синфазное напряжение относительно

земли.

Как правило, в цифровом электронном оборудовании осуществляется

синхронная работа логических устройств. В результате при переключении каждого

логического устройства происходит концентрация энергии в узкие совпадающие по

времени импульсные составляющие, при наложении которых суммарные уровни

излучения могут оказаться выше, чем может создать любое из отдельных устройств.

Большое влияние на уровни возникающих ЭМИ оказывают

характеристики соединений с отрицательной шиной источника питания или с

землей. Это соединение должно иметь очень низкий импеданс, поскольку и

печатные проводники на ВЧ представляют собой скорее дроссели, чем коротко

замкнутые цепи.

Во многих случаях основными источниками излучений оказываются

кабели, по которым передается информация в цифровом виде. Такие кабели могут

размещаться внутри устройства или соединять их между собой.

Применение заземляющих перемычек из оплетки кабеля или провода,

характеризующихся большими индуктивностью и активным сопротивлением для ВЧ

помех и не обеспечивающих хорошего качества заземления экрана, приводит к тому,

что кабель начинает действовать как передающая антенна.

Излучения и наводки от средств видеотехники

Электромагнитные излучения средств телевизионной и

вычислительной техники. Работа средств вычислительной техни ки

сопровождается электромагнитными излучениями, которые являются источниками

опасного сигнала, способного образовать определенные каналы утечки

информации. Источниками образования каналов утечки могут быть дисплеи,

накопители, принтеры, плоттеры, каналообразующая аппаратура и др.

В составе персонального компьютера (ПК) имеется специальная видеосистема,

предназначенная для формирования изображений, наблюдаемых на экране монитора.

Ее основу составляют специализированные схемы для генерирования электрических

сигналов, управляющие монитором. Эти схемы получили наименование видеоада-

птеров (далее просто адаптеры). Адаптер по существу — это буферное устройство

между компьютером и монитором.

Схемы адаптера формируют сигналы, управляющие той информацией,

которая выводится на экран монитора. Для этого во всех видео- , системах

имеется видеобуфер. Он представляет собой область оперативной памяти, которая

предназначена только для хранения текста или графической информации,

выводимой на экран. Основная функция видеосистемы заключается в

преобразовании данных из видеобуфера в те· сигналы, которые управляют

монитором и в конце концов формируют наблюдаемое на экране монитора

изображение.

Известно, что любое текстовое или графическое изображение на экране

состоит из огромного множества дискретных точек, называемых пикселами или

пэлами (picture element —элемент изображения). Количество точек определяется

конструкцией адаптера и в различных адаптерах различно в зависимости от того,

какое количество точек отводится на формирование знакоместа и собственно знака

изображения.

Так наиболее простой адаптер фирмы IBM типа МДА (монохроматический

дисплей -и параллельный адаптер) рассчитан на подключения специального

монохроматического монитора и формирует на экране 25 строк текста по 80

символов в каждой. Символьная позиция состоит из матрицы размерности 9x14

пикселов, что позволяет получить хорошо воспринимаемые человеком изображения

символов. Большинство символов фактически занимают матрицу 7x9, и «лишние»

пикселы повышают удобочитаемость текста. Разрешающая способность адаптера

МДА составляет 720 пикселов по ширине (9 пикселов на символ χ 80 символов в

строке) и 350 пикселов по высоте экрана (14 пикселов на символ χ 25 строк).

Следовательно разрешающая способность будет равна 720 х 350 = 252 000 пикселов.

Таким образом, на экране монитора, управляемом адаптером МДА, имеется 252 000

пикселов (точек разложения). Тип адаптера (монохроматический, многорежимный

цветной, цветной с высококачественным изображением и др.) определяет

количество пикселов на экране монитора (число их может быть от 100 до 300

тысяч). Частота или скорость вывода пикселов в видеосистеме определяется

аппаратно. Она называется частотой точек или пикселов. Генератор, формирующий

сигнал с этой частотой, называется задающим тактовым генератором.

Экспериментальные исследования показали, что излучение дисплея

имеет в своем составе широкополосную и узкополосную составляющие.

Уровень широкополосного излучения дисплея зависит от числа букв на

экране, уровень узкополосной составляющей определяется системой син-

хронизации и частотой повторения светящихся точек — частотой следования

импульсов.

Применение в средствах ВТ импульсных сигналов прямоугольной формы и

высокочастотной коммутации приводит к тому, что в спектре излучений будут

компоненты с частотами вплоть до СВЧ. Энергетический спектр сигналов

убывает с ростом частоты, но эффективность излучения при этом увеличивается и

уровень излучений может оставаться постоянным до частот нескольких гигагерц.

Резонансы из-за паразитных связей могут вызвать усиление излучения на некоторых

частотах спектра.

Цепи, не предназначенные для передачи цифровых сигналов, могут 'излучать их

вследствие наводок. Примером таких излучений являются провода источников

питания.

Изображение на экране дисплея формируется в основном также, как и ТВ

приемнике. Оно состоит из светящихся точек на строках. Видеосигнал является

цифровым сигналом, логическая единица которого создает световую точку, а

логический нуль препятствует ее появлению. Однако в цепях дисплея присутствует

не только видеосигнал, но и тактовые синхроимпульсы. Так как последние

повторяются, то энергетический спектр видеосигнала содержит гармоники,

интенсивность которых убывает с ростом частоты. Источниками излучения

видеосигнала дисплея могут быть элементы обработки сигнала изображения и

электронный луч кинескопа. В отличие от других сигналов, существующих в

дисплее, видеосигнал усиливается до нескольких десятков вольт для подачи на

ЭЛТ. Следовательно, именно его излучение является наиболее опасным.

Эксперименты показали, что уровень широкополосного излучения дисплея зависит

от числа букв на экране; уровень узкополосных составляющих не зависит от

заполнения экрана, а определяется системой синхронизации и частотой повторения

светящихся точек. Следовательно, видеоусилитель является наиболее мощным

источником широкополосного излучения, а система синхронизации -—

узкополосного.

Восстановление информации

по электромагнитному из лучению дисплея.

Информация, отображенная на экране дисплея, может быть

восстановлена с помощью ТВ приемника. Он обрабатывает лишь небольшую

часть спектра шириной около 8 МГц на частотах в диапазонах метровых и

дециметровых волн (обычно ТВ приемник имеет полосу пропускания 4,5 МГц

и демодулятор сигнала с частично подавленной боковой полосой,

эквивалентной AM детектору с полосой пропускания 8 МГц).

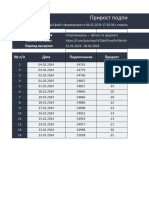

Временные диаграммы сигнала, обрабатываемого ТВ приемником,

изображены на рис. 2.

Рис. 2. Временные диаграммы сигналов, обрабатываемых в ТВ-приемнике; а

— видеосигнал дисплея; б — сигнал ПЧ.

Усиление НЧ сигнала над порогом, определяющим уровень яркости,

задается уровнем контрастности.

Излучение дисплея, принимаемое ТВ приемником, не содержит информации

о синхросигнале, поэтому изображение на его экране перемещается в

горизонтальном и вертикальном направлениях. Качество приема может быть

улучшено с помощью внешнего генератора синхросигналов, подаваемых на ТВ

приемник. С такой приставкой к обычному телевизору можно восстановить

информацию с дисплея почти любого типа при условии достаточно высокого

уровня его излучения. Сигналы на выходе генератора должны иметь, частоты 15...

20 кГц для синхронизации строк и 40...80 Гц синхронизации кадров.

Известны примеры случайного восстановления информации с дисплеев

на экранах телевизоров. Так служба радиоконтроля Нидерландов получила

жалобы от лиц, которые на свои телевизоры принимали информацию из

ближайшего агентства по путешествиям.

Был также успешно проведен целенаправленный эксперимент по

восстановлению информации, отображаемой на экране дисплея одного из

учреждений, с помощью дипольной антенны обычного ТВ прием ника и

внешнего генератора синхронизации. Эта аппаратура была раз мещена в

автомашине, которая была припаркована на стоянке около здания

учреждения.

Для восстановления информации успешно применялась аппарату ра,

размещенная в маленьком фургоне с мачтой высотой 10 м, на ко торой была

укреплена антенна метрового диапазона волн с коэффици ентом усиления 10

дБ. Принятое излучение дисплея усиливалось (на 18 дБ), и информация

восстанавливалась на экране телевизора, раз мещенного в фургоне.

Перехват электромагнитных излучений базируется на широком ис-

пользовании самых разнообразных радиоприемных средств, средств анализа и

регистрации информации и других (антенные системы, широкополосные антенные

усилители, панорамные анализаторы, промежуточная и оконечная аппаратура и·

др.).

Нужно отметить, что перехват информации обладает рядом осо-

бенностей по сравнению с другими способами добычи конфиденциальной

информации:

1-информация добывается без непосредственного контакта с источником;

2-на прием сигналов не влияет ни время года, ни время суток;

3-информация получается в реальном времени, в момент ее передачи или

излучения;

4-реализуется скрытно, источник информации зачастую и не подозревает,

что его подслушивают (подсматривают);

5-дальность перехвата ограничивается только особенностями распро-

странения радиоволн соответствующих диапазонов.

Дальность перехвата сигналов, например ПЭВМ, можно характеризовать

показателями, учитывающими конструктивные особенности дисплея и· антенных

систем злоумышленника.

Восстановление информации при перехвате ПЭМИН

Не все составляющие побочного излучения персональных компьютеров

являются опасными с точки зрения перехвата обрабатываемой в них информации. Так,

например, самым мощным источником излучения в ПК является система

синхронизации. Однако перехват немодулированных гармоник тактовой частоты не

имеет смысла из-за отсутствия в них полезной информации.

Для восстановления информации необходим анализ уровня электромагнитных

излучений и их структуры. В техническом плане проще всего решается задача

перехвата информации, отображаемой на экране дисплея ПК. Информация,

отображенная на экране дисплея, может быть восстановлена в монохромном виде с

помощью обыкновенного телевизионного приемника. При этом на экране

телевизионного приемника изображение будет состоять из черных букв на белом

фоне, а на экране дисплея ПК – из белых букв на черном фоне. Это объясняется тем,

что в отличие от дисплея максимум видеосигнала в телевизионном приемнике

определяет уровень черного, а минимум – уровень белого.

Выделение из ПЭМИН ПК информации о сигнале синхронизации изображения

представляет собой довольно сложную техническую задачу. Гораздо проще эта

проблема решается использованием внешних перестраиваемых генераторов

синхросигналов. Даже при использовании обычных комнатных телевизионных антенн

перехват информации может быть осуществлен на расстояниях около 10…15 м. При

использовании направленных антенн с большим коэффициентом усиления дальность

перехвата возрастает до

50 … 80 м. При этом лучшее качество восстановления информации соответствует

текстовым изображениям. Современный уровень развития электроники позволяет

изготовить подобные устройства перехвата информации небольших размеров, что

обеспечит скрытность их работы.

4. Способы обеспечения защиты информации от утечки через ПЭМИ

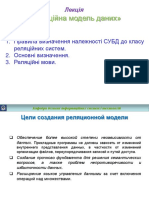

Классификация способов и методов защиты информации, обрабатываемой

средствами цифровой электронной техники, от утечки через ПЭМИ приведена на рис.

3.

Электромагнитное экранирование помещений в широком диапазоне частот

является сложной технической задачей, требует значительных капитальных затрат,

постоянного контроля и не всегда возможно по эстетическим и эргономическим

соображениям. Используя различные радиопоглощающие материалы и

схемотехнические решения удается существенно снизить уровень излучений

вычислительной техники.

Доработка средств электронной техники с целью уменьшения уровня ПЭМИ

осуществляется организациями, имеющими соответствующие лицензии. Используя

различные радиопоглощающие материалы и схемотехнические решения, за счет

доработки удается существенно снизить уровень излучений. Стоимость такой

доработки зависит от радиуса требуемой зоны безопасности и составляет от 20% до

70% от стоимости ПЭВМ.

Энергетические

Комплексн

подход

методы

энергетический

Метод „белого

Спектрально-

шума”

метод

Шифрование

Средства и методы

радиотехническая

маскировка

Активная

Статистический

синфазной

помехи

Метод

метод

электронной

Доработка

техники

Экранирование

помещений

Рис. 3. Способы и методы ЗИ, обрабатываемой средствами электронной техники, от

утечки по радиотехническому каналу

Криптографическое закрытие информации, или шифрование, является

радикальным способом ее защиты. Шифрование осуществляется либо

программно, либо аппаратно с помощью встраиваемых средств. Такой способ

защиты оправдывается при передаче информации на большие расстояния по линиям

связи. Использование шифрования для защиты информации, содержащейся в

служебных сигналах цифрового электронного средства, в настоящее время невозможно.

Активная радиотехническая маскировка предполагает формирование и

излучение маскирующего сигнала в непосредственной близости от защищаемого

средства. Различают несколько методов активной радиотехнической

маскировки: энергетические методы; метод “синфазной помехи”;

статистический метод.

При энергетической маскировке методом “белого шума” излучается

широкополосный шумовой сигнал с постоянным энергетическим спектром,

существенно превышающим максимальный уровень излучения электронной техники.

В настоящее время наиболее распространены устройства защиты информации,

реализующие именно этот метод. К его недостаткам следует отнести создание

недопустимых помех радиотехническим и электронным средствам, находящимся

поблизости от защищаемой аппаратуры.

Спектрально-энергетический метод заключается в генерировании помехи,

имеющей энергетический спектр, определяемый модулем спектральной

плотности информативных излучений техники и энергетическим спектром

атмосферной помехи. Данный метод позволяет определить оптимальную помеху с

ограниченной мощностью для достижения требуемого соотношения сигнал/помеха на

границе контролируемой зоны.

Перечисленные методы могут быть использованы для защиты информации как

в аналоговой, так и в цифровой аппаратуре. В качестве показателя защищенности в

этих методах используется соотношение сигнал/помеха. Следующие два метода

предназначены для защиты информации в технике, работающей с цифровыми

сигналами.

В методе “синфазной помехи” в качестве маскирующего сигнала

используются импульсы случайной амплитуды, совпадающие по форме и

времени существования с полезным сигналом. В этом случае помеха почти

полностью маскирует сигнал, прием сигнала теряет смысл, т.к. апостериорные

вероятности наличия и отсутствия сигнала остаются равными их априорным

значениям. Показателем защищенности в данном методе является предельная полная

вероятность ошибки (ППВО) на границе минимально допустимой зоны

безопасности. Однако из-за отсутствия аппаратуры для непосредственного измерения

данной величины предлагается пересчитать ППВО в необходимое соотношение

сигнал/помеха. Из устройств активной энергетической маскировки наиболее известны:

«Гном», «Шатер», «ИнейT», «Гамма». Их стоимость достигает 25–30% от стоимости

ПК. При установке такого устройства необходимо убедиться в достаточности мер

защиты, так как в его частотной характеристике возможны провалы. Для этого

потребуется привлечение специалистов с соответствующей измерительной

аппаратурой.

Статистические характеристики сформированных генератором маскирующих

колебаний близки к характеристикам нормального белого шума. Более дешевыми

являются генераторы шума ГШ-1000 и ГШ-К-1000. Генератор шума ГШ-1000

выполнен в виде отдельного блока с питанием от сети 220 В (рис. 4) и предназначен

для общей маскировки ПЭМИ персональных компьютеров, компьютерных сетей и

комплексов на объектах электронно-вычислительной техники первой, второй и

третьей категорий. ГШ-К-1000 изготавливается в виде отдельной платы, встраиваемой

в свободный слот системного блока персонального компьютера, и питается

напряжением 12 В от общей шины компьютера.

Диапазон рабочих частот генераторов шума 0,01–1000 МГц. Спектральные

характеристики обеих рассматриваемых моделей идентичны. Возможности

энергетической активной маскировки могут быть реализованы только в случае, если

уровень излучений ПК существенно меньше норм на допускаемые радиопомехи от

средств вычислительной техники. В противном случае устройство активной

энергетической маскировки будет создавать помехи различным радиоустройствам,

расположенным поблизости от защищаемого средства ВТ, и потребуется согласование

его установки со службой радиоконтроля.

Рис. 4. Генераторы шума ГШ-К-1000 и ГШ-1000

Статистический метод защиты информации заключается в изменении

вероятностной структуры сигнала, принимаемого разведприемником, путем

излучения специальным образом формируемого маскирующего сигнала. В

качестве контролируемых характеристик сигналов используются матрицы

вероятностей изменения состояний (МВИС). В случае оптимальной защищенности

МВИС ПЭМИ будет соответствовать эталонной матрице (все элементы этой матрицы

равны между собой). К достоинствам данного метода стоит отнести то, что уровень

формируемого маскирующего сигнала не превосходит уровня информативных ПЭМИ

техники. Однако статистический метод имеет некоторые особенности реализации на

практике.

Восстановление информации содержащейся в ПЭМИ, чаще всего под силу

только профессионалам, имеющим в своем распоряжении соответствующее

оборудование. Но даже они могут быть бессильны в случае грамотного подхода к

обеспечению ЗИ от утечки через ПЭМИ.

Следует отметить, что в случаях: доработки устройств ВТ, электромагнитной

экранировки помещений и активной энергетической маскировки показателем

защищенности является отношение сигнал/шум, обеспечиваемое на границе

минимально допустимой зоны безопасности. Максимально допустимое отношение

сигнал/шум рассчитывается в каждом конкретном случае по специальным методикам.

При активной радиотехнической маскировке с использованием статистического

метода в качестве показателя, характеризующего защищенность, применяется матрица

вероятностей переходов. В случае идеальной защищенности эта матрица будет

соответствовать матрице вероятностей переходов шумового сигнала, все элементы

которой равны между собой.

Несмотря на то, что для большинства руководителей предпринимательских

структур утечка конфиденциальной информации из используемой ВТ через ПЭМИН

кажется маловероятной, такой канал перехвата информации все же существует, а это

значит, что рано или поздно кто-то им всетаки воспользуется. Особую остроту эта

проблема приобретает для коммерческих фирм, офисы которых занимают одну или

несколько комнат в здании, где кроме них размещаются другие организации.

Универсального, на все случаи жизни, способа защиты информации от перехвата

через ПЭМИН ПК, конечно же, не существует. В каждом конкретном случае

специалистами должно приниматься решение о применении того или иного способа

защиты, а возможно и их комбинации. И все же для большинства малых и средних

фирм оптимальным способом защиты информации с точки зрения цены,

эффективности защиты и простоты реализации представляется активная

радиотехническая маскировка.

Вам также может понравиться

- avtomatizaciya energoobъektov s ispolzovaniem tehnologii cifrovaya podstanciyaДокумент3 страницыavtomatizaciya energoobъektov s ispolzovaniem tehnologii cifrovaya podstanciyaVadimОценок пока нет

- LekcyiДокумент28 страницLekcyismjamesОценок пока нет

- Zaschita Informatsii V Kriticheski Vazhnyh Segmentah Sistem Avtonomnogo Elektrosnabzheniya S Kompyuterizirovannym UpravleniemДокумент4 страницыZaschita Informatsii V Kriticheski Vazhnyh Segmentah Sistem Avtonomnogo Elektrosnabzheniya S Kompyuterizirovannym Upravleniembombardir.2001Оценок пока нет

- Компьютерные сети стандарты и протоколыДокумент93 страницыКомпьютерные сети стандарты и протоколыIlona TarnovskaОценок пока нет

- Методы модуляции сигнала в цифр.системах связиДокумент52 страницыМетоды модуляции сигнала в цифр.системах связиAlexanderPetrov0% (1)

- Вычислительные системы, сети и телекоммуникации : учебное пособиеОт EverandВычислительные системы, сети и телекоммуникации : учебное пособиеОценок пока нет

- CИГНАЛЫ И СИСТЕМЫДокумент84 страницыCИГНАЛЫ И СИСТЕМЫAlla AlievaОценок пока нет

- Zingerenko OPTSSДокумент0 страницZingerenko OPTSSaltin1302Оценок пока нет

- СРС4Документ7 страницСРС4TGOОценок пока нет

- Diakov Ia Terekhova Aa Diakov Ai Tekhnologiia IntellektualnoДокумент81 страницаDiakov Ia Terekhova Aa Diakov Ai Tekhnologiia Intellektualnoivanov87526Оценок пока нет

- Metod Zashchity Aviatsionnogo Radioelektronnogo Oborudovaniya Ot Nesanktsionirovannykh VozdeДокумент122 страницыMetod Zashchity Aviatsionnogo Radioelektronnogo Oborudovaniya Ot Nesanktsionirovannykh Vozdehadzhyiev.tamerlanОценок пока нет

- СТЗІ 30 11 2021 Заняття 14 1 Захист від засобів розвідкиДокумент28 страницСТЗІ 30 11 2021 Заняття 14 1 Захист від засобів розвідкиdaynilova aОценок пока нет

- Электромагнитная совместимость радиоэлектронного оборудования. Особенности анализа. Ч.1. В.Е.Емельянов. 2004Документ107 страницЭлектромагнитная совместимость радиоэлектронного оборудования. Особенности анализа. Ч.1. В.Е.Емельянов. 2004seva1969Оценок пока нет

- Пособие сетиДокумент61 страницаПособие сетиОльга МаськоОценок пока нет

- НИРМ Шарипхан НДокумент16 страницНИРМ Шарипхан НMaria MalishevskayaОценок пока нет

- Описание канального уровня и методик прослушивания канала связи в сетях MANETДокумент16 страницОписание канального уровня и методик прослушивания канала связи в сетях MANETSher NurОценок пока нет

- Ответы на билеты. ФокинДокумент39 страницОтветы на билеты. ФокинПавел РомановОценок пока нет

- Конспет лекц МТК и ЦСПДокумент84 страницыКонспет лекц МТК и ЦСПKairat007Оценок пока нет

- Основы защиты инф. (№2 практ)Документ78 страницОсновы защиты инф. (№2 практ)GulnarОценок пока нет

- Coretech EMI Suppression components-D2U (2013)Документ10 страницCoretech EMI Suppression components-D2U (2013)woertz1991Оценок пока нет

- Лабораторная работа "Система"Умный дом""Документ5 страницЛабораторная работа "Система"Умный дом""Никита ЧайкинОценок пока нет

- Лабы с 4 по 8 ИБДокумент19 страницЛабы с 4 по 8 ИБТоялиев ЭмирОценок пока нет

- ТМС пример PDFДокумент49 страницТМС пример PDFDicare24Оценок пока нет

- Кушназаров 5G-2Документ84 страницыКушназаров 5G-2Black NinjaОценок пока нет

- ИЗУЧЕНИЕ АППАРАТНЫХ И ПРОГРАММНЫХ СРЕДСТВ АППАРАТУРЫ МИНИКОМ ВХ-500.ЖТДокумент42 страницыИЗУЧЕНИЕ АППАРАТНЫХ И ПРОГРАММНЫХ СРЕДСТВ АППАРАТУРЫ МИНИКОМ ВХ-500.ЖТловкыОценок пока нет

- ЛК15Документ10 страницЛК15chat noirОценок пока нет

- Əlaqə Qurğuları RR.Документ145 страницƏlaqə Qurğuları RR.Aydan CəfərovaОценок пока нет

- Гл 3Документ42 страницыГл 3Стас ДанельскийОценок пока нет

- (C) 1999 CTA Тел.: (095) 2340635 Факс: (095) 3303650 http://Документ7 страниц(C) 1999 CTA Тел.: (095) 2340635 Факс: (095) 3303650 http://laboratordiagОценок пока нет

- Лаб 2 Ситников Казань2017 ИнфСис Сети ЛаборПркакт 1Документ68 страницЛаб 2 Ситников Казань2017 ИнфСис Сети ЛаборПркакт 1Андрей РыбакОценок пока нет

- Презентация модуля MQTT-GWv3 (№1)Документ14 страницПрезентация модуля MQTT-GWv3 (№1)olegОценок пока нет

- Labs Lan 4Документ34 страницыLabs Lan 4emo1421Оценок пока нет

- Телемедицина: Curatio Sine Tempora et DistantiaОт EverandТелемедицина: Curatio Sine Tempora et DistantiaОценок пока нет

- Лаб 1 - копияДокумент10 страницЛаб 1 - копияWonderfull ByОценок пока нет

- МР5 ПО70. Руководство по эксплуатации МР-СЕТИ МР5 ПО70 (от 25.05.2020)Документ64 страницыМР5 ПО70. Руководство по эксплуатации МР-СЕТИ МР5 ПО70 (от 25.05.2020)Евгений РублевскийОценок пока нет

- КЛ Сист. внутр.суд.связиДокумент54 страницыКЛ Сист. внутр.суд.связиSashaОценок пока нет

- Sto - 56947007-33 060 40 108-2011Документ59 страницSto - 56947007-33 060 40 108-2011starolОценок пока нет

- 1015-SRS UpДокумент325 страниц1015-SRS UpSergeyОценок пока нет

- Окончательный отчетДокумент29 страницОкончательный отчетЛяззат МухамедсафаОценок пока нет

- АНАЛИЗ ИНФОРМАЦИОННЫХ ТЕХНОЛОГИЙ СВЯЗИ ДЛЯ МОНИТОРИНГА ОКРУЖАЮШЕЙ СРЕДЫДокумент6 страницАНАЛИЗ ИНФОРМАЦИОННЫХ ТЕХНОЛОГИЙ СВЯЗИ ДЛЯ МОНИТОРИНГА ОКРУЖАЮШЕЙ СРЕДЫCentral Asian StudiesОценок пока нет

- Курс - Компьютерные сети -Документ450 страницКурс - Компьютерные сети -DenisОценок пока нет

- РефератДокумент29 страницРефератAndrew BuzovskyОценок пока нет

- Курсовая 2 курс. Виды и характеристики линий связи в компьютерных сетях2Документ30 страницКурсовая 2 курс. Виды и характеристики линий связи в компьютерных сетях2игорьОценок пока нет

- 2 Передача данныхДокумент5 страниц2 Передача данныхdikasob043Оценок пока нет

- РД 78.36.002-99-ОБОЗНАЧЕНИЯ УСЛОВНЫЕ ГРАФИЧЕСКИЕ ЭЛЕМЕНТОВ ТЕХНИЧЕКИХ СРЕДСТВ ОХРАНЫ,Документ16 страницРД 78.36.002-99-ОБОЗНАЧЕНИЯ УСЛОВНЫЕ ГРАФИЧЕСКИЕ ЭЛЕМЕНТОВ ТЕХНИЧЕКИХ СРЕДСТВ ОХРАНЫ,SenanОценок пока нет

- 1.1. Плезиохронные и Синхронные Цифровые Иерархии - Электронный Учебно-методический Комплекс ТМ и О ЦВОСП (ЦСП) -1Документ1 страница1.1. Плезиохронные и Синхронные Цифровые Иерархии - Электронный Учебно-методический Комплекс ТМ и О ЦВОСП (ЦСП) -1Меркуцио ТретийОценок пока нет

- Банков С.Е., Курушин А.А. Проектирование СВЧ устройств и антенн с Ansoft HFSS PDFДокумент736 страницБанков С.Е., Курушин А.А. Проектирование СВЧ устройств и антенн с Ansoft HFSS PDFstepannpОценок пока нет

- EmsДокумент128 страницEmsalex.maminОценок пока нет

- TU Атмосфера СМ V3.1 PDFДокумент118 страницTU Атмосфера СМ V3.1 PDFСергей КуликОценок пока нет

- Реферат по информатикеДокумент18 страницРеферат по информатикеBubs Bibs100% (1)

- Принципы построения компьютерных сетейДокумент40 страницПринципы построения компьютерных сетейВладимирОценок пока нет

- (2) Модернизация сети широкополосного доступа оператора связи ООО ТомГейтДокумент169 страниц(2) Модернизация сети широкополосного доступа оператора связи ООО ТомГейтnarkul.nusupОценок пока нет

- Программирование микроконтроллеровДокумент89 страницПрограммирование микроконтроллеровanalyn.rchdОценок пока нет

- Sbornik Statei 2020 S 44 S 54Документ52 страницыSbornik Statei 2020 S 44 S 54adidas1881nike2021Оценок пока нет

- Кириллов В.В. - Архитектура Базовой ЭВМ - Учебное Пособие-СПбГУ ИТМО (2010)Документ149 страницКириллов В.В. - Архитектура Базовой ЭВМ - Учебное Пособие-СПбГУ ИТМО (2010)Василь ЯнішевськийОценок пока нет

- 1 FirstДокумент6 страниц1 FirstunimaillexОценок пока нет

- Принцип работы компьютерных сетей. Компьютерные сети. Принцип работы компьютерных сетей. IP-адресДокумент5 страницПринцип работы компьютерных сетей. Компьютерные сети. Принцип работы компьютерных сетей. IP-адресfedor26154Оценок пока нет

- ТЕЛЕМЕХАНИКА Основы, конспект лекций PDFДокумент63 страницыТЕЛЕМЕХАНИКА Основы, конспект лекций PDFParОценок пока нет

- Kompiuteriu TinklaiДокумент64 страницыKompiuteriu Tinklainikita11sevcovОценок пока нет

- TGStat Export 2024 01 25 16 27 59 6515Документ2 страницыTGStat Export 2024 01 25 16 27 59 6515daynilova aОценок пока нет

- TGStat Export 2024 02 06 17 26 38 4288Документ2 страницыTGStat Export 2024 02 06 17 26 38 4288daynilova aОценок пока нет

- Лекция5 ,kjrxtqyДокумент33 страницыЛекция5 ,kjrxtqydaynilova aОценок пока нет

- Лекция3 ,kjrxtqyДокумент28 страницЛекция3 ,kjrxtqydaynilova aОценок пока нет

- Лекция4 ,kjrxtqyДокумент39 страницЛекция4 ,kjrxtqydaynilova aОценок пока нет

- ЗАВИСИМОСТЬ ПОЛЕЗНОЙ ПРОПУСКНОЙ СПОСОБНОСТИДокумент34 страницыЗАВИСИМОСТЬ ПОЛЕЗНОЙ ПРОПУСКНОЙ СПОСОБНОСТИdaynilova aОценок пока нет

- Лекция2 ,kjrxtqyДокумент27 страницЛекция2 ,kjrxtqydaynilova aОценок пока нет

- СТЗІ 30 11 2021 Заняття 14 1 Захист від засобів розвідкиДокумент28 страницСТЗІ 30 11 2021 Заняття 14 1 Захист від засобів розвідкиdaynilova aОценок пока нет

- СТЗІ 30 11 2021 Заняття 14 2 Самостійне вивченняДокумент28 страницСТЗІ 30 11 2021 Заняття 14 2 Самостійне вивченняdaynilova aОценок пока нет

- КСЗИ Заняття 16 Теоретичні Основи Технічних РозвідокДокумент25 страницКСЗИ Заняття 16 Теоретичні Основи Технічних Розвідокdaynilova aОценок пока нет

- СТЗИ Заняття 16-2 14-12-2021 НЛПДокумент19 страницСТЗИ Заняття 16-2 14-12-2021 НЛПdaynilova aОценок пока нет

- Albitc - DNS and BIND.501312Документ712 страницAlbitc - DNS and BIND.501312MichaelОценок пока нет

- Manual-Gei Com-Dados Mod3a4 VF AltaДокумент170 страницManual-Gei Com-Dados Mod3a4 VF AltaDaniel PimentaОценок пока нет

- Основные команды для BDCOMДокумент5 страницОсновные команды для BDCOMDariaОценок пока нет

- Mikro TikДокумент35 страницMikro TikNelu Grati0% (1)