Академический Документы

Профессиональный Документы

Культура Документы

Временная шкала как способ расследований

Временная шкала как способ расследований

Загружено:

mzgy336p2dОригинальное название

Авторское право

Доступные форматы

Поделиться этим документом

Поделиться или встроить документ

Этот документ был вам полезен?

Это неприемлемый материал?

Пожаловаться на этот документАвторское право:

Доступные форматы

Временная шкала как способ расследований

Временная шкала как способ расследований

Загружено:

mzgy336p2dАвторское право:

Доступные форматы

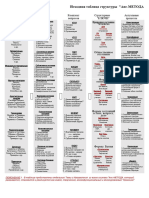

«ВРЕМЕННАЯ ШКАЛА»

BEHOLDERISHERE

t.me/forensictools

СОСТОЯНИЕ НОРМЫ. СОБЫТИЕ ЕЩЕ НЕ ПРОИЗОШЛО, ФАКТ СОВЕРШЕНИЯ СОБЫТИЯ ДЕЙСТВИЯ ПОСЛЕ ФАКТА ПОСЛЕ

НО ПОЯВЛЯЮТСЯ ПРИЗНАКИ ЕГО СОВЕРШЕНИЯ СОБЫТИЯ

Точки внимания: НАСТУПЛЕНИЯ. Точки внимания: Точки внимания:

• Сущности. • Время наступления события Точки внимания: • Последствия совершения

• Действия Точки внимания: • Используемые для этого • Возможные паттерны события

• Каналы коммуникаций. • Изменение привычных сущности поведения для скрытия факта • Выгодоприобретатель

• Устоявшиеся алгоритмы алгоритмов взаимодействия • Используемые для этого события. • Возможная вероятность

взаимодействия. • Появление новых сущностей действия • Каналы коммуникаций между повтора

• Точки воздействия • Новые точки интереса к • Используемые для этого сущностями • Возможная взаимосвязь с

определенным объектам каналы коммуникаций • Действия лиц похожими событиями

интереса способствующих факту

• Появление новых действий совершения события

• Возможные мотивы

МЕТОДОЛОГИИ РАССЛЕДОВАНИЙ

ДО ПРЕДСОБЫТИЕ СОБЫТИЕ ПОСТСОБЫТИЕ ПОСЛЕ

Пример: Утечка информации и ее обнародование

Нормальное функционирование Подготовка к утечке Факт получения доступа к Вывод информации за пределы Появление утекшей информации

ИС целевой информации контролируемого периметра в публичном поле

Точки внимания:

Точки внимания: • Изменение привычных Точки внимания: Точки внимания: Точки внимания:

• Месторасположение целевой алгоритмов взаимодействия • Время обращения к ЦИ • Каналы коммуникаций для • Источник первичной

информации (ЦИ) • Появление новых сущностей • Время факта копирования ЦИ вывода ЦИ во внешний публикации

• Каналы коммуникаций с ЦИ • Новые точки интереса • Задействованные системы периметр • Дата первичной публикации

• Используемые системы • Появление новых • Задействованные пользователи • Возможная попытка скрытия • Каналы распространения

• Перечень лиц имеющих поведенческих паттернов факта получения доступа и • Мотив распространения

легитимный доступ пользователей к ЦИ копирования • Характер утекшей информации

• Политики предоставления • Полнота и целостность утечки

доступа

Вам также может понравиться

- Тема 10Документ7 страницТема 10jdhhckd100% (1)

- WM 023838Документ78 страницWM 023838BoubacarОценок пока нет

- ШПАРГАЛКИ РАЗВЕДЫВАТЕЛЬНЫЕ ЦИКЛЫ OSINTДокумент14 страницШПАРГАЛКИ РАЗВЕДЫВАТЕЛЬНЫЕ ЦИКЛЫ OSINTCarlos EduardoОценок пока нет

- 33810Документ15 страниц33810كتابناОценок пока нет

- 2019 OSINT MasalovichДокумент68 страниц2019 OSINT MasalovichMutaz WahabОценок пока нет

- КомплИТех - Видеоаналитические системыДокумент17 страницКомплИТех - Видеоаналитические системывап афываОценок пока нет

- ЛЕКЦИЯ 4Документ18 страницЛЕКЦИЯ 4Ярослав БелокрылецОценок пока нет

- 1 - 1 - Информатика и ИнформацияДокумент16 страниц1 - 1 - Информатика и ИнформацияCHESHIRE CATОценок пока нет

- СТРУКТУРА СТАНДАРТА СОДЕРЖАНИЯ КУРРИКУЛУМА УРОК 4Документ22 страницыСТРУКТУРА СТАНДАРТА СОДЕРЖАНИЯ КУРРИКУЛУМА УРОК 4ilahe1100118Оценок пока нет

- Unec 1643879425Документ48 страницUnec 1643879425Mikhail GarayevОценок пока нет

- IS Dlp-150420011440-Conversion-Gate02Документ24 страницыIS Dlp-150420011440-Conversion-Gate02Serhiy KachmarОценок пока нет

- Dark Web Playbook RuДокумент21 страницаDark Web Playbook RublueboyОценок пока нет

- Онлайн-Практика. Группа 3 (банки)Документ19 страницОнлайн-Практика. Группа 3 (банки)Chat OpenaiОценок пока нет

- Николай Смирнов - Стратегия SMM PDFДокумент60 страницНиколай Смирнов - Стратегия SMM PDFsanjaokОценок пока нет

- Формулы состоянийДокумент8 страницФормулы состоянийAnatoli MoisovОценок пока нет

- Модернизация системы УЧРДокумент1 страницаМодернизация системы УЧРМуксимов АндрейОценок пока нет

- Lecture 1Документ20 страницLecture 1ViktoryiaОценок пока нет

- Тема 1 - Эволюция совр. инф. техн. в свете миссии медиа.Документ11 страницТема 1 - Эволюция совр. инф. техн. в свете миссии медиа.LiubovОценок пока нет

- Информационная безопасность. Методы защиты информации 2Документ21 страницаИнформационная безопасность. Методы защиты информации 2AdventurerОценок пока нет

- Deep Fake Detection - 2023 - Ermilov DДокумент10 страницDeep Fake Detection - 2023 - Ermilov DДенис ЕрмиловОценок пока нет

- Tpiss Pictures 02Документ21 страницаTpiss Pictures 02Romeo NibitangaОценок пока нет

- Solovjova@Документ20 страницSolovjova@f22xb6y67pОценок пока нет

- Кибердетектив. Программа курса - compressedДокумент1 страницаКибердетектив. Программа курса - compressedАлексей ВатовОценок пока нет

- 20160517 кадрыДокумент2 страницы20160517 кадрыМуксимов АндрейОценок пока нет

- Криминальная Разведка - Руководство Для Оперативных СотрудниковДокумент58 страницКриминальная Разведка - Руководство Для Оперативных СотрудниковSergeyОценок пока нет

- 4Документ14 страниц4Nastya NagiyevaОценок пока нет

- Распознавание объектовДокумент66 страницРаспознавание объектовsuperduperalisherОценок пока нет

- Понятие и свойства информации. - ИнформатикаДокумент1 страницаПонятие и свойства информации. - ИнформатикаalbinaОценок пока нет

- СТЗІ 28-09-2021 Заняття 5. ДемОзнакиДокумент13 страницСТЗІ 28-09-2021 Заняття 5. ДемОзнакиВікторія ДаниловаОценок пока нет

- BonusДокумент4 страницыBonusseraphina123321Оценок пока нет

- Unec 1695665301Документ14 страницUnec 16956653019.klass.xabadОценок пока нет

- Tematicescoe OthenivanieДокумент35 страницTematicescoe OthenivanieAnonymous dOp0qQLОценок пока нет

- Обзорная Презентация По ПродуктуДокумент19 страницОбзорная Презентация По Продуктуgh36yhОценок пока нет

- ГЛ Табл МОА А3 для ред 2стр А4Документ2 страницыГЛ Табл МОА А3 для ред 2стр А4avlukov.comhealОценок пока нет

- UX 2 Исследовательский подход и выбор методовДокумент26 страницUX 2 Исследовательский подход и выбор методовMike Skvarovski (skvarovski)Оценок пока нет

- 12 Фингерт Эко системаДокумент36 страниц12 Фингерт Эко системаkapliev.maximОценок пока нет

- Конспект занятияДокумент19 страницКонспект занятияAdelya YagmurovaОценок пока нет

- АверкинАНДокумент37 страницАверкинАНMohd EnnabОценок пока нет

- Фрай Олдерт - Ложь. Три способа выявления. Как читать мысли лжеца. Как обмануть детектор лжиДокумент286 страницФрай Олдерт - Ложь. Три способа выявления. Как читать мысли лжеца. Как обмануть детектор лжиzadolbali100% (1)

- Информатика 1 Лек Введение 2020Документ57 страницИнформатика 1 Лек Введение 2020Fita AvimakeОценок пока нет

- I Iii Iv IiДокумент10 страницI Iii Iv IiDianaОценок пока нет

- Маркетинг (вопросы колл)Документ9 страницМаркетинг (вопросы колл)GuldanaОценок пока нет

- Гайд курса - Руководитель образовательных проектов -Документ81 страницаГайд курса - Руководитель образовательных проектов -happyulianaОценок пока нет

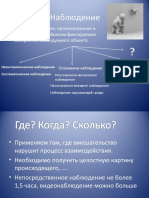

- НаблюдениеДокумент8 страницНаблюдениеAlfiya OspanovaОценок пока нет

- ПрезентацияДокумент12 страницПрезентацияwarunirajapaksha27Оценок пока нет

- Своя Разведка.ронин Р.Документ123 страницыСвоя Разведка.ронин Р.Forward100% (1)

- Гюлбекян А. Р. Экзамен ЗФОДокумент2 страницыГюлбекян А. Р. Экзамен ЗФОԱրտյոմ ԳյուլբեկյանОценок пока нет

- Программа обучения Front-endДокумент1 страницаПрограмма обучения Front-endMira KomarovaОценок пока нет

- Тема 1 - Эволюция совр. инф. техн. в свете миссии медиа.Документ12 страницТема 1 - Эволюция совр. инф. техн. в свете миссии медиа.LiubovОценок пока нет

- 2 - Идея, замысел и гипотеза как теоретическое ядро исследованияДокумент45 страниц2 - Идея, замысел и гипотеза как теоретическое ядро исследованияcolbasiukalionaОценок пока нет

- Genius Marketing Seo Kurs Zanyatie 2 Osobennosti Raboty Poiskovykh Sistem I Vydachi Faktory Ranzhirovaniya I AlgoritmyДокумент19 страницGenius Marketing Seo Kurs Zanyatie 2 Osobennosti Raboty Poiskovykh Sistem I Vydachi Faktory Ranzhirovaniya I Algoritmymalick.kora.sgОценок пока нет

- Маркетинг в бизнесеДокумент12 страницМаркетинг в бизнеседианаОценок пока нет

- Data Scientist: I III IV IIДокумент13 страницData Scientist: I III IV IIDianaОценок пока нет

- информатика (презентация)Документ14 страницинформатика (презентация)лиза кузнецоваОценок пока нет

- Обнаружение обманаДокумент11 страницОбнаружение обманаV LОценок пока нет

- Тема 2.Документ20 страницТема 2.madinaОценок пока нет

- Методи аналітики Big DataДокумент20 страницМетоди аналітики Big DataTerra TsukiyomiОценок пока нет

- Трассировка будущего 2.0. Второй том. Инструменты форсирования личной результативностиОт EverandТрассировка будущего 2.0. Второй том. Инструменты форсирования личной результативностиОценок пока нет

- 48Документ5 страниц48mzgy336p2dОценок пока нет

- 65 (4th Copy)Документ49 страниц65 (4th Copy)mzgy336p2dОценок пока нет

- 32Документ12 страниц32mzgy336p2dОценок пока нет

- 65 (Another Copy)Документ40 страниц65 (Another Copy)mzgy336p2dОценок пока нет

- 59Документ2 страницы59mzgy336p2dОценок пока нет

- УходОтСлежкиФСБ (5th copy)Документ1 страницаУходОтСлежкиФСБ (5th copy)mzgy336p2dОценок пока нет

- 61Документ8 страниц61mzgy336p2dОценок пока нет

- 33Документ14 страниц33mzgy336p2dОценок пока нет

- 63Документ24 страницы63mzgy336p2dОценок пока нет

- 18Документ7 страниц18mzgy336p2dОценок пока нет

- 35Документ2 страницы35mzgy336p2dОценок пока нет

- 2Документ1 страница2mzgy336p2dОценок пока нет

- 7Документ4 страницы7mzgy336p2dОценок пока нет

- Combat RevolversДокумент1 страницаCombat Revolversmzgy336p2dОценок пока нет

- 14Документ9 страниц14mzgy336p2dОценок пока нет

- 21Документ9 страниц21mzgy336p2dОценок пока нет

- по анонимностиДокумент2 страницыпо анонимностиmzgy336p2dОценок пока нет

- Modern CombatДокумент1 страницаModern Combatmzgy336p2dОценок пока нет

- 4Документ1 страница4mzgy336p2dОценок пока нет

- Слив мега-курсДокумент1 страницаСлив мега-курсmzgy336p2dОценок пока нет

- Разумеется МТСДокумент1 страницаРазумеется МТСmzgy336p2dОценок пока нет

- Возможности для зарегистрированных пользователейДокумент2 страницыВозможности для зарегистрированных пользователейmzgy336p2dОценок пока нет

- МануалДокумент1 страницаМануалmzgy336p2dОценок пока нет

- Возможности (copy)Документ2 страницыВозможности (copy)mzgy336p2dОценок пока нет

- ВведениеДокумент1 страницаВведениеmzgy336p2dОценок пока нет

- ДействиеДокумент1 страницаДействиеmzgy336p2dОценок пока нет

- Точка сбораДокумент54 страницыТочка сбораmzgy336p2dОценок пока нет

- Аноним во всех браузерахДокумент9 страницАноним во всех браузерахmzgy336p2d100% (1)

- Справочник По Самодельным БоеприпасамДокумент352 страницыСправочник По Самодельным Боеприпасамmzgy336p2dОценок пока нет

- полицияДокумент51 страницаполицияmzgy336p2dОценок пока нет

- Кравченко А.О. - ЭЭТм-1603аДокумент72 страницыКравченко А.О. - ЭЭТм-1603аДанил ЩербаковОценок пока нет

- РУКОВОДСТВО ПО ЭКСПЛУАТАЦИИ Дизельные двигатели 9,0 л (обозначение модели 6090HF4) PDFДокумент182 страницыРУКОВОДСТВО ПО ЭКСПЛУАТАЦИИ Дизельные двигатели 9,0 л (обозначение модели 6090HF4) PDFРуслан ФенькоОценок пока нет

- ОКБ «Факел»Документ4 страницыОКБ «Факел»Julio César Párraga CurielОценок пока нет

- 49 FBI Sovereign Citizens RUДокумент23 страницы49 FBI Sovereign Citizens RUnadchelovekomОценок пока нет

- Лунное затмениеДокумент8 страницЛунное затмениеOlga GuraОценок пока нет

- Test 1Документ4 страницыTest 1Раяна СоветбековаОценок пока нет